Wat is Identity Protection?

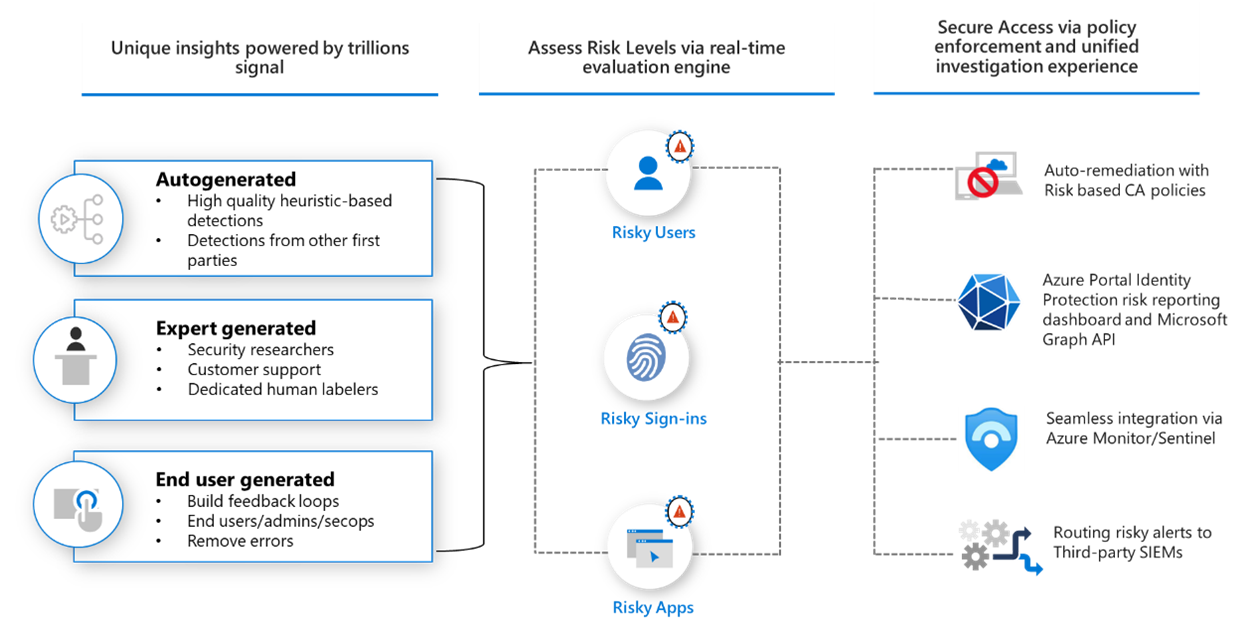

Microsoft Entra ID Protection helpt organisaties bij het detecteren, onderzoeken en oplossen van identiteitsrisico's. Deze identiteitsrisico's kunnen verder worden ingevoerd in hulpprogramma's zoals voorwaardelijke toegang om toegangsbeslissingen te nemen of terug te keren naar een SIEM-hulpprogramma (Security Information and Event Management) voor verder onderzoek en correlatie.

Risico's detecteren

Microsoft voegt voortdurend detecties toe en werkt deze bij in onze catalogus om organisaties te beschermen. Deze detecties zijn afkomstig van onze bevindingen op basis van de analyse van biljoenen signalen per dag van Active Directory, Microsoft-accounts en games met Xbox. Dit brede scala aan signalen helpt Identity Protection riskant gedrag te detecteren, zoals:

- Anoniem IP-adresgebruik

- Aanvallen met wachtwoordspray

- Gelekte referenties

- en meer...

Tijdens elke aanmelding voert Identity Protection alle realtime aanmeldingsdetecties uit die een risiconiveau voor aanmeldingssessies genereren, wat aangeeft hoe waarschijnlijk de aanmelding is aangetast. Op basis van dit risiconiveau worden beleidsregels vervolgens toegepast om de gebruiker en de organisatie te beveiligen.

Zie het artikel Wat is risico's voor een volledige lijst met risico's en hoe ze worden gedetecteerd.

Onderzoeken

Eventuele risico's die op een identiteit worden gedetecteerd, worden bijgehouden met rapportage. Identity Protection biedt drie belangrijke rapporten voor beheerders om risico's te onderzoeken en actie te ondernemen:

- Risicodetecties: elk gedetecteerd risico wordt gerapporteerd als een risicodetectie.

- Riskante aanmeldingen: Er wordt een riskante aanmelding gerapporteerd wanneer er een of meer risicodetecties zijn gerapporteerd voor die aanmelding.

- Riskante gebruikers: een riskante gebruiker wordt gerapporteerd wanneer een van de volgende of beide waar is:

- De gebruiker heeft een of meer riskante aanmeldingen.

- Een of meer risicodetecties worden gerapporteerd.

Zie het artikel Procedure: Risico onderzoeken voor meer informatie over het gebruik van de rapporten.

Risico's oplossen

Waarom is automatisering essentieel voor beveiliging?

In het blogbericht Cyber Signals: Bescherming tegen cyberbedreigingen met het nieuwste onderzoek, inzichten en trends van 3 februari 2022 heeft Microsoft een brief over bedreigingsinformatie gedeeld, waaronder de volgende statistieken:

Geanalyseerd... 24 biljoen beveiligingssignalen gecombineerd met intelligentie die we volgen door meer dan 40 nationale staatsgroepen en meer dan 140 bedreigingsgroepen te bewaken...

... Vanaf januari 2021 tot en met december 2021 hebben we meer dan 25,6 miljard Verificatieaanvallen van Microsoft Entra geblokkeerd...

De enorme schaal van signalen en aanvallen vereist enige mate van automatisering om bij te blijven.

Automatisch herstel

Beleidsregels voor voorwaardelijke toegang op basis van risico's kunnen worden ingeschakeld om toegangsbeheer te vereisen, zoals een sterke verificatiemethode, meervoudige verificatie uitvoeren of een beveiligd wachtwoord opnieuw instellen op basis van het gedetecteerde risiconiveau. Als de gebruiker het toegangsbeheer heeft voltooid, wordt het risico automatisch hersteld.

Handmatig herstel

Wanneer gebruikersherstel niet is ingeschakeld, moet een beheerder deze handmatig controleren in de rapporten in de portal, via de API of in Microsoft 365 Defender. Beheer istrators kunnen handmatige acties uitvoeren om de risico's te sluiten, veilig te bevestigen of te bevestigen.

Gebruik maken van de gegevens

Gegevens uit Identity Protection kunnen worden geëxporteerd naar andere hulpprogramma's voor archiveren, verder onderzoek en correlatie. Met de op Microsoft Graph gebaseerde API's kunnen organisaties deze gegevens verzamelen voor verdere verwerking in een hulpprogramma zoals hun SIEM. Informatie over toegang tot de Identity Protection-API vindt u in het artikel Aan de slag met Microsoft Entra ID Protection en Microsoft Graph

Informatie over het integreren van Identity Protection-gegevens met Microsoft Sentinel vindt u in het artikel Verbinding maken gegevens van Microsoft Entra ID Protection.

Organisaties kunnen gegevens langere perioden opslaan door de diagnostische instellingen in Microsoft Entra-id te wijzigen. Ze kunnen ervoor kiezen om gegevens naar een Log Analytics-werkruimte te verzenden, gegevens naar een opslagaccount te archiveren, gegevens naar Event Hubs te streamen of gegevens naar een andere oplossing te verzenden. Gedetailleerde informatie over hoe u dit doet, vindt u in het artikel: Risicogegevens exporteren.

Vereiste rollen

Identity Protection vereist dat gebruikers een of meer van de volgende rollen toegewezen krijgen om toegang te krijgen.

| Role | Wel | Niet |

|---|---|---|

| Beveiligingsbeheerder | Volledige toegang tot Identity Protection | Wachtwoord opnieuw instellen voor een gebruiker |

| Beveiligingsoperator | Alle Identity Protection-rapporten en overzicht weergeven Gebruikersrisico's negeren, veilige aanmelding bevestigen, inbreuk bevestigen |

Beleid configureren of wijzigen Wachtwoord opnieuw instellen voor een gebruiker Waarschuwingen configureren |

| Beveiligingslezer | Alle Identity Protection-rapporten en overzicht weergeven | Beleid configureren of wijzigen Wachtwoord opnieuw instellen voor een gebruiker Waarschuwingen configureren Feedback geven op detecties |

| Globale lezer | Alleen-lezentoegang tot Identity Protection | |

| Gebruikersbeheerder | Gebruikerswachtwoorden opnieuw instellen |

Momenteel heeft de rol Beveiligingsoperator geen toegang tot het rapport Riskante aanmeldingen.

Beheerders van voorwaardelijke toegang kunnen beleidsregels maken die rekening houden met gebruikers- of aanmeldingsrisico's als voorwaarde. Meer informatie vindt u in het artikel Voorwaardelijke toegang: Voorwaarden.

Licentievereisten

Voor het gebruik van deze functie zijn Microsoft Entra ID P2-licenties vereist. Zie Algemeen beschikbare functies van Microsoft Entra ID vergelijken als u een licentie zoekt die bij uw vereisten past.

| Mogelijkheid | Gegevens | Microsoft Entra ID Free/Microsoft 365-apps | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Risicobeleid | Aanmeldings- en gebruikersrisicobeleid (via Identity Protection of voorwaardelijke toegang) | Nee | No | Ja |

| Beveiligingsrapporten | Overzicht | Nee | No | Ja |

| Beveiligingsrapporten | Riskante gebruikers | Beperkte informatie. Alleen gebruikers met een gemiddeld en hoog risico worden weergegeven. Geen detailslade of risicogeschiedenis. | Beperkte informatie. Alleen gebruikers met een gemiddeld en hoog risico worden weergegeven. Geen detailslade of risicogeschiedenis. | Volledige toegang |

| Beveiligingsrapporten | Riskante aanmeldingen | Beperkte informatie. Er wordt geen risicodetail of risiconiveau weergegeven. | Beperkte informatie. Er wordt geen risicodetail of risiconiveau weergegeven. | Volledige toegang |

| Beveiligingsrapporten | Risicodetectie | Nee | Beperkte informatie. Geen detailslade. | Volledige toegang |

| Meldingen | Waarschuwingen bij gebruikers die risico lopen | Nee | No | Ja |

| Meldingen | Wekelijkse samenvatting | Nee | No | Ja |

| MFA-registratiebeleid | Nee | No | Ja |

Meer informatie over deze uitgebreide rapporten vindt u in het artikel How To: Investigate risk.

Als u gebruik wilt maken van risico's voor workloadidentiteiten, inclusief de risicovolle workloadidentiteiten en het tabblad Identiteitsdetectie van workloads in het deelvenster Risicodetectie in het beheercentrum, moet u Een Premium-licentie voor workloadidentiteiten hebben. Zie het artikel Over het beveiligen van workloadidentiteiten voor meer informatie.