Door de gebruiker toegewezen beheerde identiteiten beheren

Beheerde identiteiten voor Azure-resources elimineren de noodzaak om referenties in code te beheren. U kunt ze gebruiken om een Microsoft Entra-token voor uw toepassingen op te halen. De toepassingen kunnen het token gebruiken bij het openen van resources die ondersteuning bieden voor Microsoft Entra-verificatie. Azure beheert de identiteit, zodat u dat niet hoeft te doen.

Er zijn twee typen beheerde identiteiten: door het systeem toegewezen en door de gebruiker toegewezen. Voor door het systeem toegewezen beheerde identiteiten is de levenscyclus gekoppeld aan de resource die ze heeft gemaakt. Door de gebruiker toegewezen beheerde identiteiten kunnen voor meerdere resources worden gebruikt. Zie Wat zijn beheerde identiteiten voor Azure-resources voor meer informatie over beheerde identiteiten.

In dit artikel leert u hoe u een rol kunt maken, weergeven, verwijderen of toewijzen aan een door de gebruiker toegewezen beheerde identiteit met behulp van de Azure Portal.

Vereisten

- Als u niet bekend bent met beheerde identiteiten voor Azure-resources, raadpleegt u de sectie Overzicht. Controleer het verschil tussen een door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteit.

- Als u nog geen Azure-account hebt, registreer u dan voor een gratis account voordat u verdergaat.

Een door de gebruiker toegewezen beheerde identiteit maken

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Meld u aan bij het Azure-portaal.

Voer in het zoekvak Beheerde identiteiten in. Selecteer Beheerde identiteiten onder Services.

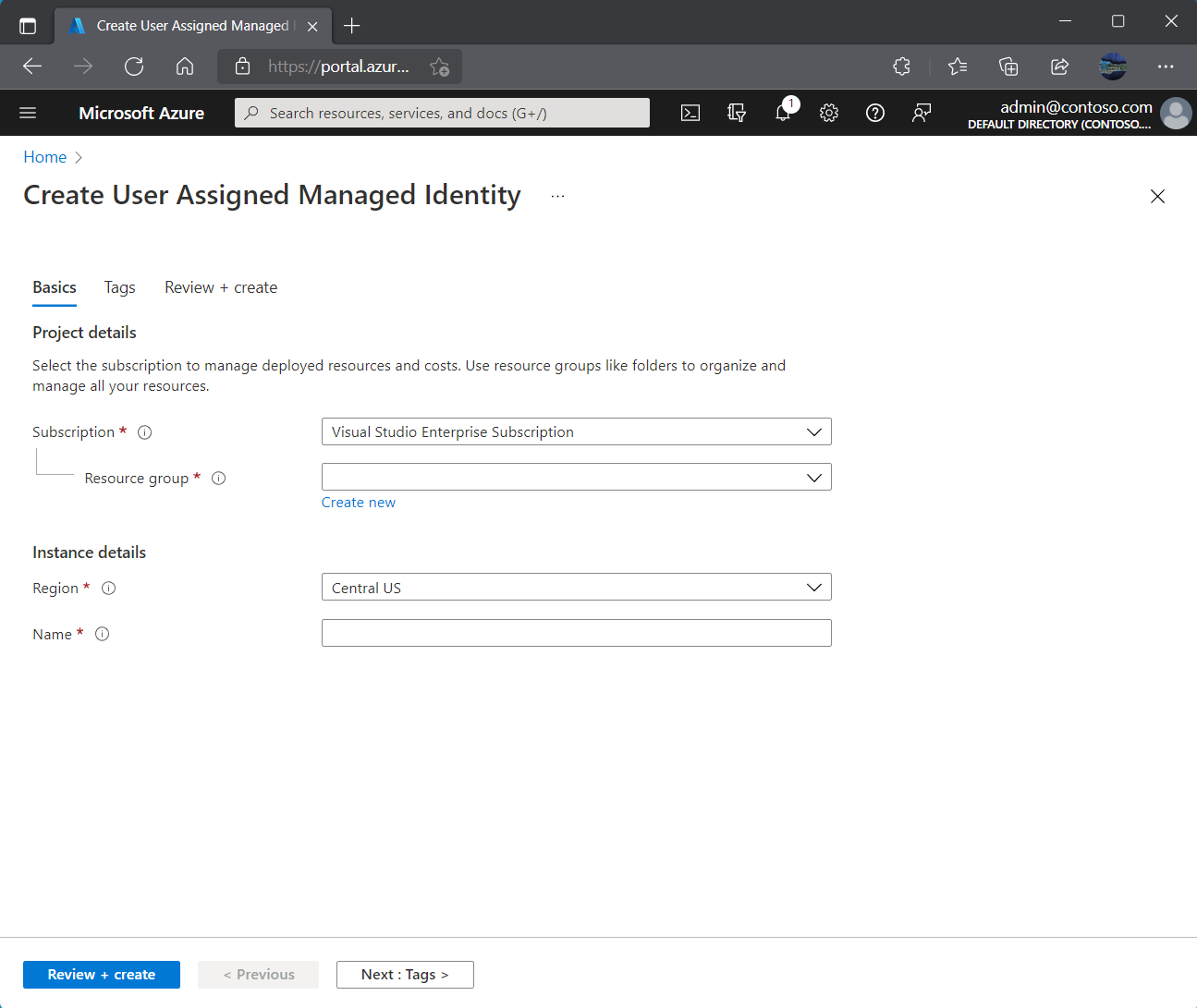

Selecteer Toevoegen en voer waarden in in de volgende vakken in het deelvenster Door gebruiker toegewezen beheerde identiteit maken:

- Abonnement: kies het abonnement waaronder u de door de gebruiker toegewezen beheerde identiteit wilt maken.

- Resourcegroep: kies een resourcegroep waarin u de door de gebruiker toegewezen beheerde identiteit wilt maken of selecteer Nieuwe maken om een nieuwe resourcegroep te maken.

- Regio: kies een regio om de door de gebruiker toegewezen beheerde identiteit te implementeren, bijvoorbeeld US - west.

- Naam: voer de naam in voor uw door de gebruiker toegewezen beheerde identiteit, bijvoorbeeld UAI1.

Belangrijk

Wanneer u door de gebruiker toegewezen beheerde identiteiten maakt, moet de naam beginnen met een letter of cijfer en kan een combinatie van alfanumerieke tekens, afbreekstreepjes (-) en onderstrepingstekens (_) bevatten. De toewijzing aan een virtuele machine of virtuele-machineschaalset verloopt goed als de naam wordt beperkt tot 24 tekens. Zie Veelgestelde vragen en bekende problemen voor meer informatie.

Selecteer Beoordelen + maken om de instellingen te controleren.

Selecteer Maken.

Door de gebruiker toegewezen beheerde identiteiten weergeven

Als u een door de gebruiker toegewezen beheerde identiteit wilt weergeven of lezen, moet uw account beschikken over de roltoewijzingen Operator beheerde identiteiten of Inzender beheerde identiteiten.

Meld u aan bij het Azure-portaal.

Voer in het zoekvak Beheerde identiteiten in. Selecteer Beheerde identiteiten onder Services.

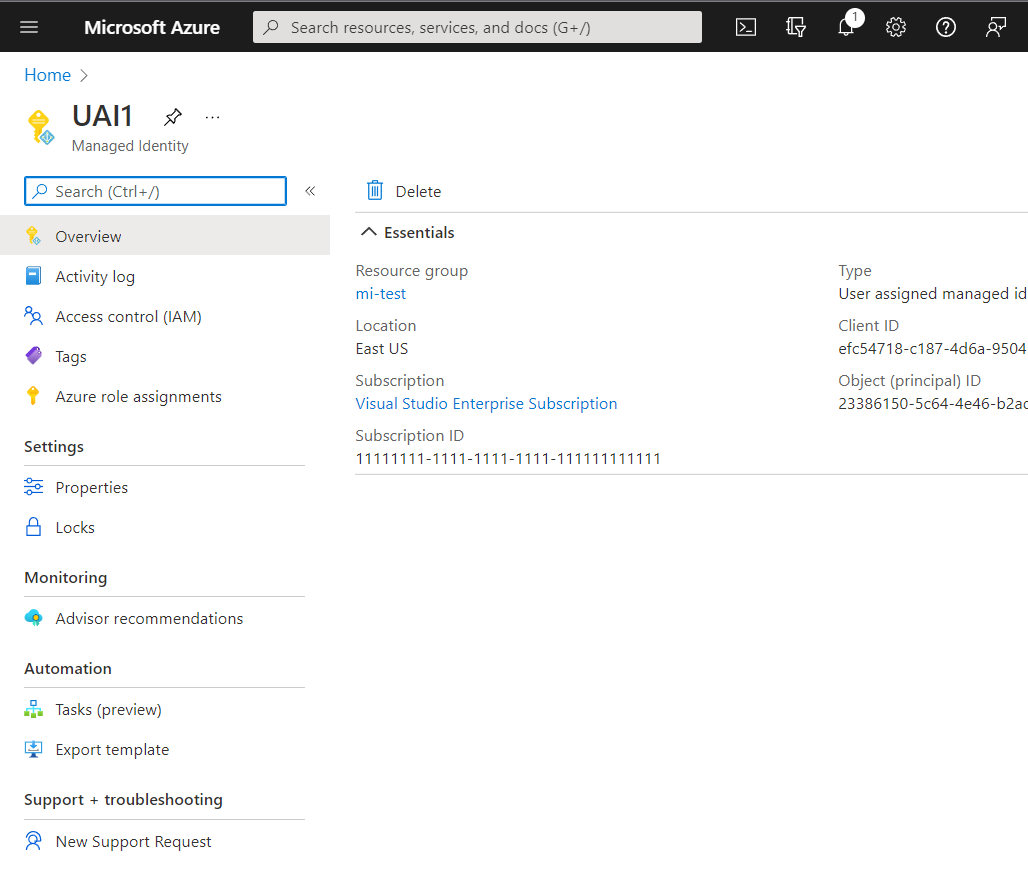

Er wordt een lijst geretourneerd met de door de gebruiker toegewezen beheerde identiteiten voor uw abonnement. Als u de details van een door de gebruiker toegewezen beheerde identiteit wilt zien, selecteert u de naam.

U kunt nu de details over de beheerde identiteit bekijken, zoals weergegeven in de afbeelding.

Verwijder een door de gebruiker toegewezen beheerde identiteit

Als u een door de gebruiker toegewezen beheerde identiteit wilt verwijderen, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Als u een door de gebruiker toegewezen identiteit verwijdert, wordt deze niet verwijderd uit de VM of resource waaraan deze is toegewezen. Als u de door de gebruiker toegewezen identiteit van een VM wilt verwijderen, raadpleegt u Een door de gebruiker toegewezen beheerde identiteit verwijderen uit een VM.

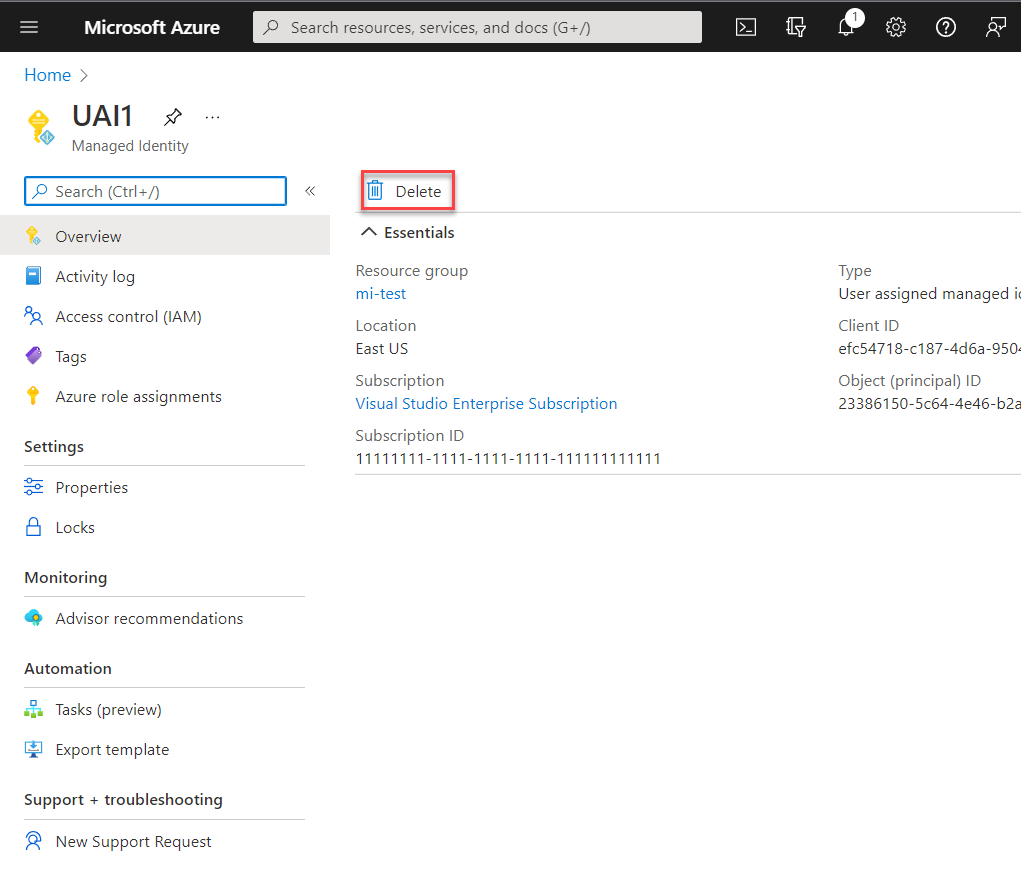

Meld u aan bij het Azure-portaal.

Selecteer de door de gebruiker toegewezen beheerde identiteit en selecteer Verwijderen.

Selecteer Ja onder het bevestigingsvak.

Toegang tot door de gebruiker toegewezen beheerde identiteiten beheren

In sommige omgevingen kiezen beheerders ervoor om te beperken wie door de gebruiker toegewezen beheerde identiteiten kan beheren. Beheer istrators kunnen deze beperking implementeren met behulp van ingebouwde RBAC-rollen. U kunt deze rollen gebruiken om een gebruiker of groep in uw organisatie rechten te verlenen voor een door de gebruiker toegewezen beheerde identiteit.

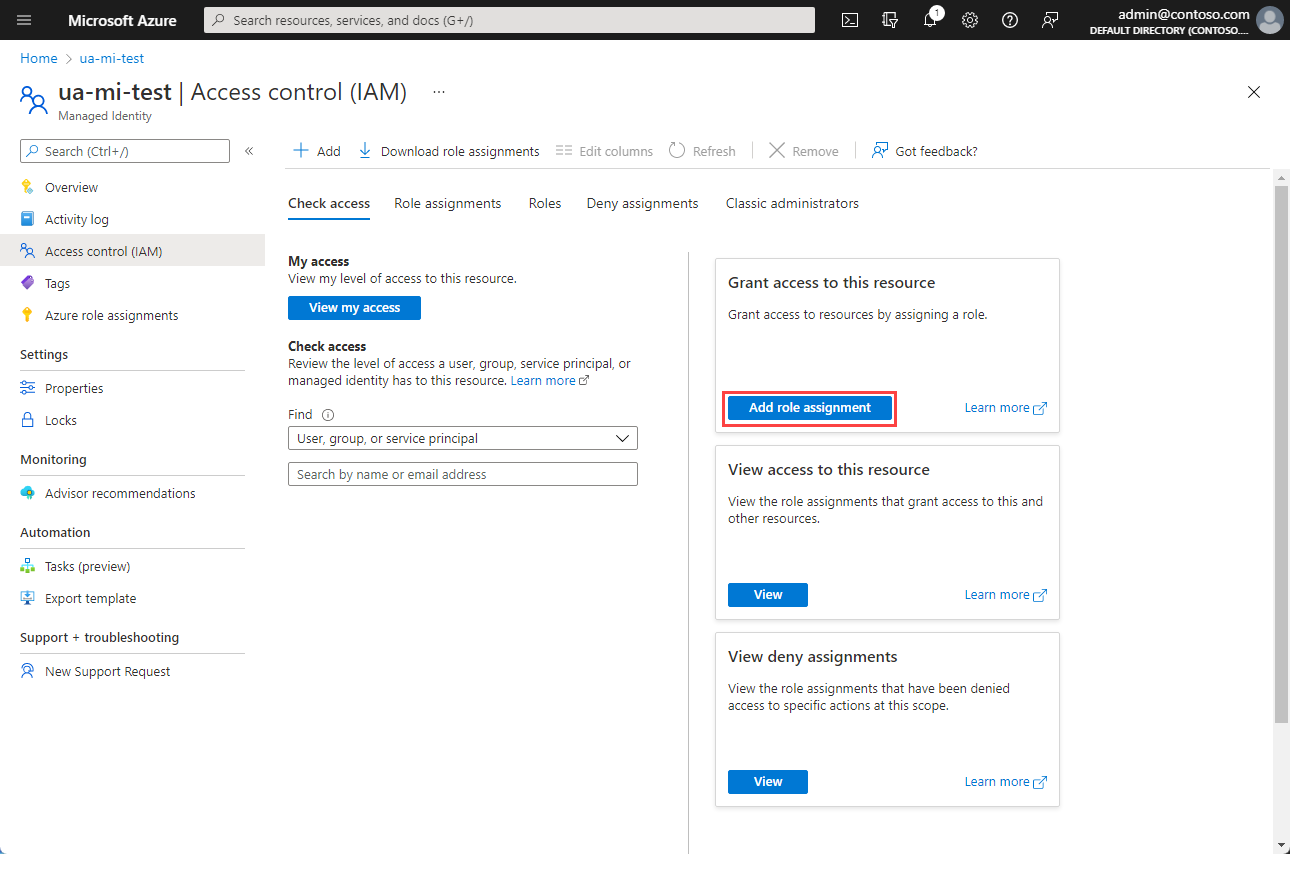

Meld u aan bij het Azure-portaal.

Voer in het zoekvak Beheerde identiteiten in. Selecteer Beheerde identiteiten onder Services.

Er wordt een lijst geretourneerd met de door de gebruiker toegewezen beheerde identiteiten voor uw abonnement. Selecteer de door de gebruiker toegewezen beheerde identiteit die u wilt beheren.

Klik op Toegangsbeheer (IAM) .

Kies Roltoewijzing toevoegen.

Kies in het deelvenster Roltoewijzing toevoegen de rol die u wilt toewijzen en kies Volgende.

Kies aan wie de rol moet worden toegewezen.

Notitie

U vindt informatie over het toewijzen van rollen aan beheerde identiteiten in Toegang tot een beheerde identiteit toewijzen aan een resource met behulp van de Azure Portal

In dit artikel leert u hoe u een rol kunt maken, weergeven, verwijderen of toewijzen aan een door de gebruiker toegewezen beheerde identiteit met behulp van de Azure CLI.

Vereisten

- Als u niet bekend bent met beheerde identiteiten voor Azure-resources, raadpleegt u de sectie Overzicht. Let op dat u nagaat wat het verschil is tussen een door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteit.

- Als u nog geen Azure-account hebt, registreer u dan voor een gratis account voordat u verdergaat.

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

Belangrijk

Als u gebruikersmachtigingen wilt wijzigen wanneer u een app-service-principal gebruikt met behulp van de CLI, moet u de service-principal meer machtigingen geven in de Azure Active Directory-Graph API omdat gedeelten van de CLI GET-aanvragen uitvoeren op basis van de Graph API. Anders ontvangt u mogelijk het bericht 'Onvoldoende machtigingen om de bewerking te voltooien'. Als u deze stap wilt uitvoeren, gaat u naar de app-registratie in Microsoft Entra ID, selecteert u uw app, selecteert u API-machtigingen en schuift u omlaag en selecteert u Azure Active Directory Graph. Selecteer hier Toepassingsmachtigingen en voeg vervolgens de juiste machtigingen toe.

Een door de gebruiker toegewezen beheerde identiteit maken

Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Gebruik de opdracht az identity create om een door de gebruiker toegewezen beheerde identiteit te maken. De parameter -g geeft de resourcegroep aan waarin de door de gebruiker toegewezen beheerde identiteit moet worden gemaakt. De parameter -n specificeert de naam. Vervang de parameterwaarden <RESOURCE GROUP> en <USER ASSIGNED IDENTITY NAME> door uw eigen waarden.

Belangrijk

Wanneer u door de gebruiker toegewezen beheerde identiteiten maakt, moet de naam beginnen met een letter of cijfer en kan een combinatie van alfanumerieke tekens, afbreekstreepjes (-) en onderstrepingstekens (_) bevatten. De toewijzing aan een virtuele machine of virtuele-machineschaalset verloopt goed als de naam wordt beperkt tot 24 tekens. Zie Veelgestelde vragen en bekende problemen voor meer informatie.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Door de gebruiker toegewezen beheerde identiteiten weergeven

Als u een door de gebruiker toegewezen beheerde identiteit wilt weergeven of lezen, moet uw account beschikken over de roltoewijzing Operator beheerde identiteiten of Inzender beheerde identiteiten.

Gebruik de opdracht az identity list om door de gebruiker toegewezen beheerde identiteiten weer te geven. Vervang de waarde van <RESOURCE GROUP> door uw eigen waarde.

az identity list -g <RESOURCE GROUP>

In het JSON-antwoord hebben door de gebruiker toegewezen beheerde identiteiten de waarde "Microsoft.ManagedIdentity/userAssignedIdentities" geretourneerd voor de sleutel type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Verwijder een door de gebruiker toegewezen beheerde identiteit

Als u een door de gebruiker toegewezen beheerde identiteit wilt verwijderen, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Als u een door de gebruiker toegewezen beheerde identiteit wilt verwijderen, gebruikt u de opdracht az identity delete. De parameter -n specificeert de naam. De parameter -g geeft de resourcegroep aan waarin de door de gebruiker toegewezen beheerde identiteit is gemaakt. Vervang de parameterwaarden <USER ASSIGNED IDENTITY NAME> en <RESOURCE GROUP> door uw eigen waarden.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Notitie

Als u een door de gebruiker toegewezen beheerde identiteit verwijdert, wordt de referentie niet verwijderd uit een resource waaraan deze is toegewezen. Verwijder deze uit een VM of virtuele-machineschaalset met behulp van de opdracht az vm/vmss identity remove.

Volgende stappen

Zie az identity voor een volledige lijst met Azure CLI-identiteitsopdrachten.

Zie Beheerde identiteiten voor Azure-resources configureren op een Azure-VM met behulp van Azure CLI voor informatie over het toewijzen van een door de gebruiker toegewezen beheerde identiteit aan een Azure-VM.

Meer informatie over het gebruik van workloadidentiteitsfederatie voor beheerde identiteiten voor toegang tot met Microsoft Entra beveiligde resources zonder geheimen te beheren.

In dit artikel leert u hoe u een rol kunt maken, weergeven, verwijderen of toewijzen aan een door de gebruiker toegewezen beheerde identiteit met behulp van PowerShell.

Vereisten

- Als u niet bekend bent met beheerde identiteiten voor Azure-resources, raadpleegt u de sectie Overzicht. Let op dat u nagaat wat het verschil is tussen een door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteit.

- Als u nog geen Azure-account hebt, registreer u dan voor een gratis account voordat u verdergaat.

- Als u de voorbeeldscripts wilt uitvoeren, hebt u twee opties:

- Gebruik Azure Cloud Shell, die u kunt openen met behulp van de knop Probeer het nu in de rechterbovenhoek van codeblokken.

- Voer scripts lokaal uit met Azure PowerShell, zoals wordt beschreven in de volgende sectie.

In dit artikel leert u hoe u een door de gebruiker toegewezen beheerde identiteit kunt maken, weergeven en verwijderen met behulp van PowerShell.

Azure PowerShell lokaal configureren

Als u Azure PowerShell lokaal wilt gebruiken voor dit artikel in plaats van Cloud Shell te gebruiken:

Installeer de meest recente versie van Azure PowerShell als u dat nog niet hebt gedaan.

Meld u aan bij Azure.

Connect-AzAccountInstalleer de nieuwste versie van PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseMogelijk moet u

Exituit de huidige PowerShell-sessie nadat u deze opdracht voor de volgende stap hebt uitgevoerd.Installeer de voorlopige versie van de

Az.ManagedServiceIdentity-module en voer de aan de gebruiker toegewezen identiteitsbewerkingen in dit artikel uit.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Een door de gebruiker toegewezen beheerde identiteit maken

Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Gebruik de opdracht New-AzUserAssignedIdentity om een door een gebruiker toegewezen beheerde identiteit te maken. De parameter ResourceGroupName geeft de resourcegroep aan waarin de door de gebruiker toegewezen beheerde identiteit moet worden gemaakt. De parameter -Name specificeert de naam. Vervang de parameterwaarden <RESOURCE GROUP> en <USER ASSIGNED IDENTITY NAME> door uw eigen waarden.

Belangrijk

Wanneer u door de gebruiker toegewezen beheerde identiteiten maakt, moet de naam beginnen met een letter of cijfer en kan een combinatie van alfanumerieke tekens, afbreekstreepjes (-) en onderstrepingstekens (_) bevatten. De toewijzing aan een virtuele machine of virtuele-machineschaalset verloopt goed als de naam wordt beperkt tot 24 tekens. Zie Veelgestelde vragen en bekende problemen voor meer informatie.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Door de gebruiker toegewezen beheerde identiteiten weergeven

Als u een door de gebruiker toegewezen beheerde identiteit wilt weergeven of lezen, moet uw account beschikken over de roltoewijzing Operator beheerde identiteiten of Inzender beheerde identiteiten.

Gebruik de opdracht [Get-AzUserAssigned] om door de gebruiker toegewezen beheerde identiteiten weer te geven. De parameter -ResourceGroupName geeft de resourcegroep aan waarin de door de gebruiker toegewezen beheerde identiteit is gemaakt. Vervang de waarde van <RESOURCE GROUP> door uw eigen waarde.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

In het antwoord hebben door de gebruiker toegewezen beheerde identiteiten de waarde "Microsoft.ManagedIdentity/userAssignedIdentities" geretourneerd voor de sleutel Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Verwijder een door de gebruiker toegewezen beheerde identiteit

Als u een door de gebruiker toegewezen beheerde identiteit wilt verwijderen, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Gebruik de opdracht Remove-AzUserAssignedIdentity om een door een gebruiker toegewezen beheerde identiteit te verwijderen. De parameter -ResourceGroupName geeft de resourcegroep aan waarin de door de gebruiker toegewezen identiteit is gemaakt. De parameter -Name specificeert de naam. Vervang de parameterwaarden <RESOURCE GROUP> en <USER ASSIGNED IDENTITY NAME> door uw eigen waarden.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Notitie

Als u een door de gebruiker toegewezen beheerde identiteit verwijdert, wordt de referentie niet verwijderd uit een resource waaraan deze is toegewezen. Identiteitstoewijzingen moeten afzonderlijk worden verwijderd.

Volgende stappen

Zie Az.ManagedServiceIdentity voor een volledige lijst en meer informatie over de Azure PowerShell beheerde identiteiten voor Azure-resources.

Meer informatie over het gebruik van workloadidentiteitsfederatie voor beheerde identiteiten voor toegang tot met Microsoft Entra beveiligde resources zonder geheimen te beheren.

In dit artikel maakt u een door de gebruiker toegewezen beheerde identiteit met behulp van Azure Resource Manager.

Vereisten

- Als u niet bekend bent met beheerde identiteiten voor Azure-resources, raadpleegt u de sectie Overzicht. Let op dat u nagaat wat het verschil is tussen een door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteit.

- Als u nog geen Azure-account hebt, registreer u dan voor een gratis account voordat u verdergaat.

U kunt een door de gebruiker toegewezen beheerde identiteit niet weergeven en verwijderen met behulp van een Resource Manager-sjabloon. Zie de volgende artikelen om een door de gebruiker toegewezen beheerde identiteit te maken en weer te geven:

- Een door een gebruiker toegewezen beheerde identiteit weergeven

- Een door de gebruiker toegewezen beheerde identiteit verwijderen

Sjabloon maken en bewerken

Resource Manager-sjablonen helpen u bij het implementeren van nieuwe of aangepaste resources die zijn gedefinieerd door een Azure-resourcegroep. Er zijn verschillende opties beschikbaar voor het bewerken en implementeren van sjablonen, zowel lokaal als op basis van een portal. U kunt:

- Gebruik een aangepaste sjabloon van Azure Marketplace, om een volledig nieuwe sjabloon te maken, of door het te baseren op een bestaande algemene sjabloon of een quickstart-sjabloon.

- Afleiden van een bestaande resourcegroep door een sjabloon te exporteren. U kunt ze exporteren vanuit de oorspronkelijke implementatie of vanuit de huidige status van de implementatie.

- Gebruik een lokale JSON-editor (zoals VS Code) en upload deze vervolgens en implementeer met behulp van PowerShell of de Azure CLI.

- Gebruik het Azure Resource Group-project van Visual Studio om een sjabloon te maken en te implementeren.

Een door de gebruiker toegewezen beheerde identiteit maken

Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Gebruik het volgende sjabloon om een door een gebruiker toegewezen beheerde identiteit te maken. Vervang de waarde van <USER ASSIGNED IDENTITY NAME> door uw eigen waarden.

Belangrijk

Wanneer u door de gebruiker toegewezen beheerde identiteiten maakt, moet de naam beginnen met een letter of cijfer en kan een combinatie van alfanumerieke tekens, afbreekstreepjes (-) en onderstrepingstekens (_) bevatten. De toewijzing aan een virtuele machine of virtuele-machineschaalset verloopt goed als de naam wordt beperkt tot 24 tekens. Zie Veelgestelde vragen en bekende problemen voor meer informatie.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Volgende stappen

Zie Beheerde identiteiten voor Azure-resources configureren op een Azure-VM met behulp van een sjabloon om een door de gebruiker toegewezen beheerde identiteit toe te wijzen aan een Azure-VM met behulp van een Resource Manager-sjabloon.

Meer informatie over het gebruik van workloadidentiteitsfederatie voor beheerde identiteiten voor toegang tot met Microsoft Entra beveiligde resources zonder geheimen te beheren.

In dit artikel leert u hoe u een door de gebruiker toegewezen beheerde identiteit kunt maken, weergeven en verwijderen met behulp van REST.

Vereisten

- Als u niet bekend bent met beheerde identiteiten voor Azure-resources, raadpleegt u de sectie Overzicht. Let op dat u nagaat wat het verschil is tussen een door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteit.

- Als u nog geen Azure-account hebt, registreer u dan voor een gratis account voordat u verdergaat.

- U kunt alle opdrachten in dit artikel uitvoeren in de cloud of lokaal:

- Gebruik de Azure Cloud Shell om uit te voeren in de cloud.

- Als u lokaal wilt uitvoeren, installeert u curl en de Azure CLI.

In dit artikel leert u hoe u een door de gebruiker toegewezen beheerde identiteit kunt maken, weergeven en verwijderen met behulp van CURL om REST API-aanroepen te doen.

Een Bearer-toegangstoken verkrijgen

Als u lokaal uitvoert, meldt u zich aan bij Azure via de Azure CLI.

az loginVerkrijg een toegangstoken met behulp van az account get-access-token.

az account get-access-token

Een door de gebruiker toegewezen beheerde identiteit maken

Als u een door de gebruiker toegewezen beheerde identiteit wilt maken, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Belangrijk

Wanneer u door de gebruiker toegewezen beheerde identiteiten maakt, moet de naam beginnen met een letter of cijfer en kan een combinatie van alfanumerieke tekens, afbreekstreepjes (-) en onderstrepingstekens (_) bevatten. De toewijzing aan een virtuele machine of virtuele-machineschaalset verloopt goed als de naam wordt beperkt tot 24 tekens. Zie Veelgestelde vragen en bekende problemen voor meer informatie.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Aanvraagheaders

| Aanvraagheader | Beschrijving |

|---|---|

| Content-Type | Vereist. Ingesteld op application/json. |

| Autorisatie | Vereist. Ingesteld op een geldig Bearer-toegangstoken. |

Aanvraagbody

| Name | Beschrijving |

|---|---|

| Locatie | Vereist. Resourcelocatie. |

Door de gebruiker toegewezen beheerde identiteiten weergeven

Als u een door de gebruiker toegewezen beheerde identiteit wilt weergeven of lezen, moet uw account beschikken over de roltoewijzing Operator beheerde identiteiten of Inzender beheerde identiteiten.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Aanvraagheader | Beschrijving |

|---|---|

| Content-Type | Vereist. Ingesteld op application/json. |

| Autorisatie | Vereist. Ingesteld op een geldig Bearer-toegangstoken. |

Verwijder een door de gebruiker toegewezen beheerde identiteit

Als u een door de gebruiker toegewezen beheerde identiteit wilt verwijderen, moet uw account de roltoewijzing Inzender beheerde identiteit hebben.

Notitie

Als u een door de gebruiker toegewezen beheerde identiteit verwijdert, wordt de referentie niet verwijderd uit een resource waaraan deze is toegewezen. Als u een door de gebruiker toegewezen beheerde identiteit van een VM wilt verwijderen met behulp van CURL, raadpleegt u Een door de gebruiker toegewezen identiteit verwijderen uit een Azure VM.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/80c696ff-5efa-4909-a64d-f1b616f423ca/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Aanvraagheader | Beschrijving |

|---|---|

| Content-Type | Vereist. Ingesteld op application/json. |

| Autorisatie | Vereist. Ingesteld op een geldig Bearer-toegangstoken. |

Volgende stappen

Zie voor meer informatie over het toewijzen van een door de gebruiker toegewezen beheerde identiteit aan een Azure-VM of virtuele-machineschaalset met behulp van CURL:

- Beheerde identiteiten voor Azure-resources op een Azure VM configureren met behulp van REST API-aanroepen

- Beheerde identiteiten configureren voor Azure-resources in een virtuele-machineschaalset met behulp van REST API-aanroepen

Meer informatie over het gebruik van workloadidentiteitsfederatie voor beheerde identiteiten voor toegang tot met Microsoft Entra beveiligde resources zonder geheimen te beheren.