خطة توزيع ثقة معدومة مع Microsoft 365

توفر هذه المقالة خطة توزيع لإنشاء أمان ثقة معدومة باستخدام Microsoft 365. ثقة معدومة هو نموذج أمان جديد يفترض الخرق ويتحقق من كل طلب كما لو أنه نشأ من شبكة غير خاضعة للرقابة. بغض النظر عن مكان إنشاء الطلب أو المورد الذي يصل إليه، يعلمنا نموذج ثقة معدومة "عدم الثقة أبدا، التحقق دائما".

استخدم هذه المقالة مع هذا الملصق.

| العنصر | الوصف |

|---|---|

Pdf | Visio تم التحديث في مارس 2024 |

إرشادات الحلول ذات الصلة |

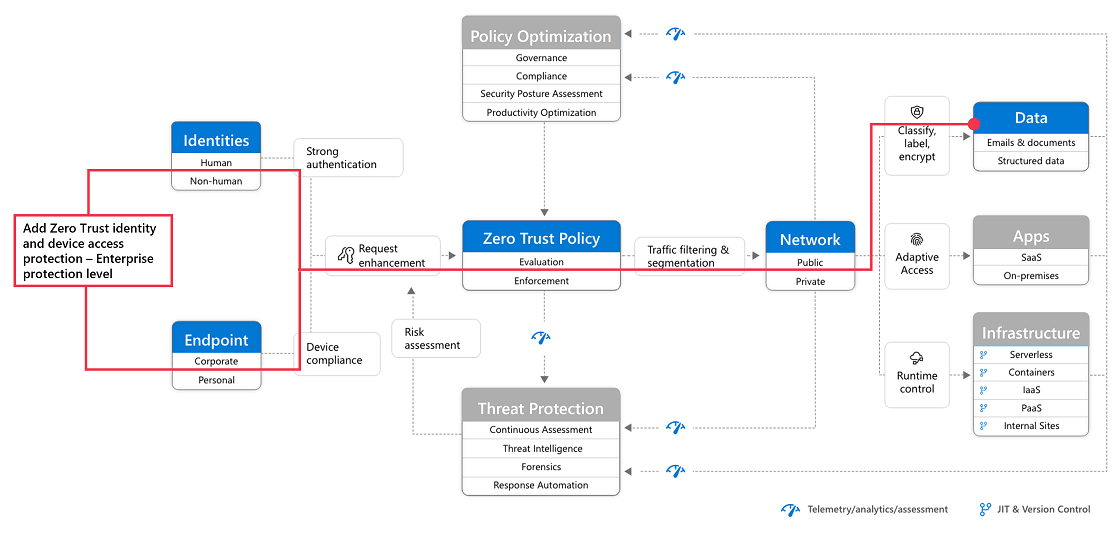

ثقة معدومة بنية الأمان

يمتد النهج ثقة معدومة في جميع أنحاء العقارات الرقمية بأكملها ويعمل كفلسفة أمنية متكاملة واستراتيجية شاملة.

يوفر هذا الرسم التوضيحي تمثيلا للعناصر الأساسية التي تساهم في ثقة معدومة.

في الرسم التوضيحي:

- يقع فرض نهج الأمان في مركز بنية ثقة معدومة. يتضمن ذلك المصادقة متعددة العوامل مع الوصول المشروط الذي يأخذ في الاعتبار مخاطر حساب المستخدم وحالة الجهاز والمعايير والنهج الأخرى التي قمت بتعيينها.

- يتم تكوين الهويات والأجهزة والبيانات والتطبيقات والشبكة ومكونات البنية الأساسية الأخرى بأمان مناسب. يتم تنسيق النهج التي تم تكوينها لكل مكون من هذه المكونات مع استراتيجية ثقة معدومة الشاملة. على سبيل المثال، تحدد نهج الجهاز معايير الأجهزة السليمة وتتطلب نهج الوصول المشروط أجهزة صحية للوصول إلى تطبيقات وبيانات معينة.

- تراقب الحماية من التهديدات والاستخبارات البيئة، وتتعرض للمخاطر الحالية، وتتخذ إجراءات تلقائية لمعالجة الهجمات.

لمزيد من المعلومات حول ثقة معدومة، راجع مركز إرشادات ثقة معدومة من Microsoft.

توزيع ثقة معدومة ل Microsoft 365

تم إنشاء Microsoft 365 عن قصد مع العديد من قدرات الأمان وحماية المعلومات لمساعدتك في بناء ثقة معدومة في بيئتك. يمكن توسيع العديد من الإمكانات لحماية الوصول إلى تطبيقات SaaS الأخرى التي تستخدمها مؤسستك والبيانات داخل هذه التطبيقات.

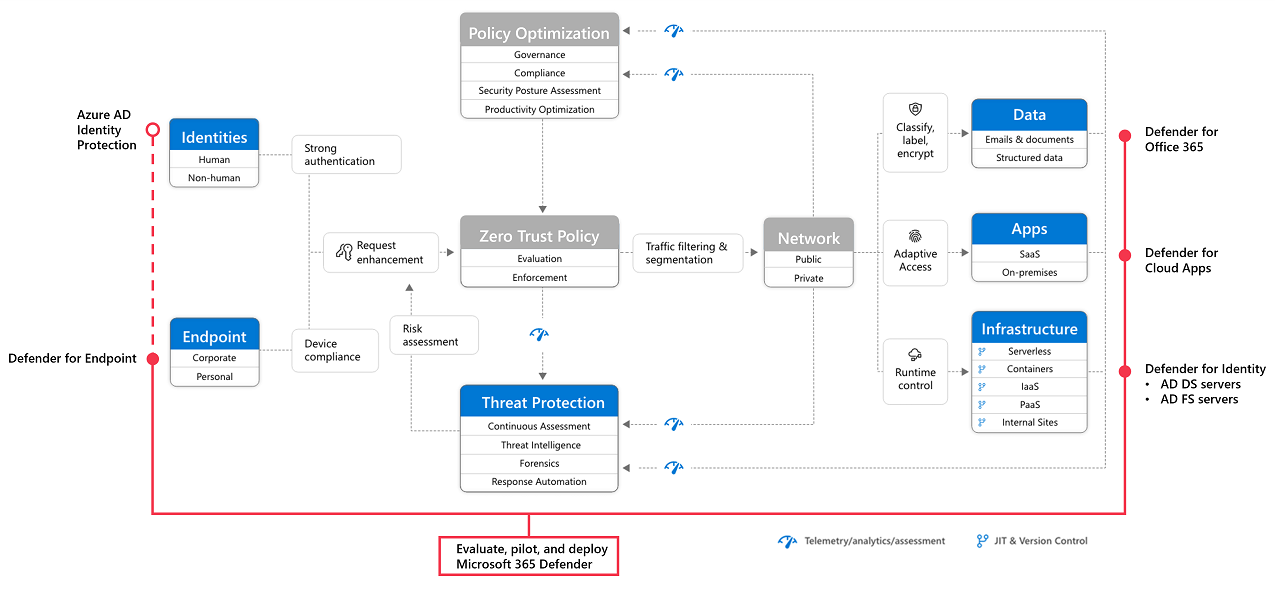

يمثل هذا الرسم التوضيحي عمل نشر قدرات ثقة معدومة. يتم تقسيم هذا العمل إلى وحدات عمل يمكن تكوينها معا، بدءا من الأسفل والعمل إلى الأعلى لضمان اكتمال العمل الأساسي.

في هذا الرسم التوضيحي:

- يبدأ ثقة معدومة بأساس من حماية الهوية والجهاز.

- يتم بناء قدرات الحماية من التهديدات على رأس هذا الأساس لتوفير مراقبة ومعالجة التهديدات الأمنية في الوقت الحقيقي.

- توفر حماية المعلومات وإدارتها ضوابط متطورة تستهدف أنواعا محددة من البيانات لحماية معلوماتك الأكثر قيمة ولمساعدتك على الامتثال لمعايير التوافق، بما في ذلك حماية المعلومات الشخصية.

تفترض هذه المقالة أنك تستخدم هوية السحابة. إذا كنت بحاجة إلى إرشادات لهذا الهدف، فشاهد نشر البنية الأساسية للهوية ل Microsoft 365.

تلميح

عندما تفهم الخطوات وعملية التوزيع الشاملة، يمكنك استخدام دليل التوزيع المتقدم لإعداد نموذج الأمان ثقة معدومة Microsoft عند تسجيل الدخول إلى مركز مسؤولي Microsoft 365. يرشدك هذا الدليل من خلال تطبيق مبادئ ثقة معدومة لركائز التكنولوجيا القياسية والمتقدمة. للانتقال إلى الدليل دون تسجيل الدخول، انتقل إلى مدخل إعداد Microsoft 365.

الخطوة 1: تكوين الهوية ثقة معدومة وحماية الوصول إلى الجهاز: نهج نقطة البداية

الخطوة الأولى هي إنشاء أساس ثقة معدومة الخاص بك عن طريق تكوين حماية الوصول إلى الهوية والجهاز.

انتقل إلى ثقة معدومة حماية الهوية والوصول إلى الجهاز للحصول على إرشادات توجيهية مفصلة. تصف هذه السلسلة من المقالات مجموعة من تكوينات المتطلبات الأساسية للوصول إلى الهوية والجهاز ومجموعة من الوصول المشروط Microsoft Entra Microsoft Intune والنهج الأخرى لتأمين الوصول إلى Microsoft 365 لتطبيقات وخدمات سحابة المؤسسة وخدمات SaaS الأخرى والتطبيقات المحلية المنشورة مع تطبيق Microsoft Entra الوكيل.

| يتضمن | المتطلبات الأساسية | لا يتضمن |

|---|---|---|

نهج الوصول إلى الهوية والجهاز الموصى بها لثلاثة مستويات من الحماية:

توصيات إضافية ل:

|

Microsoft E3 أو E5 Microsoft Entra ID في أي من هذين الوضعين:

|

تسجيل الجهاز للنهج التي تتطلب أجهزة مدارة. راجع الخطوة 2. إدارة نقاط النهاية باستخدام Intune لتسجيل الأجهزة |

ابدأ بتنفيذ طبقة نقطة البداية. لا تتطلب هذه النهج تسجيل الأجهزة في الإدارة.

الخطوة 2: إدارة نقاط النهاية باستخدام Intune

بعد ذلك، قم بتسجيل أجهزتك في الإدارة وابدأ في حمايتها بعناصر تحكم أكثر تطورا.

راجع إدارة الأجهزة باستخدام Intune للحصول على إرشادات توجيهية مفصلة.

| يتضمن | المتطلبات الأساسية | لا يتضمن |

|---|---|---|

تسجيل الأجهزة باستخدام Intune:

تكوين النهج:

|

تسجيل نقاط النهاية باستخدام Microsoft Entra ID | تكوين قدرات حماية المعلومات، بما في ذلك:

للحصول على هذه الإمكانات، راجع الخطوة 5. حماية البيانات الحساسة وإدارتها (لاحقا في هذه المقالة). |

لمزيد من المعلومات، راجع ثقة معدومة Microsoft Intune.

الخطوة 3: إضافة ثقة معدومة حماية الهوية والوصول إلى الجهاز: نهج المؤسسة

مع الأجهزة المسجلة في الإدارة، يمكنك الآن تنفيذ المجموعة الكاملة من نهج الهوية والوصول إلى الجهاز ثقة معدومة الموصى بها، والتي تتطلب أجهزة متوافقة.

ارجع إلى نهج الوصول إلى الهوية والجهاز الشائعة وأضف النهج في مستوى المؤسسة.

الخطوة 4: تقييم Microsoft Defender XDR واختبارها وتوزيعها

Microsoft Defender XDR هو حل موسع للكشف والاستجابة (XDR) يقوم تلقائيا بجمع بيانات الإشارة والتهديد والتنبيه وربطها وتحليلها من خلال بيئة Microsoft 365، بما في ذلك نقطة النهاية والبريد الإلكتروني والتطبيقات والهويات.

انتقل إلى Evaluate and pilot Microsoft Defender XDR للحصول على دليل منهجي لتجربة مكونات Microsoft Defender XDR وتوزيعها.

| يتضمن | المتطلبات الأساسية | لا يتضمن |

|---|---|---|

إعداد بيئة التقييم والتجريب لجميع المكونات:

الحماية من التهديدات التحقق من التهديدات والاستجابة لها |

راجع الإرشادات لقراءة متطلبات البنية لكل مكون من مكونات Microsoft Defender XDR. | لا يتم تضمين Microsoft Entra ID Protection في دليل الحل هذا. وهي مضمنة في الخطوة 1. تكوين حماية الهوية والوصول إلى الجهاز ثقة معدومة. |

لمزيد من المعلومات، راجع هذه المقالات ثقة معدومة الإضافية:

- Defender لنقطة النهاية

- دليل إعداد Microsoft Defender لـ Office 365

- Defender for Cloud Apps

- Defender for Identity

الخطوة 5: حماية البيانات الحساسة والتحكم فيها

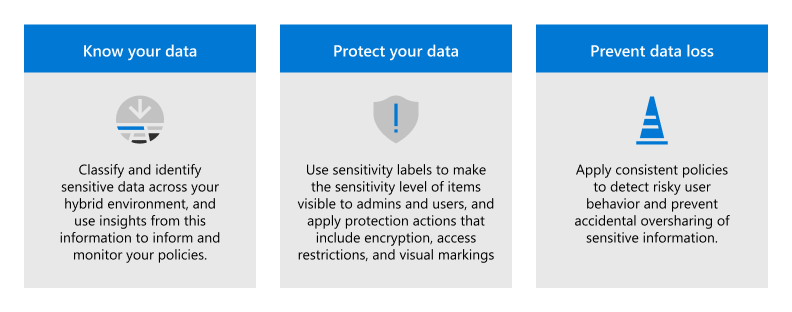

تنفيذ حماية البيانات في Microsoft Purview لمساعدتك في اكتشاف المعلومات الحساسة وتصنيفها وحمايتها أينما كانت أو تنتقل.

يتم تضمين قدرات حماية البيانات في Microsoft Purview مع Microsoft Purview وتعطيك الأدوات اللازمة لمعرفة بياناتك وحماية بياناتك ومنع فقدان البيانات.

بينما يتم تمثيل هذا العمل في أعلى مكدس التوزيع الموضح سابقا في هذه المقالة، يمكنك بدء هذا العمل في أي وقت.

يوفر حماية البيانات في Microsoft Purview إطار عمل وعملية وقدرات يمكنك استخدامها لتحقيق أهداف عملك المحددة.

لمزيد من المعلومات حول كيفية تخطيط حماية المعلومات وتوزيعها، راجع توزيع حل حماية البيانات في Microsoft Purview.

إذا كنت تقوم بنشر حماية المعلومات للوائح خصوصية البيانات، فإن دليل الحل هذا يوفر إطار عمل موصى به للعملية بأكملها: نشر حماية المعلومات للوائح خصوصية البيانات باستخدام Microsoft 365.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ