إضافة وصول مشروط إلى تدفقات المستخدم في Azure Active Directory B2C

قبل أن تبدأ استخدم اختر نوع النهجالمحدد لاختيار نوع النهج التي تقوم بإعدادها. يوفر Azure Active Directory B2C طريقتين لتحديد كيفية تفاعل المستخدمين مع تطبيقاتك: من خلال تدفقات محددة مسبقا للمستخدمين أو من خلال سياسات مخصصة قابلة للتكوين بشكل كامل. تختلف الخطوات المطلوبة في هذه المقالة لكل أسلوب.

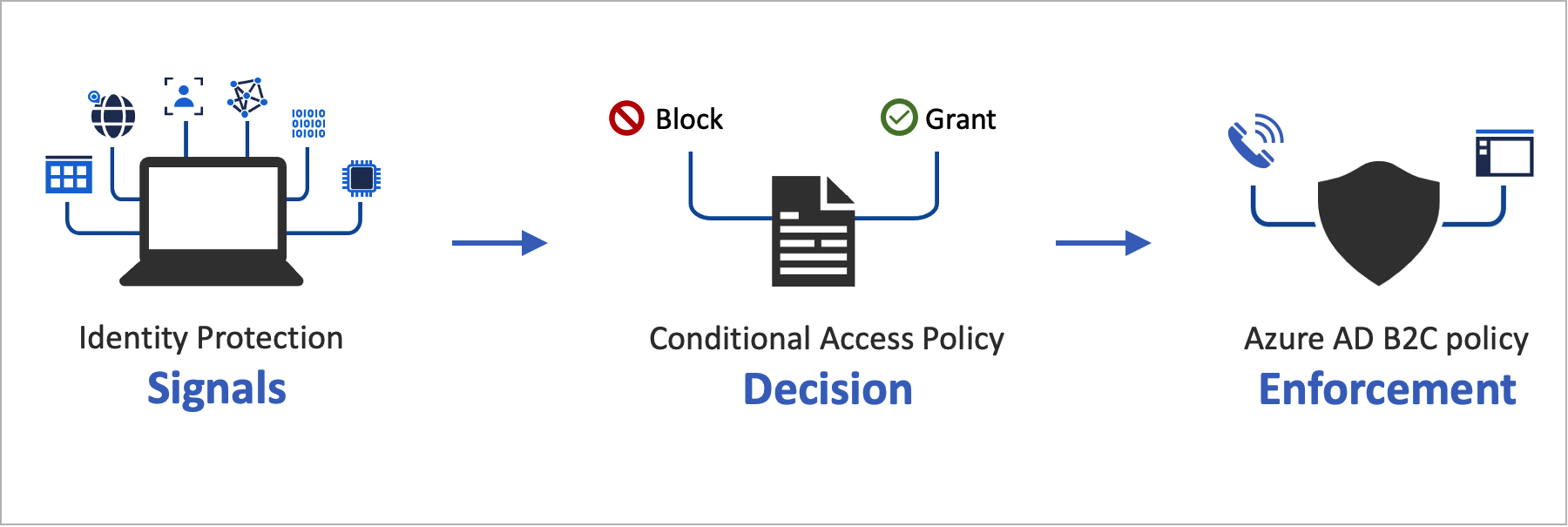

يمكن إضافة الوصول المشروط إلى تدفقات المستخدم في Azure Active Directory B2C (Azure AD B2C) أو النهج المخصصة لإدارة عمليات تسجيل الدخول الخطرة إلى التطبيقات. Microsoft Entra Conditional Access هو الأداة المستخدمة من قبل Azure AD B2C لجمع الإشارات معا واتخاذ القرارات وفرض النهج التنظيمية.

يعني أتمتة تقييم المخاطر بشروط النهج تحديد عمليات تسجيل الدخول المحفوفة بالمخاطر على الفور ثم معالجتها أو حظرها.

يعني أتمتة تقييم المخاطر بشروط النهج تحديد عمليات تسجيل الدخول المحفوفة بالمخاطر على الفور ثم معالجتها أو حظرها.

نظرة عامة على الخدمة

يقوم Azure AD B2C بتقييم كل حدث تسجيل دخول ويضمن استيفاء جميع متطلبات النهج قبل منح المستخدم الوصول. أثناء مرحلة التقييم هذه، تقوم خدمة الوصول المشروط بتقييم الإشارات التي تم جمعها بواسطة عمليات الكشف عن مخاطر حماية الهوية أثناء أحداث تسجيل الدخول. تنتج عن عملية التقييم هذه مجموعة من المطالبات التي تشير إلى ما إذا كان ينبغي منح تسجيل الدخول أو حظره. يستخدم نهج Azure AD B2C هذه المطالبات للعمل ضمن تدفق المستخدم. ومن أمثلة ذلك حظر الوصول أو اختبار المستخدم باستخدام معالجة محددة، مثل المصادقة متعددة العوامل (MFA). يتجاوز "حظر الوصول" جميع الإعدادات الأخرى.

يظهر المثال التالي ملف تعريف تقني للوصول المشروط والذي يُستخدم لتقييم تهديد تسجيل الدخول.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

لضمان تقييم إشارات حماية الهوية تقييمًا صحيحًا، ستحتاج للاتصال بـ ConditionalAccessEvaluationملف التعريف التقني لجميع المستخدمين، بما في ذلك كلا منالحسابات المحلية والاجتماعية. وإلا، سوف تشير حماية الهوية إلى درجة غير صحيحة من المخاطر المرتبطة بالمستخدمين.

في مرحلة المعالجة التالية، يتم تحدي المستخدم مع MFA. بمجرد الانتهاء، يقوم Azure AD B2C بإبلاغ حماية الهوية بأنه تمت معالجة تهديد تسجيل الدخول المحدد وبأي طريقة تمت المعالجة. في هذا المثال، يشير Azure AD B2C إلى أن المستخدم قد أكمل اختبار المصادقة متعدد العوامل بنجاح. وقد تحدث المعالجة أيضًا من خلال قنوات أخرى. على سبيل المثال، عند إعادة تعيين كلمة مرور الحساب، سواء من قبل المسؤول أو من قبل المستخدم. يمكنك التحقق من حالة مخاطر المستخدم في تقرير المستخدمين الخطرين.

هام

لمعالجة المخاطر بنجاح خلال الرحلة، تأكد من استدعاء ملف التعريف الفني للمعالجة بعد تنفيذ ملف التعريف التقني للتقييم . إذا تم استدعاءالتقييمدونمعالجة، فإن حالة الخطر ستكونفي خطر.

عند إرجاع توصية ملف التعريف التقنيللتقييمBlock، استدعاء الملف التعريفي التقني ليس مطلوبًاللتقييم. يتم تعيين حالة المخاطرة إلى في خطر.

يظهر في المثال التالي ملف تعريف تقني للوصول المشروط مستخدم في معالجة التهديد المحدد:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

مكونات الحل

هذه هي المكونات التي تمكِّن الوصول المشروط في Azure AD B2C:

- تدفق المستخدم أو النهج المخصص الذي يوجه المستخدم خلال عملية تسجيل الدخول والاشتراك.

- نهج الوصول المشروط الذي يجمع الإشارات معا لاتخاذ القرارات وفرض النهج التنظيمية. عندما يقوم مستخدم بتسجيل الدخول إلى التطبيق الخاص بك عبر نهج Azure AD B2C، يستخدم نهج الوصول المشروط إشارات Microsoft Entra ID Protection لتحديد عمليات تسجيل الدخول الخطرة ويقدم إجراء المعالجة المناسب.

- التطبيق المسجل الذي يوجه المستخدمين إلى تدفق مستخدم Azure AD B2C المناسب أو النهج المخصص.

- متصفح TOR لمحاكاة تسجيل دخول محفوف بالمخاطر.

قيود الخدمة واعتباراتها

عند استخدام الوصول المشروط ل Microsoft Entra، ضع في اعتبارك ما يلي:

- تتوفر "حماية الهوية" للهويات المحلية والاجتماعية على حدٍّ سواء، مثل Google أو Facebook. بالنسبة إلى الهويات الاجتماعية، تحتاج إلى تنشيط الوصول المشروط يدويًا. الكشف محدود لأن بيانات اعتماد الحساب الاجتماعي تتم إدارتها من قبل موفر الهوية الخارجي.

- في مستأجري Azure AD B2C، تتوفر مجموعة فرعية فقط من نهج الوصول المشروط ل Microsoft Entra.

المتطلبات الأساسية

- أكمل الخطوات في ابدأ العمل مع النهج المخصص في Active Directory B2C.

- إذا كنت لم تقم بذلك بالفعل، عليك تسجيل تطبيق ويب.

مستوى الأسعار

يلزم توافر Azure AD B2C Premium P2 لإنشاء نُهج لتسجيل الدخول محفوفة بالمخاطر. يمكن لمستأجري Premium P1 إنشاء نهج يستند إلى الموقع، أو التطبيق، أو نُهج تستند إلى المستخدم أو إلى مجموعة. لمزيد من المعلومات، راجع تغيير مستوى تسعير Azure AD B2C

قم بإعداد مستأجر Azure AD B2C

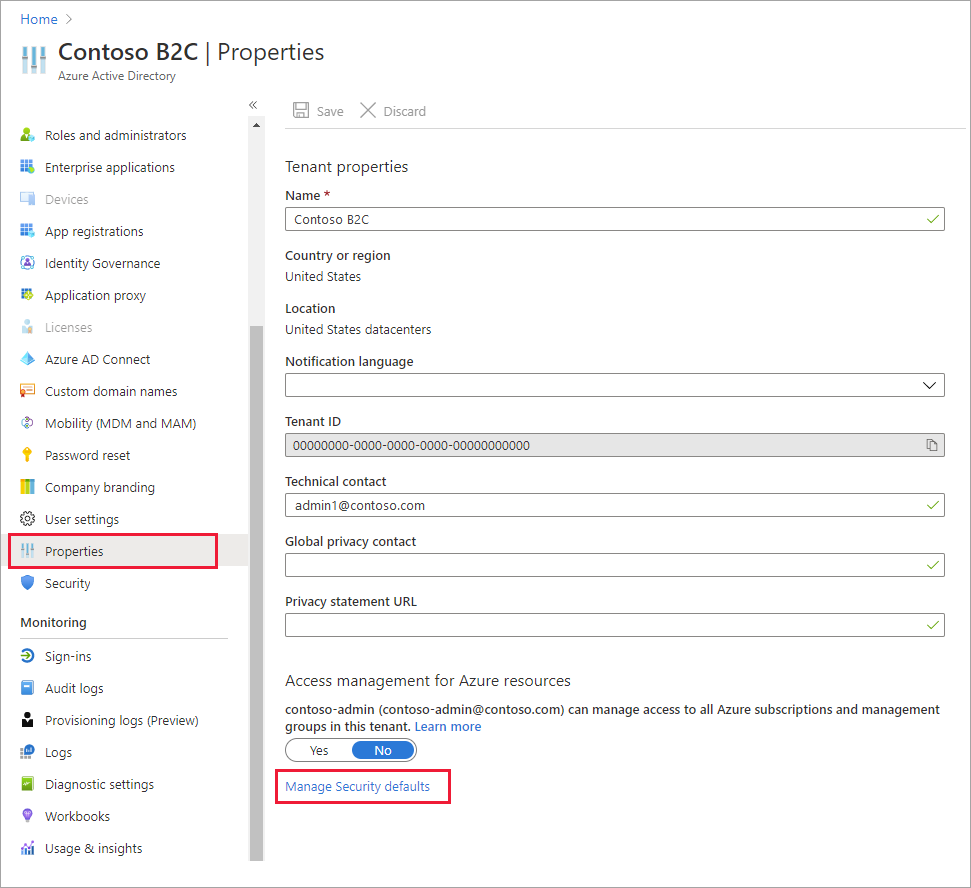

لإضافة نهج الوصول المشروط، قم بتعطيل الإعدادات الافتراضية للأمان:

سجل الدخول إلى مدخل Azure.

إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

ضمن خدمات Azure، حدد معرف Microsoft Entra. أو استخدم مربع البحث للبحث عن معرف Microsoft Entra وتحديده.

حدد خصائص، ثم حدد إدارة الإعدادات الافتراضية للأمان.

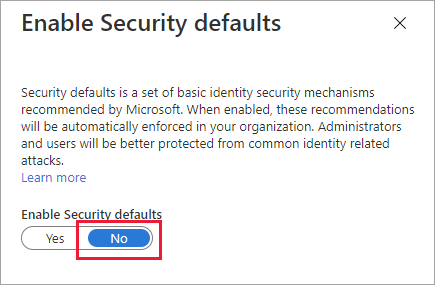

ضمن تمكين الإعدادات الافتراضية للأمان، حدد لا.

إضافة نهج وصول مشروط

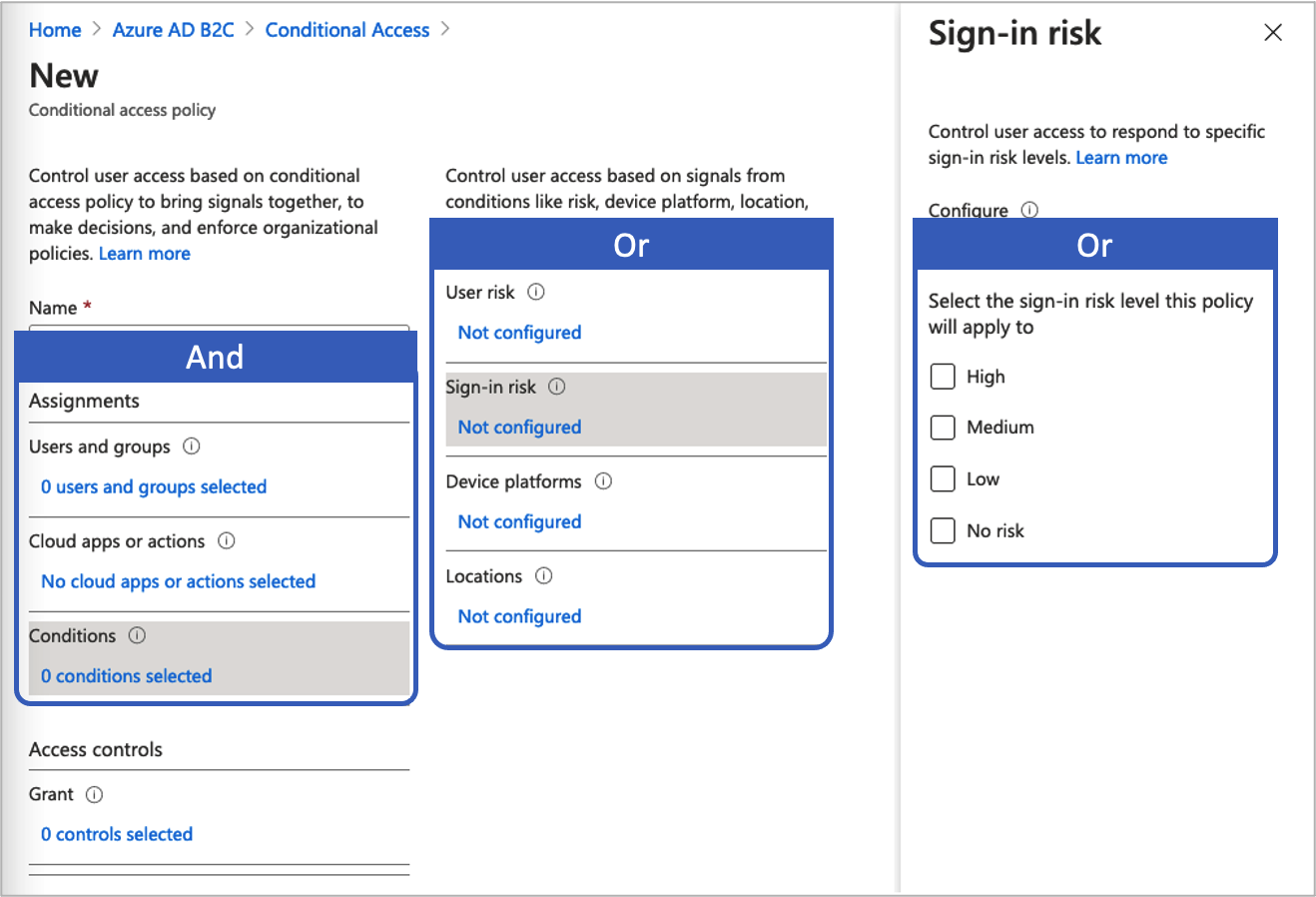

نهج الوصول المشروط هو جملة شرطية للتعيينات وعناصر التحكم في الوصول. يجمع نهج الوصول المشروط الإشارات معًا لاتخاذ القرارات وإنفاذ النُهج التنظيمية.

تلميح

في هذه الخطوة تقوم بتكوين نهج الوصول المشروط. نوصيك باستخدام أحد القوالب التالية: القالب 1: الوصول المشروط المستند إلى مخاطر تسجيل الدخول، أو القالب 2: الوصول المشروط المستند إلى مخاطر المستخدم، أو القالب 3: حظر المواقع باستخدام الوصول المشروط. يمكنك تكوين نهج الوصول المشروط من خلال مدخل Azure أو واجهة برمجة تطبيقات MS Graph.

عامل التشغيل المنطقي بين التعيينات هو و. عامل التشغيل في كل تعيين هو أو.

لإضافة نهج الوصول المشروط:

لإضافة نهج الوصول المشروط:

في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

ضمن الأمان، حدد الوصول المشروط. تفتح صفحة نهج الوصول المشروط.

حدد+ «نهج جديد».

أدخل اسما للنهج، مثل حظر تسجيل الدخول الخطر.

ضمن التعيينات، اختر المستخدمين والمجموعات، ثم حدد أحد التكوينات المدعومة التالية:

تضمين الترخيص الملاحظات جميع المستخدمين P1 وP2 سيؤثر هذا النهج على جميع المستخدمين. للتأكد من عدم تأمين نفسك، استبعد حسابك الإداري عن طريق اختيار Exclude، وتحديد Directory roles، ثم تحديد Global مسؤول istrator في القائمة. يمكنك أيضا تحديد المستخدمين والمجموعات ثم تحديد حسابك في قائمة تحديد المستخدمين المستبعدين . حدد تطبيقات السحابة أو الإجراءات، ثم حدد التطبيقات. استعرض بحثا عن تطبيق جهة الاعتماد.

حدد الشروط، ثم حدد من الشروط التالية. على سبيل المثال، حدد مخاطر تسجيل الدخول ومستويات المخاطر العالية والمتوسطة والمنخفضة.

شرط الترخيص الملاحظات مخاطر المستخدم P2 تمثل مخاطر المستخدم احتمال تعرض هوية أو حساب معين للخطر. مخاطر تسجيل الدخول P2 Sign-in risk ويمثل خطر تسجيل الدخول احتمال عدم تخويل صاحب الهوية طلب مصادقة معين. الأنظمة الأساسية للجهاز غير مدعوم يتميز بنظام التشغيل الذي يعمل على جهاز. لمزيد من المعلومات، راجع الأنظمة الأساسية للجهاز. المواقع P1 وP2 قد تشتمل المواقع المسماة على معلومات شبكة IPv4 العامة أو البلد أو المنطقة أو مناطق غير معروفة لم تُعيَّن إلى بلدان أو مناطق محددة. لمزيد من المعلومات، راجع المواقع. ضمن "Access controls"، حدد "Grant". ثم حدد ما إذا كنت ستقوم بحظر الوصول أو منحه:

الخيار الترخيص الملاحظات حظر الوصول P1 وP2 يمنع الوصول استنادًا إلى الشروط المحددة في نهج الوصول المشروط هذا. منح حق الوصول باستخدام طلب مصادقة متعددة العوامل P1 وP2 استنادًا إلى الشروط المحددة في نهج الوصول المشروط هذا، مطلوب من المستخدم المرور عبر مصادقة Azure AD B2C متعددة العوامل. ضمن تمكين النهج، حدد أحد الإجراءات التالية:

الخيار الترخيص الملاحظات تقرير فقط P1 وP2 يسمح التقرير فقط للمسؤولين بتقييم تأثير نُهج الوصول المشروط قبل تمكينها في بيئتهم. نوصي بالتحقق من النهج مع هذه الحالة، وتحديد التأثير للمستخدمين النهائيين دون طلب مصادقة متعددة العوامل أو حظر المستخدمين. لمزيد من المعلومات، راجع مراجعة نتائج الوصول المشروط في تقرير التدقيق في P1 وP2 يتم تقييم نهج الوصول ولا يتم فرضه. قباله P1 وP2 لم يتم تنشيط نهج الوصول وليس له أي تأثير على المستخدمين. قم بتمكين اختبار نهج الوصول المشروط عن طريق تحديد Create.

القالب 1: الوصول المشروط المستند إلى مخاطر تسجيل الدخول

معظم المستخدمين لديهم سلوك طبيعي يمكن تتبعه، وعندما يخالفون هذا السلوك المعتاد، قد يكون من الخطر السماح لهم بتسجيل الدخول فقط. قد ترغب في منع هذا المستخدم أو ربما تطلب منه فقط إجراء مصادقة متعددة العوامل لإثبات أنه حقًا الشخص الذي يدّعيه. يمثل خطر تسجيل الدخول احتمال عدم تخويل صاحب الهوية طلب مصادقة معين. يمكن لمستأجري Azure AD B2C الذين لهم تراخيص P2 إنشاء نهج وصول مشروط تتضمن اكتشافات مخاطر تسجيل الدخول إلى Microsoft Entra ID Protection.

لاحظ القيود على عمليات كشف حماية الهوية لدى B2C. إذا تم رصد مخاطر، يمكن للمستخدمين إجراء مصادقة متعددة العوامل للمعالجة الذاتية لحدث تسجيل الدخول الخطر وإغلاقه لمنع التشويش غير الضروري للمسؤولين.

تكوين الوصول المشروط من خلال مدخل Azure أو واجهات برمجة تطبيقات Microsoft Graph لتمكين نهج الوصول المشروط المستند إلى مخاطر تسجيل الدخول الذي يتطلب مصادقة متعددة العوامل عندما يكون خطر تسجيل الدخول متوسطًا أو عاليًا.

- ضمن "Include"، حدد "All users".

- ضمن "Exclude"، حدد "Users and groups" واختر حسابات الوصول في حالات الطوارئ أو الحسابات الاحتياطية لمؤسستك.

- حدد تم.

- ضمن "Cloud apps or actions>Include"، حدد "All cloud apps".

- بموجبالشروط>خطر تسجيل الدخول، بادر بتعيين التكوينإلىنعم. ضمن تحديد مستوى مخاطر تسجيل الدخول، سيتم تطبيق هذا النهج على

- حدد High and Medium.

- حدد تم.

- ضمن Access controls>Grant، حدد Grant access، وRequire multi-factor authentication، وحدد Select.

- قم بتأكيد الإعدادات الخاصة بك وعيّن "Enable policy" إلى "On".

- حدد "Create" للإنشاء من أجل تمكين النهج الخاص بك.

تمكين القالب 1 مع واجهات برمجة التطبيقات للوصول المشروط (اختياري)

إنشاء نهج وصول مشروط مستند إلى مخاطر تسجيل الدخول مع واجهات برمجة تطبيقات MS Graph. لمزيد من المعلومات، راجع واجهات برمجة تطبيقات الوصول المشروط. يمكن استخدام القالب التالي لإنشاء نهج وصول مشروط مع اسم عرض "القالب 1: طلب مصادقة متعددة العوامل لمخاطر تسجيل الدخول بالمستوى متوسط+" في وضع التقرير فقط.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

القالب 2: الوصول المشروط المستند إلى مخاطر المستخدم

يمكن لحماية الهوية حساب ما تعتقد أنه طبيعي لسلوك المستخدم واستخدام ذلك كأساس للقرارات الخاصة بمخاطره. مخاطر المستخدم هي حساب احتمال تعرض الهوية للخطر. يمكن لمستأجري B2C الذين لديهم تراخيص P2 إنشاء نُهج وصول مشروط تتضمن مخاطر المستخدم. عندما يتم الكشف عن مستخدم باعتباره يمثل خطرًا، يمكنك أن تطلب منه تغيير كلمة المرور بأمان لمعالجة المخاطر والوصول إلى حسابه. نوصي بشدة بإعداد نهج مخاطر المستخدم لطلب تغيير آمن لكلمة المرور حتى يتمكن المستخدمون من المعالجة الذاتية.

تعرف على المزيد حول مخاطر المستخدم في حماية الهوية، مع مراعاة القيود المفروضة على عمليات الكشف عن حماية الهوية ل B2C.

تكوين الوصول المشروط من خلال مدخل Azure أو واجهات برمجة تطبيقات Microsoft Graph لتمكين نهج المستخدم للوصول المشروط المستند إلى المخاطر الذي يتطلب مصادقة متعددة العوامل (MFA) وتغيير كلمة المرور عندما تكون مخاطر المستخدم متوسطة أو عالية.

لتكوين الوصول المشروط المستند إلى المستخدم:

- سجل الدخول إلى مدخل Azure.

- استعرض وصولاً إلىMicrosoft Azure Active Directory B2C>الأمان>الوصول المشروط.

- حدد "New policy".

- أعطِ نهجك اسمًا. ونوصي المؤسسات بأن تنشئ معيارًا ذا معنى لأسماء نُهجها.

- ضمن "Assignments"، حدد "Users and groups".

- ضمن "Include"، حدد "All users".

- ضمن "Exclude"، حدد "Users and groups" واختر حسابات الوصول في حالات الطوارئ أو الحسابات الاحتياطية لمؤسستك.

- حدد تم.

- ضمن "Cloud apps or actions>Include"، حدد "All cloud apps".

- بموجبالشروط>خطر المستخدم، قم بتعيينالتكوين إلىنعم. ضمن تكوين مستويات مخاطر المستخدم المطلوبة لفرض النهج

- حدد High and Medium.

- حدد تم.

- ضمن التحكم بالوصول>منح، حدد منح الوصول، وطلب تغيير كلمة المرور، وحدد تحديد. سيتطلب أيضا مصادقة متعددة العوامل بشكل افتراضي.

- قم بتأكيد الإعدادات الخاصة بك وعيّن "Enable policy" إلى "On".

- حدد "Create" للإنشاء من أجل تمكين النهج الخاص بك.

تمكين القالب 2 مع واجهات برمجة تطبيقات الوصول المشروط (اختياري)

لإنشاء نهج وصول مشروط قائم على مخاطر المستخدم باستخدام واجهات برمجة تطبيقات الوصول المشروط، راجع وثائق واجهات برمجة تطبيقات الوصول المشروط.

يمكن استخدام القالب التالي لإنشاء نهج وصول مشروط مع اسم عرض "القالب 2: طلب تغيير آمن لكلمة المرور لمخاطر المستخدم بالمستوى متوسط+" في وضع التقرير فقط.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

القالب 3: حظر المواقع ذات الوصول المشروط

مع حالة الموقع في الوصول المشروط، يمكنك التحكم في الوصول إلى تطبيقات السحابة الخاصة بك استنادًا إلى موقع الشبكة للمستخدم. تكوين الوصول المشروط من خلال مدخل Azure أو واجهات برمجة تطبيقات Microsoft Graph لتمكين نهج الوصول المشروط الذي يحظر الوصول إلى مواقع محددة. راجع Using the location condition in a Conditional Access policy

تحديد المواقع

- سجل الدخول إلى مدخل Azure.

- استعرض وصولاً إلىMicrosoft Azure Active Directory B2C>الأمان>الوصول المشروط>المواقع المسماة.

- تحديد موقع البلدان أو موقع نطاقات IP

- أعطِ موقعكِ اسمًا.

- قم بتوفير نطاقات IP أو حدد البلدان/المناطق للموقع الذي تحدده. إذا اخترت Countries/Regions، يمكنك اختياريًا اختيار تضمين مناطق غير معروفة.

- اختر حفظ.

للتمكين مع نهج وصول مشروط:

- سجل الدخول إلى مدخل Azure.

- استعرض وصولاً إلىMicrosoft Azure Active Directory B2C>الأمان>الوصول المشروط.

- حدد "New policy".

- أعطِ نهجك اسمًا. ونوصي المؤسسات بأن تنشئ معيارًا ذا معنى لأسماء نُهجها.

- ضمن "Assignments"، حدد "Users and groups".

- ضمن "Include"، حدد "All users".

- ضمن "Exclude"، حدد "Users and groups" واختر حسابات الوصول في حالات الطوارئ أو الحسابات الاحتياطية لمؤسستك.

- حدد تم.

- ضمن "Cloud apps or actions>Include"، حدد "All cloud apps".

- بموجبالشروط>الموقع

- عيّن "Configure" إلى "Yes".

- ضمن تضمين، حدد المواقع المحددة

- حدد الموقع المسمى الذي أنشأته.

- انقر فوق تحديد

- بموجبالتحكم بالوصول>حددكتلة الوصول، وحددحدد.

- قم بتأكيد الإعدادات الخاصة بك وعيّن "Enable policy" إلى "On".

- حدد "Create" للإنشاء من أجل تمكين النهج الخاص بك.

تمكين القالب 3 مع واجهات برمجة تطبيقات الوصول المشروط (اختياري)

لإنشاء نهج وصول مشروط مستند إلى الموقع مع API الوصول المشروط، انظر وثائقAPI الوصول المشروط. لإعداد المواقع المسماة، راجع وثائق المواقع المسماة.

يمكن استخدام القالب التالي لإنشاء نهج وصول مشروط باسم عرض "القالب 3: حظر المواقع غير المسموح بها" في وضع التقرير فقط.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

إضافة وصول مشروط إلى تدفق مستخدم

بعد إضافة نهج الوصول المشروط من Microsoft Entra، قم بتمكين الوصول المشروط في تدفق المستخدم أو النهج المخصص. عند تمكين الوصول المشروط، لا تحتاج إلى تحديد اسم نهج. قد تنطبق نُهج وصول مشروط متعددة على مستخدم فردي في أي وقت. في هذه الحالة، تكون الأولوية لنهج التحكم في الوصول الأكثر صرامة. على سبيل المثال، إذا تطلب النهج مصادقة متعددة العوامل، بينما النهج الآخر يحظر الوصول، فسيتم حظر المستخدم.

تمكين المصادقة متعددة العوامل (اختياري)

عند إضافة الوصول المشروط إلى تدفق المستخدم، ضع في اعتبارك استخدام المصادقة متعددة العوامل (MFA). يمكن للمستخدمين استخدام رمز لمرة واحدة عبر الرسائل القصيرة أو الصوت، أو كلمة مرور لمرة واحدة عبر البريد الإلكتروني، أو رمز كلمة مرور لمرة واحدة (TOTP) عبر تطبيق مصدّق للمصادقة متعددة العوامل. يتم تكوين إعدادات المصادقة متعددة العوامل بشكل منفصل عن إعدادات الوصول المشروط. يمكنك الاختيار من بين خيارات المصادقة متعددة العوامل التالية:

- إيقاف - لا يتم فرض المصادقة متعددة العوامل مطلقًا أثناء تسجيل الدخول، ولا تتم مطالبة المستخدمين بالتسجيل في المصادقة متعددة العوامل أثناء تسجيل الاشتراك أو تسجيل الدخول.

- دائمًا مطلوبة - يتم طلب المصادقة متعددة العوامل بغض النظر عن إعداد الوصول المشروط الخاص بك. في أثناء تسجيل الاشتراك، تتم مطالبة المستخدمين بالتسجيل في المصادقة متعددة العوامل. في أثناء تسجيل الدخول، إذا لم يكن المستخدمون مسجلين بالفعل في المصادقة متعددة العوامل، فستتم مطالبتهم بالتسجيل.

- الشرطي - أثناء تسجيل الاشتراك وتسجيل الدخول، تتم مطالبة المستخدمين بالتسجيل في المصادقة متعددة العوامل (المستخدمون الجدد والمستخدمون الحاليون غير المسجلين في المصادقة متعددة العوامل). أثناء تسجيل الدخول، يتم فرض المصادقة متعددة العوامل فقط عندما يتطلب تقييم نهج الوصول المشروط النشط ذلك:

- إذا كانت النتيجة اختبار مصادقة متعددة العوامل دون أي مخاطر، يتم فرض المصادقة متعددة العوامل. إذا لم يكن المستخدم مسجلاً بالفعل في المصادقة متعددة العوامل، تتم مطالبته بالتسجيل.

- إذا كانت النتيجة اختبار مصادقة متعددة العوامل بسبب المخاطر و لم يكن المستخدم مسجلًا في المصادقة متعددة العوامل، فسيتم حظر تسجيل الدخول.

إشعار

مع توفر عام للوصول المشروط في Azure AD B2C، تتم مطالبة المستخدمين الآن للتسجيل في أسلوب المصادقة متعددة العوامل في أثناء تسجيل الاشتراك. لن يعكس أي تدفق مستخدم لتسجيل اشتراك قمت بإنشائه قبل التوفر العام هذا السلوك الجديد تلقائيًا، ولكن يمكنك تضمين السلوك عن طريق إنشاء تدفقات مستخدم جديدة.

لتمكين الوصول المشروط لتدفق مستخدم، تأكد من أن الإصدار يدعم الوصول المشروط. تسمى إصدارات تدفق المستخدم هذه مستحسنة.

- سجل الدخول إلى مدخل Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

- من خدمات Azure، حدد Azure AD B2C. أو استخدم مربع البحث للبحث عن Azure AD B2Cوتحديده.

- ضمن Policies، حدد User flows. ثم حدد تدفق المستخدم.

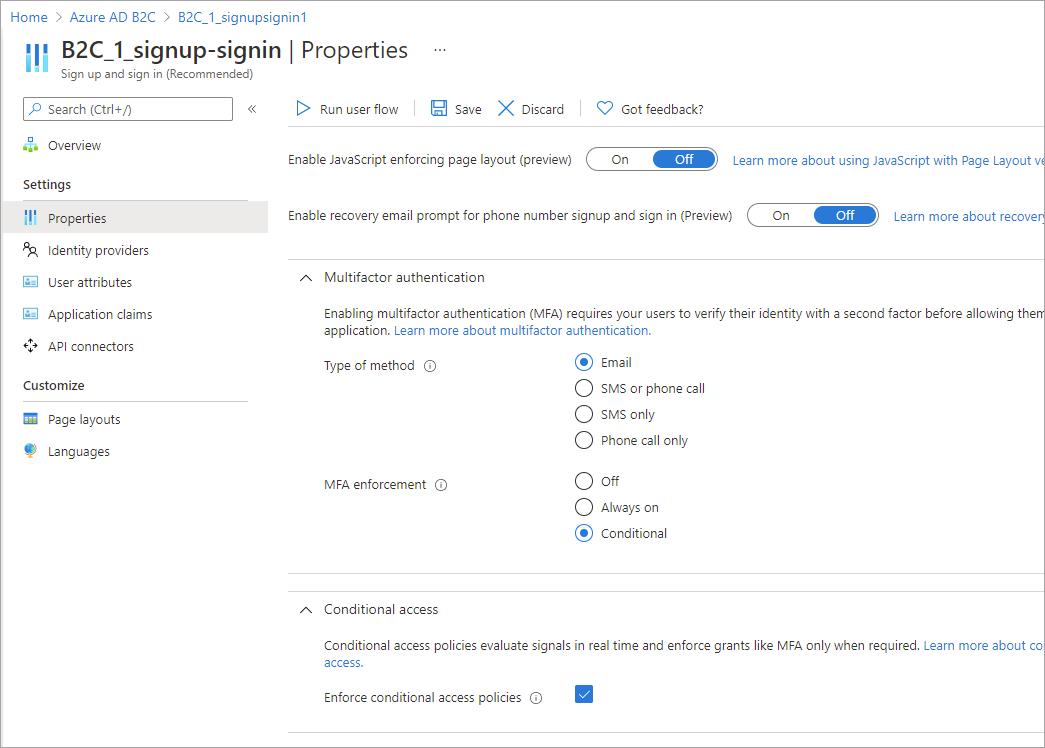

- حدد Properties وتأكد من أن تدفق المستخدم يدعم الوصول المشروط من خلال البحث عن الإعداد المسمى Conditional Access.

- في قسم المصادقة متعددة العوامل، حدد نوع الأسلوب المطلوب، ثم ضمن فرض المصادقة متعددة العوامل، حدد شرطي.

- في قسم الوصول المشروط، حدد خانة الاختيار فرض نهج الوصول المشروط.

- حدد حفظ.

إضافة الوصول المشروط إلى نهجك

- احصل على مثال نهج الوصول المشروط على GitHub.

- في كل ملف، استبدل السلسلة

yourtenantباسم مستأجر Azure AD B2C الخاص بك. على سبيل المثال، إذا كان اسم مستأجر B2C الخاص بك هو contosob2c، فإن كافة المثيلاتyourtenant.onmicrosoft.comتصبحcontosob2c.onmicrosoft.com. - تحميل ملفات النهج.

تكوين مطالبة غير رقم الهاتف لاستخدامها في المصادقة متعددة العوامل

في نهج الوصول المشروط أعلاه، DoesClaimExist يتحقق أسلوب تحويل المطالبة ما إذا كانت المطالبة تحتوي على قيمة، على سبيل المثال إذا كانت المطالبة strongAuthenticationPhoneNumber تحتوي على رقم هاتف.

لا يقتصر تحويل المطالبات على المطالبة strongAuthenticationPhoneNumber . اعتمادًا على السيناريو، يمكنك استخدام أي مطالبة أخرى. في مقتطف XML التالي، يتم التحقق من المطالبة strongAuthenticationEmailAddress بدلا من ذلك. يجب أن يكون للمطالبة التي تختارها قيمة صالحة، وإلا سيتم تعيين المطالبة IsMfaRegistered إلى False. عند التعيين إلى False، يرجع Block تقييم نهج الوصول المشروط نوع منحة، مما يمنع المستخدم من إكمال تدفق المستخدم.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

اختبار النهج المخصص لديك

- حدد النهج

B2C_1A_signup_signin_with_caأوB2C_1A_signup_signin_with_ca_whatifلفتح صفحة النظرة العامة الخاصة به. ثم حدد تشغيل تدفق المستخدم. ضمن Application، حدد webapp1. عنوان URL الرد يجب أن يعرضhttps://jwt.ms. - انسخ عنوان URL ضمن تشغيل نقطة نهاية تدفق المستخدم.

- لمحاكاة تسجيل دخول محفوف بالمخاطر، افتح متصفح Tor واستخدم عنوان URL الذي نسخته في الخطوة السابقة لتسجيل الدخول إلى التطبيق المسجل.

- أدخل المعلومات المطلوبة في صفحة تسجيل الدخول، ثم حاول تسجيل الدخول. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه لك. في الرمز المميز jwt.ms الذي تم فك ترميزه، يجب أن ترى أنه تم حظر تسجيل الدخول.

اختبار تدفق المستخدم لديك

- حدد تدفق المستخدم الذي أنشأته لفتح صفحة النظرة العامة الخاصة به، ثم حدد تشغيل تدفق المستخدم. ضمن Application، حدد webapp1. عنوان URL الرد يجب أن يعرض

https://jwt.ms. - انسخ عنوان URL ضمن تشغيل نقطة نهاية تدفق المستخدم.

- لمحاكاة تسجيل دخول محفوف بالمخاطر، افتح متصفح Tor واستخدم عنوان URL الذي نسخته في الخطوة السابقة لتسجيل الدخول إلى التطبيق المسجل.

- أدخل المعلومات المطلوبة في صفحة تسجيل الدخول، ثم حاول تسجيل الدخول. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه لك. في الرمز المميز jwt.ms الذي تم فك ترميزه، يجب أن ترى أنه تم حظر تسجيل الدخول.

مراجعة نتائج الوصول المشروط في تقرير التدقيق

لمراجعة نتيجة حدث الوصول المشروط:

- سجل الدخول إلى مدخل Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

- من خدمات Azure، حدد Azure AD B2C. أو استخدم مربع البحث للبحث عن Azure AD B2Cوتحديده.

- ضمن Activities، حدد Audit logs.

- قم بتصفية سجل التدقيق عن طريق تعيين Category إلى B2C وتعيين Activity Resource Type إلى IdentityProtection. ثم حدد تطبيق.

- مراجعة نشاط التدقيق حتى آخر سبعة أيام. يتم تضمين أنواع النشاط التالية:

- تقييم نهج الوصول المشروط: يشير إدخال سجل التدقيق هذا إلى أنه تم إجراء تقييم الوصول المشروط أثناء المصادقة.

- معالجة المستخدم: يشير هذا الإدخال إلى أن المستخدم قد استوفى منح نهج الوصول المشروط أو متطلباته، وتم الإبلاغ عن هذا النشاط لمحرك المخاطر للتخفيف من (تقليل مخاطر) المستخدم.

- حدد إدخال سجل تقييم نهج الوصول المشروط في القائمة لفتح صفحة Activity Details: Audit log، والتي تعرض معرفات سجل التدقيق، إلى جانب هذه المعلومات في قسم Additional Details:

- ConditionalAccessResult: المنحة المطلوبة من قبل تقييم النهج الشرطي.

- AppliedPolicies: قائمة بجميع نهج الوصول المشروط حيث تم استيفاء الشروط والنهج قيد التشغيل.

- نهج التقارير: قائمة بنهج الوصول المشروط التي تم تعيينها إلى وضع التقرير فقط ومكان استيفاء الشروط.