دمج F5 BIG-IP مع معرف Microsoft Entra

مع الزيادات في مشهد التهديد واستخدام أجهزة محمولة متعددة، تعيد المؤسسات التفكير في الوصول إلى الموارد والحوكمة. يتضمن جزء من برامج التحديث تقييم استعدادك عبر الهويات والأجهزة والتطبيقات والبنية الأساسية والشبكة والبيانات. يمكنك التعرف على إطار عمل ثقة معدومة لتمكين العمل عن بعد وأداة تقييم ثقة معدومة.

في Microsoft وF5، ندرك أن التحول الرقمي الخاص بك هو رحلة طويلة الأجل، ومن المحتمل أن يتم عرض الموارد الهامة حتى يتم تحديثها. الهدف من F5 BIG-IP وMicrosoft Entra ID الوصول المختلط الآمن (SHA) هو تحسين الوصول عن بعد إلى التطبيقات المحلية، وتعزيز الوضع الأمني للخدمات القديمة الضعيفة.

تقدر الأبحاث أن 60٪-80٪ من التطبيقات المحلية قديمة، أو غير قادرة على التكامل مع معرف Microsoft Entra. تشير نفس الدراسة إلى نسبة كبيرة من الأنظمة المماثلة التي تعمل على الإصدارات السابقة من SAP وOracle وSAGE وغيرها من أحمال العمل المعروفة للخدمات الهامة.

تمكن SHA المؤسسات من مواصلة استخدام الاستثمارات في شبكة F5 وتسليم التطبيقات. باستخدام معرف Microsoft Entra، يقوم SHA بسد الفجوة مع وحدة التحكم في الهوية.

المزايا

عندما يصادق معرف Microsoft Entra مسبقا على الوصول إلى الخدمات المنشورة BIG-IP، هناك العديد من الفوائد:

- مصادقة بدون كلمة مرور مع:

وتشمل الفوائد الأخرى ما يلي:

- وحدة تحكم واحدة للتحكم في الهوية والوصول

- الوصول المشروط الاستباقي

- مصادقة Microsoft Entra متعددة العوامل

- الحماية التكيفية من خلال جمع معلومات مخاطر المستخدم والجلسة

- كشف بيانات الاعتماد المسربة

- إعادة تعيين كلمة مرور الخدمة الذاتية (SSPR)

- إدارة الاستحقاق لوصول الضيف المحكوم

- اكتشاف التطبيق والتحكم فيه

- مراقبة التهديدات وتحليلاتها باستخدام Microsoft Sentinel

وصف السيناريو

كوحدة تحكم تسليم التطبيقات (ADC) وشبكة خاصة ظاهرية آمنة لطبقة مأخذ التوصيل (SSL-VPN)، يوفر نظام BIG-IP وصولا محليا وعن بعد إلى الخدمات، بما في ذلك:

- تطبيقات الويب الحديثة والقديمة

- التطبيقات التي تستند إلى الويب

- خدمات واجهة برمجة تطبيقات الويب (API) لنقل الحالة التمثيلية (REST) وبروتوكول الوصول إلى الكائنات البسيطة (SOAP)

BIG-IP Local Traffic Manager (LTM) مخصص لنشر الخدمة الآمنة، بينما يقوم Access Policy Manager (APM) بتوسيع وظائف BIG-IP التي تمكن اتحاد الهوية وتسجيل الدخول الأحادي (SSO).

مع التكامل، يمكنك تحقيق انتقال البروتوكول لتأمين الخدمات القديمة أو الخدمات المتكاملة غير Azure AD، مع عناصر تحكم مثل:

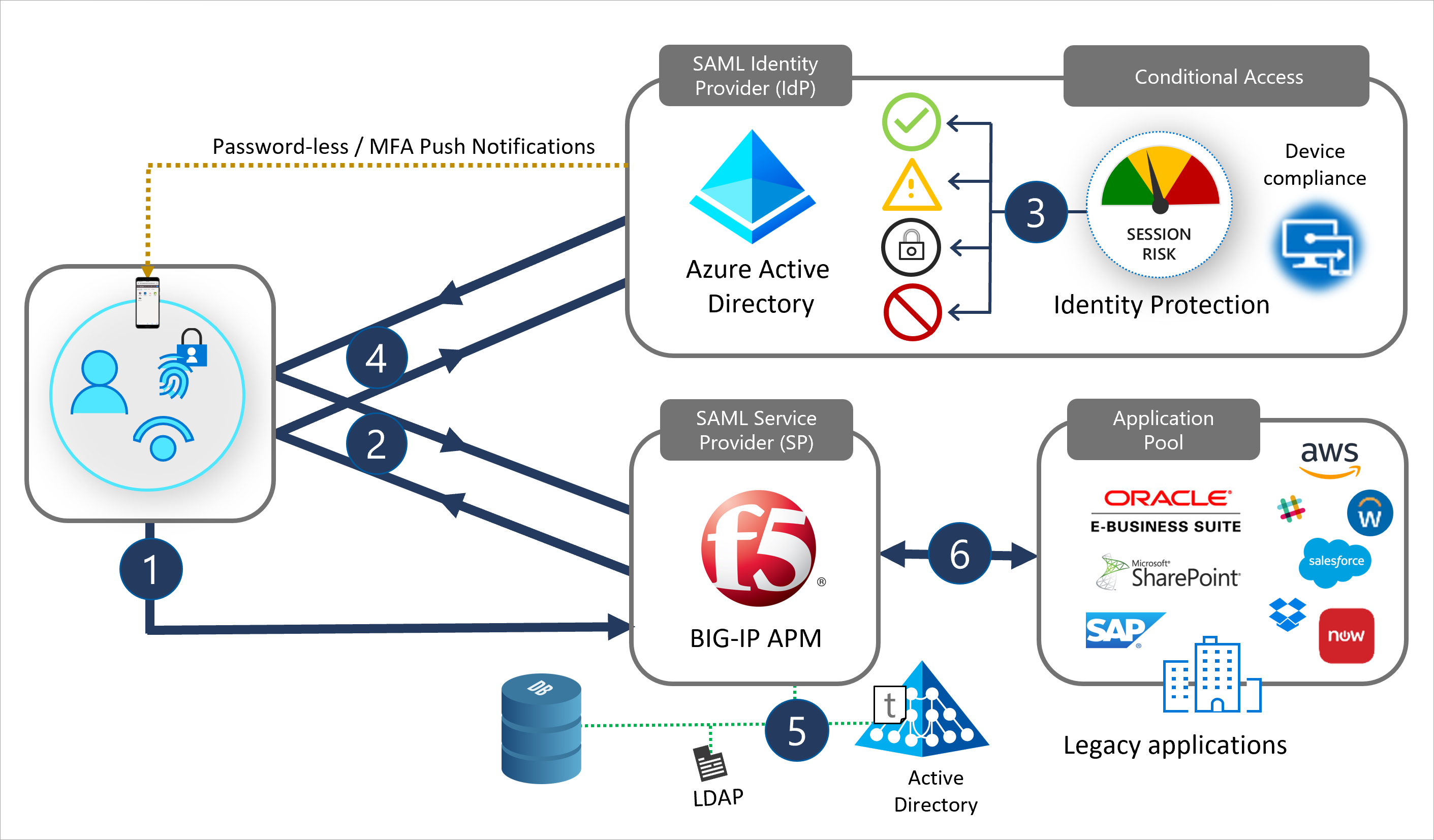

في السيناريو، BIG-IP هو وكيل عكسي يقوم بإيقاف المصادقة المسبقة للخدمة والتخويل إلى معرف Microsoft Entra. يستند التكامل إلى ثقة اتحاد قياسية بين APM ومعرف Microsoft Entra. هذا السيناريو شائع مع SHA. تعرف على المزيد: تكوين F5 BIG-IP SSL-VPN ل Microsoft Entra SSO. باستخدام SHA، يمكنك تأمين موارد لغة ترميز تأكيد الأمان (SAML) والتخويل المفتوح (OAuth) وOpenID الاتصال (OIDC).

إشعار

عند استخدامه للوصول المحلي والعن بعد، يمكن أن يكون BIG-IP نقطة اختناق للوصول ثقة معدومة إلى الخدمات، بما في ذلك تطبيقات البرامج كخدمة (SaaS).

يوضح الرسم التخطيطي التالي تبادل المصادقة المسبقة للواجهة الأمامية بين مستخدم وBIG-IP ومعرف Microsoft Entra في تدفق بدأه موفر الخدمة (SP). ثم يعرض إثراء جلسة APM اللاحقة، وتسجيل الدخول الأحادي إلى الخدمات الخلفية الفردية.

- في المدخل، يحدد المستخدم أيقونة تطبيق، ويحل عنوان URL إلى SAML SP (BIG-IP)

- يقوم BIG-IP بإعادة توجيه المستخدم إلى موفر هوية SAML (IdP)، معرف Microsoft Entra، للمصادقة المسبقة

- يعالج معرف Microsoft Entra نهج الوصول المشروط وعناصر التحكم في جلسة العمل للتخويل

- يعود المستخدم إلى BIG-IP، ويعرض مطالبات SAML الصادرة عن معرف Microsoft Entra

- يطلب BIG-IP معلومات جلسة العمل لتسجيل الدخول الأحادي والتحكم في الوصول استنادا إلى الدور (RBAC) إلى الخدمة المنشورة

- يقوم BIG-IP بإعادة توجيه طلب العميل إلى الخدمة الخلفية

تجربة المستخدم

سواء كان موظفا أو تابعا أو مستهلكا، فإن معظم المستخدمين على دراية بتجربة تسجيل الدخول إلى Office 365. الوصول إلى خدمات BIG-IP مشابه.

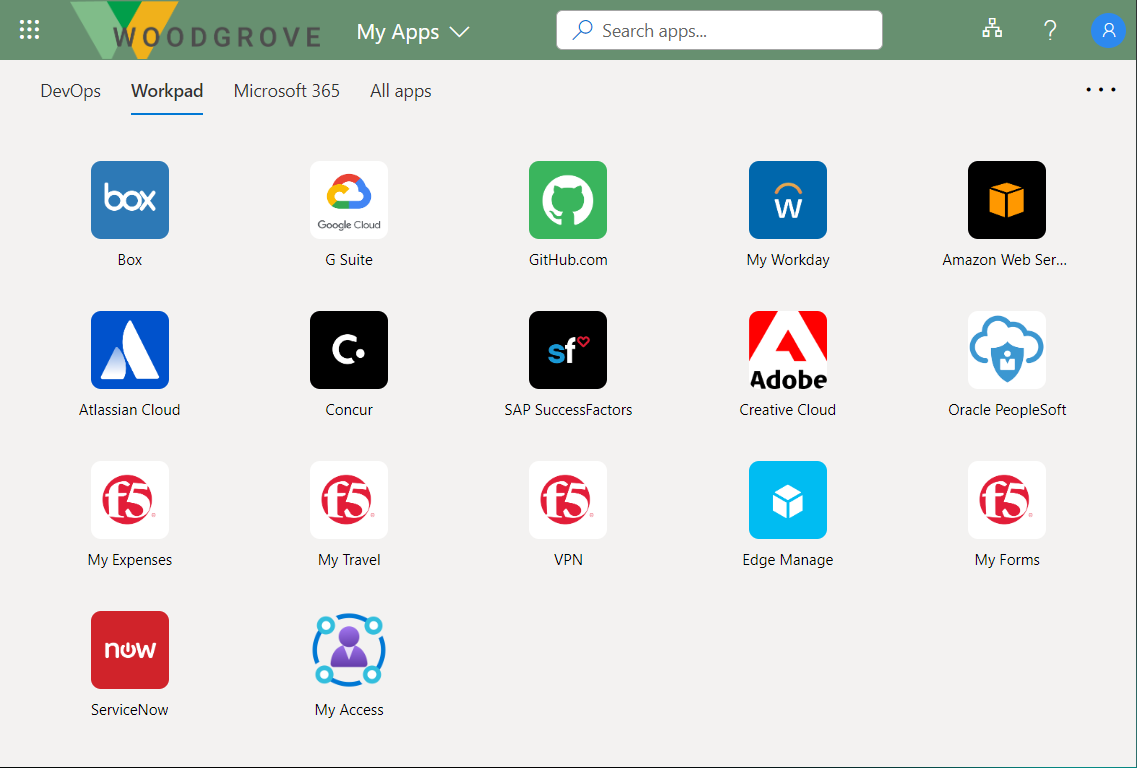

يمكن للمستخدمين العثور على خدمات BIG-IP المنشورة في مدخل تطبيقاتي أو مشغل تطبيق Microsoft 365 مع قدرات الخدمة الذاتية، بغض النظر عن الجهاز أو الموقع. يمكن للمستخدمين الاستمرار في الوصول إلى الخدمات المنشورة باستخدام مدخل BIG-IP Webtop. عند تسجيل خروج المستخدمين، يضمن SHA إنهاء جلسة العمل ل BIG-IP ومعرف Microsoft Entra، مما يساعد على بقاء الخدمات محمية من الوصول غير المصرح به.

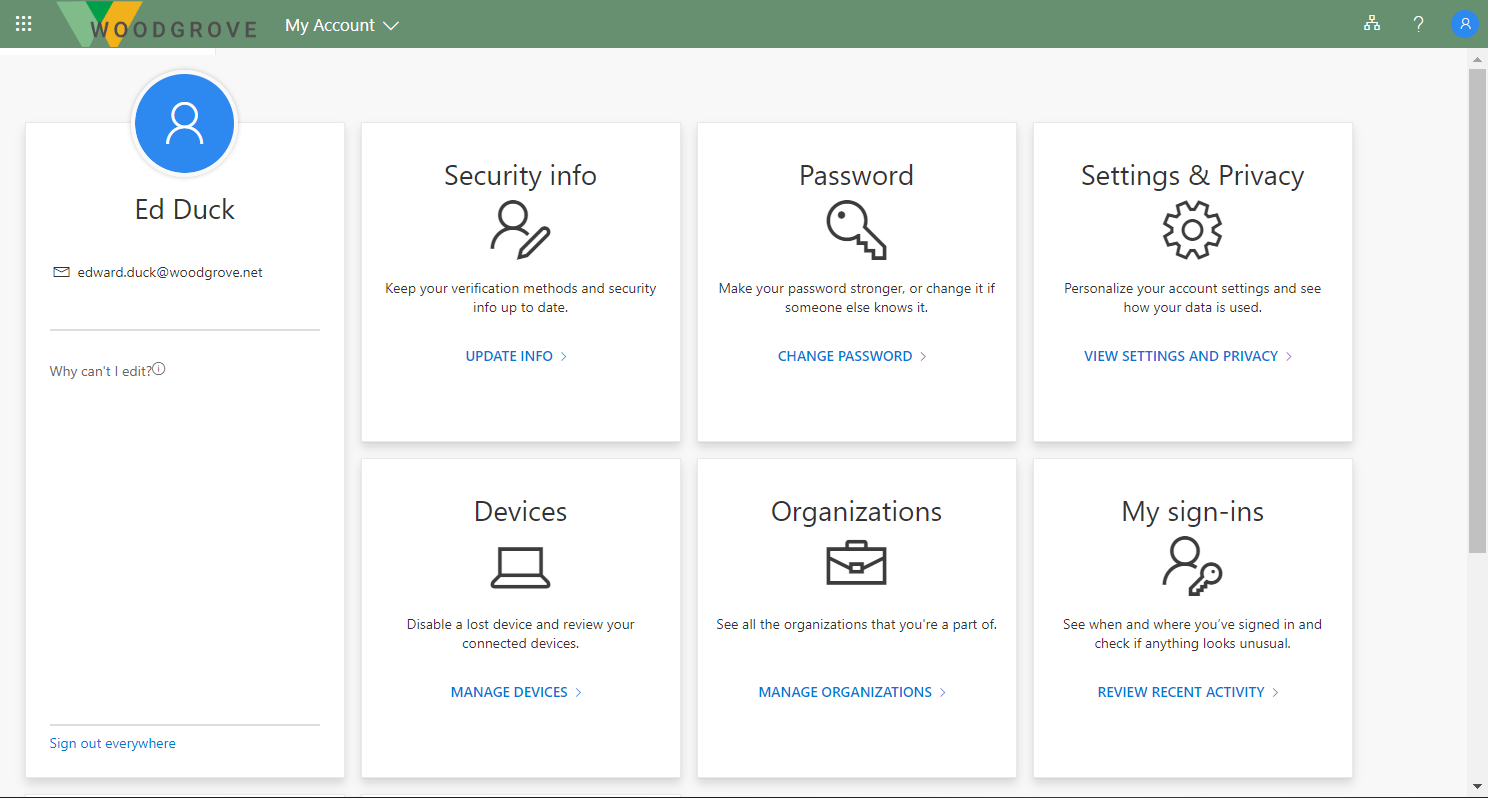

يصل المستخدمون إلى مدخل تطبيقاتي للعثور على الخدمات المنشورة BIG-IP وإدارة خصائص حسابهم. راجع صفحة المعرض والخدمة الذاتية في الرسومات التالية.

Insights والتحليلات

يمكنك مراقبة مثيلات BIG-IP المنشورة لضمان توفر الخدمات المنشورة بشكل كبير، على مستوى SHA وتشغيليا.

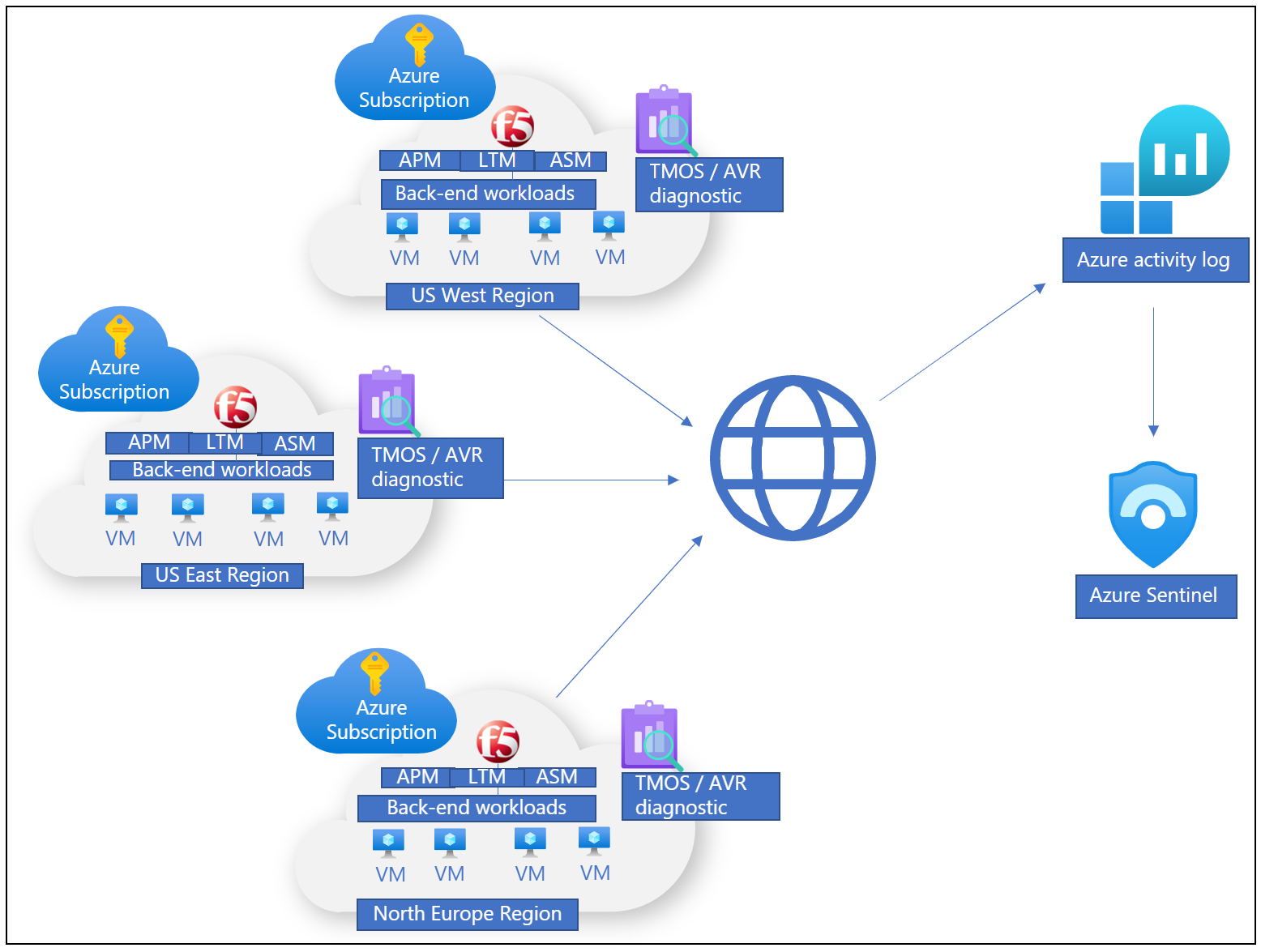

هناك العديد من الخيارات لتسجيل الأحداث محليا، أو عن بعد من خلال حل إدارة معلومات الأمان والأحداث (SIEM)، والذي يتيح معالجة التخزين وبيانات تتبع الاستخدام. لمراقبة Microsoft Entra ID ونشاط SHA، يمكنك استخدام Azure Monitor وMicrosoft Sentinel، معا:

نظرة عامة على مؤسستك، من المحتمل أن تكون عبر السحب المتعددة، والمواقع المحلية، بما في ذلك البنية الأساسية BIG-IP

وحدة تحكم واحدة مع عرض الإشارات، وتجنب الاعتماد على أدوات معقدة ومتباينة

متطلبات التكامل الأساسية

لا توجد خبرة سابقة، أو معرفة F5 BIG-IP، ضرورية لتنفيذ SHA، ولكن نوصيك بتعلم بعض مصطلحات F5 BIG-IP. راجع مسرد خدمة F5.

دمج F5 BIG-IP مع معرف Microsoft Entra ل SHA له المتطلبات الأساسية التالية:

- مثيل F5 BIG-IP قيد التشغيل:

- الجهاز المادي

- Hypervisor الطبعة الافتراضية مثل Microsoft Hyper-V ،VMware ESXi ،Linux KVM ،Citrix Hypervisor

- سحابة النسخة الافتراضية مثل Cloud Virtual Edition Azure، VMware، KVM، Community Xen، MS Hyper-V، AWS، OpenStack، وGoogle Cloud

إشعار

يمكن أن يكون موقع مثيل BIG-IP محليا أو نظاما أساسيا سحابيا مدعوما بما في ذلك Azure. يحتوي المثيل على اتصال بالإنترنت والموارد التي يتم نشرها وأي خدمات مثل Active Directory.

- ترخيص F5 BIG-IP APM نشط:

- F5 BIG-IP® أفضل مجموعة

- مدير نهج وصول F5 BIG-IP ذو ترخيص مستقل

- ترخيص المكون الإضافي F5 BIG-IP Access Policy Manager™ (APM) على BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM).

- ترخيص مستقل لـ 90 يومًا لـ F5 BIG-IP Access Policy Manager™ (APM)

- ترخيص معرف Microsoft Entra:

- يحتوي حساب Azure المجاني على الحد الأدنى من المتطلبات الأساسية ل SHA مع مصادقة بدون كلمة مرور

- يحتوي اشتراك Premium على الوصول المشروط والمصادقة متعددة العوامل وحماية الهوية

سيناريوهات التكوين

يمكنك تكوين BIG-IP ل SHA مع خيارات تستند إلى القالب، أو تكوين يدوي. تحتوي البرامج التعليمية التالية على إرشادات حول تنفيذ الوصول المختلط الآمن ل BIG-IP وMicrosoft Entra ID.

تكوين متقدم

النهج المتقدم هو طريقة مرنة لتنفيذ SHA. يمكنك إنشاء جميع كائنات تكوين BIG-IP يدويا. استخدم هذا الأسلوب للسيناريوهات غير الموجودة في قوالب التكوين الإرشادية.

البرامج التعليمية للتكوين المتقدم:

F5 BIG-IP APM وMicrosoft Entra SSO للتطبيقات المستندة إلى العنوان

F5 BIG-IP APM وMicrosoft Entra SSO للتطبيقات المستندة إلى النماذج

التكوين الإرشادي وقوالب الزر سهل

يقلل معالج التكوين الإرشادي BIG-IP الإصدار 13.1 من الوقت والجهد لتنفيذ سيناريوهات نشر BIG-IP الشائعة. يوفر إطار عمل سير العمل الخاص به تجربة نشر بديهية، لطوبولوجيا وصول محددة.

يحتوي الإصدار 16.x من التكوين الإرشادي على ميزة الزر السهل: لم يعد المسؤولون ينتقلون ذهابا وإيابا بين معرف Microsoft Entra وBIG-IP لتمكين الخدمات ل SHA. تتم معالجة النشر الشامل وإدارة النهج بواسطة معالج التكوين الإرشادي APM وMicrosoft Graph. يضمن هذا التكامل بين BIG-IP APM وMicrosoft Entra ID أن التطبيقات تدعم اتحاد الهوية وSSO وMicrosoft Entra Conditional Access، دون النفقات الإدارية للقيام بذلك لكل تطبيق.

برامج تعليمية لاستخدام قوالب Easy Button، الزر السهل F5 BIG-IP لتسجيل الدخول الأحادي إلى:

وصول ضيف Microsoft Entra B2B

يمكن وصول ضيف Microsoft Entra B2B إلى التطبيقات المحمية من SHA، ولكنه قد يتطلب خطوات غير موجودة في البرامج التعليمية. أحد الأمثلة على ذلك هو Kerberos SSO، عندما يقوم BIG-IP بإجراء تفويض kerberos المقيد (KCD) للحصول على تذكرة خدمة من وحدات التحكم بالمجال. بدون تمثيل محلي لمستخدم ضيف محلي، لن تحترم وحدة التحكم بالمجال الطلب لأنه لا يوجد مستخدم. لدعم هذا السيناريو، تأكد من تدفق الهويات الخارجية لأسفل من مستأجر Microsoft Entra إلى الدليل المستخدم من قبل التطبيق.

تعرف على المزيد: منح مستخدمي B2B في Microsoft Entra ID حق الوصول إلى التطبيقات المحلية

الخطوات التالية

يمكنك إجراء إثبات المبدأ ل SHA باستخدام البنية الأساسية BIG-IP، أو عن طريق نشر جهاز ظاهري BIG-IP Virtual Edition (VE) في Azure. لنشر جهاز ظاهري في Azure يستغرق حوالي 30 دقيقة، ثم سيكون لديك:

- منصة آمنة لنمذجة إصدار تجريبي ل SHA

- مثيل ما قبل الإنتاج لاختبار تحديثات نظام BIG-IP الجديدة والإصلاحات العاجلة

حدد تطبيقا واحدا أو تطبيقين ليتم نشرهما باستخدام BIG-IP وحمايتهما باستخدام SHA.

توصيتنا هي البدء بتطبيق لا يتم نشره عبر BIG-IP. يتجنب هذا الإجراء التعطيل المحتمل لخدمات الإنتاج. يمكن أن تساعدك الإرشادات الواردة في هذه المقالة في التعرف على إجراء إنشاء كائنات تكوين BIG-IP وإعداد SHA. يمكنك بعد ذلك تحويل الخدمات المنشورة BIG-IP إلى SHA بأقل جهد ممكن.

يوضح الدليل التفاعلي التالي تنفيذ SHA مع قالب وتجربة المستخدم النهائي.