Tutorial: Microsoft Entra single sign-on (SSO) integration with Verkada Command

In this tutorial, you'll learn how to integrate Verkada Command with Microsoft Entra ID. When you integrate Verkada Command with Microsoft Entra ID, you can:

- Control in Microsoft Entra ID who has access to Verkada Command.

- Enable your users to be automatically signed-in to Verkada Command with their Microsoft Entra accounts.

- Manage your accounts in one central location.

Prerequisites

To get started, you need the following items:

- A Microsoft Entra subscription. If you don't have a subscription, you can get a free account.

- Verkada Command single sign-on (SSO) enabled subscription.

Scenario description

In this tutorial, you configure and test Microsoft Entra SSO in a test environment.

- Verkada Command supports SP and IDP initiated SSO.

Note

Identifier of this application is a fixed string value so only one instance can be configured in one tenant.

Add Verkada Command from the gallery

To configure the integration of Verkada Command into Microsoft Entra ID, you need to add Verkada Command from the gallery to your list of managed SaaS apps.

- Sign in to the Microsoft Entra admin center as at least a Cloud Application Administrator.

- Browse to Identity > Applications > Enterprise applications > New application.

- In the Add from the gallery section, type Verkada Command in the search box.

- Select Verkada Command from results panel and then add the app. Wait a few seconds while the app is added to your tenant.

Alternatively, you can also use the Enterprise App Configuration Wizard. In this wizard, you can add an application to your tenant, add users/groups to the app, assign roles, as well as walk through the SSO configuration as well. Learn more about Microsoft 365 wizards.

Configure and test Microsoft Entra SSO for Verkada Command

Configure and test Microsoft Entra SSO with Verkada Command using a test user called B.Simon. For SSO to work, you need to establish a link relationship between a Microsoft Entra user and the related user in Verkada Command.

To configure and test Microsoft Entra SSO with Verkada Command, perform the following steps:

- Configure Microsoft Entra SSO - to enable your users to use this feature.

- Create a Microsoft Entra test user - to test Microsoft Entra single sign-on with B.Simon.

- Assign the Microsoft Entra test user - to enable B.Simon to use Microsoft Entra single sign-on.

- Configure Verkada Command SSO - to configure the single sign-on settings on application side.

- Create Verkada Command test user - to have a counterpart of B.Simon in Verkada Command that is linked to the Microsoft Entra representation of user.

- Test SSO - to verify whether the configuration works.

Configure Microsoft Entra SSO

Follow these steps to enable Microsoft Entra SSO.

Sign in to the Microsoft Entra admin center as at least a Cloud Application Administrator.

Browse to Identity > Applications > Enterprise applications > Verkada Command > Single sign-on.

On the Select a single sign-on method page, select SAML.

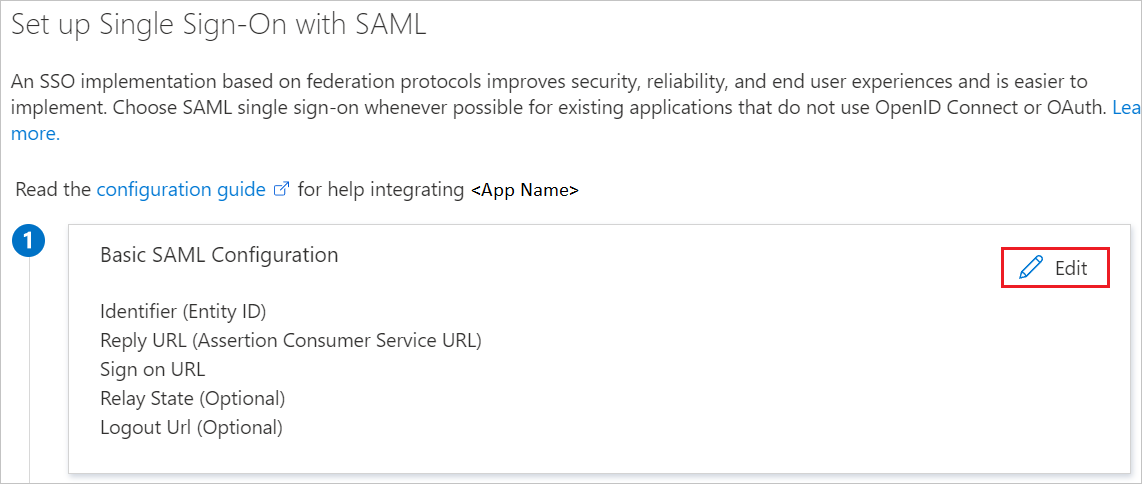

On the Set up single sign-on with SAML page, click the pencil icon for Basic SAML Configuration to edit the settings.

On the Basic SAML Configuration section, if you have Service Provider metadata file and wish to configure in IDP initiated mode, perform the following steps:

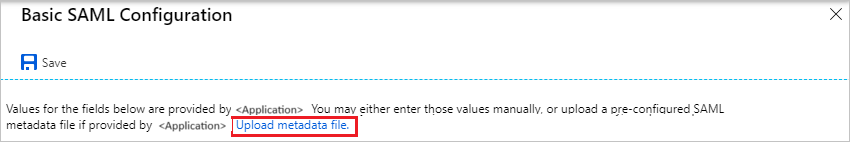

a. Click Upload metadata file.

b. Click on folder logo to select the metadata file and click Upload.

c. After the metadata file is successfully uploaded, the Identifier and Reply URL values get auto populated in Basic SAML Configuration section.

Note

If the Identifier and Reply URL values do not get auto populated, then fill in the values manually according to your requirement.

Click Set additional URLs and perform the following step if you wish to configure the application in SP initiated mode:

In the Sign-on URL text box, type a URL using the following pattern:

https://vauth.command.verkada.com/saml/login/<CLIENT_ID>Note

The Sign-on URL value is not real. Update this value with the actual Sign-on URL. Contact Verkada Command Client support team to get this value. You can also refer to the patterns shown in the Basic SAML Configuration section.

Verkada Command application expects the SAML assertions in a specific format, which requires you to add custom attribute mappings to your SAML token attributes configuration. The following screenshot shows the list of default attributes, where as nameidentifier is mapped with user.userprincipalname. Verkada Command application expects nameidentifier to be mapped with user.mail, so you need to edit the attribute mapping by clicking on Edit icon and change the attribute mapping.

In addition to above, Verkada Command application expects few more attributes to be passed back in SAML response which are shown below. These attributes are also pre populated but you can review them as per your requirements.

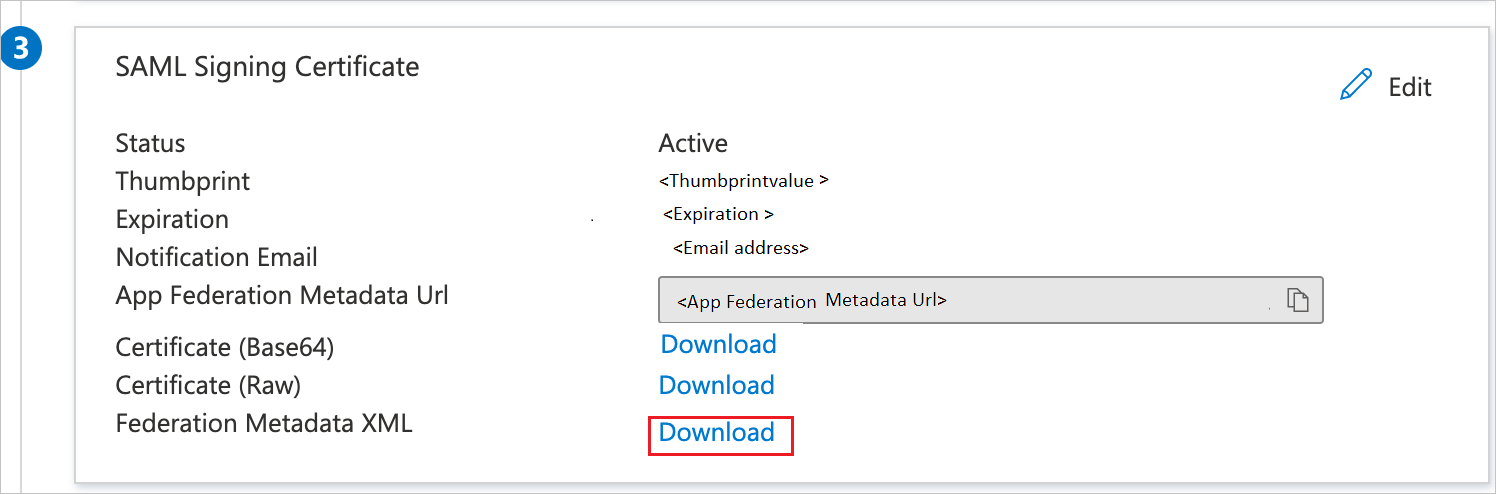

Name Source Attribute uniqueUserId user.mail lastName user.surname email user.mail firstName user.givenname On the Set up single sign-on with SAML page, in the SAML Signing Certificate section, find Federation Metadata XML and select Download to download the certificate and save it on your computer.

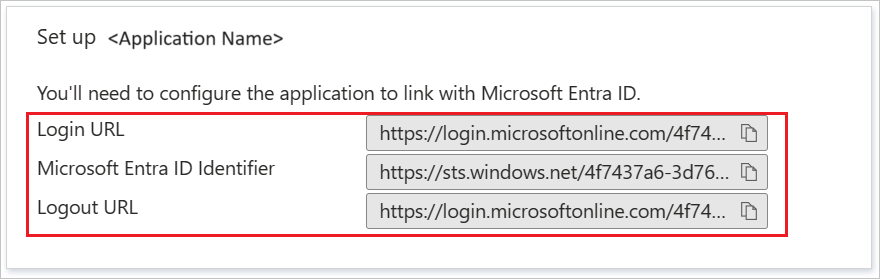

On the Set up Verkada Command section, copy the appropriate URL(s) based on your requirement.

Create a Microsoft Entra test user

In this section, you'll create a test user called B.Simon.

- Sign in to the Microsoft Entra admin center as at least a User Administrator.

- Browse to Identity > Users > All users.

- Select New user > Create new user, at the top of the screen.

- In the User properties, follow these steps:

- In the Display name field, enter

B.Simon. - In the User principal name field, enter the username@companydomain.extension. For example,

B.Simon@contoso.com. - Select the Show password check box, and then write down the value that's displayed in the Password box.

- Select Review + create.

- In the Display name field, enter

- Select Create.

Assign the Microsoft Entra test user

In this section, you'll enable B.Simon to use single sign-on by granting access to Verkada Command.

- Sign in to the Microsoft Entra admin center as at least a Cloud Application Administrator.

- Browse to Identity > Applications > Enterprise applications > Verkada Command.

- In the app's overview page, select Users and groups.

- Select Add user/group, then select Users and groups in the Add Assignment dialog.

- In the Users and groups dialog, select B.Simon from the Users list, then click the Select button at the bottom of the screen.

- If you are expecting a role to be assigned to the users, you can select it from the Select a role dropdown. If no role has been set up for this app, you see "Default Access" role selected.

- In the Add Assignment dialog, click the Assign button.

Configure Verkada Command SSO

To configure single sign-on on Verkada Command side, you need to send the downloaded Federation Metadata XML and appropriate copied URLs from the application configuration to Verkada Command support team. They set this setting to have the SAML SSO connection set properly on both sides.

Create Verkada Command test user

In this section, you create a user called B.Simon in Verkada Command. Work with Verkada Command support team to add the users in the Verkada Command platform. Users must be created and activated before you use single sign-on.

Test SSO

In this section, you test your Microsoft Entra single sign-on configuration with following options.

SP initiated:

Click on Test this application, this will redirect to Verkada Command Sign on URL where you can initiate the login flow.

Go to Verkada Command Sign-on URL directly and initiate the login flow from there.

IDP initiated:

- Click on Test this application, and you should be automatically signed in to the Verkada Command for which you set up the SSO.

You can also use Microsoft My Apps to test the application in any mode. When you click the Verkada Command tile in the My Apps, if configured in SP mode you would be redirected to the application sign on page for initiating the login flow and if configured in IDP mode, you should be automatically signed in to the Verkada Command for which you set up the SSO. For more information about the My Apps, see Introduction to the My Apps.

Next steps

Once you configure Verkada Command you can enforce session control, which protects exfiltration and infiltration of your organization’s sensitive data in real time. Session control extends from Conditional Access. Learn how to enforce session control with Microsoft Defender for Cloud Apps.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ