إدارة كيانات الخدمة

توضح هذه المقالة كيفية إنشاء وإدارة أساسيات الخدمة لحساب Azure Databricks ومساحات العمل.

للحصول على نظرة عامة على نموذج هوية Azure Databricks، راجع هويات Azure Databricks.

لإدارة الوصول لكيانات الخدمة، راجع المصادقة والتحكم في الوصول.

ما هو كيان الخدمة؟

كيان الخدمة هو هوية تقوم بإنشائها في Azure Databricks لاستخدامها مع الأدوات والوظائف والتطبيقات التلقائية. تمنح أساسيات الخدمة الأدوات والبرامج النصية التلقائية حق الوصول إلى موارد Azure Databricks فقط، ما يوفر أمانا أكبر من استخدام المستخدمين أو المجموعات.

يمكنك منح وصول كيان الخدمة إلى الموارد وتقييده بنفس الطريقة التي يمكنك بها استخدام مستخدم Azure Databricks. على سبيل المثال، يمكنك القيام بما يلي:

- امنح مسؤول حساب كيان الخدمة وأدوار مسؤول مساحة العمل.

- امنح كيان الخدمة حق الوصول إلى البيانات، إما على مستوى الحساب باستخدام كتالوج Unity، أو على مستوى مساحة العمل.

- أضف كيان خدمة إلى مجموعة على كل من مستوى الحساب ومساحة العمل، بما في ذلك مجموعة مساحة

adminsالعمل.

يمكنك أيضا منح مستخدمي Azure Databricks وكيانات الخدمة والمجموعات أذونات لاستخدام كيان الخدمة. يسمح هذا للمستخدمين بتشغيل الوظائف ككيان الخدمة، بدلا من هويتهم. يؤدي هذا إلى منع فشل المهام إذا غادر مستخدم مؤسستك أو تم تعديل مجموعة.

على عكس مستخدم Azure Databricks، فإن كيان الخدمة هو هوية واجهة برمجة التطبيقات فقط؛ لا يمكن استخدامه للوصول إلى واجهة مستخدم Azure Databricks.

توصي Databricks بتمكين مساحات العمل الخاصة بك لاتحاد الهوية. يتيح لك اتحاد الهوية تكوين أساسيات الخدمة في وحدة تحكم الحساب، ثم تعيين الوصول إلى مساحات عمل معينة. وهذا يبسط إدارة Azure Databricks وإدارة البيانات.

هام

إذا تم إنشاء حسابك بعد 9 نوفمبر 2023، يتم تمكين اتحاد الهوية على جميع مساحات العمل الجديدة بشكل افتراضي، ولا يمكن تعطيله.

أساسيات خدمة Databricks وMicrosoft Entra ID (المعروف سابقا ب Azure Active Directory)

يمكن أن تكون أساسيات الخدمة إما أساسيات الخدمة المدارة من Azure Databricks أو أساسيات الخدمة المدارة لمعرف Microsoft Entra.

يمكن لأساسيات الخدمة المدارة في Azure Databricks المصادقة على Azure Databricks باستخدام مصادقة Databricks OAuth ورمز الوصول الشخصي المميز. يمكن لأساسيات الخدمة المدارة لمعرف Microsoft Entra المصادقة على Azure Databricks باستخدام مصادقة Databricks OAuth والرموز المميزة لمعرف Microsoft Entra. لمزيد من المعلومات حول المصادقة لكيانات الخدمة، راجع إدارة الرموز المميزة لمدير الخدمة.

تتم إدارة أساسيات الخدمة المدارة من Azure Databricks مباشرة داخل Azure Databricks. تتم إدارة أساسيات الخدمة المدارة لمعرف Microsoft Entra في معرف Microsoft Entra، والذي يتطلب أذونات إضافية. توصي Databricks باستخدام أساسيات الخدمة المدارة من Azure Databricks لأتمتة Azure Databricks وأن تستخدم أساسيات الخدمة المدارة لمعرف Microsoft Entra في الحالات التي يجب فيها المصادقة مع Azure Databricks وموارد Azure الأخرى في نفس الوقت.

لإنشاء كيان خدمة مدار من Azure Databricks، تخط هذا القسم وتابع القراءة مع روبوت Who يمكنه إدارة كيانات الخدمة واستخدامها؟.

لاستخدام أساسيات الخدمة المدارة لمعرف Microsoft Entra في Azure Databricks، يجب على مستخدم المسؤول إنشاء تطبيق معرف Microsoft Entra في Azure. لإنشاء كيان خدمة مدار بواسطة معرف Microsoft Entra، اتبع الإرشادات التالية:

قم بتسجيل الدخول إلى بوابة Azure.

إشعار

يختلف المدخل الذي يجب استخدامه اعتمادا على ما إذا كان تطبيق Microsoft Entra ID (المعروف سابقا باسم Azure Active Directory) يعمل في سحابة Azure العامة أو في سحابة وطنية أو ذات سيادة. لمزيد من المعلومات، راجع السحب الوطنية .

إذا كان لديك حق الوصول إلى عدة مستأجرين أو اشتراكات أو دلائل، فانقر فوق الأيقونة Directories + subscriptions (الدليل مع عامل التصفية) في القائمة العلوية للتبديل إلى الدليل الذي تريد توفير كيان الخدمة فيه.

في البحث عن الموارد والخدمات والمستندات، ابحث عن معرف Microsoft Entra وحدده.

انقر فوق + إضافة وحدد تسجيل التطبيق.

بالنسبة إلى الاسم: أدخل اسمًا للتطبيق.

في قسم أنواع الحسابات المدعومة، حدد الحسابات في هذا الدليل التنظيمي فقط (مستأجر واحد) .

انقر فوق تسجيل.

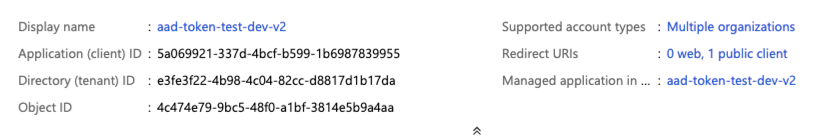

في صفحة نظرة عامة على صفحة التطبيق، في قسم Essentials، انسخ القيم التالية:

- معرف التطبيق (العميل)

- معرف الدليل (المستأجر)

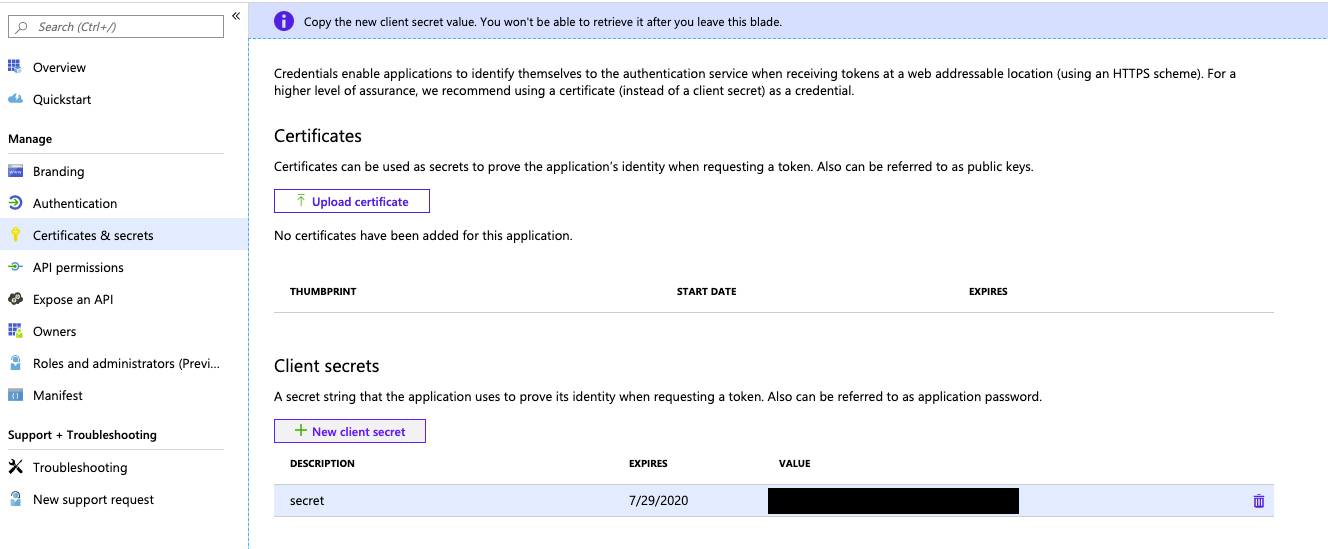

لإنشاء سر عميل، ضمن إدارة، انقر فوق الشهادات والأسرار.

إشعار

يمكنك استخدام سر العميل هذا لإنشاء رموز معرف Microsoft Entra المميزة لمصادقة كيانات خدمة معرف Microsoft Entra باستخدام Azure Databricks. لتحديد ما إذا كانت أداة Azure Databricks أو SDK يمكنها استخدام الرموز المميزة لمعرف Microsoft Entra، راجع وثائق الأداة أو SDK.

في علامة التبويب Client secrets ، انقر فوق New client secret.

في جزء Add a client secret ، بالنسبة إلى Description، أدخل وصفا لسر العميل.

بالنسبة ل Expires، حدد فترة زمنية لانتهاء صلاحية سر العميل، ثم انقر فوق Add.

انسخ قيمة سر العميل واخزنها في مكان آمن، لأن سر العميل هذا هو كلمة المرور للتطبيق الخاص بك.

روبوت Who يمكنه إدارة كيانات الخدمة واستخدامها؟

لإدارة أساسيات الخدمة في Azure Databricks، يجب أن يكون لديك أحد الإجراءات التالية: دور مسؤول الحساب أو دور مسؤول مساحة العمل أو دور المدير أو المستخدم على كيان الخدمة.

- يمكن لمسؤولي الحساب إضافة كيانات الخدمة إلى الحساب وتعيين أدوار المسؤول لهم. يمكنهم أيضا تعيين كيانات الخدمة لمساحات العمل، طالما أن مساحات العمل هذه تستخدم اتحاد الهوية.

- يمكن لمسؤولي مساحة العمل إضافة أساسيات الخدمة إلى مساحة عمل Azure Databricks، وتعيين دور مسؤول مساحة العمل لهم، وإدارة الوصول إلى الكائنات والوظائف في مساحة العمل، مثل القدرة على إنشاء مجموعات أو الوصول إلى بيئات محددة تستند إلى الشخصية.

- يمكن لمديري الخدمة الأساسيين إدارة الأدوار على كيان الخدمة. يصبح منشئ كيان الخدمة مدير كيان الخدمة. مسؤولو الحساب هم مديرو الخدمة الأساسيون على جميع كيانات الخدمة في الحساب.

إشعار

إذا تم إنشاء كيان خدمة قبل 13 يونيو 2023، فلن يكون لمنشئ كيان الخدمة دور مدير كيان الخدمة بشكل افتراضي. اطلب من مسؤول الحساب منحك دور مدير كيان الخدمة.

- يمكن للمستخدمين الأساسيين للخدمة تشغيل المهام ككيان الخدمة. يتم تشغيل الوظيفة باستخدام هوية كيان الخدمة، بدلا من هوية مالك الوظيفة. لمزيد من المعلومات، راجع تشغيل وظيفة ككيان خدمة.

للحصول على معلومات حول كيفية منح مدير الخدمة الأساسي وأدوار المستخدم، راجع الأدوار لإدارة كيانات الخدمة.

إدارة كيانات الخدمة في حسابك

يمكن لمسؤولي الحساب إضافة كيانات الخدمة إلى حساب Azure Databricks الخاص بك باستخدام وحدة تحكم الحساب.

إضافة كيانات الخدمة إلى حسابك باستخدام وحدة تحكم الحساب

يمكن إنشاء أساسيات الخدمة إما في Azure Databricks أو ربطها من أساس خدمة Microsoft Entra ID (المعروف سابقا باسم Azure Active Directory). راجع كيانات خدمة Databricks وMicrosoft Entra ID (المعروف سابقا ب Azure Active Directory).

- بصفتك مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب.

- في الشريط الجانبي، انقر فوق إدارة المستخدم.

- في علامة التبويب أساسيات الخدمة، انقر فوق إضافة كيان الخدمة.

- ضمن Management، اختر Databricks managed أو Microsoft Entra ID managed.

- إذا اخترت Microsoft Entra ID المدار، ضمن معرف تطبيق Microsoft Entra، قم بلصق معرف التطبيق (العميل) لكيان الخدمة.

- أدخل اسما لمدير الخدمة.

- انقر فوق إضافة.

تعيين أدوار مسؤول الحساب إلى كيان الخدمة

- بصفتك مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب.

- في الشريط الجانبي، انقر فوق إدارة المستخدم.

- في علامة التبويب Service principals ، ابحث عن اسم المستخدم وانقر فوقه.

- في علامة التبويب الأدوار ، قم بتشغيل مسؤول الحساب أو مسؤول Marketplace.

تعيين كيان خدمة إلى مساحة عمل باستخدام وحدة تحكم الحساب

لإضافة مستخدمين إلى مساحة عمل باستخدام وحدة تحكم الحساب، يجب تمكين مساحة العمل لاتحاد الهوية. يمكن لمسؤولي مساحة العمل أيضا تعيين أساسيات الخدمة لمساحات العمل باستخدام صفحة إعدادات مسؤول مساحة العمل. للحصول على التفاصيل، راجع إضافة كيان خدمة إلى مساحة عمل باستخدام إعدادات مسؤول مساحة العمل.

- بصفتك مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب.

- في الشريط الجانبي، انقر فوق مساحات العمل.

- انقر فوق اسم مساحة العمل.

- على علامة التبويب أذونات ، انقر فوق إضافة أذونات.

- ابحث عن كيان الخدمة وحدده، وقم بتعيين مستوى الأذونات (مستخدم مساحة العمل أو مسؤول)، وانقر فوق حفظ.

إزالة كيان خدمة من مساحة عمل باستخدام وحدة تحكم الحساب

لإزالة كيانات الخدمة من مساحة عمل باستخدام وحدة تحكم الحساب، يجب تمكين مساحة العمل لاتحاد الهوية. عند إزالة كيان خدمة من مساحة عمل، لا يمكن لمدير الخدمة الوصول إلى مساحة العمل، ولكن يتم الاحتفاظ بالأذونات على كيان الخدمة. إذا تمت إضافة كيان الخدمة لاحقا مرة أخرى إلى مساحة العمل، فإنه يستعيد أذوناته السابقة.

- بصفة مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب

- في الشريط الجانبي، انقر فوق مساحات العمل.

- انقر فوق اسم مساحة العمل.

- في علامة التبويب أذونات ، ابحث عن كيان الخدمة.

انقر فوق قائمة kebab في أقصى يمين الصف الأساسي للخدمة وحدد Remove.

انقر فوق قائمة kebab في أقصى يمين الصف الأساسي للخدمة وحدد Remove.- في مربع حوار التأكيد، انقر فوق إزالة.

إلغاء تنشيط كيان خدمة في حساب Azure Databricks الخاص بك

يمكن لمسؤولي الحساب إلغاء تنشيط كيانات الخدمة عبر حساب Azure Databricks. لا يمكن لمدير الخدمة الذي تم إلغاء تنشيطه المصادقة على حساب Azure Databricks أو مساحات العمل. ومع ذلك، تظل كافة أذونات كيان الخدمة وعناصر مساحة العمل دون تغيير. عند إلغاء تنشيط كيان الخدمة، يكون ما يلي صحيحا:

- لا يمكن لمدير الخدمة المصادقة على الحساب أو أي من مساحات العمل الخاصة به من أي أسلوب.

- لم تعد التطبيقات أو البرامج النصية التي تستخدم الرموز المميزة التي تم إنشاؤها بواسطة كيان الخدمة قادرة على الوصول إلى واجهة برمجة تطبيقات Databricks. تظل الرموز المميزة ولكن لا يمكن استخدامها للمصادقة أثناء إلغاء تنشيط كيان الخدمة.

- تظل المجموعات المملوكة من قبل كيان الخدمة قيد التشغيل.

- تفشل المهام المجدولة التي تم إنشاؤها بواسطة كيان الخدمة ما لم يتم تعيينها إلى مالك جديد.

عند إعادة تنشيط كيان الخدمة، يمكنه تسجيل الدخول إلى Azure Databricks بنفس الأذونات. توصي Databricks بإلغاء تنشيط كيانات الخدمة من الحساب بدلا من إزالتها لأن إزالة كيان الخدمة هو إجراء مدمر. راجع إزالة أساسيات الخدمة من حساب Azure Databricks الخاص بك. عند إلغاء تنشيط كيان خدمة من الحساب، يتم أيضا إلغاء تنشيط كيان الخدمة هذا من مساحات العمل الموحدة لهويته.

لا يمكنك إلغاء تنشيط مستخدم باستخدام وحدة تحكم الحساب. بدلا من ذلك، استخدم واجهة برمجة تطبيقات كيانات خدمة الحساب. راجع إلغاء تنشيط كيان خدمة باستخدام واجهة برمجة التطبيقات.

إزالة كيانات الخدمة من حساب Azure Databricks

يمكن لمسؤولي الحساب حذف كيانات الخدمة من حساب Azure Databricks. لا يمكن لمسؤولي مساحة العمل ذلك. عند حذف كيان خدمة من الحساب، تتم أيضا إزالة هذا الأساسي من مساحات العمل الخاصة به.

هام

عند إزالة كيان خدمة من الحساب، تتم أيضا إزالة كيان الخدمة هذا من مساحات العمل الخاصة به، بغض النظر عما إذا كان قد تم تمكين اتحاد الهوية أم لا. نوصي بالامتناع عن حذف كيانات الخدمة على مستوى الحساب إلا إذا كنت تريد منهم فقدان الوصول إلى جميع مساحات العمل في الحساب. كن على دراية بالنتائج التالية لحذف أساسيات الخدمة:

- لم تعد التطبيقات أو البرامج النصية التي تستخدم الرموز المميزة التي تم إنشاؤها بواسطة كيان الخدمة يمكنها الوصول إلى واجهات برمجة تطبيقات Databricks

- فشل المهام المملوكة من قبل كيان الخدمة

- المجموعات المملوكة من قبل إيقاف كيان الخدمة

- يجب تعيين الاستعلامات أو لوحات المعلومات التي تم إنشاؤها بواسطة كيان الخدمة والمشتركة باستخدام بيانات اعتماد "تشغيل كمالك" إلى مالك جديد لمنع فشل المشاركة

عند إزالة كيان خدمة معرف Microsoft Entra من حساب، لم يعد بإمكان كيان الخدمة الوصول إلى الحساب أو مساحات العمل الخاصة به، ولكن يتم الاحتفاظ بالأذونات على كيان الخدمة. إذا تمت إضافة كيان الخدمة لاحقا مرة أخرى إلى الحساب، فإنه يستعيد أذوناته السابقة.

لإزالة كيان خدمة باستخدام وحدة تحكم الحساب، قم بما يلي:

- بصفتك مسؤول حساب، سجل الدخول إلى وحدة تحكم الحساب.

- في الشريط الجانبي، انقر فوق إدارة المستخدم.

- في علامة التبويب Service principals ، ابحث عن اسم المستخدم وانقر فوقه.

- في علامة التبويب معلومات أساسية، انقر فوق

قائمة الكباب في الزاوية العلوية اليسرى وحدد حذف.

قائمة الكباب في الزاوية العلوية اليسرى وحدد حذف. - في مربع حوار التأكيد، انقر فوق تأكيد الحذف.

إدارة كيانات الخدمة في مساحة العمل الخاصة بك

يمكن لمسؤولي مساحة العمل إدارة كيانات الخدمة في مساحات العمل الخاصة بهم باستخدام صفحة إعدادات مسؤول مساحة العمل.

إضافة كيان خدمة إلى مساحة عمل باستخدام إعدادات مسؤول مساحة العمل

يمكن إنشاء أساسيات الخدمة إما في Azure Databricks أو ربطها من أساس خدمة Microsoft Entra ID (المعروف سابقا باسم Azure Active Directory). راجع كيانات خدمة Databricks وMicrosoft Entra ID (المعروف سابقا ب Azure Active Directory).

كمسؤول مساحة عمل، سجل الدخول إلى مساحة عمل Azure Databricks.

انقر فوق اسم المستخدم في الشريط العلوي لمساحة عمل Azure Databricks وحدد مسؤول الإعدادات.

انقر فوق علامة التبويب الهوية والوصول .

إلى جانب أساسيات الخدمة، انقر فوق إدارة.

انقر فوق إضافة كيان الخدمة.

حدد كيان خدمة موجود لتعيينه إلى مساحة العمل أو انقر فوق إضافة جديد لإنشاء كيان جديد.

لإضافة كيان خدمة جديد، اختر Databricks managed أو Microsoft Entra ID managed. إذا اخترت Microsoft Entra ID المدار، فقم بلصق معرف التطبيق (العميل) لمدير الخدمة وأدخل اسم عرض.

انقر فوق إضافة.

إشعار

إذا لم يتم تمكين مساحة العمل الخاصة بك لاتحاد الهوية، فلا يمكنك تعيين أساسيات خدمة الحساب الموجودة لمساحة العمل الخاصة بك.

تعيين دور مسؤول مساحة العمل إلى كيان خدمة باستخدام صفحة إعدادات مسؤول مساحة العمل

- كمسؤول مساحة عمل، سجل الدخول إلى مساحة عمل Azure Databricks.

- انقر فوق اسم المستخدم في الشريط العلوي لمساحة عمل Azure Databricks وحدد مسؤول الإعدادات.

- انقر فوق علامة التبويب الهوية والوصول .

- إلى جانب المجموعات، انقر فوق إدارة.

adminsحدد مجموعة النظام.- انقر فوق إضافة أعضاء.

- حدد كيان الخدمة وانقر فوق تأكيد.

لإزالة دور مسؤول مساحة العمل من كيان الخدمة، قم بإزالة كيان الخدمة من مجموعة المسؤولين.

إلغاء تنشيط كيان خدمة في مساحة عمل Azure Databricks

يمكن لمسؤولي مساحة العمل إلغاء تنشيط أساسيات الخدمة في مساحة عمل Azure Databricks. لا يمكن لمدير الخدمة الذي تم إلغاء تنشيطه الوصول إلى مساحة العمل من واجهات برمجة تطبيقات Azure Databricks، ولكن تظل جميع أذونات كيان الخدمة وعناصر مساحة العمل دون تغيير. عند إلغاء تنشيط كيان الخدمة:

- يتعذر على كيان الخدمة المصادقة على مساحات العمل من أي أسلوب.

- تظهر حالة كيان الخدمة على أنها غير نشطة في صفحة إعداد مسؤول مساحة العمل.

- لم تعد التطبيقات أو البرامج النصية التي تستخدم الرموز المميزة التي تم إنشاؤها بواسطة كيان الخدمة يمكنها الوصول إلى واجهة برمجة تطبيقات Databricks. تظل الرموز المميزة ولكن لا يمكن استخدامها للمصادقة أثناء إلغاء تنشيط كيان الخدمة.

- تظل المجموعات المملوكة من قبل كيان الخدمة قيد التشغيل.

- يجب تعيين المهام المجدولة التي تم إنشاؤها بواسطة كيان الخدمة إلى مالك جديد لمنعها من الفشل.

عند إعادة تنشيط كيان الخدمة، يمكنه المصادقة على مساحة العمل بنفس الأذونات. توصي Databricks بإلغاء تنشيط كيانات الخدمة بدلا من إزالتها لأن إزالة كيان الخدمة هو إجراء مدمر.

- كمسؤول مساحة عمل، سجل الدخول إلى مساحة عمل Azure Databricks.

- انقر فوق اسم المستخدم في الشريط العلوي لمساحة عمل Azure Databricks وحدد مسؤول الإعدادات.

- انقر فوق علامة التبويب الهوية والوصول .

- إلى جانب أساسيات الخدمة، انقر فوق إدارة.

- حدد كيان الخدمة الذي تريد إلغاء تنشيطه.

- ضمن الحالة، قم بإلغاء تحديد نشط.

لتعيين كيان خدمة إلى نشط، قم بتنفيذ نفس الخطوات، ولكن حدد خانة الاختيار بدلا من ذلك.

إزالة كيان خدمة من مساحة عمل باستخدام صفحة إعدادات مسؤول مساحة العمل

لا تؤدي إزالة كيان خدمة من مساحة عمل إلى إزالة كيان الخدمة من الحساب. لإزالة كيان خدمة من حسابك، راجع إزالة كيانات الخدمة من حساب Azure Databricks الخاص بك.

عند إزالة كيان خدمة من مساحة عمل، لا يمكن لمدير الخدمة الوصول إلى مساحة العمل، ولكن يتم الاحتفاظ بالأذونات على كيان الخدمة. إذا تمت إضافة كيان الخدمة لاحقا مرة أخرى إلى مساحة عمل، فإنه يستعيد أذوناته السابقة.

- كمسؤول مساحة عمل، سجل الدخول إلى مساحة عمل Azure Databricks.

- انقر فوق اسم المستخدم في الشريط العلوي لمساحة عمل Azure Databricks وحدد مسؤول الإعدادات.

- انقر فوق علامة التبويب الهوية والوصول .

- إلى جانب أساسيات الخدمة، انقر فوق إدارة.

- حدد كيان الخدمة.

- في الزاوية العلوية اليسرى، انقر فوق حذف.

- انقر فوق حذف للتأكيد.

إدارة كيانات الخدمة باستخدام واجهة برمجة التطبيقات

يمكن لمسؤولي الحساب ومسؤولي مساحة العمل إدارة أساسيات الخدمة في حساب Azure Databricks ومساحات العمل باستخدام واجهات برمجة تطبيقات Databricks. لإدارة الأدوار على كيان خدمة باستخدام واجهة برمجة التطبيقات، راجع إدارة أدوار كيان الخدمة باستخدام Databricks CLI.

إدارة كيانات الخدمة في الحساب باستخدام واجهة برمجة التطبيقات

يمكن مسؤول إضافة كيانات الخدمة وإدارتها في حساب Azure Databricks باستخدام واجهة برمجة تطبيقات كيانات خدمة الحساب. يستدعي مسؤولو الحساب ومسؤولو مساحة العمل واجهة برمجة التطبيقات باستخدام عنوان URL مختلف لنقطة النهاية:

- يستخدم

{account-domain}/api/2.0/accounts/{account_id}/scim/v2/مسؤولو الحساب . - يستخدم

{workspace-domain}/api/2.0/account/scim/v2/مسؤولو مساحة العمل .

للحصول على التفاصيل، راجع واجهة برمجة تطبيقات كيانات خدمة الحساب.

إلغاء تنشيط كيان خدمة باستخدام واجهة برمجة التطبيقات

يمكن لمسؤولي الحساب تغيير حالة كيان الخدمة إلى خطأ لإلغاء تنشيط كيان الخدمة باستخدام واجهة برمجة تطبيقات كيانات خدمة الحساب.

على سبيل المثال:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.0/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

تسمى حالة كيان الخدمة التي تم إلغاء تنشيطها غير نشطة في وحدة تحكم الحساب. عند إلغاء تنشيط كيان خدمة من الحساب، يتم أيضا إلغاء تنشيط كيان الخدمة هذا من مساحات العمل الخاصة به.

إدارة كيانات الخدمة في مساحة العمل باستخدام واجهة برمجة التطبيقات

يمكن لمسؤولي الحساب ومساحة العمل استخدام واجهة برمجة تطبيقات تعيين مساحة العمل لتعيين أساسيات الخدمة لمساحات العمل الممكنة لاتحاد الهوية. يتم دعم واجهة برمجة تطبيقات تعيين مساحة العمل من خلال حساب Azure Databricks ومساحات العمل.

- يستخدم

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignmentsمسؤولو الحساب . - يستخدم

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}مسؤولو مساحة العمل .

راجع واجهة برمجة تطبيقات تعيين مساحة العمل.

إذا لم يتم تمكين مساحة العمل الخاصة بك لاتحاد الهوية، يمكن لمسؤول مساحة العمل استخدام واجهات برمجة التطبيقات على مستوى مساحة العمل لتعيين أساسيات الخدمة لمساحات العمل الخاصة بهم. راجع واجهة برمجة تطبيقات أساسيات خدمة مساحة العمل.

إدارة الرموز المميزة لكيان الخدمة

يمكن لكيانات الخدمة المصادقة على واجهات برمجة التطبيقات على Azure Databricks باستخدام رموز Azure Databricks OAuth المميزة أو رموز الوصول الشخصي Azure Databricks، كما يلي:

- يمكن استخدام رموز Azure Databricks OAuth المميزة للمصادقة على واجهات برمجة التطبيقات على مستوى حساب Azure Databricks ومستوى مساحة العمل.

- يمكن استخدام رموز Azure Databricks OAuth المميزة التي تم إنشاؤها على مستوى حساب Azure Databricks للمصادقة على واجهات برمجة التطبيقات على مستوى حساب Azure Databricks وواجهات برمجة التطبيقات على مستوى مساحة العمل.

- يمكن استخدام رموز Azure Databricks OAuth المميزة التي تم إنشاؤها على مستوى مساحة عمل Azure Databricks للمصادقة فقط على واجهات برمجة التطبيقات على مستوى مساحة عمل Azure Databricks.

- يمكن استخدام الرموز المميزة للوصول الشخصي ل Azure Databricks للمصادقة فقط على واجهات برمجة التطبيقات على مستوى مساحة عمل Azure Databricks.

يمكن لأساسيات الخدمة أيضا المصادقة على واجهات برمجة التطبيقات على Azure Databricks باستخدام الرموز المميزة لمعرف Microsoft Entra (المعروف سابقا ب Azure Active Directory).

إدارة مصادقة Databricks OAuth لمدير الخدمة

للمصادقة على واجهات برمجة تطبيقات Databricks REST على مستوى الحساب ومساحة العمل، يمكن لمسؤولي الحساب استخدام رموز Azure Databricks OAuth المميزة لكيانات الخدمة. يمكنك طلب رمز OAuth المميز باستخدام معرف العميل وسر العميل لكيان الخدمة. لمزيد من المعلومات، راجع مصادقة OAuth من جهاز إلى جهاز (M2M).

إدارة الرموز المميزة للوصول الشخصي لكيان الخدمة

لمصادقة كيان خدمة لواجهات برمجة التطبيقات على مستوى مساحة العمل على Azure Databricks فقط، يمكن لمدير الخدمة إنشاء رموز وصول شخصية ل Databricks لنفسه، كما يلي:

إشعار

لا يمكنك استخدام واجهة مستخدم Azure Databricks لإنشاء رموز وصول شخصية ل Azure Databricks لكيانات الخدمة. تستخدم هذه العملية Databricks CLI الإصدار 0.205 أو أعلى لإنشاء رمز مميز للوصول لكيان الخدمة. إذا لم يكن لديك Databricks CLI مثبتا بالفعل، فشاهد تثبيت Databricks CLI أو تحديثه.

يفترض هذا الإجراء أنك تستخدم مصادقة OAuth من جهاز إلى جهاز (M2M) أو مصادقة كيان خدمة معرف Microsoft Entra لإعداد Databricks CLI لمصادقة كيان الخدمة لإنشاء رموز وصول شخصية Azure Databricks لنفسه. راجع مصادقة OAuth من جهاز إلى جهاز (M2M) أو مصادقة كيان خدمة معرف Microsoft Entra.

استخدم Databricks CLI لتشغيل الأمر التالي، والذي ينشئ رمز وصول مميزا آخر لكيان الخدمة.

في الأمر التالي، استبدل العناصر النائبة التالية:

- اختياريا، استبدل

<comment>بأي تعليق ذي معنى حول الغرض من رمز الوصول المميز.--commentإذا لم يتم تحديد الخيار، فلن يتم إنشاء تعليق. - اختياريا، استبدل

<lifetime-seconds>بعدد الثوانى التي يكون الرمز المميز للوصول صالحا لها. على سبيل المثال، يوم واحد هو 86400 ثانية.--lifetime-secondsإذا لم يتم تحديد الخيار، يتم تعيين الرمز المميز للوصول إلى عدم انتهاء الصلاحية أبدا (غير مستحسن). - اختياريا، استبدل

<profile-name>باسم ملف تعريف تكوين Azure Databricks الذي يحتوي على معلومات المصادقة لكيان الخدمة ومساحة العمل الهدف.-pإذا لم يتم تحديد الخيار، فسيحاول Databricks CLI العثور على ملف تعريف تكوين باسمDEFAULTواستخدامه.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- اختياريا، استبدل

في الاستجابة، انسخ قيمة

token_value، وهي رمز الوصول المميز لكيان الخدمة.تأكد من حفظ الرمز المميز المنسخ في موقع آمن. لا تشارك الرمز المميز المنسخ مع الآخرين. إذا فقدت الرمز المميز المنسخ، فلا يمكنك إعادة إنشاء نفس الرمز المميز بالضبط. بدلا من ذلك، يجب تكرار هذا الإجراء لإنشاء رمز مميز جديد.

إذا لم تتمكن من إنشاء الرموز المميزة أو استخدامها في مساحة العمل الخاصة بك، فقد يرجع ذلك إلى قيام مسؤول مساحة العمل بتعطيل الرموز المميزة أو عدم منحك الإذن لإنشاء الرموز المميزة أو استخدامها. راجع مسؤول مساحة العمل أو ما يلي:

إدارة مصادقة معرف Microsoft Entra (المعروف سابقا ب Azure Active Directory) لمدير الخدمة

يمكن فقط لكيانات الخدمة المدارة لمعرف Microsoft Entra المصادقة على واجهات برمجة التطبيقات باستخدام الرموز المميزة لمعرف Microsoft Entra. لإنشاء رمز مميز للوصول إلى معرف Microsoft Entra، راجع الحصول على الرموز المميزة لمعرف Microsoft Entra (المعروف سابقا ب Azure Active Directory) لكيانات الخدمة.

يمكن استخدام الرمز المميز للوصول إلى معرف Microsoft Entra لاستدعاء واجهة برمجة تطبيقات الرموز المميزة لإنشاء رمز وصول شخصي ل Databricks لكيان الخدمة.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ