النطاقات السرية

تبدأ إدارة الأسرار بإنشاء نطاق سري. النطاق السري هو مجموعة من الأسرار التي تم تحديدها بواسطة اسم.

تقتصر مساحة العمل على 1000 نطاق سري كحد أقصى. اتصل بفريق دعم Azure Databricks إذا كنت بحاجة إلى المزيد.

إشعار

توصي Databricks بمحاذاة النطاقات السرية مع الأدوار أو التطبيقات بدلا من الأفراد.

نظرة عامة

هناك نوعان من النطاق السري: مدعوم من Azure Key Vault ومساند من Databricks.

النطاقات المدعومة من Azure Key Vault

للإشارة إلى الأسرار المخزنة في Azure Key Vault، يمكنك إنشاء نطاق سري مدعوم من Azure Key Vault. يمكنك بعد ذلك الاستفادة من جميع الأسرار في مثيل Key Vault المقابل من هذا النطاق السري. نظرا لأن نطاق البيانات السرية المدعوم من Azure Key Vault هو واجهة للقراءة فقط إلى Key Vault، PutSecret لا يسمح بعمليات واجهة برمجة تطبيقات الأسرار و DeleteSecret . لإدارة الأسرار في Azure Key Vault، يجب استخدام واجهة برمجة تطبيقات AZURE Set Secret REST أو واجهة مستخدم مدخل Microsoft Azure.

النطاقات المدعومة من Databricks

يتم تخزين النطاق السري المدعوم من Databricks في (مدعوم من قبل) قاعدة بيانات مشفرة مملوكة وتديرها Azure Databricks. اسم النطاق السري:

- يجب أن يكون فريدا داخل مساحة عمل.

- يجب أن تتكون من أحرف أبجدية رقمية والشرطات والتسطير السفلي

@والنقاط، وقد لا تتجاوز 128 حرفا.

تعتبر الأسماء غير حساسة ويمكن لجميع المستخدمين قراءتها في مساحة العمل.

يمكنك إنشاء نطاق سري مدعوم من Databricks باستخدام Databricks CLI (الإصدار 0.205 وما فوق). بدلا من ذلك، يمكنك استخدام واجهة برمجة تطبيقات الأسرار.

أذونات النطاق

يتم إنشاء النطاقات بأذونات يتم التحكم فيها بواسطة قوائم التحكم في الوصول السرية. بشكل افتراضي، يتم إنشاء النطاقات بإذن MANAGE للمستخدم الذي أنشأ النطاق ("المنشئ")، والذي يتيح للمنشئ قراءة البيانات السرية في النطاق، وكتابة الأسرار إلى النطاق، وتغيير قوائم التحكم في الوصول للنطاق. إذا كان حسابك يحتوي على خطة Premium، يمكنك تعيين أذونات دقيقة في أي وقت بعد إنشاء النطاق. للحصول على التفاصيل، راجع قوائم التحكم في الوصول السرية.

يمكنك أيضا تجاوز الافتراضي ومنح إذن MANAGE بشكل صريح لجميع المستخدمين عند إنشاء النطاق. في الواقع، يجب عليك القيام بذلك إذا لم يكن حسابك يحتوي على خطة Premium.

إشعار

قوائم التحكم بالوصول السرية على مستوى النطاق. إذا كنت تستخدم النطاقات المدعومة من Azure Key Vault، فإن المستخدمين الذين يتم منحهم حق الوصول إلى النطاق لديهم حق الوصول إلى جميع الأسرار في Azure Key Vault. لتقييد الوصول، استخدم مثيلات مخزن مفاتيح Azure منفصلة.

إنشاء نطاق سري مدعوم من Azure Key Vault

يصف هذا القسم كيفية إنشاء نطاق سري مدعوم من Azure Key Vault باستخدام مدخل Microsoft Azure وواجهة مستخدم مساحة عمل Azure Databricks. يمكنك أيضا إنشاء نطاق سري مدعوم من Azure Key Vault باستخدام Databricks CLI.

المتطلبات

يجب أن يكون لديك دور المساهم في Key Vault أو المساهم أو المالك في مثيل Azure key vault الذي تريد استخدامه لدعم النطاق السري.

إذا لم يكن لديك مثيل key vault، فاتبع الإرشادات الواردة في إنشاء Key Vault باستخدام مدخل Microsoft Azure.

إشعار

يتطلب إنشاء نطاق سري مدعوم من Azure Key Vault دور المساهم أو المالك في مثيل Azure key vault حتى إذا تم منح خدمة Azure Databricks سابقا حق الوصول إلى مخزن المفاتيح.

إذا كان مخزن المفاتيح موجودا في مستأجر مختلف عن مساحة عمل Azure Databricks، يجب أن يكون لدى مستخدم Azure AD الذي ينشئ النطاق السري إذنا لإنشاء أساسيات الخدمة في مستأجر مخزن المفاتيح. وإلا، يحدث الخطأ التالي:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

تكوين مثيل Azure key vault ل Azure Databricks

سجل الدخول إلى مدخل Microsoft Azure، وابحث عن مثيل Azure key vault وحدده.

حدد علامة التبويب Access configuration ضمن Settings.

تعيين نموذج الإذن إلى نهج الوصول إلى Vault.

إشعار

إنشاء دور نطاق سري مدعوم من Azure Key Vault يمنح أذونات Get و List لمعرف التطبيق لخدمة Azure Databricks باستخدام نهج الوصول إلى مخزن المفاتيح. نموذج إذن التحكم في الوصول المستند إلى الدور Azure غير مدعوم حاليا مع Azure Databricks.

حدد علامة التبويب Networking ضمن Settings.

في جدران الحماية والشبكات الظاهرية ، قم بتعيين السماح بالوصول من: إلى السماح بالوصول العام من شبكات ظاهرية محددة وعناوين IP.

ضمن استثناء، حدد السماح خدمات Microsoft الموثوق بها بتجاوز جدار الحماية هذا.

إشعار

يمكنك أيضا تعيين السماح بالوصول من: إلى السماح بالوصول العام من جميع الشبكات.

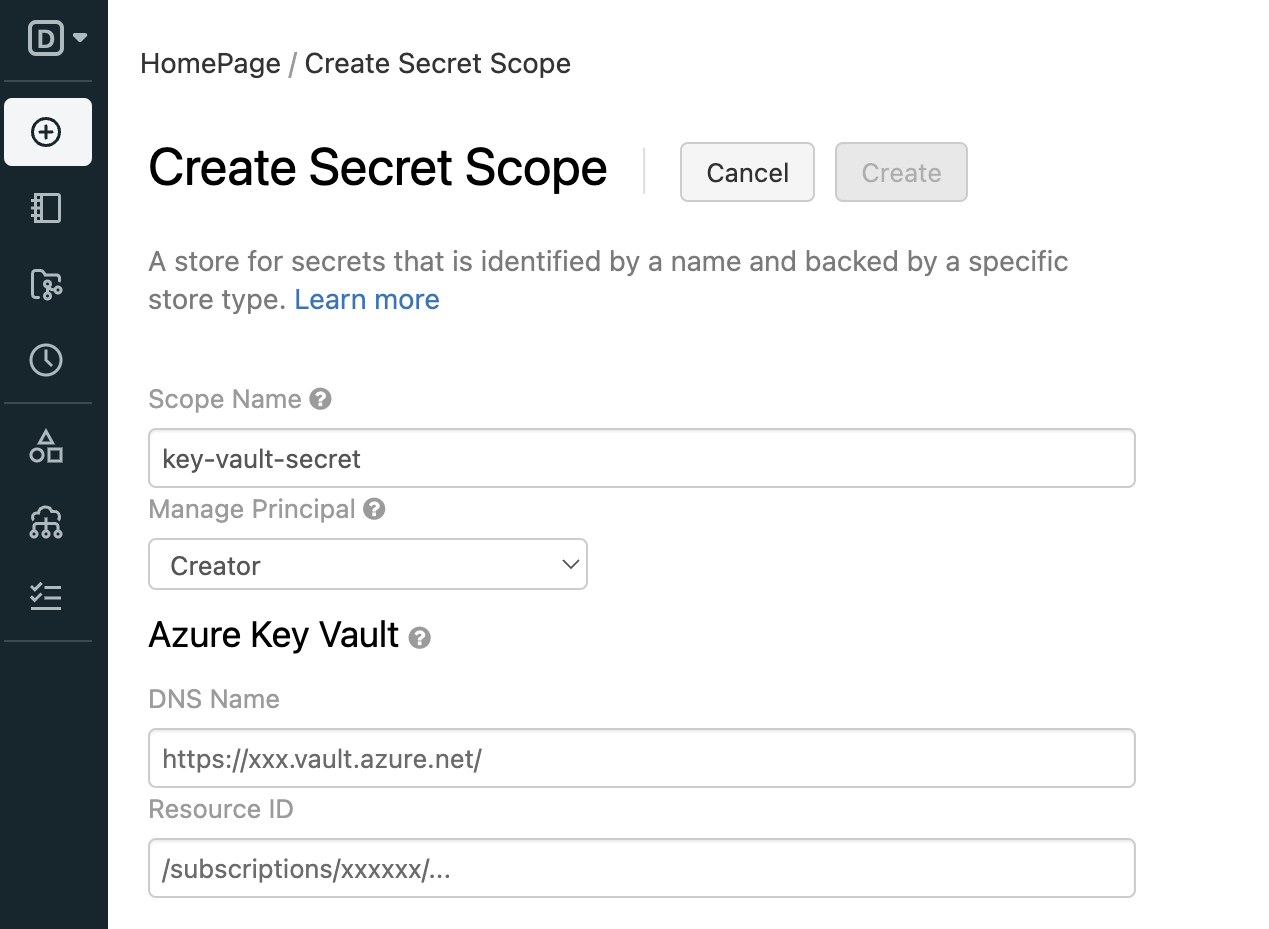

إنشاء نطاق سري مدعوم بـ Azure Key Vault

انتقل إلى

https://<databricks-instance>#secrets/createScope. استبدل<databricks-instance>بعنوان URL لمساحة العمل لنشر Azure Databricks. عنوان URL هذا حساس لحالة الأحرف (يجب أن يكون النطاق فيcreateScopeأحرف كبيرة).

أدخل اسم النطاق السري. أسماء نطاقات البيانات السرية غير حساسة لحالة الأحرف.

استخدم القائمة المنسدلة إدارة الأساسي لتحديد ما إذا كان لدى كافة المستخدمين إذن MANAGE لهذا النطاق السري أو فقط منشئ النطاق السري (أي أنت).

يسمح إذن MANAGE للمستخدمين بالقراءة والكتابة إلى هذا النطاق السري، وفي حالة الحسابات على خطة Premium، لتغيير أذونات النطاق.

يجب أن يحتوي حسابك على خطة Premium لتتمكن من تحديد Creator. هذا هو الأسلوب الموصى به: امنح إذن MANAGE للمنشئ عند إنشاء النطاق السري، ثم قم بتعيين المزيد من أذونات الوصول الدقيقة بعد اختبار النطاق. للحصول على مثال لسير العمل، راجع مثال سير العمل السري.

إذا كان حسابك يحتوي على الخطة القياسية، فيجب عليك تعيين إذن MANAGE إلى مجموعة "كافة المستخدمين". إذا حددت Creator هنا، فسترى رسالة خطأ عند محاولة حفظ النطاق.

لمزيد من المعلومات حول إذن MANAGE، راجع قوائم التحكم في الوصول السرية.

أدخل اسم DNS (على سبيل المثال،

https://databrickskv.vault.azure.net/) ومعرف المورد، على سبيل المثال:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVتتوفر هذه الخصائص من علامة التبويب خصائص الإعدادات > في Azure Key Vault في مدخل Microsoft Azure.

انقر فوق الزر Create.

استخدم الأمر Databricks CLI

databricks secrets list-scopesللتحقق من إنشاء النطاق بنجاح.

إنشاء نطاق سري مدعوم من Databricks

أسماء نطاقات البيانات السرية غير حساسة لحالة الأحرف.

لإنشاء نطاق باستخدام Databricks CLI:

databricks secrets create-scope <scope-name>

بشكل افتراضي، يتم إنشاء النطاقات بإذن MANAGE للمستخدم الذي أنشأ النطاق. إذا لم يكن حسابك يحتوي على خطة Premium، يجب تجاوز هذا الافتراضي ومنح إذن MANAGE صراحة إلى "المستخدمين" (جميع المستخدمين) عند إنشاء النطاق:

databricks secrets create-scope <scope-name> --initial-manage-principal users

يمكنك أيضا إنشاء نطاق سري مدعوم من Databricks باستخدام واجهة برمجة تطبيقات الأسرار.

إذا كان حسابك يحتوي على خطة Premium، يمكنك تغيير الأذونات في أي وقت بعد إنشاء النطاق. للحصول على التفاصيل، راجع قوائم التحكم في الوصول السرية.

بمجرد إنشاء نطاق سري مدعوم من Databricks، يمكنك إضافة أسرار.

سرد النطاقات السرية

لسرد النطاقات الموجودة في مساحة عمل باستخدام CLI:

databricks secrets list-scopes

يمكنك أيضا سرد النطاقات الموجودة باستخدام واجهة برمجة تطبيقات الأسرار.

حذف نطاق سري

يؤدي حذف نطاق سري إلى حذف جميع الأسرار وقوائم التحكم في الوصول المطبقة على النطاق. لحذف نطاق باستخدام CLI، قم بتشغيل ما يلي:

databricks secrets delete-scope <scope-name>

يمكنك أيضا حذف نطاق سري باستخدام واجهة برمجة تطبيقات الأسرار.