Microsoft Defender لإدارة مستخدمي IoT

يوفر Microsoft Defender ل IoT أدوات في مدخل Microsoft Azure وفي الموقع لإدارة وصول المستخدم عبر Defender لموارد IoT.

مستخدمو Azure ل Defender ل IoT

في مدخل Microsoft Azure، تتم إدارة المستخدمين على مستوى الاشتراك باستخدام معرف Microsoft Entra والتحكم في الوصول المستند إلى الدور (RBAC) في Azure. يمكن أن يكون لمستخدمي اشتراك Azure دور مستخدم واحد أو أكثر، والذي يحدد البيانات والإجراءات التي يمكنهم الوصول إليها من مدخل Microsoft Azure، بما في ذلك في Defender for IoT.

استخدم المدخل أو PowerShell لتعيين مستخدمي اشتراك Azure مع الأدوار المحددة التي سيحتاجون إليها لعرض البيانات واتخاذ إجراء، مثل ما إذا كانوا سيعرضون بيانات التنبيه أو الجهاز، أو إدارة خطط التسعير وأدوات الاستشعار.

لمزيد من المعلومات، راجع إدارة المستخدمين على مدخل Microsoft Azure وأدوار مستخدم Azure لمراقبة OT وEnterprise IoT

المستخدمون المحليون ل Defender for IoT

عند العمل مع شبكات OT، يتوفر Defender لخدمات وبيانات IoT أيضا من مستشعرات شبكة OT المحلية ووحدة تحكم إدارة أجهزة الاستشعار المحلية، بالإضافة إلى مدخل Microsoft Azure.

ستحتاج إلى تحديد المستخدمين المحليين على كل من مستشعرات شبكة OT ووحدة تحكم الإدارة المحلية، بالإضافة إلى Azure. يتم تثبيت كل من مستشعرات OT ووحدة تحكم الإدارة المحلية مع مجموعة من المستخدمين الافتراضيين المتميزين، والتي يمكنك استخدامها لتعريف المسؤولين والمستخدمين الآخرين.

سجل الدخول إلى مستشعرات OT لتحديد مستخدمي أجهزة الاستشعار، وقم بتسجيل الدخول إلى وحدة تحكم الإدارة المحلية لتحديد مستخدمي وحدة التحكم بالإدارة المحلية.

لمزيد من المعلومات، راجع المستخدمين المحليين والأدوار لمراقبة OT باستخدام Defender for IoT.

دعم معرف Microsoft Entra على أجهزة الاستشعار ووحدات التحكم بالإدارة المحلية

قد ترغب في تكوين تكامل بين أداة الاستشعار ومعرف Microsoft Entra للسماح لمستخدمي معرف Microsoft Entra بتسجيل الدخول إلى المستشعر، أو استخدام مجموعات معرف Microsoft Entra، مع تعيين أذونات جماعية لجميع المستخدمين في المجموعة.

على سبيل المثال، استخدم معرف Microsoft Entra عندما يكون لديك عدد كبير من المستخدمين الذين تريد تعيين حق الوصول للقراءة فقط لهم، وتريد إدارة هذه الأذونات على مستوى المجموعة.

يدعم تكامل Defender ل IoT مع معرف Microsoft Entra الإصدار 3 من LDAP والأنواع التالية من المصادقة المستندة إلى LDAP:

المصادقة الكاملة: يتم استرداد تفاصيل المستخدم من خادم LDAP. الأمثلة هي الاسم الأول واسم المجموعة والبريد الإلكتروني وأذونات المستخدم.

مستخدم موثوق به: يتم استرداد كلمة مرور المستخدم فقط. تستند تفاصيل المستخدم الأخرى التي يتم استردادها إلى المستخدمين المحددين في أداة الاستشعار.

لمزيد من المعلومات، راجع:

تسجيل الدخول الأحادي لتسجيل الدخول إلى وحدة تحكم المستشعر

يمكنك إعداد تسجيل الدخول الأحادي (SSO) لوحدة تحكم أداة استشعار Defender for IoT باستخدام معرف Microsoft Entra. باستخدام تسجيل الدخول الأحادي، يمكن لمستخدمي مؤسستك ببساطة تسجيل الدخول إلى وحدة تحكم المستشعر، ولا يحتاجون إلى بيانات اعتماد تسجيل دخول متعددة عبر أجهزة استشعار ومواقع مختلفة. لمزيد من المعلومات، راجع إعداد تسجيل الدخول الأحادي لوحدة تحكم المستشعر.

مجموعات الوصول العمومية المحلية

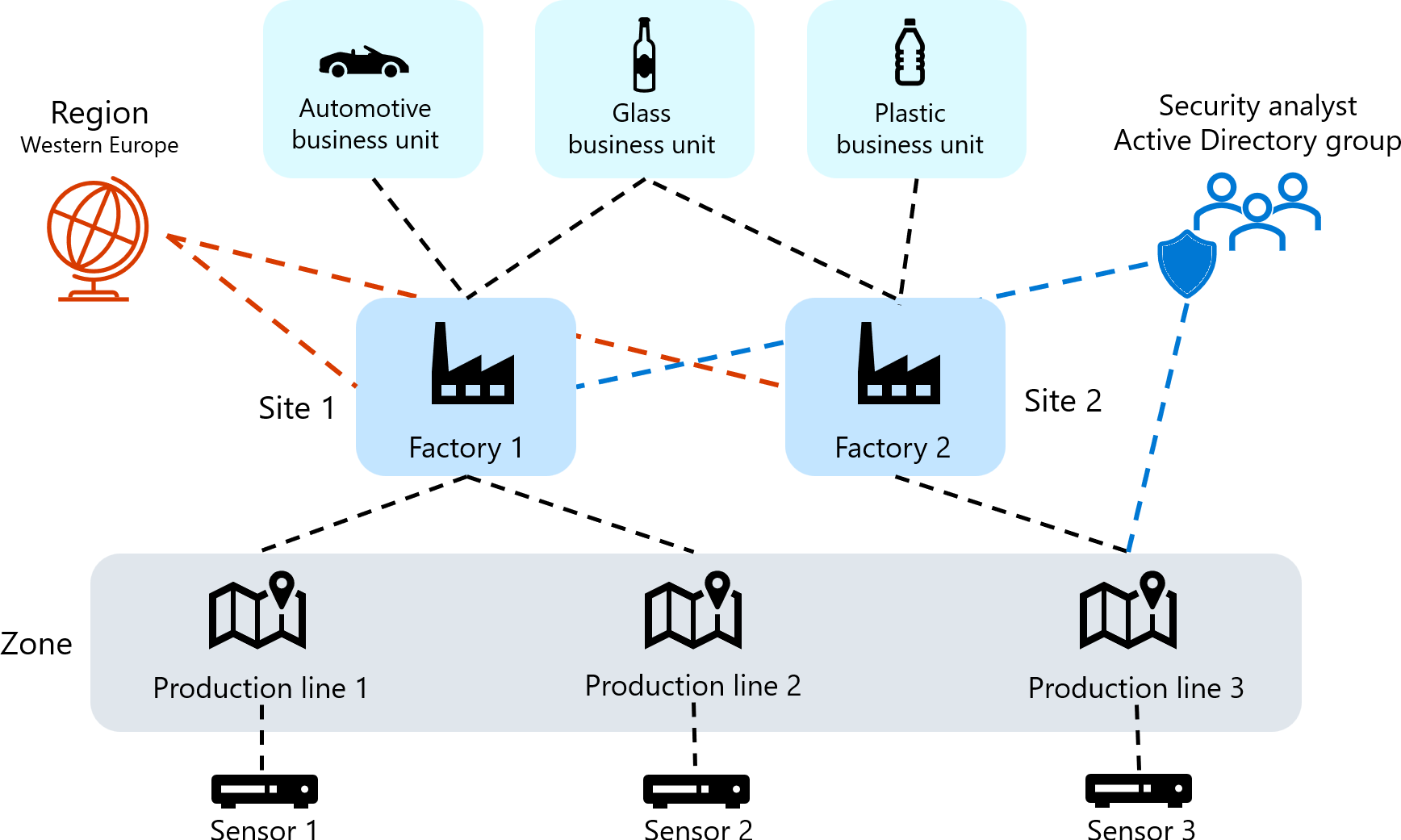

غالبا ما يكون لدى المؤسسات الكبيرة نموذج أذونات مستخدم معقد يستند إلى الهياكل التنظيمية العالمية. لإدارة Defender المحلي لمستخدمي IoT، استخدم مخطط أعمال عمومي يستند إلى وحدات العمل والمناطق والمواقع، ثم حدد أذونات وصول المستخدم حول هذه الكيانات.

إنشاء مجموعات وصول المستخدم لإنشاء التحكم في الوصول العالمي عبر Defender للموارد المحلية ل IoT. تتضمن كل مجموعة وصول قواعد حول المستخدمين الذين يمكنهم الوصول إلى كيانات معينة في طوبولوجيا عملك، بما في ذلك وحدات العمل والمناطق والمواقع.

على سبيل المثال، يوضح الرسم التخطيطي التالي كيف يمكنك السماح للمحللين الأمنيين من مجموعة Active Directory بالوصول إلى جميع خطوط إنتاج السيارات والزجاج في غرب أوروبا، جنبا إلى جنب مع خط بلاستيكي في منطقة واحدة:

لمزيد من المعلومات، راجع تعريف إذن الوصول العمومي للمستخدمين المحليين.

تلميح

تساعد مجموعات وقواعد الوصول على تنفيذ استراتيجيات ثقة معدومة من خلال التحكم في مكان إدارة المستخدمين للأجهزة وتحليلها على أجهزة استشعار Defender for IoT ووحدة التحكم بالإدارة المحلية. لمزيد من المعلومات، راجع ثقة معدومة وشبكات OT/IoT.

الخطوات التالية

- إدارة مستخدمي اشتراك Azure

- إنشاء المستخدمين وإدارتهم على مستشعر شبكة OT

- إنشاء المستخدمين وإدارتهم على وحدة تحكم إدارة محلية

لمزيد من المعلومات، راجع: