تأمين نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة في Azure Virtual WAN

إشعار

تنطبق هذه المقالة على المركز الظاهري الآمن فقط. إذا كنت تريد فحص نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة باستخدام Azure Firewall في شبكة ظاهرية مركزية، فراجع استخدام جدار حماية Azure Firewall لفحص نسبة استخدام الشبكة الموجهة إلى نقطة نهاية خاصة.

Azure Private Endpoint هي لبنة الإنشاء الأساسية لـ Azure Private Link. تعمل نقاط النهاية الخاصة على تمكين موارد Azure الموزعة في شبكة ظاهرية للتواصل بشكل خاص مع موارد الارتباط الخاصة.

تسمح نقاط النهاية الخاصة بالوصول إلى الموارد إلى خدمة الارتباط الخاصة المنتشرة في شبكة ظاهرية. يعمل الوصول إلى نقطة النهاية الخاصة من خلال نظير الشبكة الظاهرية واتصالات الشبكة المحلية على توسيع الاتصال.

قد تحتاج إلى تصفية نسبة استخدام الشبكة من العملاء إما محليا أو في Azure الموجهة إلى الخدمات المكشوفة عبر نقاط النهاية الخاصة في شبكة ظاهرية متصلة بشبكة WAN ظاهرية. ترشدك هذه المقالة خلال هذه المهمة باستخدام المركز الظاهري الآمن مع Azure Firewall كموفر الأمان.

يقوم Azure Firewall بتصفية نسبة استخدام الشبكة باستخدام أي من الطرق التالية:

- FQDN في قواعد الشبكة لبروتوكولات TCP وUDP

- FQDN في قواعد التطبيق لـHTTP وHTTPS وMSSQL.

- عناوين IP المصدر والوجهة والمنافذ والبروتوكول باستخدام قواعد الشبكة

يفضل قواعد التطبيق على قواعد الشبكة لفحص نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة لأن Azure Firewall دائما SNATs نسبة استخدام الشبكة مع قواعد التطبيق. يوصى باستخدام SNAT عند فحص نسبة استخدام الشبكة الموجهة إلى نقطة نهاية خاصة بسبب القيد الموضح هنا: ما هي نقطة النهاية الخاصة؟. إذا كنت تخطط لاستخدام قواعد الشبكة بدلا من ذلك، فمن المستحسن تكوين جدار حماية Azure لتنفيذ SNAT دائما: نطاقات عناوين IP الخاصة ل Azure Firewall SNAT.

تدير Microsoft المراكز الظاهرية الآمنة، والتي لا يمكن ربطها بمنطقة DNS خاصة. هذا مطلوب لحل مورد Private Link FQDN إلى عنوان IP الخاص بنقطة النهاية الخاصة به.

يتم دعم تصفية SQL FQDN في وضع الوكيل فقط (المنفذ 1433). يمكن أن ينتج عن وضع الخادم الوكيل وقت استجابة أكبر مقارنةً بإعادة التوجيه . إذا كنت تريد الاستمرار في استخدام وضع إعادة التوجيه، وهو الوضع الظاهري للعملاء المتصلين داخل Azure، فيمكنك تصفية الوصول باستخدام FQDN في قواعد شبكة جدار الحماية.

تصفية نسبة استخدام الشبكة باستخدام قواعد الشبكة أو التطبيق في Azure Firewall

تمكن الخطوات التالية Azure Firewall من تصفية نسبة استخدام الشبكة باستخدام قواعد الشبكة (FQDN أو المستندة إلى عنوان IP) أو قواعد التطبيق:

قواعد الشبكة:

قم بتوزيع جهاز ظاهري معيد توجيه DNS في شبكة ظاهرية متصلة بمركز ظاهري آمن ومرتبط بمناطق DNS الخاصة التي تستضيف أنواع سجلات A لنقاط النهاية الخاصة.

تكوين خوادم DNS المخصصة للشبكات الظاهرية المتصلة بالمركز الظاهري الآمن:

- قواعد الشبكة المستندة إلى FQDN - قم بتكوين إعدادات DNS المخصصة للإشارة إلى عنوان IP للجهاز الظاهري لموجه DNS وتمكين وكيل DNS في نهج جدار الحماية المقترن بجدار حماية Azure. يعد تمكين وكيل DNS مطلوبا إذا كنت تريد إجراء تصفية FQDN في قواعد الشبكة.

- قواعد الشبكة المستندة إلى عنوان IP - إعدادات DNS المخصصة الموضحة في النقطة السابقة اختيارية. يمكنك تكوين خوادم DNS المخصصة للإشارة إلى IP الخاص للجهاز الظاهري لإعادة توجيه DNS.

اعتمادا على التكوين الذي تم اختياره في الخطوة 2.، قم بتكوين خوادم DNS المحلية لإعادة توجيه استعلامات DNS لمناطق DNS العامة لنقاط النهاية الخاصة إما إلى عنوان IP الخاص لجدار حماية Azure أو الجهاز الظاهري لإعادة توجيه DNS.

تكوين قاعدة شبكة كما هو مطلوب في نهج جدار الحماية المقترن بجدار حماية Azure. اختر Destination Type IP Addresses إذا كنت تسير باستخدام قاعدة مستندة إلى عنوان IP وقم بتكوين عنوان IP لنقطة النهاية الخاصة كوجهة. بالنسبة لقواعد الشبكة المستندة إلى FQDN، اختر نوع الوجهة FQDN وقم بتكوين FQDN العام لمورد الارتباط الخاص كوجهة.

انتقل إلى نهج جدار الحماية المقترن بجدار حماية Azure المنشور في المركز الظاهري الآمن. حدد نطاقات IP الخاصة (SNAT) وحدد خيار تنفيذ SNAT دائما.

قواعد التطبيق:

بالنسبة لقواعد التطبيق، لا تزال الخطوات من 1 إلى3. من القسم السابق تنطبق. لتكوين خادم DNS المخصص، يمكنك إما اختيار استخدام جدار حماية Azure كوكيل DNS، أو الإشارة إلى الجهاز الظاهري لموجه DNS مباشرة.

تكوين قاعدة تطبيق كما هو مطلوب في نهج جدار الحماية المقترن بجدار حماية Azure. اختر نوع الوجهة FQDN ومورد الارتباط الخاص FQDN العام كوجهة.

وأخيرا، وبغض النظر عن نوع القواعد التي تم تكوينها في جدار حماية Azure، تأكد من تمكين نهج الشبكة (على الأقل لدعم UDR) في الشبكة الفرعية (الشبكات) حيث يتم نشر نقاط النهاية الخاصة. يضمن هذا أن نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة لا تتجاوز جدار حماية Azure.

هام

بشكل افتراضي، يتم تضمين بادئات RFC 1918 تلقائيا في بادئات حركة المرور الخاصة بجدار حماية Azure. بالنسبة لمعظم نقاط النهاية الخاصة، سيكون هذا كافيا للتأكد من أن نسبة استخدام الشبكة من العملاء المحليين، أو في شبكات ظاهرية مختلفة متصلة بنفس المركز الآمن، سيتم فحصها بواسطة جدار الحماية. في حالة عدم تسجيل نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة في جدار الحماية، حاول إضافة بادئة /32 لكل نقطة نهاية خاصة إلى قائمة بادئات حركة المرور الخاصة.

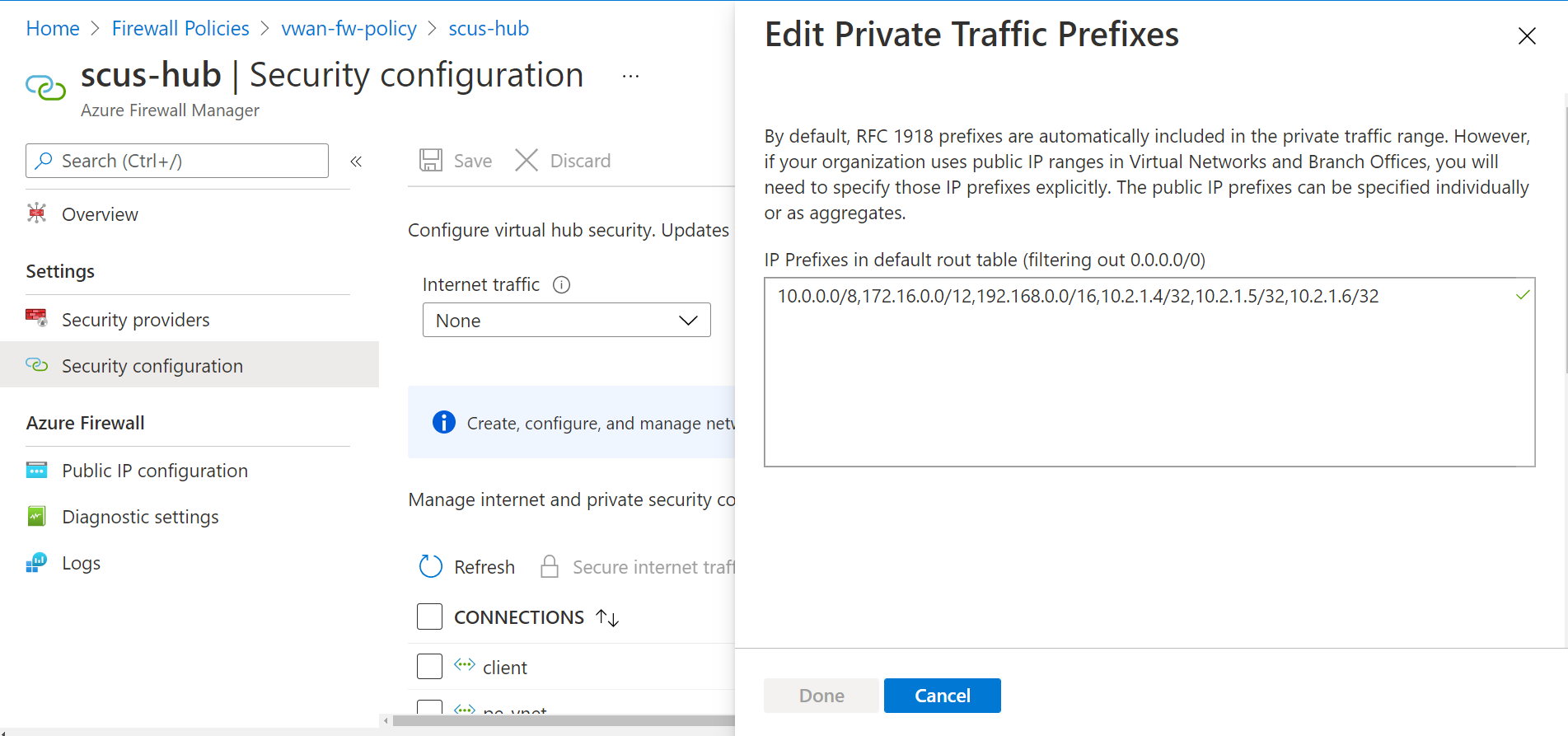

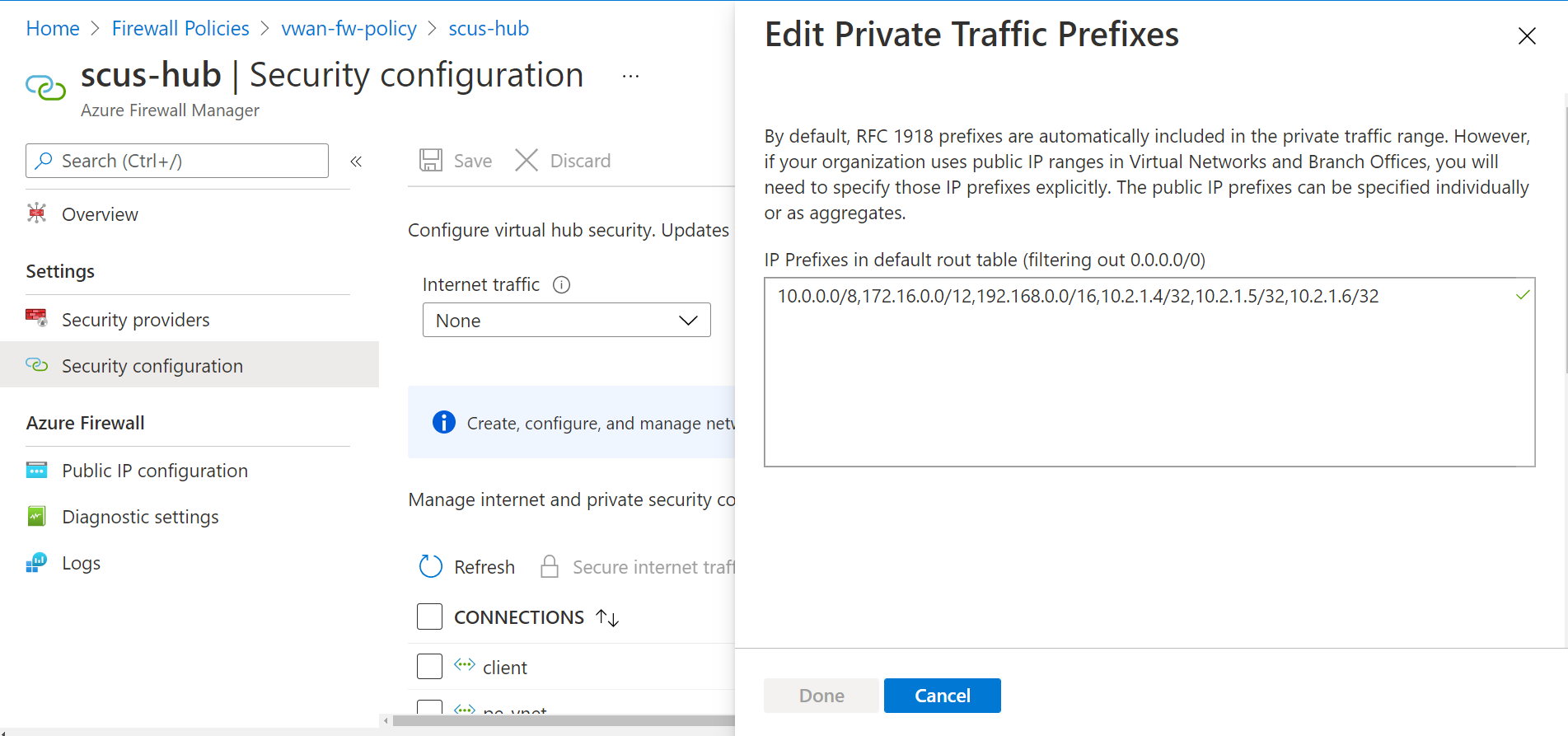

إذا لزم الأمر، يمكنك تحرير بادئات CIDR التي يتم فحصها عبر جدار حماية Azure في مركز آمن كما يلي:

انتقل إلى المراكز الظاهرية الآمنة في نهج جدار الحماية المقترن بجدار حماية Azure المنشور في المركز الظاهري الآمن وحدد المركز الظاهري الآمن حيث يتم تكوين تصفية نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة.

انتقل إلى Security configuration، وحدد Send via Azure Firewall ضمن نسبة استخدام الشبكة الخاصة.

حدد بادئات نسبة استخدام الشبكة الخاصة لتحرير بادئات CIDR التي يتم فحصها عبر جدار حماية Azure في المركز الظاهري الآمن وإضافة بادئة /32 واحدة لكل نقطة نهاية خاصة.

لفحص نسبة استخدام الشبكة من العملاء في نفس الشبكة الظاهرية مثل نقاط النهاية الخاصة، لا يلزم تجاوز المسارات /32 من نقاط النهاية الخاصة على وجه التحديد. طالما تم تمكين نهج الشبكة في الشبكة الفرعية لنقاط النهاية الخاصة، فإن UDR مع نطاق عناوين أوسع له الأسبقية. على سبيل المثال، قم بتكوين UDR هذا مع تعيين نوع الوثبة التالية إلى الجهاز الظاهري، وتعيين عنوان الوثبة التالية إلى IP الخاص لجدار حماية Azure، وتعيين وجهة بادئة العنوان إلى الشبكة الفرعية المخصصة لجميع نقاط النهاية الخاصة المنشورة في الشبكة الظاهرية. يجب تعيين بوابة مدخل النشر على نعم.

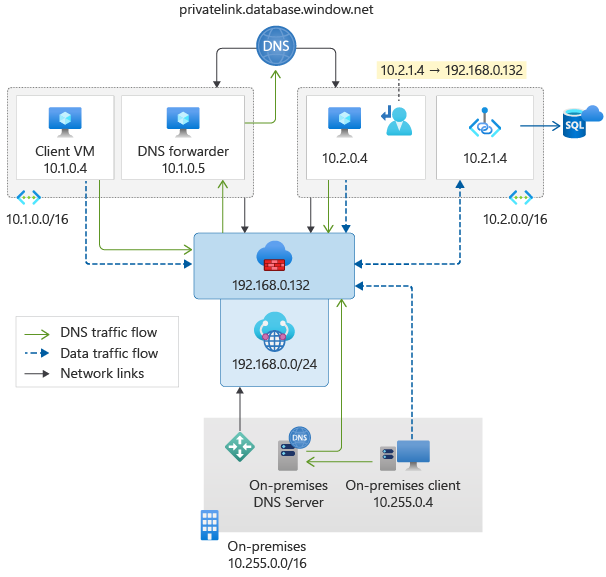

يوضح الرسم التخطيطي التالي DNS وتدفقات نسبة استخدام الشبكة للعملاء المختلفين للاتصال بنقطة نهاية خاصة تم توزيعها في شبكة WAN الظاهرية لـ Azure:

استكشاف الأخطاء وإصلاحها

المشاكل الرئيسية التي قد تواجهها عند محاولة تصفية نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة عبر مركز ظاهري آمن هي:

العملاء غير قادرين على الاتصال بنقاط النهاية الخاصة.

تم تجاوز جدار حماية Azure Firewall. يمكنك التحقق من صحة هذا العرض عدم وجود إدخالات سجل قواعد الشبكة أو التطبيق في Azure Firewall.

في معظم الحالات، تتسبب إحدى المشكلات التالية في هذه المشاكل:

تحليل اسم DNS غير صحيح

تكوين توجيه غير صحيح

تحليل اسم DNS غير صحيح

تحقق من تعيين خوادم DNS للشبكة الظاهرية على مخصص وأن عنوان IP هو عنوان IP الخاص لجدار حماية Azure Firewall في المركز الظاهري الآمن.

Azure CLI:

az network vnet show --name <VNET Name> --resource-group <Resource Group Name> --query "dhcpOptions.dnsServers"تحقق من العملاء في نفس الشبكة الظاهرية مثل الجهاز الظاهري لمعيد توجيه DNS يمكنه حل FQDN العام لنقطة النهاية الخاصة إلى عنوان IP الخاص المقابل عن طريق الاستعلام مباشرة عن الجهاز الظاهري الذي تم تكوينه كمعيد توجيه DNS.

Linux:

dig @<DNS forwarder VM IP address> <Private endpoint public FQDN>افحص AzureFirewallDNSProxy إدخالات سجل Azure Firewall وتحقق من إمكانية تلقي استعلامات DNS وحلها من العملاء.

AzureDiagnostics | where Category contains "DNS" | where msg_s contains "database.windows.net"تحقق من أن وكيل DNS قد تم تمكينه وأن خادم DNS المخصص الذي يشير إلى عنوان IP الخاص بعنوان IP للجهاز الظاهري لمعيد توجيه DNS قد تم تكوينه في نهج جدار الحماية المرتبط بجدار حماية Azure Firewall في مركز ظاهري آمن.

Azure CLI:

az network firewall policy show --name <Firewall Policy> --resource-group <Resource Group Name> --query dnsSettings

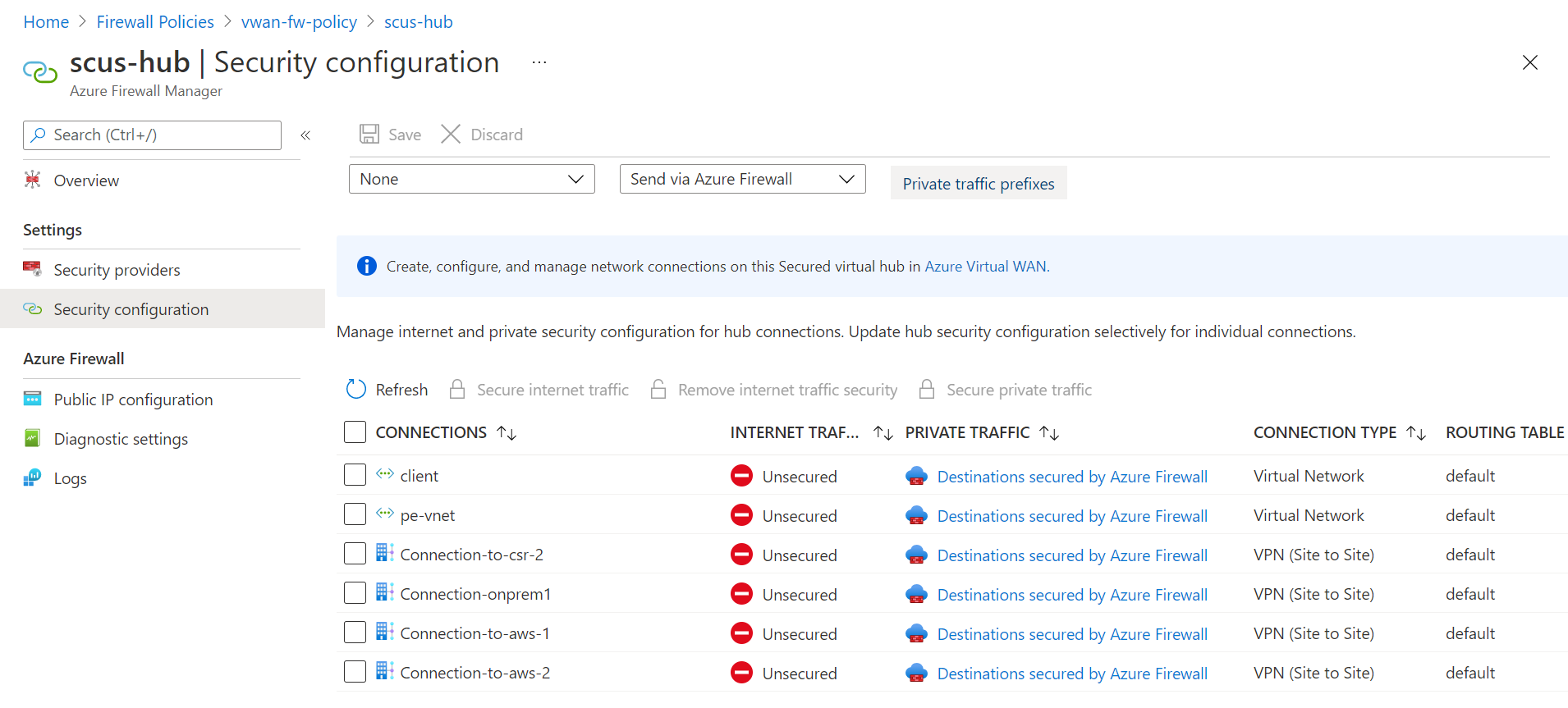

تكوين توجيه غير صحيح

تحقق من تكوين الأمان في نهج جدار الحماية المرتبط بجدار حماية Azure Firewall المنشور في المركز الظاهري الآمن. تأكد من أنه يظهر أسفل العمود نسبة استخدام الشبكة الخاصة على أنه مؤمن بواسطة Azure Firewall لجميع اتصالات الشبكة الظاهرية والفروع التي تريد تصفية نسبة استخدام الشبكة الخاصة بها.

تحقق من تكوين الأمان في نهج جدار الحماية المرتبط بجدار حماية Azure Firewall المنشور في المركز الظاهري الآمن. في حالة عدم تسجيل نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة في جدار الحماية، حاول إضافة بادئة /32 لكل نقطة نهاية خاصة إلى قائمة بادئات حركة المرور الخاصة.

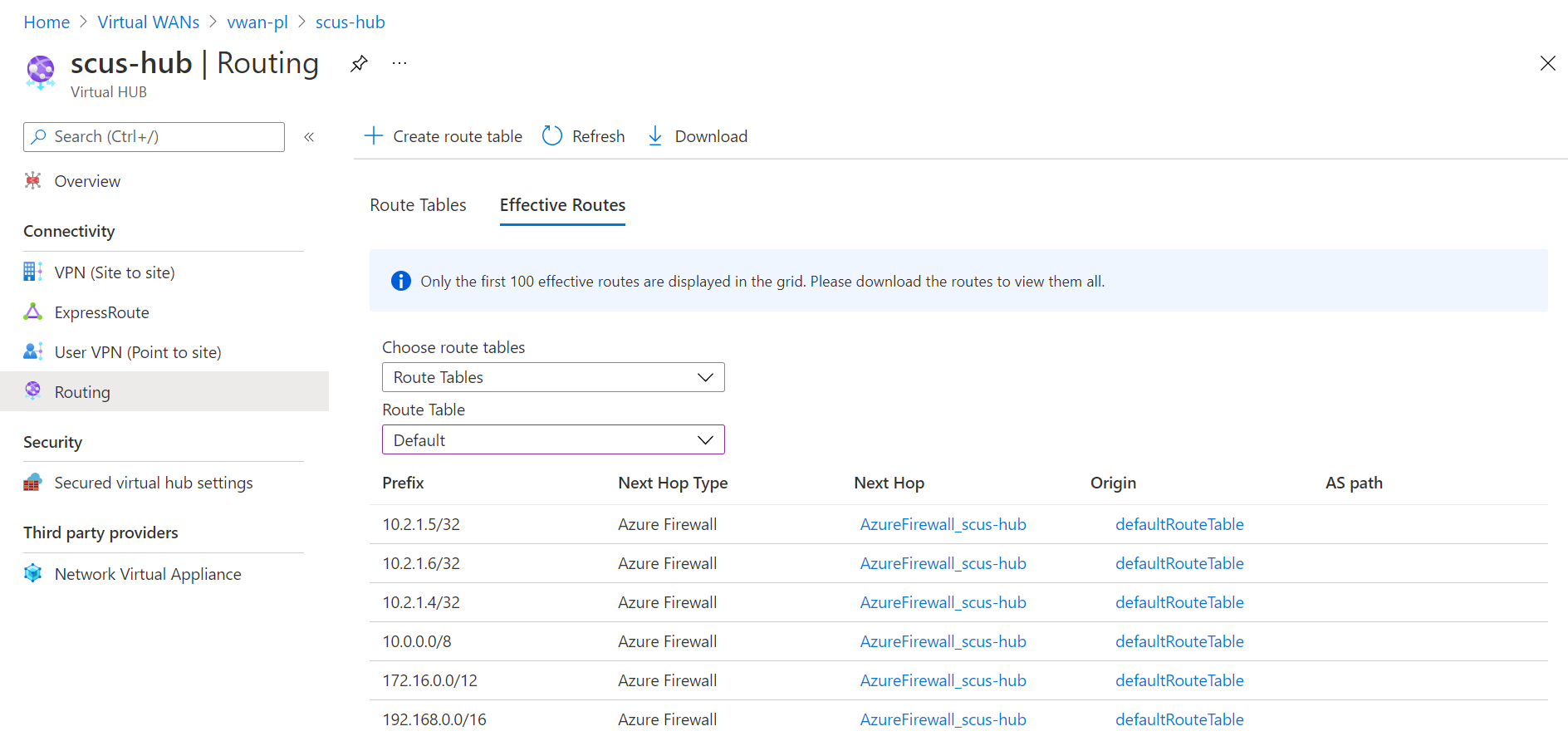

في المركز الظاهري الآمن ضمن شبكة WAN الظاهرية، افحص المسارات الفعالة لجداول التوجيه المرتبطة بالشبكات الظاهرية واتصالات الفروع التي تريد تصفية نسبة استخدام الشبكة لها. إذا تمت إضافة /32 إدخالا لكل نقطة نهاية خاصة تريد فحص نسبة استخدام الشبكة لها، فتأكد من إدراجها في المسارات الفعالة.

افحص المسارات الفعالة على بطاقات NIC المرفقة بالأجهزة الظاهرية المنتشرة في الشبكات الظاهرية التي تريد تصفية نسبة استخدام الشبكة لها. تأكد من وجود /32 إدخالا لكل عنوان IP خاص بنقطة النهاية الخاصة تريد تصفية نسبة استخدام الشبكة له (إذا تمت إضافته).

Azure CLI:

az network nic show-effective-route-table --name <Network Interface Name> --resource-group <Resource Group Name> -o tableافحص جداول التوجيه لأجهزة التوجيه المحلية. تأكد من أنك تتعلم مساحات عناوين الشبكات الظاهرية حيث يتم توزيع نقاط النهاية الخاصة.

لا تعلن Azure virtual WAN عن البادئات التي تم تكوينها ضمن بادئات نسبة استخدام الشبكة الخاصة في تكوين أمان نهج جدار الحماية محليا. من المتوقع ألا تظهر الإدخالات /32 في جداول التوجيه لأجهزة التوجيه المحلية.

افحص سجلات AzureFirewallApplicationRule وAzureFirewallNetworkRule Azure Firewall. تأكد من تسجيل نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة.

لا تتضمن إدخالات سجلAzureFirewallNetworkRule معلومات FQDN. قم بالتصفية حسب عنوان IP والمنفذ عند فحص قواعد الشبكة.

عند تصفية نسبة استخدام الشبكة الموجهة إلى نقاط النهاية الخاصة بملفات Azure ، يتم إنشاء إدخالات سجل AzureFirewallNetworkRule فقط عند تحميل عميل أو الاتصال بمشاركة الملف لأول مرة. لا يقوم جدار حماية Azure بإنشاء سجلات لعمليات CRUD للملفات في مشاركة الملف. وذلك لأن عمليات CRUD يتم نقلها عبر قناة TCP المستمرة المفتوحة عندما يتصل العميل أولاً أو يتصاعد إلى مشاركة الملف.

مثال على استعلام سجل قواعد التطبيق:

AzureDiagnostics | where msg_s contains "database.windows.net" | where Category contains "ApplicationRule"