نشر وتكوين جدار حماية Azure في شبكة مختلطة باستخدام Azure PowerShell

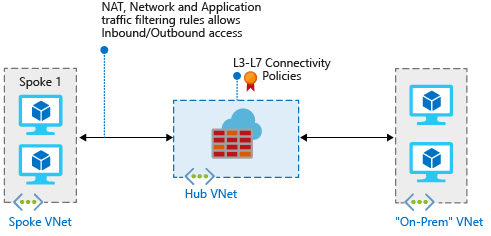

عند توصيل شبكة الاتصال المحلية بشبكة Azure الظاهرية لإنشاء شبكة مختلطة، القدرة على التحكم في الوصول إلى موارد شبكة Azure هي جزء مهم من خطة الأمان الشاملة.

يمكنك استخدام Azure Firewall للتحكم في الوصول إلى الشبكة في شبكة مختلطة باستخدام القواعد التي تحدد حركة مرور الشبكة المسموح بها والمرفوضة.

في هذه المقالة، تقوم بإنشاء ثلاث شبكات افتراضية:

- VNet-Hub: جدار الحماية موجود في هذه الشبكة الظاهرية.

- VNet-Spoke: تمثل الشبكة الظاهرية المحورية حمل العمل الموجود على Azure.

- VNet-Onprem: تمثل الشبكة الظاهرية المحلية شبكة محلية. في التوزيع الفعلي، يمكنك الاتصال به باستخدام اتصال شبكة ظاهرية خاصة (VPN) أو اتصال Azure ExpressRoute. للتبسيط، تستخدم هذه المقالة اتصال بوابة VPN، وتمثل الشبكة الظاهرية الموجودة في Azure شبكة محلية.

إذا كنت تريد استخدام مدخل Microsoft Azure بدلا من ذلك لإكمال الإجراءات الواردة في هذه المقالة، فشاهد نشر جدار حماية Azure وتكوينه في شبكة مختلطة باستخدام مدخل Microsoft Azure.

إشعار

نوصي باستخدام الوحدة النمطية Azure Az PowerShell للتفاعل مع Azure. راجع تثبيت Azure PowerShell للبدء. لمعرفة كيفية الترحيل إلى الوحدة النمطية Az PowerShell، راجع ترحيل Azure PowerShell من AzureRM إلى Az.

المتطلبات الأساسية

تتطلب هذه المقالة تشغيل PowerShell محلياً. يجب أن يكون لديك وحدة Azure PowerShell مثبتة. قم بتشغيل Get-Module -ListAvailable Az للعثور على الإصدار. إذا كنت بحاجة إلى الترقية، فراجع تثبيت الوحدة النمطية Azure PowerShell. بعد التحقق من إصدار PowerShell، قم بتشغيل Login-AzAccount لإنشاء اتصال مع Azure.

هناك ثلاثة متطلبات أساسية لهذا السيناريو للعمل بشكل صحيح:

مسار معرف من قبل المستخدم (UDR) على الشبكة الفرعية المحورية التي تشير إلى عنوان IP لجدار حماية Azure كبوابة افتراضية. يجب تعطيل نشر مسار بوابة الشبكة الظاهرية في جدول التوجيه هذا.

يجب أن يشير UDR الموجود على الشبكة الفرعية للعبّارة المركزية إلى عنوان IP لجدار الحماية باعتباره الخطوة التالية إلى الشبكات المتحدثة.

لا يلزم وجود UDR على الشبكة الفرعية لجدار حماية Azure، لأنه يتعلم المسارات من بروتوكول بوابة الحدود (BGP).

تأكد من تعيين

AllowGatewayTransitعند نظير VNet-Hub إلى VNet-Spoke. تعيينUseRemoteGatewaysعند نظير VNet-Spoke إلى VNet-Hub.

يوضح قسم Create the routes لاحقا في هذه المقالة كيفية إنشاء هذه المسارات.

إشعار

يجب أن يكون لدى Azure Firewall اتصال مباشر بالإنترنت. إذا كانت الشبكة الفرعية AzureFirewallSubnet تتعلم مسارا افتراضيا إلى شبكتك المحلية عبر BGP، فيجب عليك تكوين جدار حماية Azure في وضع النفق المفروض. إذا كان هذا مثيل Azure Firewall موجود لا يمكن إعادة تكوينه في وضع الاتصال النفقي القسري، نوصي بإضافة UDR 0.0.0.0/0 على الشبكة الفرعية AzureFirewallSubnet مع NextHopType تعيين Internet القيمة للحفاظ على الاتصال المباشر بالإنترنت.

لمزيد من المعلومات، راجع توجيه Azure Firewall المفروض.

يتم توجيه نسبة استخدام الشبكة بين الشبكات الظاهرية المتناظرة مباشرة، حتى إذا كان UDR يشير إلى جدار حماية Azure كبوابة افتراضية. لإرسال نسبة استخدام الشبكة الفرعية إلى الشبكة الفرعية إلى جدار الحماية في هذا السيناريو، يجب أن يحتوي UDR على بادئة شبكة الشبكة الفرعية الهدف بشكل صريح على كلتا الشبكتين الفرعيتين.

لمراجعة الوثائق المرجعية ل Azure PowerShell ذات الصلة، راجع New-AzFirewall.

في حال لم يكن لديك اشتراك Azure، فأنشئ حساباً مجانيّاً قبل البدء.

أعلن عن المتغيرات

يوضح المثال التالي المتغيرات باستخدام قيم هذه المقالة. في بعض الحالات، قد تحتاج إلى استبدال بعض القيم بقيمك الخاصة للعمل في اشتراكك. قم بتعديل المتغيرات إذا لزم الأمر، ثم انسخها والصقها في وحدة تحكم PowerShell.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

إنشاء شبكة ظاهرية بمركز جدار الحماية

أولاً، قم بإنشاء مجموعة الموارد لتحتوي على الموارد الخاصة بهذه المقالة:

New-AzResourceGroup -Name $RG1 -Location $Location1

حدد الشبكات الفرعية التي سيتم تضمينها في الشبكة الظاهرية:

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

إنشاء شبكة ظاهرية لمركز جدار الحماية:

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

طلب عنوان IP عام لتخصيصه لبوابة VPN التي ستقوم بإنشائها لشبكتك الظاهرية. لاحظ أن AllocationMethod القيمة هي Dynamic. لا يمكنك تحديد عنوان IP الذي تريد استخدامه. يتم تخصيصه ديناميكياً لبوابة VPN الخاصة بك.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

إنشاء شبكة ظاهرية محورية

حدد الشبكات الفرعية التي سيتم تضمينها في الشبكة الظاهرية المتكلمة:

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

إنشاء شبكة ظاهرية محورية

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

إنشاء شبكة ظاهرية محلية

حدد الشبكات الفرعية التي سيتم تضمينها في الشبكة الظاهرية:

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

إنشاء الشبكة الظاهرية المحلية:

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

طلب عنوان IP عام لتخصيصه للبوابة التي ستقوم بإنشائها للشبكة الظاهرية. لاحظ أن AllocationMethod القيمة هي Dynamic. لا يمكنك تحديد عنوان IP الذي تريد استخدامه. يتم تخصيصه ديناميكياً لبوابتك.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

تكوين جدار الحماية ونشره

الآن، انشر جدار الحماية في الشبكة الظاهرية للمركز:

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

تكوين قواعد الشبكة:

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

إنشاء بوابات VPN وتوصيلها

تُوصل الشبكات الظاهرية المحلية والمركز عبر بوابات VPN.

إنشاء بوابة VPN لمركز الشبكة الظاهرية

إنشاء تكوين بوابة VPN للشبكة الظاهرية المركزية. يحدد تكوين بوابة VPN الشبكة الفرعية وعنوان IP العام المراد استخدامهما.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

الآن، قم بإنشاء بوابة VPN للشبكة الظاهرية المركزية. تتطلب VpnType تكوينات الشبكة إلى الشبكة قيمة RouteBased. غالبا ما يستغرق إنشاء بوابة VPN 45 دقيقة أو أكثر، اعتمادا على SKU الذي تحدده.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

إنشاء بوابة VPN للشبكة الظاهرية المحلية

إنشاء تكوين بوابة VPN للشبكة الظاهرية المحلية. يحدد تكوين بوابة VPN الشبكة الفرعية وعنوان IP العام المراد استخدامهما.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

الآن، قم بإنشاء بوابة VPN للشبكة الظاهرية المحلية. تتطلب VpnType تكوينات الشبكة إلى الشبكة قيمة RouteBased. غالبا ما يستغرق إنشاء بوابة VPN 45 دقيقة أو أكثر، اعتمادا على SKU الذي تحدده.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

إنشاء اتصالات VPN

إنشاء اتصالات VPN بين المركز والبوابات المحلية.

احصل على بوابات VPN

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

إنشاء الاتصالات

في هذه الخطوة، يمكنك إنشاء الاتصال من مركز الشبكة الظاهرية إلى الشبكة الظاهرية المحلية. تظهر الأمثلة مفتاحا مشتركا، ولكن يمكنك استخدام القيم الخاصة بك للمفتاح المشترك. الشيء المهم هو أن المفتاح المشترك يجب أن يتطابق مع كلا الاتصالين. قد يستغرق إنشاء اتصال فترة قصيرة لإكماله.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

إنشاء اتصال الشبكة الظاهرية من الموقع المحلي إلى المركز. تشبه هذه الخطوة الخطوة السابقة، باستثناء إنشاء الاتصال من VNet-Onprem إلى VNet-Hub. تأكد من تطابق المفاتيح المشتركة. يتم تأسيس الاتصال بعد بضع دقائق.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

تحقق من الاتصال

يمكنك التحقق من اتصال ناجح باستخدام Get-AzVirtualNetworkGatewayConnection cmdlet، مع أو بدون -Debug.

استخدم مثال cmdlet التالي، ولكن قم بتكوين القيم لمطابقة القيم الخاصة بك. إذا تمت مطالبتك، فحدد A لتشغيل All. في المثال، -Name يشير إلى اسم الاتصال الذي تريد اختباره.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

بعد انتهاء الأمر cmdlet، اعرض القيم. يوضح المثال التالي حالة Connectedاتصال ، جنبا إلى جنب مع وحدات بايت الدخول والخروج:

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

نظير المركز والشبكات الظاهرية المحورية

الآن، نظير المركز والشبكات الظاهرية المحورية:

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

إنشاء المسارات

استخدم الأوامر التالية لإنشاء هذه التوجيهات:

- مسار من الشبكة الفرعية لمركز البوابة إلى الشبكة الفرعية المحورية عبر عنوان IP الخاص بجدار الحماية

- مسار افتراضي من الشبكة الفرعية المحورية عبر عنوان IP الخاص بجدار الحماية

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

أنشئ الأجهزة الظاهرية

إنشاء حمل العمل المحوري والأجهزة الظاهرية المحلية، ووضعها في الشبكات الفرعية المناسبة.

إنشاء الجهاز الظاهري لحمل العمل

أنشئ جهازا ظاهريا في الشبكة الظاهرية المحورية التي تعمل خدمات معلومات الإنترنت (IIS)، وليس لها عنوان IP عام، وتسمح ب pings في. عند مطالبتك، أدخل اسم مستخدم وكلمة مرور للجهاز الظاهري.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

إنشاء شبكة ظاهرية محلية

إنشاء جهاز ظاهري بسيط يمكنك استخدامه للاتصال عبر الوصول عن بعد إلى عنوان IP العام. من هناك، يمكنك الاتصال بالخادم المحلي من خلال جدار الحماية. عند مطالبتك، أدخل اسم مستخدم وكلمة مرور للجهاز الظاهري.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

إشعار

يوفر Azure عنوان IP افتراضيا للوصول الصادر للأجهزة الظاهرية التي لم يتم تعيين عنوان IP عام لها أو الموجودة في تجمع الواجهة الخلفية لموازن تحميل Azure الأساسي الداخلي. توفر آلية IP للوصول الصادر الافتراضي عنوان IP صادر غير قابل للتكوين.

يتم تعطيل عنوان IP الافتراضي للوصول الصادر عند حدوث أحد الأحداث التالية:

- يتم تعيين عنوان IP عام إلى الجهاز الظاهري.

- يتم وضع الجهاز الظاهري في تجمع الواجهة الخلفية لموازن التحميل القياسي، مع قواعد صادرة أو بدونها.

- يتم تعيين مورد Azure NAT Gateway إلى الشبكة الفرعية للجهاز الظاهري.

لا تتمتع الأجهزة الظاهرية التي تقوم بإنشائها باستخدام مجموعات مقياس الجهاز الظاهري في وضع التنسيق المرن بالوصول الصادر الافتراضي.

لمزيد من المعلومات حول الاتصالات الصادرة في Azure، راجع الوصول الصادر الافتراضي في Azure واستخدام ترجمة عنوان الشبكة المصدر (SNAT) للاتصالات الصادرة.

اختبار جدار الحماية

احصل على ثم لاحظ عنوان IP الخاص للجهاز الظاهري VM-spoke-01 :

$NIC.IpConfigurations.privateipaddressمن مدخل Azure، اتصل بالجهاز الظاهري VM-Onprem.

افتح موجه أوامر Windows PowerShell على VM-Onprem، ثم قم ب ping عنوان IP الخاص ل VM-spoke-01. يجب أن تحصل على رد.

افتح مستعرض ويب على VM-Onprem، واستعرض للوصول إلى

http://<VM-spoke-01 private IP>. يجب فتح الصفحة الافتراضية IIS.من VM-Onprem، افتح اتصال وصول عن بعد إلى VM-spoke-01 في عنوان IP الخاص. يجب أن ينجح الاتصال الخاص بك، ويجب أن تكون قادرا على تسجيل الدخول باستخدام اسم المستخدم وكلمة المرور المختارين.

الآن بعد أن تحققت من أن قواعد جدار الحماية تعمل، يمكنك:

- اختبار اتصال الخادم على الشبكة الظاهرية المحورية.

- استعرض للوصول إلى خادم الويب على الشبكة الظاهرية المحورية.

- الاتصال إلى الخادم على الشبكة الظاهرية المحورية باستخدام RDP.

بعد ذلك، قم بتشغيل البرنامج النصي التالي لتغيير الإجراء لمجموعة قواعد شبكة جدار الحماية إلى Deny:

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

أغلق أي اتصالات وصول عن بعد موجودة. قم بتشغيل الاختبارات مرة أخرى لاختبار القواعد التي تم تغييرها. يجب أن يفشلوا جميعاً هذه المرة.

تنظيف الموارد

يمكنك الاحتفاظ بموارد جدار الحماية الخاص بك في البرنامج التعليمي التالي. إذا لم تعد بحاجة إليها، فاحذف مجموعة موارد FW-Hybrid-Test لحذف جميع الموارد المتعلقة بجدار الحماية.