استخدام استوديو التعلم الآلي من Azure في شبكة Azure الظاهرية

تلميح

توصي Microsoft باستخدام Azure التعلم الآلي الشبكات الظاهرية المدارة بدلا من الخطوات الواردة في هذه المقالة. باستخدام شبكة ظاهرية مدارة، يعالج Azure التعلم الآلي مهمة عزل الشبكة لمساحة العمل والحسابات المدارة. يمكنك أيضا إضافة نقاط نهاية خاصة للموارد التي تحتاجها مساحة العمل، مثل حساب تخزين Azure. لمزيد من المعلومات، راجع عزل الشبكة المدارة في مساحة العمل.

توضح هذه المقالة كيفية استخدام Azure التعلم الآلي studio في شبكة ظاهرية. يتضمن الاستوديو ميزات، مثل AutoML والمصمم وتسمية البيانات.

يتم تعطيل بعض ميزات الاستوديو بشكل افتراضي في شبكة ظاهرية. لإعادة تمكين هذه الميزات، يجب تمكين الهوية المدارة لحسابات التخزين التي تنوي استخدامها في الاستوديو.

يتم تعطيل العمليات التالية بشكل افتراضي في شبكة ظاهرية:

- معاينة البيانات في الاستوديو.

- تصور البيانات في المصمم.

- توزيع نموذج في المصمم.

- إرسال تجربة AutoML.

- بدء مشروع وضع التسميات.

يدعم الاستوديو قراءة البيانات من أنواع مخازن البيانات التالية في شبكة ظاهرية:

- حساب تخزين Azure (كائن ثنائي كبير الحجم وملف)

- Azure Data Lake Storage الجيل الأول

- Azure Data Lake Storage Gen2

- قاعدة بيانات Azure SQL

في هذه المقالة، ستتعرف على كيفية:

- منح الاستوديو حق الوصول إلى البيانات المخزنة داخل شبكة ظاهرية.

- الوصول إلى الاستوديو من مورد داخل شبكة ظاهرية.

- فهم كيفية تأثير الاستوديو على أمان التخزين.

المتطلبات الأساسية

اقرأ نظرة عامة على أمان الشبكة لفهم سيناريوهات الشبكة الظاهرية الشائعة وبنيتها.

شبكة ظاهرية وشبكة فرعية موجودة مسبقاً لاستخدامها.

- لمعرفة كيفية إنشاء مساحة عمل آمنة، راجع البرنامج التعليمي: إنشاء مساحة عمل آمنة أو البرنامج التعليمي: إنشاء مساحة عمل آمنة باستخدام قالب.

القيود

حساب مساحة تخزين Azure

عندما يكون حساب التخزين في الشبكة الظاهرية، هناك متطلبات تحقق إضافية لاستخدام studio:

- إذا كان حساب التخزين يستخدم نقطة نهاية خدمة، يجب أن تكون نقطة النهاية الخاصة لمساحة العمل ونقطة نهاية خدمة التخزين في نفس الشبكة الفرعية للشبكة الظاهرية.

- إذا كان حساب التخزين يستخدم نقطة نهاية خاصة، يجب أن تكون نقطة النهاية الخاصة لمساحة العمل ونقطة النهاية الخاصة للتخزين في نفس الشبكة الظاهرية. في هذه الحالة، يمكن أن تكون في شبكات فرعية مختلفة.

مسار عينة المصمم

هناك مشكلة معروفة حيث لا يمكن للمستخدمين تشغيل نموذج البنية الأساسية لبرنامج ربط العمليات التجارية في الصفحة الرئيسية للمصمم. تحدث هذه المشكلة لأن عينة مجموعة البيانات المستخدمة في مسار العينة هي مجموعة بيانات Azure Global. لا يمكن الوصول إليه من بيئة شبكة ظاهرية.

لحل هذه المشكلة، استخدم مساحة عمل عامة لتشغيل نموذج البنية الأساسية لبرنامج ربط العمليات التجارية. أو استبدل عينة مجموعة البيانات بمجموعتك الخاصة في مساحة العمل داخل شبكة ظاهرية.

مخزن البيانات: Azure Storage Account

استخدم الخطوات التالية لتمكين الوصول إلى البيانات المخزنة في Azure Blob وتخزين الملفات:

تلميح

الخطوة الأولى غير مطلوبة لحساب التخزين الافتراضي لمساحة العمل. جميع الخطوات الأخرى مطلوبة لأي حساب تخزين خلف الشبكة الظاهرية وتستخدمه مساحة العمل، بما في ذلك حساب التخزين الافتراضي.

إذا كان حساب التخزين هو التخزين الافتراضي لمساحة العمل لديك، فتخط هذه الخطوة. إذا لم يكن هو الافتراضي، فامنح الهوية المدارة لمساحة العمل دور Storage Blob Data Reader لحساب تخزين Azure بحيث يمكنه قراءة البيانات من تخزين blob.

لمزيد من المعلومات، راجع الدور المضمن لقارئ بيانات Blob.

امنح هوية مستخدم Azure دور قارئ بيانات Storage Blob لحساب تخزين Azure. يستخدم الاستوديو هويتك للوصول إلى البيانات إلى تخزين الكائن الثنائي كبير الحجم، حتى إذا كانت الهوية المدارة لمساحة العمل لها دور القارئ.

لمزيد من المعلومات، راجع الدور المضمن لقارئ بيانات Blob.

امنح الهوية المدارة لمساحة العمل دور القارئ لنقاط النهاية الخاصة للتخزين. إذا كانت خدمة التخزين تستخدم نقطة نهاية خاصة، فامنح قارئ الهوية المدارة لمساحة العمل حق الوصول إلى نقطة النهاية الخاصة. الهوية المدارة لمساحة العمل في معرف Microsoft Entra لها نفس اسم مساحة عمل Azure التعلم الآلي. نقطة النهاية الخاصة ضرورية لكل من أنواع تخزين الملفات والكائنات الثنائية كبيرة الحجم.

تلميح

قد يحتوي حساب التخزين الخاص بك على نقاط نهاية خاصة متعددة. على سبيل المثال، قد يحتوي حساب تخزين واحد على نقطة نهاية خاصة منفصلة للكائن الثنائي كبير الحجم والملف وdfs (Azure Data Lake Storage Gen2). أضف الهوية المدارة إلى جميع نقاط النهاية هذه.

لمزيد من المعلومات، راجع دور القارئ المضمن.

تمكين مصادقة الهوية المدارة لحسابات التخزين الافتراضية. تحتوي كل مساحة عمل التعلم الآلي Azure على حسابي تخزين افتراضيين، وحساب تخزين blob افتراضي وحساب مخزن ملفات افتراضي. يتم تعريف كليهما عند إنشاء مساحة العمل الخاصة بك. يمكنك أيضاً تعيين الإعدادات الافتراضية الجديدة في صفحة إدارة مخزن البيانات.

يصف الجدول التالي سبب استخدام مصادقة الهوية المدارة لحسابات التخزين الافتراضية لمساحة العمل.

حساب التخزين ملاحظات مساحة العمل الافتراضية لتخزين blob يخزن أصول النموذج من المصمم. قم بتمكين مصادقة الهوية المُدارة على حساب التخزين هذا لتوزيع النماذج في المصمم. إذا تم تعطيل مصادقة الهوية المدارة، يتم استخدام هوية المستخدم للوصول إلى البيانات المخزنة في كائن blob.

يمكنك تصور وتشغيل مسار مصمم إذا كان يستخدم مخزن بيانات غير افتراضي تم تكوينه لاستخدام الهوية المدارة. ومع ذلك، إذا حاولت نشر نموذج مدرب دون تمكين الهوية المدارة على مخزن البيانات الافتراضي، يفشل النشر بغض النظر عن أي مخازن بيانات أخرى قيد الاستخدام.مخزن الملفات الافتراضي لمساحة العمل يخزن أصول تجربة AutoML. تمكين مصادقة الهوية المدارة على حساب التخزين هذا لإرسال تجارب AutoML. تكوين مخازن البيانات لاستخدام مصادقة الهوية المدارة. بعد إضافة حساب تخزين Azure إلى شبكتك الظاهرية باستخدام نقطة نهاية خدمة أو نقطة نهاية خاصة، يجب تكوين مخزن البيانات لاستخدام مصادقة الهوية المدارة. يتيح القيام بذلك للاستوديو الوصول إلى البيانات في حساب التخزين لديك.

يستخدم التعلم الآلي من Microsoft Azure مخازن البيانات للاتصال بحسابات التخزين. عند إنشاء مخزن بيانات جديد، استخدم الخطوات التالية لتكوين مخزن بيانات لاستخدام مصادقة الهوية المدارة:

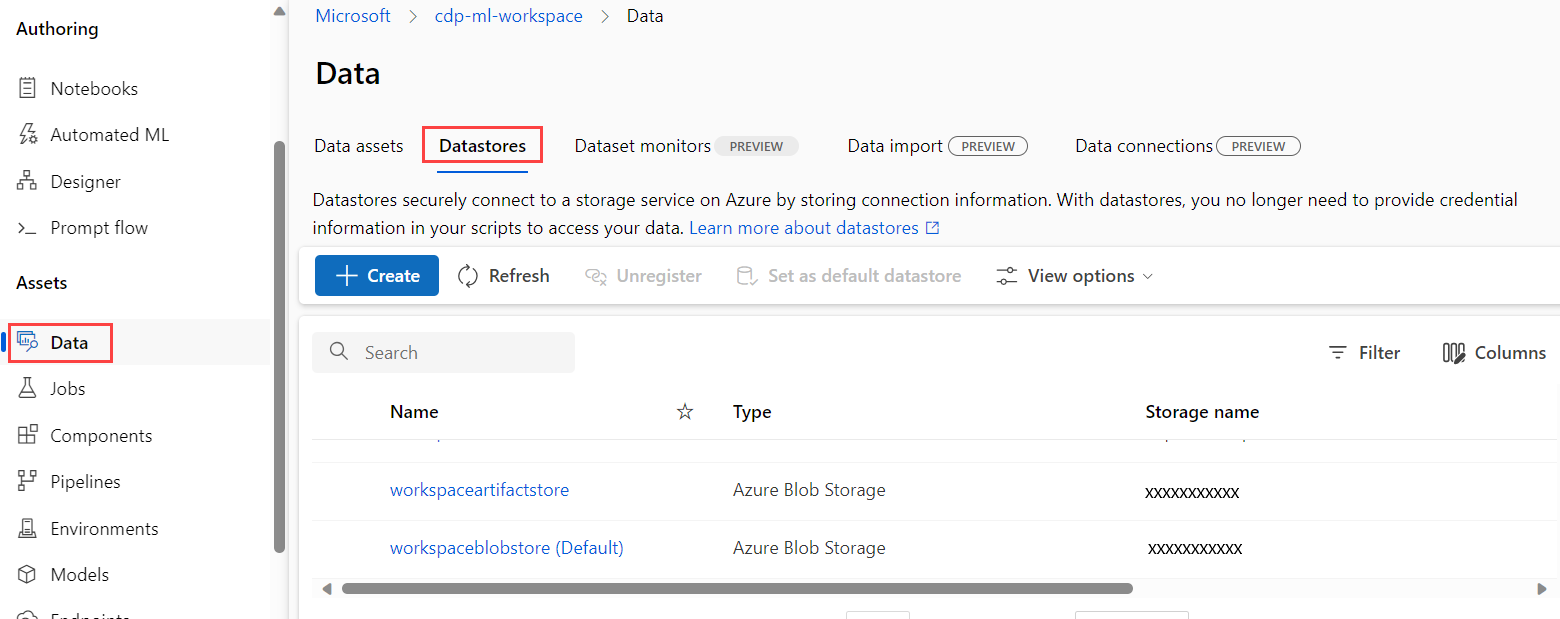

في الاستوديو، حدد مخازن البيانات.

لإنشاء مخزن بيانات جديد، حدد + Create.

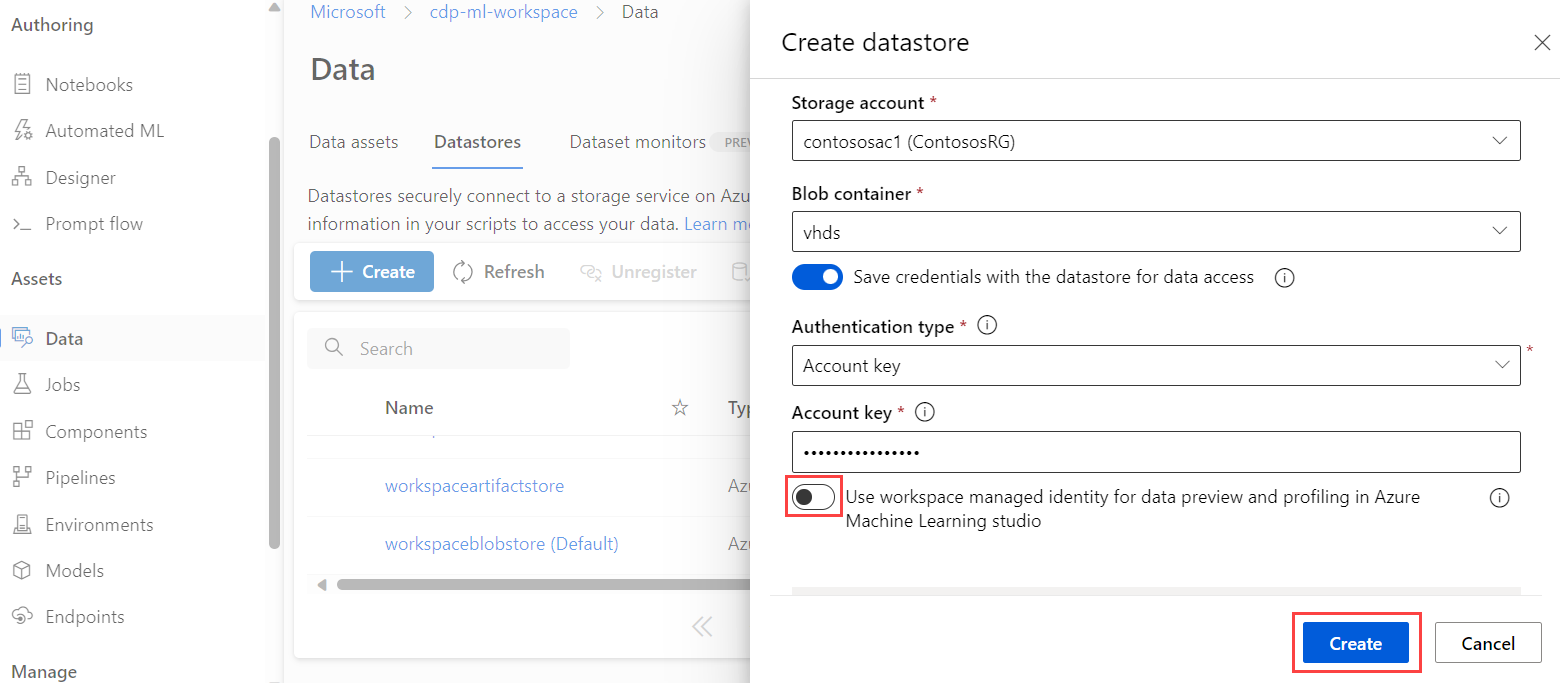

في إعدادات مخزن البيانات، قم بتشغيل مفتاح استخدام الهوية المدارة لمساحة العمل لمعاينة البيانات وتحديد المعلومات في Azure التعلم الآلي studio.

في إعدادات الشبكات لحساب تخزين Azure، أضف

Microsoft.MachineLearningService/workspacesنوع المورد، ثم قم بتعيين اسم المثيل إلى مساحة العمل.

تضيف هذه الخطوات الهوية المدارة لمساحة العمل كقارئ إلى خدمة التخزين الجديدة باستخدام التحكم في الوصول المستند إلى دور Azure (RBAC). يسمح وصول القارئ لمساحة العمل بعرض المورد، ولكن بدون إجراء تغييرات.

مخزن البيانات : Azure Data Lake Storage Gen1

عند استخدام Azure Data Lake Storage Gen1 كمخزن بيانات، يمكنك فقط استخدام قوائم التحكم في الوصول بنمط POSIX. يمكنك تعيين الوصول إلى الهوية المدارة لمساحة العمل إلى الموارد تماماً مثل أي أساس أمان آخر. لمزيد من المعلومات، راجع التحكم في الوصول في Azure Data Lake Storage Gen1.

مخزن البيانات : Azure Data Lake Storage Gen2

عند استخدام Azure Data Lake Storage Gen2 كمخزن بيانات، يمكنك استخدام قوائم التحكم في الوصول على غرار Azure RBAC وPOSIX للتحكم في الوصول إلى البيانات داخل شبكة ظاهرية.

لاستخدام Azure RBAC، اتبع الخطوات الواردة في قسم مخزن البيانات: Azure Storage Account من هذه المقالة. يستند Data Lake Storage Gen2 إلى Azure Storage، لذلك تنطبق نفس الخطوات عند استخدام Azure RBAC.

لاستخدام قوائم التحكم بالوصول، يمكن تعيين الوصول إلى الهوية المدارة لمساحة العمل تماماً مثل أي أساس أمان آخر. للحصول على مزيد من المعلومات، راجع قوائم التحكم بالوصول على الملفات والدلائل.

مخزن البيانات: قاعدة بيانات Azure SQL

للوصول إلى البيانات المخزنة في قاعدة بيانات Azure SQL بهوية مدارة، يجب إنشاء مستخدم يحتوي على SQL يتم تعيينه إلى الهوية المدارة. لمزيد من المعلومات حول إنشاء مستخدم من موفر خارجي، راجع إنشاء مستخدمين مضمنين تم تعيينهم إلى هويات Microsoft Entra.

بعد إنشاء مستخدم يحتوي على SQL، امنح أذونات له باستخدام الأمر GRANT T-SQL.

إخراج مكون وسيط

عند استخدام إخراج مكون وسيط لمصمم التعلم الآلي من Azure، يمكنك تحديد موقع الإخراج لأي مكون في المصمم. استخدم هذا الإخراج لتخزين مجموعات البيانات الوسيطة في موقع منفصل لأغراض الأمان أو التسجيل أو التدقيق. لتحديد الإخراج، استخدم الخطوات التالية:

- حدد المكون الذي تريد تحديد مخرجاته.

- في جزء إعدادات المكون، حدد إعدادات الإخراج.

- حدد مخزن البيانات الذي تريد استخدامه لكل إخراج مكون.

تأكد من أن لديك حق الوصول إلى حسابات التخزين الوسيطة في شبكتك الظاهرية. وإلا، تفشل البنية الأساسية لبرنامج ربط العمليات التجارية.

تمكين مصادقة الهوية المدارة لحسابات التخزين الوسيطة لتصور بيانات الإخراج.

الوصول إلى الاستوديو من مورد داخل شبكة ظاهرية

إذا قمت بالوصول إلى الاستوديو من مورد داخل شبكة ظاهرية (على سبيل المثال، مثيل حساب أو جهاز ظاهري)، يجب السماح بنسبة استخدام الشبكة الصادرة من الشبكة الظاهرية إلى الاستوديو.

على سبيل المثال، إذا كنت تستخدم مجموعات أمان الشبكة (NSG) لتقييد نسبة استخدام الشبكة الصادرة، أضف قاعدة إلى وجهة علامة الخدمة ل AzureFrontDoor.Frontend.

إعدادات جدار الحماية

تحتوي بعض خدمات التخزين، مثل حساب تخزين Azure، على إعدادات جدار الحماية التي تنطبق على نقطة النهاية العامة لمثيل الخدمة المحدد هذا. عادة ما يسمح لك هذا الإعداد بالسماح/عدم السماح بالوصول من عناوين IP معينة من الإنترنت العام. هذا غير مدعوم عند استخدام استوديو التعلم الآلي من Azure. يتم دعمه عند استخدام Azure التعلم الآلي SDK أو CLI.

تلميح

يتم دعم استوديو التعلم الآلي من Azure عند استخدام جدار الحماية من خدمة Azure. لمزيدٍ من المعلومات، راجع تكوين نسبة استخدام الشبكة الواردة والصادرة.

المحتوى ذو الصلة

هذه المقالة هي جزء من سلسلة حول تأمين سير عمل التعلم الآلي من Azure. يرجى مراجعة المقالات الأخرى في هذه السلسلة: