دليل التخطيط والعمليات

هذا الدليل هو لمحترفي تكنولوجيا المعلومات (IT)، ومهندسي تكنولوجيا المعلومات، ومحللي أمن المعلومات، ومسؤولي السحابة الذين يخططون لاستخدام Defender for Cloud.

دليل التخطيط

يوفر هذا الدليل خلفية لكيفية احتواء Defender for Cloud مع متطلبات الأمان الخاصة بمؤسستك ونموذج إدارة السحابة. من المهم فهم كيفية استخدام أفراد أو فرق مختلفة في مؤسستك للخدمة لتلبية احتياجات التطوير والعمليات الآمنة والمراقبة والحوكمة والاستجابة للحوادث. المجالات الرئيسية التي يجب مراعاتها عند التخطيط لاستخدام Defender for Cloud هي:

- أدوار الأمان وعناصر التحكم في الوصول

- السياسات الأمنية والتوصيات

- جمع البيانات وتخزينها

- إعداد الموارد غير الموجودة في Azure

- المراقبة الأمنية المستمرة

- الاستجابة للحوادث

في القسم التالي، ستتعلم كيفية التخطيط لكل مجال من هذه المجالات وتطبيق هذه التوصيات بناء على متطلباتك.

إشعار

اقرأ الأسئلة الشائعة حول Defender for Cloud للحصول على قائمة بالأسئلة الشائعة التي يمكن أن تكون مفيدة أيضا أثناء مرحلة التصميم والتخطيط.

أدوار الأمان وعناصر التحكم في الوصول

استنادا إلى حجم مؤسستك وبنيتها، قد يستخدم العديد من الأفراد والفرق Defender for Cloud لتنفيذ مهام مختلفة متعلقة بالأمان. في الرسم التخطيطي التالي، لديك مثال على الشخصيات الوهمية وأدوارها ومسؤوليات الأمان الخاصة بها:

تمكن Defender for Cloud هؤلاء الأفراد من الوفاء بهذه المسؤوليات المتعددة. على سبيل المثال:

جيف (مالك حمل العمل)

إدارة حمل عمل السحابة والموارد ذات الصلة.

مسؤول عن تنفيذ وصيانة الحماية وفقا لسياسة أمان الشركة.

إلين (كبير موظفي أمن المعلومات / كبير موظفي المعلومات)

مسؤول عن جميع جوانب الأمن للشركة.

يريد فهم الوضع الأمني للشركة عبر أحمال العمل السحابية.

يجب أن تكون على علم بالهجمات والمخاطر الكبرى.

ديفيد (أمن تكنولوجيا المعلومات)

تعيين نهج أمان الشركة لضمان وجود الحماية المناسبة.

مراقبة التوافق مع النهج.

إنشاء تقارير للقيادة أو المراجعين.

جودي (العمليات الأمنية)

مراقبة التنبيهات الأمنية والاستجابة لها في أي وقت.

يتصاعد إلى مالك حمل العمل السحابي أو محلل أمان تكنولوجيا المعلومات.

سام (محلل أمني)

التحقيق في الهجمات.

العمل مع مالك حمل العمل السحابي لتطبيق المعالجة.

يستخدم Defender for Cloud التحكم في الوصول المستند إلى دور Azure (التحكم في الوصول المستند إلى الدور في Azure)، والذي يوفر أدوارا مضمنة يمكن تعيينها للمستخدمين والمجموعات والخدمات في Azure. عندما يفتح مستخدم Defender for Cloud، لا يرى سوى المعلومات المتعلقة بالموارد التي لديه حق الوصول إليها. مما يعني أن المستخدم قد تم تعيينه دور المالك أو المساهم أو القارئ للاشتراك أو مجموعة الموارد التي ينتمي إليها المورد. بالإضافة إلى هذه الأدوار، هناك دوران خاصان ب Defender for Cloud:

قارئ الأمان: يمكن للمستخدم الذي ينتمي إلى هذا الدور عرض تكوينات Defender for Cloud فقط، والتي تتضمن التوصيات، والتنبيهات، والسياسة، والصحة، ولكنه لن يتمكن من إجراء تغييرات.

مسؤول الأمان: مثل قارئ الأمان ولكن يمكنه أيضاً تحديث سياسة الأمان ورفض التوصيات والتنبيهات.

تحتاج الشخصيات الموضحة في الرسم التخطيطي السابق إلى أدوار التحكم في الوصول المستندة إلى دور Azure:

جيف (مالك حمل العمل)

- مالك/مساهم مجموعة الموارد.

إلين (كبير موظفي أمن المعلومات / كبير موظفي المعلومات)

- مالك الاشتراك/المساهم أو مسؤول الأمان.

ديفيد (أمن تكنولوجيا المعلومات)

- مالك الاشتراك/المساهم أو مسؤول الأمان.

جودي (العمليات الأمنية)

قارئ الاشتراك أو قارئ الأمان لعرض التنبيهات.

مطلوب مسؤول مالك الاشتراك/المساهم أو الأمان لتجاهل التنبيهات.

سام (محلل أمني)

قارئ الاشتراك لعرض التنبيهات.

مطلوب مالك الاشتراك/المساهم لتجاهل التنبيهات.

قد يكون الوصول إلى مساحة العمل مطلوبا.

بعض المعلومات الهامة الأخرى التي يجب مراعاتها:

يمكن لمالكي الاشتراكات/المساهمين ومسؤولين الأمان فقط تحرير سياسة أمان.

يمكن لمالكي ومساهمي الاشتراك ومجموعة الموارد فقط تطبيق توصيات الأمان لمورد.

عند التخطيط للتحكم في الوصول باستخدام التحكم في الوصول المستند إلى دور Azure ل Defender for Cloud، تأكد من فهم من يحتاج في مؤسستك إلى الوصول إلى Defender for Cloud المهام التي سينفذها. ثم يمكنك تكوين التحكم في الوصول المستند إلى دور Azure بشكل صحيح.

إشعار

نوصي بتعيين أقل دور مسموح به للمستخدمين لإكمال مهامهم. على سبيل المثال، يجب تعيين دور القارئ للمستخدمين الذين يحتاجون فقط إلى عرض معلومات حول حالة الأمان للموارد ولكنهم لا يقومون بإجراء، مثل تطبيق التوصيات أو سياسات التحرير.

السياسات الأمنية والتوصيات

تحدد سياسة الأمان التكوين المطلوب لأحمال العمل لديك وتساعد على ضمان الامتثال لمتطلبات الشركة أو متطلبات الأمان التنظيمية. في Defender for Cloud، يمكنك تحديد سياسات اشتراكات Azure، والتي يمكن تصميمها حسب نوع حمل العمل أو حساسية البيانات.

تحتوي نهج Defender for Cloud على المكونات التالية:

جمع البيانات: توفير وكيل وإعدادات جمع البيانات.

نهج الأمان: نهج Azure الذي يحدد عناصر التحكم التي تتم مراقبتها والموصى بها من قبل Defender for Cloud. يمكنك أيضا استخدام نهج Azure لإنشاء تعريفات جديدة، وتحديد المزيد من النهج، وتعيين النهج عبر مجموعات الإدارة.

إعلامات البريد الإلكتروني: جهات الاتصال الأمنية وإعدادات الإعلام.

مستوى التسعير: مع أو بدون خطط Microsoft Defender for Cloud's Defender، والتي تحدد ميزات Defender for Cloud المتوفرة للموارد في النطاق (يمكن تحديدها للاشتراكات ومساحات العمل باستخدام واجهة برمجة التطبيقات).

إشعار

يضمن تحديد جهة اتصال أمان إمكانية وصول Azure إلى الشخص المناسب في مؤسستك في حالة حدوث حادث أمان. اقرأ توفير تفاصيل جهة اتصال الأمان في enhanced security features للحصول على مزيد من المعلومات حول كيفية تمكين هذه التوصية.

تعريفات السياسات الأمنية وتوصياتها

ينشئ Defender for Cloud تلقائيًّا سياسة أمان افتراضية لكل اشتراك من اشتراكات Azure الخاصة بك. يمكنك تحرير النهج في Defender for Cloud أو استخدام نهج Azure لإنشاء تعريفات جديدة، وتحديد المزيد من النهج، وتعيين النهج عبر مجموعات الإدارة. يمكن أن تمثل مجموعات الإدارة المؤسسة بأكملها أو وحدة عمل داخل المؤسسة. يمكنك مراقبة توافق النهج عبر مجموعات الإدارة هذه.

قبل تكوين نهج الأمان، راجع كل توصية من توصيات الأمان:

تحقق مما إذا كانت هذه النهج مناسبة للاشتراكات ومجموعات الموارد المختلفة.

فهم الإجراءات التي تعالج توصيات الأمان.

تحديد من هو المسؤول في مؤسستك عن مراقبة التوصيات الجديدة ومعالجتها.

جمع البيانات وتخزينها

يستخدم Defender for Cloud عامل Log Analytics وعامل Azure Monitor لجمع بيانات الأمان من أجهزتك الظاهرية. يتم تخزين البيانات التي تم جمعها من هذا العامل في مساحات عمل Log Analytics.

الوكيل

عند تمكين التوفير التلقائي في نهج الأمان، يتم تثبيت عامل جمع البيانات على جميع أجهزة Azure الظاهرية المدعومة وأي أجهزة ظاهرية مدعومة جديدة يتم إنشاؤها. إذا كان الجهاز الظاهري أو الكمبيوتر يحتوي بالفعل على عامل Log Analytics مثبت، فإن Defender for Cloud يستخدم العامل المثبت الحالي. تم تصميم عملية العامل لتكون غير جراحية ويكون لها تأثير ضئيل على أداء الجهاز الظاهري.

إذا كنت تريد في مرحلة ما تعطيل "تجميع البيانات"، يمكنك إيقاف التشغيل في سياسة الأمان. ومع ذلك، نظرا لأنه قد يتم استخدام عامل Log Analytics من قبل خدمات إدارة ومراقبة Azure الأخرى، فلن يتم إلغاء تثبيت العامل تلقائيا عند إيقاف تشغيل جمع البيانات في Defender for Cloud. يمكنك إلغاء تثبيت العامل يدوياً إذا لزم الأمر.

إشعار

للعثور على قائمة بالأجهزة الظاهرية المدعومة، اقرأ الأسئلة الشائعة حول Defender for Cloud.

مساحة عمل

مساحة العمل هي مورد Azure الذي يعمل كحاوية للبيانات. قد تستخدم أنت أو أعضاء آخرون في منظمتك مساحات عمل متعددة لإدارة مجموعات مختلفة من البيانات التي يتم تجميعها من جميع أو أجزاء البنية الأساسية الخاصة بتكنولوجيا المعلومات.

يمكن تخزين البيانات التي تم جمعها من عامل Log Analytics في مساحة عمل Log Analytics موجودة مقترنة باشتراك Azure أو مساحة عمل جديدة.

في مدخل Azure، يمكنك الاستعراض لمشاهدة قائمة بمساحات عمل تحليلات السجل، بما في ذلك أي مساحات عمل تم إنشاؤها بواسطة Defender for Cloud. يتم إنشاء مجموعة موارد ذات صلة لمساحات العمل الجديدة. يتم إنشاء الموارد وفقا لاصطلاح التسمية هذا:

مساحة العمل: مساحة العمل الافتراضية- [معرّف الاشتراك] - [الموقع الجغرافي]

مجموعة الموارد: DefaultResourceGroup- [الموقع الجغرافي]

بالنسبة لمساحات العمل التي أنشأها بواسطة Defender for Cloud، يتم الاحتفاظ بالبيانات لمدة 30 يومًا. بالنسبة لمساحات العمل الحالية، يستند الاحتفاظ إلى مستوى تسعير مساحة العمل. إذا أردت، يمكنك أيضاً استخدام مساحة عمل موجودة بالفعل.

إذا كان العامل يقدم تقارير إلى مساحة عمل أخرى غير مساحة العمل الافتراضية، فيجب أيضا تمكين أي خطط Defender for Cloud Defender قمت بتمكينها على الاشتراك على مساحة العمل.

إشعار

تتعهد Microsoft بالتزامات قوية لحماية خصوصية هذه البيانات وأمانها. تلتزم Microsoft بتعليمات أمان وامتثال صارمة - بدءاً من التكويد إلى تشغيل الخدمات. لمزيد من المعلومات حول معالجة البيانات والخصوصية، اقرأ أمان بيانات Defender for Cloud.

موارد غير موجودة في Azure

يمكن لـDefender for Cloud مراقبة وضع الأمان لأجهزة الكمبيوتر التي لا تعمل بنظام Azure ولكنك تحتاج أولًا إلى إعداد هذه الموارد. اقرأ أجهزة الكمبيوتر الغير موجودة في Azure للحصول على مزيد من المعلومات حول كيفية تضمين موارد غير موجودة بـAzure.

المراقبة الأمنية المستمرة

بعد التكوين الأولي وتطبيق توصيات Defender for Cloud، فإن الخطوة التالية هي النظر في Defender for Cloud للعمليات التشغيلية.

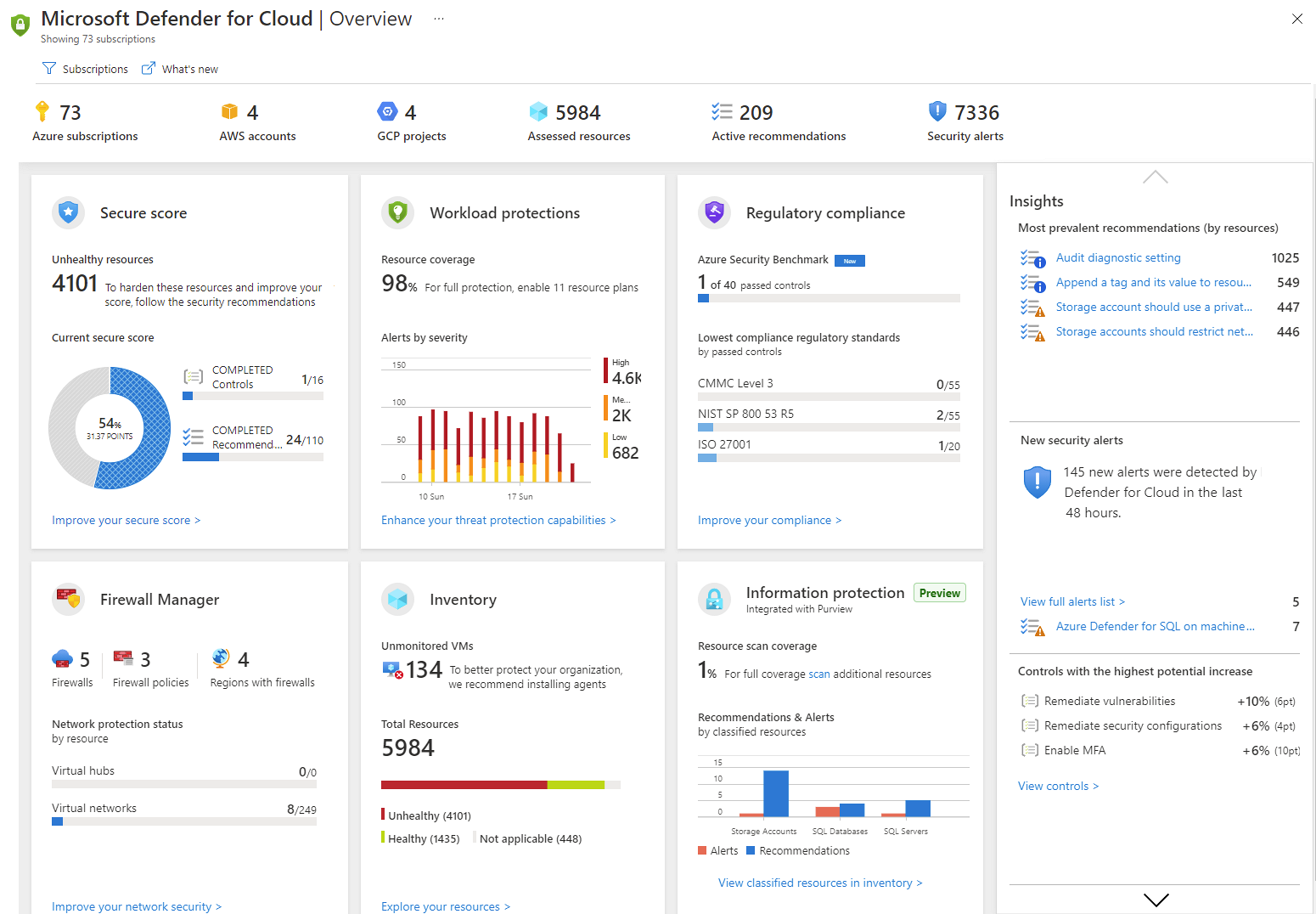

يوفر Defender for Cloud Overview عرضا موحدا للأمان عبر جميع موارد Azure وأي موارد غير Azure قمت بتوصيلها. يوضح هذا المثال بيئة بها العديد من المشكلات لحلها:

إشعار

لا يتداخل Defender for Cloud مع إجراءات التشغيل العادية. يراقب Defender for Cloud عمليات التوزيع بشكل سلبي ويقدم توصيات استنادا إلى نهج الأمان التي قمت بتمكينها.

عند اختيار استخدام Defender for Cloud لأول مرة لبيئة Azure الحالية الخاصة بك، تأكد من مراجعة جميع التوصيات، والتي يمكن إجراؤها في صفحة التوصيات.

خطط لزيارة خيار معلومات التهديد كجزء من عملياتك الأمنية اليومية. هناك يمكنك تحديد التهديدات الأمنية ضد البيئة، مثل تحديد ما إذا كان جهاز كمبيوتر معين هو جزء من شبكة الروبوتات.

مراقبة الموارد الجديدة أو المتغيرة

معظم بيئات Azure ديناميكية، حيث يتم إنشاء الموارد أو نسجها لأعلى أو لأسفل وإعادة تكوينها وتغييرها بانتظام. يساعد Defender for Cloud في ضمان ظهورك في حالة أمان هذه الموارد الجديدة.

عند إضافة موارد جديدة (VMs وSQL DBs) إلى بيئة Azure الخاصة بك، يكتشف Defender for Cloud هذه الموارد تلقائيا ويبدأ في مراقبة أمانها، بما في ذلك أدوار الويب PaaS وأدوار العاملين. إذا تم تمكين جمع البيانات في نهج الأمان، يتم تمكين المزيد من قدرات المراقبة تلقائيا للأجهزة الظاهرية.

يجب أيضاً مراقبة الموارد الموجودة بانتظام للتغييرات في التكوين التي قد تؤدي إلى مخاطر الأمان والانجراف عن خطوط الأساس الموصى بها وتنبيهات الأمان.

تشديد الوصول والتطبيقات

كجزء من عمليات الأمان الخاصة بك، يجب أيضاً اعتماد إجراءات وقائية لتقييد الوصول إلى VMs والتحكم في التطبيقات التي يتم تشغيلها على VMs. من خلال تأمين حركة المرور الواردة إلى أجهزة Azure الظاهرية، فإنك تقلل من التعرض للهجمات، وفي الوقت نفسه توفر وصولا سهلا للاتصال بالأجهزة الظاهرية عند الحاجة. استخدم ميزة الوصول إلى VM في الوقت المناسب لتصعيب الوصول إلى VMs.

يمكنك استخدام ضوابط التطبيق التكيفية لتحديد التطبيقات التي يمكن تشغيلها على VMs الموجود في Azure. من بين الفوائد الأخرى، تساعد عناصر التحكم في التطبيقات التكيفية على تقوية الأجهزة الظاهرية ضد البرامج الضارة. بمساعدة التعلم الآلي، يحلل Defender for Cloud العمليات التي تعمل في الجهاز الظاهري لمساعدتك على إنشاء قواعد قائمة السماح.

الاستجابة للحدث

Defender for Cloud يكشف وينبهك إلى التهديدات عند حدوثها. ينبغي للمنظمات رصد التنبيهات الأمنية الجديدة واتخاذ الإجراءات اللازمة لإجراء مزيد من التحقيق في الهجوم أو علاجه. لمزيد من المعلومات حول كيفية عمل Defender for Cloud لحماية التهديدات، اقرأ كيف يكتشف Defender for Cloud التهديدات ويستجيب لها.

على الرغم من أنه لا يمكننا إنشاء خطة الاستجابة للحوادث، إلا أننا سنستخدم استجابة أمان Microsoft Azure في دورة حياة السحابة كأساس لمراحلي الاستجابة للحوادث. مراحل الاستجابة للحوادث في دورة حياة السحابة هي:

إشعار

يمكنك استخدام المعهد الوطني للمعايير والتكنولوجيا (NIST) دليل التعامل مع الحوادث أمن الكمبيوتر كمرجع لمساعدتك في بناء مرجعك.

يمكنك استخدام تنبيهات Defender for Cloud خلال المراحل التالية:

الكشف:تحديد نشاط مشبوه في مورد واحد أو أكثر.

التقييم:إجراء التقييم الأولي للحصول على مزيد من المعلومات حول النشاط المشبوه.

التشخيص: استخدام خطوات الإصلاح لإجراء الإجراء التقني لمعالجة المشكلة.

يوفر كل تنبيه أمني معلومات يمكن استخدامها لفهم طبيعة الهجوم بشكل أفضل واقتراح التخفيفات المحتملة. توفر بعض التنبيهات أيضاً ارتباطات إلى مزيد من المعلومات أو مصادر أخرى للمعلومات داخل Azure. يمكنك استخدام المعلومات المقدمة لمزيد من البحث وبدء التخفيف ، ويمكنك أيضاً البحث في البيانات المتعلقة بالأمان المخزنة في مساحة العمل الخاصة بك.

يوضح المثال التالي حدوث نشاط RDP مريب:

تعرض هذه الصفحة التفاصيل المتعلقة بالوقت الذي وقع فيه الهجوم واسم المضيف المصدر وVM المستهدف وتعطي أيضاً خطوات التوصية. وفي بعض الحالات، قد تكون المعلومات المصدرية للهجوم فارغة. اقرأ معلومات المصدر المفقودة في تنبيهات Defender for Cloud لمزيد من المعلومات حول هذا النوع من السلوك.

بمجرد تحديد النظام الذي تم اختراقه، يمكنك تشغيل أتمتة سير العمل التي تم إنشاؤها مسبقاً. أتمتة سير العمل هي مجموعة من الإجراءات التي يمكن تنفيذها من Defender for Cloud بمجرد تشغيلها بواسطة تنبيه.

إشعار

اقرأ إدارة التنبيهات الأمنية والاستجابة لها في Defender for Cloud لمزيد من المعلومات حول كيفية استخدام قدرات Defender for Cloud لمساعدتك أثناء عملية الاستجابة للحوادث.

الخطوات التالية

في هذه الوثيقة، تعلمت كيفية التخطيط لاعتماد Defender for Cloud. تعرف على المزيد حول Defender for Cloud:

- إدارة التنبيهات الأمنية والاستجابة لها في Defender for Cloud

- مراقبة حلول الشركاء باستخدام Defender for Cloud - تعرف على كيفية مراقبة الحالة الصحية لحلول شريكك.

- الأسئلة الشائعة حول Defender for Cloud - ابحث عن الأسئلة المتداولة حول استخدام الخدمة.

- مدونة أمان Azure - قراءة منشورات المدونة حول أمان Azure وتوافقه.