مفاتيح مُدارة من قبل العملاء لتشفير Azure Storage

يمكنك استخدام مفتاح التشفير الخاص بك لحماية البيانات الموجودة في حساب التخزين الخاص بك. عند تحديد مفتاح مدار من قبل العميل، يتم استخدام هذا المفتاح لحماية المفتاح الذي يقوم بتشفير البيانات والتحكم فيه. تُوفر المفاتيح المُدارة بواسطة العميل مزيدًا من المرونة في إدارة عناصر التحكم في الوصول.

يجب عليك استخدام أحد مخازن مفاتيح Azure التالية لتخزين المفاتيح التي يديرها العميل:

يمكنك إما إنشاء المفاتيح الخاصة بك وتخزينها في المخزن الرئيسي أو HSM المدار، أو يمكنك استخدام واجهات برمجة التطبيقات Azure Key Vault لإنشاء المفاتيح. يمكن أن يكون حساب التخزين وخزنة المفاتيح أو HSM المدارة في مستأجري Microsoft Entra والمناطق والاشتراكات المختلفة.

إشعار

يدعم Azure Key Vault وAzure Key Vault Managed HSM واجهات برمجة التطبيقات وواجهات الإدارة نفسها لتكوين المفاتيح التي يديرها العميل. أي إجراء مدعوم ل Azure Key Vault مدعوم أيضا ل Azure Key Vault Managed HSM.

استخدام المفاتيح المُدارة بواسطة العملاء

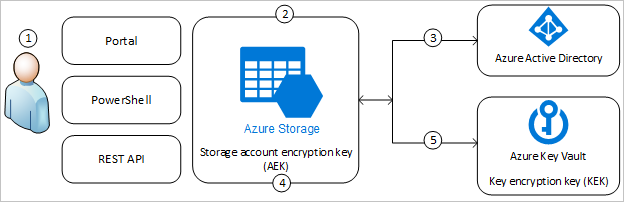

يوضح الرسم التخطيطي التالي كيفية استخدام Azure Storage لمعرف Microsoft Entra ومخزن مفاتيح أو HSM مدار لتقديم الطلبات باستخدام المفتاح المدار من قبل العميل:

توضح القائمة التالية الخطوات المرقمة في الرسم التخطيطي:

- يمنح مسؤول Azure Key Vault أذونات لمفاتيح التشفير للهوية المدارة. قد تكون الهوية المدارة إما هوية مدارة معينة من قبل المستخدم تقوم بإنشائها وإدارتها، أو هوية مدارة معينة من قبل النظام مقترنة بحساب التخزين.

- يقوم مسؤول Azure Storage بتكوين التشفير باستخدام مفتاح يديره العميل لحساب التخزين.

- يستخدم Azure Storage الهوية المدارة التي منحها مسؤول Azure Key Vault أذونات في الخطوة 1 لمصادقة الوصول إلى Azure Key Vault عبر معرف Microsoft Entra.

- يقوم Azure Storage بتغليف مفتاح تشفير الحساب بالمفتاح المدار من قبل العميل في Azure Key Vault.

- لعمليات القراءة/الكتابة، يرسل Azure Storage طلبات إلى Azure Key Vault لفك مفتاح تشفير الحساب لإجراء عمليات التشفير وفك التشفير.

يجب أن يكون للهوية المدارة المقترنة بحساب التخزين هذه الأذونات كحد أدنى للوصول إلى مفتاح يديره العميل في Azure Key Vault:

- wrapkey

- unwrapkey

- get

لمزيد من المعلومات حول أذونات المفاتيح، راجع أنواع المفاتيح والخوارزميات والعمليات.

يوفر Azure Policy سياسة مضمنة لمطالبة حسابات التخزين باستخدام المفاتيح المدارة من قبل العميل لأحمال عمل Blob Storage وAzure Files. لمزيد من المعلومات، راجع قسم التخزين المتعلق بـتعريفات النهج المضمنة الخاصة بنهج Azure .

المفاتيح التي يديرها العميل لقوائم الانتظار والجداول

لا تتم حماية البيانات المخزنة في "قائمة الانتظار" و"تخزين الجدول" تلقائيًا بواسطة مفتاح مدار من قبل العميل عند تمكين المفاتيح المدارة من قبل العميل لحساب التخزين. يمكنك اختياريًا تكوين هذه الخدمات ليتم تضمينها في هذه الحماية في وقت إنشاء حساب التخزين.

لمزيد من المعلومات حول كيفية إنشاء حساب تخزين يدعم المفاتيح التي يديرها العميل لقوائم الانتظار والجداول، راجع إنشاء حساب يدعم المفاتيح التي يديرها العميل للجداول وقوائم الانتظار.

تتم دائمًا حماية البيانات الموجودة في مساحة تخزين Blob وملفات Azure بواسطة المفاتيح التي يديرها العميل عند تكوين المفاتيح المدارة من قبل العميل لحساب التخزين.

تمكين المفاتيح المدارة من قبل العميل لحساب تخزين

عند تكوين مفاتيح مدارة من قبل العميل لحساب تخزين، يقوم Azure Storage بتضمين مفتاح تشفير البيانات الجذر للحساب مع المفتاح المدار من قبل العميل في مخزن المفاتيح المقترن أو HSM المدار. تتغير حماية مفتاح التشفير الجذر، ولكن تظل البيانات الموجودة في حساب Azure Storage مشفرة في جميع الأوقات. لا يوجد أي إجراء إضافي مطلوب من جانبك للتأكد من أن بياناتك تظل مشفرة. تسري الحماية بواسطة المفاتيح المدارة من قبل العميل على الفور.

يمكنك التبديل بين المفاتيح المدارة من قبل العميل والمفاتيح المدارة من Microsoft في أي وقت. لمزيد من المعلومات حول المفاتيح التي تديرها Microsoft، راجع حول إدارة مفاتيح التشفير .

متطلبات Key vault

يجب أن يحتوي مخزن المفاتيح أو HSM المدار الذي يخزن المفتاح على تمكين الحماية من الحذف المبدئي والإزالة. يدعم تشفير Azure Storage مفاتيح RSA وRSA-HSM ذات الأحجام 2048 و3072 و4096. لمزيد من المعلومات حول المفاتيح، يُرجى مراجعة نُبذة عن المفاتيح.

استخدام مخزن رئيسي أو HSM مدار له تكاليف مرتبطة به. لمزيدٍ من المعلومات، راجع صفحة تسعير Key Vault.

مفاتيح يديرها العميل مع مخزن مفاتيح في نفس المستأجر

يمكنك تكوين المفاتيح المدارة من قبل العميل باستخدام مخزن المفاتيح وحساب التخزين في نفس المستأجر أو في مستأجري Microsoft Entra مختلفين. لمعرفة كيفية تكوين تشفير Azure Storage باستخدام المفاتيح التي يديرها العميل عندما يكون مخزن المفاتيح وحساب التخزين في نفس المستأجرين، راجع إحدى المقالات التالية:

- تكوين المفاتيح المُدارة من قِبل العميل في Azure key vault لحساب تخزين جديد

- تكوين المفاتيح المُدارة من قِبل العميل في Azure key vault لحساب تخزين موجود

عند تمكين المفاتيح المدارة من قبل العميل باستخدام مخزن مفاتيح في نفس المستأجر، يجب تحديد هوية مدارة لاستخدامها لتخويل الوصول إلى خزنة المفاتيح التي تحتوي على المفتاح. قد تكون الهوية المدارة إما هوية مدارة معينة من قبل المستخدم أو معينة من قبل النظام:

- عند تكوين المفاتيح المدارة من قبل العميل في الوقت الذي تنشئ فيه حساب تخزين، يجب عليك استخدام هوية مدارة معينة من قبل المستخدم.

- عند تكوين المفاتيح المدارة من قبل العميل على حساب تخزين موجود، يمكنك استخدام إما هوية مدارة معينة من قبل المستخدم أو هوية مدارة معينة من قبل النظام.

لمعرفة المزيد حول الهويات المدارة المعينة من قبل النظام مقابل الهويات المدارة المعينة من قبل المستخدم، راجع الهويات المدارة لموارد Azure. للتعرف على كيفية إنشاء هوية مُدارة معينة من قِبل المستخدم وإدارتها، راجع إدارة الهويات المُدارة المعينة من قِبل المستخدم.

مفاتيح يديرها العميل مع مخزن مفاتيح في مستأجر مختلف

لمعرفة كيفية تكوين تشفير Azure Storage باستخدام مفاتيح يديرها العميل عندما يكون مخزن المفاتيح وحساب التخزين في مستأجري Microsoft Entra مختلفين، راجع إحدى المقالات التالية:

- تكوين المفاتيح التي يديرها العميل عبر المستأجر لحساب تخزين جديد

- تكوين المفاتيح التي يديرها العميل عبر المستأجر لحساب تخزين موجود

مفاتيح يديرها العميل مع HSM مدار

يمكنك تكوين المفاتيح المدارة من قبل العميل باستخدام HSM المدار من Azure Key Vault لحساب جديد أو موجود. ويمكنك تكوين المفاتيح المدارة من قبل العميل باستخدام HSM مدار في نفس المستأجر مثل حساب التخزين، أو في مستأجر مختلف. عملية تكوين المفاتيح المدارة من قبل العميل في HSM المدارة هي نفسها لتكوين المفاتيح المدارة من قبل العميل في مخزن المفاتيح، ولكن الأذونات مختلفة قليلا. لمزيد من المعلومات، راجع تكوين التشفير باستخدام المفاتيح المدارة من قبل العميل المخزنة في HSM المدار في Azure Key Vault.

تحديث إصدار المفتاح

يعني اتباع أفضل ممارسات التشفير تدوير المفتاح الذي يحمي حساب التخزين الخاص بك وفقا لجدول زمني منتظم، عادة كل عامين على الأقل. لا يقوم Azure Storage أبدا بتعديل المفتاح في مخزن المفاتيح، ولكن يمكنك تكوين نهج تدوير المفتاح لتدوير المفتاح وفقا لمتطلبات التوافق الخاصة بك. لمزيد من المعلومات، راجع تكوين التدوير التلقائي لمفتاح التشفير في Azure Key Vault.

بعد تدوير المفتاح في مخزن المفاتيح، يجب تحديث تكوين المفاتيح المدارة من قبل العميل لحساب التخزين الخاص بك لاستخدام إصدار المفتاح الجديد. تدعم المفاتيح التي يديرها العميل التحديث التلقائي واليدوي لإصدار المفتاح للمفتاح الذي يحمي الحساب. يمكنك تحديد النهج الذي تريد استخدامه عند تكوين المفاتيح التي يديرها العميل، أو عند تحديث التكوين الخاص بك.

عند تعديل المفتاح أو إصدار المفتاح، تتغير حماية مفتاح التشفير الجذر، ولكن تظل البيانات الموجودة في حساب Azure Storage مشفرة في جميع الأوقات. لا يوجد إجراء إضافي مطلوب من جانبك لضمان حماية البيانات. لا يؤثر تدوير إصدار المفتاح على الأداء. لا يوجد وقت توقف مقترن بتدوير إصدار المفتاح.

هام

لتدوير مفتاح، قم بإنشاء إصدار جديد من المفتاح في مخزن المفاتيح أو HSM المدار، وفقا لمتطلبات التوافق الخاصة بك. لا يتعامل Azure Storage مع تدوير المفتاح، لذلك ستحتاج إلى إدارة تدوير المفتاح في مخزن المفاتيح.

عند تدوير المفتاح المستخدم للمفاتيح التي يديرها العميل، لا يتم تسجيل هذا الإجراء حاليا في سجلات Azure Monitor ل Azure Storage.

تحديث إصدار المفتاح تلقائيا

لتحديث مفتاح مدار من قبل العميل تلقائيا عند توفر إصدار جديد، احذف إصدار المفتاح عند تمكين التشفير باستخدام المفاتيح التي يديرها العميل لحساب التخزين. إذا تم حذف إصدار المفتاح، فسيقوم Azure Storage بفحص مخزن المفاتيح أو HSM المدار يوميا بحثًا عن إصدار جديد من مفتاح مدار من قبل العميل. إذا كان إصدار مفتاح جديد متوفرًا، فإن Azure Storage يستخدم تلقائيا أحدث إصدار من المفتاح.

يتحقق Azure Storage من مخزن المفاتيح للحصول على إصدار مفتاح جديد مرة واحدة فقط يوميًا. عند تدوير مفتاح، تأكد من الانتظار لمدة 24 ساعة قبل تعطيل الإصدار الأقدم.

إذا تم تكوين حساب التخزين مسبقا للتحديث اليدوي لإصدار المفتاح وتريد تغييره للتحديث تلقائيا، فقد تحتاج إلى تغيير إصدار المفتاح بشكل صريح إلى سلسلة فارغة. للحصول على تفاصيل حول كيفية القيام بذلك، راجع تكوين التشفير للتحديث التلقائي للإصدارات الرئيسية.

تحديث إصدار المفتاح يدويا

لاستخدام إصدار معين من مفتاح لتشفير Azure Storage، حدد إصدار المفتاح هذا عند تمكين التشفير باستخدام المفاتيح التي يديرها العميل لحساب التخزين. إذا قمت بتحديد إصدار المفتاح، فسيستخدم Azure Storage هذا الإصدار للتشفير حتى تقوم بتحديث إصدار المفتاح يدويًا.

عند تحديد إصدار المفتاح بشكل صريح، يجب عليك تحديث حساب التخزين يدويًا لاستخدام إصدار المفتاح الجديد URI عند إنشاء إصدار جديد. لمعرفة كيفية تحديث حساب التخزين لاستخدام إصدار جديد من المفتاح، راجع تكوين التشفير باستخدام المفاتيح المدارة من قبل العميل المخزنة في Azure Key Vault أو تكوين التشفير باستخدام المفاتيح المدارة من قبل العميل المخزنة في Azure Key Vault HSM المدار.

إبطال الوصول إلى حساب تخزين يستخدم مفاتيح يديرها العميل

لإبطال الوصول إلى حساب تخزين يستخدم مفاتيح يديرها العميل، قم بتعطيل المفتاح في مخزن المفاتيح. لمعرفة كيفية تعطيل المفتاح، راجع إبطال الوصول إلى حساب تخزين يستخدم مفاتيح يديرها العميل.

بعد تعطيل المفتاح، لا يمكن للعملاء استدعاء العمليات التي تقرأ من مورد أو تكتب إليه أو بيانات التعريف الخاصة به. ستفشل محاولات استدعاء هذه العمليات مع رمز الخطأ 403 (ممنوع) لجميع المستخدمين.

لاستدعاء هذه العمليات مرة أخرى، قم باستعادة الوصول إلى المفتاح الذي يديره العميل.

قد تستمر جميع عمليات البيانات غير المدرجة في الأقسام التالية بعد إبطال المفاتيح التي يديرها العميل أو بعد تعطيل مفتاح أو حذفه.

لإبطال الوصول إلى المفاتيح التي يديرها العميل، استخدم PowerShell أو Azure CLI.

عمليات Blob Storage التي تفشل بعد إبطال مفتاح

- قائمة الكاائنات الثنائية كبيرة الحجم، عند استدعاؤها باستخدام المعلمة

include=metadataعلى طلب URI - الحصول على كائن ثنائي كبير الحجم

- الحصول على خصائص الـ Blob

- الحصول على بيانات التعريف للكائن الثنائي كبير الحجم

- تعيين بيانات التعريف للكائن الثنائي كبير الحجم

- لقطة كائن ثنائي كبير الحجم، عند الاتصال برأس

x-ms-meta-nameالطلب - نسخ كائن ثنائي كبير الحجم

- نسخ الكائن الثنائي كبير الحجم من عنوان URL

- تعيين طبقة الـ Blob

- وضع كتلة

- وضع كتلة من URL

- إلحاق حظر

- إلحاق كتلة من عنوان URL

- ضع الكائن الثنائي كبير الحجم

- إضافة صفحة

- وضَع صفحة من عنوان URL

- نُسخة تزايدية لكائن ثنائي كبير الحجم

عمليات Azure Files التي تفشل بعد إبطال مفتاح

- إنشاء إذن

- الحصول على إذن

- سرد الدلائل والملفات

- إنشاء دليل

- الحصول على خصائص الدليل

- تعيين خصائص الدليل

- الحصول على بيانات تعريف الدليل

- تعيين بيانات تعريف الدليل

- إنشاء ملف

- الحصول على ملف

- الحصول على خصائص الملف

- تعيين خصائص الملف

- وضع النطاق

- وضع نطاق من عنوان URL

- الحصول على بيانات تعريف الملف

- تعيين بيانات تعريف الملف

- نسخ الملف

- إعادة تسمية الملف

المفاتيح المدارة من قبل العميل للأقراص المدارة من Azure

تتوفر أيضًا المفاتيح المدارة من قبل العميل لإدارة تشفير الأقراص المدارة من Azure. تتصرف المفاتيح المدارة من قبل العميل بشكل مختلف للأقراص المدارة مقارنة بموارد تخزين Azure. لمزيد من المعلومات، راجع التشفير من جانب الخادم للأقراص المدارة من Azure Windows أو التشفير من جانب الخادم للأقراص المدارة من Azure لنظام التشغيل Linux.