توزيع Microsoft Defender لنقطة النهاية على iOS باستخدام إدارة تطبيقات الأجهزة المحمولة

ينطبق على:

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

ملاحظة

يستخدم Defender لنقطة النهاية على iOS VPN من أجل توفير ميزة حماية الويب. هذه ليست شبكة ظاهرية خاصة عادية وهي شبكة ظاهرية خاصة محلية/ذاتية التكرار لا تأخذ نسبة استخدام الشبكة خارج الجهاز.

تكوين إشارات المخاطر Microsoft Defender لنقطة النهاية في نهج حماية التطبيق (MAM)

Microsoft Defender لنقطة النهاية على نظام التشغيل iOS، الذي يحمي بالفعل مستخدمي المؤسسة على سيناريوهات إدارة الجهاز الجوال (MDM)، يقوم الآن بتوسيع الدعم إلى إدارة تطبيقات الأجهزة المحمولة (MAM)، للأجهزة غير المسجلة باستخدام Intune إدارة الأجهزة المحمولة (MDM). كما أنه يوسع هذا الدعم للعملاء الذين يستخدمون حلول إدارة التنقل الأخرى للمؤسسات، مع الاستمرار في استخدام Intune لإدارة تطبيقات الجوال (MAM). تسمح لك هذه الإمكانية بإدارة بيانات مؤسستك وحمايتها داخل أحد التطبيقات.

يتم الاستفادة من Microsoft Defender لنقطة النهاية على معلومات تهديد iOS من خلال نهج حماية التطبيقات Intune لحماية هذه التطبيقات. حماية التطبيقات النهج (APP) هي قواعد تضمن بقاء بيانات المؤسسة آمنة أو مضمنة في تطبيق مدار. يحتوي التطبيق المدار على نهج حماية التطبيقات المطبقة عليه ويمكن إدارته بواسطة Intune.

يدعم Microsoft Defender لنقطة النهاية على iOS كلا من تكوينات MAM

- Intune MDM + MAM: يمكن لمسؤولي تكنولوجيا المعلومات إدارة التطبيقات فقط باستخدام نهج حماية التطبيقات على الأجهزة المسجلة في Intune إدارة الأجهزة المحمولة (MDM).

- MAM بدون تسجيل الجهاز: يسمح MAM بدون تسجيل الجهاز أو MAM-WE لمسؤولي تكنولوجيا المعلومات بإدارة التطبيقات باستخدام نهج حماية التطبيقات على الأجهزة غير المسجلة مع Intune MDM. وهذا يعني أنه يمكن إدارة التطبيقات من خلال Intune على الأجهزة المسجلة مع موفري EMM التابعين لجهة خارجية. لإدارة التطبيقات باستخدام في كلا التكوينين أعلاه، يجب على العملاء استخدام Intune في مركز إدارة Microsoft Intune

لتمكين هذه الإمكانية، يحتاج المسؤول إلى تكوين الاتصال بين Microsoft Defender لنقطة النهاية Intune، قم بإنشاء نهج حماية التطبيق، وتطبيق النهج على الأجهزة والتطبيقات المستهدفة.

يحتاج المستخدمون النهائيون أيضا إلى اتخاذ خطوات لتثبيت Microsoft Defender لنقطة النهاية على أجهزتهم وتنشيط تدفق الإعداد.

المتطلبات المسبقة

- تحقق من تمكين موصل Intune في مدخل الأمان.

في وحدة تحكم الأمان الموحدة، انتقل إلى Settings>Endpoints>Advanced Features وتأكد من تمكين اتصال Microsoft Intune.

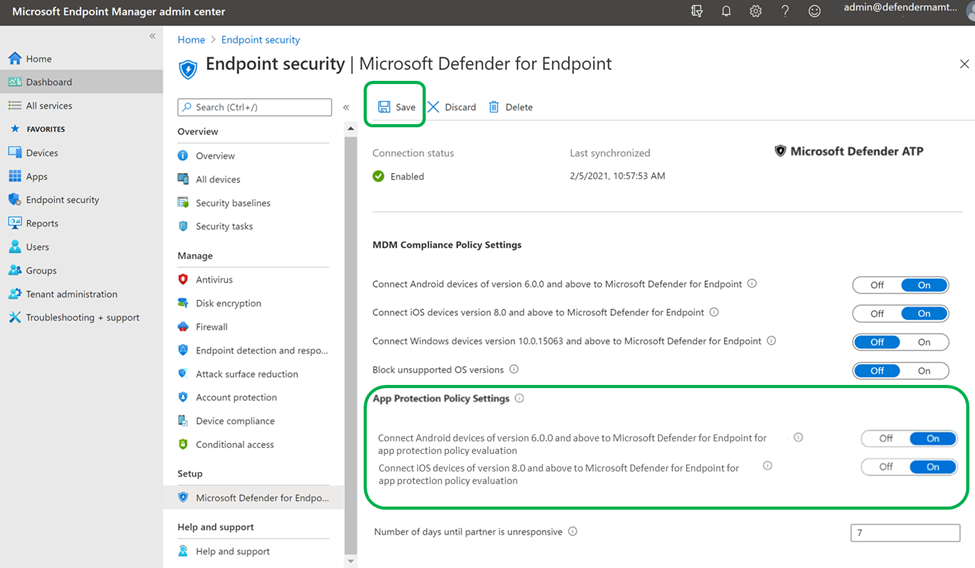

- تحقق من تمكين موصل APP في مدخل Intune.

في مركز إدارة Microsoft Intune، انتقل إلى أمان> نقطة النهاية Microsoft Defender لنقطة النهاية وتأكد من تمكين حالة الاتصال.

إنشاء نهج حماية التطبيق

حظر الوصول إلى بيانات تطبيق مدار أو مسحها استنادا إلى إشارات المخاطر Microsoft Defender لنقطة النهاية عن طريق إنشاء نهج حماية التطبيق. يمكن تكوين Microsoft Defender لنقطة النهاية لإرسال إشارات التهديد لاستخدامها في نهج حماية التطبيق (APP، المعروف أيضا باسم MAM). باستخدام هذه الإمكانية، يمكنك استخدام Microsoft Defender لنقطة النهاية لحماية التطبيقات المدارة.

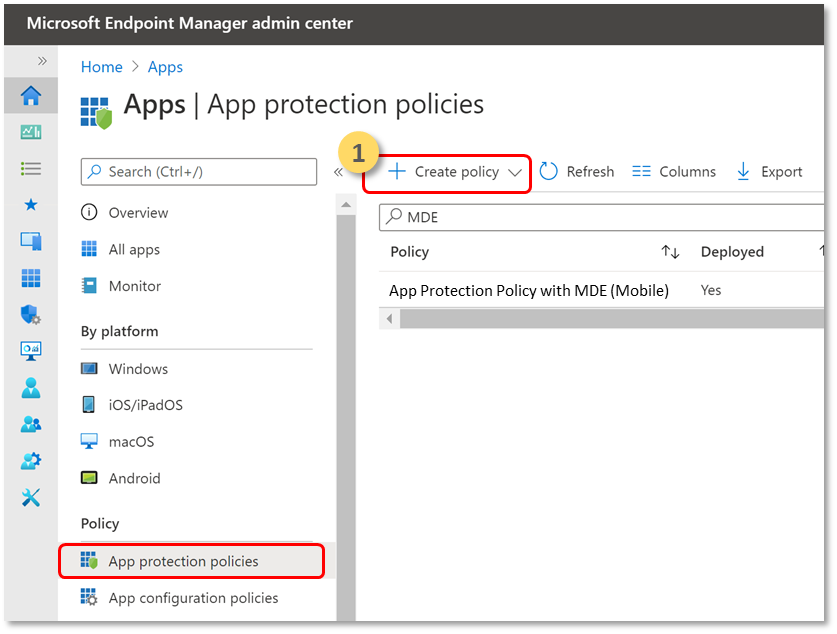

- إنشاء نهج

حماية التطبيقات النهج (APP) هي قواعد تضمن بقاء بيانات المؤسسة آمنة أو مضمنة في تطبيق مدار. يمكن أن يكون النهج قاعدة يتم فرضها عندما يحاول المستخدم الوصول إلى بيانات "الشركة" أو نقلها، أو مجموعة من الإجراءات المحظورة أو المراقبة عندما يكون المستخدم داخل التطبيق.

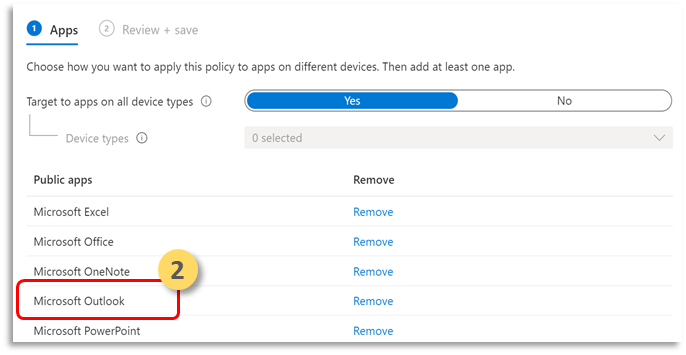

إضافة تطبيقات

أ. اختر الطريقة التي تريد تطبيق هذا النهج بها على التطبيقات على أجهزة مختلفة. ثم أضف تطبيقا واحدا على الأقل.

استخدم هذا الخيار لتحديد ما إذا كان هذا النهج ينطبق على الأجهزة غير المدارة. يمكنك أيضا اختيار استهداف نهجك للتطبيقات على الأجهزة من أي حالة إدارة. نظرا لأن إدارة تطبيقات الأجهزة المحمولة لا تتطلب إدارة الأجهزة، يمكنك حماية بيانات الشركة على كل من الأجهزة المدارة وغير المدارة. يتم توسيط الإدارة على هوية المستخدم، ما يزيل متطلبات إدارة الأجهزة. يمكن للشركات استخدام نهج حماية التطبيقات مع أو بدون MDM في نفس الوقت. على سبيل المثال، ضع في اعتبارك موظفا يستخدم كلا من الهاتف الصادر عن الشركة والكمبيوتر اللوحي الشخصي الخاص به. يتم تسجيل هاتف الشركة في MDM ومحمي بواسطة نهج حماية التطبيق بينما يتم حماية الجهاز الشخصي من خلال نهج حماية التطبيق فقط.ب. تحديد التطبيقات

التطبيق المدار هو تطبيق يحتوي على نهج حماية التطبيق المطبقة عليه، ويمكن إدارته بواسطة Intune. يمكن إدارة أي تطبيق تم دمجه مع Intune SDK أو ملفوف بواسطة Intune أداة التفاف التطبيقات باستخدام نهج حماية التطبيقات Intune. راجع القائمة الرسمية للتطبيقات المحمية Microsoft Intune التي تم إنشاؤها باستخدام هذه الأدوات والمتاحة للاستخدام العام.مثال: Outlook كتطبيق مدار

حدد إعدادات النظام الأساسي والتطبيقات وحماية البيانات ومتطلبات الوصول التي تتطلبها مؤسستك لنهجك.

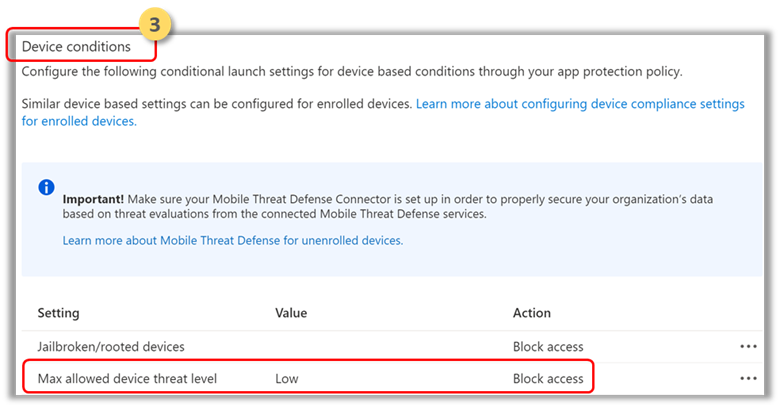

3.تعيين متطلبات أمان تسجيل الدخول لنهج الحماية الخاص بك.

حدد Setting > Max allowed device threat level في Conditional Launch > Device Conditions وأدخل قيمة. يجب تكوين هذا إما إلى منخفض أو متوسط أو مرتفع أو آمن. ستكون الإجراءات المتوفرة لك هي حظر الوصول أو مسح البيانات. حدد الإجراء: "حظر الوصول". يشارك Microsoft Defender لنقطة النهاية على iOS مستوى تهديد الجهاز هذا.

4.تعيين مجموعات المستخدمين الذين يجب تطبيق النهج عليهم.

حدد مجموعات مضمنة. ثم أضف المجموعات ذات الصلة.

لمزيد من المعلومات حول MAM أو نهج حماية التطبيق، راجع إعدادات نهج حماية تطبيق iOS.

توزيع Microsoft Defender لنقطة النهاية ل MAM أو على الأجهزة غير المسجلة

يتيح Microsoft Defender لنقطة النهاية على iOS سيناريو نهج حماية التطبيق وهو متوفر في متجر تطبيقات Apple.

عند تكوين نهج حماية التطبيقات للتطبيقات لتضمين إشارات مخاطر الجهاز من Microsoft Defender لنقطة النهاية، ستتم إعادة توجيه المستخدمين لتثبيت Microsoft Defender لنقطة النهاية عند استخدام مثل هذه التطبيقات. بدلا من ذلك، يمكن للمستخدمين أيضا تثبيت أحدث إصدار من التطبيق مباشرة من متجر تطبيقات Apple.

تأكد من تسجيل الجهاز في Authenticator بنفس الحساب المستخدم للإلحاق في Defender لتسجيل MAM بنجاح.

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ