حماية الشبكة

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

- برنامج الحماية من الفيروسات من Microsoft Defender

الأنظمة الأساسية

- بالنسبة لنظام التشغيل

- ماك

- ينكس

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على نسخة تجريبية مجانية.

نظرة عامة على حماية الشبكة

تساعد حماية الشبكة على حماية الأجهزة من الأحداث المستندة إلى الإنترنت. حماية الشبكة هي إمكانية تقليل الأجزاء المعرضة للهجوم. يساعد على منع الموظفين من الوصول إلى المجالات الخطرة من خلال التطبيقات. تعتبر المجالات التي تستضيف رسائل التصيد الاحتيالي والمآثر والمحتوى الضار الآخر على الإنترنت خطيرة. تعمل حماية الشبكة على توسيع نطاق Microsoft Defender SmartScreen لحظر جميع حركة مرور HTTP(S) الصادرة التي تحاول الاتصال بمصادر ذات سمعة منخفضة (استنادا إلى المجال أو اسم المضيف).

تعمل حماية الشبكة على توسيع الحماية في حماية الويب إلى مستوى نظام التشغيل، وهي مكون أساسي لتصفية محتوى الويب (WCF). يوفر وظيفة حماية الويب الموجودة في Microsoft Edge للمستعرضات الأخرى المدعومة والتطبيقات غير المستعرضة. توفر حماية الشبكة أيضا رؤية وحظر مؤشرات التسوية (IOCs) عند استخدامها مع اكتشاف نقطة النهاية والاستجابة لها. على سبيل المثال، تعمل حماية الشبكة مع المؤشرات المخصصة التي يمكنك استخدامها لحظر مجالات معينة أو أسماء مضيفين.

تغطية حماية الشبكة

يلخص الجدول التالي مجالات حماية الشبكة للتغطية.

| الميزة | Microsoft Edge | مستعرضات الجهات الخارجية | عمليات غير مستعرض (على سبيل المثال، PowerShell) |

|---|---|---|---|

| الحماية من تهديدات الويب | يجب تمكين SmartScreen | يجب أن تكون حماية الشبكة في وضع الحظر | يجب أن تكون حماية الشبكة في وضع الحظر |

| مؤشرات مخصصة | يجب تمكين SmartScreen | يجب أن تكون حماية الشبكة في وضع الحظر | يجب أن تكون حماية الشبكة في وضع الحظر |

| تصفية محتوى الويب | يجب تمكين SmartScreen | يجب أن تكون حماية الشبكة في وضع الحظر | غير معتمد |

ملاحظة

على Mac وLinux، يجب أن يكون لديك حماية للشبكة في وضع الحظر للحصول على دعم لهذه الميزات في Edge. في Windows، لا تراقب حماية الشبكة Microsoft Edge. بالنسبة للعمليات الأخرى غير Microsoft Edge وInternet Explorer، تستفيد سيناريوهات حماية الويب من حماية الشبكة للفحص والإنفاذ.

- يتم دعم IP لجميع البروتوكولات الثلاثة (TCP وHTTP وHTTPS (TLS)).

- يتم دعم عناوين IP واحدة فقط (لا توجد كتل CIDR أو نطاقات IP) في المؤشرات المخصصة.

- يمكن حظر عناوين URL المشفرة (المسار الكامل) فقط على مستعرضات الطرف الأول (Internet Explorer، Edge).

- يمكن حظر عناوين URL المشفرة (FQDN فقط) في مستعرضات الجهات الخارجية (أي بخلاف Internet Explorer و Edge).

- يمكن تطبيق كتل مسار URL الكاملة لعناوين URL غير المشفرة.

قد يكون هناك ما يصل إلى ساعتين من زمن الانتقال (عادة أقل) بين وقت اتخاذ الإجراء، وحظر عنوان URL وعنوان IP.

شاهد هذا الفيديو لمعرفة كيفية مساعدة حماية الشبكة في تقليل سطح الهجوم لأجهزتك من عمليات التصيد الاحتيالي والمآثر والمحتوى الضار الآخر.

متطلبات حماية الشبكة

تتطلب حماية الشبكة Windows 10 أو 11 (Pro أو Enterprise)، أو Windows Server الإصدار 1803 أو أحدث، أو إصدار macOS 11 أو أحدث، أو إصدارات Linux المدعومة من Defender، وحماية Microsoft Defender الحماية من الفيروسات في الوقت الفعلي.

| إصدار Windows | برنامج الحماية من الفيروسات من Microsoft Defender |

|---|---|

| Windows 10 الإصدار 1709 أو أحدث، Windows 11، Windows Server 1803 أو أحدث | تأكد من تمكين Microsoft Defender الحماية من الفيروسات في الوقت الحقيقيومراقبة السلوكوالحماية المقدمة من السحابة (نشطة) |

| Windows Server 2012 R2 وWindows Server 2016 مع العامل الموحد | إصدار تحديث النظام الأساسي 4.18.2001.x.x أو أحدث |

لماذا حماية الشبكة مهمة

تعد حماية الشبكة جزءا من مجموعة حلول تقليل الأجزاء المعرضة للهجوم في Microsoft Defender لنقطة النهاية. تمكن حماية الشبكة طبقة الشبكة من حظر عناوين URL وعناوين IP. يمكن أن تمنع حماية الشبكة الوصول إلى عناوين URL باستخدام مستعرضات معينة واتصالات شبكة قياسية. بشكل افتراضي، تقوم حماية الشبكة بحماية أجهزة الكمبيوتر من عناوين URL الضارة المعروفة باستخدام موجز SmartScreen، الذي يحظر عناوين URL الضارة بطريقة مشابهة ل SmartScreen في مستعرض Microsoft Edge. يمكن توسيع وظيفة حماية الشبكة إلى:

- حظر عناوين IP/URL من التحليل الذكي للمخاطر (المؤشرات)

- حظر الخدمات غير المخولة من Microsoft Defender for Cloud Apps

- حظر وصول المستعرض إلى مواقع الويب استنادا إلى الفئة (تصفية محتوى الويب)

تعد حماية الشبكة جزءا مهما من مكدس الحماية والاستجابة من Microsoft.

تلميح

للحصول على تفاصيل حول حماية الشبكة ل Windows Server وLinux وMacOS و Mobile Threat Defense (MTD)، راجع البحث الاستباقي عن التهديدات من خلال التتبع المتقدم.

حظر هجمات الأوامر والتحكم

يتم استخدام أجهزة كمبيوتر خادم الأوامر والتحكم (C2) من قبل المستخدمين الضارين لإرسال الأوامر إلى الأنظمة التي تم اختراقها مسبقا بواسطة البرامج الضارة. عادة ما تختفي هجمات C2 في الخدمات المستندة إلى السحابة مثل مشاركة الملفات وخدمات بريد الويب، ما يمكن خوادم C2 من تجنب الكشف عن طريق المزج مع نسبة استخدام الشبكة النموذجية.

يمكن استخدام خوادم C2 لبدء الأوامر التي يمكنها:

- سرقة البيانات

- التحكم في أجهزة الكمبيوتر المخترقة في شبكة الروبوت

- تعطيل التطبيقات المشروعة

- نشر البرامج الضارة، مثل برامج الفدية الضارة

يحدد مكون حماية الشبكة ل Defender لنقطة النهاية ويحظر الاتصالات بالبنى الأساسية C2 المستخدمة في هجمات برامج الفدية الضارة التي يديرها الإنسان، باستخدام تقنيات مثل التعلم الآلي وتحديد مؤشر الاختراق الذكي (IoC).

حماية الشبكة: الكشف عن C2 ومعالجته

في شكلها الأولي، برامج الفدية الضارة هي تهديد سلعة، مبرمجة مسبقا وتركز على نتائج محدودة ومحددة (على سبيل المثال، تشفير جهاز كمبيوتر). ومع ذلك، تطورت برامج الفدية الضارة إلى تهديد متطور يستند إلى الإنسان، ومتكيف، ويركز على نتائج أوسع نطاقا وأكثر انتشارا، مثل الاحتفاظ بأصول أو بيانات المؤسسة بأكملها للحصول على فدية.

يعد دعم خوادم الأوامر والتحكم (C2) جزءا أساسيا من تطور برامج الفدية الضارة هذا وهو ما يمكن هذه الهجمات من التكيف مع البيئة التي تستهدفها. يؤدي قطع الارتباط إلى البنية الأساسية للأوامر والتحكم إلى إيقاف تقدم الهجوم إلى مرحلته التالية. للحصول على معلومات إضافية حول الكشف عن C2 ومعالجته، راجع الكشف عن هجمات الأوامر والتحكم في طبقة الشبكة ومعالجتها.

حماية الشبكة: الإعلامات المنبثقة الجديدة

| تعيين جديد | فئة الاستجابة | مصادر |

|---|---|---|

| التصيد | التصيّد الاحتيالي | Smartscreen |

| الخبيثه | الخبيثه | Smartscreen |

| الأمر والتحكم | C2 | Smartscreen |

| الأمر والتحكم | كوكو | Smartscreen |

| الخبيثه | موثوق به | Smartscreen |

| بواسطة مسؤول تكنولوجيا المعلومات | CustomBlockList | |

| بواسطة مسؤول تكنولوجيا المعلومات | نهج مخصص |

ملاحظة

لا تنشئ customAllowList إعلامات على نقاط النهاية.

إعلامات جديدة لتحديد حماية الشبكة

تستخدم القدرة الجديدة والمتاحة للجمهور في حماية الشبكة الوظائف في SmartScreen لحظر أنشطة التصيد الاحتيالي من مواقع الأوامر والتحكم الضارة.

عندما يحاول المستخدم النهائي زيارة موقع ويب في بيئة يتم فيها تمكين حماية الشبكة، تكون ثلاثة سيناريوهات ممكنة:

- عنوان URL له سمعة جيدة معروفة - في هذه الحالة يسمح للمستخدم بالوصول دون إعاقة، ولا يوجد إعلام منبثق مقدم على نقطة النهاية. في الواقع، يتم تعيين المجال أو عنوان URL إلى مسموح به.

- عنوان URL له سمعة غير معروفة أو غير مؤكدة - يتم حظر وصول المستخدم، ولكن مع القدرة على التحايل (إلغاء حظر) الكتلة. في الواقع، يتم تعيين المجال أو عنوان url إلى Audit.

- عنوان URL له سمعة سيئة معروفة (ضارة) - يمنع المستخدم من الوصول. في الواقع، يتم تعيين المجال أو عنوان url إلى حظر.

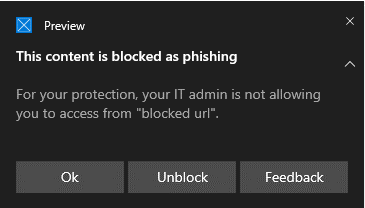

تحذير التجربة

يزور المستخدم موقع ويب:

إذا كان عنوان url له سمعة غير معروفة أو غير مؤكدة، فسيقدم إعلام منبثق للمستخدم الخيارات التالية:

موافق - يتم إصدار الإعلام المنبثق (تمت إزالته)، ويتم إنهاء محاولة الوصول إلى الموقع.

إلغاء الحظر - سيتمكن المستخدم من الوصول إلى الموقع لمدة 24 ساعة؛ عند هذه النقطة يتم إعادة تمكين الكتلة. يمكن للمستخدم الاستمرار في استخدام إلغاء الحظر للوصول إلى الموقع حتى الوقت الذي يحظر فيه المسؤول (كتل) الموقع، وبالتالي إزالة خيار إلغاء الحظر.

الملاحظات - يقدم الإعلام المنبثق للمستخدم ارتباطا لإرسال تذكرة، يمكن للمستخدم استخدامها لإرسال الملاحظات إلى المسؤول في محاولة لتبرير الوصول إلى الموقع.

ملاحظة

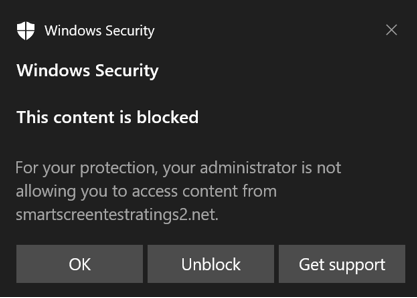

الصور الموضحة هنا لتجربة التحذير وتجربة الحظر (أدناه) كل من القائمة "عنوان url المحظور" كنص عنصر نائب مثال؛ في بيئة تعمل، سيتم سرد عنوان URL أو المجال الفعلي.

تجربة الحظر

يزور المستخدم موقع ويب:

- إذا كان عنوان url له سمعة سيئة، فسيقدم إعلام منبثق للمستخدم الخيارات التالية:

إلغاء حظر SmartScreen

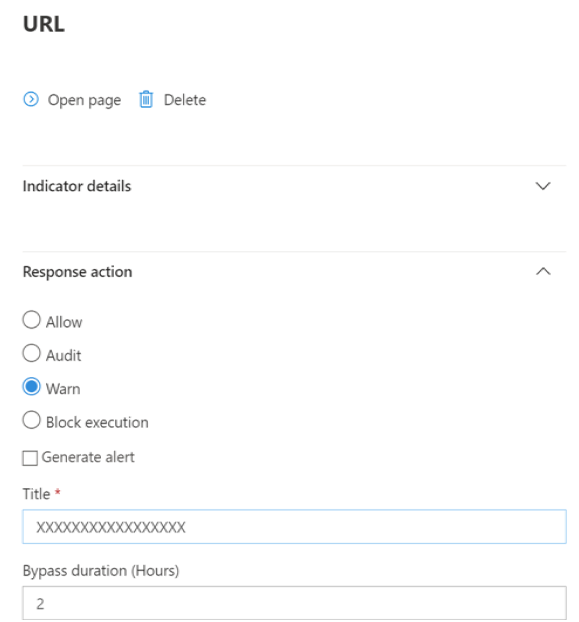

باستخدام المؤشرات في Defender لنقطة النهاية، يمكن للمسؤولين السماح للمستخدمين النهائيين بتجاوز التحذيرات التي تم إنشاؤها لبعض عناوين URL وعناوين IP. اعتمادا على سبب حظر عنوان URL، عند مواجهة كتلة SmartScreen، قد توفر القدرة على إلغاء حظر الموقع لمدة تصل إلى 24 ساعة. في مثل هذه الحالات، سيظهر إعلام منبثق أمن Windows، مما يسمح للمستخدم النهائي بإلغاء حظر عنوان URL أو IP لفترة زمنية محددة.

يمكن للمسؤولين Microsoft Defender لنقطة النهاية تكوين وظيفة SmartScreen إلغاء الحظر في مدخل Microsoft Defender باستخدام مؤشر "السماح" لعناوين IP وعناوين URL والمجالات.

راجع إنشاء مؤشرات لعناوين IP وعناوين URL/المجالات.

استخدام حماية الشبكة

يتم تمكين حماية الشبكة لكل جهاز، والذي يتم عادة باستخدام البنية الأساسية للإدارة. للحصول على الأساليب المدعومة، راجع تشغيل حماية الشبكة.

ملاحظة

يجب أن يكون برنامج الحماية من الفيروسات Microsoft Defender نشطا لتمكين حماية الشبكة.

يمكنك تمكين حماية الشبكة في وضع التدقيق أو وضع الحظر . إذا كنت ترغب في تقييم تأثير تمكين حماية الشبكة قبل حظر عناوين IP أو عناوين URL فعليا، يمكنك تمكين حماية الشبكة في وضع التدقيق للوقت لجمع البيانات حول ما سيتم حظره. يسجل وضع التدقيق عندما يتصل المستخدمون النهائيون بعنوان أو موقع كان سيتم حظره بخلاف ذلك بواسطة حماية الشبكة. لاحظ أنه لكي تعمل مؤشرات التسوية (IoC) أو تصفية محتوى الويب (WCF)، يجب أن تكون حماية الشبكة في "وضع الحظر"

للحصول على معلومات حول حماية الشبكة لنظامي التشغيل Linux وmacOS، راجع: حماية الشبكة لنظام التشغيل Linuxوحماية الشبكة لنظام التشغيل macOS.

الصيد المتقدم

إذا كنت تستخدم تتبعا متقدما لتحديد أحداث التدقيق، فستتوفر لديك محفوظات تصل إلى 30 يوما من وحدة التحكم. راجع التتبع المتقدم.

يمكنك العثور على أحداث التدقيق في التتبع المتقدم في مدخل Defender لنقطة النهاية (https://security.microsoft.com).

أحداث التدقيق موجودة في DeviceEvents مع ActionType من ExploitGuardNetworkProtectionAudited. يتم عرض الكتل باستخدام ActionType من ExploitGuardNetworkProtectionBlocked.

فيما يلي مثال على استعلام لعرض أحداث Network Protection لمستعرضات الجهات الخارجية:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

تلميح

تحتوي هذه الإدخالات على بيانات في عمود AdditionalFields الذي يمنحك معلومات رائعة حول الإجراء، إذا قمت بتوسيع AdditionalFields ، يمكنك أيضا الحصول على الحقول: IsAudit و ResponseCategory و DisplayName.

فيما يلي مثال آخر:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

تخبرك فئة الاستجابة بما تسبب في الحدث، على سبيل المثال:

| فئة الاستجابة | الميزة المسؤولة عن الحدث |

|---|---|

| نهج مخصص | Wcf |

| CustomBlockList | مؤشرات مخصصة |

| CasbPolicy | Defender for Cloud Apps |

| الخبيثه | تهديدات الويب |

| التصيّد الاحتيالي | تهديدات الويب |

لمزيد من المعلومات، راجع استكشاف أخطاء كتل نقطة النهاية وإصلاحها.

لاحظ أن Microsoft Defender أحداث SmartScreen لمستعرض Microsoft Edge على وجه التحديد، تحتاج إلى استعلام مختلف:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

يمكنك استخدام القائمة الناتجة من عناوين URL وعناوين IP لتحديد ما كان سيتم حظره إذا كان الجهاز في وضع الحظر، والميزة التي حظرتها. راجع كل عنصر في القائمة لتحديد عناوين URL أو عناوين IP سواء كانت ضرورية لبيئتك. إذا وجدت أي إدخالات تم تدقيقها وهي مهمة لبيئتك، فقم بإنشاء مؤشر للسماح بها في شبكتك. السماح بمؤشرات URL / IP لها الأسبقية على أي كتلة.

بمجرد إنشاء مؤشر، يمكنك إلقاء نظرة على حل المشكلة الأساسية:

- SmartScreen – مراجعة الطلب

- المؤشر – تعديل المؤشر الموجود

- MCA – مراجعة التطبيق غير المخول

- WCF – إعادة تخصيص الطلب

باستخدام هذه البيانات، يمكنك اتخاذ قرار مستنير بشأن تمكين حماية الشبكة في وضع الحظر. راجع ترتيب الأسبقية لحظر حماية الشبكة.

ملاحظة

نظرا لأن هذا إعداد لكل جهاز، إذا كانت هناك أجهزة لا يمكنها الانتقال إلى وضع الحظر، يمكنك ببساطة تركها قيد التدقيق حتى تتمكن من تصحيح التحدي وستستمر في تلقي أحداث التدقيق.

للحصول على معلومات حول كيفية الإبلاغ عن الإيجابيات الخاطئة، راجع الإبلاغ عن الإيجابيات الخاطئة.

للحصول على تفاصيل حول كيفية إنشاء تقارير Power BI الخاصة بك، راجع إنشاء تقارير مخصصة باستخدام Power BI.

تكوين حماية الشبكة

لمزيد من المعلومات حول كيفية تمكين حماية الشبكة، راجع تمكين حماية الشبكة. استخدم نهج المجموعة أو PowerShell أو MDM CSPs لتمكين حماية الشبكة وإدارتها في شبكتك.

بعد تمكين حماية الشبكة، قد تحتاج إلى تكوين الشبكة أو جدار الحماية للسماح بالاتصالات بين أجهزة نقطة النهاية وخدمات الويب:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

عرض أحداث حماية الشبكة

تعمل حماية الشبكة بشكل أفضل مع Microsoft Defender لنقطة النهاية، ما يمنحك تقارير مفصلة عن أحداث وكتل الحماية من الهجمات كجزء من سيناريوهات التحقيق في التنبيه.

عندما تمنع حماية الشبكة اتصالا، يتم عرض إعلام من مركز الصيانة. يمكن لفريق عمليات الأمان تخصيص الإعلام بتفاصيل مؤسستك ومعلومات الاتصال. بالإضافة إلى ذلك، يمكن تمكين قواعد تقليل سطح الهجوم الفردية وتخصيصها لتناسب تقنيات معينة للمراقبة.

يمكنك أيضا استخدام وضع التدقيق لتقييم كيفية تأثير حماية الشبكة على مؤسستك إذا تم تمكينها.

مراجعة أحداث حماية الشبكة في مدخل Microsoft Defender

يوفر Defender لنقطة النهاية تقارير مفصلة عن الأحداث والكتل كجزء من سيناريوهات التحقيق في التنبيه الخاصة به. يمكنك عرض هذه التفاصيل في مدخل Microsoft Defender (https://security.microsoft.com) في قائمة انتظار التنبيهات أو باستخدام التتبع المتقدم. إذا كنت تستخدم وضع التدقيق، يمكنك استخدام التتبع المتقدم لمعرفة كيفية تأثير إعدادات حماية الشبكة على بيئتك إذا تم تمكينها.

مراجعة أحداث حماية الشبكة في Windows عارض الأحداث

يمكنك مراجعة سجل أحداث Windows لمشاهدة الأحداث التي يتم إنشاؤها عند وصول كتل حماية الشبكة (أو تدقيقها) إلى عنوان IP أو مجال ضار:

حدد موافق.

ينشئ هذا الإجراء طريقة عرض مخصصة تقوم بالتصفية لإظهار الأحداث التالية المتعلقة بحماية الشبكة فقط:

| معرف الحدث | الوصف |

|---|---|

| 5007 | حدث عند تغيير الإعدادات |

| 1125 | حدث عند تشغيل حماية الشبكة في وضع التدقيق |

| 1126 | حدث عند تشغيل حماية الشبكة في وضع الحظر |

حماية الشبكة ومصافحة TCP ثلاثية الاتجاه

مع حماية الشبكة، يتم تحديد ما إذا كان يجب السماح بالوصول إلى موقع أو حظره بعد الانتهاء من تأكيد الاتصال ثلاثي الاتجاه عبر TCP/IP. وبالتالي، عند حظر موقع بواسطة حماية الشبكة، قد ترى نوع إجراء ضمن ConnectionSuccessDeviceNetworkEvents في مدخل Microsoft Defender، على الرغم من حظر الموقع. DeviceNetworkEvents يتم الإبلاغ عن من طبقة TCP، وليس من حماية الشبكة. بعد اكتمال تأكيد الاتصال ثلاثي الاتجاه، يسمح بالوصول إلى الموقع أو يتم حظره بواسطة حماية الشبكة.

فيما يلي مثال على كيفية عمل ذلك:

لنفترض أن المستخدم يحاول الوصول إلى موقع ويب على جهازه. يحدث أن تتم استضافة الموقع على مجال خطير، ويجب حظره بواسطة حماية الشبكة.

يبدأ تأكيد الاتصال ثلاثي الاتجاه عبر TCP/IP. قبل اكتماله،

DeviceNetworkEventsيتم تسجيل إجراء، ويتم إدراجهActionTypeكConnectionSuccess. ومع ذلك، بمجرد اكتمال عملية تأكيد الاتصال ثلاثية الاتجاه، تمنع حماية الشبكة الوصول إلى الموقع. كل هذا يحدث بسرعة. تحدث عملية مماثلة مع Microsoft Defender SmartScreen؛ عندما يكتمل تأكيد الاتصال ثلاثي الاتجاه يتم تحديده، ويتم حظر الوصول إلى موقع أو السماح به.في مدخل Microsoft Defender، يتم سرد تنبيه في قائمة انتظار التنبيهات. تتضمن تفاصيل هذا التنبيه كلا

DeviceNetworkEventsمن وAlertEvidence. يمكنك أن ترى أنه تم حظر الموقع، على الرغم من أن لديك أيضا عنصراDeviceNetworkEventsمع ActionType الخاص بConnectionSuccess.

اعتبارات لسطح المكتب الظاهري ل Windows الذي يعمل Windows 10 Enterprise متعدد الجلسات

نظرا لطبيعة Windows 10 Enterprise متعددة المستخدمين، ضع النقاط التالية في الاعتبار:

حماية الشبكة هي ميزة على مستوى الجهاز ولا يمكن استهدافها لجلسات مستخدم محددة.

نهج تصفية محتوى الويب هي أيضا على مستوى الجهاز.

إذا كنت بحاجة إلى التمييز بين مجموعات المستخدمين، ففكر في إنشاء تجمعات وتعيينات منفصلة لمضيفي Windows Virtual Desktop.

اختبر حماية الشبكة في وضع التدقيق لتقييم سلوكها قبل طرحها.

ضع في اعتبارك تغيير حجم التوزيع إذا كان لديك عدد كبير من المستخدمين أو عدد كبير من الجلسات متعددة المستخدمين.

خيار بديل لحماية الشبكة

بالنسبة لعميل MDE الموحد ل Windows Server 2012R2/2016، والإصدار 1803 أو الأحدث من Windows Server 2019 أو أحدث، Windows 10 Enterprise متعدد الجلسات 1909 وما فوق، المستخدم في Windows Virtual Desktop على Azure، يمكن تمكين حماية الشبكة ل Microsoft Edge باستخدام الطريقة التالية:

استخدم تشغيل حماية الشبكة واتبع الإرشادات لتطبيق النهج الخاص بك.

تنفيذ أوامر PowerShell التالية:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

ملاحظة

في بعض الحالات، اعتمادا على البنية الأساسية وحجم نسبة استخدام الشبكة والشروط الأخرى، Set-MpPreference -AllowDatagramProcessingOnWinServer 1 يمكن أن يكون لها تأثير على أداء الشبكة.

حماية الشبكة لخوادم Windows

فيما يلي معلومات خاصة بخوادم Windows.

تحقق من تمكين حماية الشبكة

تحقق مما إذا كانت حماية الشبكة ممكنة على جهاز محلي باستخدام المحرر السجل.

حدد زر البدء في شريط المهام واكتب regedit لفتح المحرر السجل.

حدد HKEY_LOCAL_MACHINE من القائمة الجانبية.

انتقل عبر القوائم المتداخلة إلى SOFTWARE>Policies>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(إذا لم يكن المفتاح موجودا، فانتقل إلى SOFTWARE>Microsoft>Windows Defender>حماية استغلال> Windows Defenderحماية الشبكة)

حدد EnableNetworkProtection لمشاهدة الحالة الحالية لحماية الشبكة على الجهاز:

- 0 = إيقاف التشغيل

- 1 = تشغيل (ممكن)

- 2 = وضع التدقيق

للحصول على معلومات إضافية، راجع: تشغيل حماية الشبكة

اقتراح حماية الشبكة

بالنسبة لعميل MDE الموحد ل Windows Server 2012R2/2016 والإصدار 1803 أو الأحدث من Windows Server 2019 أو أحدث Windows 10 Enterprise متعدد الجلسات 1909 وما فوق (المستخدم في Windows Virtual Desktop على Azure)، هناك مفاتيح تسجيل إضافية يجب تمكينها:

Hkey_local_machine\البرمجيات\Microsoft\Windows Defender\حماية استغلال\ Windows Defenderحماية الشبكة

- AllowNetworkProtectionOnWinServer (dword) 1 (سداسي عشري)

- EnableNetworkProtection (dword) 1 (سداسي عشري)

- AllowNetworkProtectionDownLevel (dword) 1 (سداسي عشري) - Windows Server 2012R2 وWindows Server 2016 فقط

ملاحظة

اعتمادا على البنية الأساسية وحجم نسبة استخدام الشبكة والشروط الأخرى، يمكن أن يكون HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (سداسي عشري) تأثيرا على أداء الشبكة.

للحصول على معلومات إضافية، راجع: تشغيل حماية الشبكة

يتطلب تكوين Windows Servers وWindows متعدد الجلسات PowerShell

بالنسبة إلى Windows Servers وWindows متعدد الجلسات، هناك عناصر إضافية يجب تمكينها باستخدام PowerShell cmdlets. بالنسبة لعميل MDE الموحد ل Windows Server 2012R2/2016، الإصدار 1803 أو الأحدث من Windows Server 2019 أو أحدث، Windows 10 Enterprise متعدد الجلسات 1909 وما فوق، المستخدم في Windows Virtual Desktop على Azure.

- تمكين Set-MpPreference -EnableNetworkProtection

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

ملاحظة

في بعض الحالات، اعتمادا على البنية الأساسية وحجم نسبة استخدام الشبكة والشروط الأخرى، يمكن أن يكون ل Set-MpPreference -AllowDatagramProcessingOnWinServer 1 تأثير على أداء الشبكة.

استكشاف أخطاء حماية الشبكة وإصلاحها

نظرا للبيئة التي يتم فيها تشغيل حماية الشبكة، قد لا تتمكن الميزة من الكشف عن إعدادات وكيل نظام التشغيل. في بعض الحالات، لا يتمكن عملاء حماية الشبكة من الوصول إلى الخدمة السحابية. لحل مشكلة الاتصال، قم بتكوين وكيل ثابت لبرنامج الحماية من الفيروسات Microsoft Defender.

تحسين أداء حماية الشبكة

تحتوي حماية الشبكة الآن على تحسين الأداء يسمح لوضع الحظر بالبدء في فحص الاتصالات طويلة الأمد بشكل غير متزامن، مما قد يوفر تحسينا في الأداء ويمكن أن يساعد أيضا في مشاكل توافق التطبيق. إمكانية التحسين هذه قيد التشغيل بشكل افتراضي. يمكنك إيقاف تشغيل هذه الإمكانية باستخدام PowerShell cmdlet التالي:

Set-MpPreference -AllowSwitchToAsyncInspection $false

راجع أيضًا

- تقييم حماية الشبكة | قم بإجراء سيناريو سريع يوضح كيفية عمل الميزة، وما هي الأحداث التي سيتم إنشاؤها عادة.

- تمكين حماية الشبكة | استخدم نهج المجموعة أو PowerShell أو MDM CSPs لتمكين حماية الشبكة وإدارتها في شبكتك.

- تكوين قدرات تقليل الأجزاء المعرضة للهجوم في Microsoft Intune

- حماية الشبكة لنظام التشغيل Linux | للتعرف على استخدام حماية شبكة Microsoft لأجهزة Linux.

- حماية الشبكة لنظام التشغيل macOS | لمعرفة المزيد حول حماية شبكة Microsoft لنظام التشغيل macOS

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ