توصيات الأمان

ينطبق على:

- إدارة الثغرات الأمنية في Microsoft Defender

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

- Microsoft Defender للخوادم الخطة 1 & 2

تلميح

هل تعلم أنه يمكنك تجربة جميع الميزات في إدارة الثغرات الأمنية في Microsoft Defender مجانا؟ تعرف على كيفية التسجيل للحصول على نسخة تجريبية مجانية.

يتم تعيين نقاط ضعف الأمان عبر الإنترنت المحددة في مؤسستك إلى توصيات أمنية قابلة للتنفيذ ويتم تحديد أولوياتها حسب تأثيرها. تساعد التوصيات ذات الأولوية على تقصير الوقت للتخفيف من الثغرات الأمنية أو معالجتها ودفع التوافق.

تتضمن كل توصية أمان خطوات معالجة قابلة للتنفيذ. للمساعدة في إدارة المهام، يمكن أيضا إرسال التوصية باستخدام Microsoft Intune وMicrosoft Endpoint Configuration Manager. عندما يتغير مشهد التهديد، تتغير التوصية أيضا لأنها تجمع المعلومات باستمرار من بيئتك.

تلميح

للحصول على رسائل بريد إلكتروني حول أحداث الثغرات الأمنية الجديدة، راجع تكوين إعلامات البريد الإلكتروني للثغرات الأمنية في Microsoft Defender لنقطة النهاية

كيفية عملها

يتم تسجيل كل جهاز في المؤسسة استنادا إلى ثلاثة عوامل مهمة لمساعدة العملاء على التركيز على الأشياء الصحيحة في الوقت المناسب.

- التهديد: خصائص الثغرات الأمنية والمآثر في أجهزة مؤسستك وتاريخ الاختراق. استنادا إلى هذه العوامل، تظهر توصيات الأمان الروابط المقابلة للتنبيهات النشطة وحملات التهديد المستمرة وتقاريرها التحليلية المقابلة للمخاطر.

- احتمالية الخرق: الوضع الأمني لمؤسستك ومرونتها ضد التهديدات.

- قيمة الأعمال: أصول مؤسستك والعمليات الهامة والخصائص الفكرية.

انتقل إلى صفحة توصيات الأمان

الوصول إلى صفحة توصيات الأمان بعدة طرق مختلفة:

- قائمة التنقل في إدارة الثغرات الأمنية في مدخل Microsoft Defender

- أهم توصيات الأمان في لوحة معلومات إدارة الثغرات الأمنية

قائمة التنقل

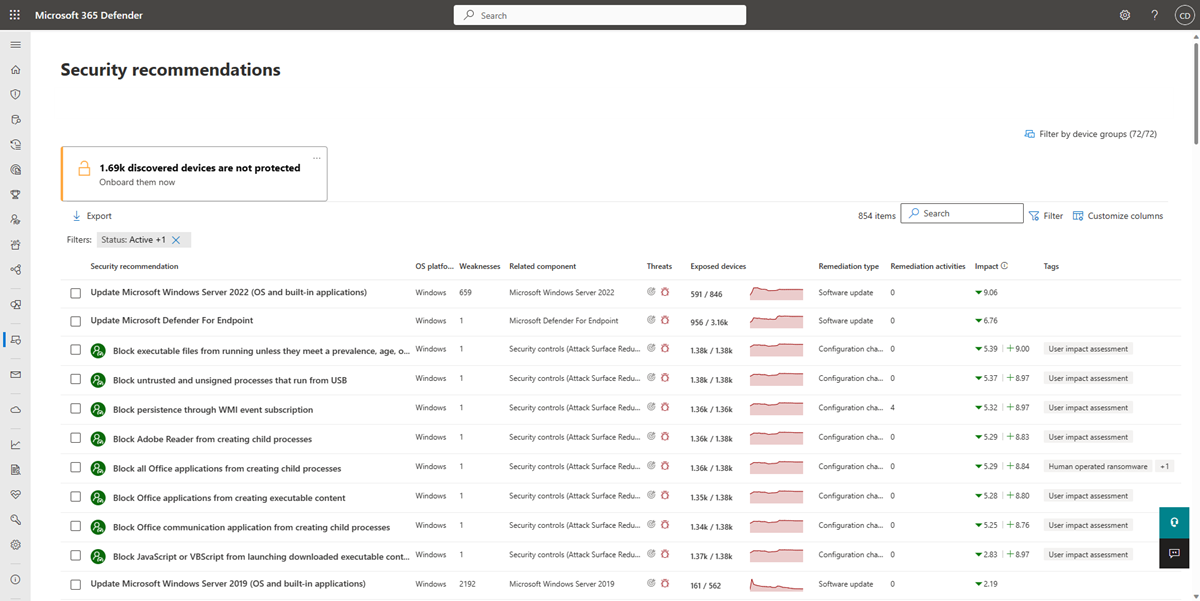

انتقل إلى قائمة التنقل في إدارة الثغرات الأمنية وحدد Recommendations. تحتوي الصفحة على قائمة بتوصيات الأمان للتهديدات والثغرات الأمنية الموجودة في مؤسستك.

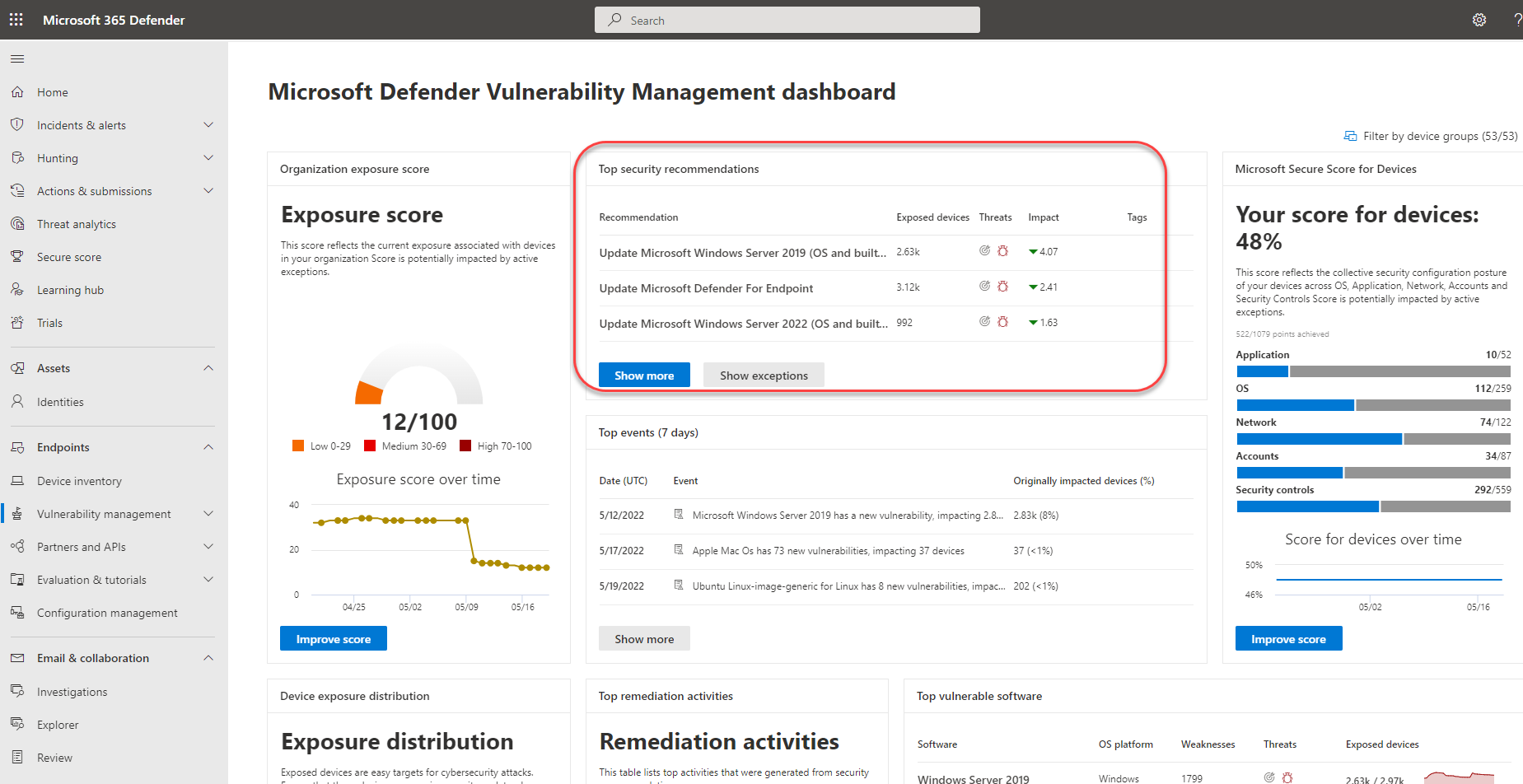

أهم توصيات الأمان في لوحة معلومات إدارة الثغرات الأمنية

في يوم معين كمسؤول أمان، يمكنك إلقاء نظرة على لوحة معلومات إدارة الثغرات الأمنية لمشاهدة درجة التعرض جنبا إلى جنب مع نقاط الأمان من Microsoft للأجهزة. الهدف هو تقليل تعرض مؤسستك للثغرات الأمنية، وزيادة أمان جهاز مؤسستك ليكون أكثر مرونة ضد هجمات تهديدات الأمان عبر الإنترنت. يمكن أن تساعدك قائمة توصيات الأمان العليا على تحقيق هذا الهدف.

تسرد أهم توصيات الأمان فرص التحسين ذات الأولوية استنادا إلى العوامل المهمة المذكورة في القسم السابق - التهديد، واحتمال اختراقه، والقيمة. سيؤدي تحديد توصية إلى نقلك إلى صفحة توصيات الأمان بمزيد من التفاصيل.

نظرة عامة على توصيات الأمان

عرض التوصيات، وعدد نقاط الضعف التي تم العثور عليها، والمكونات ذات الصلة، ونتائج تحليلات التهديدات، وعدد الأجهزة المكشوفة، والحالة، ونوع المعالجة، وأنشطة المعالجة، والتأثير على درجة التعرض الخاصة بك، ودرجة الأمان للأجهزة بمجرد تنفيذ التوصية، والعلامات المرتبطة بها.

يتغير لون الرسم البياني للأجهزة المكشوفة مع تغير الاتجاه. إذا كان عدد الأجهزة المكشوفة في ارتفاع، يتغير اللون إلى الأحمر. إذا كان هناك انخفاض في عدد الأجهزة المكشوفة، فسيتغير لون الرسم البياني إلى اللون الأخضر.

ملاحظة

تعرض إدارة الثغرات الأمنية الأجهزة التي كانت قيد الاستخدام منذ ما يصل إلى 30 يوما . يختلف هذا عن بقية Microsoft Defender لنقطة النهاية، حيث إذا لم يكن الجهاز قيد الاستخدام لأكثر من 7 أيام في حالة "غير نشط".

الرموز

كما أن الأيقونات المفيدة تستدعي انتباهك بسرعة إلى:

التنبيهات النشطة المحتملة

التنبيهات النشطة المحتملة عمليات الاستغلال العامة المرتبطة

عمليات الاستغلال العامة المرتبطة نتائج تحليلات التوصية

نتائج تحليلات التوصية

اثر

يعرض عمود التأثير التأثير المحتمل على درجة التعرض ودرجة الأمان للأجهزة بمجرد تنفيذ التوصية. يجب عليك تحديد أولويات العناصر التي من شأنها خفض درجة التعرض ورفع درجة الأمان للأجهزة.

يتم عرض الانخفاض المحتمل في درجة التعرض الخاصة بك على النحو التالي:

. تعني درجة التعرض المنخفضة أن الأجهزة أقل عرضة للاستغلال. نظرا لأن درجة التعرض تستند إلى مجموعة من العوامل، بما في ذلك المعالجات الجديدة أو الثغرات الأمنية المكتشفة حديثا، فقد يكون تقليل النتيجة الفعلية أقل.

. تعني درجة التعرض المنخفضة أن الأجهزة أقل عرضة للاستغلال. نظرا لأن درجة التعرض تستند إلى مجموعة من العوامل، بما في ذلك المعالجات الجديدة أو الثغرات الأمنية المكتشفة حديثا، فقد يكون تقليل النتيجة الفعلية أقل.يتم عرض الزيادة المتوقعة إلى درجة الأمان للأجهزة على النحو التالي:

. تعني درجة الأمان الأعلى للأجهزة أن نقاط النهاية الخاصة بك أكثر مرونة ضد هجمات الأمان عبر الإنترنت.

. تعني درجة الأمان الأعلى للأجهزة أن نقاط النهاية الخاصة بك أكثر مرونة ضد هجمات الأمان عبر الإنترنت.

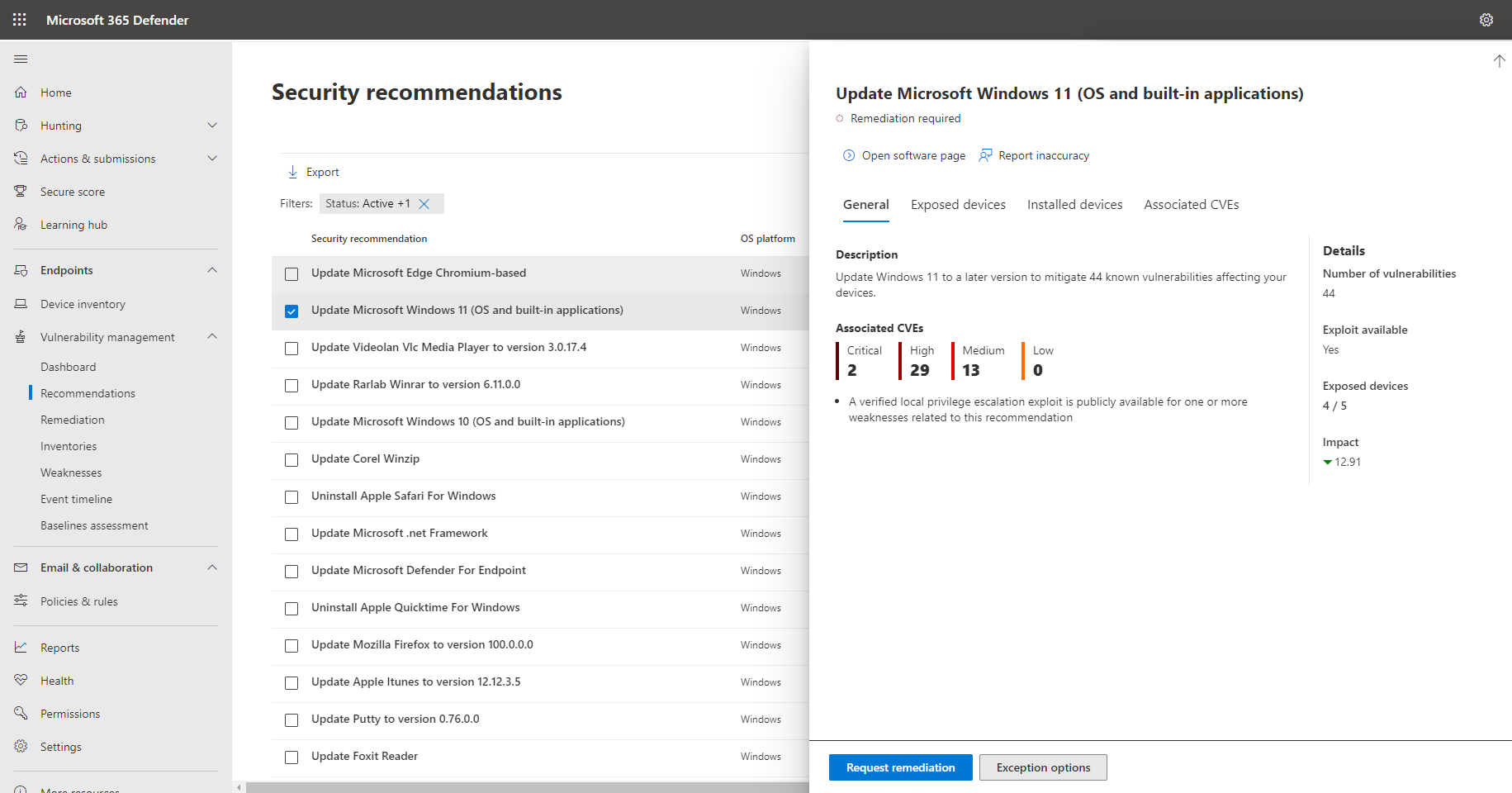

استكشاف خيارات توصية الأمان

حدد توصية الأمان التي تريد التحقيق فيها أو معالجتها.

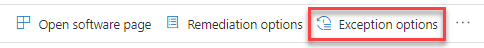

من القائمة المنبثقة، يمكنك اختيار أي من الخيارات التالية:

فتح صفحة البرنامج - افتح صفحة البرنامج للحصول على مزيد من السياق حول البرنامج وكيفية توزيعه. يمكن أن تتضمن المعلومات سياق التهديد والتوصيات المرتبطة بها ونقاط الضعف المكتشفة وعدد الأجهزة المكشوفة والثغرات الأمنية المكتشفة والأسماء والتفصيل للأجهزة المثبت عليها البرنامج وتوزيع الإصدار.

خيارات المعالجة - أرسل طلب معالجة لفتح تذكرة في Microsoft Intune لمسؤول تكنولوجيا المعلومات لالتقاطها وعنوانها. تعقب نشاط المعالجة في صفحة المعالجة.

خيارات الاستثناء - إرسال استثناء وتوفير التبرير وتعيين مدة الاستثناء إذا لم تتمكن من معالجة المشكلة حتى الآن.

ملاحظة

عند إجراء تغيير في البرنامج على جهاز، يستغرق الأمر عادة ساعتين حتى تنعكس البيانات في مدخل الأمان. ومع ذلك، قد يستغرق الأمر وقتا أطول في بعض الأحيان. يمكن أن تستغرق تغييرات التكوين في أي مكان من 4 إلى 24 ساعة.

التحقيق في التغييرات في التعرض للجهاز أو التأثير عليه

إذا كان هناك قفزة كبيرة في عدد الأجهزة المكشوفة، أو زيادة حادة في التأثير على درجة التعرض لمؤسستك ودرجة الأمان للأجهزة، فإن توصية الأمان هذه تستحق التحقيق.

- حدد التوصية وفتح صفحة البرنامج

- حدد علامة التبويب المخطط الزمني للحدث لعرض جميع الأحداث المؤثرة المتعلقة بهذا البرنامج، مثل الثغرات الأمنية الجديدة أو عمليات الاستغلال العامة الجديدة. تعرف على المزيد حول المخطط الزمني للحدث

- تحديد كيفية معالجة الزيادة أو تعرض مؤسستك، مثل إرسال طلب معالجة

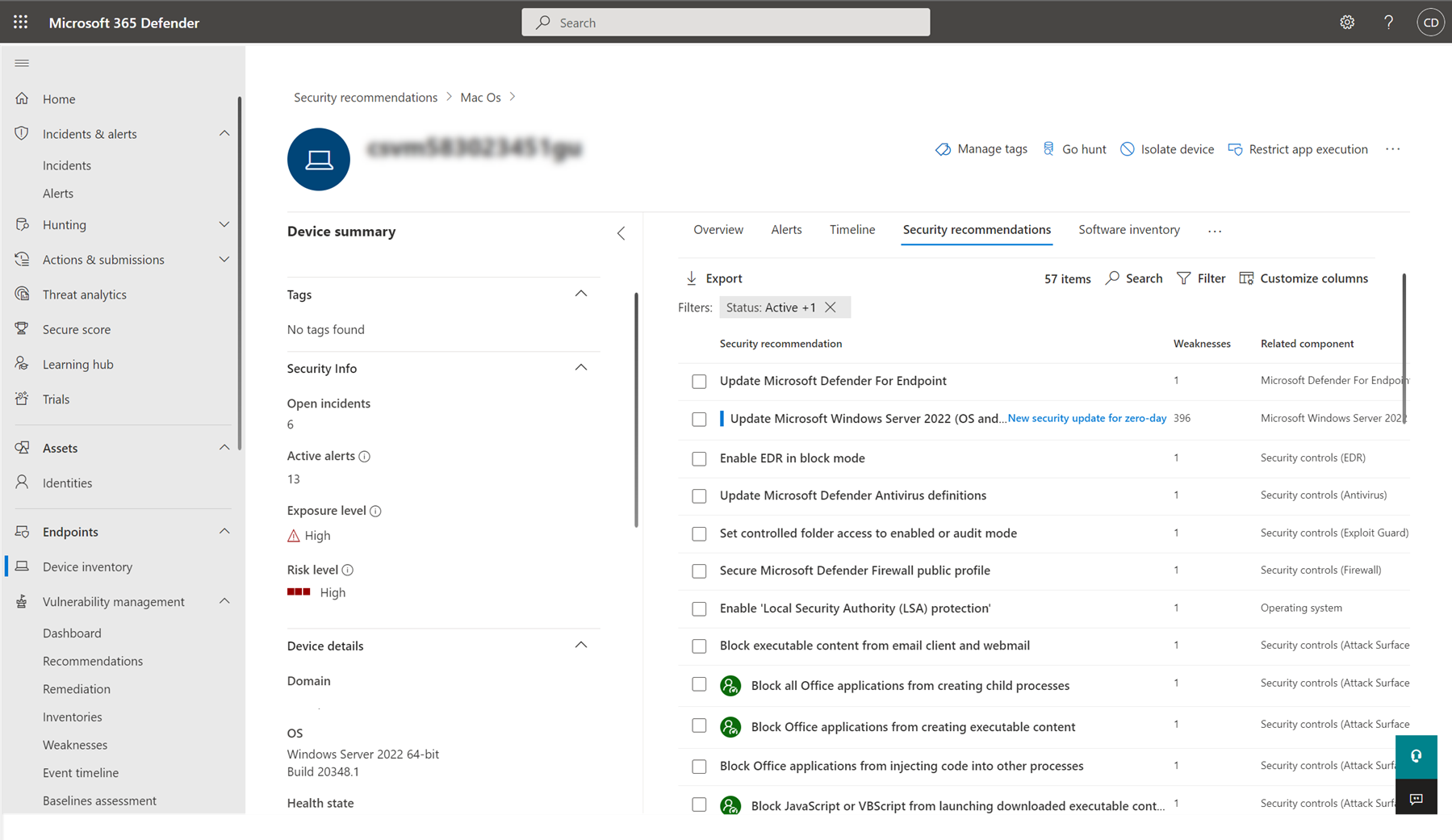

توصيات على الأجهزة

للاطلاع على قائمة توصيات الأمان التي تنطبق على جهاز، يمكنك:

حدد الجهاز من علامة التبويب الأجهزة المكشوفة في لوحة القائمة المنبثقة للتوصيات أو حدد الجهاز مباشرة من صفحة مخزون الجهاز .

حدد علامة التبويب توصيات الأمان للاطلاع على قائمة بتوصيات الأمان لهذا الجهاز.

ملاحظة

إذا كان لديك Microsoft Defender لتكامل IoT ممكنا في Defender لنقطة النهاية، فستظهر توصيات لأجهزة Enterprise IoT التي تظهر على علامة تبويب أجهزة IoT في صفحة توصيات الأمان. لمزيد من المعلومات، راجع تمكين أمان Enterprise IoT باستخدام Defender لنقطة النهاية.

معالجة الطلب

تسد إمكانية معالجة إدارة الثغرات الأمنية الفجوة بين مسؤولي الأمان ومسؤولي تكنولوجيا المعلومات من خلال سير عمل طلب المعالجة. يمكن لمسؤولي الأمان مثلك أن يطلبوا من مسؤول تكنولوجيا المعلومات معالجة ثغرة أمنية من صفحة توصية الأمان إلى Intune. تعرف على المزيد حول خيارات المعالجة

كيفية طلب المعالجة

حدد توصية أمان ترغب في طلب المعالجة لها، ثم حدد خيارات المعالجة. املأ النموذج وحدد إرسال الطلب. انتقل إلى صفحة المعالجة لعرض حالة طلب المعالجة. تعرف على المزيد حول كيفية طلب المعالجة

ملف للاستثناء

كبديل لطلب المعالجة عندما لا تكون التوصية ذات صلة في الوقت الحالي، يمكنك إنشاء استثناءات للتوصيات. تعرف على المزيد حول الاستثناءات

يمكن فقط للمستخدمين الذين لديهم أذونات "معالجة الاستثناءات" إضافة استثناء. تعرف على المزيد حول أدوار التحكم في الوصول استنادا إلى الدور.

عند إنشاء استثناء للتوصية، لم تعد التوصية نشطة. ستتغير حالة التوصية إلى استثناء كامل أو استثناء جزئي (حسب مجموعة الأجهزة).

كيفية إنشاء استثناء

حدد توصية أمان ترغب في إنشاء استثناء لها، ثم حدد خيارات الاستثناء.

املأ النموذج ثم أرسله. لعرض جميع استثناءاتك (الحالية والماضية)، انتقل إلى صفحة المعالجة ضمن القائمة إدارة الثغرات الأمنية & التهديد وحدد علامة التبويب استثناءات . تعرف على المزيد حول كيفية إنشاء استثناء

الإبلاغ عن عدم الدقة

يمكنك الإبلاغ عن إيجابية خاطئة عندما ترى أي معلومات توصية أمنية غامضة أو غير دقيقة أو غير مكتملة أو تمت معالجتها بالفعل.

افتح توصية الأمان.

حدد النقاط الثلاث بجانب توصية الأمان التي تريد الإبلاغ بها، ثم حدد الإبلاغ عن عدم الدقة.

من جزء القائمة المنبثقة، حدد فئة عدم الدقة من القائمة المنسدلة، واملأ عنوان بريدك الإلكتروني، وتفاصيل حول عدم الدقة.

حدد إرسال. يتم إرسال ملاحظاتك على الفور إلى خبراء إدارة الثغرات الأمنية.

المقالات ذات الصلة

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ