وضع خيارات النشر في الاعتبار

لنشر بيئة إثبات صحة الفكرة، تتمثل خطوتك الأولى في فهم إمكانات Microsoft Sentinel واعتبارات التوزيع الخاصة به.

استخدام Microsoft Sentinel لاسترداد البيانات ومراقبة الحوادث

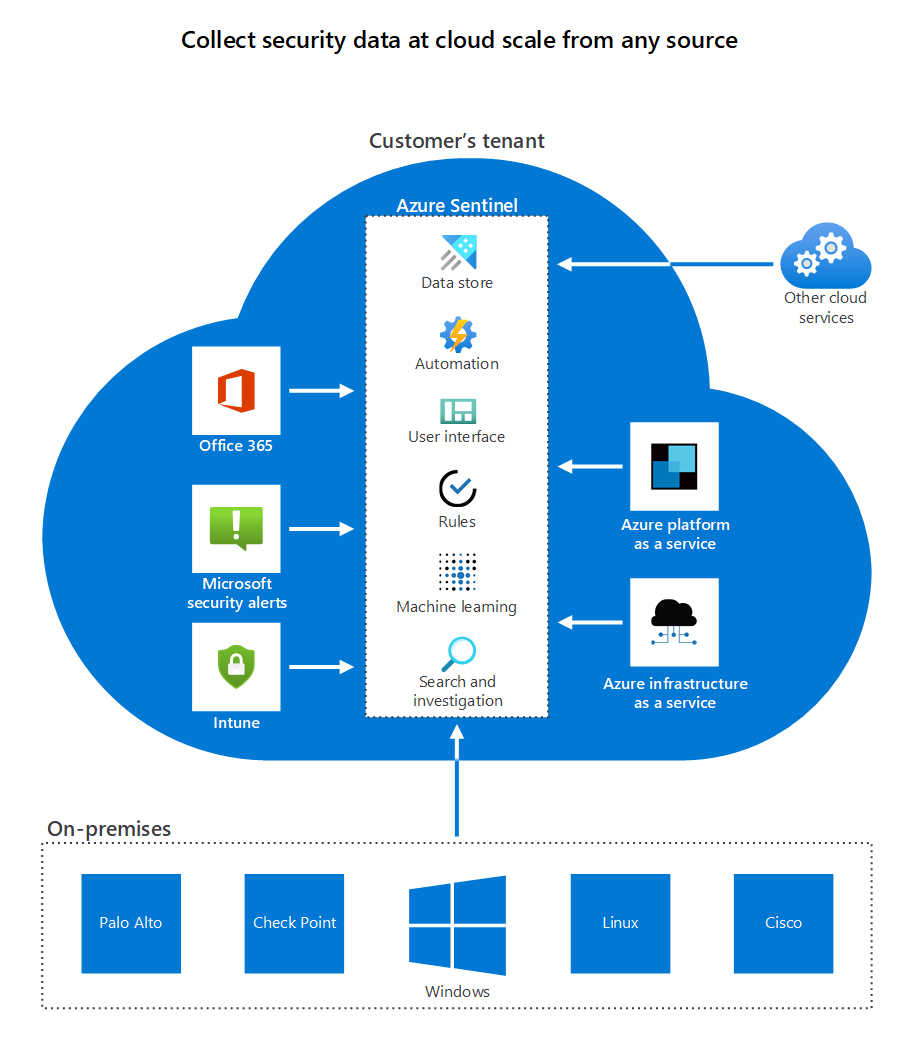

تكتشف Microsoft Sentinel حوادث البيانات من المصادر المتصلة، ثم ينبهك عند الحاجة إلى اتخاذ إجراء. يمكنك استخدام المعاينات ولوحات المعلومات والاستعلامات المخصصة في Microsoft Sentinel لتكوين رؤى متعمقة حول البيانات الأولية والأحداث التي يُحتمل أن تُشكّل ضررًا.

نشر الموصلات من Microsoft Sentinel إلى الخدمات لاسترداد البيانات من مصادر بيانات مختلفة تريد إدارة المؤسسة مراقبتها. بعد أن تسترد Microsoft Sentinel بيانات السجلات من الخدمات، تعمل على الربط بين مصادر البيانات. يمكنك إدارة تلك البيانات باستخدام مساحة عمل Azure Monitor Log Analytics.

تستخدم Microsoft Sentinel التعلّم الآلي والذكاء الاصطناعي لتنفيذ ما يلي:

- تتبع المخاطر

- الكشف عن تنبيه

- الاستجابات السريعة لحادثة ما

إلحاق Microsoft Sentinel

لإعداد Microsoft Sentinel، عليك تمكينها ثم توصيلها بمصادر بياناتك.

يأتي Microsoft Sentinel مزودا بحلول ومحتوى مستقل يتضمن موصلات بيانات غير مضمنة ل Microsoft ومنتجاتها. تتوفر موصلات من أجل ما يلي:

- Microsoft Defender for Cloud

- مصادر Microsoft 365، والتي تشمل Office 365

- معرِّف Microsoft Entra

- Microsoft Defender for Cloud Apps

- حلول الشركاء

- Amazon Web Services

بالإضافة إلى ذلك، هناك موصلات غير مجزية للنظام البيئي الأمني الأوسع للحلول غير التابعة ل Microsoft. يمكنك أيضًا استخدام Common Event Format (CEF) أو Syslog أو واجهة برمجة تطبيقات REST لتوصيل مصادر بياناتك بـ Microsoft Sentinel. توضح الصورة التالية إمكانية الاتصال تلك.

العوامل الرئيسية لتوزيع Microsoft Sentinel

أجرى مهندس النظام الرئيسي في المؤسسة أبحاثا وحدد هذه النقاط الرئيسية:

- يحتاج Microsoft Sentinel حق الوصول إلى مساحة عمل تحليلات السجل. وتتمثل هذه العملية في إنشاء مساحة عمل Log Analytics وتمكين Microsoft Sentinel على رأس مساحة العمل تلك.

- تعد Microsoft Sentinel خدمة مدفوعة.

- يعتمد استبقاء البيانات لمساحة العمل المخصصة على مستوى أسعار مساحة العمل. في حالة استخدام مساحة عمل Log Analytics مع Microsoft Sentinel، يحق لك استخدام الخدمة خلال الـ 90 يومًا الأولى مجانًا.

- لتمكين Microsoft Sentinel، تحتاج إلى أذونات المساهم للاشتراك الذي توجد به مساحة عمل Microsoft Sentinel.

- لتثبيت وإدارة الحل الجاهز والمحتوى المستقل مثل موصلات البيانات وقواعد التحليلات والمزيد، تحتاج إلى أذونات Template Spec Contributor لمجموعة الموارد التي تنتمي إليها مساحة العمل.

- لاستخدام Microsoft Sentinel، تحتاج إما إلى أذونات «Contributor» أو «Reader» لمجموعة الموارد التي تنتمي إليها مساحة العمل.

يعمل Microsoft Sentinel على مساحات العمل في معظم المناطق التي تتوفر فيها Log Analytics بشكل عام. المناطق التي توفرت فيها Log Analytics حديثًا قد تستغرق بعض الوقت للالتحاق بخدمة Microsoft Sentinel. قد تحتوي بعض البيانات التي تنشئها Microsoft Sentinel على بيانات عملاء مستمدة من مساحات العمل تلك. على سبيل المثال، الحوادث والإشارات المرجعية وقواعد التنبيه. تُحفظ تلك البيانات في مساحات عمل أوروبا للأوروبيين، أو في مساحات عمل أستراليا للأستراليين، أو في شرق الولايات المتحدة لمساحات العمل في أي منطقة أخرى.

كيفية توزيع Microsoft Sentinel

اتبع الخطوات التالية لتمكين Microsoft Sentinel:

قم بتسجيل الدخول إلى بوابة Azure.

حدد الاشتراك الذي ستنشئ به حسابك على Microsoft Sentinel. يجب أن يحتوي هذا الحساب على:

أذونات المساهم للاشتراك الذي ستُنشئ به مساحة عمل Microsoft Sentinel.

أذونات «Contributor» أو «Reader» لمجموعة الموارد التي ستنتمي إليها مساحة عمل Microsoft Sentinel.

ابحث عن «Microsoft Sentinel»، وحدده، ثم اختر «Add». ستظهر الرسالة No Microsoft Sentinel workspace to display.

اختر «Create Microsoft Sentinel». ستظهر صفحة «Add Microsoft Sentinel to a workspace».

حدد "Create a new workspace". يظهر جزء إنشاء مساحة عمل Log Analytics.

في علامة التبويب Basics، استخدم القوائم المنسدلة لتحديد القيم التالية:

الإعداد القيمة تفاصيل المشروع الوصف الاشتراك الذي يحتوي على Sentinel كخدمة مدفوعة مجموعة الموارد مجموعة الموارد التي لديها أذونات «المساهم» أو «القارئ» تفاصيل المثيل الاسم اسم فريد تريد استخدامه لمساحة عمل Log Analytics المنطقة من القائمة المنسدلة، حدد الموقع الجغرافي الذي ينطبق على اشتراك خدمة Sentinel حدد Next : Pricing tier

حدد «Pricing tier».

حدد Review + Create، وانتظر حتى يتحقق Azure من إعدادات مساحة عمل Log Analytics، ثم حدد Create.

قد يستغرق إنشاء مساحة العمل بعض الوقت. عند نشر مساحة العمل إلى مجموعة الموارد الخاصة بك، ستتلقى إعلاما، ويظهر اسم مساحة العمل في قائمة مساحة العمل. حدد رمز الإعلام في أعلى يمين شريط أدوات Azure، ثم حدد Pin to dashboard.

في جزء Pin to dashboard، حدد Create new، أدخل اسم للوحة المعلومات، ثم حدد Add في أسفل الجزء. ستظهر لوحة معلومات Microsoft Sentinel لمساحة العمل الخاصة بك.

في القائمة اليسرى، حدد Overview.

مراقبة موجزات البيانات

اكتشف مهندس النظام الرئيسي في المؤسسة أنه بعد توصيل مصادر الأمان، يمكنك مراقبة موجزات البيانات.

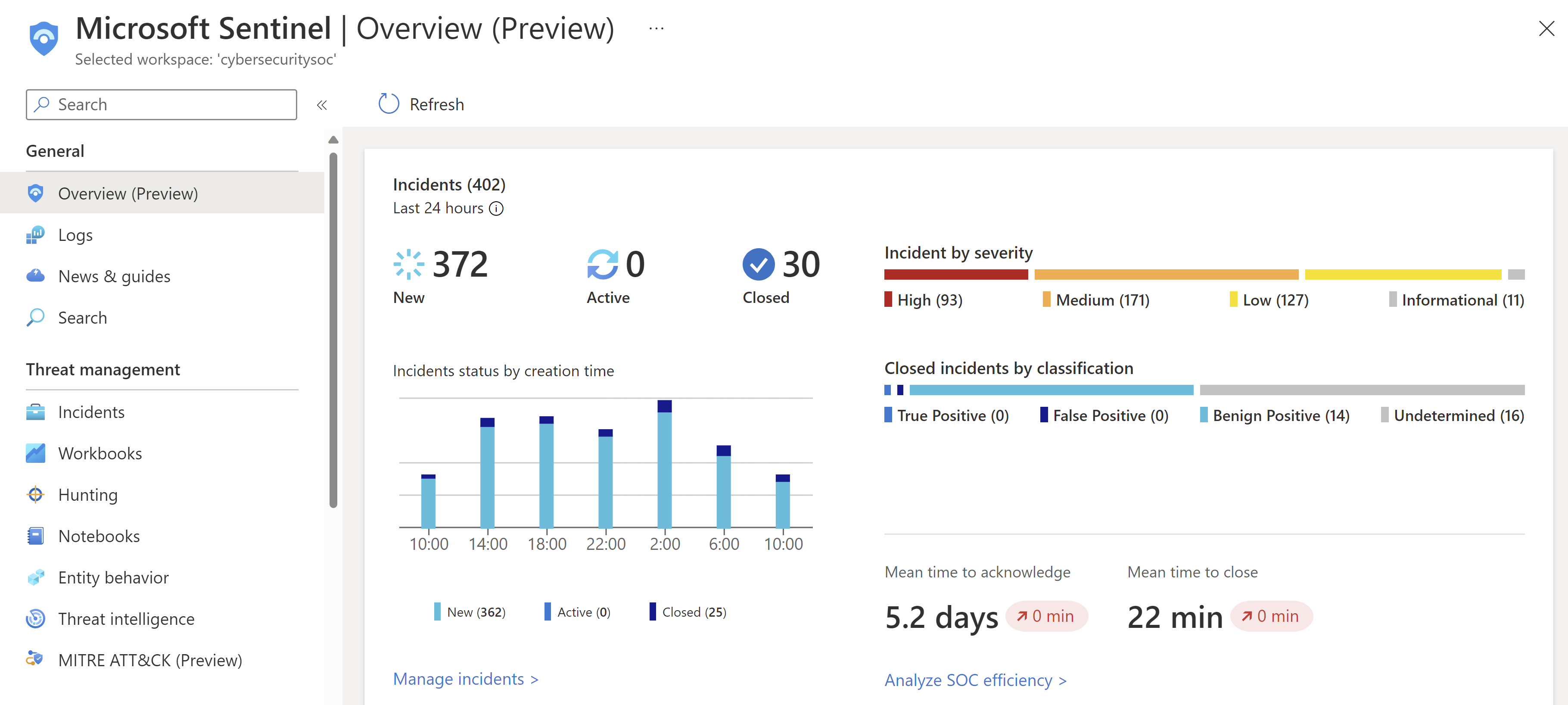

لنلق نظرة على الهيكل الأساسي لمساحة عمل Sentinel هذه. Sentinel هو محرك إدارة معلومات الأمان والأحداث (SIEM) في الوقت الحقيقي الأصلي على السحابة مع مخططات ورسوم بيانية وأدوات أتمتة محددة مسبقًا. يوفر التخطيط صفا أعلى مع عدد ملخص للأحداث والتنبيهات والحوادث المراقبة وتحديد القائمة المنسدلة لتغيير نطاق التقارير ديناميكيا. فيما يلي ثلاث لوحات مع مخططات رسومية محددة مسبقا للأحداث والحوادث. تحتوي القائمة اليسرى، الموضحة في الجدول أدناه، على تشكيلة غنية من الأدوات المضمّنة لتخصيص وتكوين اتصالات البيانات.

| عنصر القائمة | الوصف |

|---|---|

| عام | |

| نظرة عامة | العرض الرسومي المركّب للأحداث والحوادث التي قمت بتكوينها. |

| السجلات | استعلامات معرّفة مسبقًا يمكنك تشغيلها لكافة جوانب مساحة عمل Azure، من التطبيقات إلى الأجهزة الظاهرية إلى الشبكات الظاهرية. |

| الأخبار والأدلة | ما الجديد، دليل البدء، ومعلومات تجريبية مجانية. |

| بحث | ابحث عن الأحداث عبر جميع سجلاتك. تصفية الأحداث التي تطابق المعايير الخاصة بك. |

| إدارة التهديدات | |

| الحوادث | الوصول العملي لعرض الكل أو مجموعة محددة من التنبيهات والحوادث التي قمت بتكوينها. |

| مصنفات | مراقبة البيانات باستخدام مصنفات Microsoft Sentinel. |

| التتبع | استخدم أدوات البحث والاستعلام للتتبع القوي التي تعتمد على إطار عمل MITRE ATT&CK. استخدم هذه الأدوات لتتبع تهديدات الأمان في مصادر بيانات مؤسستك بصورة مسبقة. |

| دفاتر الملاحظات | اختر من بين عشرات البرامج التعليمية والقوالب التي يوفرها المجتمع في جميع فئات SIEM وأنشئ مكتبتك الخاصة. |

| سلوك الكيان | عرض الأحداث استنادًا إلى الحساب أو المضيف أو عنوان IP |

| تحليل ذكي للمخاطر | استخدم أدوات التحقيق العميق لفهم النطاق والعثور على السبب الأساسي لتهديدات الأمان المحتملة. |

| MITRE ATT CK | تصور طبيعة الحالة الأمنية لمؤسستك وتغطيتها استنادا إلى قاعدة المعارف (KB) التي يمكن الوصول إليها بشكل عام من التكتيكات والتقنيات التي يستخدمها المهاجمون بشكل شائع. |

| إدارة المحتوى | |

| مركز المحتوى | تثبيت وإدارة الحلول الجاهزة والمحتوى المستقل. |

| المستودعات | نشر المحتوى المخصص وإدارته ل Microsoft Sentinel كتعلم برمجي. |

| Community | احصل على أخبار المجتمع وارتباطات إلى مدونة ومنتديات Microsoft Sentinel. |

| التكوين | |

| موصلات البيانات | قم بإعداد الاتصالات إلى مصادرك الأمنية باستخدام مجموعة متنوعة من الأجهزة والأنظمة الأساسية. على سبيل المثال، حدد Azure Activity لعرض سجل Azure Activity في الوقت الحقيقي. |

| تحليلات | تستخدم Microsoft Sentinel التحليلات لربط التنبيهات بالحوادث. تساعد التحليلات على الحد من الضوضاء وتقليل عدد التنبيهات التي تحتاج إلى المراجعة والتحقيق. |

| Watchlist | أنشئ قوائم مشاهدة مخصصة لتصفية التنبيهات أو منعها لتوفير تقارير مركزة عن الحوادث في Sentinel. |

| التنفيذ التلقائي | شغّل المهام الشائعة تلقائياً وبسّط توزيع الأمان باستخدام أدلة المبادئ المتوافقة مع خدمات Azure. يمكنها العمل مع الأدوات الموجودة. |

| إعدادات | ابحث عن تفاصيل التسعير وإعدادات الميزات وإعدادات مساحة العمل. |

توضح لقطة الشاشة التالية جزء «Microsoft Sentinel - Overview». يمكن لـ Microsoft Sentinel عرض المخططات والرسوم البيانية في الوقت الفعلي لمساعدتك على فهم الأحداث والتنبيهات والحوادث الخاصة بعمليات الأمان.