تصميم بنية مفاهيمية باستخدام نماذج نشر السحابة الخاصة والمختلطة

بالنسبة إلى أحمال العمل المصنفة، يمكن للعملاء استخدام خدمات Azure لتأمين أحمال العمل المستهدفة مع تقليل المخاطر المحددة. يمكن أن تدعم Azure، مع Azure Stack Hub وAzure Stack Edge، نماذج نشر السحابة الخاصة والمختلطة، وهي مناسبة للعديد من أحمال العمل الحكومية المختلفة التي تتضمن بيانات غير مصنفة ومصنفة. يتم استخدام تصنيف البيانات التالية في هذه الوحدة: خاصة، وسرية، وسرية للغاية. تقع البيانات غير المصنفة خارج هذا التصنيف، لأنها لا تتطلب مزيدًا من الحماية. وتوجد مخططات مماثلة لتصنيف البيانات في العديد من البلدان/المناطق.

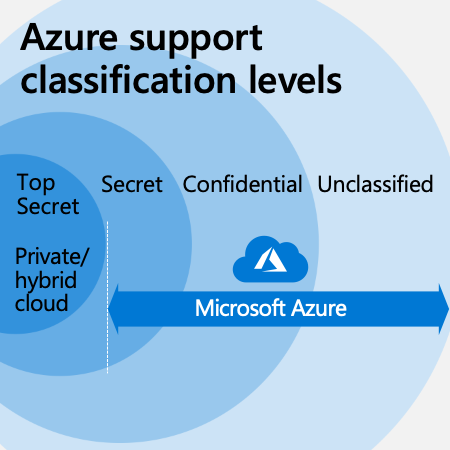

يعرض مخطط المعلومات البياني سلسلة من الحلقات متحدة المركز، والتي تتوافق مع مستويات تصنيف دعم Azure. تتم تسمية مركز الرسم البياني "سري للغاية - سحابة خاصة/مختلطة". الحلقة الثانية من المركز تحمل عنوان "سري"، أما الحلقة الثالثة من المركز فتسمى "خاص"، أما الحلقة الرابعة من المركز فتسمى "غير مصنف". يمتد السهم المسمى "Microsoft Azure" عبر الحلقات الثانية والثالثة والرابعا (المسماة "سرية" و"سرية" و"غير مصنفة"، على التوالي). يوجد أعلى السهم أيقونة Microsoft Azure.

نشر البيانات السرية وأحمال العمل

تحدد القائمة التالية تقنيات وخدمات تمكين المفاتيح التي قد يجدها العملاء مفيدة عند نشر البيانات السرية وأحمال العمل في Azure:

- جميع التقنيات الموصى بها مستخدمة لبيانات غير مصنفة، وخاصة خدمات، مثل الشبكة الظاهريةوMicrosoft Defender for CloudوAzure Monitor.

- يتم تعطيل عناوين IP العامة، مما يسمح فقط بنسبة استخدام الشبكة من خلال الاتصالات الخاصة، بما في ذلك ExpressRoute وبوابة الشبكة الظاهرية الخاصة (VPN).

- يوصى بتشفير البيانات الثابتة والمتنقلة باستخدام المفاتيح التي يديرها العملاء (CMK) في Azure Key Vault المدعومة بوحدات أمان الأجهزة متعددة المستأجرين (HSMs) المعتمدة من FIPS 140-2 من المستوى 2.

- يتم تمكين الخدمات التي تدعم خيارات تكامل الشبكة الظاهرية فقط. يسمح Azure VNet للعملاء بوضع موارد Azure في شبكة غير قابلة للتوجيه عبر الإنترنت، والتي يمكن توصيلها بعد ذلك بشبكة العملاء المحلية باستخدام تقنيات VPN. يتيح VNet Integration لتطبيقات الويب الوصول إلى الموارد الموجودة في الشبكة الظاهرية.

- يمكن للعملاء استخدام Azure Private Link للوصول إلى خدمات Azure PaaS عبر نقطة نهاية خاصة في الشبكة الظاهرية الخاصة بهم. يضمن هذا الارتباط أن نسبة استخدام الشبكة بين الشبكة الظاهرية والخدمة تنتقل عبر شبكة Microsoft الأساسية العالمية، ما يلغي الحاجة إلى عرض الخدمة على الإنترنت العام.

- يتيح مربع تأمين العميل لـ Azure للعملاء الموافقة على طلبات الوصول المرتفعة لبيانات العميل في سيناريوهات الدعم أو رفضها. إنه ملحق لسير عمل Just-in-Time (JIT) «في نفس الوقت» الذي يأتي مع تمكين تسجيل التدقيق الكامل.

تسمح قدرات سحابة Azure العامة متعددة المستأجرين للعملاء بتحقيق مستوى العزل والأمان والثقة المطلوبة لتخزين البيانات السرية. يجب على العملاء استخدام Microsoft Defender for Cloud وAzure Monitor للرؤية في بيئات Azure الخاصة بهم، بما في ذلك موضع الأمان.

نشر البيانات السرية وأحمال العمل

تحدد القائمة التالية تقنيات وخدمات تمكين المفاتيح التي قد يجدها العملاء مفيدة عند نشر البيانات السرية وأحمال العمل في Azure:

- جميع التقنيات الموصى بها المستخدمة للبيانات السرية.

- استخدم وحدة أمان الأجهزة المدارة لـ Azure Key Vault، والذي يوفر وحدة أمان أجهزة مُدارة بالكامل، وعالية التوافر، ووحدة أمان الأجهزة ذات المستأجر الفردي كخدمة تستخدم وحدات أجهزة أمان معتمدة من FIPS 140-2 من المستوى 3. يرتبط كل مثيل HSM مدار بمجال أمان منفصل، يتحكم فيه العميل، ويتم عزله بشكل مشفر عن المثيلات التي تنتمي إلى عملاء آخرين.

- يوفر Azure Dedicated Host خوادم فعلية يمكنها استضافة واحد أو أكثر من أجهزة Azure الظاهرية ومخصصة لاشتراك Azure واحد. يمكن للعملاء توفير مضيفين مخصصين داخل منطقة ومنطقة توفر ونطاق خطأ. يمكنهم بعد ذلك وضع الأجهزة الظاهرية مباشرة في المضيفين المخصصين باستخدام أي تكوين يلبي احتياجاتهم على أفضل نحو. يوفر المضيف المخصص عزل الأجهزة على مستوى الخادم الفعلي، ما يسمح للعملاء بوضع أجهزة Azure الظاهرية على خادم فعلي معزول ومخصص يقوم بتشغيل أحمال عمل مؤسستهم فقط لتلبية متطلبات امتثال الشركة.

- تتيح شبكات FPGA المعجلة المستندة إلى Azure SmartNICs للعملاء تفريغ شبكة المضيف إلى أجهزة مخصصة، مما يتيح الاتصال النفقي للشبكات الظاهرية والأمان وموازنة التحميل. يؤدي تفريغ نسبة استخدام الشبكة إلى شريحة مخصصة إلى منع هجمات القناة الجانبية على وحدة المعالجة المركزية الرئيسية.

- توفر الحوسبة السرية في Azure تشفير البيانات في أثناء استخدامها، ما يضمن أن البيانات دائمًا تحت سيطرة العميل. تتم حماية البيانات داخل بيئة تنفيذ موثوق بها تستند إلى الأجهزة (TEE، والمعروفة أيضا باسم الجيب)، ولا توجد طريقة لعرض البيانات أو العمليات من خارج الجيب.

- يمكن استخدام وصول الجهاز الظاهري (VM) في نفس الوقت (JIT) لتأمين نسبة استخدام الشبكة الواردة إلى أجهزة Azure الظاهرية عن طريق إنشاء قواعد مجموعة أمان الشبكة (NSG). يحدد العميل المنافذ على الجهاز الظاهري التي تم تأمينها لنسبة استخدام الشبكة الواردة. عندما يطلب المستخدم الوصول إلى VM، يتحقق Microsoft Defender for Cloud أن المستخدم بحوزته أذونات مناسبة للتحكم في الوصول اعتمادا على دور.

لاستيعاب البيانات السرية في سحابة Azure العامة متعددة المستأجرين، يمكن للعملاء نشر المزيد من التقنيات والخدمات أعلى تلك المستخدمة للبيانات السرية. كما يمكنهم قصر خدماتهم على الخدمات التي توفر عزلة كافية. توفر هذه الخدمات خيارات العزل في وقت التشغيل وتدعم تشفير البيانات الثابتة. يستخدمون المفاتيح المدارة من قبل العملاء في HSMs مستأجر واحد مخصص يخضع فقط لتحكم العميل.

نشر بيانات وأحمال عمل سرية للغاية

تحدد القائمة التالية المنتجات التمكينية الرئيسية التي قد يجدها العملاء مفيدة عند نشر البيانات وأحمال العمل السرية للغاية في Azure:

- استخدم جميع التقنيات الموصى بها للبيانات السرية.

- يتيح Azure Stack Hub للعملاء تشغيل أحمال العمل باستخدام نفس البنية وواجهات برمجة التطبيقات كما هو الحال في Azure مع وجود شبكة معزولة ماديًا للحصول على أعلى بيانات التصنيف.

- يسمح Azure Stack Edge بتخزين ومعالجة بيانات التصنيف الأعلى، ولكنه يمكّن العملاء أيضًا من تحميل المعلومات أو النماذج الناتجة مباشرةً إلى Azure. ينشئ هذا الأسلوب مسارًا لمشاركة المعلومات بين المجالات، ما يجعلها أسهل وأكثر أمانًا.

- يعالج Tactical Azure Stack Hub عمليات التوزيع المتطورة التكتيكية للاتصال المحدود أو دون اتصال، ومتطلبات الأجهزة المحمولة بالكامل، والظروف القاسية التي تتطلب حلول بمواصفات عسكرية، وما إلى ذلك.

- تسمح وحدات أمان الأجهزة التي يوفرها المستخدم (HSM) للعملاء بتخزين مفاتيح التشفير والأسرار الأخرى الخاصة بهم في وحدات HSM المنتشرة محليًا والتي يتحكم فيها العملاء وحدهم.

يتطلب استيعاب البيانات السرية العليا عادة بيئة غير متصلة، وهو ما يوفره Azure Stack Hub. يمكن تشغيل Azure Stack Hub بشكل منفصل عن Azure أو شبكة الإنترنت. على الرغم من أن الشبكات "المكيفة جوا" لا تزيد بالضرورة من الأمان، فقد تتردد العديد من الحكومات في تخزين البيانات بهذا التصنيف في بيئة متصلة بالإنترنت. يقدم Azure مجموعة متنوعة لا مثيل لها من نماذج نشر السحابة العامة والخاصة والمختلطة لمعالجة مخاوف كل عميل فيما يتعلق بالتحكم في بياناتهم.

الآن، دعنا نراجع ما تعلمته من خلال فحص المعرفة.