Esdeveniment

9 d’abr., 15 - 10 d’abr., 12

Codifiqueu el futur amb IA i connecteu-vos amb companys i experts de Java a JDConf 2025.

Registreu-vos-hi araAquest navegador ja no s’admet.

Feu l’actualització al Microsoft Edge per aprofitar les característiques més recents, les actualitzacions de seguretat i l’assistència tècnica.

En este tutorial, aprenderá a integrar Taskize Connect con Microsoft Entra ID. Al integrar Taskize Connect con Microsoft Entra ID, puede:

Para empezar, necesita los siguientes elementos:

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

Nota

El identificador de esta aplicación es un valor de cadena fijo, por lo que solo se puede configurar una instancia en un inquilino.

Para configurar la integración de Taskize Connect en Microsoft Entra ID, será preciso que agregue Taskize Connect desde la galería a la lista de aplicaciones SaaS administradas.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configure y pruebe el inicio de sesión único de Microsoft Entra con Taskize Connect mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado en Taskize Connect.

Para configurar y probar el inicio de sesión único de Microsoft Entra con Taskize Connect, complete los siguientes pasos:

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Taskize Connect>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

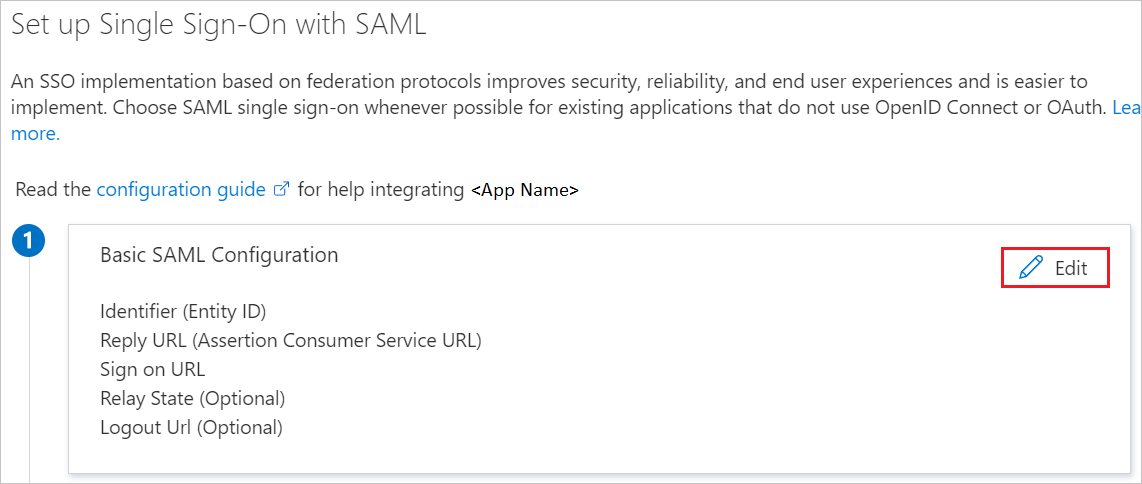

En la página Configuración del inicio de sesión único con SAML, haga clic en el icono de lápiz de Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML, para configurar la aplicación en modo iniciado por IDP, siga estos pasos:

a. En el cuadro de texto URL de respuesta, escriba una de las siguientes direcciones URL:

| URL de respuesta |

|---|

https://connect.taskize.com/Shibboleth.sso/SAML2/POST |

https://docs.taskize.com/Shibboleth.sso/SAML2/POST |

Haga clic en Establecer direcciones URL adicionales y siga este paso si desea configurar la aplicación en el modo iniciado por SP:

En el cuadro de texto Dirección URL de inicio de sesión, escriba la dirección URL: https://connect.taskize.com/connect/

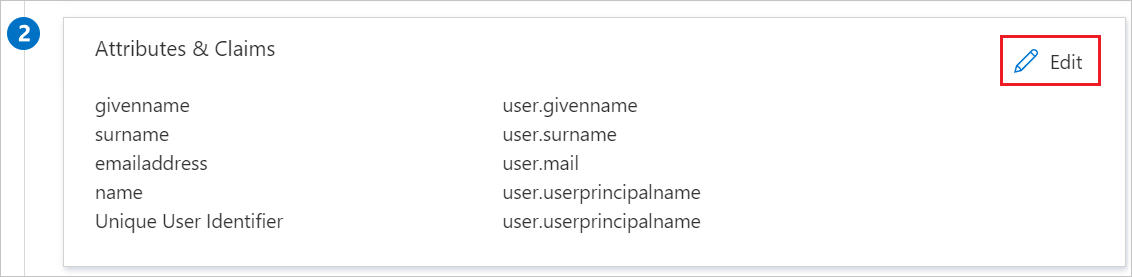

La aplicación Taskize Connect espera las aserciones de SAML en un formato específico, lo cual requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token SAML. La siguiente captura de muestra la lista de atributos predeterminados.

Además de lo anterior, la aplicación Taskize Connect espera que se devuelvan algunos atributos más, que se muestran a continuación, en la respuesta de SAML. Estos atributos también se rellenan previamente, pero puede revisarlos según sus requisitos.

| Nombre | Atributo de origen |

|---|---|

| urn:oid:0.9.2342.19200300.100.1.3 | user.userprincipalname |

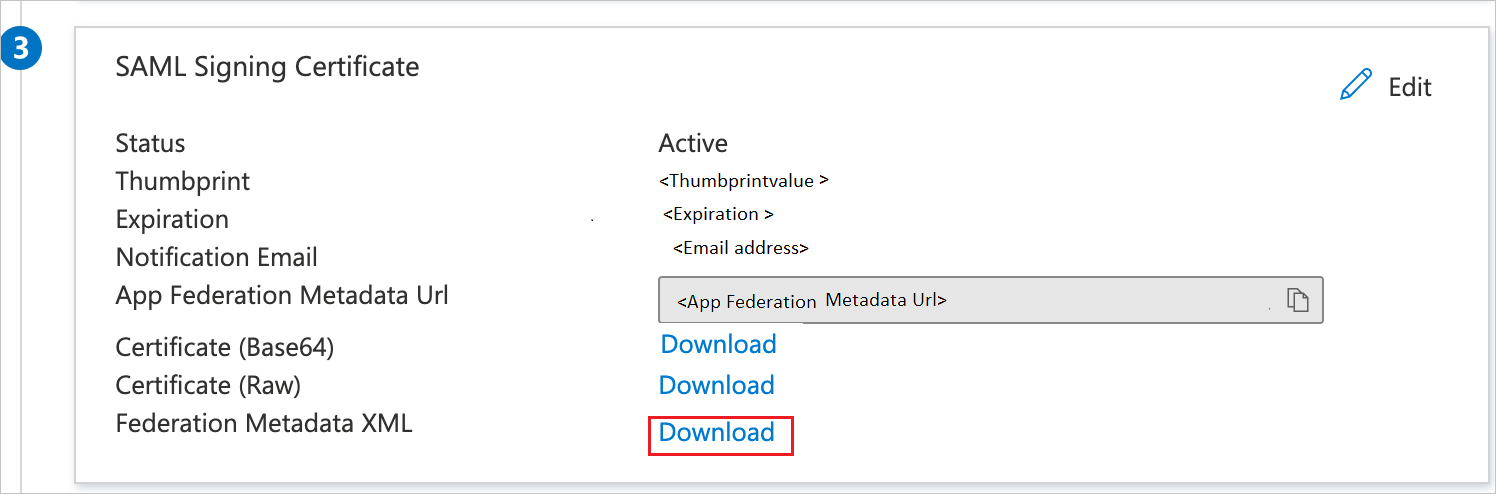

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque XML de metadatos de federación y seleccione Descargar para descargar el certificado y guardarlo en su equipo.

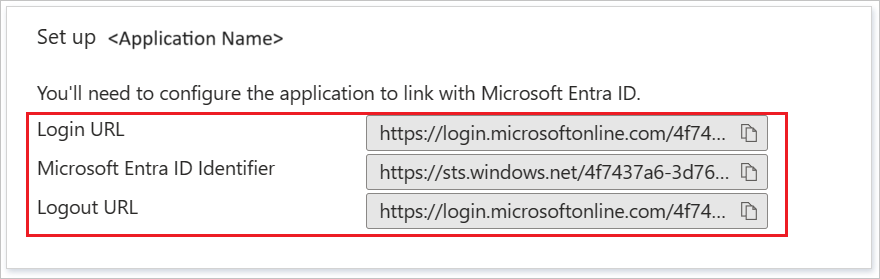

En la sección Configurar Taskize Connect, copie las direcciones URL adecuadas según sus necesidades.

En esta sección, se crea un usuario llamado B.Simon.

B.Simon.B.Simon@contoso.com.En esta sección, va a permitir que B.Simon acceda a Taskize Connect utilizando el inicio de sesión único.

Para configurar el inicio de sesión único en Taskize Connect, es preciso enviar el XML de metadatos de federación descargado y las direcciones URL apropiadas copiadas de la configuración de la aplicación al equipo de soporte técnico de Taskize Connect. Dicho equipo lo configura para establecer la conexión de SSO de SAML correctamente en ambos lados.

El objetivo de esta sección es crear un usuario de prueba llamado B.Simon en Taskize Connect. Taskize Connect admite el aprovisionamiento Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Al intentar acceder a Taskize Connect, se crea un nuevo usuario, en caso de que no exista.

Nota

Si necesita crear manualmente un usuario, póngase en contacto con el equipo de soporte técnico de Taskize Connect.

Taskize Connect también admite el aprovisionamiento automático de usuarios. Aquí puede encontrar más detalles sobre cómo configurar el aprovisionamiento automático de usuarios.

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Haga clic en Probar esta aplicación, esto redirigirá a la dirección URL de inicio de sesión de Taskize Connect donde puede poner en marcha el flujo de inicio de sesión.

Vaya directamente a la URL de inicio de sesión de Taskize Connect y ponga en marcha el flujo de inicio de sesión desde allí.

También puede usar Aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al hacer clic en el icono de Taskize Connect en Aplicaciones, si se ha configurado en modo SP, se le redirigirá a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión; y, si se ha configurado en modo IDP, iniciará sesión automáticamente en la instancia de Taskize Connect para la que configuró el inicio de sesión único. Para más información acerca de Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Una vez que haya configurado Taskize Connect, puede aplicar el control de sesión, que protege su organización en tiempo real frente a la filtración e infiltración de información confidencial. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.

Esdeveniment

9 d’abr., 15 - 10 d’abr., 12

Codifiqueu el futur amb IA i connecteu-vos amb companys i experts de Java a JDConf 2025.

Registreu-vos-hi araFormació

Mòdul

Descubra cómo Id. externa de Microsoft Entra puede proporcionar experiencias de inicio de sesión seguras y sin problemas para los consumidores y clientes empresariales. Explore la creación de inquilinos, el registro de aplicaciones, la personalización de flujo y la seguridad de la cuenta.

Certificació

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Muestre las características de Microsoft Entra ID para modernizar las soluciones de identidad, implementar soluciones híbridas e implementar la gobernanza de identidades.

Documentació

Inicio de sesión único basado en SAML: configuración y limitaciones - Microsoft Entra ID

Obtenga información sobre cómo configurar el inicio de sesión único basado en SAML con el Microsoft Entra ID, como la asignación de usuarios, las limitaciones, los certificados SAML, el cifrado de tokens, la comprobación de firmas y las notificaciones personalizadas.

En este documento se describe el uso de un IdP compatible con SAML 2.0 para el inicio de sesión único.