Vynucení místní ochrany heslem Microsoft Entra pro Doména služby Active Directory Services

Microsoft Entra Password Protection detekuje a blokuje známá slabá hesla a jejich varianty a může také blokovat další slabé termíny, které jsou specifické pro vaši organizaci. Místní nasazení služby Microsoft Entra Password Protection používá stejné globální a vlastní seznamy zakázaných hesel, které jsou uložené v MICROSOFT Entra ID, a provádí stejné kontroly místních změn hesel jako Microsoft Entra ID pro cloudové změny. Tyto kontroly se provádějí při změnách hesla a událostech resetování hesel u řadičů domény místní Active Directory Domain Services (AD DS).

Zásady návrhu

Ochrana heslem Microsoft Entra je navržená s následujícími principy:

- Řadiče domény nemusí nikdy komunikovat přímo s internetem.

- Na řadičích domény nejsou otevřeny žádné nové síťové porty.

- Nejsou vyžadovány žádné změny schématu služby AD DS. Software používá existující kontejner a službu AD DS Připojení ionpointové objekty schématu.

- Můžete použít jakoukoli podporovanou úroveň funkčnosti domény nebo doménové struktury služby AD DS.

- Software nevytvoří nebo nevyžaduje účty v doménách služby AD DS, které chrání.

- Uživatelská hesla s vymazáním textu nikdy neopustí řadič domény, a to buď během operací ověření hesla, nebo kdykoli jindy.

- Software není závislý na dalších funkcích Microsoft Entra. Například synchronizace hodnot hash hesel Microsoft Entra (PHS) nesouvisí ani nevyžaduje pro ochranu heslem Microsoft Entra.

- Přírůstkové nasazení se podporuje, ale zásady hesel se vynucuje jenom v případě, že je nainstalovaný agent řadiče domény (DC Agent).

Přírůstkové nasazení

Microsoft Entra Password Protection podporuje přírůstkové nasazení napříč řadiči domény služby AD DS. Je důležité pochopit, co to opravdu znamená a co jsou kompromisy.

Software agenta Microsoft Entra Password Protection DC může ověřovat hesla pouze v případě, že je nainstalovaný na řadiči domény, a pouze pro změny hesel, které se odesílají do daného řadiče domény. Není možné řídit, které řadiče domény jsou zvoleny klientskými počítači s Windows pro zpracování změn hesel uživatele. Aby se zajistilo konzistentní chování a univerzální vynucování zabezpečení microsoft Entra Password Protection, musí být software agenta DC nainstalován na všech řadičích domény v doméně.

Mnoho organizací chce pečlivě otestovat ochranu heslem Microsoft Entra na podmnožině svých řadičů domény před úplným nasazením. Pro podporu tohoto scénáře podporuje Microsoft Entra Password Protection částečné nasazení. Software agenta DC na daném řadiči domény aktivně ověřuje hesla, i když ostatní řadiče domény v doméně nemají nainstalovaný software agenta DC. Částečná nasazení tohoto typu nejsou zabezpečená a nedoporučuje se jinak než pro účely testování.

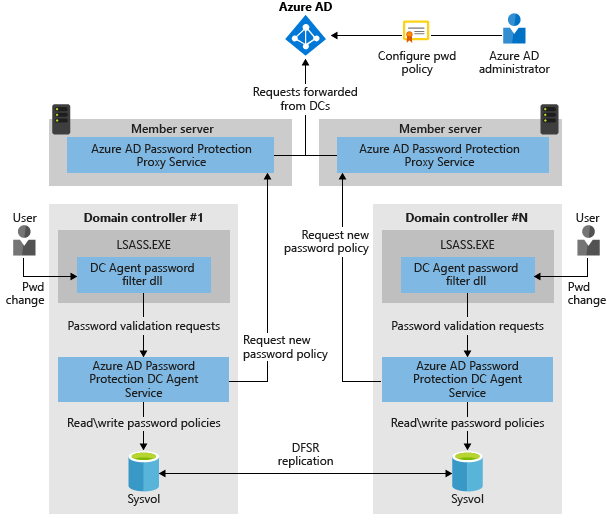

Diagram architektury

Před nasazením microsoft Entra Password Protection v místním prostředí AD DS je důležité porozumět základním konceptům návrhu a funkcí. Následující diagram znázorňuje, jak komponenty microsoft Entra Password Protection spolupracují:

- Služba Proxy služby Microsoft Entra Password Protection běží na libovolném počítači připojeném k doméně v aktuální doménové struktuře služby AD DS. Primárním účelem služby je předávat žádosti o stažení zásad hesel z řadičů domény na ID Microsoft Entra a poté vrátit odpovědi z Microsoft Entra ID do řadiče domény.

- Knihovna DLL filtru hesel agenta řadiče domény přijímá žádosti o ověření hesla uživatele z operačního systému. Filtr je přepošluje do služby agenta dc, která běží místně na řadiči domény.

- Služba DC Agent služby Microsoft Entra Password Protection přijímá žádosti o ověření hesla z knihovny DLL filtru hesel agenta DC. Služba agenta DC je zpracuje pomocí aktuálních (místně dostupných) zásad hesel a vrátí výsledek průchodu nebo selhání.

Jak funguje ochrana heslem Microsoft Entra

Místní komponenty Microsoft Entra Password Protection fungují takto:

Každá instance služby Proxy služby Microsoft Entra Password Protection se inzeruje do řadičů domény v doménové struktuře vytvořením služby Připojení ionPoint objektu ve službě Active Directory.

Každá služba agenta DC pro ochranu heslem Microsoft Entra vytvoří také službu Připojení ionPoint objektu ve službě Active Directory. Tento objekt se používá především pro generování sestav a diagnostiku.

Služba DC Agent zodpovídá za iniciování stahování nových zásad hesel z ID Microsoft Entra. Prvním krokem je vyhledání služby Proxy ochrany heslem Microsoft Entra dotazováním doménové struktury pro proxy služby Připojení ionPoint objekty.

Když se najde dostupná služba proxy serveru, agent řadiče domény odešle žádost o stažení zásad hesel do služby proxy. Služba proxy zase odešle požadavek na ID Microsoft Entra a pak vrátí odpověď na službu agenta DC.

Jakmile služba agenta DC obdrží novou zásadu hesel z ID Microsoft Entra, služba uloží zásady do vyhrazené složky v kořenové složce sdílené složky sysvol domény. Služba agenta DC také monitoruje tuto složku v případě, že se novější zásady replikují z jiných služeb agenta řadiče domény v doméně.

Služba agenta DC vždy vyžaduje při spuštění služby novou zásadu. Po spuštění služby agenta DC zkontroluje věk aktuální místně dostupné zásady každou hodinu. Pokud je zásada starší než jedna hodina, agent řadiče domény požádá o novou zásadu z ID Microsoft Entra prostřednictvím proxy služby, jak je popsáno výše. Pokud aktuální zásada není starší než jedna hodina, agent řadiče domény tuto zásadu dál používá.

Když řadič domény přijme události změny hesla, použije se zásada uložená v mezipaměti k určení, jestli je nové heslo přijato nebo odmítnuto.

Klíčové aspekty a funkce

- Pokaždé, když se stáhnou zásady hesel Microsoft Entra Password Protection, jsou zásady specifické pro tenanta. Jinými slovy, zásady hesel jsou vždy kombinací globálního seznamu zakázaných hesel Microsoftu a seznamu zakázaných hesel pro jednotlivé tenanty.

- Agent řadiče domény komunikuje se službou proxy přes PROTOKOL TCP. Služba proxy naslouchá těmto voláním na dynamickém nebo statickém portu RPC v závislosti na konfiguraci.

- Agent řadiče domény nikdy neposlouchá na portu dostupném v síti.

- Proxy služba nikdy nevolá službu agenta řadiče domény.

- Proxy služba je bezstavová. Zásady ani žádný jiný stav stažený z Azure nikdy neuvádí do mezipaměti.

- Registrace proxy serveru funguje přidáním přihlašovacích údajů k instančnímu objektu AADPasswordProtectionProxy. V protokolech auditu se v protokolech auditu nechovejte varovně.

- Služba agenta ŘADIČE domény vždy používá nejnovější místně dostupné zásady hesel k vyhodnocení hesla uživatele. Pokud v místním řadiči domény nejsou k dispozici žádné zásady hesel, heslo se automaticky přijme. V takovém případě se zaprotokoluje zpráva události, která upozorní správce.

- Microsoft Entra Password Protection není aplikační stroj zásad v reálném čase. Mezi změnou konfigurace zásad hesel v ID Microsoft Entra a vynucováním této změny na všech řadičích domény může dojít ke zpoždění.

- Microsoft Entra Password Protection slouží jako doplněk k existujícím zásadám hesel služby AD DS, nikoli jako náhrada. To zahrnuje všechny další knihovny DLL filtru hesel třetích stran, které mohou být nainstalovány. Služba AD DS vždy vyžaduje, aby všechny komponenty ověření hesla souhlasily před přijetím hesla.

Vazba doménové struktury nebo tenanta pro microsoft Entra Password Protection

Nasazení ochrany heslem Microsoft Entra v doménové struktuře SLUŽBY AD DS vyžaduje registraci této doménové struktury s ID Microsoft Entra. Každá nasazená proxy služba musí být také zaregistrovaná s ID Microsoft Entra. Tyto doménové struktury a registrace proxy serveru jsou přidružené ke konkrétnímu tenantovi Microsoft Entra, který je implicitně identifikován přihlašovacími údaji, které se používají během registrace.

Doménová struktura SLUŽBY AD DS a všechny nasazené proxy služby v rámci doménové struktury musí být zaregistrované ve stejném tenantovi. Nepodporuje se, aby se doménová struktura SLUŽBY AD DS ani žádné proxy služby v této doménové struktuře zaregistrovaly do různých tenantů Microsoft Entra. Mezi příznaky takového chybně nakonfigurovaného nasazení patří nemožnost stáhnout zásady hesel.

Poznámka:

Zákazníci, kteří mají více tenantů Microsoft Entra, proto musí zvolit jednoho rozlišujícího tenanta pro registraci každé doménové struktury pro účely ochrany hesel Microsoft Entra.

Stažení

Dva požadované instalační programy agenta pro ochranu heslem Microsoft Entra jsou k dispozici na webu Stažení softwaru společnosti Microsoft.

Další kroky

Pokud chcete začít používat místní ochranu heslem Microsoft Entra, postupujte následovně: