Plánování nasazení vícefaktorového ověřování Microsoft Entra

Vícefaktorové ověřování Microsoft Entra pomáhá chránit přístup k datům a aplikacím a poskytuje další vrstvu zabezpečení pomocí druhé formy ověřování. Organizace můžou povolit vícefaktorové ověřování pomocí podmíněného přístupu , aby řešení vyhovovalo jejich konkrétním potřebám.

Tento průvodce nasazením ukazuje, jak naplánovat a implementovat zavedení vícefaktorového ověřování Microsoft Entra.

Požadavky pro nasazení vícefaktorového ověřování Microsoft Entra

Než začnete s nasazením, ujistěte se, že splňujete následující požadavky pro vaše relevantní scénáře.

| Scénář | Požadavek |

|---|---|

| Cloudové prostředí identit s moderním ověřováním | Žádné požadované úkoly |

| Scénáře hybridní identity | Nasaďte Microsoft Entra Připojení a synchronizujte identity uživatelů mezi místní Active Directory Domain Services (AD DS) a Microsoft Entra ID. |

| Místní starší verze aplikací publikovaných pro přístup ke cloudu | Nasazení proxy aplikace Microsoft Entra |

Volba metod ověřování pro vícefaktorové ověřování

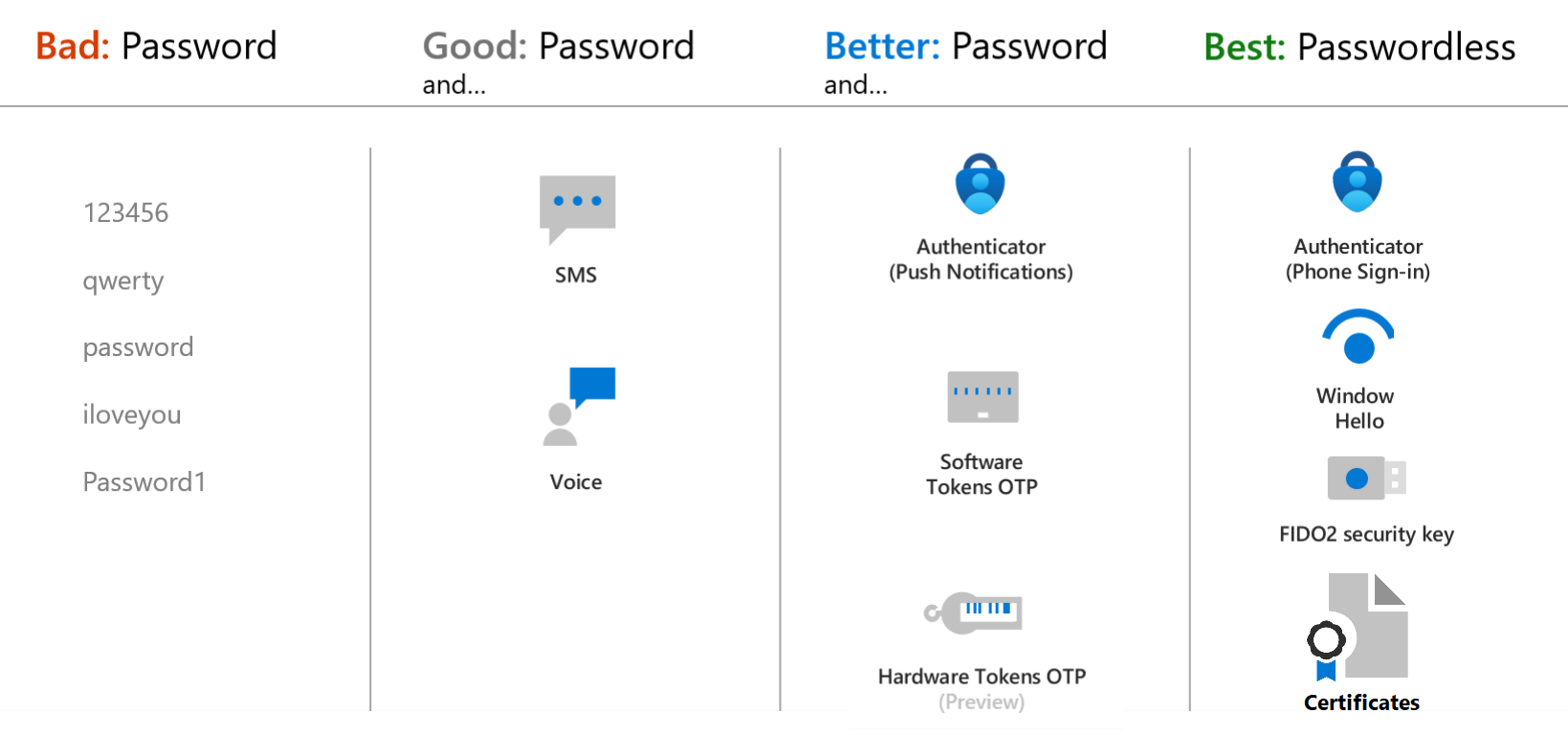

Existuje mnoho metod, které lze použít pro druhéfaktorové ověřování. Můžete si vybrat ze seznamu dostupných metod ověřování a vyhodnotit je z hlediska zabezpečení, použitelnosti a dostupnosti.

Důležité

Povolte více než jednu metodu MFA, aby uživatelé měli k dispozici metodu zálohování pro případ, že jejich primární metoda není k dispozici. Mezi metody patří:

- Windows Hello pro firmy

- Aplikace Microsoft Authenticator

- Klíč zabezpečení FIDO2

- Hardwarové tokeny OATH (Preview)

- Softwarové tokeny OATH

- Ověření SMS

- Ověření hlasových hovorů

Při volbě ověřování metod, které se použijí ve vašem tenantovi, zvažte zabezpečení a použitelnost těchto metod:

Další informace o síle a zabezpečení těchto metod a jejich fungování najdete v následujících zdrojích informací:

- Jaké metody ověřování jsou k dispozici v Microsoft Entra ID?

- Video: Volba správných metod ověřování pro zabezpečení vaší organizace

Pomocí tohoto skriptu PowerShellu můžete analyzovat konfigurace vícefaktorového ověřování uživatelů a navrhnout odpovídající metodu ověřování MFA.

K zajištění co nejlepší flexibility a použitelnosti použijte aplikaci Microsoft Authenticator. Tato metoda ověřování poskytuje nejlepší uživatelské prostředí a více režimů, jako jsou bez hesla, nabízená oznámení MFA a kódy OATH. Aplikace Microsoft Authenticator také splňuje požadavky standardu NIST (National Institute of Standards and Technology) Authenticator Assurance Úrovně 2.

Můžete řídit metody ověřování dostupné ve vašem tenantovi. Můžete například chtít blokovat některé z nejméně zabezpečených metod, například SMS.

| Metoda ověřování | Spravovat z | Vymezení problému |

|---|---|---|

| Microsoft Authenticator (nabízené oznámení a přihlášení k telefonu bez hesla) | Nastavení vícefaktorového ověřování nebo zásady metod ověřování | Přihlášení k telefonu bez hesla pomocí ověřovacího hesla je možné nastavit na uživatele a skupiny. |

| Klíč zabezpečení FIDO2 | Zásady metod ověřování | Rozsah je možné nastavit na uživatele a skupiny. |

| Tokeny OATH softwaru nebo hardwaru | Nastavení vícefaktorového ověřování | |

| Ověření SMS | Nastavení vícefaktorového ověřování Správa přihlášení k serveru SMS pro primární ověřování v zásadách ověřování |

Přihlášení přes SMS je možné nastavit na uživatele a skupiny. |

| hlasové hovory | Zásady metod ověřování |

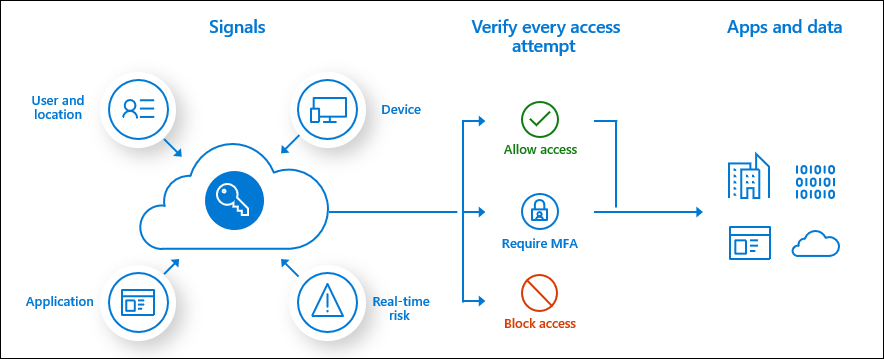

Plánování zásad podmíněného přístupu

Vícefaktorové ověřování Microsoft Entra se vynucuje pomocí zásad podmíněného přístupu. Tyto zásady umožňují vyzvat uživatele k vícefaktorové ověřování v případě potřeby zabezpečení a v případě potřeby zůstat mimo cestu uživatelů.

V Centru pro správu Microsoft Entra nakonfigurujete zásady podmíněného přístupu v rámci podmíněného přístupu ochrany>.

Další informace o vytváření zásad podmíněného přístupu najdete v tématu Zásady podmíněného přístupu k zobrazení výzvy k vícefaktorové ověřování Microsoft Entra při přihlášení uživatele. To vám pomůže:

- Seznámení s uživatelským rozhraním

- Získejte první dojem, jak podmíněný přístup funguje

Kompletní pokyny k nasazení podmíněného přístupu Microsoft Entra najdete v plánu nasazení podmíněného přístupu.

Běžné zásady pro vícefaktorové ověřování Microsoft Entra

Mezi běžné případy použití, které vyžadují vícefaktorové ověřování Microsoftu, patří:

- Pro správce

- Pro konkrétní aplikace

- Pro všechny uživatele

- Pro správu Azure

- Ze síťových umístění, kterým nedůvěřujete

Pojmenovaná umístění

Pokud chcete spravovat zásady podmíněného přístupu, podmínka umístění zásady podmíněného přístupu umožňuje svázat nastavení řízení přístupu se síťovými umístěními uživatelů. Doporučujeme používat pojmenovaná umístění , abyste mohli vytvářet logické seskupení rozsahů IP adres nebo zemí a oblastí. Tím se vytvoří zásada pro všechny aplikace, které blokují přihlášení z tohoto pojmenovaného umístění. Nezapomeňte z této zásady vyloučit správce.

Zásady založené na rizicích

Pokud vaše organizace k detekci rizikových signálů používá Microsoft Entra ID Protection , zvažte použití zásad založených na rizicích místo pojmenovaných umístění. Zásady je možné vytvořit tak, aby vynutily změny hesel v případě ohrožení identity nebo vyžadování vícefaktorového ověřování, pokud je přihlášení považováno za ohrožené, jako jsou úniky přihlašovacích údajů, přihlášení z anonymních IP adres a další.

Mezi zásady rizik patří:

- Vyžadovat, aby se všichni uživatelé zaregistrovali pro vícefaktorové ověřování Microsoft Entra

- Vyžadovat změnu hesla pro uživatele s vysokým rizikem

- Vyžadování vícefaktorového ověřování pro uživatele se středním nebo vysokým rizikem přihlášení

Převod uživatelů z vícefaktorového ověřování na základě podmíněného přístupu

Pokud uživatelé povolili vícefaktorové ověřování pro jednotlivé uživatele a vynucovali vícefaktorové ověřování Microsoft Entra, doporučujeme povolit podmíněný přístup pro všechny uživatele a pak ručně zakázat vícefaktorové ověřování pro jednotlivé uživatele. Další informace najdete v tématu Vytvoření zásad podmíněného přístupu.

Plánování životnosti relace uživatele

Při plánování nasazení vícefaktorového ověřování je důležité myslet na to, jak často byste chtěli uživatele vyzvat. Žádost uživatelů o přihlašovací údaje často vypadá jako rozumná věc, ale může to zase zastřelit. Pokud jsou uživatelé vytrénovaní tak, aby zadali své přihlašovací údaje bez myšlení, můžou jim neúmyslně poskytnout výzvu k zadání škodlivých přihlašovacích údajů. ID Microsoft Entra má několik nastavení, která určují, jak často potřebujete znovu ověřit. Seznamte se s potřebami vaší firmy a uživatelů a nakonfigurujte nastavení, která poskytují nejlepší rovnováhu pro vaše prostředí.

Pro lepší uživatelské prostředí doporučujeme používat zařízení s primárními obnovovacími tokeny (PRT) a zkrátit dobu života relace pomocí zásad frekvence přihlašování jenom u konkrétních obchodních případů použití.

Další informace naleznete v tématu Optimalizace výzvy k opětovnému ověření a vysvětlení životnosti relace pro vícefaktorové ověřování Microsoft Entra.

Plánování registrace uživatele

Hlavním krokem při každém nasazení vícefaktorového ověřování je registrace uživatelů k používání vícefaktorového ověřování Microsoft Entra. Metody ověřování, jako je hlas a SMS, umožňují předběžnou registraci, zatímco jiné, jako je aplikace Authenticator, vyžadují interakci uživatele. Správa istrátory musí určit, jak budou uživatelé registrovat své metody.

Kombinovaná registrace pro SSPR a vícefaktorové ověřování Microsoft Entra

Kombinované prostředí registrace pro vícefaktorové ověřování Microsoft Entra a samoobslužné resetování hesla (SSPR) umožňuje uživatelům zaregistrovat se pro vícefaktorové ověřování i samoobslužné resetování hesla v jednotném prostředí. SSPR umožňuje uživatelům resetovat heslo bezpečným způsobem pomocí stejných metod, které používají pro vícefaktorové ověřování Microsoft Entra. Abyste se ujistili, že rozumíte funkcím a prostředí koncového uživatele, podívejte se na koncepty kombinované registrace bezpečnostních informací.

Je důležité informovat uživatele o nadcházejících změnách, požadavcích na registraci a všech nezbytných akcích uživatelů. Poskytujeme komunikační šablony a uživatelskou dokumentaci , abychom připravili uživatele na nové prostředí a pomohli zajistit úspěšné zavedení. Pokud chcete uživatele zaregistrovat https://myprofile.microsoft.com , vyberte na této stránce odkaz Bezpečnostní údaje .

Registrace ve službě Identity Protection

Microsoft Entra ID Protection přispívá k zásadám registrace i automatizovaným zásadám detekce rizik a nápravě do scénáře vícefaktorového ověřování Microsoft Entra. Zásady se dají vytvořit tak, aby vynutily změny hesla, když existuje hrozba ohrožené identity nebo když se považuje za rizikové vícefaktorové ověřování. Pokud používáte Microsoft Entra ID Protection, nakonfigurujte zásady registrace vícefaktorového ověřování Microsoft Entra tak, aby uživatele vyzve k registraci při příštím přihlášení interaktivně.

Registrace bez identity Protection

Pokud nemáte licence, které umožňují microsoft Entra ID Protection, zobrazí se uživatelům výzva k registraci při příštím vyžadování vícefaktorového ověřování při přihlášení. Pokud chcete vyžadovat, aby uživatelé používali vícefaktorové ověřování, můžete použít zásady podmíněného přístupu a cílit na často používané aplikace, jako jsou systémy hr. Pokud dojde k ohrožení zabezpečení hesla uživatele, může se použít k registraci do vícefaktorového ověřování a převzetí kontroly nad jeho účtem. Proto doporučujeme zabezpečit proces registrace zabezpečení pomocí zásad podmíněného přístupu, které vyžadují důvěryhodná zařízení a umístění. Proces můžete dále zabezpečit vyžadováním dočasného přístupového passu. Časově omezené heslo vydané správcem, které splňuje požadavky silného ověřování, a lze ho použít k onboardingu jiných metod ověřování, včetně bez hesel.

Zvýšení zabezpečení registrovaných uživatelů

Pokud máte uživatele zaregistrované pro vícefaktorové ověřování pomocí SMS nebo hlasových hovorů, můžete je přesunout do bezpečnějších metod, jako je aplikace Microsoft Authenticator. Microsoft teď nabízí verzi Public Preview funkcí, která umožňuje uživatelům při přihlašování zobrazit výzvu k nastavení aplikace Microsoft Authenticator. Tyto výzvy můžete nastavit podle skupin a určit, kdo se zobrazí, a umožnit tak cílovým kampaním přesunout uživatele do bezpečnější metody.

Plánování scénářů obnovení

Jak už jsme zmínili dříve, ujistěte se, že jsou uživatelé zaregistrovaní pro více než jednu metodu vícefaktorového ověřování, aby v případě nedostupnosti měli zálohu. Pokud uživatel nemá k dispozici metodu zálohování, můžete:

- Zadejte dočasné přístupové heslo, aby mohli spravovat vlastní metody ověřování. Můžete také poskytnout dočasný přístupový přístup, který povolí dočasný přístup k prostředkům.

- Aktualizujte své metody jako správce. Uděláte to tak, že vyberete uživatele v Centru pro správu Microsoft Entra a pak vyberete Metody ověřování ochrany>a aktualizujete jejich metody.

Plánování integrace s místními systémy

Aplikace, které se ověřují přímo pomocí Microsoft Entra ID a mají moderní ověřování (WS-Fed, SAML, OAuth, OpenID Připojení), můžou využívat zásady podmíněného přístupu. Některé starší a místní aplikace se neověřují přímo vůči ID Microsoft Entra a vyžadují další kroky pro použití vícefaktorového ověřování Microsoft Entra. Můžete je integrovat pomocí proxy aplikací Microsoft Entra nebo služeb zásad sítě.

Integrace s prostředky služby AD FS

Doporučujeme migrovat aplikace zabezpečené pomocí Active Directory Federation Services (AD FS) (AD FS) na Microsoft Entra ID. Pokud ale nejste připraveni je migrovat na Microsoft Entra ID, můžete použít adaptér vícefaktorového ověřování Azure se službou AD FS 2016 nebo novější.

Pokud je vaše organizace federovaná s Microsoft Entra ID, můžete nakonfigurovat vícefaktorové ověřování Microsoft Entra jako zprostředkovatele ověřování s prostředky AD FS v místním prostředí i v cloudu.

Klienti RADIUS a vícefaktorové ověřování Microsoft Entra

Pro aplikace, které používají ověřování RADIUS, doporučujeme přesunout klientské aplikace do moderních protokolů, jako je SAML, OpenID Připojení nebo OAuth v Microsoft Entra ID. Pokud aplikaci nejde aktualizovat, můžete nasadit rozšíření NPS (Network Policy Server). Rozšíření serveru NPS (Network Policy Server) funguje jako adaptér mezi aplikacemi založenými na protokolu RADIUS a vícefaktorovým ověřováním Microsoft Entra za účelem zajištění druhého faktoru ověřování.

Běžné integrace

Mnoho dodavatelů teď podporuje ověřování SAML pro své aplikace. Pokud je to možné, doporučujeme federovat tyto aplikace pomocí ID Microsoft Entra a vynucovat vícefaktorové ověřování prostřednictvím podmíněného přístupu. Pokud váš dodavatel nepodporuje moderní ověřování – můžete použít rozšíření NPS. Mezi běžné integrace klientů RADIUS patří aplikace, jako jsou brány vzdálené plochy a servery VPN.

Mezi další můžou patřit:

Citrix Gateway

Citrix Gateway podporuje integraci rozšíření RADIUS i NPS a integraci SAML.

Cisco VPN

- Cisco VPN podporuje ověřování RADIUS i SAML pro jednotné přihlašování.

- Přechodem z ověřování RADIUS na SAML můžete integrovat Cisco VPN bez nasazení rozšíření NPS.

Všechny sítě VPN

Nasazení vícefaktorového ověřování Microsoft Entra

Plán nasazení vícefaktorového ověřování Microsoft Entra by měl zahrnovat pilotní nasazení následované vlnami nasazení, které jsou v rámci vaší kapacity podpory. Zahajte zavádění tím, že použijete zásady podmíněného přístupu u malé skupiny pilotních uživatelů. Po vyhodnocení účinku na pilotní uživatele, použitý proces a chování registrace můžete do zásad přidat další skupiny, nebo přidat další uživatele do existujících skupin.

Postupujte následovně:

- Splnění nezbytných požadavků

- Konfigurace zvolených metod ověřování

- Konfigurace zásad podmíněného přístupu

- Konfigurace nastavení doby života relace

- Konfigurace zásad registrace vícefaktorového ověřování Microsoft Entra

Správa vícefaktorového ověřování Microsoft Entra

Tato část obsahuje informace o vytváření sestav a řešení potíží pro vícefaktorové ověřování Microsoft Entra.

Vytváření sestav a monitorování

Microsoft Entra ID obsahuje sestavy, které poskytují technické a obchodní přehledy, sledují průběh nasazení a kontrolují, jestli jsou vaši uživatelé úspěšní při přihlášení pomocí vícefaktorového ověřování. Požádejte vlastníky obchodních a technických aplikací o vlastnictví a využívání těchto sestav na základě požadavků vaší organizace.

Pomocí řídicího panelu Aktivity metod ověřování můžete monitorovat registraci a využití metod ověřování v celé organizaci. To vám pomůže pochopit, jaké metody se registrují a jak se používají.

Sestava přihlášení pro kontrolu událostí vícefaktorového ověřování

Sestavy přihlášení Microsoft Entra obsahují podrobnosti o ověřování událostí, když se uživateli zobrazí výzva k vícefaktorovém ověřování a jestli se používaly nějaké zásady podmíněného přístupu. PowerShell můžete také použít k vytváření sestav uživatelů registrovaných pro vícefaktorové ověřování Microsoft Entra.

Rozšíření NPS a protokoly SLUŽBY AD FS pro cloudovou aktivitu MFA jsou teď součástí protokolů přihlašování a už se nepublikují do sestavy aktivit.

Další informace a další sestavy vícefaktorového ověřování Microsoft Entra naleznete v tématu Kontrola událostí vícefaktorového ověřování Microsoft Entra.

Řešení potíží s vícefaktorovým ověřováním Microsoft Entra

Běžné problémy najdete v tématu Řešení běžných problémů s vícefaktorovým ověřováním Microsoft Entra.

Návod s asistencí

Průvodce mnoha doporučeními v tomto článku najdete v průvodci konfigurací vícefaktorového ověřování s asistencí pro Microsoft 365.