Integrace stávající infrastruktury NPS (Network Policy Server) s vícefaktorovým ověřováním Microsoft Entra

Rozšíření NPS (Network Policy Server) pro vícefaktorové ověřování Microsoft Entra přidává cloudové funkce vícefaktorového ověřování do vaší ověřovací infrastruktury pomocí stávajících serverů. S rozšířením NPS můžete do stávajícího toku ověřování přidat telefonní hovor, textovou zprávu nebo ověření aplikace pro telefon, aniž byste museli instalovat, konfigurovat a udržovat nové servery.

Rozšíření NPS funguje jako adaptér mezi protokolem RADIUS a cloudovým vícefaktorovým ověřováním Microsoft Entra, které poskytuje druhý faktor ověřování pro federované nebo synchronizované uživatele.

Jak funguje rozšíření NPS

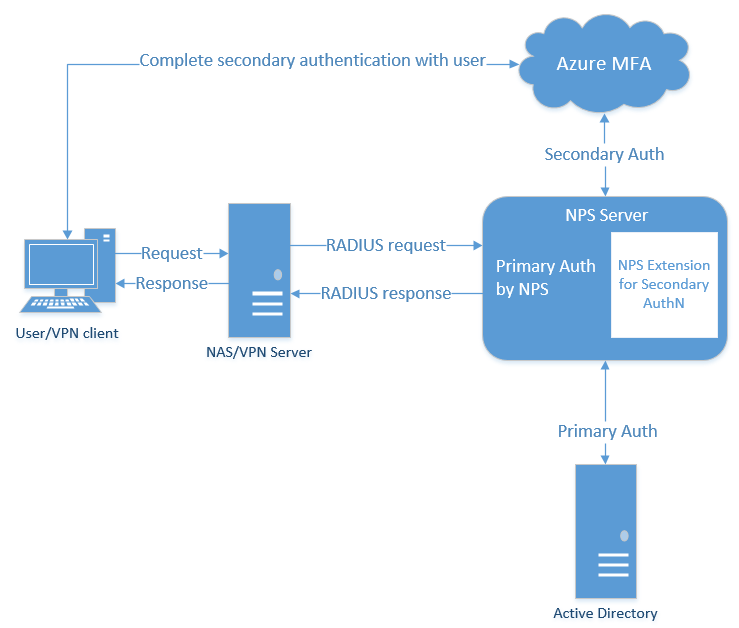

Při použití rozšíření NPS pro vícefaktorové ověřování Microsoft Entra zahrnuje tok ověřování následující komponenty:

NAS/VPN Server přijímá požadavky od klientů VPN a převádí je na požadavky RADIUS na servery NPS.

Server NPS se připojí ke službě Doména služby Active Directory Services (AD DS), aby provedl primární ověřování požadavků PROTOKOLU RADIUS a po úspěchu požadavek předá všem nainstalovaným rozšířením.

Rozšíření NPS aktivuje požadavek na vícefaktorové ověřování Microsoft Entra pro sekundární ověřování. Jakmile rozšíření obdrží odpověď a pokud bude výzva vícefaktorového ověřování úspěšná, dokončí požadavek na ověření tím, že serveru NPS poskytne tokeny zabezpečení, které zahrnují deklaraci identity vícefaktorového ověřování vydané službou Azure STS.

Poznámka:

I když NPS nepodporuje porovnávání čísel, nejnovější rozšíření NPS podporuje metody jednorázového hesla (TOTP), například TOTP dostupné v aplikaci Microsoft Authenticator. Přihlášení TOTP poskytuje lepší zabezpečení než alternativní prostředí schválit/zamítnutí.

Po 8. květnu 2023 se při povolení párování čísel všem uživatelům zobrazí výzva k přihlášení pomocí metody TOTP každému, kdo provádí připojení RADIUS s rozšířením NPS verze 1.2.2216.1 nebo novější. Aby mohli uživatelé toto chování zobrazit, musí mít zaregistrovanou metodu ověřování TOTP. Bez zaregistrované metody TOTP se uživatelům dál zobrazuje schválení/zamítnutí.

Vícefaktorové ověřování Microsoft Entra komunikuje s ID Microsoft Entra za účelem načtení podrobností uživatele a provádí sekundární ověřování pomocí metody ověření nakonfigurované pro uživatele.

Následující diagram znázorňuje tento tok požadavků na ověřování vysoké úrovně:

Chování protokolu RADIUS a rozšíření NPS

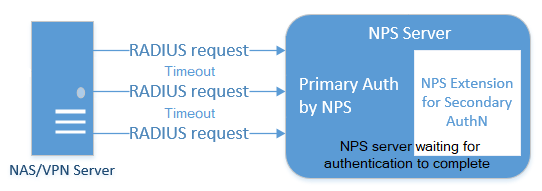

Vzhledem k tomu, že radius je protokol UDP, odesílatel předpokládá ztrátu paketů a čeká na odpověď. Po určité době může dojít k vypršení časového limitu připojení. Pokud ano, paket se znovu odešle, protože odesílatel předpokládá, že se paket nedosahoval cíle. Ve scénáři ověřování v tomto článku odesílají servery VPN požadavek a čekají na odpověď. Pokud vyprší časový limit připojení, server VPN odešle požadavek znovu.

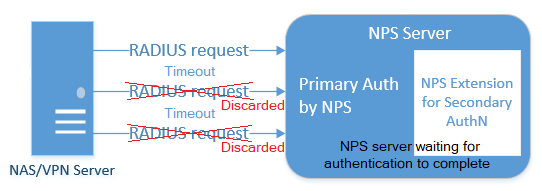

Server NPS nemusí před vypršením časového limitu připojení reagovat na původní požadavek serveru VPN, protože požadavek MFA může být stále zpracován. Uživatel pravděpodobně neodpověděl na výzvu vícefaktorového ověřování, takže rozšíření NPS vícefaktorového ověřování Microsoft Entra čeká na dokončení této události. V takovém případě server NPS identifikuje další požadavky serveru VPN jako duplicitní požadavek. Server NPS tyto duplicitní požadavky serveru VPN zahodí.

Pokud se podíváte na protokoly serveru NPS, může se zobrazit, že se tyto další požadavky zahodí. Toto chování je záměrně chráněné koncovým uživatelem před získáním více požadavků na jeden pokus o ověření. Zahozené požadavky v protokolu událostí serveru NPS neznačí problém se serverem NPS nebo rozšířením NPS s vícefaktorovým ověřováním Microsoft Entra.

Pokud chcete minimalizovat zahozené požadavky, doporučujeme, aby byly servery VPN nakonfigurované s časovým limitem nejméně 60 sekund. V případě potřeby nebo snížení počtu zahozených požadavků v protokolech událostí můžete zvýšit hodnotu časového limitu serveru VPN na 90 nebo 120 sekund.

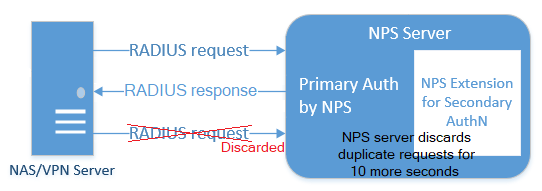

Kvůli tomuto chování protokolu UDP může server NPS obdržet duplicitní požadavek a odeslat další výzvu vícefaktorového ověřování, i když uživatel již odpověděl na počáteční požadavek. Aby se zabránilo tomuto časování, rozšíření NPS vícefaktorového ověřování Microsoft Entra pokračuje v filtrování a zahození duplicitních požadavků po dobu až 10 sekund po odeslání úspěšné odpovědi na server VPN.

V protokolech událostí serveru NPS se zase můžou zobrazovat zahozené požadavky, i když byla výzva vícefaktorového ověřování Microsoft Entra úspěšná. Jedná se o očekávané chování a neoznačuje problém se serverem NPS nebo rozšířením NPS s vícefaktorovým ověřováním Microsoft Entra.

Plánování nasazení

Rozšíření NPS automaticky zpracovává redundanci, takže nepotřebujete speciální konfiguraci.

Můžete vytvořit tolik serverů NPS s podporou vícefaktorového ověřování Microsoft Entra, kolik potřebujete. Pokud instalujete více serverů, měli byste pro každý z nich použít rozdílový klientský certifikát. Vytvoření certifikátu pro každý server znamená, že každý certifikát můžete aktualizovat jednotlivě a nemusíte se starat o výpadky na všech serverech.

Servery VPN směrují požadavky na ověřování, takže musí vědět o nových serverech NPS s podporou vícefaktorového ověřování Microsoft Entra.

Požadavky

Rozšíření NPS je určené pro práci s vaší stávající infrastrukturou. Než začnete, ujistěte se, že máte následující požadavky.

Licence

Rozšíření NPS pro vícefaktorové ověřování Microsoft Entra je k dispozici zákazníkům s licencemi pro vícefaktorové ověřování Microsoft Entra (včetně Microsoft Entra ID P1 a Premium P2 nebo Enterprise Mobility + Security). Licence založené na spotřebě pro vícefaktorové ověřování Microsoft Entra, jako jsou licence na uživatele nebo ověřování, nejsou kompatibilní s rozšířením NPS.

Software

Windows Server 2012 nebo novější Upozorňujeme, že Windows Server 2012 dosáhl konce podpory.

Pro modul Microsoft Graph PowerShellu se vyžaduje rozhraní .NET Framework 4.7.2 nebo novější.

PowerShell verze 5.1 nebo novější Pokud chcete zkontrolovat verzi PowerShellu, spusťte tento příkaz:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Knihovny

Instalační program rozšíření NPS nainstaluje Visual Studio 2017 C++ Redistributable (x64).

Microsoft Graph PowerShell je také nainstalován prostřednictvím konfiguračního skriptu, který spustíte jako součást procesu instalace, pokud ještě není k dispozici. Modul není potřeba nainstalovat předem.

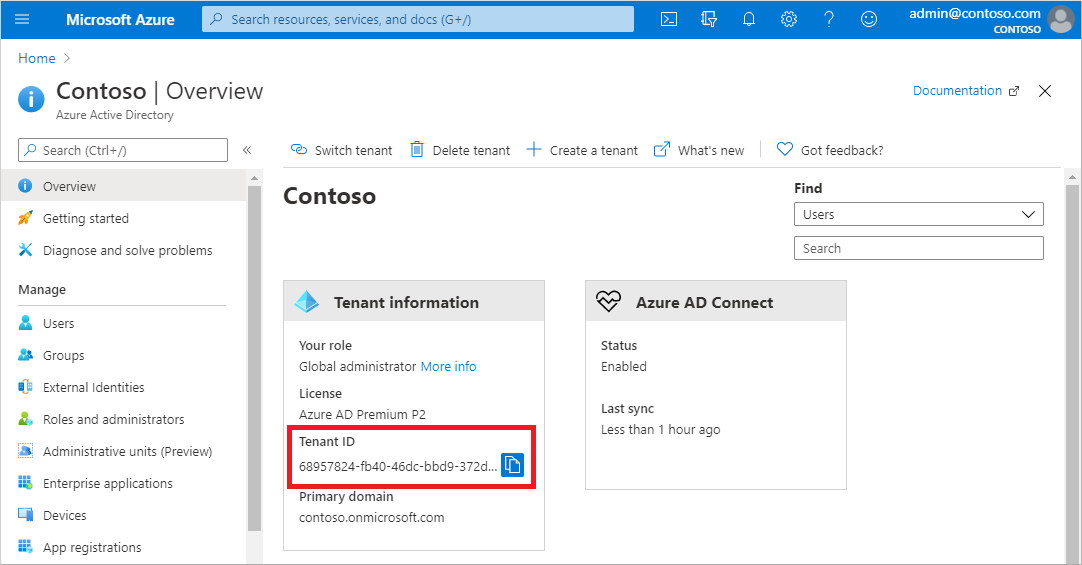

Získání ID tenanta adresáře

V rámci konfigurace rozšíření NPS musíte zadat přihlašovací údaje správce a ID vašeho tenanta Microsoft Entra. ID tenanta získáte provedením následujících kroků:

Přihlaste se do Centra pro správu Microsoft Entra jako aspoň globální Správa istrator.

Přejděte na Identity> Nastavení.

Síťové požadavky

Server NPS musí být schopný komunikovat s následujícími adresami URL přes port TCP 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Kromě toho se k dokončení nastavení adaptéru vyžaduje připojení k následujícím adresám URL pomocí poskytnutého skriptu PowerShellu:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

Následující tabulka popisuje porty a protokoly požadované pro rozšíření NPS. PORT TCP 443 (příchozí a odchozí) je jediným portem potřebným ze serveru ROZŠÍŘENÍ NPS na ID entra. Porty RADIUS jsou potřeba mezi přístupovým bodem a serverem rozšíření NPS.

| Protokol | Port | Description |

|---|---|---|

| HTTPS | 443 | Povolení ověřování uživatelů proti ID entra (vyžadováno při instalaci rozšíření) |

| UDP | 1812 | Běžný port pro ověřování RADIUS serverem NPS |

| UDP | 1645 | Neobvyklý port pro ověřování RADIUS serverem NPS |

| UDP | 1813 | Běžný port pro monitorování účtů RADIUS podle NPS |

| UDP | 1646 | Neobvyklý port pro monitorování účtů RADIUS podle NPS |

Příprava prostředí

Před instalací rozšíření NPS připravte prostředí na zpracování ověřovacího provozu.

Povolení role NPS na serveru připojeném k doméně

Server NPS se připojí k ID Microsoft Entra a ověří požadavky MFA. Zvolte jeden server pro tuto roli. Doporučujeme zvolit server, který nezpracuje požadavky z jiných služeb, protože rozšíření NPS vyvolává chyby pro všechny požadavky, které nejsou protokolem RADIUS. Server NPS musí být nastavený jako primární a sekundární ověřovací server pro vaše prostředí. Nemůže proxy serverovat požadavky RADIUS na jiný server.

- Na serveru otevřete Správce serveru. V nabídce Rychlý start vyberte Průvodce přidáním rolí a funkcí.

- Jako typ instalace zvolte instalaci založenou na rolích nebo na základě funkcí.

- Vyberte roli serveru Network Policy and Access Services. Může se zobrazit okno s informacemi o dalších požadovaných funkcích pro spuštění této role.

- Pokračujte v průvodci až do stránky Potvrzení . Až budete připraveni, vyberte Nainstalovat.

Instalace role serveru NPS může trvat několik minut. Po dokončení pokračujte v následujících částech konfigurace tohoto serveru tak, aby zpracovával příchozí požadavky RADIUS z řešení VPN.

Konfigurace řešení VPN pro komunikaci se serverem NPS

V závislosti na tom, které řešení VPN používáte, se postup konfigurace zásad ověřování RADIUS liší. Nakonfigurujte zásady SÍTĚ VPN tak, aby odkazovali na server RADIUS NPS.

Synchronizace uživatelů domény s cloudem

Tento krok už může být ve vašem tenantovi dokončený, ale je dobré pečlivě zkontrolovat, jestli microsoft Entra Připojení nedávno synchronizoval vaše databáze.

- Přihlaste se k Centru pro správu Microsoft Entra jako globální Správa istrator.

- Přejděte do služby Identity>Hybrid Management>microsoft Entra Připojení.

- Ověřte, že je váš stav synchronizace povolený a že poslední synchronizace byla před méně než hodinou.

Pokud potřebujete spustit nové kolo synchronizace, přečtěte si téma Microsoft Entra Připojení Sync: Scheduler.

Určení metod ověřování, které můžou uživatelé používat

Existují dva faktory, které ovlivňují, které metody ověřování jsou při nasazení rozšíření NPS k dispozici:

Algoritmus šifrování hesla používaný mezi klientem RADIUS (VPN, serverem Netscaler nebo jiným) a servery NPS.

- PAP podporuje všechny metody ověřování vícefaktorového ověřování Microsoft Entra v cloudu: telefonní hovor, jednosměrná textová zpráva, oznámení mobilní aplikace, hardwarové tokeny OATH a ověřovací kód mobilní aplikace.

- PROTOKOL CHAPV2 a EAP podporují telefonní hovor a oznámení mobilní aplikace.

Vstupní metody, které klientská aplikace (VPN, server Netscaler nebo jiné) dokáže zpracovat. Má například klient VPN nějaký způsob, jak uživateli umožnit zadat ověřovací kód z textové nebo mobilní aplikace?

V Azure můžete zakázat nepodporované metody ověřování.

Poznámka:

Bez ohledu na použitý ověřovací protokol (PAP, CHAP nebo EAP), pokud je vaše metoda MFA založená na textu (SMS, ověřovací kód mobilní aplikace nebo hardwarový token OATH) a vyžaduje, aby uživatel zadal kód nebo text do vstupního pole uživatelského rozhraní klienta VPN, může ověření proběhnout úspěšně. Všechny atributy RADIUS, které jsou nakonfigurované v zásadách přístupu k síti, se ale nepřesměrují klientovi RADIUS (zařízení síťového přístupu, jako je brána VPN). V důsledku toho může mít klient VPN více přístupu, než chcete, nebo méně přístupu nebo žádný přístup.

Alternativním řešením je spuštěním skriptu CrpUsernameStuffing předávat atributy RADIUS nakonfigurované v zásadách přístupu k síti a povolit vícefaktorové ověřování, pokud metoda ověřování uživatele vyžaduje použití jednorázového hesla (OTP), například SMS, hesla Microsoft Authenticatoru nebo hardwarového FOB.

Registrace uživatelů pro vícefaktorové ověřování

Před nasazením a použitím rozšíření NPS musí být uživatelé, kteří musí provádět vícefaktorové ověřování Microsoft Entra, zaregistrováni pro vícefaktorové ověřování MFA. K otestování rozšíření při jeho nasazení potřebujete také alespoň jeden testovací účet, který je plně zaregistrovaný pro vícefaktorové ověřování Microsoft Entra.

Pokud potřebujete vytvořit a nakonfigurovat testovací účet, postupujte následovně:

- Přihlaste se pomocí https://aka.ms/mfasetup testovacího účtu.

- Postupujte podle pokynů a nastavte metodu ověření.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň zásady ověřování Správa istrator.

- Přejděte na vícefaktorové>ověřování a povolte testovací účet.

Důležité

Ujistěte se, že uživatelé úspěšně zaregistrovali vícefaktorové ověřování Microsoft Entra. Pokud se uživatelé dříve zaregistrovali jenom pro samoobslužné resetování hesla (SSPR), je pro svůj účet povolený StrongAuthenticationMethods . Vícefaktorové ověřování Microsoft Entra se vynucuje při konfiguraci StrongAuthenticationMethods , a to i v případě, že se uživatel zaregistroval pouze pro SSPR.

Kombinovanou registraci zabezpečení je možné povolit, která současně konfiguruje samoobslužné resetování hesla a vícefaktorové ověřování Microsoft Entra. Další informace naleznete v tématu Povolení kombinované registrace bezpečnostních informací v Microsoft Entra ID.

Můžete také vynutit, aby uživatelé znovu zaregistrovali metody ověřování, pokud dříve povolili pouze samoobslužné resetování hesla.

Uživatelé, kteří se připojují k serveru NPS pomocí uživatelského jména a hesla, budou muset dokončit výzvu k vícefaktorovém ověřování.

Instalace rozšíření NPS

Důležité

Nainstalujte rozšíření NPS na jiný server než přístupový bod VPN.

Stažení a instalace rozšíření NPS pro vícefaktorové ověřování Microsoft Entra

Pokud chcete stáhnout a nainstalovat rozšíření NPS, proveďte následující kroky:

- Stáhněte rozšíření NPS z webu Stažení softwaru společnosti Microsoft.

- Zkopírujte binární soubor na server zásad sítě, který chcete nakonfigurovat.

- Spusťte setup.exe a postupujte podle pokynů k instalaci. Pokud dojde k chybám, ujistěte se, že byly knihovny z požadované části úspěšně nainstalovány.

Upgrade rozšíření NPS

Pokud později upgradujete existující instalaci rozšíření NPS, abyste se vyhnuli restartování základního serveru, proveďte následující kroky:

- Odinstalujte existující verzi.

- Spusťte nový instalační program.

- Restartujte službu Serveru síťových zásad (IAS).

Spuštění powershellového skriptu

Instalační program vytvoří skript PowerShellu v C:\Program Files\Microsoft\AzureMfa\Config umístění (kde C:\ je vaše instalační jednotka). Tento skript PowerShellu provádí při každém spuštění následující akce:

- Vytvoří certifikát podepsaný svým držitelem.

- Přidruží veřejný klíč certifikátu k instančnímu objektu v ID Microsoft Entra.

- Uloží certifikát v úložišti certifikátů místního počítače.

- Udělí přístup k privátnímu klíči certifikátu síťovému uživateli.

- Restartuje službu NPS.

Pokud nechcete používat vlastní certifikáty (místo certifikátů podepsaných svým držitelem, které generuje skript PowerShellu), spusťte skript PowerShellu a dokončete instalaci rozšíření NPS. Pokud rozšíření nainstalujete na více serverů, měl by mít každý server svůj vlastní certifikát.

Pokud chcete zajistit možnosti vyrovnávání zatížení nebo redundanci, opakujte podle potřeby tyto kroky na dalších serverech NPS:

Jako správce otevřete příkazový řádek Windows PowerShellu.

Změňte adresáře na místo, kde instalační program vytvořil skript PowerShellu:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Spusťte skript PowerShellu vytvořený instalačním programem.

Možná budete muset nejprve povolit protokol TLS 1.2, aby se PowerShell mohl správně připojit a stáhnout balíčky:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Důležité

Pro zákazníky, kteří používají Azure for US Government nebo Azure provozované cloudy 21Vianet, nejprve upravte skript AzureMfaNpsExtnConfigSetup.ps1 tak, aby zahrnoval parametry AzureEnvironmentu pro požadovaný cloud. Zadejte například -AzureEnvironment USGovernment nebo -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Po zobrazení výzvy se přihlaste k Microsoft Entra ID jako globální správce.

V PowerShellu se zobrazí výzva k zadání ID vašeho tenanta. Použijte identifikátor GUID ID tenanta, který jste zkopírovali v části Požadavky.

Po dokončení skriptu se zobrazí zpráva o úspěchu.

Pokud vypršela platnost předchozího certifikátu počítače a vygeneroval se nový certifikát, měli byste odstranit všechny certifikáty, jejichž platnost vypršela. Vypršení platnosti certifikátů může způsobit problémy se spuštěním rozšíření NPS.

Poznámka:

Pokud místo generování certifikátů ve skriptu PowerShellu používáte vlastní certifikáty, ujistěte se, že odpovídají konvenci pojmenování NPS. Název subjektu musí být CN=<TenantID,OU>=Microsoft NPS Extension.

Další kroky pro Microsoft Azure Government nebo Microsoft Azure provozované společností 21Vianet

Pro zákazníky, kteří používají Azure Government nebo Azure provozované cloudy 21Vianet, jsou na každém serveru NPS vyžadovány následující další kroky konfigurace.

Důležité

Tato nastavení registru nakonfigurujte jenom v případě, že jste azure Government nebo Azure provozovaný zákazníkem společnosti 21Vianet.

Pokud jste zákazníkem azure Government nebo Azure provozovaný zákazníkem 21Vianet, otevřete editor registru na serveru NPS.

Přejděte na

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Pro zákazníky Azure Government nastavte následující klíčové hodnoty:

Klíč registru Hodnota AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Pro Microsoft Azure provozované zákazníky 21Vianet nastavte následující klíčové hodnoty:

Klíč registru Hodnota AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Opakujte předchozí dva kroky a nastavte hodnoty klíče registru pro každý server NPS.

Restartujte službu NPS pro každý server NPS.

Pokud chcete mít minimální dopad, vyčerpejte každý server NPS z obměny nlB po jednom a počkejte, až se všechna připojení vyprázdní.

Vrácení certifikátu

S verzí 1.0.1.32 rozšíření NPS se teď podporuje čtení více certifikátů. Tato funkce pomáhá usnadnit aktualizace kumulativních certifikátů před vypršením jejich platnosti. Pokud vaše organizace používá předchozí verzi rozšíření NPS, upgradujte na verzi 1.0.1.32 nebo vyšší.

Certifikáty vytvořené skriptem AzureMfaNpsExtnConfigSetup.ps1 jsou platné po dobu 2 let. Monitorujte certifikáty pro vypršení platnosti. Certifikáty pro rozšíření NPS jsou umístěny v úložišti certifikátů místního počítače v části Osobní a jsou vystaveny ID tenanta poskytnuté instalačnímu skriptu.

Když se blíží datum vypršení platnosti certifikátu, měl by se vytvořit nový certifikát, který ho nahradí. Tento proces se provádí opětovným spuštěním AzureMfaNpsExtnConfigSetup.ps1 a zachováním stejného ID tenanta po zobrazení výzvy. Tento postup je potřeba zopakovat na každém serveru NPS ve vašem prostředí.

Konfigurace rozšíření NPS

Když je vaše prostředí připravené a rozšíření NPS je teď nainstalované na požadovaných serverech, můžete rozšíření nakonfigurovat.

Tato část obsahuje aspekty návrhu a návrhy pro úspěšná nasazení rozšíření NPS.

Omezení konfigurace

- Rozšíření NPS pro vícefaktorové ověřování Microsoft Entra nezahrnuje nástroje pro migraci uživatelů a nastavení z MFA Serveru do cloudu. Z tohoto důvodu doporučujeme místo existujícího nasazení použít rozšíření pro nová nasazení. Pokud použijete rozšíření v existujícím nasazení, musí uživatelé znovu provést kontrolu pravopisu a vyplnit podrobnosti vícefaktorového ověřování v cloudu.

- Rozšíření NPS používá hlavní název uživatele (UPN) z místního prostředí SLUŽBY AD DS k identifikaci uživatele v vícefaktorovém ověřování Microsoft Entra pro provádění sekundárního ověřování. Rozšíření je možné nakonfigurovat tak, aby používalo jiný identifikátor, například alternativní přihlašovací ID nebo vlastní pole SLUŽBY AD DS jiné než hlavní název uživatele (UPN). Další informace najdete v článku Rozšířené možnosti konfigurace rozšíření NPS pro vícefaktorové ověřování.

- Ne všechny šifrovací protokoly podporují všechny metody ověřování.

- PAP podporuje telefonní hovor, jednosměrnou textovou zprávu, oznámení mobilní aplikace a ověřovací kód mobilní aplikace.

- Protokol CHAPV2 a EAP podporují telefonní hovor a oznámení mobilní aplikace

Řízení klientů RADIUS vyžadujících vícefaktorové ověřování

Jakmile povolíte vícefaktorové ověřování pro klienta RADIUS pomocí rozšíření NPS, budou všechna ověřování pro tohoto klienta nutná k provádění vícefaktorového ověřování. Pokud chcete povolit vícefaktorové ověřování pro některé klienty RADIUS, ale ne pro jiné, můžete nakonfigurovat dva servery NPS a nainstalovat rozšíření jenom na jeden z nich.

Nakonfigurujte klienty RADIUS, které chcete vyžadovat, aby vícefaktorové ověřování odesílaly požadavky na server NPS nakonfigurované s rozšířením, a ostatní klienti RADIUS na server NPS, který není s rozšířením nakonfigurovaný.

Příprava na uživatele, kteří nejsou zaregistrovaní pro vícefaktorové ověřování

Pokud máte uživatele, kteří nejsou zaregistrovaní pro vícefaktorové ověřování, můžete určit, co se stane, když se pokusí ověřit. K řízení tohoto chování použijte nastavení REQUIRE_USER_MATCH v cestě registru HKLM\Software\Microsoft\AzureMFA. Toto nastavení má jednu možnost konfigurace:

| Key | Hodnota | Výchozí |

|---|---|---|

| REQUIRE_USER_MATCH | PRAVDA/NEPRAVDA | Nenastaví se (odpovídá hodnotě TRUE) |

Toto nastavení určuje, co dělat, když uživatel není zaregistrovaný pro vícefaktorové ověřování. Pokud klíč neexistuje, není nastavený nebo je nastavený na HODNOTU TRUE a uživatel není zaregistrovaný, rozšíření selže s výzvou MFA.

Pokud je klíč nastavený na FALSE a uživatel není zaregistrovaný, ověřování pokračuje bez provádění vícefaktorového ověřování. Pokud je uživatel zaregistrovaný v MFA, musí se ověřit pomocí vícefaktorového ověřování, i když je REQUIRE_USER_MATCH nastavená na HODNOTU FALSE.

Můžete se rozhodnout vytvořit tento klíč a nastavit ho na FALSE , zatímco vaši uživatelé se připojují, a nemusí být všechny zaregistrované pro vícefaktorové ověřování Microsoft Entra. Vzhledem k tomu, že nastavení klíče umožňuje přihlášení uživatelům, kteří nejsou zaregistrovaní pro vícefaktorové ověřování, měli byste tento klíč před přechodem do produkčního prostředí odebrat.

Řešení problému

Skript kontroly stavu rozšíření NPS

Skript kontroly stavu rozšíření NPS s vícefaktorovým ověřováním Microsoft Entra provádí základní kontrolu stavu při řešení potíží s rozšířením NPS. Spusťte skript a zvolte jednu z dostupných možností.

Jak opravit chybu Instanční objekt se při spuštění AzureMfaNpsExtnConfigSetup.ps1 skriptu nenašel?

Pokud se z nějakého důvodu instanční objekt "Klient vícefaktorového ověřování Azure" v tenantovi nevytvořil, můžete ho vytvořit ručně spuštěním PowerShellu.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

Po dokončení se přihlaste do Centra pro správu Microsoft Entra jako globální Správa istrator. Přejděte k podnikovým aplikacím> Identity>Applications>a vyhledejte "Klient vícefaktorového ověřování Azure". Potom klikněte na Zkontrolovat vlastnosti této aplikace. Ověřte, jestli je instanční objekt povolený nebo zakázaný. Klikněte na položku >aplikace – Vlastnosti. Pokud je možnost Povolená pro přihlášení uživatelů? je nastavená na Ne, nastavte ji na Ano.

AzureMfaNpsExtnConfigSetup.ps1 Spusťte skript znovu a neměl by vracet chybu instančního objektu.

Návody ověřte, že je klientský certifikát nainstalovaný podle očekávání?

Vyhledejte certifikát podepsaný svým držitelem vytvořený instalačním programem v úložišti certifikátů a zkontrolujte, jestli má privátní klíč udělená oprávnění k síťové službě uživatele. Certifikát má název subjektu TENANTID> CN<, OU = Microsoft NPS Extension.

Certifikáty podepsané svým držitelem vygenerované skriptem AzureMfaNpsExtnConfigSetup.ps1 mají životnost dvou let. Při ověřování, že je certifikát nainstalovaný, byste také měli zkontrolovat, jestli nevypršela platnost certifikátu.

Jak můžu ověřit, jestli je klientský certifikát přidružený k mému tenantovi v Microsoft Entra ID?

Otevřete příkazový řádek PowerShellu a spusťte následující příkazy:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Tyto příkazy vytisknou všechny certifikáty asociující vašeho tenanta s vaší instancí rozšíření NPS v relaci PowerShellu. Vyhledejte certifikát exportem klientského certifikátu jako souboru X.509 (.cer) s kódováním Base-64 bez privátního klíče a porovnejte ho se seznamem z PowerShellu. Porovnejte kryptografický otisk certifikátu nainstalovaného na serveru s tímto certifikátem. Kryptografické otisky certifikátu by se měly shodovat.

Časová razítka StartDateTime a EndDateTime , která jsou v čitelné podobě člověka, se dají použít k vyfiltraci jasných chyb, pokud příkaz vrátí více než jeden certifikát.

Proč se nemůžu přihlásit?

Zkontrolujte, jestli nevypršela platnost hesla. Rozšíření NPS nepodporuje změnu hesel v rámci pracovního postupu přihlašování. Pokud potřebujete další pomoc, obraťte se na pracovníky IT vaší organizace.

Proč moje požadavky selhávají s chybou tokenu zabezpečení?

Příčinou této chyby může být jeden z několika důvodů. Při řešení potíží použijte následující postup:

- Restartujte server NPS.

- Ověřte, že je klientský certifikát nainstalovaný podle očekávání.

- Ověřte, že je certifikát přidružený k vašemu tenantovi v ID Microsoft Entra.

- Ověřte, že ze serveru, na kterém se spouští rozšíření, je přístupný web

https://login.microsoftonline.com/.

Proč ověřování selže s chybou v protokolech HTTP s oznámením, že uživatel nebyl nalezen?

Ověřte, že je spuštěná služba AD Připojení a že je uživatel v místním prostředí služby AD DS i v Microsoft Entra ID.

Proč se v protokolech zobrazují chyby připojení HTTP se selháním všech ověřování?

Ověřte, https://strongauthenticationservice.auth.microsoft.com že https://adnotifications.windowsazure.comje dostupný ze serveru, na kterém běží rozšíření NPS.

Proč ověřování nefunguje, i když existuje platný certifikát?

Pokud vypršela platnost předchozího certifikátu počítače a vygeneroval se nový certifikát, odstraňte všechny certifikáty, jejichž platnost vypršela. Vypršení platnosti certifikátů může způsobit problémy se spuštěním rozšíření NPS.

Pokud chcete zkontrolovat, jestli máte platný certifikát, zkontrolujte úložiště certifikátů účtu místního počítače pomocí konzoly MMC a ujistěte se, že certifikát nepřešel datum vypršení platnosti. Pokud chcete vygenerovat nově platný certifikát, spusťte znovu kroky ze spuštění skriptu instalačního programu PowerShellu.

Proč se mi v protokolech serveru NPS zobrazují zahozené požadavky?

Pokud je hodnota časového limitu příliš nízká, server VPN může serveru NPS odesílat opakované požadavky. Server NPS tyto duplicitní požadavky detekuje a zahodí je. Toto chování je záměrně a neznamená problém se serverem NPS nebo rozšířením NPS s vícefaktorovým ověřováním Microsoft Entra.

Další informace o tom, proč se v protokolech serveru NPS zobrazují zahozené pakety, najdete v tématu Chování protokolu RADIUS a rozšíření NPS na začátku tohoto článku.

Návody získat shodu čísel Microsoft Authenticatoru pro práci se serverem NPS?

I když NPS nepodporuje párování čísel, nejnovější rozšíření NPS podporuje metody jednorázového hesla (TOTP), jako je TOTP, které jsou k dispozici v Microsoft Authenticatoru, další softwarové tokeny a hardwarové foby. Přihlášení TOTP poskytuje lepší zabezpečení než alternativní prostředí schválit/zamítnutí. Ujistěte se, že používáte nejnovější verzi rozšíření NPS.

Po 8. květnu 2023 se při povolení párování čísel všem uživatelům zobrazí výzva k přihlášení pomocí metody TOTP každému, kdo provádí připojení RADIUS s rozšířením NPS verze 1.2.2216.1 nebo novější.

Aby mohli uživatelé toto chování zobrazit, musí mít zaregistrovanou metodu ověřování TOTP. Bez zaregistrované metody TOTP se uživatelům dál zobrazuje schválení/zamítnutí.

Před vydáním rozšíření NPS verze 1.2.2216.1 po 8. květnu 2023 můžou organizace, které používají starší verze rozšíření NPS, upravit registr tak, aby vyžadovaly, aby uživatelé zadali TOTP. Další informace najdete v tématu rozšíření NPS.

Správa protokolů TLS a SSL a šifrovacích sad

Doporučuje se zakázat nebo odebrat starší a slabší šifrovací sady, pokud to vaše organizace nevyžaduje. Informace o tom, jak tuto úlohu dokončit, najdete v článku Správa protokolů SSL/TLS a šifrovacích sad pro SLUŽBU AD FS.

Další řešení potíží

Další pokyny k řešení potíží a možná řešení najdete v článku Řešení chybových zpráv z rozšíření NPS pro vícefaktorové ověřování Microsoft Entra.

Další kroky

Přehled a konfigurace serveru síťových zásad ve Windows Serveru

Konfigurace alternativních ID pro přihlášení nebo nastavení seznamu výjimek pro IP adresy, které by neměly provádět dvoustupňové ověřování v rozšířených možnostech konfigurace rozšíření NPS pro vícefaktorové ověřování

Zjistěte, jak integrovat bránu vzdálené plochy a servery VPN pomocí rozšíření NPS.

Řešení chybových zpráv z rozšíření NPS pro vícefaktorové ověřování Microsoft Entra