Integrace infrastruktury brány vzdálené plochy pomocí rozšíření NPS (Network Policy Server) a Microsoft Entra ID

Tento článek obsahuje podrobnosti o integraci infrastruktury brány vzdálené plochy s vícefaktorovým ověřováním Microsoft Entra pomocí rozšíření NPS (Network Policy Server) pro Microsoft Azure.

Rozšíření NPS (Network Policy Server) pro Azure umožňuje zákazníkům chránit ověřování klientů radius (Remote Authentication Dial-In User Service) pomocí cloudového vícefaktorového ověřování Azure. Toto řešení poskytuje dvoustupňové ověření pro přidání druhé vrstvy zabezpečení k přihlašování a transakcím uživatelů.

Tento článek obsahuje podrobné pokyny pro integraci infrastruktury NPS s vícefaktorovým ověřováním Microsoft Entra pomocí rozšíření NPS pro Azure. To umožňuje zabezpečené ověření pro uživatele, kteří se pokoušejí přihlásit k bráně vzdálené plochy.

Poznámka:

Tento článek by se neměl používat s nasazeními MFA Serveru a měl by se používat jenom s nasazeními vícefaktorového ověřování Microsoft Entra (cloudové).

Služba NPS (Network Policy and Access Services) poskytuje organizacím následující možnosti:

- Definujte centrální umístění pro správu a řízení síťových požadavků zadáním toho, kdo se může připojit, jaká denní doba připojení je povolená, doba trvání připojení a úroveň zabezpečení, kterou musí klienti používat pro připojení atd. Místo zadávání těchto zásad na každém serveru brány VPN nebo vzdálené plochy (RD) je možné tyto zásady zadat jednou v centrálním umístění. Protokol RADIUS poskytuje centralizované ověřování, autorizaci a účtování (AAA).

- Nastavte a vynucujte zásady stavu klienta architektury NAP (Network Access Protection), které určují, jestli mají zařízení udělen neomezený nebo omezený přístup k síťovým prostředkům.

- Poskytnutí prostředků k vynucení ověřování a autorizace pro přístup k bezdrátovým přístupovým bodům a přepínačům sítě Ethernet podporujícím 802.1x.

Organizace obvykle používají NPS (RADIUS) ke zjednodušení a centralizaci správy zásad SÍTĚ VPN. Mnoho organizací ale také používá NPS ke zjednodušení a centralizaci správy zásad autorizace desktopové plochy VP (RD Desktop Připojení ion).

Organizace mohou také integrovat NPS s vícefaktorovým ověřováním Microsoft Entra za účelem zvýšení zabezpečení a zajištění vysoké úrovně dodržování předpisů. To pomáhá zajistit, aby uživatelé vytvořili dvoustupňové ověření pro přihlášení k bráně vzdálené plochy. Aby měli uživatelé udělený přístup, musí zadat kombinaci uživatelského jména a hesla spolu s informacemi, které má uživatel pod kontrolou. Tyto informace musí být důvěryhodné a nemusí se snadno duplikovat, například číslo mobilního telefonu, číslo pevné linky, aplikace na mobilním zařízení atd. RdG aktuálně podporuje telefonní hovor a schválit nabízená/oznámení o zamítnutí z metod aplikace Microsoft Authenticator pro 2FA. Další informace o podporovaných metodách ověřování najdete v části Určení metod ověřování, které můžou uživatelé použít.

Pokud vaše organizace používá bránu vzdálené plochy a uživatel je zaregistrovaný pro kód TOTP spolu s nabízenými oznámeními Authenticatoru, nemůže splnit výzvu MFA a přihlášení brány vzdálené plochy selže. V takovém případě můžete nastavit OVERRIDE_NUMBER_MATCHING_WITH_OTP = NEPRAVDA pro vrácení nabízených oznámení do funkce Schválit/Odepřít pomocí authenticatoru.

Aby rozšíření NPS pokračovalo v práci pro uživatele brány vzdálené plochy, musí být tento klíč registru vytvořen na serveru NPS. Na serveru NPS otevřete editor registru. Přejděte na:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Vytvořte následující dvojici řetězců a hodnot:

Název: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Hodnota = NEPRAVDA

Před dostupností rozšíření NPS pro Azure museli zákazníci, kteří chtěli implementovat dvoustupňové ověřování integrovaného serveru NPS a prostředí vícefaktorového ověřování Microsoft Entra, nakonfigurovat a udržovat samostatný MFA Server v místním prostředí, jak je uvedeno v bráně vzdálené plochy a serveru Azure Multi-Factor Authentication pomocí protokolu RADIUS.

Dostupnost rozšíření NPS pro Azure teď dává organizacím možnost nasadit místní řešení MFA nebo cloudové řešení MFA pro zabezpečení ověřování klientů RADIUS.

Tok ověřování

Aby uživatelé měli udělený přístup k síťovým prostředkům prostřednictvím brány vzdálené plochy, musí splňovat podmínky uvedené v jedné zásadě autorizace VP Připojení (RD CAP) a jedné zásadě autorizace prostředků VP (RD RAP). CaPs VP určují, kdo má oprávnění k připojení k bránám VP. Protokoly RAPs vp určují síťové prostředky, jako jsou vzdálené plochy nebo vzdálené aplikace, ke kterým se uživatel může připojit přes bránu VP.

Bránu VP je možné nakonfigurovat tak, aby používala centrální úložiště zásad pro certifikační autority VP. Zásady RAP vp nemůžou používat centrální zásady, protože se zpracovávají v bráně VP. Příkladem brány VP nakonfigurované tak, aby používala centrální úložiště zásad pro certifikační autority VP, je klient RADIUS na jiný server NPS, který slouží jako centrální úložiště zásad.

Pokud je rozšíření NPS pro Azure integrované se službou NPS a bránou vzdálené plochy, úspěšný tok ověřování je následující:

- Server brány vzdálené plochy obdrží žádost o ověření od uživatele vzdálené plochy pro připojení k prostředku, jako je například relace vzdálené plochy. Server brány vzdálené plochy, který funguje jako klient RADIUS, převede požadavek na zprávu protokolu RADIUS Access-Request a odešle zprávu na server RADIUS (NPS), na kterém je nainstalované rozšíření NPS.

- Kombinace uživatelského jména a hesla se ověřuje ve službě Active Directory a uživatel se ověřuje.

- Pokud jsou splněny všechny podmínky uvedené v požadavku nps Připojení a zásady sítě (například denní omezení nebo omezení členství ve skupině), rozšíření NPS aktivuje požadavek na sekundární ověřování s vícefaktorovým ověřováním Microsoft Entra.

- Vícefaktorové ověřování Microsoft Entra komunikuje s ID Microsoft Entra, načte podrobnosti uživatele a provádí sekundární ověřování pomocí podporovaných metod.

- Po úspěchu výzvy MFA vícefaktorové ověřování Microsoft Entra sdělí výsledek rozšíření NPS.

- Server NPS, na kterém je rozšíření nainstalované, odešle na server brány vzdálené plochy zprávu RADIUS Access-Accept pro zásadu CAP vp.

- Uživateli je udělen přístup k požadovanému síťovému prostředku prostřednictvím brány VP.

Požadavky

Tato část podrobně popisuje nezbytné předpoklady před integrací vícefaktorového ověřování Microsoft Entra s bránou vzdálené plochy. Než začnete, musíte mít splněné následující požadavky.

- Infrastruktura vzdálené plochy (RDS)

- Licence pro vícefaktorové ověřování Microsoft Entra

- Software Windows Serveru

- Role NPS (Network Policy and Access Services)

- Microsoft Entra se synchronizoval s místní Active Directory

- Microsoft Entra GUID ID

Infrastruktura vzdálené plochy (RDS)

Musíte mít funkční infrastrukturu vzdálené plochy (RDS). Pokud ne, můžete tuto infrastrukturu v Azure rychle vytvořit pomocí následující šablony rychlého startu: Vytvoření kolekce relací vzdálené plochy.

Pokud chcete pro účely testování rychle vytvořit místní infrastrukturu RDS ručně, nasaďte ji podle kroků. Další informace: Nasazení RDS pomocí rychlého startu Azure a základního nasazení infrastruktury RDS

Software Windows Serveru

Rozšíření NPS vyžaduje nainstalovaný systém Windows Server 2008 R2 SP1 nebo novější se službou role NPS. Všechny kroky v této části byly provedeny pomocí Windows Serveru 2016.

Role NPS (Network Policy and Access Services)

Služba role NPS poskytuje funkce serveru RADIUS a klienta a také službu stavu zásad přístupu k síti. Tato role musí být nainstalovaná alespoň na dvou počítačích ve vaší infrastruktuře: Brána vzdálené plochy a jiný členský server nebo řadič domény. Ve výchozím nastavení je tato role již na počítači nakonfigurované jako brána vzdálené plochy. Roli NPS musíte také nainstalovat alespoň na jiný počítač, například řadič domény nebo členský server.

Informace o instalaci služby role NPS pro Windows Server 2012 nebo starší naleznete v tématu Instalace serveru zásad stavu architektury NAP. Popis osvědčených postupů pro NPS, včetně doporučení k instalaci NPS na řadič domény, najdete v tématu Osvědčené postupy pro NPS.

Microsoft Entra se synchronizoval s místní Active Directory

Pokud chcete použít rozšíření NPS, musí být místní uživatelé synchronizovaní s ID Microsoft Entra a povoleným vícefaktorovým ověřováním. V této části se předpokládá, že místní uživatelé jsou synchronizovaní s Microsoft Entra ID pomocí ad Připojení. Informace o microsoft Entra Připojení naleznete v tématu Integrace místních adresářů s Microsoft Entra ID.

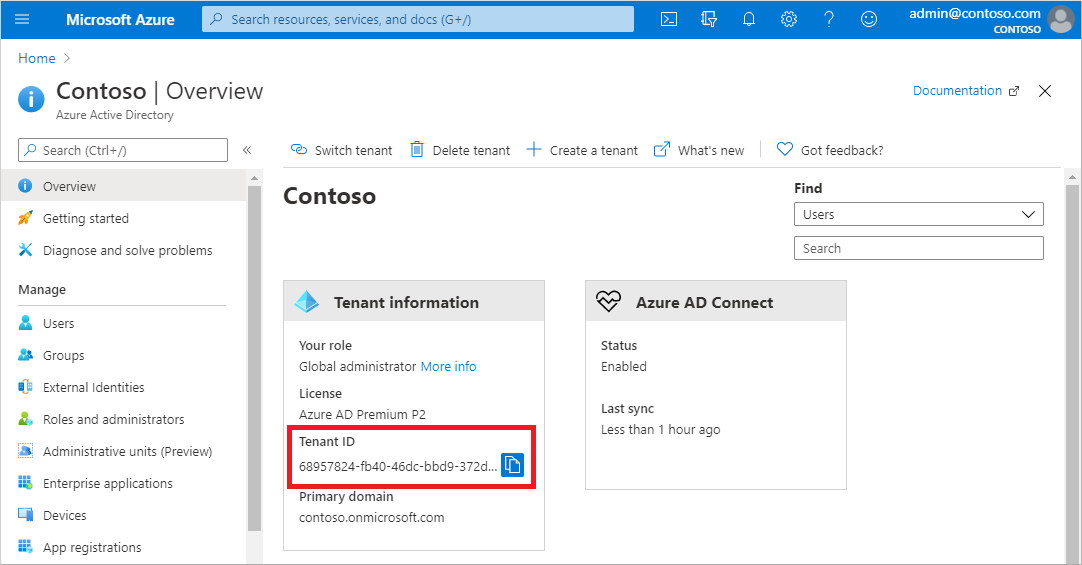

Microsoft Entra GUID ID

Pokud chcete nainstalovat rozšíření NPS, potřebujete znát identifikátor GUID ID Microsoft Entra. Pokyny k vyhledání identifikátoru GUID ID Microsoft Entra najdete níže.

Konfigurace vícefaktorového ověřování

Tato část obsahuje pokyny pro integraci vícefaktorového ověřování Microsoft Entra s bránou vzdálené plochy. Jako správce musíte nakonfigurovat službu vícefaktorového ověřování Microsoft Entra, aby uživatelé mohli sami zaregistrovat svá vícefaktorová zařízení nebo aplikace.

Postupujte podle kroků v části Začínáme s vícefaktorovým ověřováním Microsoft Entra v cloudu a povolte vícefaktorové ověřování pro uživatele Microsoft Entra.

Konfigurace účtů pro dvoustupňové ověření

Jakmile je účet povolený pro vícefaktorové ověřování, nemůžete se přihlásit k prostředkům, které se řídí zásadami vícefaktorového ověřování, dokud úspěšně nenakonfigurujete důvěryhodné zařízení pro druhý ověřovací faktor a ověřili jste se pomocí dvoustupňového ověření.

Postupujte podle pokynů v tématu Co pro mě znamená vícefaktorové ověřování Microsoft Entra? Abyste porozuměli a správně nakonfigurovali svá zařízení pro vícefaktorové ověřování pomocí uživatelského účtu.

Důležité

Přihlašovací chování brány vzdálené plochy neposkytuje možnost zadat ověřovací kód s vícefaktorovým ověřováním Microsoft Entra. Uživatelský účet musí být nakonfigurovaný pro ověření telefonu nebo aplikaci Microsoft Authenticator se schválením /nabízených oznámení o zamítnutí.

Pokud není pro uživatele nakonfigurované ověření telefonu ani aplikace Microsoft Authenticator se schválením /nabízených oznámení o zamítnutí, nebude uživatel moct dokončit výzvu vícefaktorového ověřování Microsoft Entra a přihlásit se k bráně vzdálené plochy.

Metoda textu SMS nefunguje s bránou vzdálené plochy, protože neposkytuje možnost zadat ověřovací kód.

Instalace a konfigurace rozšíření NPS

Tato část obsahuje pokyny ke konfiguraci infrastruktury VP pro použití vícefaktorového ověřování Microsoft Entra pro ověřování klientů pomocí brány vzdálené plochy.

Získání ID tenanta adresáře

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

V rámci konfigurace rozšíření NPS musíte zadat přihlašovací údaje správce a ID vašeho tenanta Microsoft Entra. ID tenanta získáte provedením následujících kroků:

Přihlaste se do Centra pro správu Microsoft Entra jako aspoň globální Správa istrator.

Přejděte na Identity> Nastavení.

Instalace rozšíření NPS

Nainstalujte rozšíření NPS na server, na který je nainstalovaná role NPS (Network Policy and Access Services). To funguje jako server RADIUS pro váš návrh.

Důležité

Nenainstalujte rozšíření NPS na server brány vzdálené plochy (RDG). Server RDG nepoužívá protokol RADIUS se svým klientem, takže rozšíření nemůže interpretovat a provádět vícefaktorové ověřování.

Pokud jsou server RDG a server NPS s rozšířením NPS různé servery, rdG interně používá NPS ke komunikaci s jinými servery NPS a používá radius jako protokol pro správnou komunikaci.

- Stáhněte si rozšíření NPS.

- Zkopírujte instalační spustitelný soubor (NpsExtnForAzureMfaInstaller.exe) na server NPS.

- Na serveru NPS poklikejte na NpsExtnForAzureMfaInstaller.exe. Pokud se zobrazí výzva, klikněte na Spustit.

- V nps extension for Microsoft Entra multifactor authentication Setup dialog box, review the software license terms, check I agree to the license terms and conditions, and click Install.

- V nps extension for Microsoft Entra multifactor authentication Setup dialog box, click Close.

Konfigurace certifikátů pro použití s rozšířením NPS pomocí skriptu PowerShellu

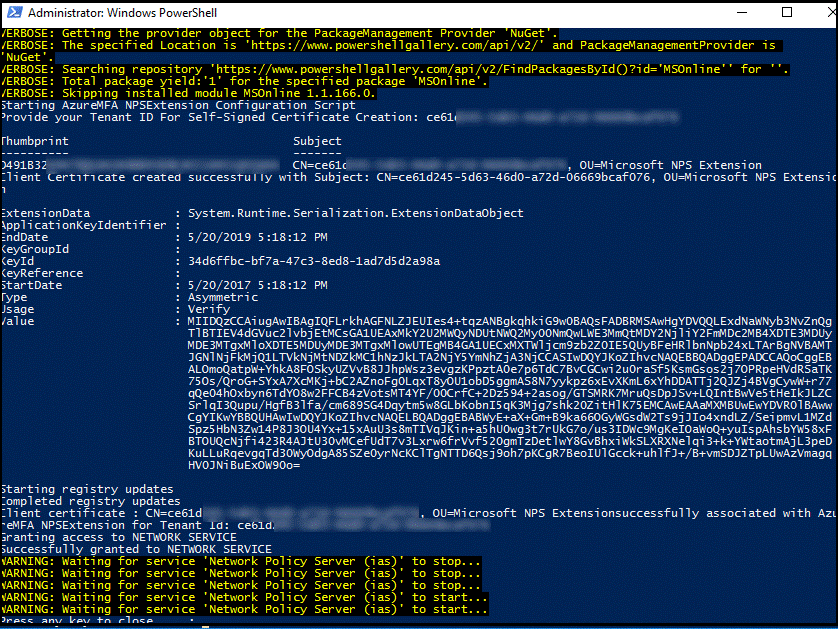

Dále je potřeba nakonfigurovat certifikáty pro použití rozšířením NPS, abyste zajistili zabezpečenou komunikaci a záruku. Součástí NPS je skript PowerShellu, který konfiguruje certifikát podepsaný svým držitelem pro použití se serverem NPS.

Skript provede následující akce:

- Vytvoří certifikát podepsaný svým držitelem.

- Přidruží veřejný klíč certifikátu k instančnímu objektu v ID Microsoft Entra.

- Uloží certifikát v úložišti místního počítače.

- Udělí přístup k privátnímu klíči certifikátu síťovému uživateli.

- Restartuje službu Network Policy Server.

Pokud chcete použít vlastní certifikáty, musíte přidružit veřejný klíč certifikátu k instančnímu objektu pro ID Microsoft Entra atd.

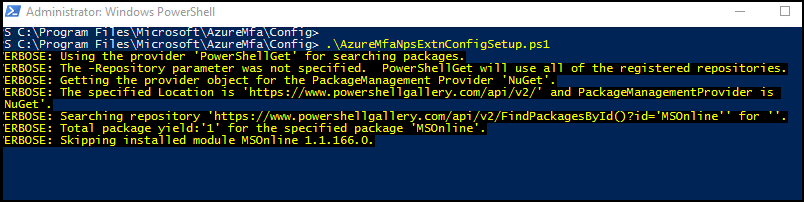

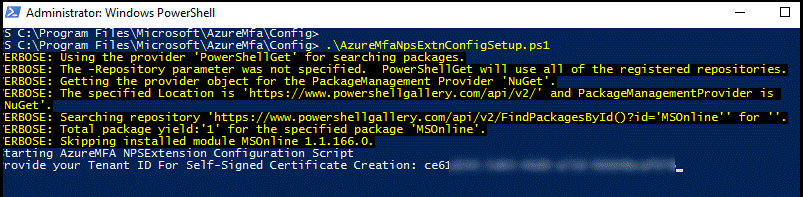

Pokud chcete skript použít, zadejte rozšíření s přihlašovacími údaji microsoft Entra Správa a ID tenanta Microsoft Entra, které jste zkopírovali dříve. Spusťte skript na každém serveru NPS, na kterém jste nainstalovali rozšíření NPS. Potom udělejte následující:

Otevřete příkazový řádek Windows PowerShellu pro správu.

Na příkazovém řádku PowerShellu zadejte

cd 'c:\Program Files\Microsoft\AzureMfa\Config'a stiskněte ENTER.Zadejte

.\AzureMfaNpsExtnConfigSetup.ps1a stiskněte ENTER. Skript zkontroluje, jestli je nainstalovaný modul PowerShellu. Pokud není nainstalovaný, skript nainstaluje modul za vás.

Jakmile skript ověří instalaci modulu PowerShellu, zobrazí se dialogové okno modulu PowerShellu. V dialogovém okně zadejte svoje přihlašovací údaje a heslo správce Microsoft Entra a klikněte na Přihlásit se.

Po zobrazení výzvy vložte ID tenanta, které jste zkopírovali do schránky dříve, a stiskněte ENTER.

Skript vytvoří certifikát podepsaný svým držitelem a provede další změny konfigurace. Výstup by měl vypadat jako na následujícím obrázku.

Konfigurace komponent NPS v bráně vzdálené plochy

V této části nakonfigurujete zásady autorizace připojení brány vzdálené plochy a další nastavení protokolu RADIUS.

Tok ověřování vyžaduje, aby se mezi bránou vzdálené plochy a serverem NPS, na kterém je nainstalované rozšíření NPS, vyměňovaly zprávy PROTOKOLU RADIUS. To znamená, že musíte nakonfigurovat nastavení klienta RADIUS na bráně vzdálené plochy i na serveru NPS, na kterém je nainstalované rozšíření NPS.

Konfigurace zásad autorizace připojení brány vzdálené plochy pro použití centrálního úložiště

Zásady autorizace připojení ke vzdálené ploše určují požadavky pro připojení k serveru brány vzdálené plochy. CaPs VP se dají ukládat místně (výchozí) nebo se dají uložit v centrálním úložišti RD CAP, na kterém běží NPS. Pokud chcete nakonfigurovat integraci vícefaktorového ověřování Microsoft Entra s RDS, musíte zadat použití centrálního úložiště.

Na serveru brány VP otevřete Správce serveru.

V nabídce klepněte na příkaz Nástroje, přejděte na příkaz Vzdálená plocha a klepněte na příkaz Správce brány vzdálené plochy.

Ve Správci brány VP klikněte pravým tlačítkem na [Název serveru] (místní) a klikněte na Vlastnosti.

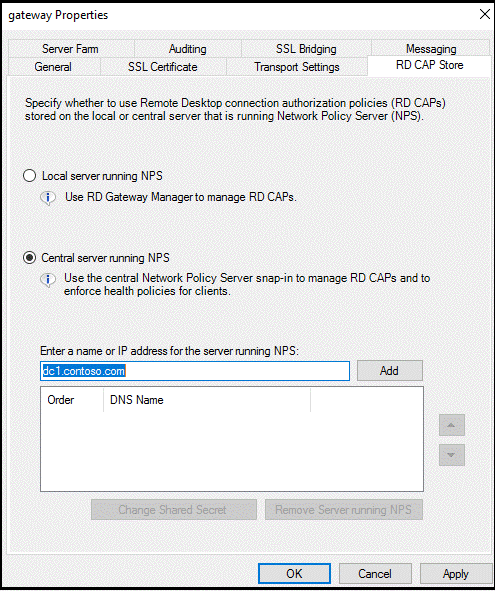

V dialogovém okně Vlastnosti vyberte kartu ÚLOŽIŠTĚ CAP VP.

Na kartě Úložiště CAP VP vyberte Centrální server se systémem NPS.

Do pole Zadejte název nebo IP adresu serveru se systémem NPS zadejte IP adresu nebo název serveru, na kterém jste nainstalovali rozšíření NPS.

Klikněte na tlačítko Přidat.

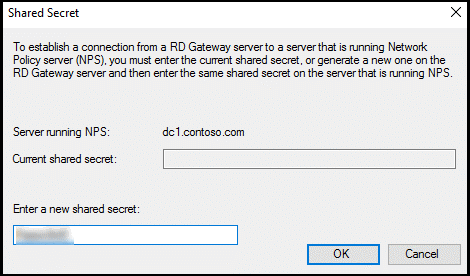

V dialogovém okně Sdílený tajný klíč zadejte sdílený tajný klíč a klepněte na tlačítko OK. Ujistěte se, že tento sdílený tajný klíč zaznamenáte a záznam bezpečně uložíte.

Poznámka:

Sdílený tajný klíč se používá k navázání vztahu důvěryhodnosti mezi servery RADIUS a klienty. Vytvoření dlouhého a složitého tajného kódu

Kliknutím na OK zavřete dialogové okno.

Konfigurace hodnoty časového limitu protokolu RADIUS na serveru NPS brány vzdálené plochy

Abyste měli jistotu, že je čas ověřit přihlašovací údaje uživatelů, provést dvoustupňové ověření, přijímat odpovědi a odpovídat na zprávy PROTOKOLU RADIUS, je nutné upravit hodnotu časového limitu protokolu RADIUS.

Na serveru brány VP otevřete Správce serveru. V nabídce klepněte na příkaz Nástroje a potom klepněte na položku Server zásad sítě.

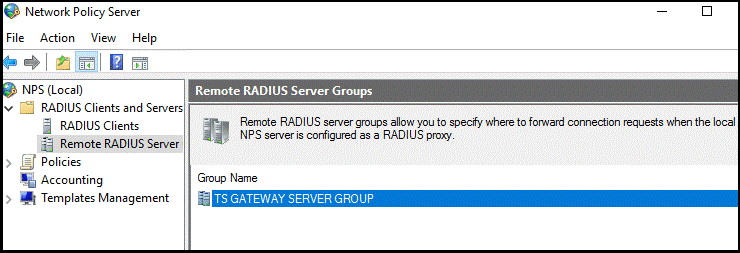

V konzole NPS (místní) rozbalte položku Klienti a servery RADIUS a vyberte Vzdálený server RADIUS.

V podokně podrobností poklikejte na SKUPINU SERVERŮ BRÁNY SLUŽBY TS.

Poznámka:

Tato skupina serverů RADIUS byla vytvořena při konfiguraci centrálního serveru pro zásady NPS. Brána VP předává zprávy RADIUS tomuto serveru nebo skupině serverů, pokud je ve skupině více než jedna.

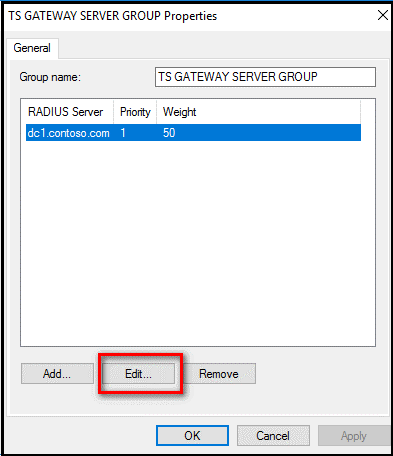

V dialogovém okně VLASTNOSTI SKUPINY SERVERŮ BRÁNY SLUŽBY TS vyberte IP adresu nebo název serveru NPS, který jste nakonfigurovali pro ukládání CAPs VP, a klikněte na tlačítko Upravit.

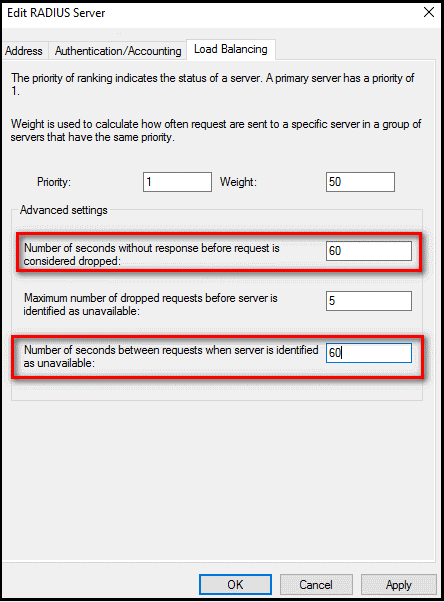

V dialogovém okně Upravit server RADIUS vyberte kartu Vyrovnávání zatížení.

Na kartě Vyrovnávání zatížení změňte výchozí hodnotu od 3 do 60 sekund v počtu sekund bez odpovědi, než se požadavek považuje za vyřazené pole.

V počtu sekund mezi požadavky, pokud je server identifikován jako nedostupné pole, změňte výchozí hodnotu 30 sekund na hodnotu, která je rovna nebo větší než hodnota, kterou jste zadali v předchozím kroku.

Dialogové okno zavřete tak, že dvakrát kliknete na OK .

Ověření zásad žádostí o Připojení

Pokud ve výchozím nastavení nakonfigurujete bránu VP tak, aby používala centrální úložiště zásad pro zásady autorizace připojení, brána VP je nakonfigurovaná tak, aby předávala požadavky CAP na server NPS. Server NPS s nainstalovaným rozšířením vícefaktorového ověřování Microsoft Entra zpracovává žádost o přístup k protokolu RADIUS. Následující kroky ukazují, jak ověřit výchozí zásady žádosti o připojení.

V bráně VP v konzole NPS (místní) rozbalte zásady a vyberte Připojení zásady žádosti.

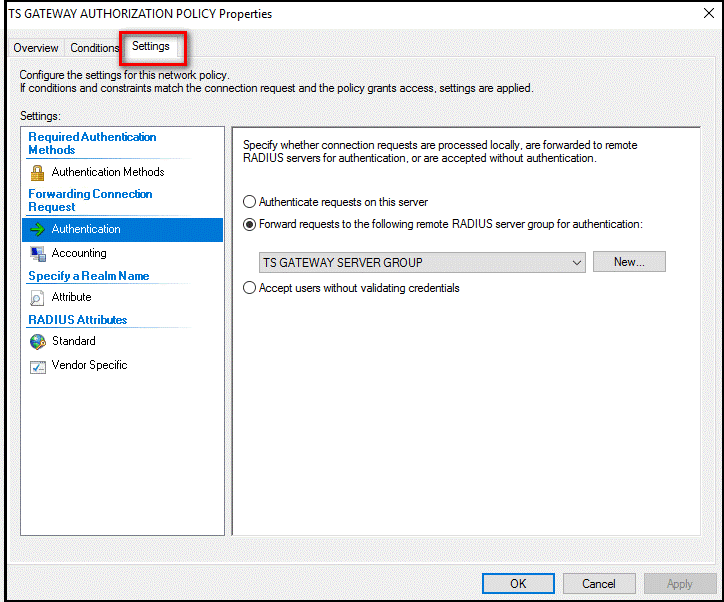

Poklikejte na ZÁSADY AUTORIZACE BRÁNY SLUŽBY TS.

V dialogovém okně Vlastnosti ZÁSAD AUTORIZACE BRÁNY služby TS KLIKNĚTE na kartu Nastavení.

Na kartě Nastavení klikněte v části Předávací Připojení požadavek na ověřování. Klient RADIUS je nakonfigurovaný tak, aby předával požadavky na ověření.

Klepněte na možnost Zrušit.

Poznámka:

Další informace o vytvoření zásady žádosti o připojení najdete v článku Konfigurace dokumentace zásad žádostí o připojení pro stejné.

Konfigurace NPS na serveru, na kterém je nainstalované rozšíření NPS

Server NPS, na kterém je nainstalované rozšíření NPS, musí mít možnost vyměňovat zprávy RADIUS se serverem NPS na bráně vzdálené plochy. Pokud chcete tuto výměnu zpráv povolit, musíte nakonfigurovat komponenty NPS na serveru, na kterém je nainstalovaná služba rozšíření NPS.

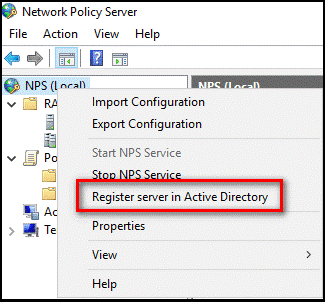

Registrace serveru ve službě Active Directory

Aby server NPS fungoval správně v tomto scénáři, musí být zaregistrovaný ve službě Active Directory.

Na serveru NPS otevřete Správce serveru.

V Správce serveru klepněte na tlačítko Nástroje a potom klepněte na položku Server zásad sítě.

V konzole serveru NPS (Network Policy Server) klepněte pravým tlačítkem myši na NPS (místní) a potom klepněte na tlačítko Zaregistrovat server ve službě Active Directory.

Dvakrát klikněte na OK .

Nechte konzolu otevřenou pro další postup.

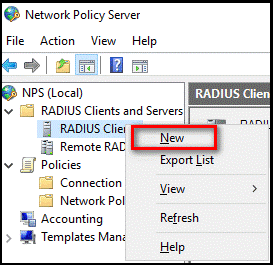

Vytvoření a konfigurace klienta RADIUS

Brána vzdálené plochy musí být nakonfigurovaná jako klient RADIUS serveru NPS.

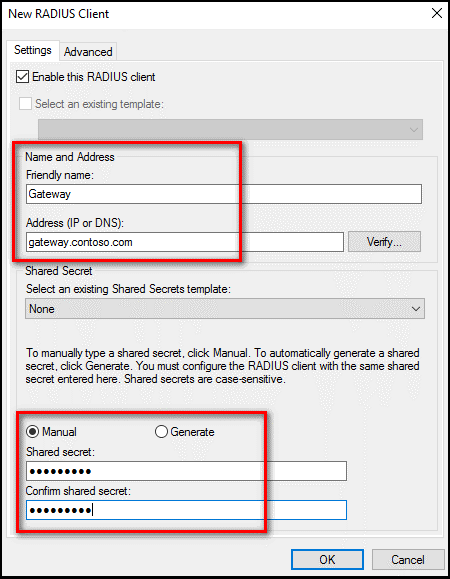

Na serveru NPS, na kterém je nainstalované rozšíření NPS, klikněte v konzole NPS (místní) pravým tlačítkem myši na klienty RADIUS a klikněte na tlačítko Nový.

V dialogovém okně Nový klient RADIUS zadejte popisný název, například bránu, IP adresu nebo název DNS serveru brány vzdálené plochy.

Do pole Sdílený tajný klíč a Potvrdit sdílený tajný kód zadejte stejný tajný klíč, který jste použili dříve.

Kliknutím na tlačítko OK zavřete dialogové okno Nový klient RADIUS.

Konfigurace zásad sítě

Vzpomeňte si, že server NPS s rozšířením vícefaktorového ověřování Microsoft Entra je určené centrální úložiště zásad pro Připojení ion Authorization Policy (CAP). Proto musíte na serveru NPS implementovat CAP, abyste mohli autorizovat platné požadavky na připojení.

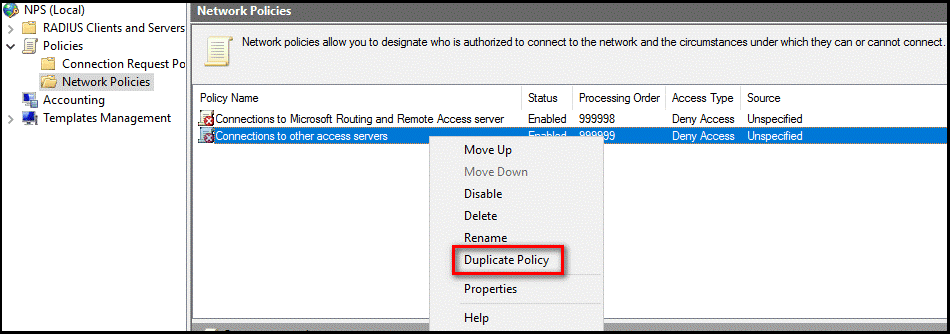

Na serveru NPS otevřete konzolu NPS (místní), rozbalte položku Zásady a klikněte na položku Zásady sítě.

Klikněte pravým tlačítkem na Připojení iony na jiné přístupové servery a klikněte na duplikovat zásady.

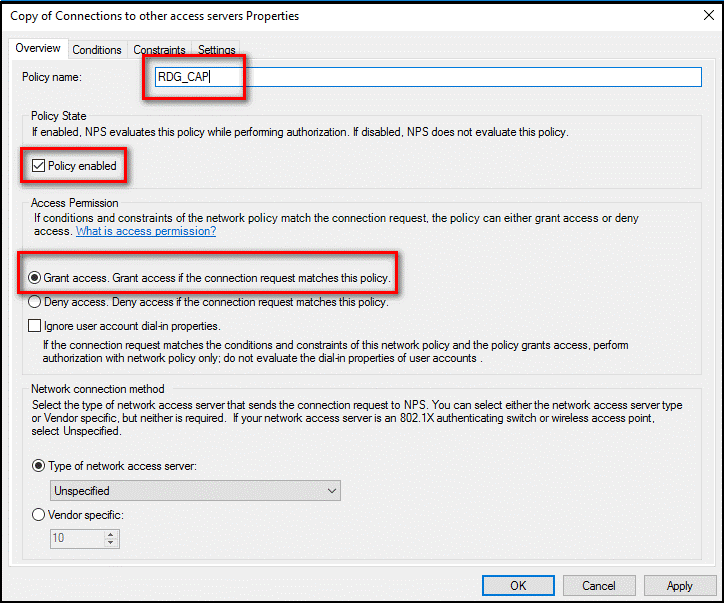

Pravým tlačítkem myši klikněte na Kopírovat Připojení iony na jiné přístupové servery a klepněte na příkaz Vlastnosti.

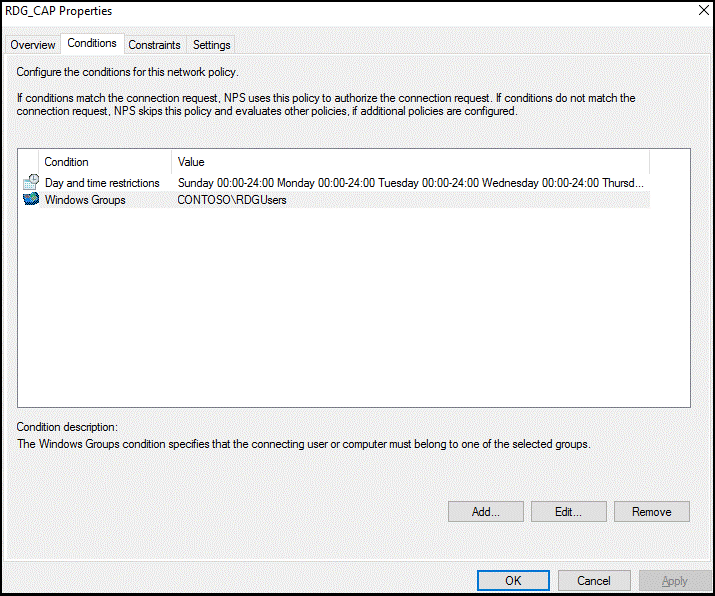

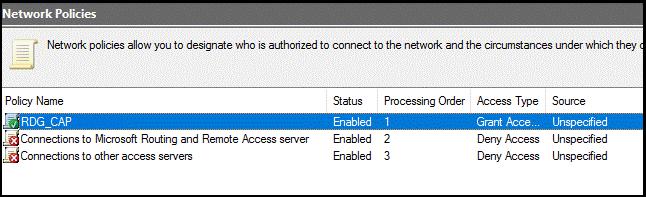

V dialogovém okně Kopírovat Připojení iony na jiné přístupové servery zadejte v názvu zásady vhodný název, například RDG_CAP. Zaškrtněte políčko Zásady a vyberte Udělit přístup. Volitelně můžete v části Typ serveru pro přístup k síti vybrat bránu vzdálené plochy nebo ji ponechat jako nezadanou.

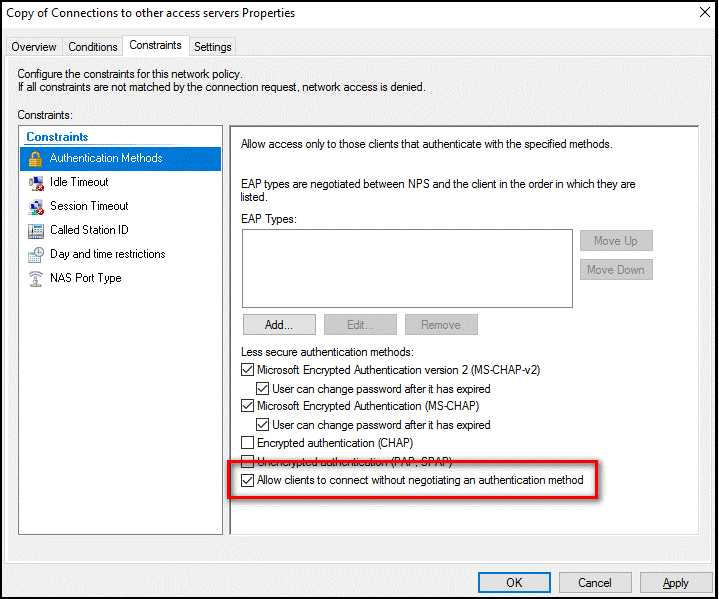

Klikněte na kartu Omezení a zaškrtněte políčko Povolit klientům připojení bez vyjednávání metody ověřování.

Volitelně můžete kliknout na kartu Podmínky a přidat podmínky, které musí být splněny, aby bylo možné připojení autorizovat, například členství v konkrétní skupině Windows.

Klikněte na OK. Po zobrazení odpovídajícího tématu nápovědy klepněte na tlačítko Ne.

Ujistěte se, že je vaše nová zásada v horní části seznamu, jestli je zásada povolená a že uděluje přístup.

Ověření konfigurace

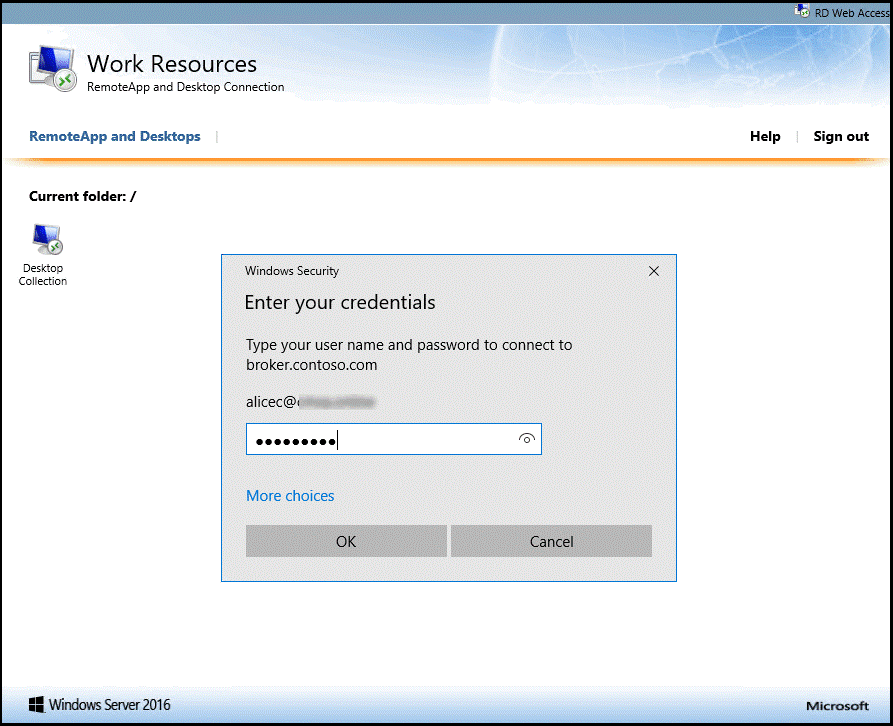

Pokud chcete ověřit konfiguraci, musíte se přihlásit k bráně vzdálené plochy pomocí vhodného klienta RDP. Ujistěte se, že používáte účet, který povoluje vaše zásady autorizace Připojení a je povolený pro vícefaktorové ověřování Microsoft Entra.

Jak je znázorněno na následujícím obrázku, můžete použít stránku Webový přístup ke vzdálené ploše.

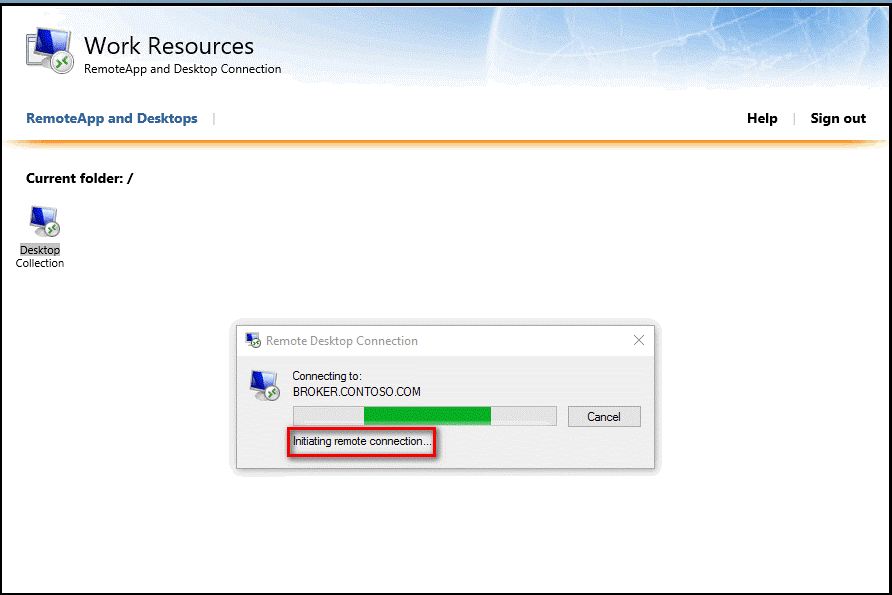

Po úspěšném zadání přihlašovacích údajů pro primární ověřování se v dialogovém okně Vzdálená plocha Připojení zobrazí stav Zahájení vzdáleného připojení, jak je znázorněno níže.

Pokud jste úspěšně ověřili sekundární metodu ověřování, kterou jste dříve nakonfigurovali v vícefaktorovém ověřování Microsoft Entra, jste připojeni k prostředku. Pokud však sekundární ověřování není úspěšné, přístup k prostředku se odepře.

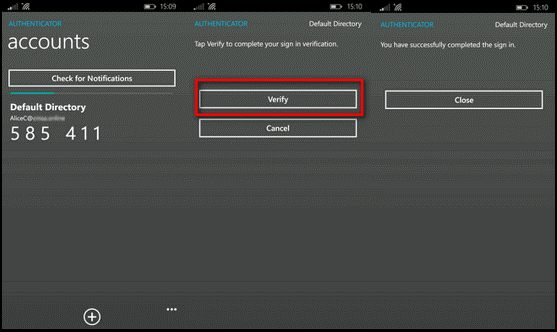

V následujícím příkladu se aplikace Authenticator na telefonu s Windows používá k poskytnutí sekundárního ověřování.

Po úspěšném ověření pomocí sekundární metody ověřování jste přihlášení k bráně vzdálené plochy jako obvykle. Protože ale potřebujete použít sekundární metodu ověřování pomocí mobilní aplikace na důvěryhodném zařízení, je proces přihlášení bezpečnější, než by jinak.

Zobrazení protokolů Prohlížeč událostí pro úspěšné události přihlášení

Pokud chcete zobrazit úspěšné události přihlášení v protokolech windows Prohlížeč událostí, můžete zadat následující příkaz PowerShellu pro dotazování na protokoly Terminál Windows Services a Zabezpečení Windows.

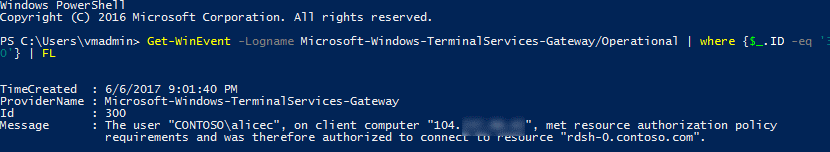

K dotazování úspěšných událostí přihlášení v provozních protokolech brány (Prohlížeč událostí\Protokoly aplikací a služeb\Microsoft\Windows\TerminalServices-Gateway\Operational) použijte následující příkazy PowerShellu:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Tento příkaz zobrazí události Systému Windows, které zobrazují požadavky zásad autorizace prostředků uživatele (RD RAP) a byl udělen přístup.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Tento příkaz zobrazí události, které se zobrazí, když uživatel splnil požadavky zásad autorizace připojení.

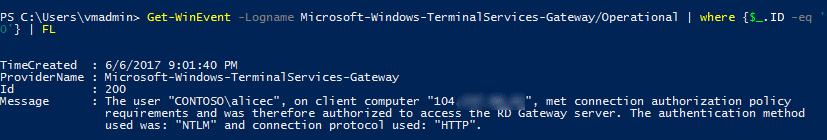

Můžete také zobrazit tento protokol a filtrovat ID událostí, 300 a 200. K dotazování úspěšných událostí přihlášení v protokolech prohlížeče událostí zabezpečení použijte následující příkaz:

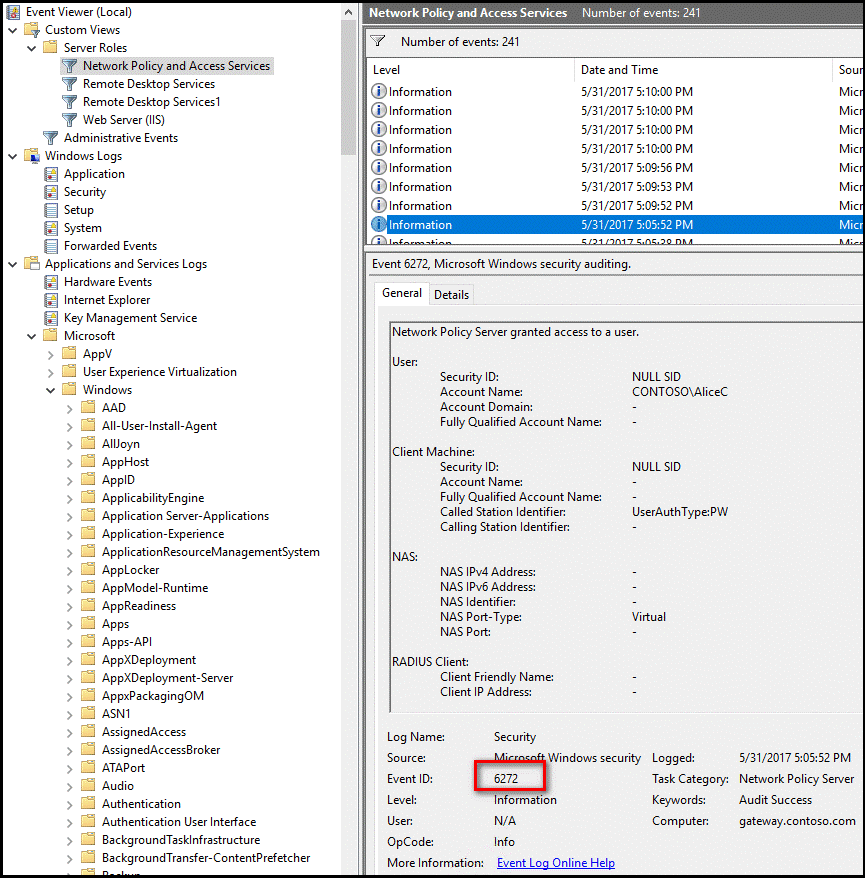

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Tento příkaz lze spustit buď na centrálním serveru NPS, nebo na serveru brány VP.

Můžete také zobrazit protokol zabezpečení nebo vlastní zobrazení Zásady sítě a přístupové služby, jak je znázorněno níže:

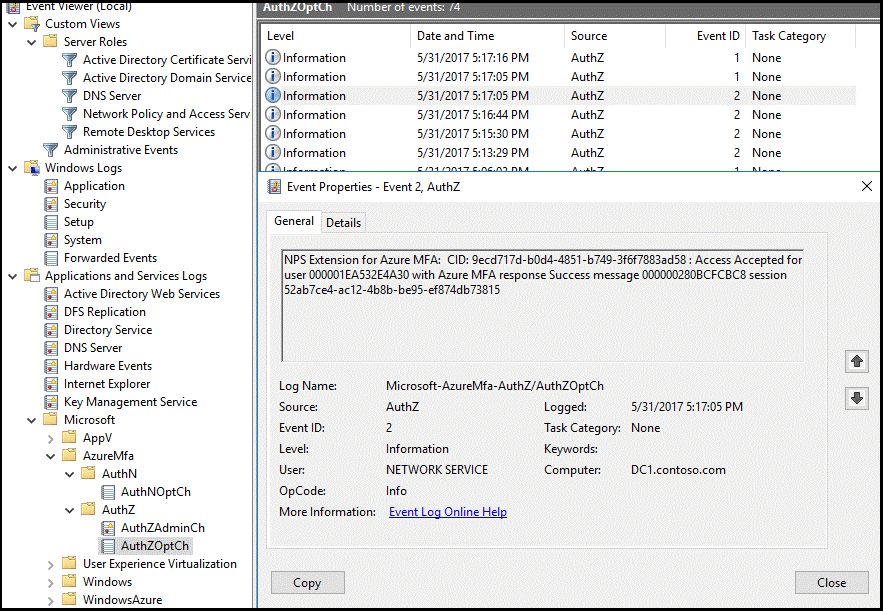

Na serveru, na kterém jste nainstalovali rozšíření NPS pro vícefaktorové ověřování Microsoft Entra, najdete Prohlížeč událostí aplikační protokoly specifické pro rozšíření v protokolech aplikací a služeb\Microsoft\AzureMfa.

Průvodce odstraňováním potíží

Pokud konfigurace nefunguje podle očekávání, prvním místem, kde začít řešit potíže, je ověřit, že je uživatel nakonfigurovaný tak, aby používal vícefaktorové ověřování Microsoft Entra. Požádejte uživatele, aby se přihlásil do Centra pro správu Microsoft Entra. Pokud se uživatelům zobrazí výzva k sekundárnímu ověření a může se úspěšně ověřit, můžete eliminovat nesprávnou konfiguraci vícefaktorového ověřování Microsoft Entra.

Pokud vícefaktorové ověřování Microsoftu pro uživatele funguje, měli byste zkontrolovat příslušné protokoly událostí. Patří sem protokoly zabezpečení, provozní brány a vícefaktorové ověřování Microsoft Entra, které jsou popsány v předchozí části.

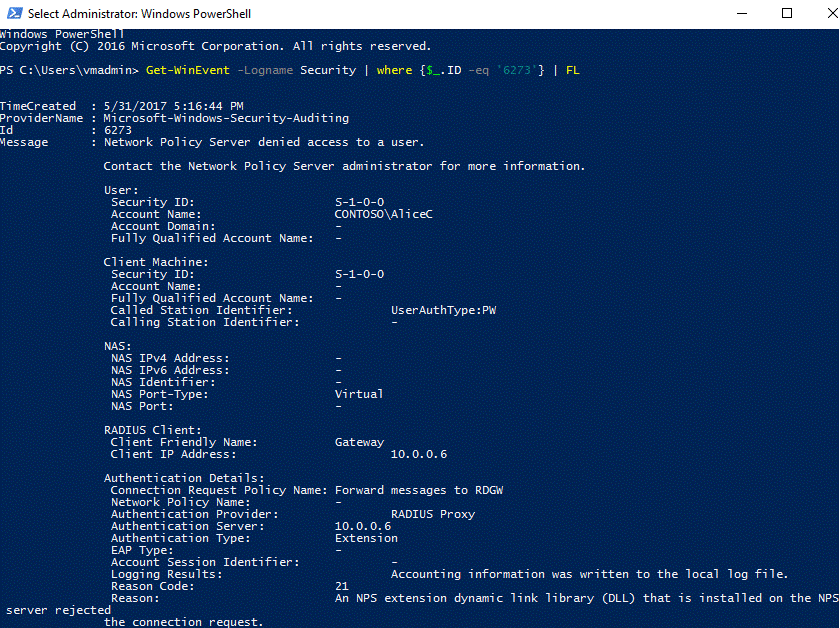

Níže je příklad výstupu protokolu zabezpečení zobrazující událost neúspěšného přihlášení (ID události 6273).

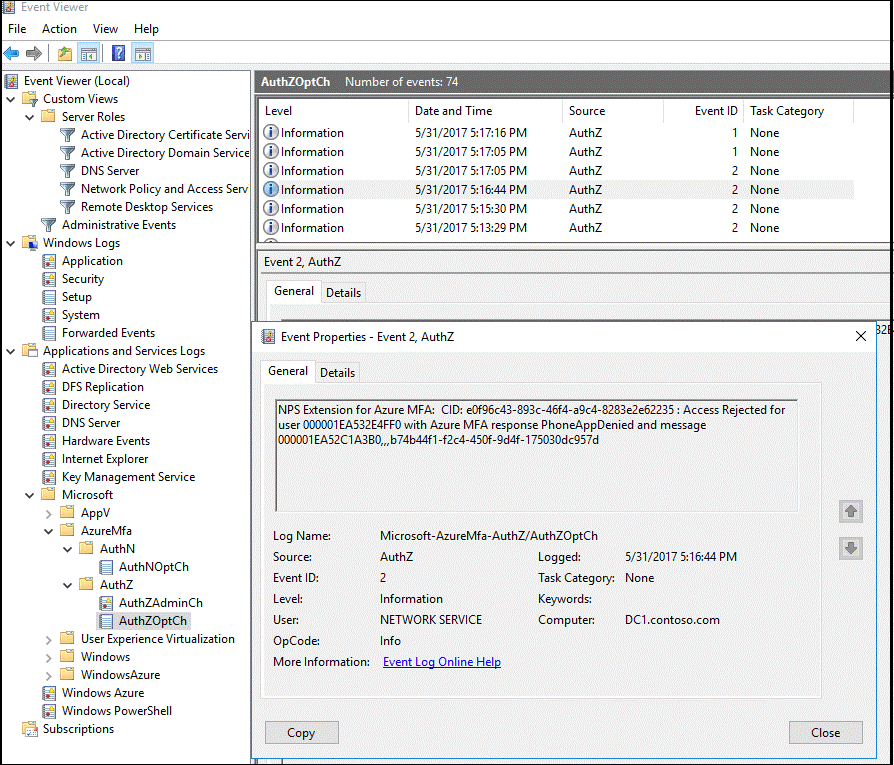

Níže je související událost z protokolů AzureMFA:

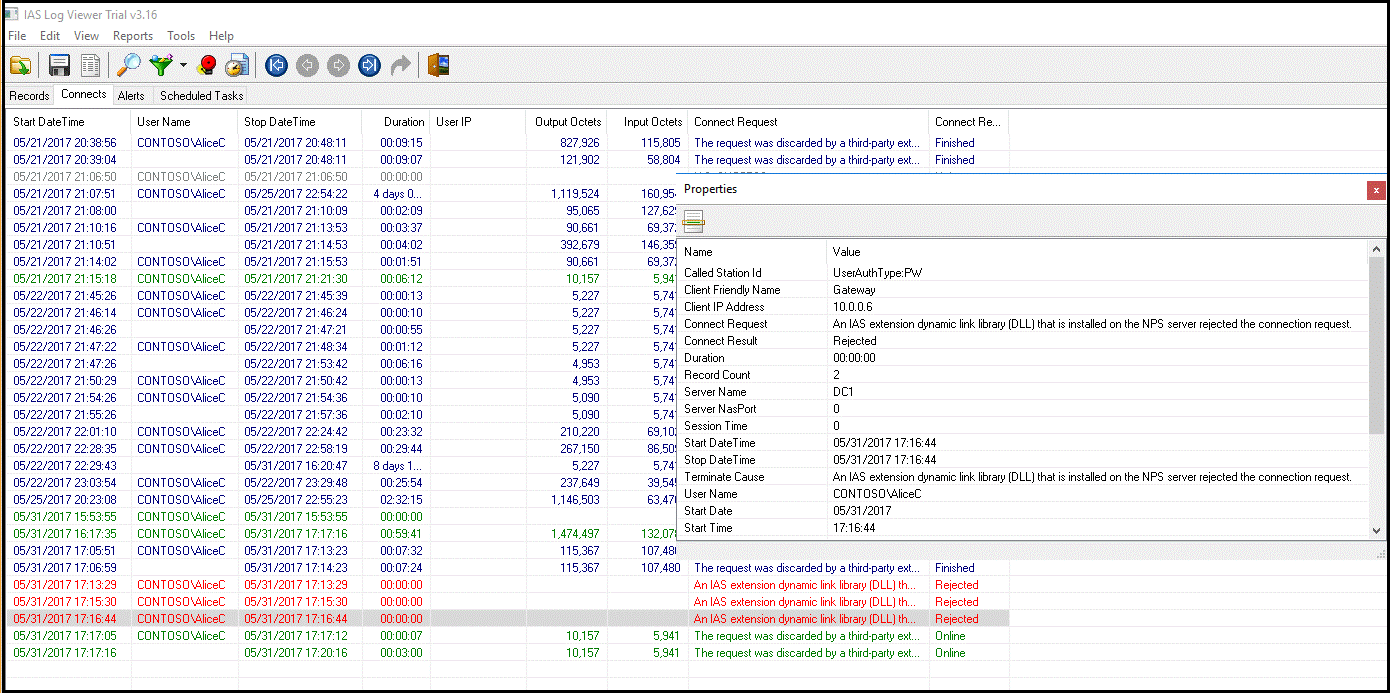

Pokud chcete provádět pokročilé možnosti řešení potíží, projděte si soubory protokolu formátu databáze NPS, ve kterých je služba NPS nainstalovaná. Tyto soubory protokolu se vytvoří ve složce %SystemRoot%\System32\Logs jako textové soubory s oddělovači.

Popis těchto souborů protokolu najdete v tématu Interpretace souborů protokolu formátu databáze NPS. Položky v těchto souborech protokolu mohou být obtížné interpretovat bez jejich importu do tabulky nebo databáze. Několik analyzátorů IAS najdete online, které vám pomůžou při interpretaci souborů protokolu.

Následující obrázek ukazuje výstup jedné takové aplikace sharewaru ke stažení.

Další kroky

Jak získat vícefaktorové ověřování Microsoft Entra

Brána vzdálené plochy Azure Multi-Factor Authentication Server pomocí protokolu RADIUS