Osvědčené postupy zabezpečení pro vlastnosti aplikace v Microsoft Entra ID

Zabezpečení je důležitým konceptem při registraci aplikace v Microsoft Entra ID a je důležitou součástí jejího obchodního použití v organizaci. Jakákoli chybná konfigurace aplikace může vést k výpadku nebo ohrožení zabezpečení. V závislosti na oprávněních přidaných do aplikace můžou mít vlivy na celou organizaci.

Vzhledem k tomu, že zabezpečené aplikace jsou pro organizaci nezbytné, můžou mít případné výpadky z důvodu problémů se zabezpečením vliv na firmu nebo na některé důležité službě, na které firma závisí. Proto je důležité přidělit čas a prostředky, aby aplikace vždy zůstaly v dobrém a zabezpečeném stavu. Proveďte pravidelné posouzení zabezpečení a stavu aplikací, podobně jako posouzení modelu ohrožení zabezpečení pro kód. Širší perspektivu týkající se zabezpečení pro organizace najdete v životním cyklu vývoje zabezpečení (SDL).

Tento článek popisuje osvědčené postupy zabezpečení pro následující vlastnosti aplikace:

- URI pro přesměrování

- Přístupové tokeny (používané pro implicitní toky)

- Certifikáty a tajné kódy

- Identifikátor URI ID přihlášky

- Vlastnictví aplikace

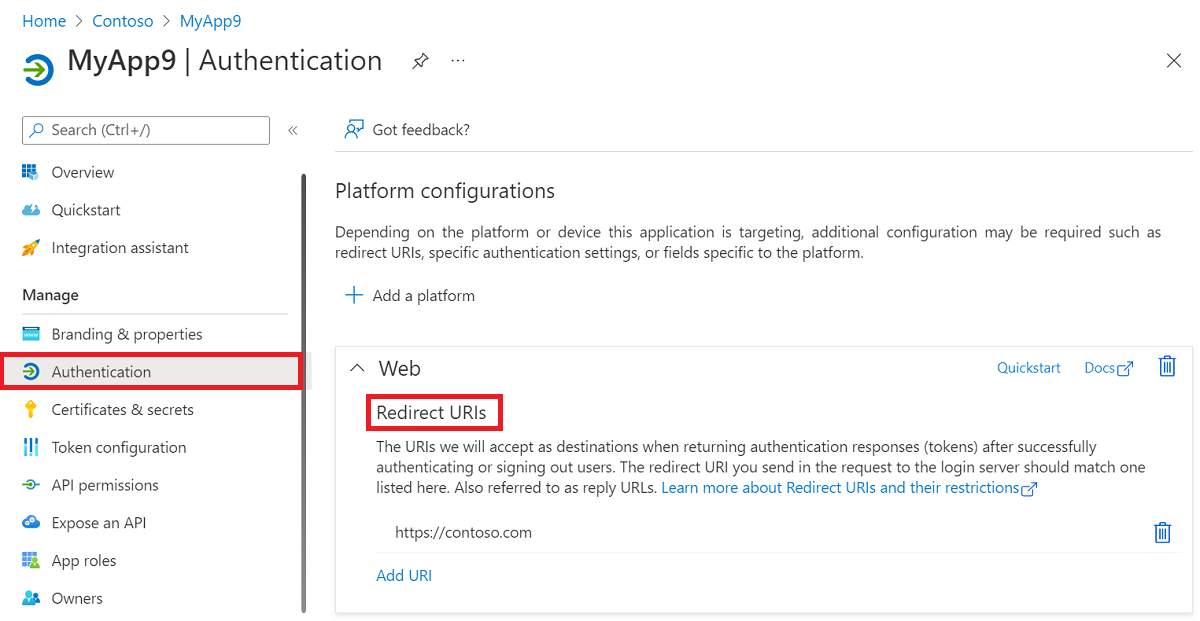

URI pro přesměrování

Je důležité udržovat identifikátory URI přesměrování vaší aplikace aktuální. V části Ověřování pro aplikaci na webu Azure Portal musí být pro aplikaci vybrána platforma a pak je možné definovat vlastnost Identifikátor URI přesměrování.

Pro identifikátory URI pro přesměrování zvažte následující doprovodné materiály:

- Zachovat vlastnictví všech identifikátorů URI. Selhání vlastnictví jednoho z identifikátorů URI přesměrování může vést k ohrožení zabezpečení aplikace.

- Ujistěte se, že jsou všechny záznamy DNS pravidelně aktualizovány a monitorovány pro změny.

- Nepoužívejte adresy URL odpovědí se zástupnými cardy ani nezabezpečená schémata identifikátorů URI, jako je http nebo URN.

- Udržujte seznam malý. Oříznout všechny nepotřebné identifikátory URI. Pokud je to možné, aktualizujte adresy URL z http na https.

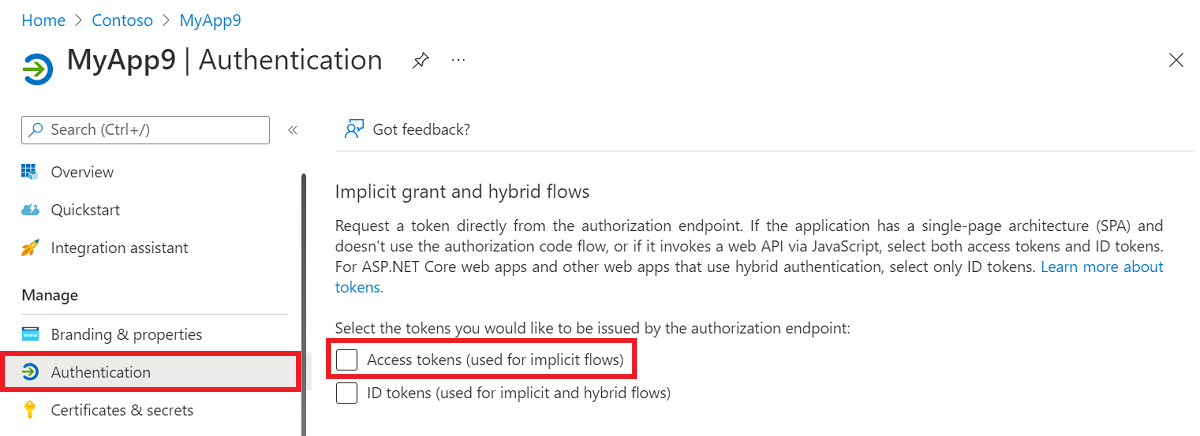

Přístupové tokeny (používané pro implicitní toky)

Scénáře, které vyžadují implicitní tok, teď můžou pomocí toku kódu ověřování snížit riziko ohrožení spojeného s implicitními zneužitími toku. V části Ověřování pro aplikaci na webu Azure Portal musí být pro aplikaci vybrána platforma a pak je možné nastavit vlastnost Přístupové tokeny (používané pro implicitní toky ).

Zvažte následující doprovodné materiály související s implicitními toky:

- Zjistěte, jestli se vyžaduje implicitní tok. Nepoužívejte implicitní tok, pokud to není explicitně povinné.

- Pokud byla aplikace nakonfigurovaná tak, aby přijímala přístupové tokeny pomocí implicitního toku, ale aktivně je nepoužívá, vypněte nastavení pro ochranu před zneužitím.

- Pro platné scénáře implicitního toku používejte samostatné aplikace.

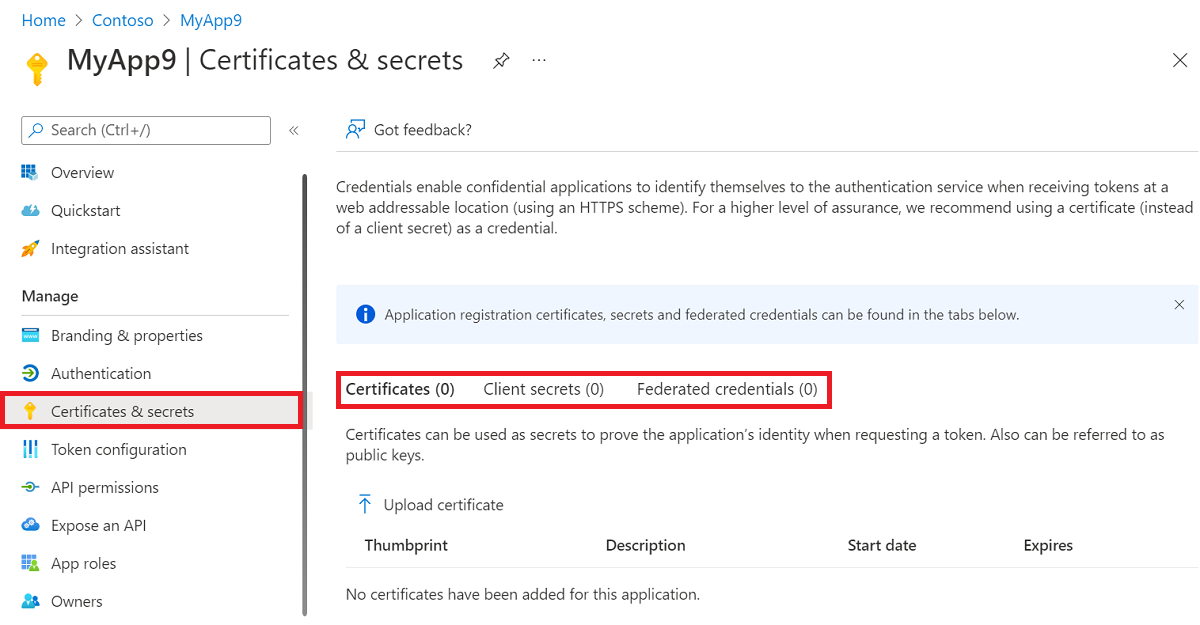

Certifikáty a tajné kódy

Certifikáty a tajné kódy, označované také jako přihlašovací údaje, jsou důležitou součástí aplikace, když se používá jako důvěrný klient. V části Certifikáty a tajné kódy pro aplikaci na webu Azure Portal je možné přidat nebo odebrat certifikáty a tajné kódy.

Zvažte následující doprovodné materiály související s certifikáty a tajnými kódy:

- Vždy používejte přihlašovací údaje certifikátu, kdykoli je to možné, a nepoužívejte přihlašovací údaje hesla, označované také jako tajné kódy. I když je vhodné používat tajné kódy hesel jako přihlašovací údaje, pokud je to možné, používejte certifikáty x509 jako jediný typ přihlašovacích údajů pro získání tokenů pro aplikaci.

- Nakonfigurujte zásady metody ověřování aplikací tak, aby se řídily používání tajných kódů omezením jejich životnosti nebo blokováním jejich použití úplně.

- Použití služby Key Vault se spravovanými identitami ke správě přihlašovacích údajů pro aplikaci

- Pokud se aplikace používá jenom jako veřejná klientská aplikace (umožňuje uživatelům přihlásit se pomocí veřejného koncového bodu), ujistěte se, že v objektu aplikace nejsou zadané žádné přihlašovací údaje.

- Zkontrolujte přihlašovací údaje používané v aplikacích a ověřte jejich aktuálnost a vypršení platnosti. Nepoužívané přihlašovací údaje v aplikaci můžou způsobit narušení zabezpečení. Často se přihlašovací údaje převrácejí a nesdílejí přihlašovací údaje mezi aplikacemi. Nemáte v jedné aplikaci mnoho přihlašovacích údajů.

- Monitorujte produkční kanály, abyste zabránili tomu, že se přihlašovací údaje jakéhokoli druhu zapíšou do úložišť kódu.

- Credential Scanner je nástroj pro statickou analýzu, který lze použít k detekci přihlašovacích údajů (a dalšího citlivého obsahu) ve zdrojovém kódu a výstupu sestavení.

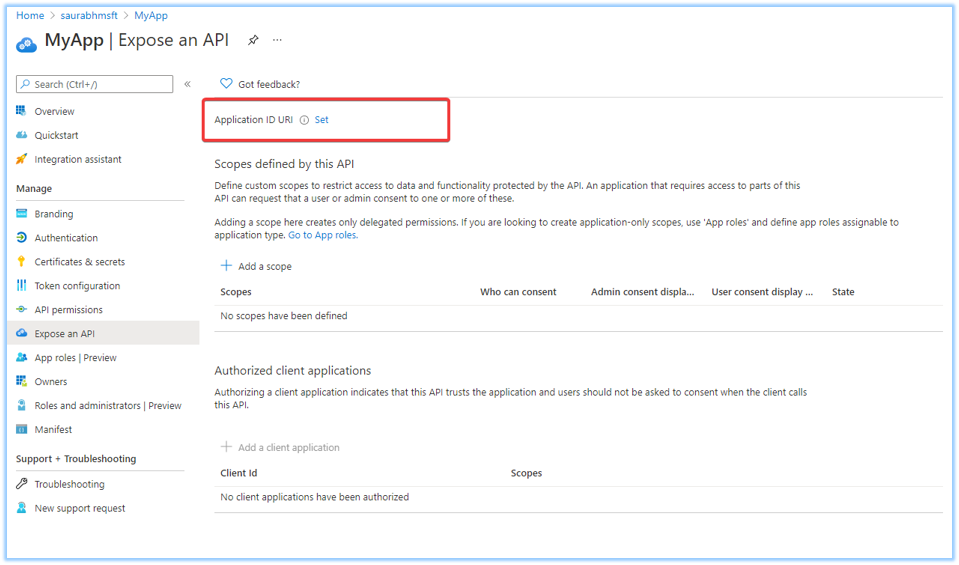

Identifikátor URI ID přihlášky

Vlastnost identifikátoru URI ID aplikace určuje globálně jedinečný identifikátor URI použitý k identifikaci webového rozhraní API. Je to předpona pro obory a přístupové tokeny, je to také hodnota deklarace cílové skupiny a musí používat ověřenou doménu vlastněnou zákazníkem. U aplikací s více tenanty musí být hodnota také globálně jedinečná. Označuje se také jako identifikátor URI. V části Vystavení rozhraní API pro aplikaci na webu Azure Portal je možné definovat vlastnost identifikátoru URI ID aplikace.

Zvažte následující doprovodné materiály související s definováním identifikátoru URI ID aplikace:

- Doporučujeme schémata rozhraní API nebo https URI. Nastavte vlastnost v podporovaných formátech, aby nedocházelo ke kolizím identifikátorů URI ve vaší organizaci. Nepoužívejte zástupné cardy.

- Použijte ověřenou doménu v obchodních aplikacích (LoB).

- Udržujte inventář identifikátorů URI ve vaší organizaci, které pomáhají udržovat zabezpečení.

- Pomocí identifikátoru URI ID aplikace zpřístupňte WebApi v organizaci. Nepoužívejte identifikátor URI ID aplikace k identifikaci aplikace a místo toho použijte vlastnost ID aplikace (klienta).

Podporují se následující formáty rozhraní API a identifikátoru URI ID aplikace založené na schématu HTTP. Nahraďte zástupné hodnoty, jak je popsáno v seznamu za tabulkou.

| Podporované ID aplikace Formáty identifikátorů URI |

Příklady identifikátorů URI ID aplikace |

|---|---|

| <api:// appId> | api://fc4d2d73-d05a-4a9b-85a8-4f2b3a5f38ed |

| <api:// tenantId>/<appId> | api://a8573488-ff46-450a-b09a-6eca0c6a02dc/fc4d2d73-d05a-4a9b-85a8-4f2b3a5f38ed |

| <api:// tenantId>/<string> | api://a8573488-ff46-450a-b09a-6eca0c6a02dc/api |

| <api:// řetěd/><appId> | api://productapi/fc4d2d73-d05a-4a9b-85a8-4f2b3a5f38ed |

| <https:// tenantInitialDomain.onmicrosoft.com/>< string> | https://contoso.onmicrosoft.com/productsapi |

| <https:// verifiedCustomDomain>/<string> | https://contoso.com/productsapi |

| <https:// řetěžka>.<verifiedCustomDomain> | https://product.contoso.com |

| <https:// řetěžka>.<verifiedCustomDomain>/<string> | https://product.contoso.com/productsapi |

- <appId – vlastnost identifikátoru aplikace (appId> ) objektu aplikace.

- <string> – hodnota řetězce pro hostitele nebo segment cesty rozhraní API.

- <tenantId> – IDENTIFIKÁTOR GUID vygenerovaný v Azure, který představuje tenanta v Rámci Azure.

- <tenantInitialDomain tenantInitialDomain.onmicrosoft.com>< - >, kde< tenantInitialDomain> je počáteční název domény tvůrce tenanta zadaný při vytváření tenanta.

- <verifiedCustomDomain – Ověřená vlastní doména> nakonfigurovaná pro vašeho tenanta Microsoft Entra.

Poznámka:

Pokud použijete schéma api:// , přidáte řetězcovou hodnotu přímo za "api://". Například api:// řetěr>.< Tato hodnota řetězce může být IDENTIFIKÁTOR GUID nebo libovolný řetězec. Pokud přidáte hodnotu GUID, musí se shodovat s ID aplikace nebo ID tenanta. Hodnota identifikátoru URI ID aplikace musí být pro vašeho tenanta jedinečná. Pokud jako identifikátor URI ID aplikace přidáte api://< tenantId> , nikdo jiný nebude moct tento identifikátor URI použít v žádné jiné aplikaci. Doporučujeme místo toho použít api://< appId> nebo schéma HTTP.

Důležité

Hodnota identifikátoru URI ID aplikace nesmí končit znakem lomítka "/".

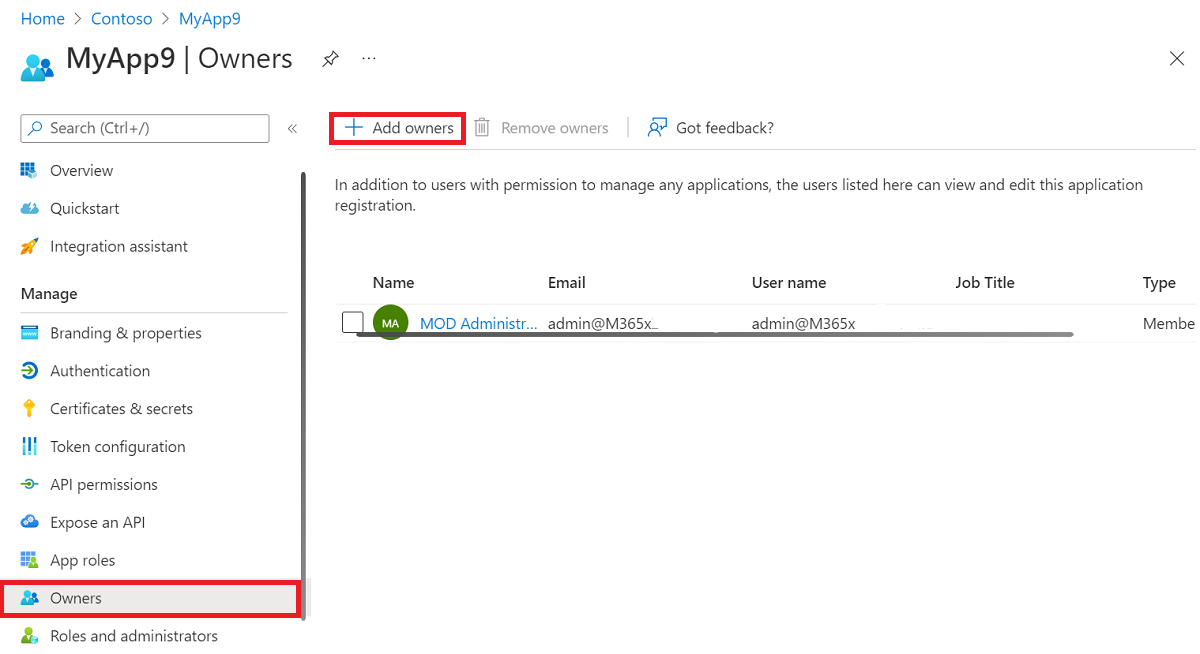

Konfigurace vlastnictví aplikace

Vlastníci můžou spravovat všechny aspekty registrované aplikace. Je důležité pravidelně kontrolovat vlastnictví všech aplikací v organizaci. Další informace naleznete v tématu Microsoft Entra access reviews. V části Vlastníci aplikace na webu Azure Portal je možné spravovat vlastníky aplikace.

Zvažte následující pokyny týkající se určení vlastníků aplikací:

- Vlastnictví aplikace by mělo být zachováno v minimální skupině lidí v organizaci.

- Správce by měl seznam vlastníků zkontrolovat jednou za několik měsíců, aby se ujistil, že vlastníci jsou stále součástí organizace a měli by stále vlastnit aplikaci.

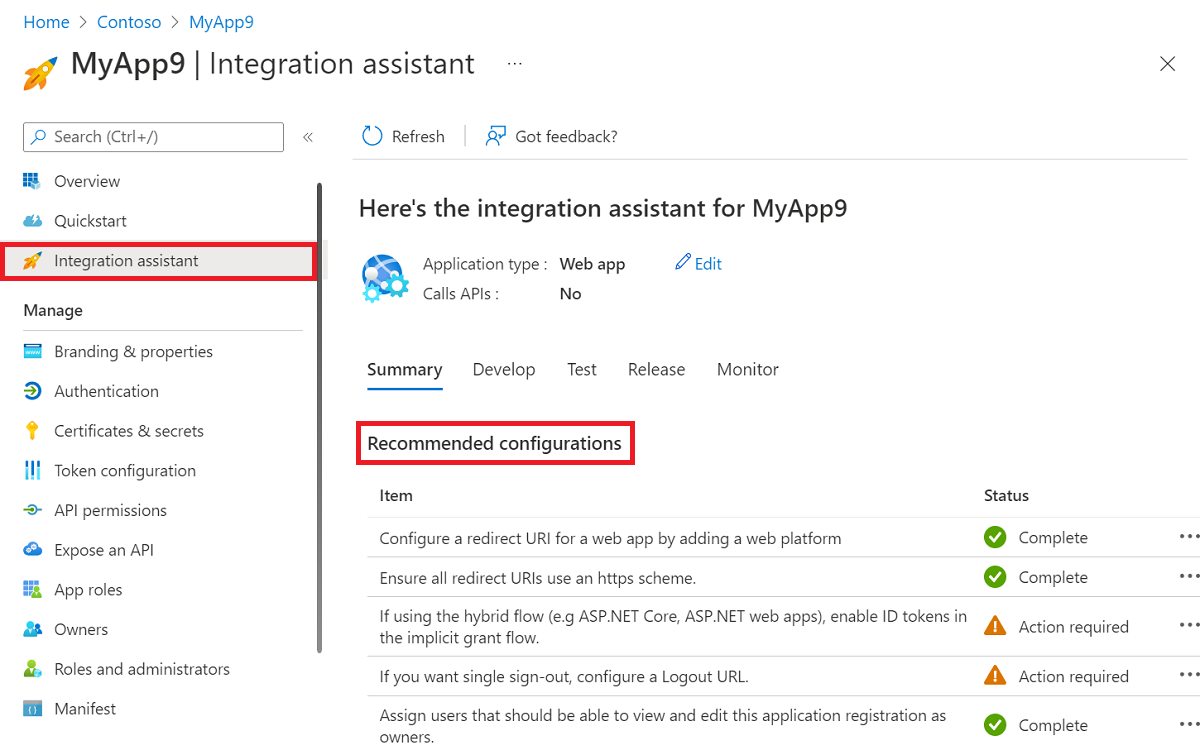

Pomocník pro integraci

Pomocí pomocníka pro integraci na webu Azure Portal se dá zajistit, aby aplikace splňovala vysoce kvalitní panel a zajistila zabezpečenou integraci. Pomocník s integrací zvýrazňuje osvědčené postupy a doporučení, které pomáhají vyhnout se běžným dohledům při integraci s platformou Microsoft Identity Platform.

Další kroky

- Další informace o toku kódu ověřování najdete v toku autorizačního kódu OAuth 2.0.