Uplatnění pozvánky ke spolupráci Microsoft Entra B2B

Tento článek popisuje způsoby, jak uživatelé typu host mají přístup k vašim prostředkům, a proces souhlasu, se kterým se budou setkávat. Pokud pošlete hostu e-mail s pozvánkou, obsahuje pozvánka odkaz, který může host uplatnit, aby získal přístup k vaší aplikaci nebo portálu. E-mail s pozvánkou je jen jedním ze způsobů, jak můžou hosté získat přístup k vašim prostředkům. Jako alternativu můžete přidat hosty do adresáře a poskytnout jim přímý odkaz na portál nebo aplikaci, kterou chcete sdílet. Bez ohledu na způsob, který používají, se hosté řídí procesem prvního souhlasu. Tento proces zajistí, že vaši hosté souhlasí s podmínkami ochrany osobních údajů a přijmou všechny podmínky použití , které jste nastavili.

Když do adresáře přidáte uživatele typu host, uživatelský účet typu host má stav souhlasu (zobrazitelný v PowerShellu), který je původně nastavený na PendingAcceptance. Toto nastavení zůstane, dokud host přijme vaši pozvánku a souhlasí s vašimi zásadami ochrany osobních údajů a podmínkami použití. Potom se stav souhlasu změní na Akceptované a stránky souhlasu se už hostu nezobrazují.

Důležité

- Od 12. července 2021, pokud zákazníci Microsoft Entra B2B nastavili nové integrace Google pro použití s samoobslužnou registraci pro své vlastní nebo obchodní aplikace, ověřování s identitami Google nebude fungovat, dokud se ověřování nepřesune do systémových webových zobrazení. Další informace.

- Od 30. září 2021 google přestane podporovat přihlášení k vloženým webovým zobrazením. Pokud vaše aplikace ověřují uživatele pomocí vloženého webového zobrazení a používáte federaci Google s Azure AD B2C nebo Microsoft Entra B2B pro pozvání externích uživatelů nebo samoobslužnou registraci, uživatelé Google Gmailu se nebudou moct ověřit. Další informace.

- Funkce jednorázového hesla e-mailu je teď ve výchozím nastavení zapnutá pro všechny nové tenanty a pro všechny stávající tenanty, u kterých jste ho explicitně nevypínali. Když je tato funkce vypnutá, je metodou náhradního ověřování výzva pozvat k vytvoření účtu Microsoft.

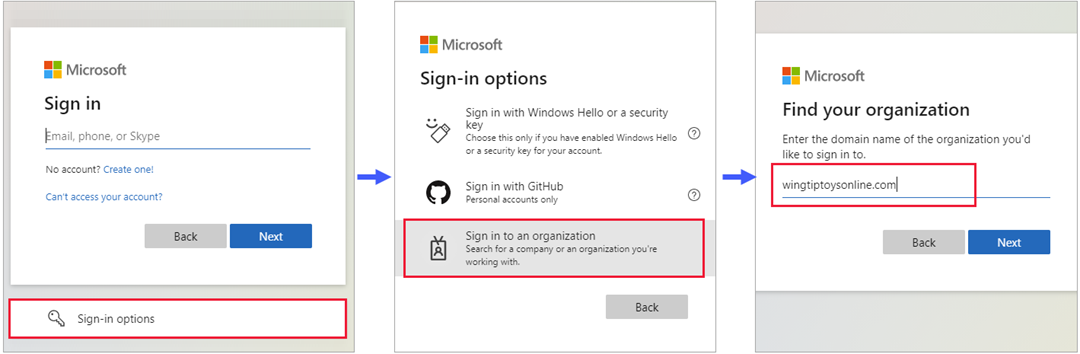

Proces uplatnění a přihlášení prostřednictvím společného koncového bodu

Uživatelé typu host se teď můžou přihlásit k víceklientům nebo aplikacím Microsoftu od první strany prostřednictvím společného koncového bodu (URL), například https://myapps.microsoft.com. Dříve by běžná adresa URL přesměrovala uživatele typu host do svého domácího tenanta místo vašeho tenanta prostředku k ověřování, takže se vyžadoval odkaz specifický pro tenanta (například https://myapps.microsoft.com/?tenantid=<tenant id>). Teď může uživatel typu host přejít na společnou adresu URL aplikace, zvolit možnosti přihlášení a pak vybrat Přihlásit se k organizaci. Uživatel pak zadá název domény vaší organizace.

Uživatel se pak přesměruje na koncový bod konkrétního tenanta, kde se může přihlásit pomocí své e-mailové adresy nebo vybrat zprostředkovatele identity, kterého jste nakonfigurovali.

Proces uplatnění prostřednictvím přímého odkazu

Jako alternativu k e-mailu s pozvánkou nebo běžné adrese URL aplikace můžete hostovi poskytnout přímý odkaz na vaši aplikaci nebo portál. Nejprve musíte přidat uživatele typu host do adresáře prostřednictvím Centra pro správu Microsoft Entra nebo PowerShellu. Pak můžete použít libovolný z přizpůsobitelných způsobů nasazení aplikací pro uživatele, včetně odkazů pro přímé přihlašování. Když host místo e-mailu s pozvánkou použije přímý odkaz, bude ho pořád provádět prostředím souhlasu při prvním spuštění.

Poznámka:

Přímý odkaz je specifický pro tenanta. Jinými slovy, zahrnuje ID tenanta nebo ověřenou doménu, aby se host mohl ověřit ve vašem tenantovi, kde se sdílená aplikace nachází. Tady je několik příkladů přímých odkazů s kontextem tenanta:

- Přístupový panel aplikací:

https://myapps.microsoft.com/?tenantid=<tenant id> - Přístupový panel aplikací pro ověřenou doménu:

https://myapps.microsoft.com/<;verified domain> - Centrum pro správu Microsoft Entra:

https://entra.microsoft.com/<tenant id> - Jednotlivá aplikace: Podívejte se, jak používat odkaz pro přímé přihlašování.

V některých případech se e-mail s pozvánkou doporučuje přes přímý odkaz. Pokud jsou tyto zvláštní případy pro vaši organizaci důležité, doporučujeme pozvat uživatele pomocí metod, které stále posílají e-mail s pozvánkou:

- Někdy může objekt pozvaného uživatele mít e-mailovou adresu kvůli konfliktu s objektem kontaktu (například objekt kontaktu v Outlooku). V takovém případě musí uživatel vybrat adresu URL uplatnění v e-mailu s pozvánkou.

- Uživatel se může přihlásit pomocí aliasu e-mailové adresy, která byla pozvána. (Alias je jiná e-mailová adresa přidružená k e-mailovému účtu.) V takovém případě musí uživatel vybrat adresu URL uplatnění v e-mailu s pozvánkou.

Proces uplatnění prostřednictvím e-mailu s pozvánkou

Když do adresáře přidáte uživatele typu host pomocí Centra pro správu Microsoft Entra, odešle se hostovi v procesu e-mail s pozvánkou. Pokud k přidání uživatelů typu host do adresáře používáte PowerShell , můžete také posílat e-maily s pozvánkou. Tady je popis prostředí hosta, když uplatní odkaz v e-mailu.

- Host obdrží e-mail s pozvánkou odeslanou z pozvánek Microsoftu.

- Host vybere v e-mailu možnost Přijmout pozvánku .

- Host se k vašemu adresáři přihlásí pomocí svých vlastních přihlašovacích údajů. Pokud host nemá účet, který je možné federovat do vašeho adresáře a funkce jednorázového hesla (OTP) e-mailu není povolená. Host se zobrazí výzva k vytvoření osobní služby MSA. Podrobnosti najdete v toku uplatnění pozvánky.

- Host se řídí prostředím souhlasu popsaným níže.

Omezení procesu uplatnění u konfliktních objektů kontaktu

Někdy může být pozvaný e-mail externího uživatele typu host v konfliktu s existujícím objektem Kontakt, což vede k vytvoření uživatele typu host bez proxyAddress. Jedná se o známé omezení, které uživatelům typu host brání v uplatnění pozvánky prostřednictvím přímého odkazu pomocí účtů SAML/WS-Fed IdP, MSAs, Google Federation nebo e-mailových jednorázových přístupových kódů .

Následující scénáře by ale měly i nadále fungovat:

- Uplatnění pozvánky prostřednictvím odkazu pro uplatnění e-mailu s pozvánkou pomocí účtů SAML/WS-Fed IdP, Jednorázový přístupový kód e-mailu a Google Federation .

- Po uplatnění se znovu přihlaste k aplikaci pomocí SAML/WS-Fed IdP, jednorázového hesla e-mailu a účtů Google Federation .

Pokud chcete odblokovat uživatele, kteří nemůžou uplatnit pozvánku kvůli konfliktní kontaktní objekt, postupujte takto:

- Odstraňte konfliktní objekt kontaktu.

- Odstraňte uživatele typu host v Centru pro správu Microsoft Entra (vlastnost Pozvánka byla přijata).

- Znovu zadejte uživatele typu host.

- Počkejte, až uživatel uplatní pozvánku.

- Přidejte e-mail kontaktu uživatele zpět do Exchange a všechny adresy URL, které by měly být součástí.

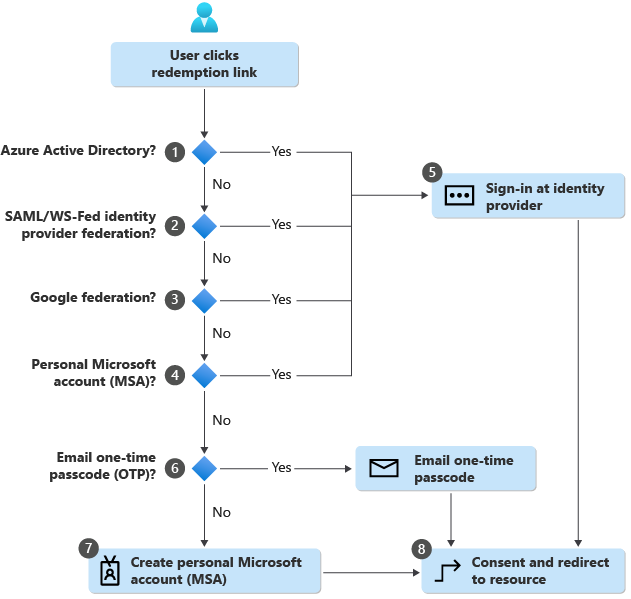

Tok uplatnění pozvánky

Když uživatel vybere odkaz Přijmout pozvánku v e-mailu s pozvánkou, Microsoft Entra ID automaticky uplatní pozvánku na základě výchozí objednávky uplatnění, která je znázorněna níže:

Id Microsoft Entra provádí zjišťování na základě uživatele, aby zjistilo, jestli už uživatel existuje ve spravovaném tenantovi Microsoft Entra. (Nespravované účty Microsoft Entra už nejde použít pro tok uplatnění.) Pokud hlavní název uživatele (UPN) odpovídá existujícímu účtu Microsoft Entra i osobnímu účtu MSA, zobrazí se uživateli výzva k výběru účtu, se kterým chce uplatnit.

Pokud správce povolil federaci SAML/WS-Fed IdP, Microsoft Entra ID zkontroluje, jestli přípona domény uživatele odpovídá doméně nakonfigurovaného zprostředkovatele identity SAML/WS-Fed a přesměruje uživatele na předem nakonfigurovaného zprostředkovatele identity.

Pokud správce povolil federaci Google, Microsoft Entra ID zkontroluje, jestli je přípona domény uživatele gmail.com, nebo googlemail.com a přesměruje uživatele na Google.

Proces uplatnění zkontroluje, jestli má uživatel existující osobní účet MSA. Pokud už má uživatel existující msA, přihlásí se pomocí existující služby MSA.

Po identifikaci domovského adresáře uživatele se uživatel odešle odpovídajícímu zprostředkovateli identity, který se má přihlásit.

Pokud se nenajde žádný domovský adresář a pro hosty je povolená funkce jednorázového hesla e-mailu, odešle se uživateli prostřednictvím pozvaných e-mailů heslo. Uživatel načte a zadá toto heslo na přihlašovací stránce Microsoft Entra.

Pokud se nenajde žádný domovský adresář a jednorázové heslo pro hosty je zakázané, zobrazí se uživateli výzva k vytvoření zákaznické služby MSA s pozvaným e-mailem. Podporujeme vytvoření MSA s pracovními e-maily v doménách, které nejsou ověřeny v Microsoft Entra ID.

Po ověření u správného zprostředkovatele identity se uživatel přesměruje na ID Microsoft Entra, aby se dokončilo prostředí souhlasu.

Konfigurovatelné uplatnění

Konfigurovatelné uplatnění umožňuje přizpůsobit pořadí zprostředkovatelů identity prezentovaných hostům při uplatnění pozvánek. Když host vybere odkaz Přijmout pozvánku , Microsoft Entra ID automaticky uplatní pozvánku na základě výchozí objednávky. Můžete to přepsat změnou pořadí uplatnění zprostředkovatele identity v nastavení přístupu mezi tenanty.

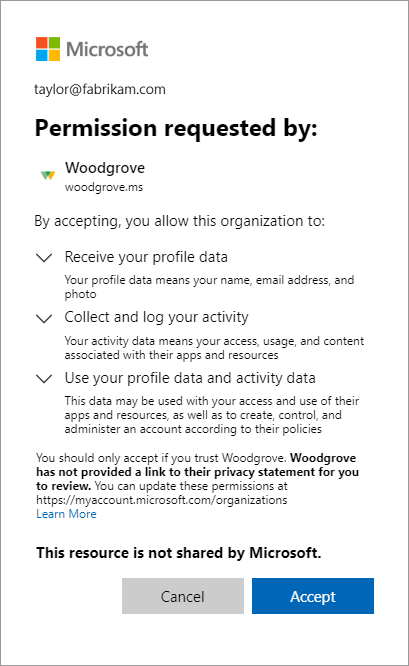

Prostředí pro vyjádření souhlasu pro hosta

Když se host poprvé přihlásí k prostředku v partnerské organizaci, zobrazí se mu následující prostředí souhlasu. Tyto stránky souhlasu se hostovi zobrazí až po přihlášení a nezobrazí se vůbec, pokud je uživatel už přijal.

Host zkontroluje stránku s oprávněními ke kontrole, která popisuje prohlášení o zásadách ochrany osobních údajů organizace s pozvánkou. Uživatel musí přijmout používání svých informací v souladu se zásadami ochrany osobních údajů organizace, aby mohli pokračovat.

Poznámka:

Informace o tom, jak vy jako správce tenanta můžete propojit s prohlášením o zásadách ochrany osobních údajů vaší organizace, najdete v tématu Postupy: Přidání informací o zásadách ochrany osobních údajů vaší organizace v Microsoft Entra ID.

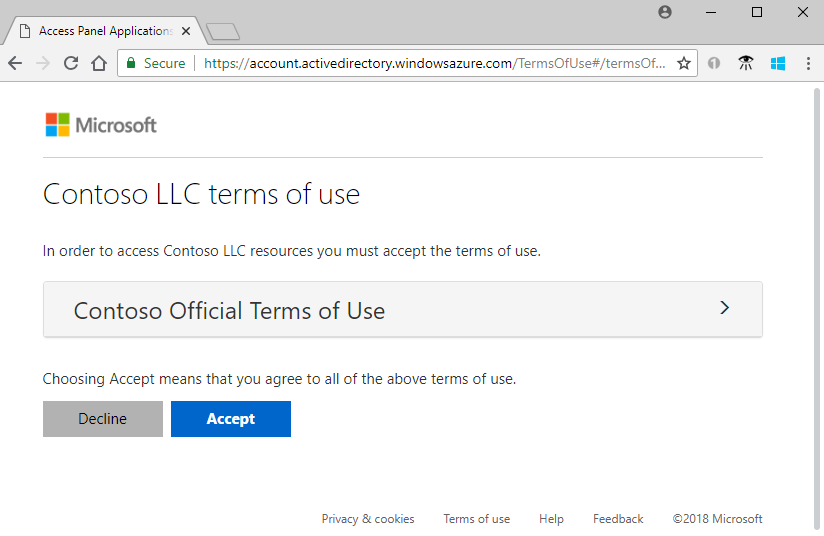

Pokud jsou nakonfigurované podmínky použití, host otevře a zkontroluje podmínky použití a pak vybere Možnost Přijmout.

Podmínky použití můžete nakonfigurovat v podmínkách použití externích>identit.

Pokud není uvedeno jinak, host se přesměruje na přístupový panel Aplikace, který uvádí aplikace, ke kterým má host přístup.

V adresáři se akceptovaná hodnota pozvánky hosta změní na Ano. Pokud byla vytvořena služba MSA, zobrazí se ve zdrojihosta účet Microsoft. Další informace o vlastnostech uživatelského účtu typu host naleznete v tématu Vlastnosti uživatele spolupráce Microsoft Entra B2B. Pokud se při přístupu k aplikaci zobrazí chyba, která vyžaduje souhlas správce, podívejte se, jak udělit souhlas správce aplikacím.

Nastavení automatického procesu uplatnění

Můžete chtít automaticky uplatnit pozvánky, aby uživatelé nemuseli při přidání do jiného tenanta při spolupráci B2B přijmout výzvu k vyjádření souhlasu. Při konfiguraci se uživateli pro spolupráci B2B odešle e-mail s oznámením, který nevyžaduje žádnou akci od uživatele. Uživatelům se e-mail s oznámením pošle přímo a nemusí nejdřív přistupovat k tenantovi, než dostanou e-mail.

Informace o tom, jak automaticky uplatnit pozvánky, najdete v tématu Přehled přístupu mezi tenanty a Konfigurace nastavení přístupu mezi tenanty pro spolupráci B2B.