Co jsou detekce rizik?

Detekce rizik v Microsoft Entra ID Protection zahrnují všechny identifikované podezřelé akce související s uživatelskými účty v adresáři. Detekce rizik (propojené s uživatelem i přihlášením) přispívají k celkovému skóre rizika uživatele, které najdete v sestavě Rizikový uživatel.

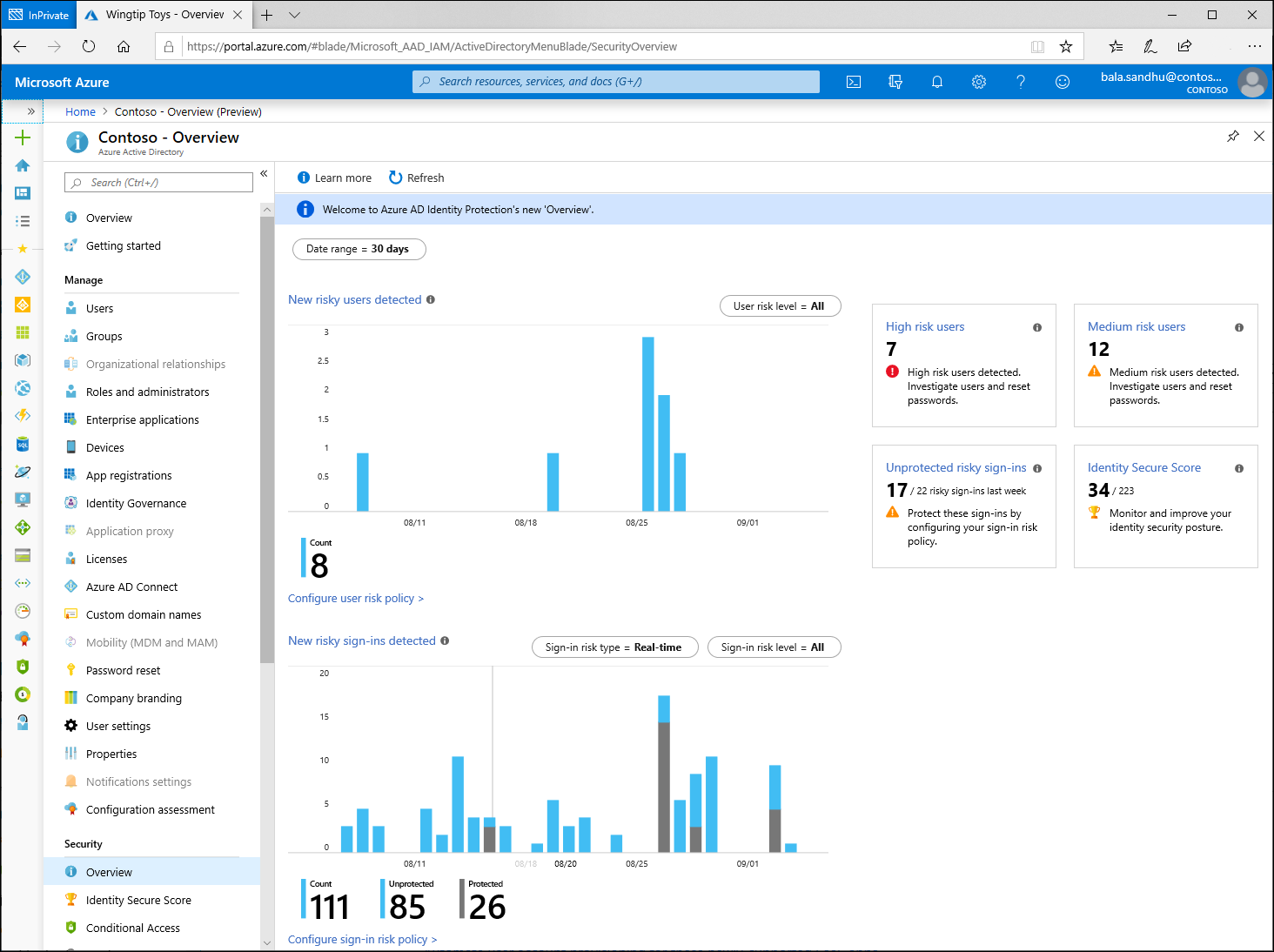

Id Protection poskytuje organizacím přístup k výkonným prostředkům, které umožňují rychle zobrazit a reagovat na tyto podezřelé akce.

Poznámka:

Ochrana ID generuje detekci rizik pouze v případech, kdy se použijí správné přihlašovací údaje. Pokud se pro přihlášení používají nesprávné přihlašovací údaje, nepředstavuje riziko ohrožení přihlašovacích údajů.

Typy rizik a detekce

Riziko může být zjištěno na úrovni uživatele a přihlášení a dva typy detekce nebo výpočtu v reálném čase a offline. Některá rizika jsou považována za premium dostupná jenom zákazníkům Microsoft Entra ID P2, zatímco jiné jsou k dispozici zákazníkům free a Microsoft Entra ID P1.

Riziko přihlášení představuje pravděpodobnost, že daný požadavek na ověření není autorizovaným vlastníkem identity. Riziková aktivita se dá zjistit pro uživatele, který není propojený s konkrétním škodlivým přihlášením, ale se samotným uživatelem.

Detekce v reálném čase se nemusí v sestavách zobrazovat po dobu 5 až 10 minut. Detekce offline se nemusí zobrazit v sestavách po dobu 48 hodin.

Poznámka:

Náš systém může zjistit, že riziková událost, která přispěla k rizikovému skóre rizika uživatele, byla:

- Falešně pozitivní

- Riziko uživatele byly napraveny zásadami:

- Dokončení vícefaktorového ověřování

- Zabezpečená změna hesla

Náš systém zavře stav rizika a podrobnosti o riziku "bezpečné přihlášení potvrzené AI" se zobrazí a už nepřispívá k celkovému riziku uživatele.

Detekce rizik přihlašování

| Detekce rizik | Typ detekce | Typ |

|---|---|---|

| Atypická cesta | Režim offline | Premium |

| Neobvyklý token | V reálném čase nebo offline | Premium |

| Podezřelý prohlížeč | Režim offline | Premium |

| Neznámé vlastnosti přihlášení | V reálném čase | Premium |

| Škodlivá IP adresa | Režim offline | Premium |

| Podezřelá pravidla manipulace s doručenou poštou | Režim offline | Premium |

| Password Spray | Režim offline | Premium |

| Nemožné cestování | Režim offline | Premium |

| Nová země | Režim offline | Premium |

| Aktivita z anonymní IP adresy | Režim offline | Premium |

| Podezřelé přeposílání doručené pošty | Režim offline | Premium |

| Hromadný přístup k citlivým souborům | Režim offline | Premium |

| Ip adresa ověřeného objektu actor hrozeb | V reálném čase | Premium |

| Zjistilo se další riziko. | V reálném čase nebo offline | Nonpremium |

| Anonymní IP adresa | V reálném čase | Nonpremium |

| Správa potvrdil ohrožení zabezpečení uživatele | Režim offline | Nonpremium |

| Microsoft Entra Threat Intelligence | V reálném čase nebo offline | Nonpremium |

Detekce rizik uživatelů

| Detekce rizik | Typ detekce | Typ |

|---|---|---|

| Možný pokus o přístup k primárnímu obnovovacímu tokenu (PRT) | Režim offline | Premium |

| Neobvyklá uživatelská aktivita | Režim offline | Premium |

| Uživatel oznámil podezřelou aktivitu | Režim offline | Premium |

| Podezřelý provoz rozhraní API | Režim offline | Premium |

| Podezřelé vzory odesílání | Režim offline | Premium |

| Zjistilo se další riziko. | V reálném čase nebo offline | Nonpremium |

| Uniklé přihlašovací údaje | Režim offline | Nonpremium |

| Microsoft Entra Threat Intelligence | Režim offline | Nonpremium |

Detekce úrovně Premium

Následující detekce úrovně Premium jsou viditelné pouze zákazníkům Microsoft Entra ID P2.

Detekce rizik přihlašování úrovně Premium

Neobvyklá cesta

Počítané offline. Tento typ detekce rizik identifikuje dvě přihlášení pocházející z geograficky vzdálených míst, kde nejméně jedno z těchto umístění může být pro uživatele při minulém chování neobvyklé. Algoritmus bere v úvahu více faktorů, včetně času mezi dvěma přihlášeními a časem, který by uživateli trvalo cestovat z prvního místa na druhé. Toto riziko může znamenat, že jiný uživatel používá stejné přihlašovací údaje.

Algoritmus ignoruje zjevné "falešně pozitivní výsledky" přispívající k nespočívaným cestovním podmínkám, jako jsou sítě VPN a místa, která pravidelně používají jiní uživatelé v organizaci. Systém má počáteční období učení prvních 14 dnů nebo 10 přihlášení, během kterých se učí chování přihlašování nového uživatele.

Vyšetřování detekce atypických cest

- Pokud jste schopni potvrdit, že aktivita nebyla provedena legitimním uživatelem:

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Blokovat uživatele, pokud má útočník přístup k resetování hesla nebo provede vícefaktorové ověřování a resetuje heslo.

- Pokud je uživateli známo, že používá IP adresu v rozsahu svých povinností:

- Doporučená akce: Zavření výstrahy

- Pokud si můžete ověřit, že uživatel nedávno cestoval do cíle uvedeného v upozornění:

- Doporučená akce: Zavřete výstrahu.

- Pokud si můžete ověřit, že rozsah IP adres pochází ze schválené sítě VPN.

- Doporučená akce: Označte přihlášení jako bezpečné a přidejte rozsah IP adres VPN do pojmenovaných umístění v Microsoft Entra ID a Microsoft Defenderu for Cloud Apps.

Neobvyklý token

Vypočítáno v reálném čase nebo offline. Tato detekce indikuje, že token obsahuje neobvyklé vlastnosti, jako je neobvyklá životnost tokenu nebo token, který se přehrával z neznámého umístění. Tato detekce se zabývá tokeny relací a obnovovacími tokeny.

Poznámka:

Neobvyklý token je vyladěný tak, aby způsoboval více šumu než jiné detekce na stejné úrovni rizika. Tento kompromis je zvolen ke zvýšení pravděpodobnosti detekce přehrání tokenů, které by jinak mohly být nepovšimané. Vzhledem k tomu, že se jedná o vysokou detekci šumu, existuje vyšší než normální pravděpodobnost, že některé relace označené touto detekcí jsou falešně pozitivní. Doporučujeme prošetřit relace označené touto detekcí v kontextu jiných přihlášení od uživatele. Pokud je umístění, aplikace, IP adresa, uživatelský agent nebo jiné charakteristiky pro uživatele neočekávané, měl by správce tenanta toto riziko považovat za indikátor potenciálního přehrání tokenu.

Zkoumání neobvyklých detekcí tokenů

- Pokud můžete ověřit, že aktivita nebyla provedena legitimním uživatelem pomocí kombinace upozornění na rizika, umístění, aplikace, IP adresy, uživatelského agenta nebo jiných charakteristik, které jsou pro uživatele neočekávané:

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Zablokujte uživatele, pokud má útočník přístup k resetování hesla, nebo provede vícefaktorové ověřování a resetuje heslo a odvolá všechny tokeny.

- Pokud jste schopni potvrdit umístění, aplikaci, IP adresu, uživatelský agent nebo jiné charakteristiky, které jsou pro uživatele očekávané a neexistují žádné další informace o ohrožení zabezpečení:

- Doporučená akce: Povolí uživateli samoobslužnou nápravu pomocí zásad rizika podmíněného přístupu nebo požádejte správce, aby potvrdil přihlášení jako bezpečné.

Další šetření detekcí založených na tokenech najdete v článku Taktika tokenů: Jak zabránit, zjistit a reagovat na krádež tokenů v cloudu a playbook pro šetření krádeže tokenů.

Anomálie vystavitele tokenů

Počítané offline. Tato detekce rizik označuje vystavitele tokenu SAML pro přidružený token SAML, který je potenciálně ohrožen. Deklarace identity zahrnuté v tokenu jsou neobvyklé nebo odpovídají známým vzorům útočníka.

Zkoumání detekcí anomálií vystavitele tokenů

- Pokud si můžete ověřit, že aktivita nebyla provedena legitimním uživatelem:

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Zablokujte uživatele, pokud má útočník přístup k resetování hesla, nebo provede vícefaktorové ověřování a resetuje heslo a odvolá všechny tokeny.

- Pokud uživatel potvrdil, že tuto akci provedli a neexistují žádné další indikátory ohrožení:

- Doporučená akce: Povolí uživateli samoobslužnou nápravu pomocí zásad rizika podmíněného přístupu nebo požádejte správce, aby potvrdil přihlášení jako bezpečné.

Další šetření detekcí založených na tokenech najdete v článku Taktika tokenů: Jak zabránit krádeži cloudových tokenů, zjistit je a reagovat na ně.

Podezřelý prohlížeč

Počítané offline. Detekce podezřelého prohlížeče označuje neobvyklé chování na základě podezřelé přihlašovací aktivity napříč několika tenanty z různých zemí ve stejném prohlížeči.

Vyšetřování podezřelých detekcí prohlížeče

- Prohlížeč běžně nepoužívá uživatel ani aktivita v prohlížeči neodpovídá normálnímu chování uživatelů.

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Zablokujte uživatele, pokud má útočník přístup k resetování hesla, nebo provede vícefaktorové ověřování a resetuje heslo a odvolá všechny tokeny.

Neznámé vlastnosti přihlášení

Vypočítáno v reálném čase. Tento typ detekce rizik považuje historii přihlašování za účelem vyhledání neobvyklých přihlášení. Systém ukládá informace o předchozích přihlášeních a aktivuje detekci rizik, když dojde k přihlášení s vlastnostmi, které nejsou pro uživatele neznámé. Mezi tyto vlastnosti patří IP adresa, ASN, umístění, zařízení, prohlížeč a podsíť IP adresy tenanta. Nově vytvořená uživatelé jsou v "výukovém režimu", ve kterém je zjišťování rizik neznámých vlastností přihlašování vypnuté, zatímco naše algoritmy učí chování uživatele. Doba trvání režimu učení je dynamická a závisí na tom, kolik času algoritmu trvá, než shromažďuje dostatek informací o vzorech přihlašování uživatele. Minimální doba trvání je pět dnů. Uživatel se může vrátit do režimu učení po dlouhé době nečinnosti.

Tuto detekci spustíme také pro základní ověřování (nebo starší protokoly). Vzhledem k tomu, že tyto protokoly nemají moderní vlastnosti, jako je ID klienta, existují omezená data ke snížení falešně pozitivních výsledků. Doporučujeme našim zákazníkům přejít na moderní ověřování.

U interaktivních i neinteraktivních přihlášení je možné zjistit neznámé vlastnosti přihlášení. Když se tato detekce zjistí u neinteraktivních přihlášení, zaslouží si zvýšenou kontrolu kvůli riziku útoků na přehrání tokenů.

Výběrem neznámého rizika vlastností přihlašování můžete zobrazit další informace, které vám ukážou další podrobnosti o tom, proč se toto riziko aktivovalo. Následující snímek obrazovky ukazuje příklad těchto podrobností.

Škodlivá IP adresa

Počítané offline. Tato detekce označuje přihlášení ze škodlivé IP adresy. IP adresa se považuje za škodlivou na základě vysoké míry selhání kvůli neplatným přihlašovacím údajům přijatým z IP adresy nebo jiných zdrojů reputace IP adres.

Zkoumání detekcí škodlivých IP adres

- Pokud si můžete ověřit, že aktivita nebyla provedena legitimním uživatelem:

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Zablokujte uživatele, pokud má útočník přístup k resetování hesla, nebo provede vícefaktorové ověřování a resetuje heslo a odvolá všechny tokeny.

- Pokud je uživateli známo, že používá IP adresu v rozsahu svých povinností:

- Doporučená akce: Zavření výstrahy

Podezřelá pravidla manipulace s doručenou poštou

Počítané offline. Tato detekce se zjistí pomocí informací poskytovaných programem Microsoft Defender for Cloud Apps. Tato detekce se podívá na vaše prostředí a aktivuje výstrahy, když jsou ve složce Doručená pošta uživatele nastavená podezřelá pravidla, která odstraňují nebo přesouvají zprávy nebo složky. Tato detekce může znamenat: účet uživatele je napadený, zprávy jsou záměrně skryté a poštovní schránka se používá k distribuci spamu nebo malwaru ve vaší organizaci.

Password Spray

Počítané offline. Útok heslem spray spočívá v tom, že k získání neoprávněného přístupu se používá více uživatelských jmen pomocí běžných hesel jednotným způsobem útoku hrubou silou. Tato detekce rizik se aktivuje při úspěšném provedení útoku password spray. Útočník je například úspěšně ověřen v zjištěné instanci.

Prošetřování detekcí služby Password Spray

- Pokud si můžete ověřit, že aktivita nebyla provedena legitimním uživatelem:

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Zablokujte uživatele, pokud má útočník přístup k resetování hesla, nebo provede vícefaktorové ověřování a resetuje heslo a odvolá všechny tokeny.

- Pokud je uživateli známo, že používá IP adresu v rozsahu svých povinností:

- Doporučená akce: Zavření výstrahy

- Pokud si můžete ověřit, že účet nebyl ohrožen, a neuvidíte žádné indikátory útoku hrubou silou ani indikátory rozprašovače hesel pro daný účet.

- Doporučená akce: Povolí uživateli samoobslužnou nápravu pomocí zásad rizika podmíněného přístupu nebo požádejte správce, aby potvrdil přihlášení jako bezpečné.

Další šetření detekce rizik ve spreji hesel najdete v článku Pokyny k identifikaci a prošetřování útoků password spray.

Neuskutečnitelná cesta

Počítané offline. Tato detekce se zjistí pomocí informací poskytovaných programem Microsoft Defender for Cloud Apps. Tato detekce identifikuje aktivity uživatelů (je jedna nebo více relací) pocházejících z geograficky vzdálených lokalit v časovém období kratším než doba trvání cesty z prvního umístění do druhého. Toto riziko může znamenat, že jiný uživatel používá stejné přihlašovací údaje.

Nová země

Počítané offline. Tato detekce se zjistí pomocí informací poskytovaných programem Microsoft Defender for Cloud Apps. Tato detekce bere v úvahu umístění minulých aktivit k určení nových a zřídka používaných umístění. Modul detekce anomálií ukládá informace o předchozích umístěních používaných uživateli v organizaci.

Aktivita z anonymní IP adresy

Počítané offline. Tato detekce se zjistí pomocí informací poskytovaných programem Microsoft Defender for Cloud Apps. Tato detekce identifikuje, že uživatelé byli aktivní z IP adresy, která byla identifikována jako IP adresa anonymního proxy serveru.

Podezřelé přeposílání doručené pošty

Počítané offline. Tato detekce se zjistí pomocí informací poskytovaných programem Microsoft Defender for Cloud Apps. Tato detekce hledá podezřelá pravidla pro přeposílání e-mailů, například pokud uživatel vytvořil pravidlo doručené pošty, které přesměruje kopii všech e-mailů na externí adresu.

Hromadný přístup k citlivým souborům

Počítané offline. Tato detekce se zjistí pomocí informací poskytovaných programem Microsoft Defender for Cloud Apps. Tato detekce se podívá na vaše prostředí a aktivuje upozornění, když uživatelé přistupují k více souborům z Microsoft SharePointu nebo Microsoft OneDrivu. Upozornění se aktivuje jenom v případě, že je počet přístupných souborů pro uživatele neobvyklý a soubory můžou obsahovat citlivé informace.

Ip adresa ověřeného objektu actor hrozeb

Vypočítáno v reálném čase. Tento typ detekce rizik označuje přihlašovací aktivitu, která je konzistentní se známými IP adresami přidruženými k národním státním subjektům nebo skupinám kybernetických trestných činů na základě centra Microsoft Threat Intelligence Center (MSTIC).

Detekce rizik uživatelů úrovně Premium

Možný pokus o přístup k primárnímu obnovovacímu tokenu (PRT)

Počítané offline. Tento typ detekce rizik se zjistí pomocí informací poskytovaných programem Microsoft Defender for Endpoint (MDE). Primární obnovovací token (PRT) je klíčovým artefaktem ověřování Microsoft Entra ve Windows 10, Windows Serveru 2016 a novějších verzích, zařízeních s iOSem a Androidem. PRT je webový token JSON (JWT), který je speciálně vydaný pro zprostředkovatele tokenů Microsoftu, aby bylo možné povolit jednotné přihlašování (SSO) napříč aplikacemi používanými na těchto zařízeních. Útočníci se mohou pokusit o přístup k tomuto prostředku, aby se mohli později přesunout do organizace nebo provést krádež přihlašovacích údajů. Tato detekce přesouvá uživatele na vysoké riziko a aktivuje se jenom v organizacích, které nasadily MDE. Tato detekce je nízká a ve většině organizací se vyskytuje zřídka. Jakmile se tato detekce zobrazí, je to vysoké riziko a uživatelé by měli být opravovaní.

Neobvyklá uživatelská aktivita

Počítané offline. Tento směrný plán detekce rizik představuje normální chování administrativních uživatelů v ID Microsoft Entra a označuje neobvyklé vzory chování, jako jsou podezřelé změny adresáře. Detekce se aktivuje vůči správci, který změnu provede, nebo objekt, který byl změněn.

Uživatel oznámil podezřelou aktivitu

Počítané offline. Tato detekce rizik se oznamuje, když uživatel odmítne výzvu vícefaktorového ověřování (MFA) a nahlásí ji jako podezřelou aktivitu. Výzva vícefaktorového ověřování, kterou uživatel neicializoval, může znamenat ohrožení přihlašovacích údajů.

Podezřelý provoz rozhraní API

Počítané offline. Tato detekce rizik se hlásí, když uživatel pozoruje abnormální provoz grafu nebo výčet adresářů. Podezřelý provoz rozhraní API může naznačovat, že je uživatel ohrožen a provádí rekognoskaci ve svém prostředí.

Podezřelé vzory odesílání

Počítané offline. Tento typ detekce rizik se zjistí pomocí informací poskytovaných programem Microsoft Defender for Office (MDO). Tato výstraha se vygeneruje, když někdo ve vaší organizaci poslal podezřelý e-mail a je ohrožen omezením odesílání e-mailů nebo již byl omezen na odesílání e-mailů. Tato detekce přesune uživatele na střední riziko a aktivuje se pouze v organizacích, které nasadily MDO. Tato detekce je nízká a ve většině organizací se vyskytuje zřídka.

Detekce nepremiových hodnot

Zákazníci bez licencí Microsoft Entra ID P2 obdrží detekci s názvem "další riziko zjištěno" bez podrobných informací týkajících se detekce, kterou zákazníci s licencemi P2 dělají.

Detekce rizik přihlašování bez registrace

Zjistilo se další riziko (přihlášení)

Vypočítáno v reálném čase nebo offline. Tato detekce značí, že byla zjištěna jedna z detekcí úrovně Premium. Vzhledem k tomu, že detekce úrovně Premium jsou viditelné pouze zákazníkům s Microsoft Entra ID P2, označují se jako "další riziko zjištěné" pro zákazníky bez licencí Microsoft Entra ID P2.

Anonymní IP adresa

Vypočítáno v reálném čase. Tento typ detekce rizik označuje přihlášení z anonymní IP adresy (například prohlížeče Tor nebo anonymní sítě VPN). Tyto IP adresy obvykle používají aktéři, kteří chtějí skrýt přihlašovací údaje (IP adresu, umístění, zařízení atd.) pro potenciálně škodlivý záměr.

Správa potvrdil ohrožení zabezpečení uživatele

Počítané offline. Tato detekce indikuje, že správce vybral v uživatelském rozhraní Rizikových uživatelů možnost Potvrdit ohrožení uživatele nebo použít rizikové uživatelské rozhraní API. Pokud chcete zjistit, který správce potvrdil ohrožení zabezpečení tohoto uživatele, zkontrolujte historii rizik uživatele (prostřednictvím uživatelského rozhraní nebo rozhraní API).

Microsoft Entra Threat Intelligence (přihlášení)

Vypočítáno v reálném čase nebo offline. Tento typ detekce rizik označuje aktivitu uživatele, která je pro uživatele neobvyklá nebo je konzistentní se známými vzory útoku. Tato detekce je založená na interních a externích zdrojích analýzy hrozeb Od Microsoftu.

Detekce rizik uživatelů, kteří nejsoupremium

Zjistilo se další riziko (uživatel)

Vypočítáno v reálném čase nebo offline. Tato detekce značí, že byla zjištěna jedna z detekcí úrovně Premium. Vzhledem k tomu, že detekce úrovně Premium jsou viditelné pouze zákazníkům s Microsoft Entra ID P2, označují se jako "další riziko zjištěné" pro zákazníky bez licencí Microsoft Entra ID P2.

Uniklé přihlašovací údaje

Počítané offline. Tento typ detekce rizika značí, že došlo k úniku platných přihlašovacích údajů uživatele. Když kyberzločinci ohrožují platná hesla legitimních uživatelů, často tyto shromážděné přihlašovací údaje sdílejí. Toto sdílení obvykle spočívá ve zveřejnění na dark webu nebo na webech pro vkládání obsahu nebo v prodeji na černém trhu. Když služba pro únik přihlašovacích údajů Microsoftu získá přihlašovací údaje uživatele z tmavého webu, vloží weby nebo jiné zdroje, zkontrolují se v aktuálních přihlašovacích údajích uživatelů Microsoft Entra a vyhledá platné shody. Další informace o nevracených přihlašovacích údaji najdete v běžných dotazech.

Vyšetřování detekcí nevracených přihlašovacích údajů

- Pokud se tento signál detekce upozorní na nevracené přihlašovací údaje uživatele:

- Doporučená akce: Označte přihlášení jako ohrožené a vyvolejte resetování hesla, pokud ho ještě neprovádí samoobslužná náprava. Zablokujte uživatele, pokud má útočník přístup k resetování hesla, nebo provede vícefaktorové ověřování a resetuje heslo a odvolá všechny tokeny.

Microsoft Entra Threat Intelligence (uživatel)

Počítané offline. Tento typ detekce rizik označuje aktivitu uživatele, která je pro uživatele neobvyklá nebo je konzistentní se známými vzory útoku. Tato detekce je založená na interních a externích zdrojích analýzy hrozeb Od Microsoftu.

Časté dotazy

Úrovně rizika

Ochrana ID kategorizuje riziko do tří úrovní: nízká, střední a vysoká. Úrovně rizik vypočítané našimi algoritmy strojového učení a představují jistotu, že jeden nebo více přihlašovacích údajů uživatele zná neoprávněná entita. Detekce rizik s vysokou mírou rizika označuje, že Microsoft je vysoce přesvědčený, že došlo k ohrožení účtu. Nízké riziko značí, že v přihlašovacích údajích nebo přihlašovacích údajích uživatele existují anomálie, ale méně jsme si jisti, že tyto anomálie znamenají, že došlo k ohrožení účtu.

Mnoho detekcí se může aktivovat na více než jedné úrovni v závislosti na počtu nebo závažnosti zjištěných anomálií. Například vysoké riziko detekce neznámých vlastností přihlašování pro uživatele má vyšší jistotu, že Microsoft věří, že účet byl ohrožen, než je detekce vlastností přihlášení s nízkým nebo středním rizikem. Některé detekce, jako jsou nevracené přihlašovací údaje a IP adresa ověřeného objektu actor hrozeb, se vždy doručují jako vysoké riziko.

Úroveň rizika je důležitá při rozhodování o zjišťování, u kterých se má určit priorita vyšetřování a nápravy. Hrají také klíčovou roli při konfiguraci zásad podmíněného přístupu na základě rizika, protože každá zásada může být nastavená tak, aby se aktivovala pro nízké, střední, vysoké nebo žádné riziko.

Důležité

Všechny detekce "nízké" úrovně rizika a uživatelé zůstanou v produktu po dobu 6 měsíců, po jejichž uplynutí budou automaticky zastaralí, aby poskytli čistější prostředí pro šetření. Střední a vysoká úroveň rizika se zachová, dokud se nenapraví nebo nespustí.

Na základě odolnosti proti rizikům vaší organizace můžete vytvořit zásady, které vyžadují vícefaktorové ověřování nebo resetování hesla, když ochrana ID zjistí určitou úroveň rizika. Tyto zásady můžou uživatele vést k samoobslužné nápravě a vyřešení rizika nebo blokování v závislosti na vašich tolerancech.

Synchronizace hodnot hash hesel

Detekce rizik, jako jsou nevracené přihlašovací údaje, vyžadují přítomnost hodnot hash hesel, aby se detekce vyskytla. Další informace o synchronizaci hodnot hash hesel naleznete v článku Implementace synchronizace hodnot hash hesel s Microsoft Entra Připojení Sync.

Proč se pro zakázané uživatelské účty generují detekce rizik?

Zakázané uživatelské účty je možné znovu povolit. Pokud dojde k ohrožení zabezpečení přihlašovacích údajů zakázaného účtu a účet se znovu povolí, můžou k získání přístupu použít chybné aktéry tyto přihlašovací údaje. Ochrana ID generuje detekce rizik pro podezřelé aktivity proti zakázaným uživatelským účtům, aby zákazníky upozorňovala na potenciální ohrožení zabezpečení účtu. Pokud se účet už nepoužívá a nebude znovu povolený, měli by zákazníci zvážit jeho odstranění, aby se zabránilo ohrožení zabezpečení. Pro odstraněné účty se negenerují žádné detekce rizik.

Kde Microsoft našel nevracené přihlašovací údaje?

Microsoft na různých místech najde uniklé přihlašovací údaje, mezi které patří:

- Veřejné vložené weby, jako jsou pastebin.com a paste.ca, kde špatní aktéři obvykle takový materiál publikuje. Toto místo je první zastávka zlého herce při hledání, aby našli odcizené přihlašovací údaje.

- Donucovacích.

- Další skupiny v Microsoftu, které provádějí vyhledávání na tmavém webu.

Proč se mi nezobrazují žádné uniklé přihlašovací údaje?

Nevracené přihlašovací údaje se zpracovávají, kdykoli Microsoft najde novou veřejně dostupnou dávku. Z důvodu citlivé povahy se nevracené přihlašovací údaje krátce po zpracování odstraní. Po povolení synchronizace hodnot hash hesel (PHS) se pro vašeho tenanta zpracují jenom nové nevracené přihlašovací údaje. Ověření dříve nalezených párů přihlašovacích údajů se neprovedlo.

Ještě nějakou dobu jsem neviděl žádné události rizika úniku přihlašovacích údajů

Pokud jste neviděli žádné události rizika úniku přihlašovacích údajů, je to z následujících důvodů:

- Pro svého tenanta nemáte povolené phS.

- Společnost Microsoft nenašla žádné páry nevracených přihlašovacích údajů, které odpovídají vašim uživatelům.

Jak často Microsoft zpracovává nové přihlašovací údaje?

Přihlašovací údaje se zpracovávají okamžitě po jejich nalezení, obvykle v několika dávkách za den.

Umístění

Umístění v detekcích rizik se určuje pomocí vyhledávání IP adres.