Postup: Šetření rizik

Služba Identity Protection poskytuje organizacím vytváření sestav, které můžou použít ke zkoumání rizik identit ve svém prostředí. Mezi tyto sestavy patří rizikové uživatele, rizikové přihlašování, identity rizikových úloh a detekce rizik. Zkoumání událostí je klíčem k lepšímu porozumění a identifikaci slabých bodů ve vaší strategii zabezpečení. Všechny tyto sestavy umožňují stahování událostí do . Formát CSV nebo integrace s jinými řešeními zabezpečení, jako je vyhrazený nástroj SIEM pro další analýzu.

Organizace můžou využít integrace rozhraní Microsoft Graph API k agregaci dat s jinými zdroji, ke kterým mají přístup jako organizace.

Tři sestavy najdete v Centru>pro správu Microsoft Entra Protection Identity Protection.>

Navigace v sestavách

Každá sestava se spustí se seznamem všech detekcí pro období zobrazené v horní části sestavy. Každá sestava umožňuje přidat nebo odebrat sloupce na základě preference správce. Správa istrátory mohou zvolit stažení dat do . CSV nebo . Formát JSON Sestavy je možné filtrovat pomocí filtrů v horní části sestavy.

Výběr jednotlivých položek může v horní části sestavy povolit více položek, jako je například možnost potvrdit přihlášení jako ohrožené nebo bezpečné, potvrdit ohrožení zabezpečení uživatele nebo zavřít riziko uživatele.

Výběrem jednotlivých položek rozbalíte okno podrobností pod detekcemi. Zobrazení podrobností umožňuje správcům prošetřit a provádět akce s jednotlivými detekcemi.

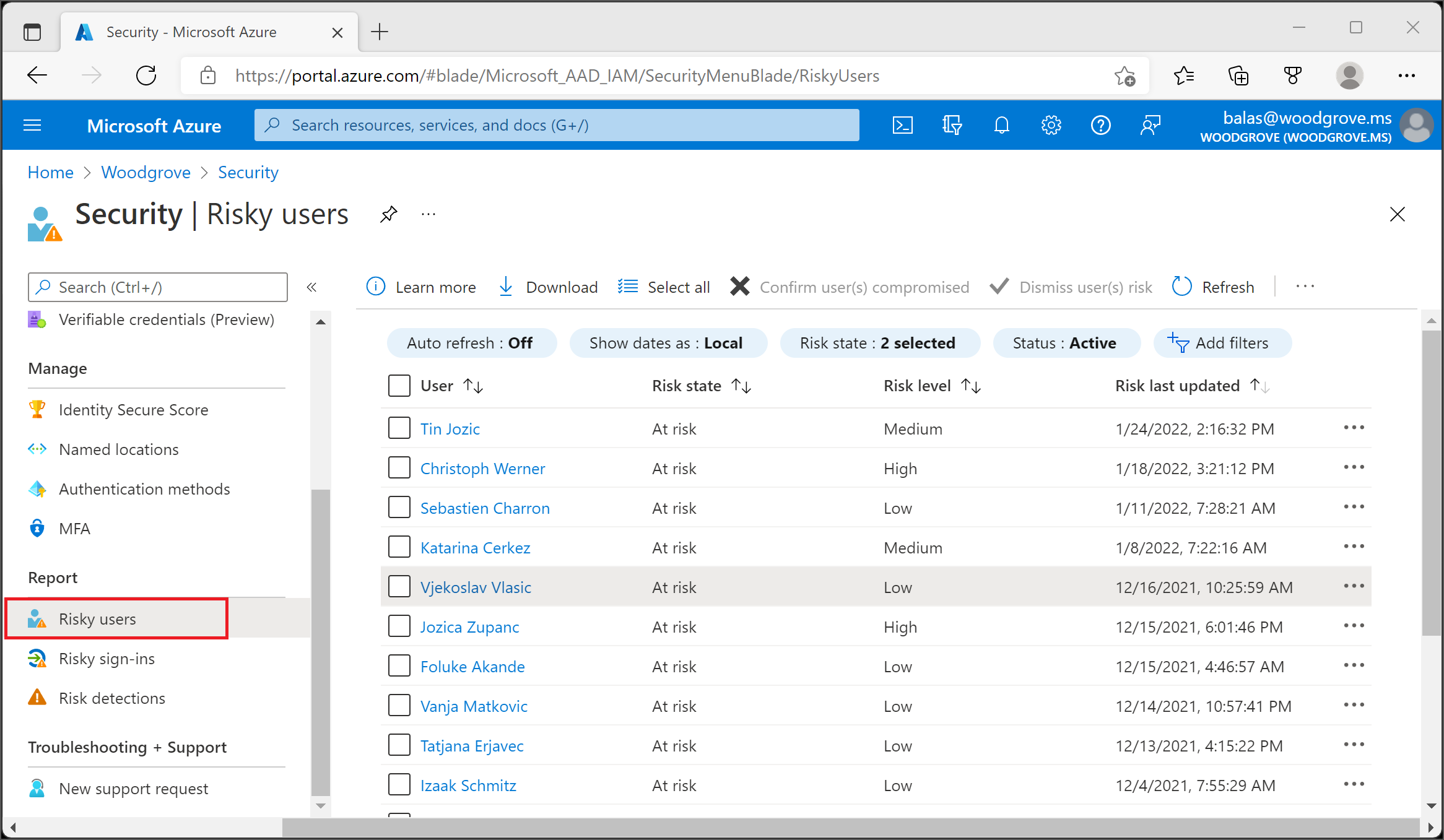

Rizikoví uživatelé

Sestava rizikových uživatelů obsahuje seznam všech uživatelů, jejichž účty jsou aktuálně nebo jsou považovány za ohrožené ohrožení. Rizikoví uživatelé by měli být vyšetřovaní a opravovaní, aby se zabránilo neoprávněnému přístupu k prostředkům.

Proč je uživatel rizikový?

Uživatel se stane rizikovým uživatelem, když:

- Mají jedno nebo více rizikových přihlášení.

- U účtu uživatele se zjistilo jedno nebo více rizik , jako je únik přihlašovacích údajů.

Jak prozkoumat rizikové uživatele?

Pokud chcete zobrazit a prošetřit rizikové přihlašování uživatele, vyberte kartu Nedávné rizikové přihlašování nebo odkaz Uživatelé rizikových přihlášení.

Pokud chcete zobrazit a prošetřit rizika na účtu uživatele, vyberte kartu Detekce, která nejsou propojená s přihlášením, nebo odkazEm Detekce rizik uživatele.

Karta Historie rizik zobrazuje také všechny události, které vedly ke změně rizika uživatele za posledních 90 dnů. Tento seznam obsahuje detekce rizik, které zvýšily riziko uživatele a akce nápravy správců, které snížily riziko uživatele. Prohlédněte si ho, abyste pochopili, jak se změnilo riziko uživatele.

Díky informacím, které poskytuje sestava rizikových uživatelů, můžou správci najít:

- Kteří uživatelé jsou ohroženi, byli ohroženi rizikem nebo byli ohroženi zavření?

- Podrobnosti o detekcích

- Historie všech rizikových přihlášení

- Historie rizik

Správa istrátory se pak můžou rozhodnout provést akce s těmito událostmi. Správa istrátory mohou zvolit:

- Resetování uživatelského hesla

- Potvrzení ohrožení zabezpečení uživatele

- Skrytí rizika uživatele

- Blokování přihlášení uživatele

- Další zkoumání s využitím Microsoft Defenderu for Identity

Vysvětlení oboru

- Zvažte vytvoření známé databáze cestovatelů pro aktualizované sestavy cestovních cest organizace a jejich použití pro křížové cestovní aktivity.

- Přidejte rozsahy podnikových VPN a IP adres do pojmenovaných umístění, abyste snížili falešně pozitivní výsledky.

- Zkontrolujte protokoly a identifikujte podobné aktivity se stejnými vlastnostmi. To může značit ohroženější účty.

- Pokud existují běžné charakteristiky, jako jsou IP adresa, zeměpisná oblast, úspěch/selhání atd., zvažte jejich blokování pomocí zásad podmíněného přístupu.

- Zkontrolujte, který prostředek mohl být ohrožen, například potenciální stahování dat nebo úpravy správy.

- Povolení zásad samoobslužné nápravy prostřednictvím podmíněného přístupu

- Pokud zjistíte, že uživatel provedl další rizikové aktivity, jako je například stažení velkého objemu souborů z nového umístění, je to silná indikace možného ohrožení.

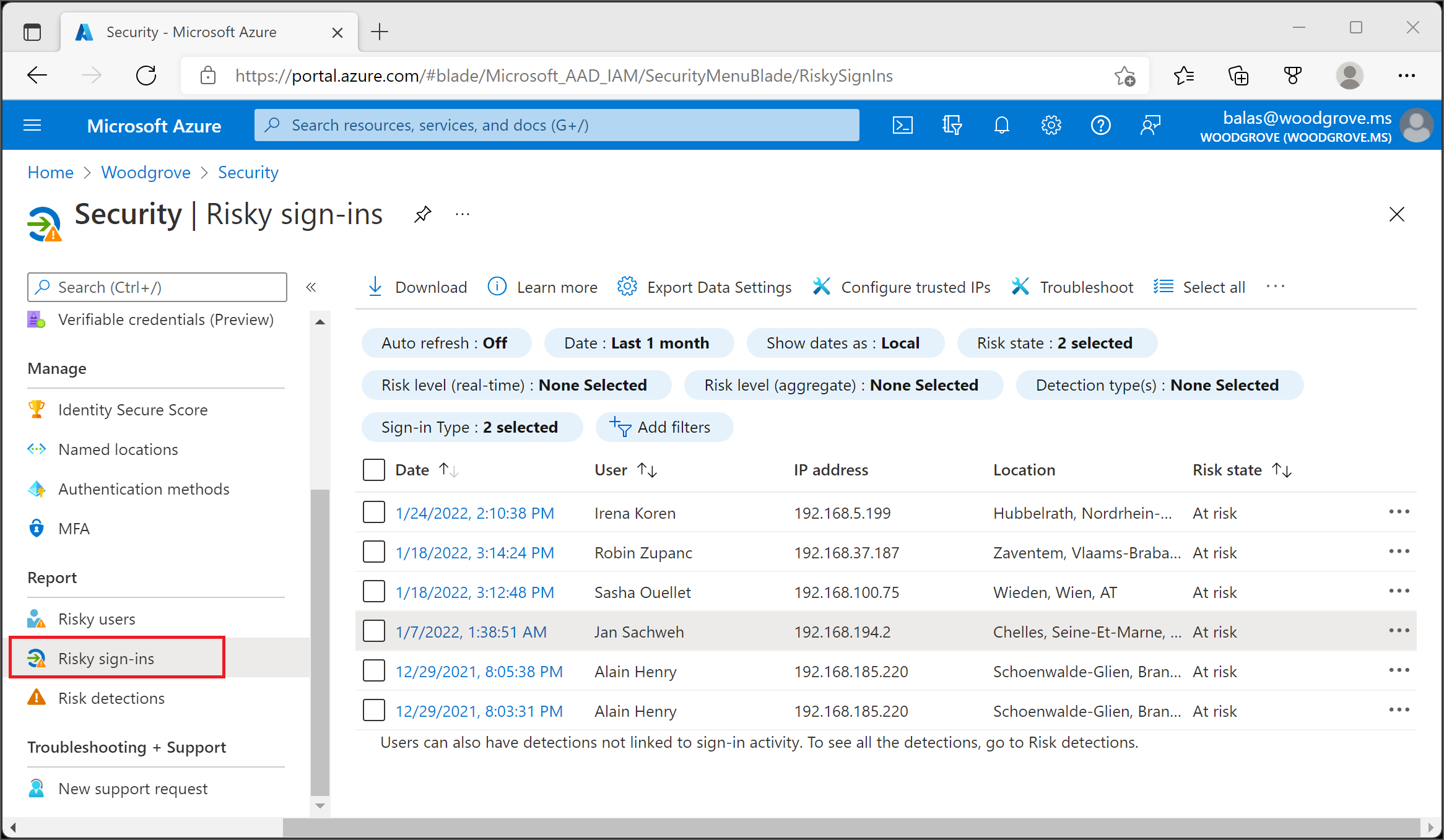

Riziková přihlášení

Sestava rizikových přihlášení obsahuje filtrovatelná data po dobu až posledních 30 dnů (jeden měsíc).

Díky informacím, které poskytuje sestava rizikových přihlášení, můžou správci najít:

- Které přihlášení jsou klasifikovány jako ohrožené, potvrzené ohrožení zabezpečení, potvrzené bezpečné, zamítnuté nebo nápravné.

- Úrovně rizika spojené s pokusy o přihlášení v reálném čase a agregované úrovně rizika

- Aktivované typy detekce

- Použité zásady podmíněného přístupu

- Podrobnosti vícefaktorového ověřování

- Informace o zařízení

- Application information (Informace o aplikaci)

- Informace o poloze

Správa istrátory se pak můžou rozhodnout provést akce s těmito událostmi. Správa istrátory mohou zvolit:

- Potvrzení ohrožení zabezpečení přihlašování

- Potvrdit bezpečnost přihlášení

Poznámka:

Služba Identity Protection vyhodnocuje riziko pro všechny toky ověřování, ať už interaktivní, nebo neinteraktivní. Sestava rizikových přihlášení teď zobrazuje interaktivní i neinteraktivní přihlášení. K úpravě tohoto zobrazení použijte filtr typu přihlášení.

Detekce rizik

Sestava detekce rizik obsahuje filtrovatelná data za posledních 90 dnů (tři měsíce).

Díky informacím, které poskytuje sestava detekce rizik, můžou správci najít:

- Informace o každé detekci rizik, včetně typu.

- Další rizika aktivovaná současně

- Umístění pokusu o přihlášení

- Odkaz na další podrobnosti z Microsoft Defenderu for Cloud Apps

Správa istrátory se pak můžou rozhodnout, že se vrátíte k sestavě rizik uživatele nebo k přihlášení a provedete akce na základě shromážděných informací.

Poznámka:

Náš systém může zjistit, že riziková událost, která přispěla k rizikovému skóre rizika uživatele, byla falešně pozitivní nebo se riziko uživatele opravilo vynucením zásad, jako je dokončení výzvy vícefaktorového ověřování nebo změna zabezpečeného hesla. Proto náš systém zavře stav rizika a zobrazí se podrobnosti o riziku "bezpečné přihlašování potvrzené AI" a už nebude přispívat k riziku uživatele.

Architektura pro šetření

Organizace můžou k zahájení vyšetřování podezřelých aktivit použít následující architektury. Vyšetřování může vyžadovat konverzaci s daným uživatelem, kontrolu protokolů přihlašování nebo kontrolu protokolů auditu a pojmenování několika z nich.

- Zkontrolujte protokoly a ověřte, jestli je podezřelá aktivita pro daného uživatele normální.

- Podívejte se na minulé aktivity uživatele, včetně alespoň následujících vlastností, abyste zjistili, jestli jsou pro daného uživatele normální.

- Aplikace

- Zařízení – Je zařízení zaregistrované nebo vyhovující?

- Umístění – Cestuje uživatel do jiného umístění nebo přistupuje k zařízením z více míst?

- IP adresa

- Řetězec uživatelského agenta

- Pokud máte přístup k dalším nástrojům zabezpečení, jako je Microsoft Sentinel, zkontrolujte odpovídající výstrahy, které by mohly znamenat větší problém.

- Organizace s přístupem k Programu Microsoft 365 Defender můžou sledovat událost rizik uživatelů prostřednictvím dalších souvisejících výstrah a incidentů a řetězu MITRE ATT&CK.

- Vyberte uživatele v sestavě Rizikových uživatelů.

- Na panelu nástrojů vyberte tři tečky (...) a pak zvolte Prozkoumat v programu Microsoft 365 Defender.

- Podívejte se na minulé aktivity uživatele, včetně alespoň následujících vlastností, abyste zjistili, jestli jsou pro daného uživatele normální.

- Kontaktujte uživatele a ověřte, jestli přihlášení rozpozná. Metody, jako je e-mail nebo Teams, mohou být ohroženy.

- Potvrďte informace, které máte, například:

- Aplikace

- Zařízení

- Umístění

- IP adresa

- Potvrďte informace, které máte, například:

Důležité

Pokud máte podezření, že útočník může zosobnit uživatele, resetovat heslo a provést vícefaktorové ověřování; měli byste zablokovat uživatele a odvolat všechny obnovovací a přístupové tokeny.

Prozkoumání detekcí analýzy hrozeb v Microsoft Entra

Pokud chcete prozkoumat detekci rizik Microsoft Entra Threat Intelligence, postupujte takto:

Pokud se pro detekci zobrazí další informace:

- Přihlášení bylo z podezřelé IP adresy:

- Ověřte, jestli IP adresa ve vašem prostředí zobrazuje podezřelé chování.

- Generuje IP adresa velký počet selhání pro uživatele nebo sadu uživatelů ve vašem adresáři?

- Pochází provoz IP adresy z neočekávaného protokolu nebo aplikace, například ze starších protokolů Exchange?

- Pokud IP adresa odpovídá poskytovateli cloudových služeb, vyloučíte, že ze stejné IP adresy nejsou spuštěné žádné legitimní podnikové aplikace.

- Tento účet byl obětí útoku password spray:

- Ověřte, že cílem stejného útoku nejsou žádní jiní uživatelé ve vašem adresáři.

- Mají ostatní uživatelé přihlášení s podobnými atypickými vzory, které se zobrazují ve zjištěném přihlašování ve stejném časovém rámci? Útoky password spray můžou zobrazovat neobvyklé vzory v:

- Řetězec uživatelského agenta

- Aplikace

- Protokol

- Rozsahy IP adres /ASN

- Čas a frekvence přihlášení

- Toto zjištění aktivovalo pravidlo v reálném čase:

- Ověřte, že cílem stejného útoku nejsou žádní jiní uživatelé ve vašem adresáři. Najdete ho pomocí čísla TI_RI_#### přiřazeného pravidlu.

- Pravidla v reálném čase chrání před novými útoky identifikovanými inteligentními hrozbami Microsoftu. Pokud bylo cílem stejného útoku více uživatelů ve vašem adresáři, prozkoumejte neobvyklé vzory v jiných atributech přihlášení.

Zkoumání rizik pomocí Microsoftu 365 Defenderu

Organizace, které nasadily Microsoft 365 Defender a Microsoft Defender for Identity , získají další hodnotu ze signálů identity Identity Protection. Tato hodnota je ve formě rozšířené korelace s dalšími daty z jiných částí organizace a dalšího automatizovaného vyšetřování a reakce.

V programu Microsoft 365 Defender Security Professionals a Správa istrators můžou vytvářet připojení k podezřelé aktivitě z oblastí, jako jsou:

- Upozornění v defenderu for Identity

- Microsoft Defender for Endpoint

- Microsoft Defender for Cloud

- Microsoft Defender for Cloud Apps

Další informace o vyšetřování podezřelých aktivit pomocí programu Microsoft 365 Defender najdete v článcích Zkoumání prostředků v programu Microsoft Defender for Identity and Investigate incidents v programu Microsoft 365 Defender.

Další informace o těchto výstrahách a jejich struktuře najdete v článku Principy výstrah zabezpečení.

Stav šetření

Když pracovníci zabezpečení prošetří rizika v programu Microsoft 365 Defender a Defender for Identity, následující stavy a důvody se vrátí do služby Identity Protection na portálu a rozhraních API.

| Stav Programu Microsoft 365 Defender | Klasifikace v programu Microsoft 365 Defender | Stav rizika microsoft Entra ID Protection | Podrobnosti o riziku ve službě Microsoft Entra ID Protection |

|---|---|---|---|

| Nová | Falešně pozitivní výsledek | Potvrzeno bezpečné | M365DAdminDismissedDetection |

| Nová | Neškodné pravdivě pozitivní | Potvrzeno bezpečné | M365DAdminDismissedDetection |

| Nová | Pravdivě pozitivní výsledek | Potvrzeno ohrožení zabezpečení | M365DAdminDismissedDetection |

| Probíhající | Nenastaveno | Ohrožené | |

| Probíhající | Falešně pozitivní výsledek | Potvrzeno bezpečné | M365DAdminDismissedDetection |

| Probíhající | Neškodné pravdivě pozitivní | Potvrzeno bezpečné | M365DAdminDismissedDetection |

| Probíhající | Pravdivě pozitivní výsledek | Potvrzeno ohrožení zabezpečení | M365DAdminDismissedDetection |

| Vyřešeno | Nenastaveno | Zamítnuto | M365DAdminDismissedDetection |

| Vyřešeno | Falešně pozitivní výsledek | Potvrzeno bezpečné | M365DAdminDismissedDetection |

| Vyřešeno | Neškodné pravdivě pozitivní | Potvrzeno bezpečné | M365DAdminDismissedDetection |

| Vyřešeno | Pravdivě pozitivní výsledek | Opravené | M365DAdminDismissedDetection |