Co jsou protokoly přihlašování Microsoft Entra?

Microsoft Entra protokoluje všechna přihlášení do tenanta Azure, který zahrnuje vaše interní aplikace a prostředky. Jako správce IT potřebujete vědět, co znamenají hodnoty v protokolech přihlašování, abyste mohli hodnoty protokolu správně interpretovat.

Kontrola chyb přihlášení a vzorů poskytuje cenný přehled o tom, jak uživatelé přistupují k aplikacím a službám. Protokoly přihlašování poskytované ID Microsoft Entra jsou výkonným typem protokolu aktivit, který můžete analyzovat. Tento článek vysvětluje, jak získat přístup k protokolům přihlašování a využívat je.

Zobrazení náhledu protokolů přihlašování zahrnuje interaktivní a neinteraktivní přihlášení uživatelů a také instanční objekt a přihlášení spravované identity. Stále můžete zobrazit klasické protokoly přihlašování, které obsahují jenom interaktivní přihlášení.

K dispozici jsou také dva další protokoly aktivit, které vám pomůžou monitorovat stav vašeho tenanta:

- Audit – Informace o změnách použitých u vašeho tenanta, jako jsou uživatelé a správa skupin nebo aktualizace použité u prostředků vašeho tenanta.

- Zřizování – Aktivity prováděné službou zřizování, jako je vytvoření skupiny v ServiceNow nebo uživatel importovaný z Workday.

Co můžete dělat s protokoly přihlašování?

Protokoly přihlašování můžete použít k zodpovězení otázek, jako jsou:

- Kolikuživatelůch

- Kolik neúspěšných pokusů o přihlášení proběhlo za posledních 24 hodin?

- Přihlašují se uživatelé z konkrétních prohlížečů nebo operačních systémů?

- Ke kterému z mých prostředků Azure přistupuje spravované identity a instanční objekty?

Aktivitu přidruženou k žádosti o přihlášení můžete také popsat tak, že zjistíte následující podrobnosti:

- Kdo – identita (uživatel) provádějící přihlášení.

- How – Klient (aplikace) používaný pro přihlášení

- What – cíl (prostředek) přístupný identitou.

Jaké jsou typy protokolů přihlašování?

V protokolech přihlašování ve verzi Preview existují čtyři typy protokolů:

- Interaktivní přihlášení uživatelů

- Neinteraktivní přihlášení uživatelů

- Přihlášení instančního objektu

- Přihlášení spravovaných identit

Mezi klasické protokoly přihlašování patří pouze interaktivní přihlášení uživatelů.

Poznámka:

Položky v protokolech přihlašování se generují systémem a nelze je změnit ani odstranit.

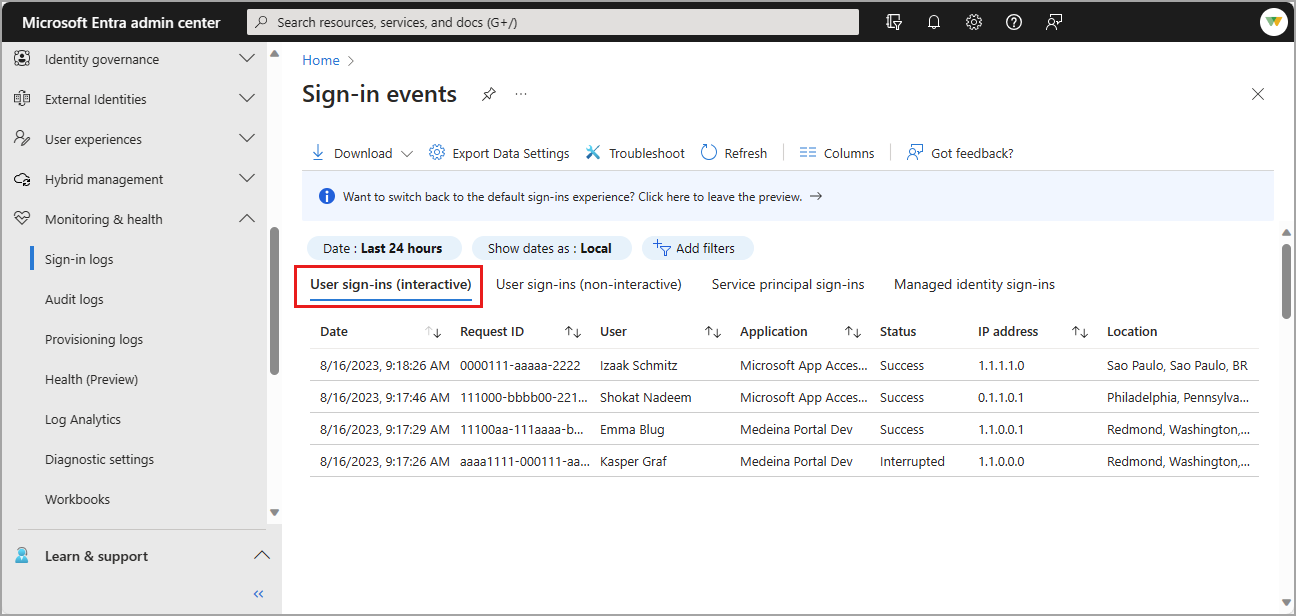

Interaktivní přihlášení uživatelů

Interaktivní přihlášení provádí uživatel. Poskytují ověřovací faktor pro ID Microsoft Entra. Tento ověřovací faktor může také interagovat s pomocnou aplikací, například s aplikací Microsoft Authenticator. Uživatelé můžou poskytovat hesla, odpovědi na výzvy vícefaktorového ověřování, biometrické faktory nebo kódy QR pro Microsoft Entra ID nebo pomocnou aplikaci. Tento protokol obsahuje také federovaná přihlášení od zprostředkovatelů identity, které jsou federované s ID Microsoft Entra.

Velikost sestavy: malé příklady:

- Uživatel poskytuje uživatelské jméno a heslo na přihlašovací obrazovce Microsoft Entra.

- Uživatel předá výzvu vícefaktorového ověřování SMS.

- Uživatel poskytuje biometrické gesto k odemknutí počítače s Windows pomocí Windows Hello pro firmy.

- Uživatel je federován s Microsoft Entra ID s kontrolním výrazem SAML služby AD FS.

Kromě výchozích polí se také zobrazuje interaktivní přihlašovací protokol:

- Umístění přihlášení

- Zda byl podmíněný přístup použit

Známá omezení

Neinteraktivní přihlášení v protokolech interaktivního přihlašování

Dříve byly některé neinteraktivní přihlášení z klientů Microsoft Exchange zahrnuty do interaktivního protokolu přihlašování uživatelů pro lepší viditelnost. Tato zvýšená viditelnost byla nutná před zavedením neinteraktivních protokolů přihlašování uživatelů v listopadu 2020. Je ale důležité si uvědomit, že některé neinteraktivní přihlašování, jako jsou například klíče FIDO2, se můžou stále označit jako interaktivní, protože systém byl nastavený před zavedením samostatných neinteraktivních protokolů. Tato přihlášení můžou zobrazovat interaktivní podrobnosti, jako je typ přihlašovacích údajů klienta a informace o prohlížeči, i když jsou technicky neinteraktivní přihlášení.

Přihlášení předávacího hesla

Microsoft Entra ID vydává tokeny pro ověřování a autorizaci. V některých situacích se uživatel, který je přihlášený k tenantovi Contoso, může pokusit o přístup k prostředkům v tenantovi Fabrikam, kde nemá přístup. Token bez autorizace označovaný jako předávací token se vydává tenantovi Fabrikam. Token předávání neumožňuje uživateli přístup k žádným prostředkům.

Při kontrole protokolů pro tuto situaci se v protokolech přihlášení pro domácího tenanta (v tomto scénáři Contoso) nezobrazují pokus o přihlášení, protože token nebyl vyhodnocen proti zásadám domovského tenanta. Přihlašovací token se použil pouze k zobrazení příslušné chybové zprávy. V protokolech pro domácího tenanta se nezobrazí pokus o přihlášení.

Přihlášení instančního objektu jen pro první stranu

Protokoly přihlášení instančního objektu nezahrnují přihlašovací aktivitu jen pro první stranu. K tomuto typu aktivity dochází, když aplikace první strany získávají tokeny pro interní úlohu Microsoftu, kde uživatel nemá žádný směr ani kontext. Tyto protokoly vyloučíme, takže neplatíte za protokoly související s interními tokeny Microsoftu ve vašem tenantovi.

Události Microsoft Graphu, které korelují s přihlášením instančního objektu, můžete identifikovat, pokud směrujete MicrosoftGraphActivityLogsSignInLogs do stejného pracovního prostoru služby Log Analytics. Tato integrace umožňuje křížový odkaz na token vydaný pro volání rozhraní Microsoft Graph API s aktivitou přihlašování. V UniqueTokenIdentifier protokolech přihlašování instančního objektu by v protokolech přihlášení instančního objektu chyběly protokoly SignInActivityId aktivit Microsoft Graphu.

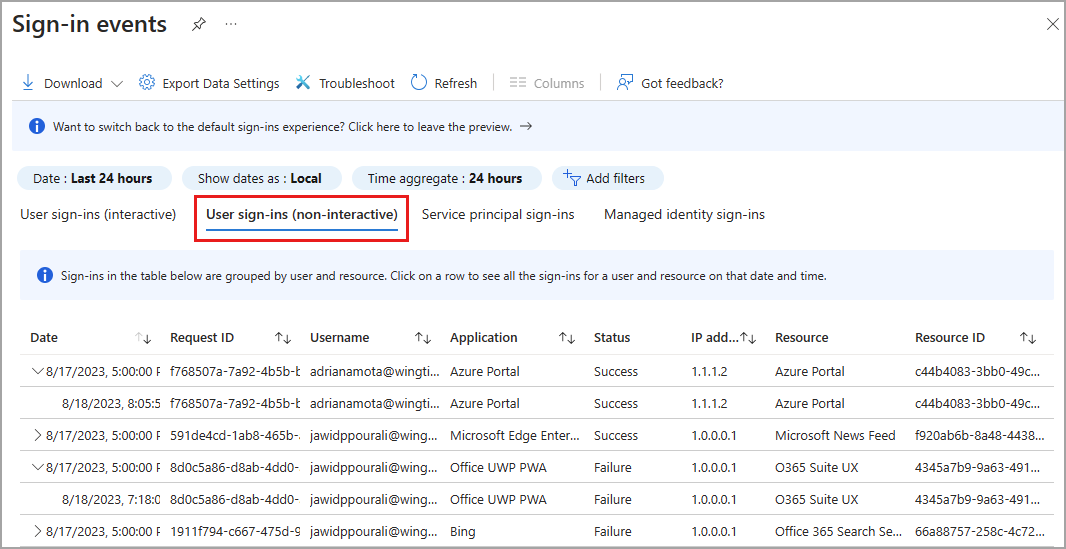

Neinteraktivní přihlášení uživatelů

Neinteraktivní přihlášení se provádí jménem uživatele. Tyto delegované přihlašování prováděla klientská aplikace nebo komponenty operačního systému jménem uživatele a nevyžadují, aby uživatel zadal ověřovací faktor. Místo toho Microsoft Entra ID rozpozná, kdy je potřeba token uživatele aktualizovat, a provede to na pozadí bez přerušení relace uživatele. Obecně platí, že uživatel vidí tyto přihlášení jako na pozadí.

Velikost sestavy: Velké příklady:

- Klientská aplikace k získání přístupového tokenu používá obnovovací token OAuth 2.0.

- Klient používá autorizační kód OAuth 2.0 k získání přístupového tokenu a obnovovacího tokenu.

- Uživatel provádí jednotné přihlašování k webové aplikaci nebo aplikaci pro Windows na počítači připojeném k Microsoft Entra (bez poskytnutí ověřovacího faktoru nebo interakce s výzvou Microsoft Entra).

- Uživatel se přihlásí k druhé systém Microsoft Office aplikaci, když má relaci na mobilním zařízení pomocí FOCI (řada ID klientů).

Kromě výchozích polí se zobrazí také neinteraktivní přihlašovací protokol:

- ID zdroje

- Počet seskupených přihlášení

Pole zobrazená v této sestavě nemůžete přizpůsobit.

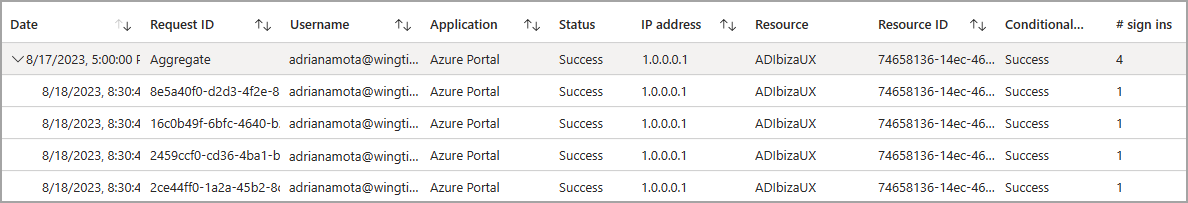

Aby se data snadněji vysouhlasila, jsou neinteraktivní události přihlašování seskupené. Klienti často vytvářejí mnoho neinteraktivních přihlášení jménem stejného uživatele za krátkou dobu. Neinteraktivní přihlášení sdílejí stejné vlastnosti s výjimkou času pokusu o přihlášení. Klient může například za uživatele získat přístupový token jednou za hodinu. Pokud se stav uživatele nebo klienta nezmění, IP adresa, prostředek a všechny ostatní informace jsou pro každou žádost o přístupový token stejné. Jediným stavem, který se změní, je datum a čas přihlášení.

Když Microsoft Entra zaznamená více přihlášení, které jsou identické kromě času a data, jsou tyto přihlášení ze stejné entity a agregují se do jednoho řádku. Řádek s více identickými přihlášeními (s výjimkou data a času vystaveného) má ve sloupci přihlášení # hodnotu větší než jedna. Může se také zdát, že tyto agregované přihlášení mají stejná časová razítka. Filtr Agregace času může být nastavený na 1 hodinu, 6 hodin nebo 24 hodin. Rozbalením řádku můžete zobrazit všechna různá přihlášení a jejich různá časová razítka.

Přihlášení se agregují v neinteraktivních uživatelích, pokud se shodují následující data:

- Aplikace

- User

- IP adresa

- Průběh

- ID zdroje

Poznámka:

IP adresa neinteraktivních přihlášení prováděných důvěrnými klienty neodpovídá skutečné zdrojové IP adrese, ze které pochází požadavek na obnovovací token. Místo toho zobrazuje původní IP adresu použitou pro vystavení původního tokenu.

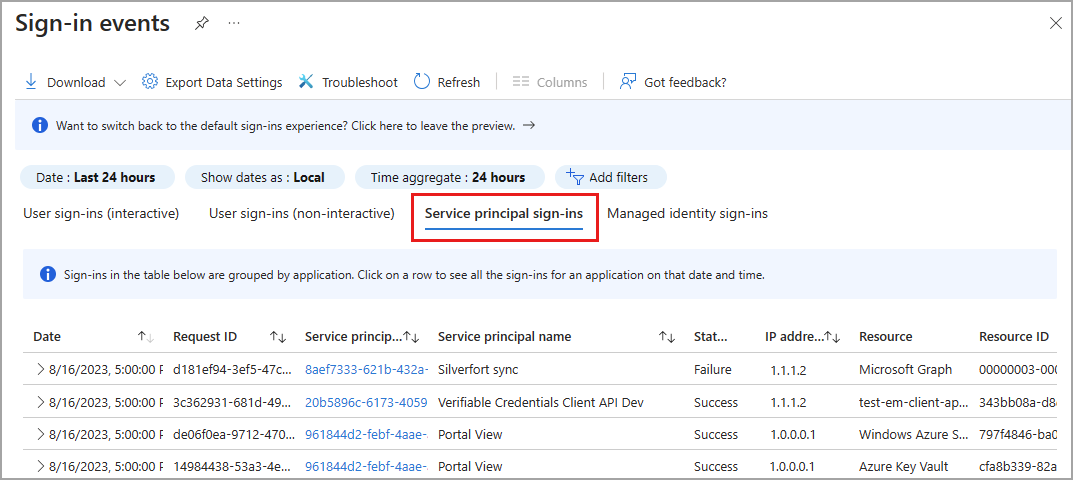

Přihlášení instančního objektu

Na rozdíl od interaktivních a neinteraktivních přihlášení uživatelů se přihlášení instančního objektu nezabíjí uživatele. Místo toho se přihlašují libovolným účtem bez uživatele, jako jsou aplikace nebo instanční objekty (s výjimkou přihlášení spravované identity, které jsou zahrnuté jenom v protokolu přihlašování spravované identity). V těchto přihlášeních poskytuje aplikace nebo služba své vlastní přihlašovací údaje, jako je certifikát nebo tajný klíč aplikace pro ověřování nebo přístup k prostředkům.

Velikost sestavy: Velké příklady:

- Instanční objekt používá k ověření a přístupu k Microsoft Graphu certifikát.

- Aplikace používá tajný klíč klienta k ověření v toku přihlašovacích údajů klienta OAuth.

Pole zobrazená v této sestavě nemůžete přizpůsobit.

Aby bylo snazší data v protokolech přihlašování instančního objektu zjednodušit, jsou seskupené události přihlášení instančního objektu. Přihlášení ze stejné entity se za stejných podmínek agregují do jednoho řádku. Rozbalením řádku můžete zobrazit všechna různá přihlášení a jejich různá časová razítka. Přihlášení se agregují v sestavě instančního objektu, když se shodují následující data:

- Název nebo ID instančního objektu

- Průběh

- IP adresa

- Název nebo ID prostředku

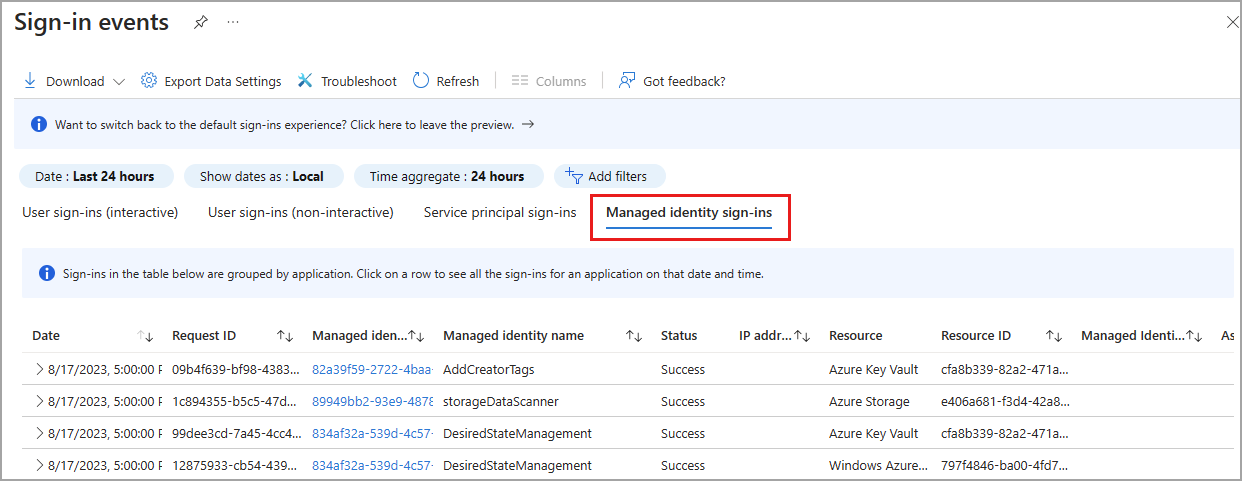

Přihlášení spravovaných identit

Spravované identity pro přihlašování k prostředkům Azure jsou přihlášení, která byla provedena prostředky, které mají své tajné kódy spravované v Azure, aby zjednodušily správu přihlašovacích údajů. Virtuální počítač se spravovanými přihlašovacími údaji používá k získání přístupového tokenu ID Microsoft Entra.

Velikost sestavy: Malé příklady:

Pole zobrazená v této sestavě nemůžete přizpůsobit.

Aby bylo snazší data zjednodušit, spravované identity pro protokoly přihlašování k prostředkům Azure se seskupují neinteraktivní události přihlašování. Přihlášení ze stejné entity se agregují do jednoho řádku. Rozbalením řádku můžete zobrazit všechna různá přihlášení a jejich různá časová razítka. Přihlášení se agregují v sestavě spravovaných identit, když se shodují všechna následující data:

- Název nebo ID spravované identity

- Průběh

- Název nebo ID prostředku

Výběrem položky v zobrazení seznamu zobrazíte všechna přihlášení seskupené pod uzlem. Výběrem seskupené položky zobrazíte všechny podrobnosti o přihlášení.

Přihlašovací data používaná jinými službami

Přihlašovací data používají několik služeb v Azure k monitorování rizikových přihlášení, poskytování přehledu o využití aplikací a dalších možnostech.

Microsoft Entra ID Protection

Vizualizace dat protokolu přihlašování, která souvisí s rizikovými přihlášeními, je k dispozici v přehledu služby Microsoft Entra ID Protection , která používá následující data:

- Rizikoví uživatelé

- Riziková přihlášení uživatelů

- Identity rizikových úloh

Další informace o nástrojích Microsoft Entra ID Protection naleznete v přehledu služby Microsoft Entra ID Protection.

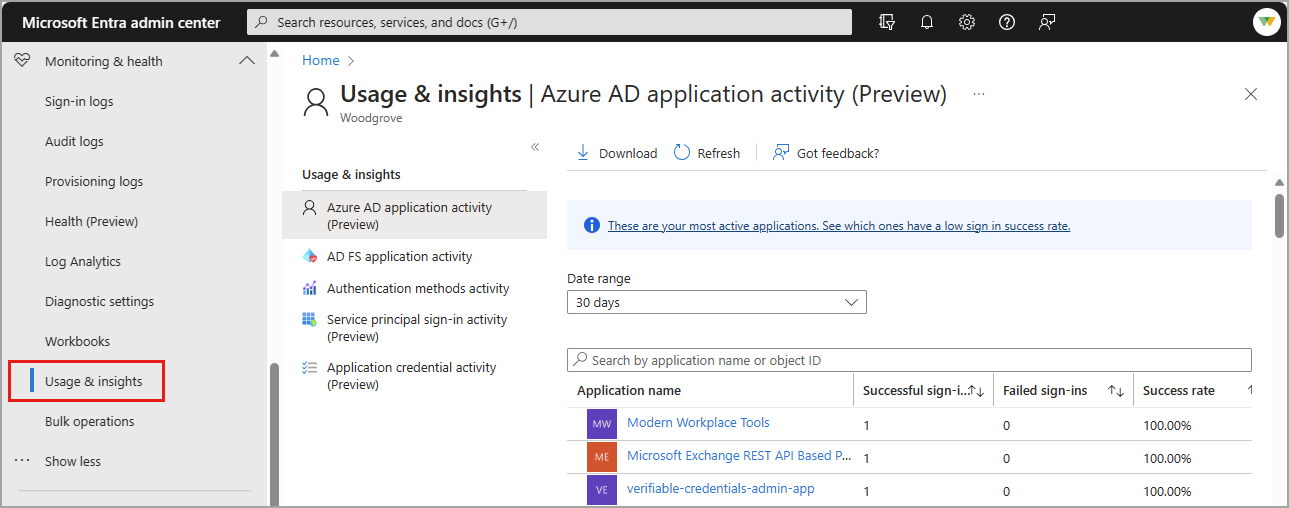

Microsoft Entra Usage and Insights

Pokud chcete zobrazit přihlašovací data specifická pro aplikaci, přejděte do přehledů o využití stavu & monitorování&> stavu Microsoft Entra ID.> Tyto sestavy poskytují bližší pohled na přihlášení pro aktivity aplikací Microsoft Entra a aktivitu aplikací služby AD FS. Další informace najdete v tématu Microsoft Entra Usage & Insights.

V přehledech využití & je k dispozici několik sestav. Některé z těchto sestav jsou ve verzi Preview.

- Aktivita aplikace Microsoft Entra (Preview)

- Aktivita aplikace služby AD FS

- Aktivita metod ověřování

- Aktivita přihlášení instančního objektu (Preview)

- Aktivita přihlašovacích údajů aplikace (Preview)

Protokoly aktivit Microsoftu 365

Protokoly aktivit Microsoftu 365 můžete zobrazit z Centrum pro správu Microsoftu 365. Aktivita Microsoftu 365 a protokoly aktivit Microsoft Entra sdílejí velký počet adresářových prostředků. Pouze Centrum pro správu Microsoftu 365 poskytuje úplné zobrazení protokolů aktivit Microsoftu 365.

K protokolům aktivit Microsoftu 365 můžete přistupovat prostřednictvím kódu programu pomocí rozhraní API pro správu Office 365.