Zjišťování a klasifikace dat

Platí pro:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Řešení zjišťování a klasifikace dat je integrované ve službách Azure SQL Database, Azure SQL Managed Instance a Azure Synapse Analytics. Nabízí základní možnosti zjišťování, klasifikace, označování a generování sestav citlivých dat v databázích.

Mezi nejcitlivější data můžou patřit obchodní, finanční, zdravotnické nebo osobní údaje. Může sloužit jako infrastruktura na:

- Pomáhá splňovat standardy ochrany osobních údajů a požadavků na dodržování právních předpisů.

- Různé scénáře zabezpečení, například monitorování (auditování) přístupu k citlivým datům.

- Řízení přístupu k databázím, které obsahují vysoce citlivá data, a posílení jejich zabezpečení.

Poznámka:

Informace o místním SQL Serveru najdete v tématu Zjišťování a klasifikace dat SQL.

Tip

Ochrana přístupu založená na popiscích pomocí zásad Microsoft Purview Information Protection je teď ve verzi Preview. Další informace najdete v tématu Povolení řízení přístupu pro citlivá data pomocí zásad Microsoft Purview Information Protection (Public Preview).

Co je zjišťování a klasifikace dat?

Zjišťování a klasifikace dat v současné době podporuje následující možnosti:

Zjišťování a doporučení: Klasifikační modul prohledá databázi a identifikuje sloupce, které obsahují potenciálně citlivá data. Poté vám poskytne snadný způsob, jak zkontrolovat a použít doporučenou klasifikaci prostřednictvím webu Azure Portal.

Popisky: Popisky klasifikace citlivosti můžete trvale použít u sloupců pomocí nových atributů metadat, které byly přidány do databázového stroje SQL Serveru. Tato metadata se pak dají použít pro scénáře auditování na základě citlivosti.

Citlivost sady výsledků dotazu: Citlivost sady výsledků dotazu se počítá v reálném čase pro účely auditování.

Viditelnost: Stav klasifikace databáze můžete zobrazit na podrobném řídicím panelu na webu Azure Portal. Můžete si také stáhnout sestavu ve formátu Excelu, která se použije pro účely dodržování předpisů a auditování a další potřeby.

Zjišťování, klasifikace a označování citlivých sloupců

Tato část popisuje kroky pro:

- Zjišťování, klasifikace a označování sloupců obsahujících citlivá data v databázi

- Zobrazení aktuálního stavu klasifikace databáze a export sestav

Klasifikace obsahuje dva atributy metadat:

- Popisky: Hlavní atributy klasifikace, které slouží k definování úrovně citlivosti dat uložených ve sloupci.

- Typy informací: Atributy, které poskytují podrobnější informace o typu dat uložených ve sloupci.

Zásady služby Information Protection

Azure SQL nabízí zásady SLUŽBY SQL Information Protection i zásady Microsoft Information Protection v klasifikaci dat a na základě vašeho požadavku si můžete vybrat jednu z těchto dvou zásad.

Zásady služby SQL Information Protection

Zjišťování a klasifikace dat obsahuje integrovanou sadu popisků citlivosti a typů informací s logikou zjišťování, která je nativní pro logický server SQL. Popisky ochrany, které jsou k dispozici ve výchozím souboru zásad, můžete dál používat nebo můžete tuto taxonomii přizpůsobit. Můžete definovat sadu a řazení konstruktorů klasifikace speciálně pro vaše prostředí.

Definování a přizpůsobení taxonomie klasifikace

Taxonomii klasifikace definujete a přizpůsobíte na jednom centrálním místě pro celou organizaci Azure. Toto umístění je v programu Microsoft Defender for Cloud jako součást zásad zabezpečení. Tuto úlohu může provést jenom někdo s právy správce v kořenové skupině pro správu organizace.

Jako součást správy zásad můžete definovat vlastní popisky, řadit je a přidružit k vybrané sadě typů informací. Můžete také přidat vlastní typy informací a nakonfigurovat je pomocí vzorů řetězců. Vzory se přidají do logiky zjišťování pro identifikaci tohoto typu dat v databázích.

Další informace najdete v tématu Přizpůsobení zásad ochrany informací SQL v programu Microsoft Defender for Cloud (Preview).

Po definování zásad pro celou organizaci můžete dál klasifikovat jednotlivé databáze pomocí vlastních zásad.

Klasifikace databáze v režimu zásad služby SQL Information Protection

Poznámka:

Následující příklad používá Azure SQL Database, ale měli byste vybrat vhodný produkt, který chcete nakonfigurovat zjišťování a klasifikaci dat.

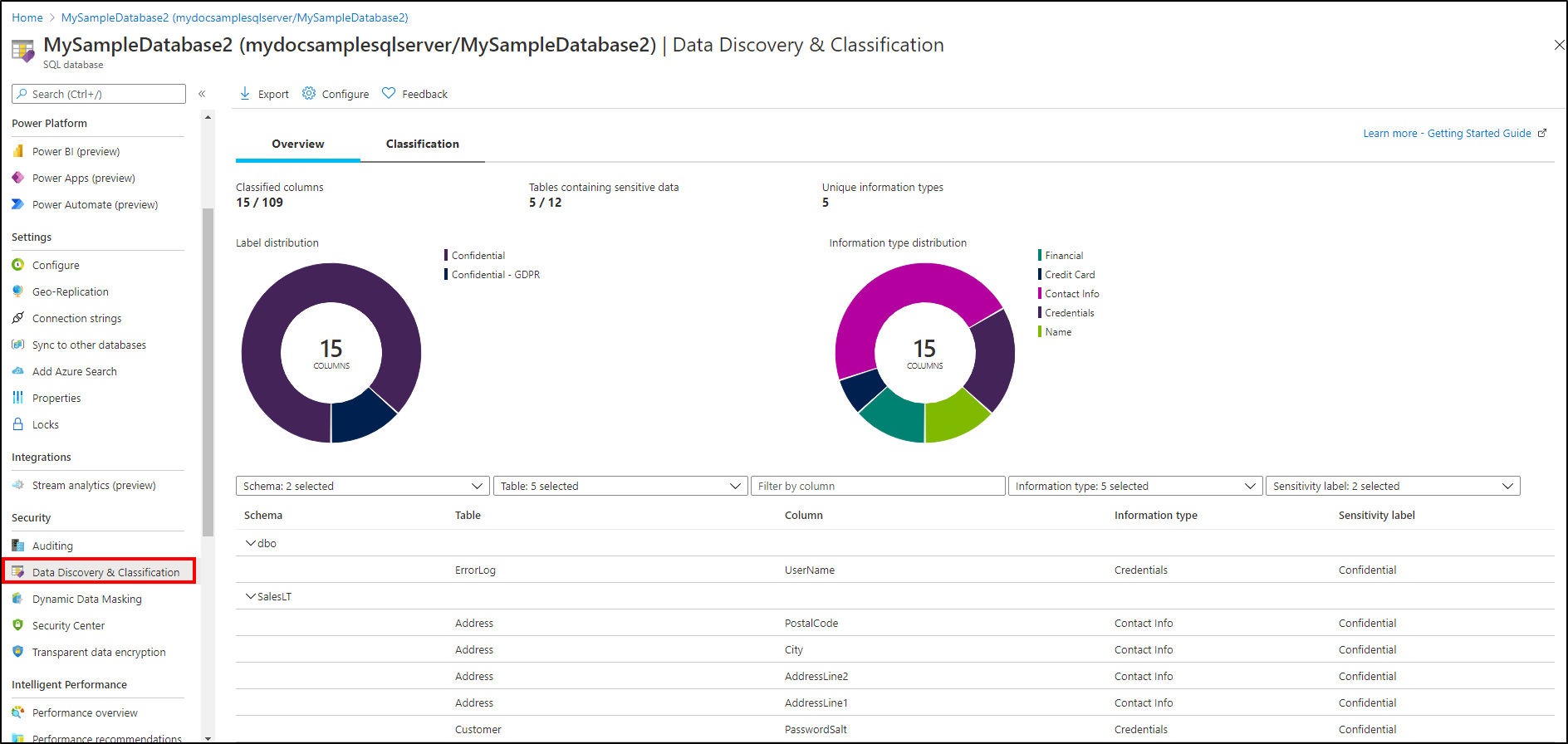

Přejděte na Azure Portal.

V podokně Azure SQL Database přejděte do části Zjišťování a klasifikace dat pod nadpisem Zabezpečení . Karta Přehled obsahuje souhrn aktuálního stavu klasifikace databáze. Souhrn obsahuje podrobný seznam všech klasifikovaných sloupců, které můžete filtrovat a zobrazit pouze konkrétní části schématu, typy informací a popisky. Pokud jste ještě žádné sloupce neutajili, přejděte ke kroku 4.

Pokud chcete stáhnout sestavu ve formátu Excelu, vyberte Exportovat v horní nabídce podokna.

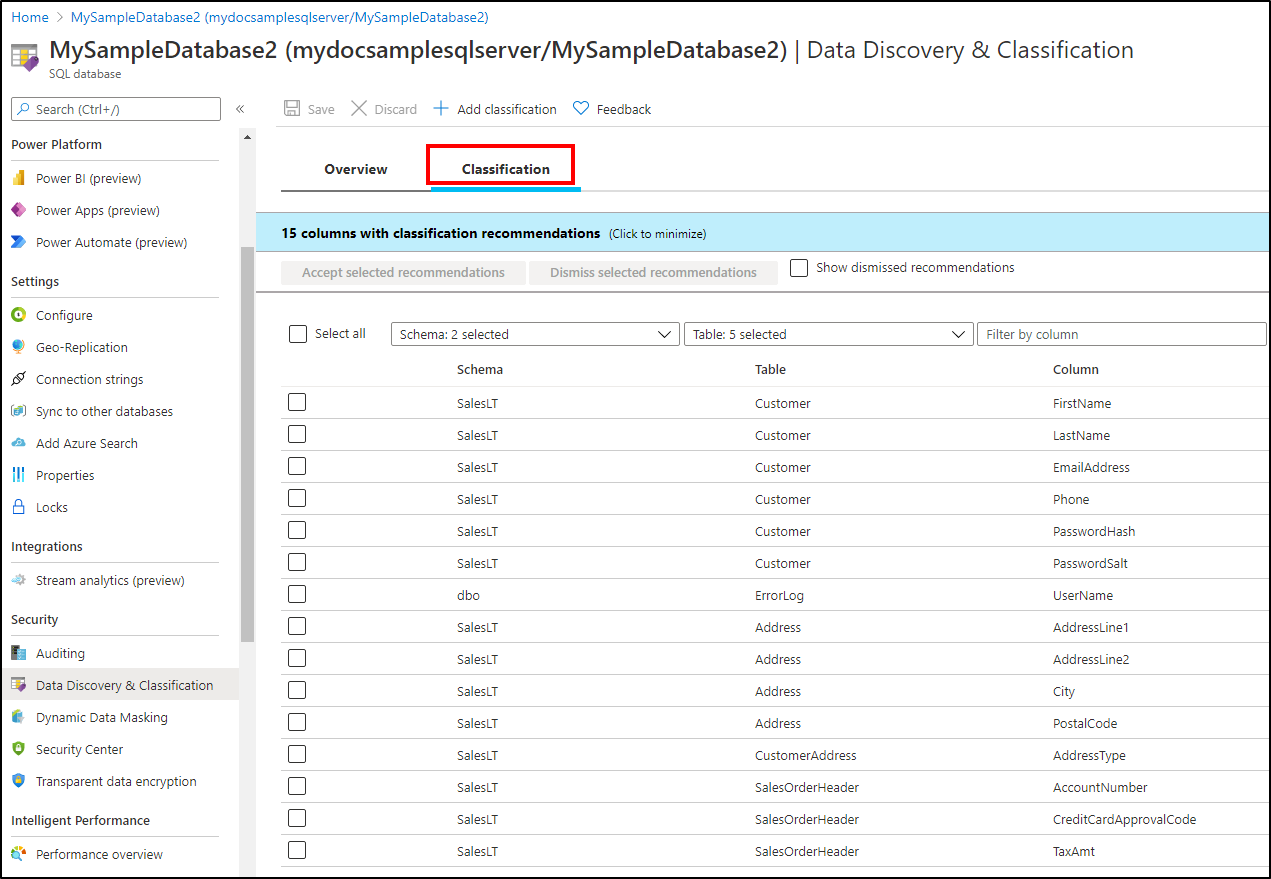

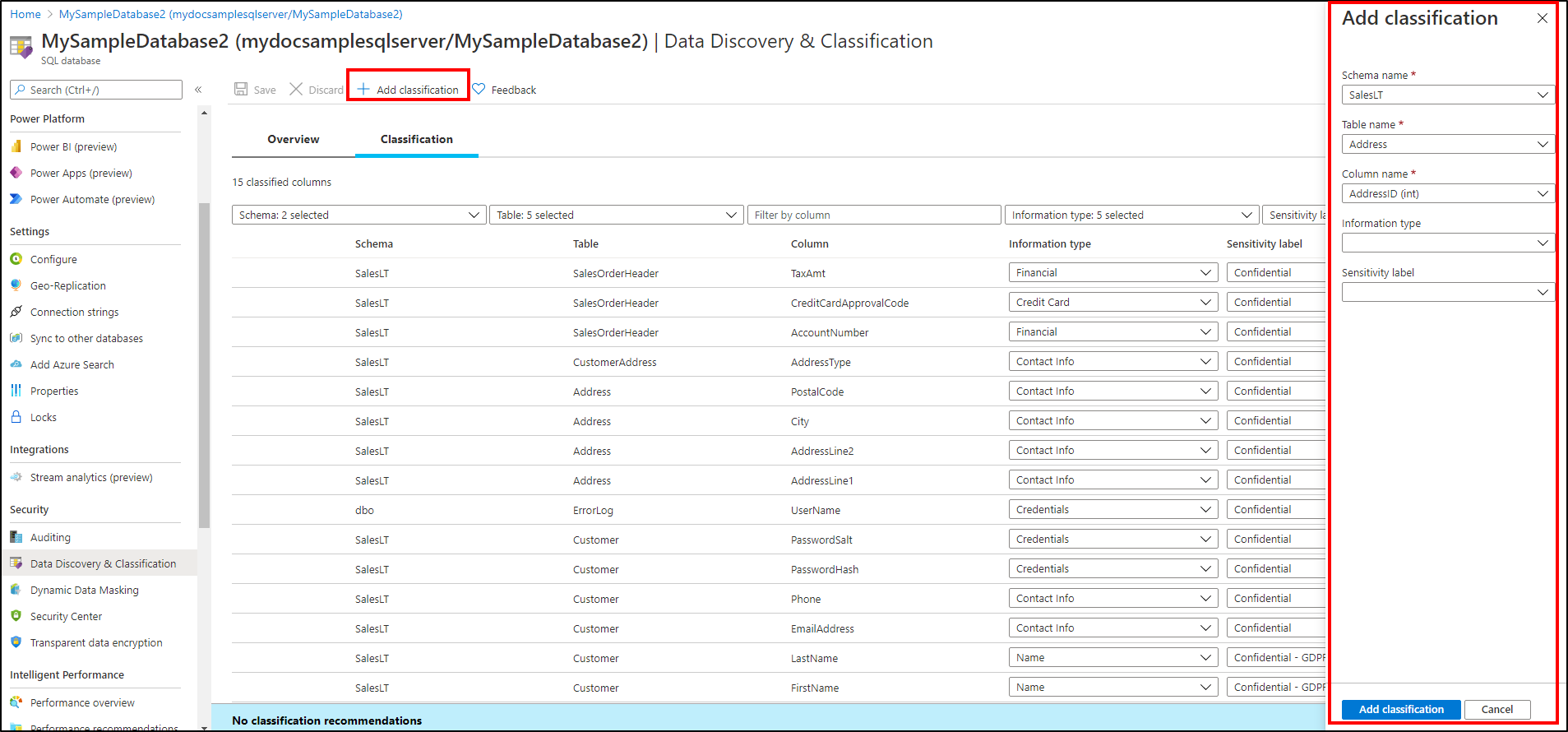

Pokud chcete začít klasifikovat data, vyberte kartu Klasifikace na stránce Zjišťování a klasifikace dat.

Klasifikační modul prohledává ve vaší databázi sloupce obsahující potenciálně citlivá data a poskytuje seznam doporučených klasifikací sloupců.

Zobrazení a použití doporučení klasifikace:

Pokud chcete zobrazit seznam doporučených klasifikací sloupců, vyberte panel doporučení v dolní části podokna.

Pokud chcete přijmout doporučení pro konkrétní sloupec, zaškrtněte políčko v levém sloupci příslušného řádku. Pokud chcete označit všechna doporučení jako přijatá, zaškrtněte políčko úplně vlevo v záhlaví tabulky doporučení.

Pokud chcete vybraná doporučení použít, vyberte Přijmout vybraná doporučení.

Poznámka:

Modul doporučení, který provádí automatické zjišťování dat a poskytuje doporučení citlivých sloupců, je při použití režimu zásad Microsoft Purview Information Protection zakázán.

Sloupce můžete také klasifikovat ručně, jako alternativu nebo kromě klasifikace založené na doporučení:

V horní nabídce podokna vyberte Přidat klasifikaci .

V okně kontextu, které se otevře, vyberte schéma, tabulku a sloupec, které chcete klasifikovat, a typ informací a popisek citlivosti.

Vyberte Přidat klasifikaci v dolní části kontextového okna.

Pokud chcete dokončit klasifikaci a trvale označit sloupce databáze novými metadaty klasifikace, vyberte Uložit na stránce Klasifikace .

Zásady microsoft Purview Information Protection

Poznámka:

Služba Microsoft Information Protection (MIP) byla znovu označena jako Microsoft Purview Information Protection. MiP i Microsoft Purview Information Protection se v tomto dokumentu používají zaměnitelně, ale odkazují na stejný koncept.

Popisky Microsoft Purview Information Protection poskytují uživatelům jednoduchý a jednotný způsob klasifikace citlivých dat v různých aplikacích Microsoftu. Popisky citlivosti MIP se vytvářejí a spravují v Portál dodržování předpisů Microsoft Purview. Informace o vytváření a publikování citlivých popisků MIP v Portál dodržování předpisů Microsoft Purview najdete v tématu Vytváření a publikování popisků citlivosti.

Požadavky na přechod na zásady Microsoft Purview Information Protection

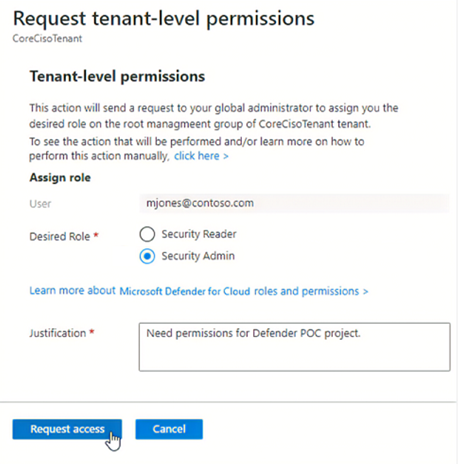

- Nastavení nebo změna zásad ochrany informací ve službě Azure SQL Database nastaví příslušné zásady ochrany informací pro všechny databáze v rámci tenanta. Uživatel nebo osoba musí mít oprávnění Správa ke změně zásad ochrany informací ze zásad SLUŽBY SQL Information Protection na zásady MIP na zásady MIP v rámci celého tenanta.

- Uživatel nebo osoba, která má oprávnění security Správa pro celého tenanta, může použít zásady na úrovni kořenové skupiny pro správu tenanta. Další informace najdete v tématu Udělení oprávnění pro celého tenanta sami sobě.

- Váš tenant má aktivní předplatné Microsoftu 365 a máte štítky publikované pro aktuálního uživatele. Další informace viz Vytvořte a nakonfigurujte popisky citlivosti a jejich zásady.

Klasifikace databáze v režimu zásad služby Microsoft Purview Information Protection

Přejděte na Azure Portal.

Přejděte do databáze ve službě Azure SQL Database.

V podokně databáze přejděte do části Zjišťování a klasifikace dat pod nadpisem Zabezpečení .

Pokud chcete vybrat zásady služby Microsoft Information Protection, vyberte kartu Přehled a vyberte Konfigurovat.

V možnostech zásad služby Information Protection vyberte zásadyslužby Microsoft Information Protection a vyberte Uložit.

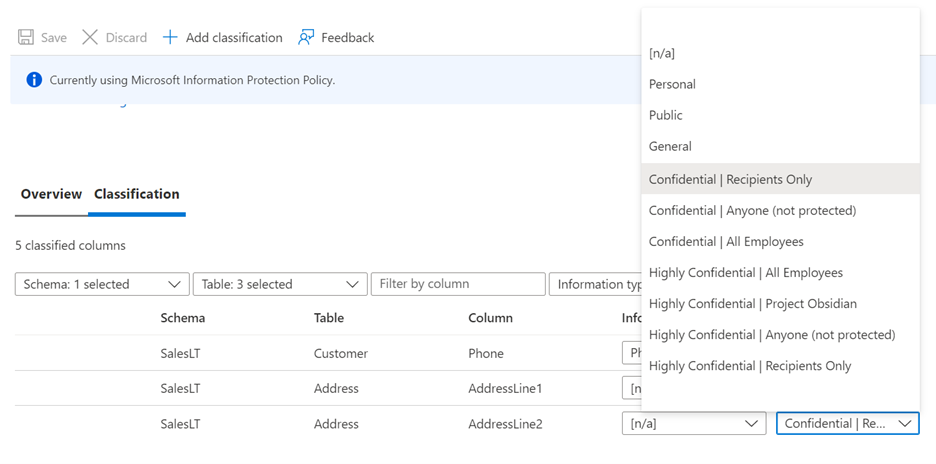

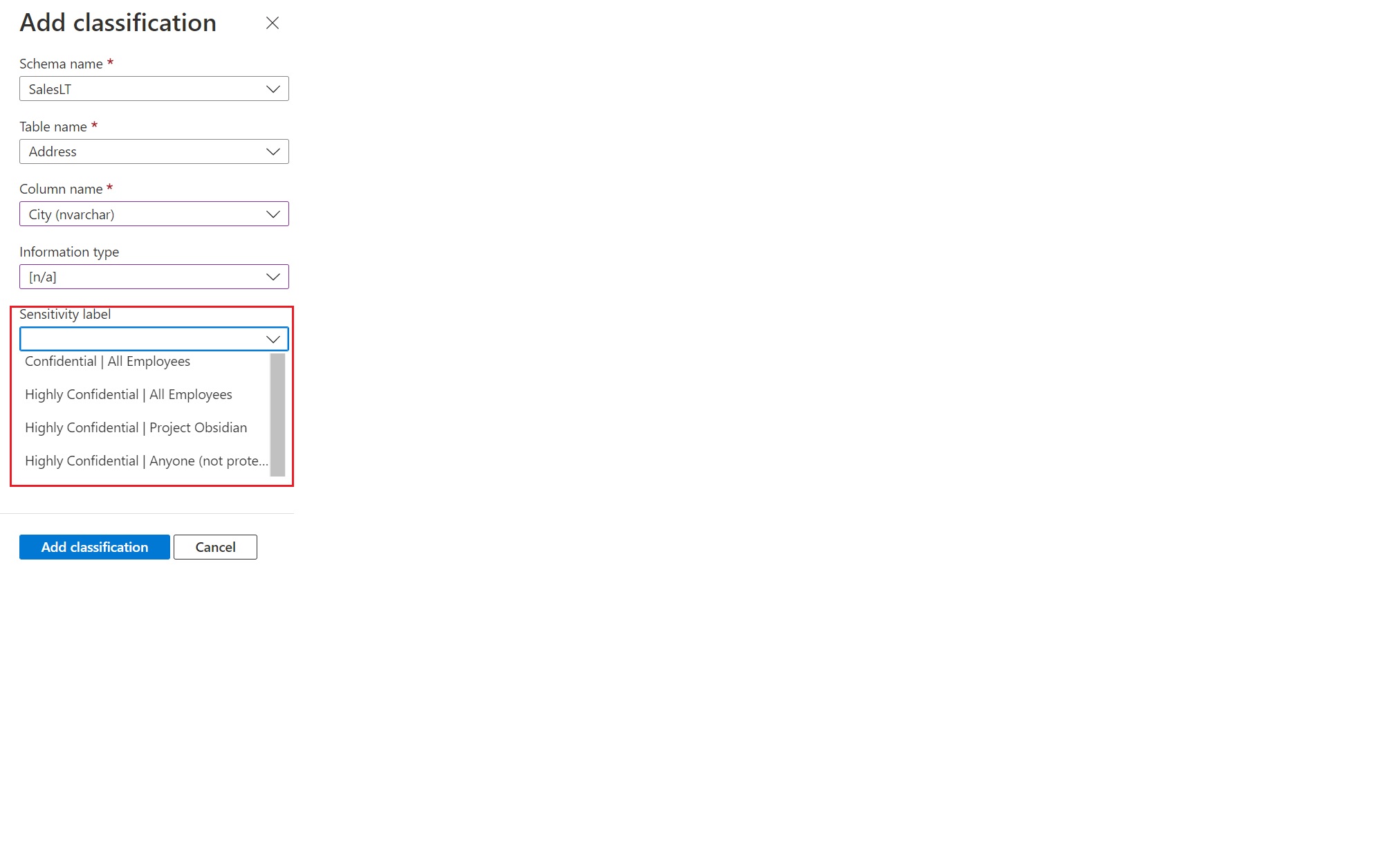

Pokud přejdete na kartu Klasifikace nebo vyberete Přidat klasifikaci, zobrazí se popisky citlivosti Microsoftu 365 v rozevíracím seznamu Popisek citlivosti.

Typ informací je

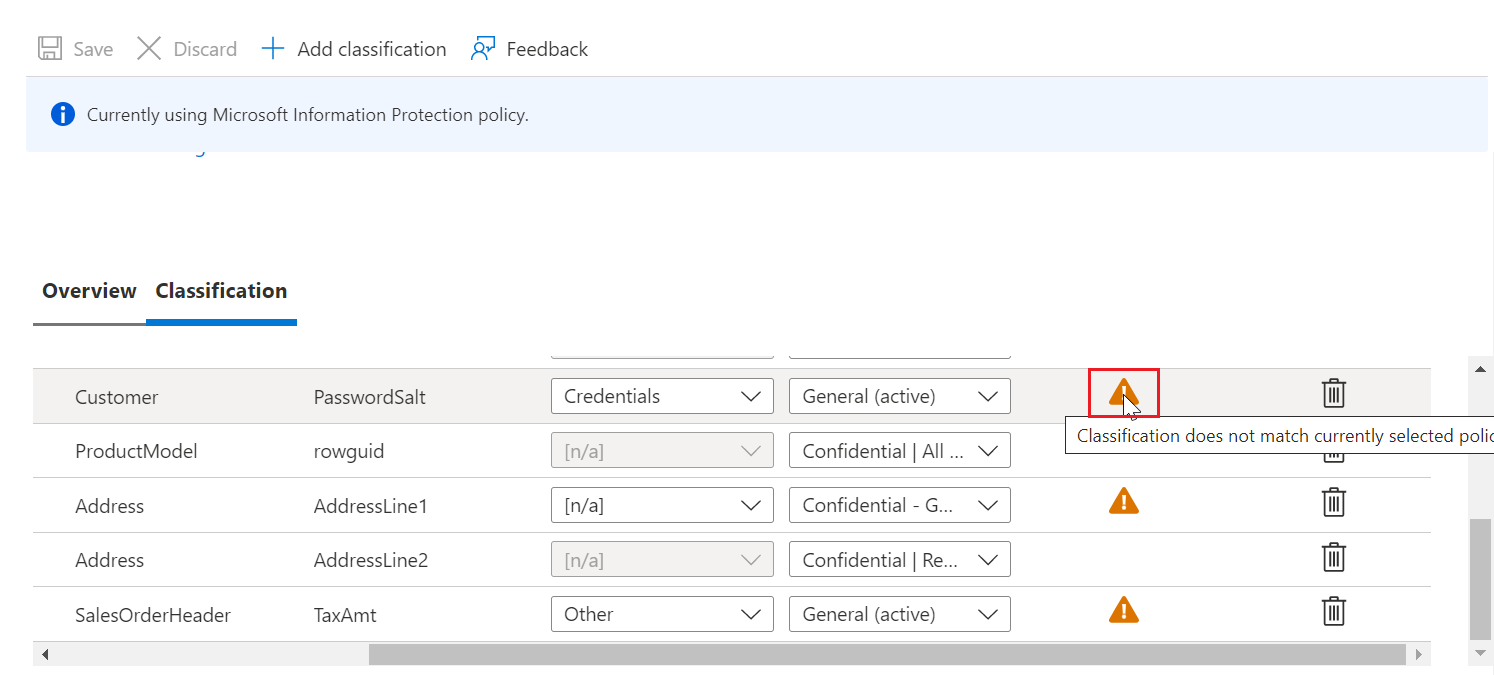

[n/a], když jste v režimu zásad MIP a automatické zjišťování dat a doporučení zůstávají zakázaná.Ikona upozornění se může zobrazit u již klasifikovaného sloupce, pokud byl sloupec klasifikovaný pomocí jiné zásady Information Protection, než je aktuálně aktivní zásada. Pokud byl například sloupec klasifikovaný s popiskem pomocí zásad služby SQL Information Protection dříve a teď jste v režimu zásad služby Microsoft Information Protection. Zobrazí se ikona upozornění pro daný sloupec. Tato ikona upozornění neoznačuje žádný problém, ale používá se jenom pro účely informací.

Povolení řízení přístupu pro citlivá data pomocí zásad Microsoft Purview Information Protection (Public Preview)

Azure SQL Database podporuje možnost vynutit řízení přístupu u sloupců s citlivými daty, která jsou označená pomocí popisků citlivosti Microsoft Purview Information Protection (MIP) pomocí zásad přístupu Microsoft Purview Information Protection.

Zásady přístupu v Purview umožňují organizacím chránit citlivá data ve svých zdrojích dat. Umožňují uživatelům, jako jsou podnikoví správci zabezpečení nebo dodržování předpisů, konfigurovat a vynucovat akce řízení přístupu u citlivých dat v jejich databázích a zajistit, aby k citlivým datům neměli neoprávnění uživatelé přístup pro konkrétní popisek citlivosti. Zásady přístupu Purview se vynucují na úrovni sloupců pro databázi Azure SQL, a proto chrání citlivá data bez blokování přístupu k necitlivým sloupcům dat v databázových tabulkách.

Aby uživatel mohl nakonfigurovat a vynutit zásady přístupu Purview, musí mít platnou licenci Microsoftu 365 a databáze musí být zaregistrovaná v mapě dat Purview a prohledávána, aby popisky citlivosti MIP přiřadily Purview ke sloupcům databáze obsahujícím citlivá data. Po přiřazení popisků citlivosti může uživatel nakonfigurovat zásady přístupu Purview tak, aby vynucovaly akce odepření u databázových sloupců s konkrétním popiskem citlivosti a omezil přístup k citlivým datům v těchto sloupcích jenom na povoleného uživatele nebo skupinu uživatelů.

Konfigurace a povolení zásad přístupu v Purview pro databázi Azure SQL

Podle následujícího seznamu kroků nakonfigurujte a použijte zásady přístupu Purview pro Azure SQL Database:

- Ujistěte se, že máte požadované licenční požadavky pro Microsoft 365 a Purview.

- Nastavte role a oprávnění pro uživatele.

- Vytvořte nebo rozšiřte popisky citlivosti v Purview na Azure SQL Database. Také se ujistěte, že popisky citlivosti publikujete požadovaným uživatelům ve vaší organizaci.

- Zaregistrujte a naskenujte databázi Azure SQL, abyste automaticky použili popisky citlivosti.

- Vytvoření a konfigurace zásad řízení přístupu v Purview pro Azure SQL Database

Jakmile jsou zásady přístupu nakonfigurované a publikované v Purview, jakýkoli pokus neoprávněného uživatele spustit dotaz T-SQL pro přístup ke sloupcům v databázi SQL s popiskem citlivosti vymezeným na tuto zásadu selže. Pokud stejný dotaz neobsahuje citlivé sloupce, dotaz by byl úspěšný.

Omezení

Při vytváření geografické repliky nebo kopírování databáze nebudou popisky citlivosti přiřazené sloupcům v primární databázi automaticky přetékat do nové nebo sekundární databáze a zásady řízení přístupu Purview se automaticky nevztahují na novou nebo sekundární databázi. Pokud chcete povolit řízení přístupu v nové nebo sekundární databázi, zaregistrujte ho a prohledejte ho samostatně v Purview. Pak nakonfigurujte všechny zásady přístupu tak, aby zahrnovaly také novou/sekundární databázi.

Auditovat přístup k citlivým datům

Důležitým aspektem klasifikace je možnost monitorovat přístup k citlivým datům. Auditování Azure SQL bylo vylepšeno tak, aby zahrnovalo nové pole do protokolu auditu s názvem data_sensitivity_information. Toto pole zaznamená klasifikace citlivosti (popisky) dat vrácených dotazem. Tady je příklad:

Jedná se o aktivity, které jsou skutečně auditovatelné s informacemi citlivosti:

- ALTER TABLE ... DROP COLUMN

- BULK INSERT

- VÝBĚR

- DELETE

- INSERT

- SLOUČIT

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- BACKUP

- DBCC CloneDatabase

- SELECT INTO

- INSERT INTO EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Pomocí sys.fn_get_audit_file můžete vracet informace ze souboru auditu uloženého v účtu Azure Storage.

Oprávnění

Tyto předdefinované role můžou číst klasifikaci dat databáze:

- Vlastník

- Čtenář

- Přispěvatel

- Správce zabezpečení SQL

- Správce uživatelských přístupů

Toto jsou požadované akce ke čtení klasifikace dat databáze:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Tyto předdefinované role můžou upravit klasifikaci dat databáze:

- Vlastník

- Přispěvatel

- Správce zabezpečení SQL

Toto je požadovaná akce pro úpravu klasifikace dat databáze:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Přečtěte si další informace o oprávněních založených na rolích v Azure RBAC.

Poznámka:

Předdefinované role Azure SQL v této části platí pro vyhrazený fond SQL (dříve SQL DW), ale nejsou dostupné pro vyhrazené fondy SQL a další prostředky SQL v pracovních prostorech Azure Synapse. U prostředků SQL v pracovních prostorech Azure Synapse použijte dostupné akce pro klasifikaci dat k vytvoření vlastních rolí Azure podle potřeby pro označování. Další informace o operacích poskytovatele najdete v Microsoft.Synapse/workspaces/sqlPools tématu Microsoft.Synapse.

Správa klasifikací

Ke správě klasifikací můžete použít T-SQL, rest API nebo PowerShell.

Použití T-SQL

T-SQL můžete použít k přidání nebo odebrání klasifikací sloupců a k načtení všech klasifikací pro celou databázi.

Poznámka:

Pokud ke správě popisků používáte T-SQL, neexistuje ověření, že popisky, které přidáte do sloupce, existují v zásadách ochrany informací organizace (sada popisků, které se zobrazují na portálu doporučení). Takže je na vás, abyste to ověřili.

Informace o použití jazyka T-SQL pro klasifikace najdete v následujících odkazech:

- Přidání nebo aktualizace klasifikace jednoho nebo více sloupců: PŘIDÁNÍ KLASIFIKACE CITLIVOSTI

- Odebrání klasifikace z jednoho nebo více sloupců: DROP SENSITIVITY CLASSIFICATION

- Zobrazení všech klasifikací v databázi: sys.sensitivity_classifications

Použití rutin PowerShell

Správa klasifikací a doporučení pro Azure SQL Database a Azure SQL Managed Instance pomocí PowerShellu

Rutiny PowerShellu pro Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Povolení AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Rutiny PowerShellu pro spravovanou instanci Azure SQL

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Povolení AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Použití rozhraní REST API

Rozhraní REST API můžete použít ke správě klasifikací a doporučení prostřednictvím kódu programu. Publikované rozhraní REST API podporuje následující operace:

- Vytvořit nebo aktualizovat: Vytvoří nebo aktualizuje popisek citlivosti zadaného sloupce.

- Odstranit: Odstraní popisek citlivosti zadaného sloupce.

- Zakázat doporučení: Zakáže doporučení citlivosti u zadaného sloupce.

- Povolit doporučení: Povolí doporučení citlivosti pro zadaný sloupec. (Doporučení jsou ve výchozím nastavení povolená pro všechny sloupce.)

- Get: Získá popisek citlivosti zadaného sloupce.

- Seznam Aktuální podle databáze: Získá aktuální popisky citlivosti zadané databáze.

- Seznam doporučených databází: Získá doporučené popisky citlivosti zadané databáze.

Načtení metadat klasifikací pomocí ovladačů SQL

K načtení metadat klasifikace můžete použít následující ovladače SQL:

- Microsoft.Data.SqlClient

- Ovladač ODBC

- Ovladač OLE DB

- Ovladač JDBC

- Ovladače Microsoftu pro PHP pro SQL Server

Nejčastější dotazy – Pokročilé možnosti klasifikace

Otázka: Nahradí Microsoft Purview zjišťování a klasifikaci dat SQL nebo brzy vyřadí zjišťování a klasifikaci dat SQL? Odpověď: Stále podporujeme zjišťování a klasifikaci dat SQL a doporučujeme vám přijmout Microsoft Purview , která nabízí bohatší možnosti pro řízení pokročilých klasifikací a zásad správného řízení dat. Pokud se rozhodneme vyřadit jakoukoli službu, funkci, rozhraní API nebo skladovou položku, dostanete předem oznámení, včetně migrace nebo cesty přechodu. Další informace o zásadách životního cyklu Společnosti Microsoft najdete tady.

Další kroky

- Zvažte konfiguraci auditování Azure SQL pro monitorování a auditování přístupu ke klasifikovaných citlivým datům.

- Prezentace, která obsahuje zjišťování a klasifikaci dat, najdete v tématu Zjišťování, klasifikace, označování a ochrana dat SQL | Vystavená data.

- Pokud chcete klasifikovat azure SQL Database a Azure Synapse Analytics pomocí popisků Microsoft Purview pomocí příkazů T-SQL, přečtěte si téma Klasifikace dat Azure SQL pomocí popisků Microsoft Purview.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro