Připojení soukromě do registru kontejneru Azure pomocí služby Azure Private Link

Omezte přístup k registru přiřazením privátních IP adres virtuální sítě ke koncovým bodům registru a použitím služby Azure Private Link. Síťový provoz mezi klienty ve virtuální síti a privátními koncovými body registru prochází virtuální sítí a privátním propojením v páteřní síti Microsoftu, čímž se eliminuje vystavení z veřejného internetu. Private Link také umožňuje přístup k privátnímu registru z místního prostředí prostřednictvím Azure ExpressRoute, privátního partnerského vztahu nebo brány VPN.

Můžete nakonfigurovat nastavení DNS pro privátní koncové body registru, aby se nastavení přeložila na přidělenou privátní IP adresu registru. Díky konfiguraci DNS můžou klienti a služby v síti dál přistupovat k registru v plně kvalifikovaném názvu domény registru, například myregistry.azurecr.io.

Tento článek ukazuje, jak nakonfigurovat privátní koncový bod pro registr pomocí webu Azure Portal (doporučeno) nebo Azure CLI. Tato funkce je k dispozici ve vrstvě služby Registru kontejneru Premium . Informace o úrovních a omezeních služby registru najdete v tématu Úrovně služby Azure Container Registry.

Důležité

Některé funkce můžou být nedostupné nebo vyžadovat více konfigurace v registru kontejneru, který omezuje přístup k privátním koncovým bodům, vybraným podsítím nebo IP adresám.

- Pokud je přístup veřejné sítě k registru zakázaný, přístup k registru určitých důvěryhodných služeb , včetně služby Azure Security Center, vyžaduje povolení síťového nastavení pro obcházení pravidel sítě.

- Jakmile je přístup k veřejné síti zakázaný, instance některých služeb Azure, včetně Azure DevOps Services, momentálně nemají přístup k registru kontejneru.

- Privátní koncové body se v současné době nepodporují u spravovaných agentů Azure DevOps. K privátnímu koncovému bodu budete muset použít místního agenta se síťovým dohledem.

- Pokud má registr schválený privátní koncový bod a přístup k veřejné síti je zakázaný, úložiště a značky se nedají vypisovat mimo virtuální síť pomocí webu Azure Portal, Azure CLI nebo jiných nástrojů.

Poznámka:

Od října 2021 umožňují nové registry kontejnerů maximálně 200 privátních koncových bodů. Registry vytvořené dříve umožňují maximálně 10 privátních koncových bodů. Pomocí příkazu az acr show-usage zobrazte limit registru. Otevřete lístek podpory a zvyšte limit na 200 privátních koncových bodů.

Požadavky

- Virtuální síť a podsíť, ve které se má nastavit privátní koncový bod. V případě potřeby vytvořte novou virtuální síť a podsíť.

- Pro účely testování se doporučuje nastavit virtuální počítač ve virtuální síti. Postup vytvoření testovacího virtuálního počítače pro přístup k registru najdete v tématu Vytvoření virtuálního počítače s podporou Dockeru.

- Pokud chcete použít kroky Azure CLI v tomto článku, doporučuje se Azure CLI verze 2.6.0 nebo novější. Pokud potřebujete instalaci nebo upgrade, přečtěte si téma Instalace Azure CLI. Nebo spusťte v Azure Cloud Shellu.

- Pokud ještě nemáte registr kontejneru, vytvořte si jednu (požadovanou úroveň Premium) a naimportujte ukázkovou veřejnou image, jako

mcr.microsoft.com/hello-worldje microsoft Container Registry. Pomocí webu Azure Portal nebo Azure CLI můžete například vytvořit registr.

Registrace poskytovatele prostředků registru kontejneru

Pokud chcete nakonfigurovat přístup k registru pomocí privátního propojení v jiném předplatném Nebo tenantovi Azure, musíte v daném předplatném zaregistrovat poskytovatele prostředků pro Azure Container Registry. Použijte Azure Portal, Azure CLI nebo jiné nástroje.

Příklad:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Nastavení privátního koncového bodu – portál (doporučeno)

Při vytváření registru nastavte privátní koncový bod nebo přidejte privátní koncový bod do existujícího registru.

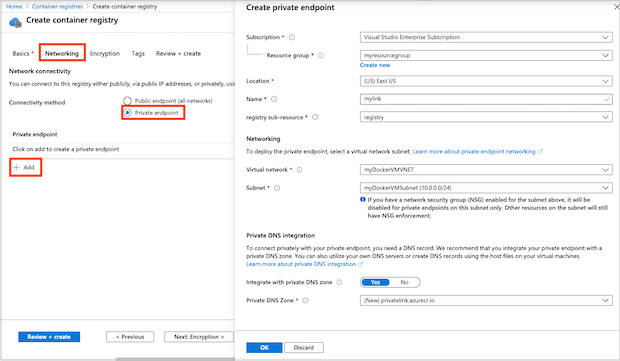

Vytvoření privátního koncového bodu – nový registr

Při vytváření registru na portálu vyberte na kartě Základy v SKU Premium.

Vyberte kartu Sítě.

V připojení k síti vyberte Privátní koncový bod>+ Přidat.

Zadejte nebo vyberte následující informace:

Nastavení Hodnota Předplatné Vyberte své předplatné. Skupina prostředků Zadejte název existující skupiny nebo vytvořte novou. Název Zadejte jedinečný název. Podsourc registru Výběr registru Sítě Virtuální síť Vyberte virtuální síť pro privátní koncový bod. Příklad: myDockerVMVNET. Podsíť Vyberte podsíť pro privátní koncový bod. Příklad: myDockerVMSubnet. integrace Privátní DNS Integrovat s privátní zónou DNS Vyberte Ano. Zóna privátního DNS Výběr privatelink.azurecr.io (nový) Nakonfigurujte zbývající nastavení registru a pak vyberte Zkontrolovat a vytvořit.

Váš privátní odkaz je teď nakonfigurovaný a připravený k použití.

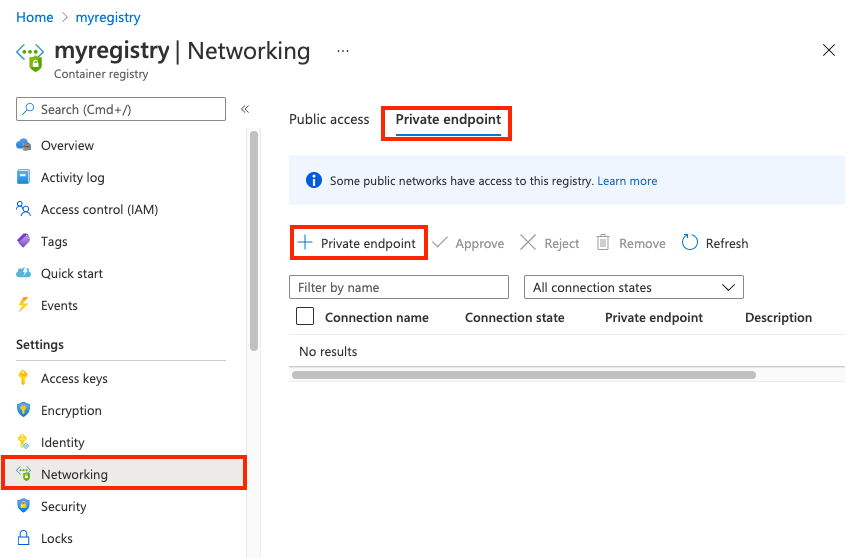

Vytvoření privátního koncového bodu – existující registr

Na portálu přejděte do registru kontejneru.

V části Nastavení vyberte Sítě.

Na kartě Privátní koncové body vyberte + Privátní koncový bod.

Na kartě Základy zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Zadejte název existující skupiny nebo vytvořte novou. Podrobnosti o instanci Název Zadejte název. Oblast Vyberte oblast. Vyberte Další: Prostředek.

Zadejte nebo vyberte následující informace:

Nastavení Hodnota Způsob připojení V tomto příkladu vyberte Připojení k prostředku Azure v mém adresáři. Předplatné Vyberte své předplatné. Typ prostředku Vyberte Microsoft.ContainerRegistry/registry. Prostředek Vyberte název registru. Cílový podsourc Výběr registru Vyberte Další: Konfigurace.

Zadejte nebo vyberte informace:

Nastavení Hodnota Sítě Virtuální síť Výběr virtuální sítě pro privátní koncový bod Podsíť Vyberte podsíť pro privátní koncový bod. integrace Privátní DNS Integrovat s privátní zónou DNS Vyberte Ano. Zóna privátního DNS Výběr privatelink.azurecr.io (nový) Vyberte Zkontrolovat a vytvořit. Přejdete na stránku Zkontrolovat a vytvořit , kde Azure ověří vaši konfiguraci.

Až se zobrazí zpráva o úspěšném ověření, vyberte Vytvořit.

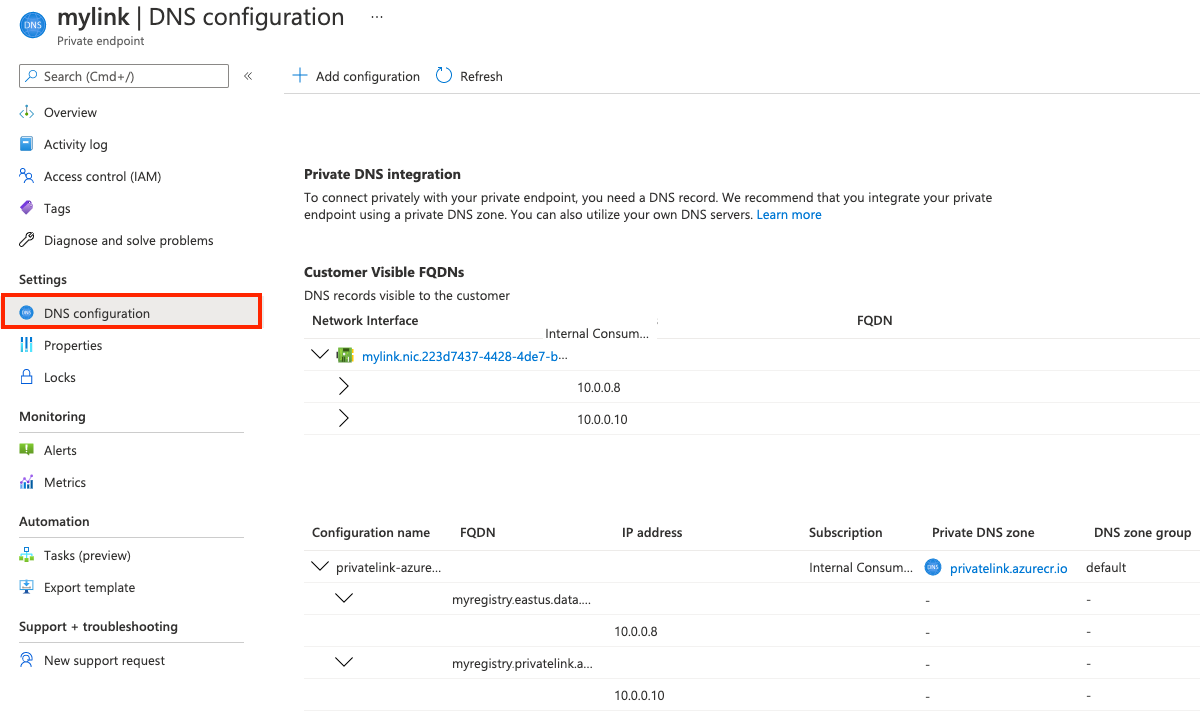

Potvrzení konfigurace koncového bodu

Po vytvoření privátního koncového bodu se nastavení DNS v privátní zóně zobrazí s nastavením privátních koncových bodů na portálu:

- Na portálu přejděte do registru kontejneru a vyberte Nastavení > Sítě.

- Na kartě Privátní koncové body vyberte privátní koncový bod, který jste vytvořili.

- Vyberte konfiguraci DNS.

- Zkontrolujte nastavení odkazu a vlastní nastavení DNS.

Nastavení privátního koncového bodu – rozhraní příkazového řádku

Příklady Azure CLI v tomto článku používají následující proměnné prostředí. K nastavení privátního koncového bodu budete potřebovat názvy existujícího registru kontejneru, virtuální sítě a podsítě. Nahraďte hodnoty vhodné pro vaše prostředí. Všechny příklady jsou formátované pro prostředí Bash:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Zakázání zásad sítě v podsíti

Zakažte síťové zásady , jako jsou skupiny zabezpečení sítě v podsíti pro privátní koncový bod. Aktualizujte konfiguraci podsítě pomocí příkazu az network vnet subnet update:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Konfigurace privátní zóny DNS

Vytvořte privátní zónu Azure DNS pro privátní doménu registru kontejneru Azure. V pozdějších krocích vytvoříte záznamy DNS pro doménu registru v této zóně DNS. Další informace najdete v tématu Možnosti konfigurace DNS dále v tomto článku.

Pokud chcete k přepsání výchozího překladu DNS pro registr kontejneru Azure použít privátní zónu, musí být zóna pojmenována privatelink.azurecr.io. Spuštěním následujícího příkazu az network private-dns zone create vytvořte privátní zónu:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Vytvoření odkazu na přidružení

Spuštěním příkazu az network private-dns link vnet create přidružte privátní zónu k virtuální síti. Tento příklad vytvoří odkaz s názvem myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Vytvoření koncového bodu privátního registru

V této části vytvořte privátní koncový bod registru ve virtuální síti. Nejprve získejte ID prostředku vašeho registru:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Spuštěním příkazu az network private-endpoint create vytvořte privátní koncový bod registru.

Následující příklad vytvoří koncový bod myPrivateEndpoint a připojení služby my Připojení ion. Pokud chcete zadat prostředek registru kontejneru pro koncový bod, předejte --group-ids registry:

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Získání konfigurace IP adresy koncového bodu

Pokud chcete nakonfigurovat záznamy DNS, získejte konfiguraci PROTOKOLU IP privátního koncového bodu. Přidružené k síťovému rozhraní privátního koncového bodu v tomto příkladu jsou dvě privátní IP adresy registru kontejneru: jedna pro samotný registr a jedna pro koncový bod dat registru. Pokud je váš registr geograficky replikovaný, je k každé replice přidružena další IP adresa.

Nejprve spusťte příkaz az network private-endpoint show k dotazování privátního koncového bodu pro ID síťového rozhraní:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Následující příkazy az network nic show získají privátní IP adresy a plně kvalifikované názvy domén pro registr kontejneru a koncový bod dat registru:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIpAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIpAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Další koncové body pro geografické repliky

Pokud je váš registr geograficky replikovaný, zadejte dotaz na další koncový bod dat pro každou repliku registru. Například v oblasti eastus :

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIpAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Po přidání nové geografické replikace se nastaví připojení privátního koncového bodu na čekání. Pokud chcete schválit připojení privátního koncového bodu nakonfigurované ručně, spusťte příkaz az acr private-endpoint-connection approve .

Vytvoření záznamů DNS v privátní zóně

Následující příkazy vytvoří záznamy DNS v privátní zóně pro koncový bod registru a jeho datový koncový bod. Pokud máte například registr s názvem myregistry v oblasti westeurope, názvy koncových bodů jsou myregistry.azurecr.io a myregistry.westeurope.data.azurecr.io.

Nejprve spusťte příkaz az network private-dns record-set a create to create to create empty A-record sets for the registry endpoint and data endpoint:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Spuštěním příkazu az network private-dns record-set a add-record vytvořte záznamy A pro koncový bod registru a koncový bod dat:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Další záznamy pro geografické repliky

Pokud je váš registr geograficky replikovaný, vytvořte pro každou repliku další nastavení DNS. Pokračování v příkladu v oblasti eastus :

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

Privátní propojení je teď nakonfigurované a připravené k použití.

Zakázání veřejného přístupu

V mnoha scénářích zakažte přístup k registru z veřejných sítí. Tato konfigurace brání klientům mimo virtuální síť v přístupu ke koncovým bodům registru.

Zakázání veřejného přístupu – portál

- Na portálu přejděte do registru kontejneru a vyberte Nastavení > Sítě.

- Na kartě Veřejný přístup v části Povolit přístup k veřejné síti vyberte Zakázáno. Pak vyberte Uložit.

Zakázání veřejného přístupu – rozhraní příkazového řádku

Poznámka:

Pokud je veřejný přístup zakázaný, příkazy už nebudou az acr build fungovat.

Pokud chcete zakázat veřejný přístup pomocí Azure CLI, spusťte az acr update a nastavte --public-network-enabled na false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Spuštění privátního koncového bodu a privátního az acr build registru

Poznámka:

Jakmile zde zakážete přístup k veřejné síti, az acr build příkazy už nebudou fungovat.

Pokud nepoužíváte vyhrazené fondy agentů, obvykle to vyžaduje veřejnou IP adresu. Úkoly si v každé oblasti zarezervují sadu veřejných IP adres pro odchozí požadavky. V případě potřeby máme možnost přidat tyto IP adresy do seznamu povolených bran firewall pro bezproblémovou komunikaci.az acr build příkaz používá stejnou sadu IP adres jako úkoly.

Zvažte následující možnosti úspěšného az acr build spuštění.

- Přiřaďte vyhrazený fond agentů.

- Pokud fond agentů není v oblasti k dispozici, přidejte do pravidel přístupu k bráně firewall místní protokol IPv4 značky služby Azure Container Registry Service. Úkoly si v každé oblasti (a.k.a. AzureContainerRegistry Service Tag) zarezervují sadu veřejných IP adres pro odchozí požadavky. Ip adresy můžete přidat do seznamu povolených bran firewall.

- Vytvořte úlohu ACR se spravovanou identitou a povolte důvěryhodným službám přístup k síti s omezeným přístupem k ACR.

Zakázání přístupu k registru kontejneru pomocí koncového bodu služby

Důležité

Registr kontejnerů nepodporuje povolení funkcí privátního propojení i koncového bodu služby nakonfigurovaných z virtuální sítě.

Jakmile má registr zakázaný veřejný přístup a je nakonfigurované privátní propojení, můžete zakázat přístup koncového bodu služby k registru kontejneru z virtuální sítě odebráním pravidel virtuální sítě.

- Spuštěním příkazu zobrazte

az acr network-rule listseznam existujících pravidel sítě. - Spuštěním příkazu odeberte

az acr network-rule removepravidlo sítě.

Ověření připojení privátního propojení

Měli byste ověřit, že se prostředky v podsíti privátního koncového bodu připojují k vašemu registru přes privátní IP adresu a že mají správnou integraci privátní zóny DNS.

Pokud chcete ověřit připojení privátního propojení, připojte se k virtuálnímu počítači, který jste nastavili ve virtuální síti.

Spusťte nástroj, například nslookup nebo dig vyhledejte IP adresu vašeho registru přes privátní propojení. Příklad:

dig $REGISTRY_NAME.azurecr.io

Příklad výstupu ukazuje IP adresu registru v adresního prostoru podsítě:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Porovnejte tento výsledek s veřejnou IP adresou ve dig výstupu pro stejný registr přes veřejný koncový bod:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Operace registru přes privátní propojení

Také ověřte, že můžete provádět operace registru z virtuálního počítače v síti. Vytvořte připojení SSH k virtuálnímu počítači a spuštěním příkazu az acr login se přihlaste k registru. V závislosti na konfiguraci virtuálního počítače možná budete muset předponovat následující příkazy .sudo

az acr login --name $REGISTRY_NAME

Proveďte operace registru, například docker pull načtení ukázkové image z registru. Nahraďte hello-world:v1 image a značku odpovídající vašemu registru s předponou názvu přihlašovacího serveru registru (všechna malá písmena):

docker pull myregistry.azurecr.io/hello-world:v1

Docker úspěšně načítá image do virtuálního počítače.

Správa připojení privátních koncových bodů

Správa připojení privátního koncového bodu registru pomocí webu Azure Portal nebo pomocí příkazů ve skupině příkazů az acr private-endpoint-connection Mezi operace patří schválení, odstranění, výpis, odmítnutí nebo zobrazení podrobností připojení privátního koncového bodu registru.

Pokud například chcete zobrazit seznam připojení privátních koncových bodů registru, spusťte příkaz az acr private-endpoint-connection list . Příklad:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Při nastavování připojení privátního koncového bodu pomocí kroků v tomto článku registr automaticky přijímá připojení z klientů a služeb, které mají v registru oprávnění Azure RBAC. Koncový bod můžete nastavit tak, aby vyžadoval ruční schválení připojení. Informace o tom, jak schválit a odmítnout připojení privátních koncových bodů, najdete v tématu Správa privátního koncového bodu Připojení ion.

Důležité

Pokud v současné době odstraníte privátní koncový bod z registru, možná budete muset také odstranit propojení virtuální sítě s privátní zónou. Pokud se odkaz neodstraní, může se zobrazit chyba podobná unresolvable host.

Možnosti konfigurace DNS

Privátní koncový bod v tomto příkladu se integruje s privátní zónou DNS přidruženou k základní virtuální síti. Toto nastavení používá službu DNS poskytovanou azure přímo k překladu veřejného plně kvalifikovaného názvu domény registru na jeho privátní IP adresy ve virtuální síti.

Private Link podporuje další scénáře konfigurace DNS, které používají privátní zónu, včetně vlastních řešení DNS. Můžete mít například vlastní řešení DNS nasazené ve virtuální síti nebo místně v síti, ke které se připojujete pomocí brány VPN nebo Azure ExpressRoute.

Pokud chcete přeložit veřejný plně kvalifikovaný název domény registru na privátní IP adresu v těchto scénářích, musíte nakonfigurovat předávání na úrovni serveru do služby Azure DNS (168.63.129.16). Přesné možnosti konfigurace a kroky závisí na existujících sítích a DNS. Příklady najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Důležité

Pokud chcete zajistit vysokou dostupnost, kterou jste vytvořili privátní koncové body v několika oblastech, doporučujeme v každé oblasti použít samostatnou skupinu prostředků a umístit do ní virtuální síť a přidruženou zónu privátního DNS. Tato konfigurace také zabraňuje nepředvídatelným překladům DNS způsobeným sdílením stejné privátní zóny DNS.

Ruční konfigurace záznamů DNS

V některých scénářích možná budete muset ručně nakonfigurovat záznamy DNS v privátní zóně místo použití privátní zóny poskytované Azure. Nezapomeňte vytvořit záznamy pro každý z následujících koncových bodů: koncový bod registru, koncový bod dat registru a koncový bod dat pro jakoukoli další regionální repliku. Pokud nejsou nakonfigurované všechny záznamy, může být registr nedostupný.

Důležité

Pokud později přidáte novou repliku, musíte ručně přidat nový záznam DNS pro koncový bod dat v této oblasti. Pokud například vytvoříte repliku myregistry v umístění northeurope, přidejte záznam pro myregistry.northeurope.data.azurecr.io.

Plně kvalifikované názvy domén a privátní IP adresy, které potřebujete k vytvoření záznamů DNS, jsou přidružené k síťovému rozhraní privátního koncového bodu. Tyto informace můžete získat pomocí webu Azure Portal nebo Azure CLI.

- Na portálu přejděte do privátního koncového bodu a vyberte konfiguraci DNS.

- Pomocí Azure CLI spusťte příkaz az network nic show . Například příkazy najdete v části Získání konfigurace PROTOKOLU IP koncového bodu výše v tomto článku.

Po vytvoření záznamů DNS se ujistěte, že plně kvalifikované názvy domén registru se správně přeloží na příslušné privátní IP adresy.

Vyčištění prostředků

Pokud chcete vyčistit prostředky na portálu, přejděte do skupiny prostředků. Po načtení skupiny prostředků kliknutím na Odstranit skupinu prostředků odeberte a prostředky, které jsou tam uložené.

Pokud jste vytvořili všechny prostředky Azure ve stejné skupině prostředků a už je nepotřebujete, můžete je volitelně odstranit pomocí jediného příkazu az group delete :

az group delete --name $RESOURCE_GROUP

Integrace s registrem s povoleným privátním propojením

Pokud chcete načíst obsah z registru s povoleným privátním propojením, musí klienti povolit přístup ke koncovému bodu REST registru a také ke všem oblastním datovým koncovým bodům. Klientský proxy server nebo brána firewall musí povolit přístup k

Koncový bod REST: {REGISTRY_NAME}.azurecr.io Koncové body dat: {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

V případě geograficky replikovaného registru musí zákazník nakonfigurovat přístup ke koncovému bodu dat pro každou regionální repliku.

Abyste mohli úspěšně zpracovávat žádosti o přijetí změn, musíte aktualizovat konfiguraci směrování pro proxy klienta a bránu firewall klienta s datovými koncovými body. Proxy klienta poskytne centrální řízení provozu odchozím požadavkům. Pokud chcete zpracovávat místní provoz, není vyžadován klientský proxy server, můžete ho obejít přidáním do noProxy části. Přečtěte si další informace o dokumentaci k proxy serveru HTTP pro integraci s AKS.

Požadavky na server tokenů přes připojení privátního koncového bodu nevyžadují konfiguraci koncového bodu dat.

Další kroky

Další informace o službě Private Link najdete v dokumentaci ke službě Azure Private Link .

Pokud chcete ověřit nastavení DNS ve virtuální síti, které se směrují na privátní koncový bod, spusťte příkaz az acr check-health s parametrem

--vnet. Další informace najdete v tématu Kontrola stavu registru kontejneru Azure.Pokud potřebujete nastavit pravidla přístupu registru za bránou firewall klienta, přečtěte si téma Konfigurace pravidel pro přístup k registru kontejneru Azure za bránou firewall.

Řešení potíží s připojením privátního koncového bodu Azure

Pokud potřebujete nasadit službu Azure Container Instances, která dokáže načíst image z ACR prostřednictvím privátního koncového bodu, přečtěte si téma Nasazení do služby Azure Container Instances ze služby Azure Container Registry pomocí spravované identity.