Ověřování služba-služba s Azure Data Lake Storage Gen1 s využitím Microsoft Entra ID

Azure Data Lake Storage Gen1 používá k ověřování Microsoft Entra ID. Před vytvořením aplikace, která funguje s Data Lake Storage Gen1, se musíte rozhodnout, jak aplikaci ověřit pomocí Microsoft Entra ID. K dispozici jsou dvě hlavní možnosti:

- Ověřování koncových uživatelů

- Ověřování mezi službami (tento článek)

Obě tyto možnosti vedou k tomu, že se vaší aplikaci poskytne token OAuth 2.0, který se připojí ke každému požadavku provedenému na Data Lake Storage Gen1.

Tento článek popisuje, jak vytvořit Microsoft Entra webovou aplikaci pro ověřování služba-služba. Pokyny k Microsoft Entra konfiguraci aplikace pro ověřování koncových uživatelů najdete v tématu Ověřování koncových uživatelů pomocí Data Lake Storage Gen1 s využitím Microsoft Entra ID.

Požadavky

- Předplatné Azure. Viz Získání bezplatné zkušební verze Azure.

Krok 1: Vytvoření webové aplikace Služby Active Directory

Vytvořte a nakonfigurujte Microsoft Entra webovou aplikaci pro ověřování služba-služba s Azure Data Lake Storage Gen1 pomocí Microsoft Entra ID. Pokyny najdete v tématu Vytvoření aplikace Microsoft Entra.

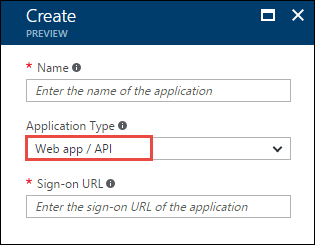

Postupujte podle pokynů na předchozím odkazu a ujistěte se, že jste jako typ aplikace vybrali Webová aplikace / rozhraní API , jak je znázorněno na následujícím snímku obrazovky:

Krok 2: Získání ID aplikace, ověřovacího klíče a ID tenanta

Při programovém přihlašování potřebujete ID vaší aplikace. Pokud aplikace běží pod svými vlastními přihlašovacími údaji, potřebujete také ověřovací klíč.

Pokyny k načtení ID aplikace a ověřovacího klíče (označovaného také jako tajný klíč klienta) pro vaši aplikaci najdete v tématu Získání ID aplikace a ověřovacího klíče.

Pokyny k načtení ID tenanta najdete v tématu Získání ID tenanta.

Krok 3: Přiřazení aplikace Microsoft Entra k souboru nebo složce účtu Azure Data Lake Storage Gen1

Přihlaste se k portálu Azure Portal. Otevřete účet Data Lake Storage Gen1, který chcete přidružit k aplikaci Microsoft Entra, kterou jste vytvořili dříve.

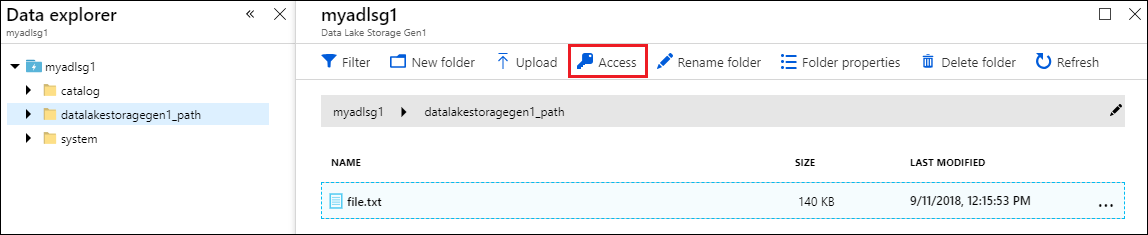

V okně účtu Data Lake Storage Gen1 klikněte na Data Explorer.

V okně Data Explorer klikněte na soubor nebo složku, pro které chcete poskytnout přístup k Microsoft Entra aplikaci, a potom klikněte na Přístup. Pokud chcete nakonfigurovat přístup k souboru, musíte kliknout na Přístup v okně Náhled souboru .

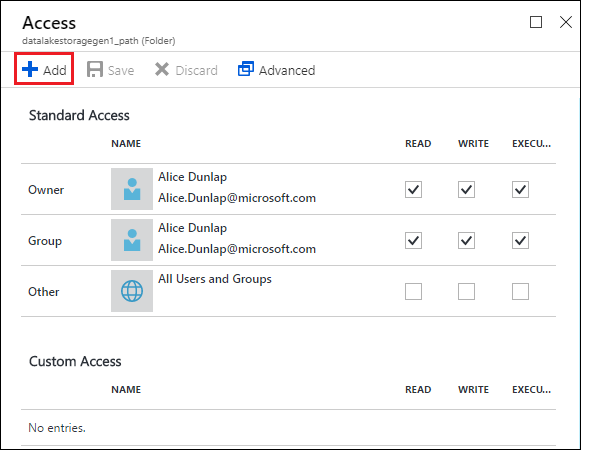

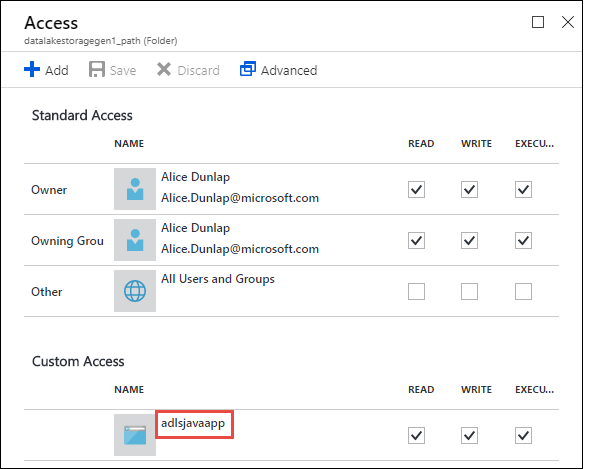

V okně Access se zobrazí seznam standardního a vlastního přístupu, který už byl přiřazen ke kořenovému adresáři. Klikněte na ikonu Přidat a přidejte seznamy ACL na vlastní úrovni.

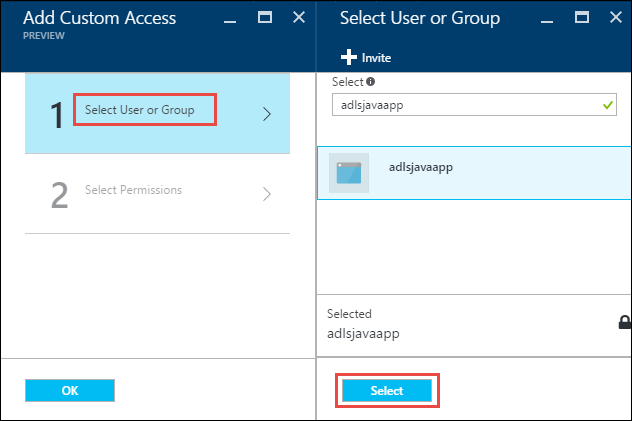

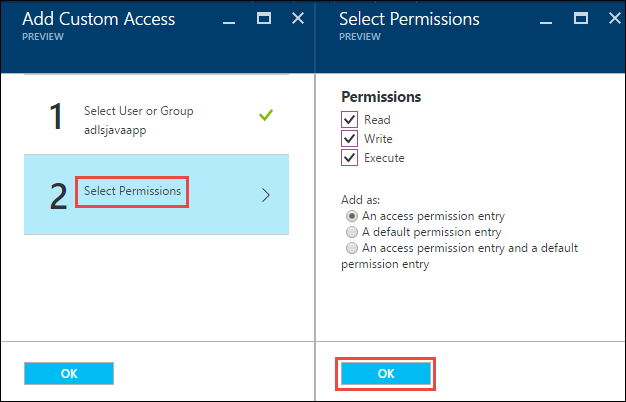

Kliknutím na ikonu Přidat otevřete okno Přidat vlastní přístup . V tomto okně klikněte na Vybrat uživatele nebo skupinu a pak v okně Vybrat uživatele nebo skupinu vyhledejte Microsoft Entra aplikaci, kterou jste vytvořili dříve. Pokud máte mnoho skupin, ze kterých můžete hledat, použijte textové pole v horní části a vyfiltrujte název skupiny. Klikněte na skupinu, kterou chcete přidat, a pak klikněte na Vybrat.

Klikněte na Vybrat oprávnění, vyberte oprávnění a určete, jestli chcete oprávnění přiřadit jako výchozí seznam ACL, získat přístup k seznamu ACL nebo obojí. Klikněte na OK.

Další informace o oprávněních v Data Lake Storage Gen1 a výchozích nebo přístupových seznamech ACL najdete v tématu Access Control v Data Lake Storage Gen1.

V okně Přidat vlastní přístup klikněte na OK. Nově přidané skupiny s přidruženými oprávněními se zobrazí v okně Přístup .

Poznámka

Pokud plánujete omezit Microsoft Entra aplikaci na konkrétní složku, budete také muset udělit stejné oprávnění Microsoft Entra aplikaci spustit kořenovému adresáři, aby bylo možné přístup k vytváření souborů prostřednictvím sady .NET SDK.

Poznámka

Pokud chcete k vytvoření účtu Data Lake Storage Gen1 použít sady SDK, musíte Microsoft Entra webovou aplikaci přiřadit jako roli ke skupině prostředků, ve které vytvoříte účet Data Lake Storage Gen1.

Krok 4: Získání koncového bodu tokenu OAuth 2.0 (pouze pro aplikace založené na javě)

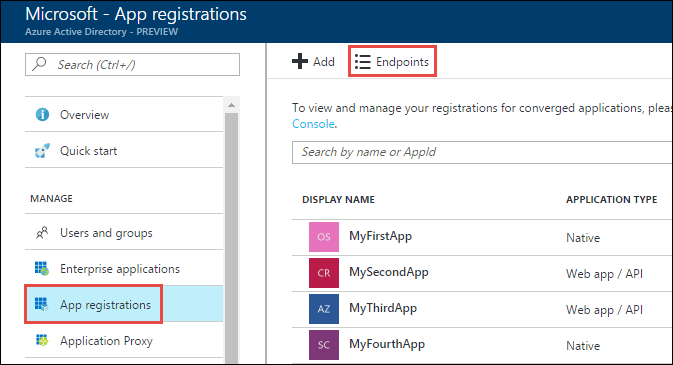

Přihlaste se k Azure Portal a v levém podokně klikněte na Active Directory.

V levém podokně klikněte na Registrace aplikací.

V horní části okna Registrace aplikací klikněte na Koncové body.

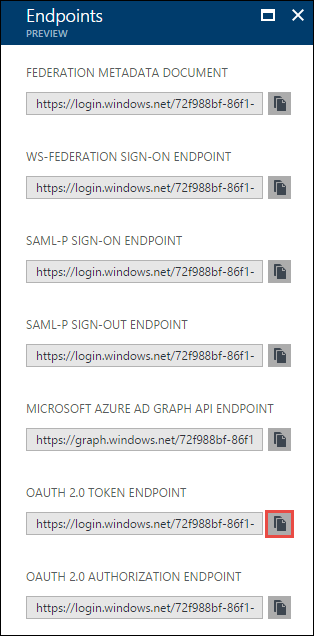

Ze seznamu koncových bodů zkopírujte koncový bod tokenu OAuth 2.0.

Další kroky

V tomto článku jste vytvořili Microsoft Entra webovou aplikaci a shromáždili jste informace, které potřebujete v klientských aplikacích, které vytváříte pomocí sady .NET SDK, Javy, Pythonu, rozhraní REST API atd. Teď můžete přejít k následujícím článkům, které popisují, jak pomocí Microsoft Entra nativní aplikace nejprve ověřit Data Lake Storage Gen1 a pak provést další operace v úložišti.