Co je Microsoft Sentinel?

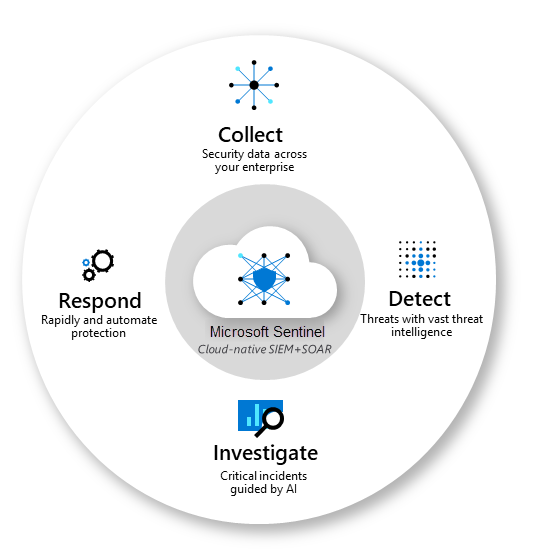

Microsoft Sentinel je škálovatelné cloudové nativní řešení, které poskytuje:

- Řešení SIEM (Security Information and Event Management)

- Orchestrace zabezpečení, automatizace a odezva (SOAR)

Microsoft Sentinel poskytuje inteligentní analýzy zabezpečení a analýzu hrozeb v celém podniku. S Microsoft Sentinelem získáte jedno řešení pro detekci útoků, viditelnost hrozeb, proaktivní proaktivní vyhledávání a reakci na hrozby.

Microsoft Sentinel je váš pohled na ptáky v rámci podniku, který snižuje stres stále sofistikovanějších útoků, zvyšující se objem výstrah a dlouhé časové rámce řešení.

Poznámka:

Microsoft Sentinel dědí postupy kontroly manipulace a neměnnosti služby Azure Monitor. I když je Azure Monitor datovou platformou jen pro připojení, zahrnuje ustanovení pro odstranění dat pro účely dodržování předpisů.

Shromážděte data v cloudovém měřítku napříč všemi uživateli, zařízeními, aplikacemi a infrastrukturou, a to jak místně, tak i v několika cloudech.

Zjistěte dříve nezjištěné hrozby a minimalizujte falešně pozitivní výsledky pomocí analýz Microsoftu a nepřesedných inteligentních hrozeb.

Prozkoumejte hrozby pomocí umělé inteligence a pronásledujte podezřelé aktivity ve velkém měřítku a pracujte v Microsoftu na roky práce na kybernetické bezpečnosti.

Reagujte na incidenty rychle pomocí integrované orchestrace a automatizace běžných úloh.

Microsoft Sentinel nativně zahrnuje osvědčené služby Azure, jako jsou Log Analytics a Logic Apps. Microsoft Sentinel rozšiřuje vaše šetření a detekci pomocí AI. Poskytuje stream analýzy hrozeb od Microsoftu a umožňuje vám přinést vlastní analýzu hrozeb.

Poznámka:

Tato služba podporuje Službu Azure Lighthouse, která umožňuje poskytovatelům služeb přihlásit se ke svému vlastnímu tenantovi a spravovat předplatná a skupiny prostředků, které zákazníci delegovali.

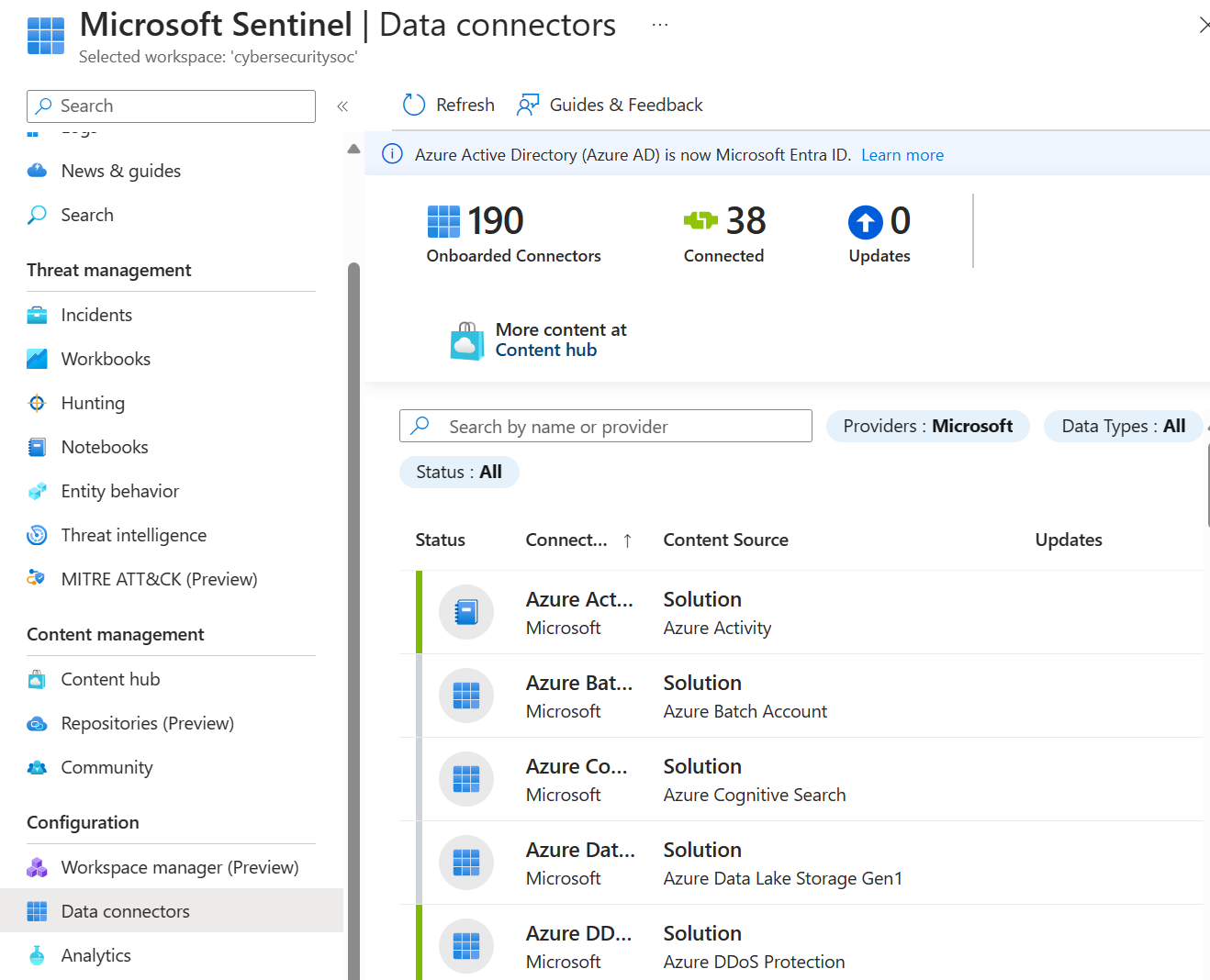

Shromažďování dat pomocí datových konektorů

Pokud chcete microsoft Sentinel připojit, musíte se nejdřív připojit ke zdrojům dat.

Microsoft Sentinel nabízí mnoho konektorů pro řešení Microsoftu, která jsou k dispozici předem a poskytují integraci v reálném čase. Mezi tyto konektory patří:

Zdroje Microsoftu, jako jsou XDR v programu Microsoft Defender, Microsoft Defender for Cloud, Office 365, Microsoft Defender for IoT a další.

Zdroje služeb Azure, jako je Microsoft Entra ID, Aktivita Azure, Azure Storage, Azure Key Vault, Služba Azure Kubernetes a další.

Microsoft Sentinel má integrované konektory pro širší ekosystémy zabezpečení a aplikací pro řešení jiných společností než Microsoft. K propojení zdrojů dat s Microsoft Sentinelem můžete použít také běžný formát událostí, Syslog nebo REST-API.

Další informace najdete v následujících článcích:

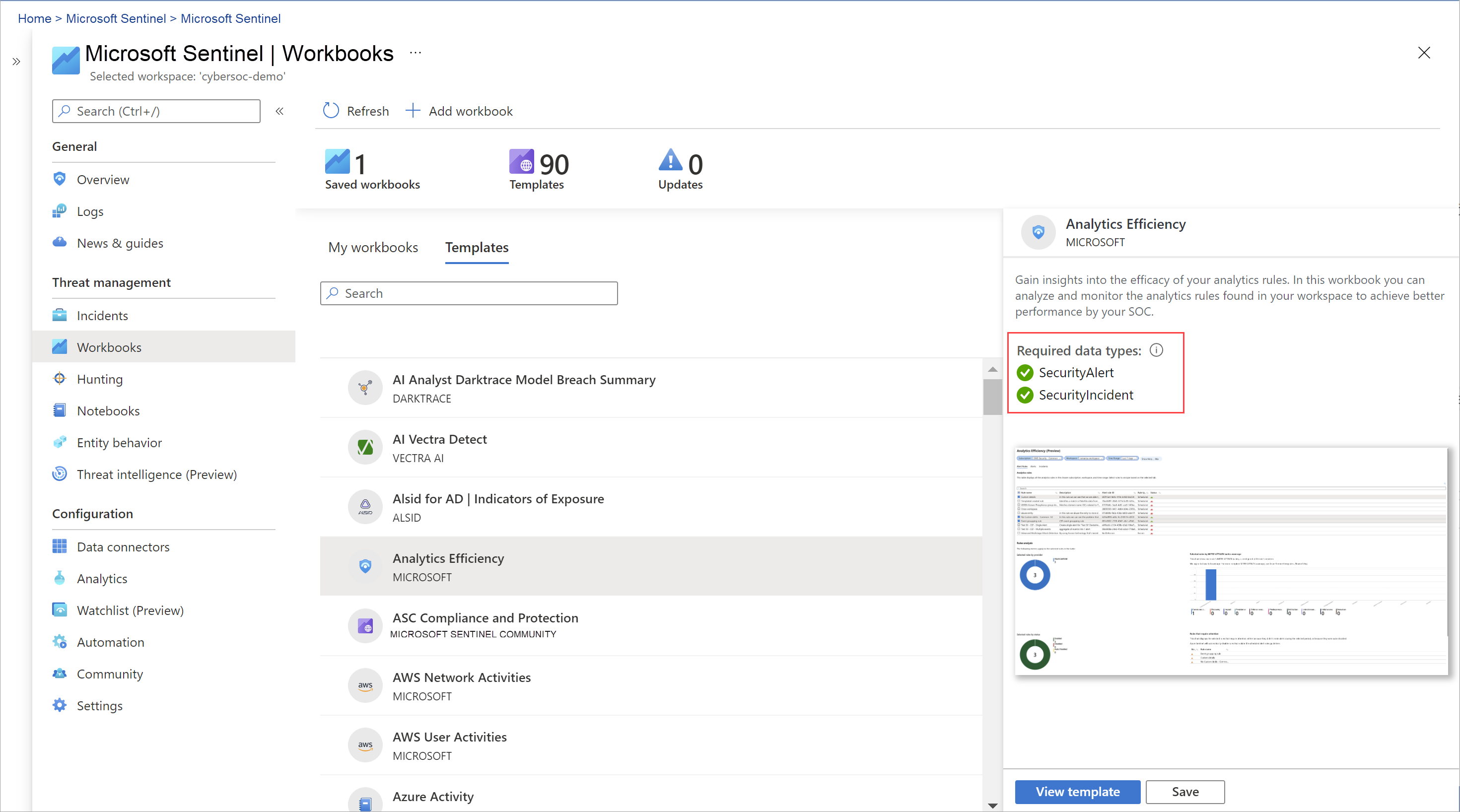

Vytváření interaktivních sestav pomocí sešitů

Po připojení ke službě Microsoft Sentinel monitorujte data pomocí integrace se sešity služby Azure Monitor.

Sešity se v Microsoft Sentinelu zobrazují jinak než ve službě Azure Monitor. Může být ale užitečné zjistit, jak vytvořit sešit ve službě Azure Monitor. Microsoft Sentinel umožňuje vytvářet vlastní sešity napříč vašimi daty. Microsoft Sentinel obsahuje také integrované šablony sešitů, které vám umožní rychle získat přehled o datech hned po připojení zdroje dat.

Sešity jsou určené pro techniky SOC a analytiky všech vrstev k vizualizaci dat.

Sešity se nejlépe používají pro zobrazení dat Microsoft Sentinelu na vysoké úrovni a nevyžadují znalosti kódování. Sešity ale nemůžete integrovat s externími daty.

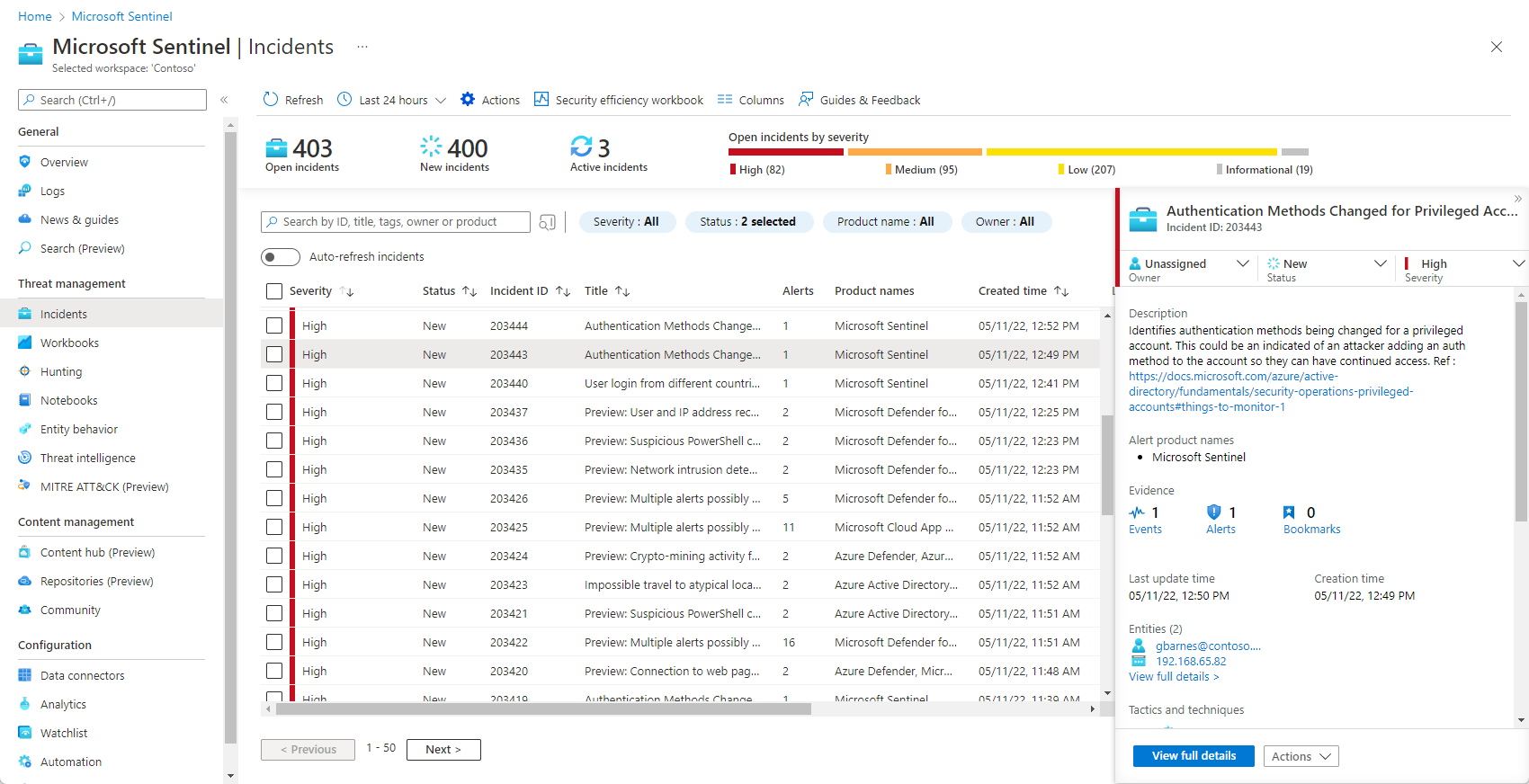

Korelace výstrah do incidentů pomocí analytických pravidel

Microsoft Sentinel používá analýzy ke korelaci výstrah s incidenty, abyste snížili šum a minimalizovali počet výstrah, které musíte zkontrolovat a prošetřit. Incidenty jsou skupiny souvisejících výstrah, které společně označují možnou hrozbu, kterou můžete prozkoumat a vyřešit. Použijte předdefinovaná pravidla korelace tak, jak jsou, nebo je použijte jako výchozí bod k vytvoření vlastního. Microsoft Sentinel také poskytuje pravidla strojového učení pro mapování chování sítě a následné vyhledávání anomálií napříč vašimi prostředky. Tyto analýzy propojují tečky tím, že zkombinují výstrahy s nízkou věrností o různých entitách do potenciálních vysoce věrných incidentů zabezpečení.

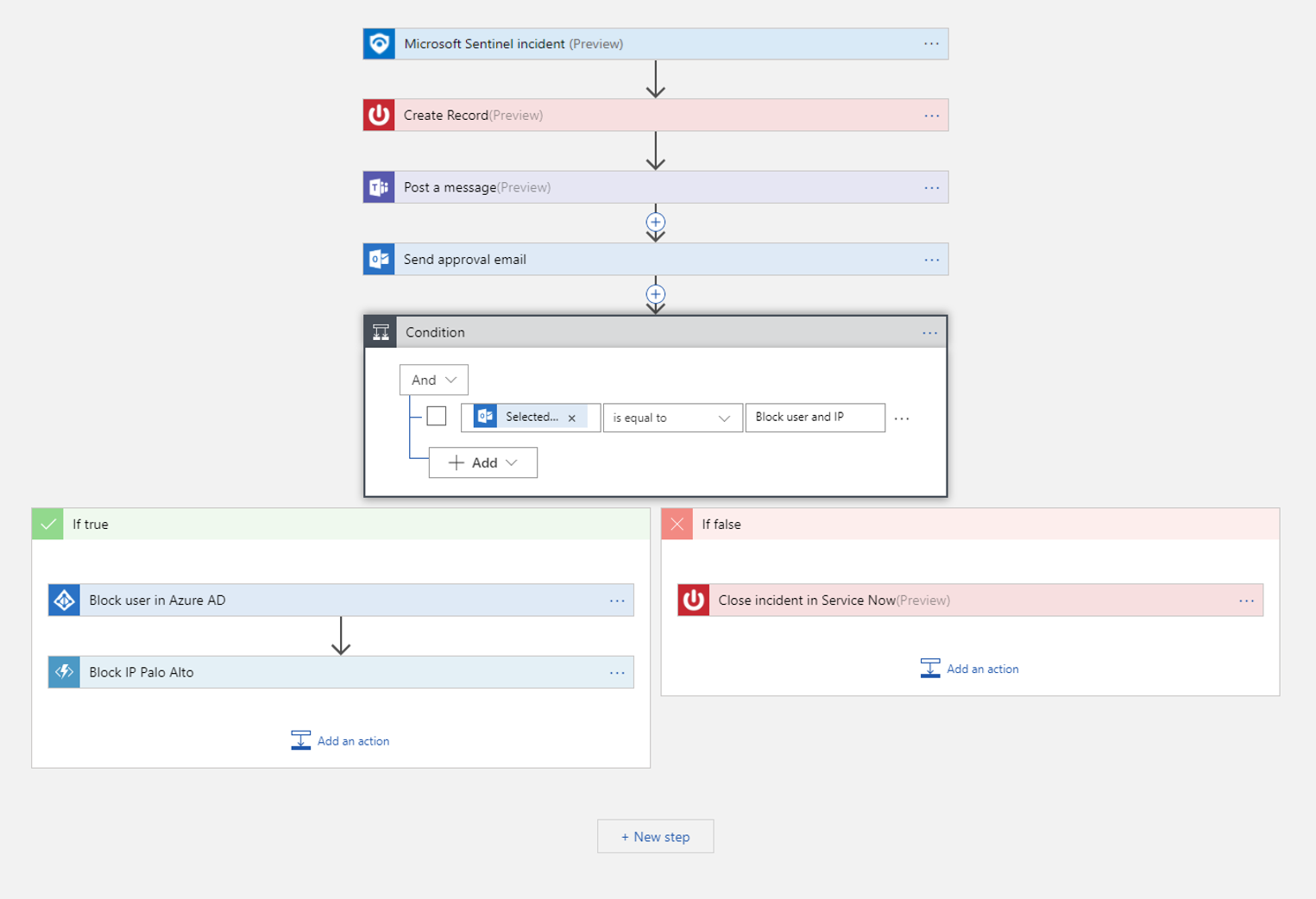

Automatizace a orchestrace běžných úloh pomocí playbooků

Automatizujte běžné úlohy a zjednodušte orchestraci zabezpečení pomocí playbooků , které se integrují se službami Azure a vašimi stávajícími nástroji.

Řešení automatizace a orchestrace v Microsoft Sentinelu poskytuje vysoce rozšiřitelnou architekturu, která umožňuje škálovatelnou automatizaci při vzniku nových technologií a hrozeb. Pokud chcete vytvářet playbooky pomocí Azure Logic Apps, můžete si vybrat z neustále se rozšiřující galerie s mnoha stovkami konektorů pro různé služby a systémy. Tyto konektory umožňují použít v pracovním postupu libovolnou vlastní logiku, například:

- ServiceNow

- Jira

- Zendesk

- Požadavky HTTP

- Microsoft Teams

- Slack

- Microsoft Entra ID

- Microsoft Defender for Endpoint

- Microsoft Defender for Cloud Apps

Pokud například používáte systém lístků ServiceNow, pomocí Azure Logic Apps automatizujte pracovní postupy a otevřete lístek v ServiceNow při každém vygenerování konkrétní výstrahy nebo incidentu.

Playbooky jsou určené pro techniky SOC a analytiky všech úrovní, které automatizují a zjednodušují úlohy, včetně příjmu dat, rozšiřování, vyšetřování a nápravy.

Playbooky fungují nejlépe s jednoduchými, opakovatelnými úkoly a nevyžadují znalosti kódování. Playbooky nejsou vhodné pro ad hoc nebo složité řetězy úkolů ani pro dokumentaci a sdílení důkazů.

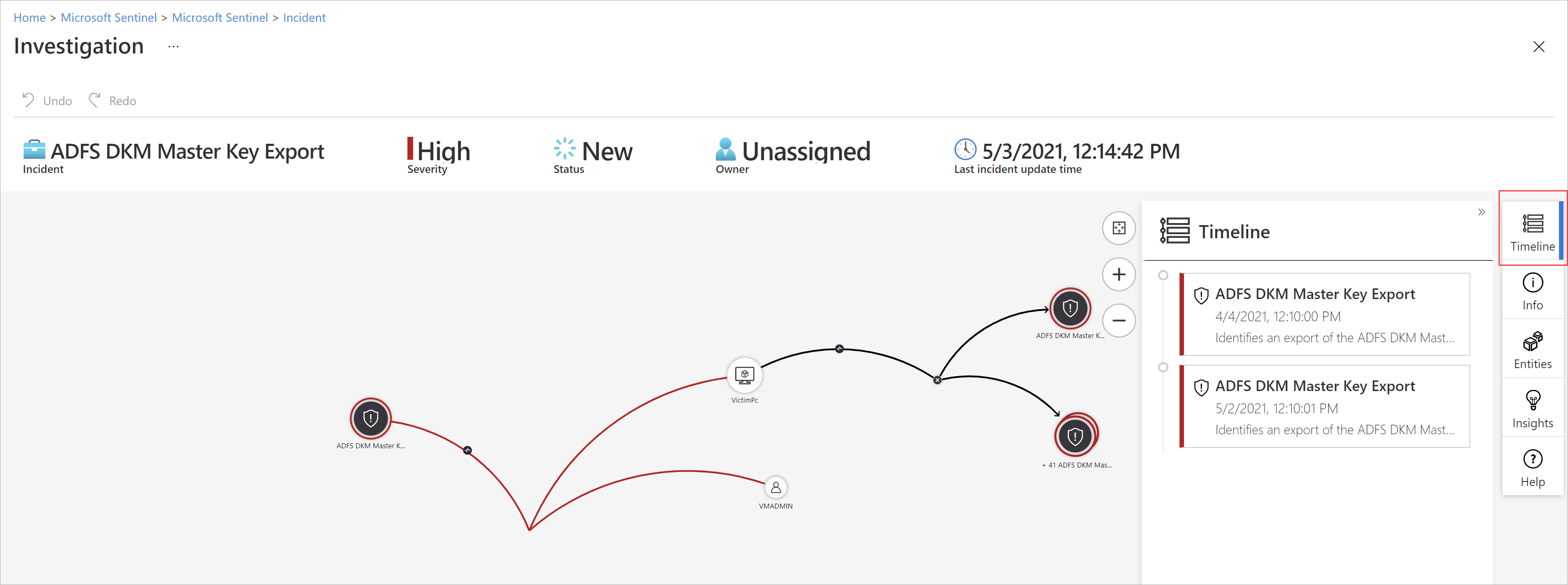

Prozkoumání rozsahu a původní příčiny bezpečnostních hrozeb

Nástroje pro hloubkové šetření v Microsoft Sentinelu vám pomůžou porozumět rozsahu a najít hlavní příčinu potenciální bezpečnostní hrozby. Můžete zvolit entitu v interaktivním grafu, která se bude ptát na určitou entitu, a přejít k podrobnostem o dané entitě a jejích připojeních, abyste se dostali k původní příčině hrozby.

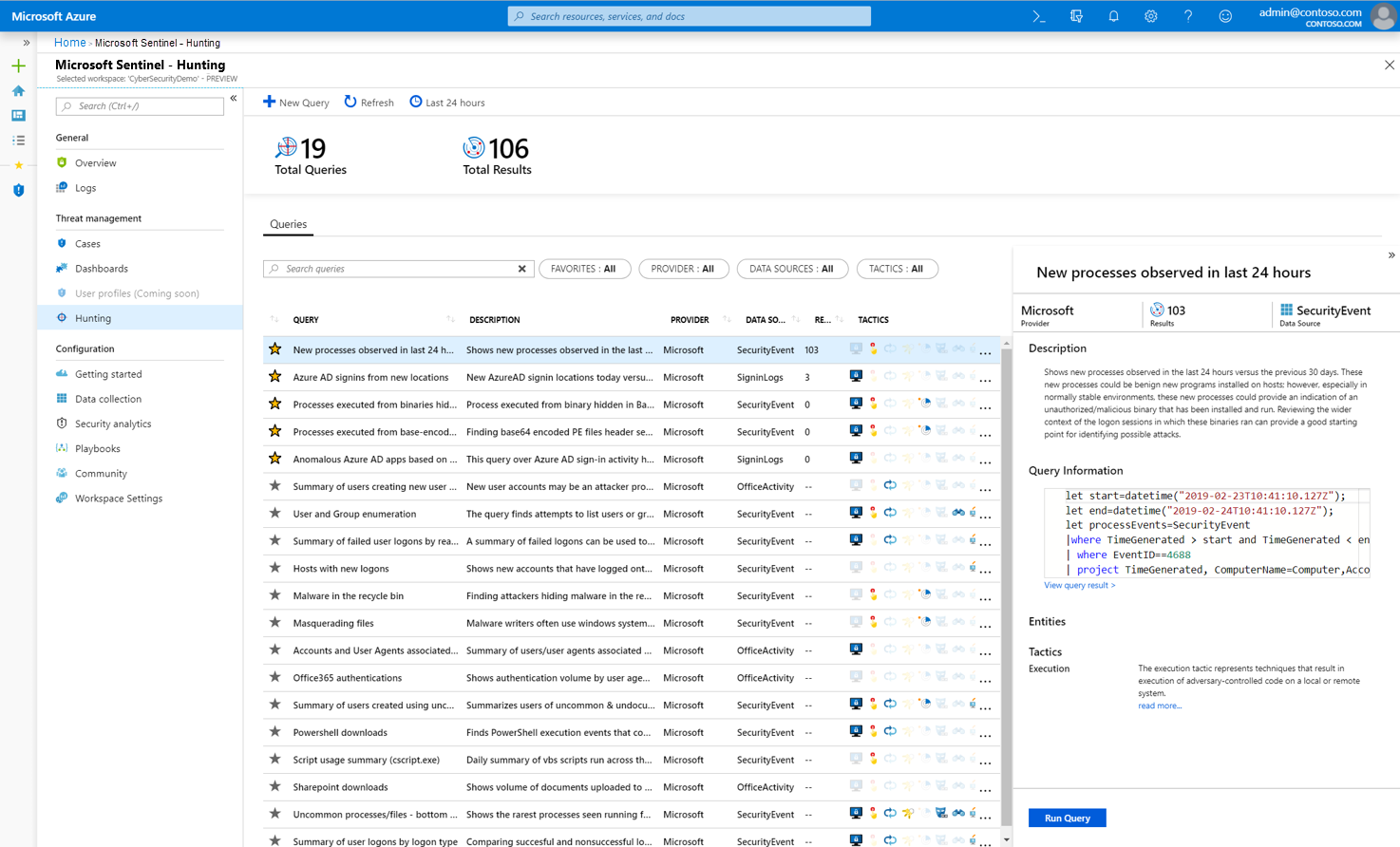

Vyhledávání bezpečnostních hrozeb pomocí předdefinovaných dotazů

Použijte výkonné vyhledávací a dotazovací nástroje Microsoft Sentinelu založené na architektuře MITRE, které umožňují proaktivně vyhledávat bezpečnostní hrozby napříč zdroji dat vaší organizace před aktivací výstrahy. Vytvořte vlastní pravidla detekce na základě dotazu proaktivního vyhledávání. Tyto přehledy pak můžete zobrazit jako výstrahy pro reakce na incidenty zabezpečení.

Při proaktivním vyhledávání vytvořte záložky, které se později vrátí k zajímavým událostem. Pomocí záložky můžete sdílet událost s ostatními. Nebo seskupte události s jinými korelujícími událostmi, abyste vytvořili přesvědčivý incident pro šetření.

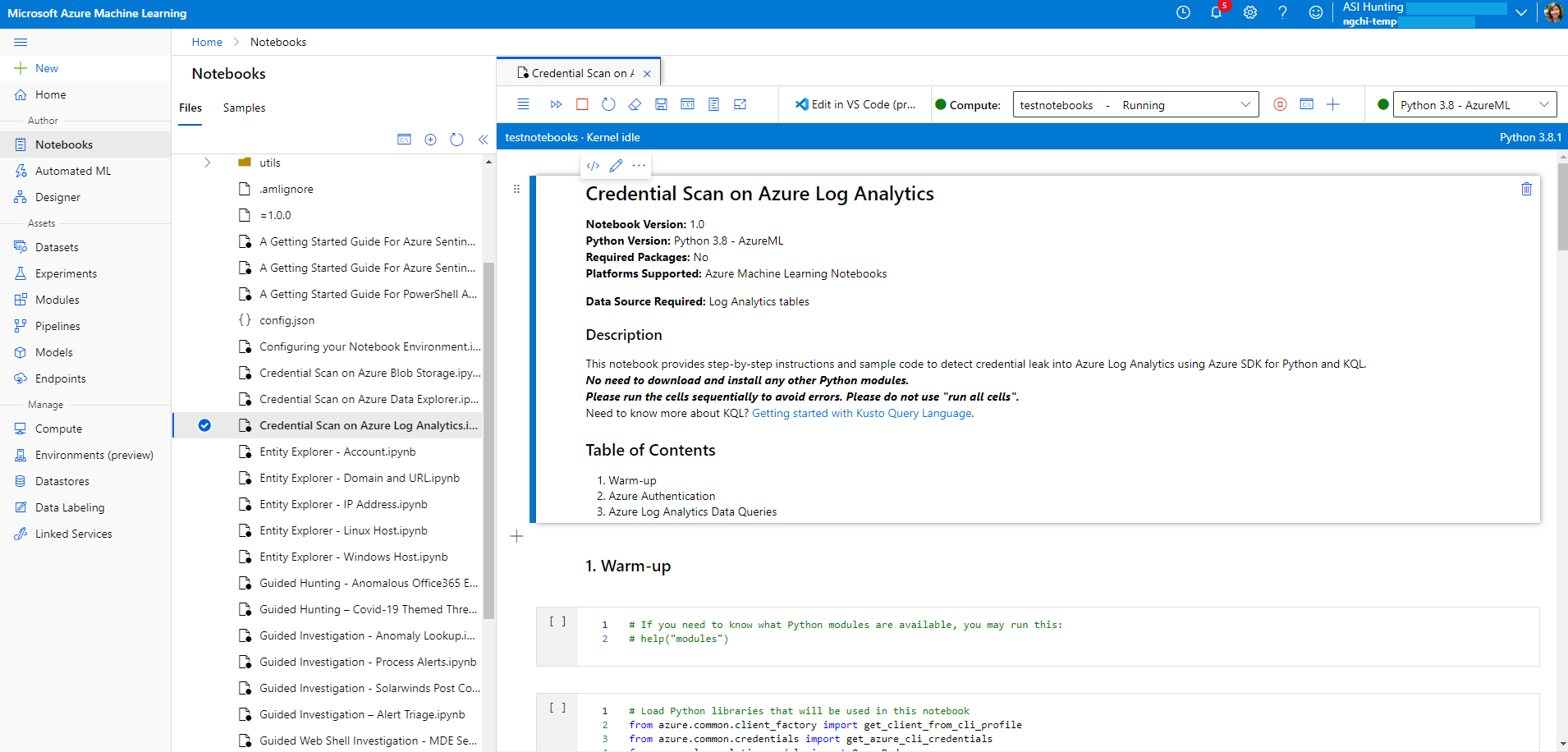

Vylepšení proaktivního vyhledávání hrozeb pomocí poznámkových bloků

Microsoft Sentinel podporuje poznámkové bloky Jupyter v pracovních prostorech Azure Machine Učení, včetně úplných knihoven pro strojové učení, vizualizaci a analýzu dat.

Pomocí poznámkových bloků v Microsoft Sentinelu můžete rozšířit rozsah toho, co můžete dělat s daty Microsoft Sentinelu. Příklad:

- Proveďte analýzy, které nejsou integrované v Microsoft Sentinelu, například některé funkce strojového učení Pythonu.

- Vytvářejte vizualizace dat, které nejsou integrované v Microsoft Sentinelu, jako jsou vlastní časové osy a stromy procesů.

- Integrujte zdroje dat mimo Microsoft Sentinel, například místní datovou sadu.

Poznámkové bloky jsou určené pro lovce hrozeb nebo analytiky vrstvy 2-3, analytiky incidentů, datové vědce a odborníky na zabezpečení. Vyžadují vyšší křivku učení a kódování znalostí. Mají omezenou podporu automatizace.

Poznámkové bloky v Microsoft Sentinelu poskytují:

- Dotazy na Microsoft Sentinel i externí data

- Funkce pro rozšiřování dat, šetření, vizualizaci, proaktivní vyhledávání, strojové učení a analýzu velkých objemů dat

Poznámkové bloky jsou nejvhodnější pro:

- Složitější řetězy opakovatelných úloh

- Ad hoc procedurální kontroly

- Strojové učení a vlastní analýza

Poznámkové bloky podporují bohaté knihovny Pythonu pro manipulaci s daty a jejich vizualizaci. Jsou užitečné k dokumentování a sdílení analytických důkazů.

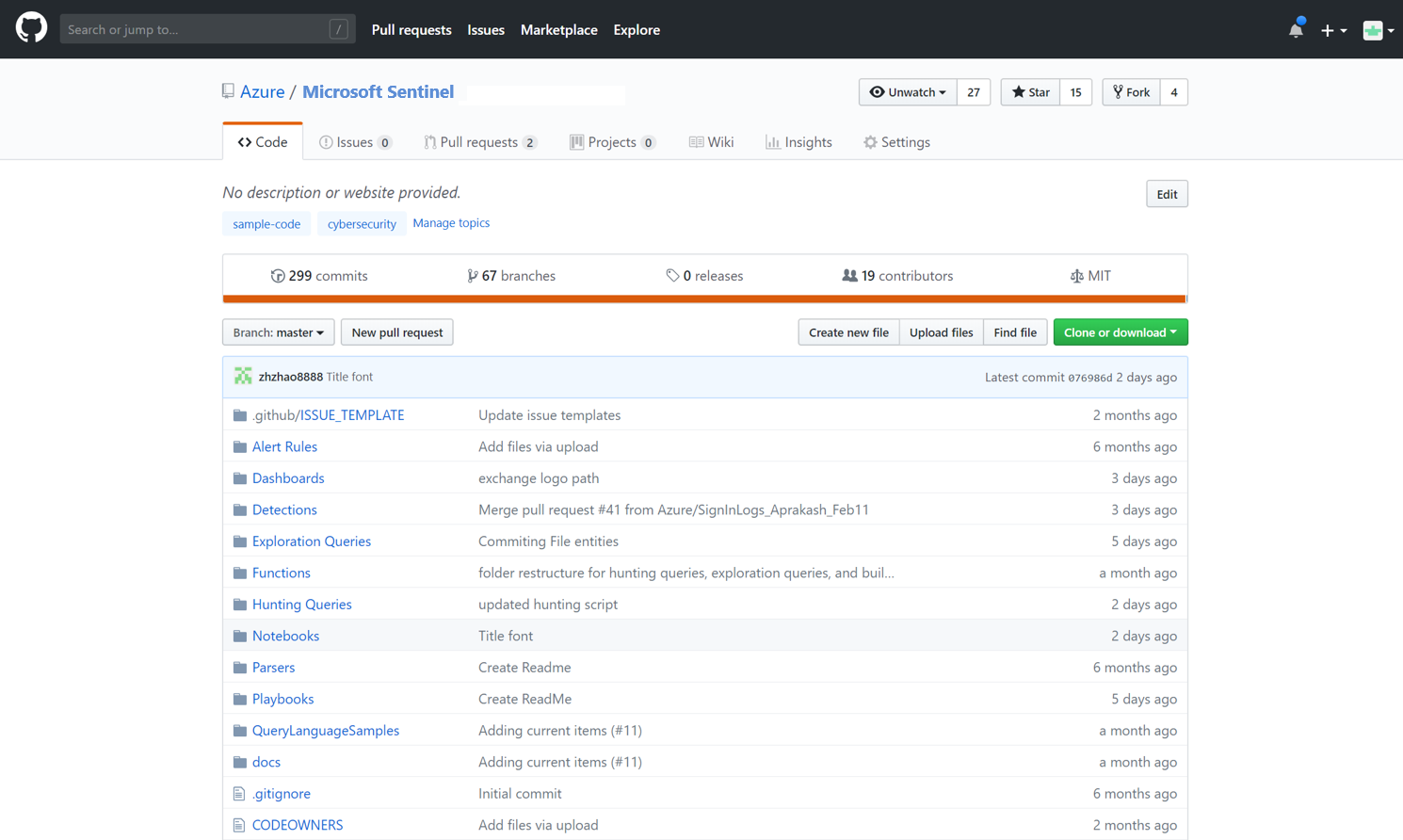

Stažení obsahu zabezpečení z komunity

Komunita Microsoft Sentinelu je výkonným prostředkem pro detekci a automatizaci hrozeb. Naši analytici zabezpečení Microsoftu vytvářejí a přidávají nové sešity, playbooky, dotazy proaktivního vyhledávání a další. Tyto položky obsahu publikují do komunity, abyste je mohli používat ve svém prostředí. Stáhněte si ukázkový obsah z úložiště GitHub soukromé komunity a vytvořte vlastní sešity, dotazy proaktivního vyhledávání, poznámkové bloky a playbooky pro Microsoft Sentinel.

Další kroky

- Abyste mohli začít s Microsoft Sentinelem, potřebujete předplatné Microsoft Azure. Pokud předplatné nemáte, můžete si zaregistrovat bezplatnou zkušební verzi.

- Zjistěte, jak připojit data k Microsoft Sentinelu a získat přehled o vašich datech a potenciálních hrozbách.