Koncové body služby pro virtuální síť

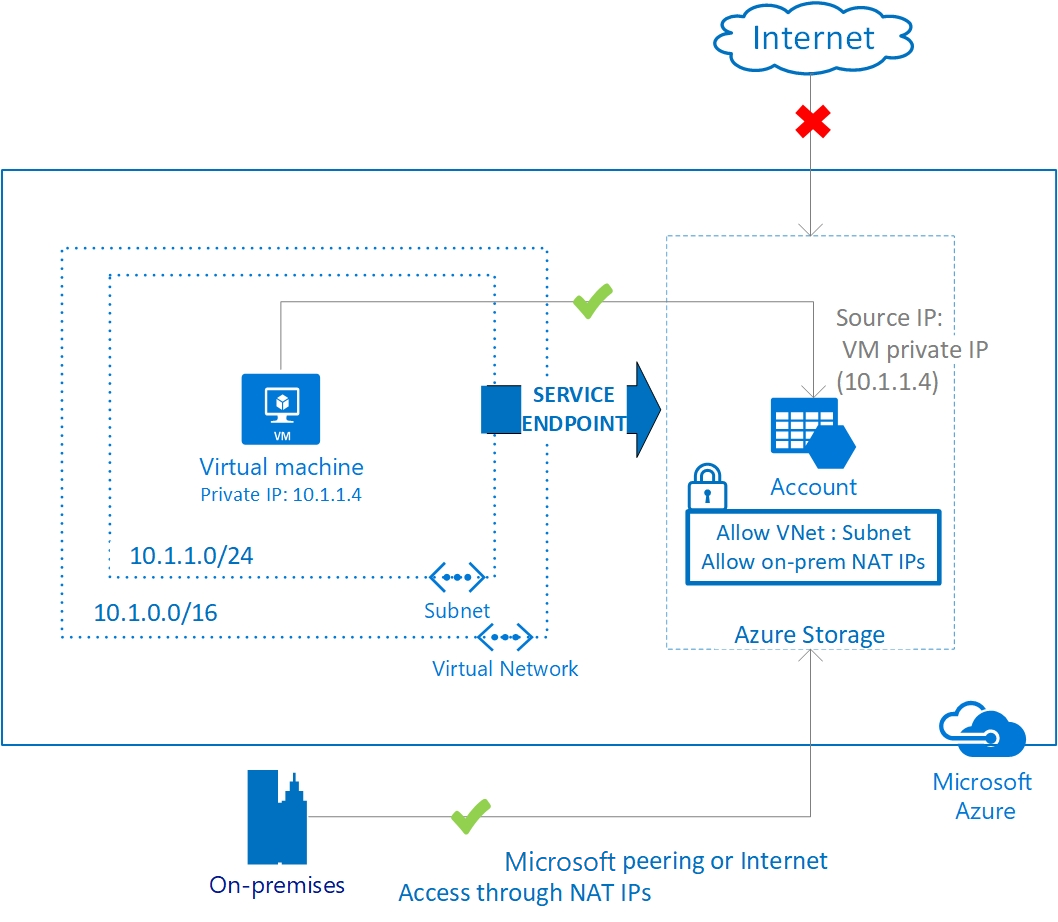

Koncový bod služby virtuální sítě poskytuje zabezpečené a přímé připojení ke službám Azure přes optimalizovanou trasu přes páteřní síť Azure. Koncové body umožňují svázat vaše důležité prostředky služeb Azure pouze s vašimi virtuálními sítěmi. Koncové body služeb umožňují připojení z privátních IP adres ve virtuální síti ke koncovému bodu služby Azure, aniž by ve virtuální síti musela být veřejná IP adresa.

Poznámka:

Microsoft doporučuje používat Privátní propojení Azure a privátní koncové body pro zabezpečený a privátní přístup ke službám hostovaným na platformě Azure. Azure Private Link zřídí síťové rozhraní do virtuální sítě podle vašeho výběru pro služby Azure, jako je Azure Storage nebo Azure SQL. Další informace najdete v tématu Azure Private Link a Co je privátní koncový bod?

Koncové body služby jsou k dispozici pro následující služby a oblasti Azure. Prostředek Microsoft.* je v závorkách. Při konfiguraci koncových bodů služby pro vaši službu povolte tento prostředek na straně podsítě:

Obecná dostupnost

- Azure Storage (Microsoft.Storage): Obecně dostupné ve všech oblastech Azure.

- Koncové body služby Azure Storage mezi oblastmi (Microsoft.Storage.Global): Obecně dostupné ve všech oblastech Azure.

- Azure SQL Database (Microsoft.Sql): Obecně dostupné ve všech oblastech Azure.

- Azure Synapse Analytics (Microsoft.Sql): Obecně dostupné ve všech oblastech Azure pro vyhrazené fondy SQL (dříve SQL DW).

- Server Azure Database for PostgreSQL (Microsoft.Sql): Obecně dostupné v oblastech Azure, kde je dostupná databázová služba.

- Server Azure Database for MySQL (Microsoft.Sql): Obecně dostupné v oblastech Azure, kde je dostupná databázová služba.

- Azure Database for MariaDB (Microsoft.Sql): Obecně dostupné v oblastech Azure, kde je dostupná databázová služba.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): Obecně dostupné ve všech oblastech Azure.

- Azure Key Vault (Microsoft.KeyVault): Obecně dostupné ve všech oblastech Azure.

- Azure Service Bus (Microsoft.ServiceBus): Obecně dostupné ve všech oblastech Azure.

- Azure Event Hubs (Microsoft.EventHub): Obecně dostupné ve všech oblastech Azure.

- Azure Data Lake Store Gen1 (Microsoft.AzureActiveDirectory): Obecně dostupné ve všech oblastech Azure, kde je k dispozici ADLS Gen1.

- služba Aplikace Azure (Microsoft.Web): Obecně dostupné ve všech oblastech Azure, kde je služba App Service dostupná.

- Azure Cognitive Services (Microsoft.CognitiveServices): Obecně dostupné ve všech oblastech Azure, kde jsou dostupné služby Azure AI.

Public Preview

- Azure Container Registry (Microsoft.ContainerRegistry): Verze Preview dostupná v omezených oblastech Azure, kde je služba Azure Container Registry dostupná.

Nejaktuálnější oznámení najdete na stránce Aktualizace služby Azure Virtual Network.

Klíčové výhody

Koncové body služby poskytují následující výhody:

Vylepšené zabezpečení prostředků služeb Azure: Privátní adresní prostory virtuální sítě se můžou překrývat. Překrývající se mezery nemůžete použít k jednoznačné identifikaci provozu pocházejícího z vaší virtuální sítě. Koncové body služby umožňují zabezpečení prostředků služeb Azure do vaší virtuální sítě rozšířením identity virtuální sítě do služby. Jakmile ve virtuální síti povolíte koncové body služby, můžete přidat pravidlo virtuální sítě pro zabezpečení prostředků služby Azure do vaší virtuální sítě. Přidání pravidla poskytuje lepší zabezpečení tím, že plně odebere veřejný přístup k internetu k prostředkům a povolí provoz jenom z vaší virtuální sítě.

Optimální směrování provozu služeb Azure z vaší virtuální sítě: Dnes všechny trasy ve vaší virtuální síti, které vynucují internetový provoz do místních a/nebo virtuálních zařízení, také vynucují provoz služeb Azure tak, aby se provoz služeb Azure směroval stejným způsobem jako internetový provoz. Koncové body služby poskytují optimální směrování provozu Azure.

Koncové body vždy směrují provoz služby přímo z vaší virtuální sítě do služby v páteřní síti Microsoft Azure. Udržování provozu na páteřní síti Azure umožňuje pokračovat v auditování a monitorování odchozího internetového provozu z vašich virtuálních sítí prostřednictvím vynuceného tunelování, aniž by to mělo vliv na provoz služby. Další informace o trasách definovaných uživatelem a vynuceném tunelování najdete v tématu Směrování provozu virtuální sítě Azure.

Snadné nastavení a méně režie na správu: Ve virtuálních sítích už nepotřebujete vyhrazené veřejné IP adresy pro zabezpečení prostředků Azure prostřednictvím brány firewall protokolu IP. K nastavení koncových bodů služby se nevyžadují žádná zařízení překladu adres (NAT) ani brány. Koncové body služby můžete nakonfigurovat prostřednictvím jediného výběru v podsíti. Při údržbě koncových bodů nejsou žádné další režijní náklady.

Omezení

- Tato funkce je dostupná pouze pro virtuální sítě nasazené pomocí modelu nasazení Azure Resource Manager.

- Koncové body jsou povolené na podsítích nakonfigurovaných ve virtuálních sítích Azure. Koncové body se nedají použít pro provoz z místních služeb do služeb Azure. Další informace najdete v tématu Zabezpečení přístupu ke službě Azure z místního prostředí.

- Pro Azure SQL se koncový bod služby vztahuje jenom na provoz služeb Azure v rámci oblasti virtuální sítě.

- Pro Azure Data Lake Storage (ADLS) Gen1 je funkce integrace virtuální sítě dostupná jenom pro virtuální sítě ve stejné oblasti. Všimněte si také, že integrace virtuální sítě pro ADLS Gen1 používá zabezpečení koncového bodu služby virtuální sítě mezi vaší virtuální sítí a ID Microsoft Entra k vygenerování dalších deklarací zabezpečení v přístupovém tokenu. Tyto deklarace identity pak slouží k ověření vaší virtuální sítě v účtu Data Lake Storage Gen1 a povolení přístupu. Značka Microsoft.AzureActiveDirectory uvedená v části služeb podporující koncové body služby se používá pouze pro podporu koncových bodů služeb do ADLS Gen1. ID Microsoft Entra nativně nepodporuje koncové body služeb. Další informace o integraci virtuální sítě Azure Data Lake Store Gen1 najdete v tématu Zabezpečení sítě ve službě Azure Data Lake Storage Gen1.

- Virtuální síť může být přidružená až k 200 různým předplatným a oblastem každé podporované služby s nakonfigurovanými aktivními pravidly virtuální sítě.

Zabezpečení služeb Azure s virtuálními sítěmi

Koncový bod služby pro virtuální síť poskytuje službě Azure identitu vaší virtuální sítě. Jakmile ve virtuální síti povolíte koncové body služby, můžete přidat pravidlo virtuální sítě pro zabezpečení prostředků služby Azure do vaší virtuální sítě.

Provoz služby Azure z virtuální sítě v současné době používá jako zdrojové IP adresy veřejné IP adresy. S koncovými body služby přepne provoz služby při přístupu ke službě Azure z vaší virtuální sítě na používání privátních adres virtuální sítě jako zdrojových IP adres. Toto přepnutí umožňuje přistupovat ke službám bez potřeby vyhrazených veřejných IP adres, které se používají v branách firewall protokolu IP.

Poznámka:

S koncovými body služby se zdrojové IP adresy virtuálních počítačů v podsíti pro obsluhu provozu přepnou z používání veřejných IPv4 adres na privátní IPv4 adresy. Stávající pravidla bran firewall služeb Azure používající veřejné IP adresy Azure přestanou okamžikem přepnutí fungovat. Před nastavováním koncových bodů služby se ujistěte, že pravidla bran firewall služeb Azure toto přepnutí podporují. Při konfiguraci koncových bodů služby může také dojít k dočasnému přerušení provozu služby z této podsítě.

Zabezpečení přístupu ke službě Azure z místního prostředí

Ve výchozím nastavení nejsou prostředky služeb Azure zabezpečené pro virtuální sítě dostupné z místních sítí. Pokud chcete povolit provoz z místního prostředí, musíte také povolit veřejné IP adresy (obvykle pro překlad adres) z místních okruhů nebo okruhů ExpressRoute. Tyto IP adresy můžete přidat prostřednictvím konfigurace brány firewall protokolu IP pro prostředky služeb Azure.

ExpressRoute: Pokud používáte ExpressRoute pro veřejný partnerský vztah nebo partnerský vztah Microsoftu z místního prostředí, budete muset identifikovat IP adresy NAT, které používáte. Pro veřejný partnerský vztah používá každý okruh ExpressRoute ve výchozím nastavení dvě IP adresy NAT, které se použijí pro provoz služby Azure, když provoz vstoupí do páteřní sítě Microsoft Azure. V případě partnerského vztahu Microsoftu jsou IP adresy překladu adres (NAT) buď zákazníkem, nebo poskytovatelem služeb. Pokud chcete povolit přístup k prostředkům služby, musíte tyto veřejné IP adresy povolit v nastavení IP adresy brány firewall prostředku. Pokud chcete zjistit IP adresy veřejného partnerského okruhu ExpressRoute, otevřete lístek podpory pro ExpressRoute na webu Azure Portal. Další informace o překladu adres (NAT) pro veřejný partnerský vztah ExpressRoute a partnerské vztahy Microsoftu najdete v tématu Požadavky na překlad adres (NAT) ExpressRoute.

Konfigurace

- Nakonfigurujte koncové body služby v podsíti ve virtuální síti. Koncové body fungují s jakýmkoli typem výpočetních instancí spuštěných v rámci této podsítě.

- Pro všechny podporované služby Azure (například Azure Storage nebo Azure SQL Database) v podsíti můžete nakonfigurovat několik koncových bodů služby.

- Pro Azure SQL Database musí být virtuální sítě ve stejné oblasti jako prostředek služby Azure. Pro všechny ostatní služby můžete zabezpečit prostředky služeb Azure s virtuálními sítěmi v libovolné oblasti.

- Virtuální síť, ve které je koncový bod nakonfigurovaný, může být ve stejném předplatném jako prostředek služby Azure nebo v jiném předplatném. Další informace o oprávněních požadovaných pro nastavení koncových bodů a zabezpečení služeb Azure najdete v části Zřizování.

- U podporovaných služeb můžete pomocí koncových bodů služby svázat s virtuálními sítěmi nové nebo existující prostředky.

Důležité informace

Po povolení koncového bodu služby se zdrojové IP adresy při komunikaci se službou z této podsítě přepnou z použití veřejných IPv4 adres na použití jejich privátní IPv4 adresy. Během tohoto přepnutí se ukončí všechna existující otevřená připojení TCP ke službě. Při povolování nebo zakazování koncového bodu služby pro podsíť se ujistěte, že nejsou spuštěné žádné důležité úlohy. Také se ujistěte, že se vaše aplikace můžou po přepnutí IP adres automaticky připojit ke službám Azure.

Přepnutí IP adres ovlivní pouze provoz služeb z vaší virtuální sítě. Žádný vliv na žádný jiný provoz adresovaný na veřejné adresy IPv4 nebo z adres přiřazených k vašim virtuálním počítačům. Pokud máte pro služby Azure existující pravidla brány firewall používající veřejné IP adresy Azure, tato pravidla s přepnutím na privátní adresy virtuální sítě přestanou fungovat.

U koncových bodů služby zůstávají položky DNS pro služby Azure tak, jak jsou dnes, a nadále překládat na veřejné IP adresy přiřazené ke službě Azure.

Skupiny zabezpečení sítě (NSG) s koncovými body služby:

- Ve výchozím nastavení skupiny zabezpečení sítě povolují odchozí internetový provoz a také povolují provoz z vaší virtuální sítě do služeb Azure. Tento provoz bude dál fungovat s koncovými body služby, jak je tomu.

- Pokud chcete zakázat veškerý odchozí internetový provoz a povolit jenom provoz do konkrétních služeb Azure, můžete to udělat pomocí značek služeb ve skupině zabezpečení sítě. Podporované služby Azure můžete zadat jako cíl v pravidlech NSG a Azure také zajišťuje údržbu IP adres podkladových každé značky. Další informace najdete v tématu Značky služeb Azure pro skupiny zabezpečení sítě.

Scénáře

- Partnerské, propojené nebo vícenásobné virtuální sítě: Pokud chcete svázat služby Azure s několika podsítěmi v rámci virtuální sítě nebo mezi několika virtuálními sítěmi, můžete koncové body služby povolit v každé z podsítí nezávisle na sobě a svázat tak prostředky služeb Azure se všemi podsítěmi.

- Filtrování odchozího provozu z virtuální sítě do služeb Azure: Pokud chcete zkontrolovat nebo filtrovat provoz odesílaný do služby Azure z virtuální sítě, můžete do virtuální sítě nasadit síťové virtuální zařízení. Potom můžete na podsíť s nasazeným síťovým virtuálním zařízením použít koncové body služby a svázat prostředky služby Azure pouze s touto podsítí. Tento scénář může být užitečný, pokud chcete použít filtrování síťových virtuálních zařízení k omezení přístupu ke službě Azure z vaší virtuální sítě jenom na konkrétní prostředky Azure. Další informace najdete v popisu výchozího přenosu dat se síťovými virtuálními zařízeními.

- Zabezpečení prostředků Azure se službami nasazenými přímo do virtuálních sítí: Různé služby Azure můžete přímo nasadit do konkrétních podsítí ve virtuální síti. Prostředky služby Azure můžete svázat s podsítěmi spravované služby nastavením koncového bodu služby v podsíti spravované služby.

- Diskový provoz z virtuálního počítače Azure: Na diskový provoz virtuálního počítače pro spravované a nespravované disky nemají vliv změny směrování koncových bodů služby pro Azure Storage. Tento provoz zahrnuje diskIO i připojení a odpojení. Přístup REST k objektům blob stránky můžete omezit na výběr sítí prostřednictvím koncových bodů služeb a pravidel sítě Azure Storage.

Protokolování a řešení potíží

Jakmile nakonfigurujete koncové body služby pro konkrétní službu, ověřte, že trasa koncového bodu služby platí takto:

- Ověření zdrojové IP adresy každé žádosti o služby v diagnostice služby. U všech nových žádostí pomocí koncových bodů služby se jako zdrojová IP adresa žádosti zobrazí privátní IP adresa virtuální sítě, která je přiřazená klientovi provádějícímu žádost z vaší virtuální sítě. Bez koncového bodu je tato adresa veřejnou IP adresou Azure.

- Zobrazení efektivních tras na všech síťových rozhraních v podsíti. Trasa ke službě:

- Ukazuje konkrétnější výchozí trasu k rozsahu předpon adresy každé služby.

- Má jako typ dalšího segmentu směrování VirtualNetworkServiceEndpoint.

- Indikuje, že se ve srovnání s trasami vynuceného tunelování projeví přímé připojení ke službě.

Poznámka:

Trasy koncového bodu služby přepíší všechny trasy protokolu BGP pro shodu předpon adresy služby Azure. Další informace najdete v tématu o řešení potíží s platnými trasami.

Zřizování

Koncové body služby je možné nakonfigurovat ve virtuálních sítích nezávisle na uživateli s přístupem k zápisu do virtuální sítě. Aby bylo možné zabezpečit prostředky služeb Azure pro virtuální síť, musí mít uživatel oprávnění k Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action pro přidané podsítě. Předdefinované role správce služeb ve výchozím nastavení zahrnují toto oprávnění. Oprávnění můžete upravit vytvořením vlastních rolí.

Další informace o předdefinovaných rolích najdete v tématu Předdefinované role Azure. Další informace o přiřazování konkrétních oprávnění k vlastním rolím najdete v tématu Vlastní role Azure.

Virtuální sítě a prostředky služeb Azure můžou být ve stejném předplatném nebo v různých předplatných. Některé služby Azure (ne všechny) jako Azure Storage a Azure Key Vault také podporují koncové body služeb napříč různými tenanty Active Directory (AD). To znamená, že virtuální síť a prostředek služby Azure můžou být v různých tenantech Active Directory (AD). Další podrobnosti najdete v dokumentaci k jednotlivým službám.

Ceny a omezení

Za používání koncových bodů služby se neúčtují žádné další poplatky. Aktuální cenový model pro služby Azure (Azure Storage, Azure SQL Database atd.) platí, jak je to dnes.

Celkový počet koncových bodů služby ve virtuální síti není nijak omezený.

Některé služby Azure, jako jsou účty Azure Storage, můžou vynucovat omezení počtu podsítí používaných k zabezpečení prostředku. Podrobnosti najdete v dokumentaci k různým službám v části Další kroky .

Zásady koncového bodu služby virtuální sítě

Zásady koncového bodu služby virtuální sítě umožňují filtrovat provoz virtuální sítě do služeb Azure. Tento filtr umožňuje pouze konkrétní prostředky služby Azure přes koncové body služby. Zásady koncového bodu služby poskytují podrobné řízení přístupu pro provoz virtuální sítě do služeb Azure. Další informace najdete v tématu Zásady koncového bodu služby pro virtuální síť.

Nejčastější dotazy k

Nejčastější dotazy najdete v tématu Nejčastější dotazy ke koncovému bodu služby pro virtuální síť.

Další kroky

- Konfigurace koncových bodů služby pro virtuální síť

- Zabezpečení účtu služby Azure Storage s virtuální sítí

- Zabezpečení služby Azure SQL Database s virtuální sítí

- Zabezpečení služby Azure Synapse Analytics s virtuální sítí

- Porovnání privátních koncových bodů a koncových bodů služby

- Zásady koncového bodu služby pro virtuální síť

- Šablona Azure Resource Manageru