Zásady detekce anomálií v Defenderu pro Cloud Apps

Zásady detekce anomálií v Programu Microsoft Defender for Cloud Apps poskytují připravené analýzy chování uživatelů a entit (UEBA) a strojové učení (ML), abyste byli připraveni od počátku spouštět pokročilou detekci hrozeb v cloudovém prostředí. Protože jsou automaticky povolené, nové zásady detekce anomálií okamžitě spustí proces zjišťování a kolace výsledků, které cílí na řadu anomálií chování vašich uživatelů a počítačů a zařízení připojených k vaší síti. Zásady navíc zpřístupňují další data z modulu pro detekci Defenderu for Cloud Apps, který vám pomůže urychlit proces vyšetřování a obsahovat probíhající hrozby.

Zásady detekce anomálií jsou automaticky povolené, ale Defender for Cloud Apps má počáteční období učení 7 dnů, během kterých se nevyvolají všechna upozornění detekce anomálií. Po shromáždění dat z nakonfigurovaných konektorů rozhraní API se každá relace porovná s aktivitou, kdy byli uživatelé aktivní, IP adresy, zařízení atd., zjištěná za poslední měsíc a skóre rizika těchto aktivit. Mějte na paměti, že dostupnost dat z konektorů rozhraní API může trvat několik hodin. Tyto detekce jsou součástí heuristického modulu detekce anomálií, který profiluje vaše prostředí a aktivuje výstrahy s ohledem na základní hodnoty, které se naučily v aktivitě vaší organizace. Tyto detekce také používají algoritmy strojového učení navržené k profilování uživatelů a přihlašování k omezení falešně pozitivních výsledků.

Anomálie se zjišťují procházením aktivity uživatelů. Toto riziko se vyhodnocuje tak, že se podíváte na více než 30 různých ukazatelů rizik seskupených do rizikových faktorů takto:

- Riziková IP adresa

- Selhání přihlášení

- aktivita Správa

- Neaktivní účty

- Umístění

- Neuskutečnitelná cesta

- Zařízení a uživatelský agent

- Míra aktivity

Na základě výsledků pro zásady se aktivují upozornění zabezpečení. Defender for Cloud Apps se podívá na každou uživatelskou relaci v cloudu a upozorní vás, když se něco stane, které se liší od směrného plánu vaší organizace nebo běžné aktivity uživatele.

Kromě nativních výstrah Defenderu for Cloud Apps získáte také následující výstrahy detekce na základě informací přijatých z Microsoft Entra ID Protection:

- Uniklé přihlašovací údaje: Aktivuje se, když dojde k úniku platných přihlašovacích údajů uživatele. Další informace najdete v tématu Detekce nevracených přihlašovacích údajů id Microsoft Entra.

- Rizikové přihlašování: Kombinuje řadu detekcí přihlašování microsoft Entra ID Protection do jediné detekce. Další informace najdete v tématu Detekce rizik přihlašování k Microsoft Entra ID.

Tyto zásady se zobrazí na stránce zásad Defenderu for Cloud Apps a dají se povolit nebo zakázat.

Zásady detekce anomálií

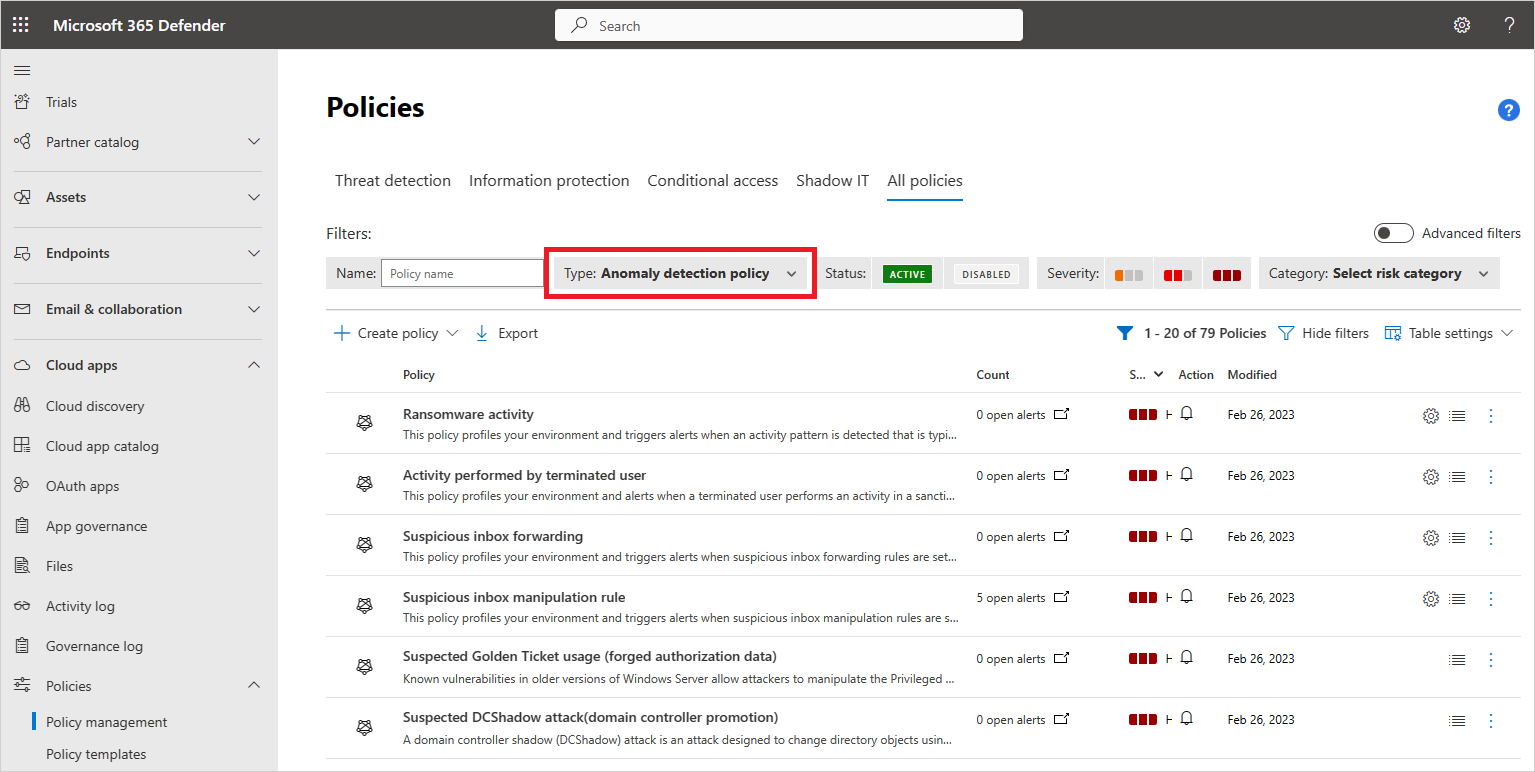

Zásady detekce anomálií můžete zobrazit na portálu Microsoft Defenderu tak, že přejdete na Cloud Apps ->Policies ->Policy management. Pak zvolte zásady detekce anomálií pro typ zásady.

K dispozici jsou následující zásady detekce anomálií:

Neuskutečnitelná cesta

-

Tato detekce identifikuje dvě aktivity uživatelů (v jedné nebo více relacích), které pocházejí z geograficky vzdálených umístění během kratšího časového období, než by trvalo, aby uživatel cestuje z prvního umístění na druhé, což znamená, že jiný uživatel používá stejné přihlašovací údaje. Tato detekce používá algoritmus strojového učení, který ignoruje zjevné "falešně pozitivní výsledky" přispívající k nemožnému cestovnímu stavu, jako jsou sítě VPN a lokality, které pravidelně používají jiní uživatelé v organizaci. Detekce má počáteční dobu učení sedmi dnů, během které se učí vzor aktivity nového uživatele. Detekce nemožné cesty identifikuje neobvyklé a nemožné aktivity uživatelů mezi dvěma umístěními. Aktivita by měla být dostatečně neobvyklá, aby se považovala za indikátor ohrožení a hodnost výstrahy. Aby to fungovalo, logika detekce zahrnuje různé úrovně potlačení pro řešení scénářů, které můžou aktivovat falešně pozitivní události, jako jsou aktivity SÍTĚ VPN nebo aktivity od poskytovatelů cloudu, které neoznačují fyzické umístění. Posuvník citlivosti umožňuje ovlivnit algoritmus a definovat, jak je logika detekce striktní. Čím vyšší je úroveň citlivosti, bude v rámci logiky detekce potlačeno méně aktivit. Tímto způsobem můžete detekci přizpůsobit podle potřeb pokrytí a cílů SNR.

Poznámka:

- Pokud jsou IP adresy na obou stranách cesty považovány za bezpečné a posuvník citlivosti není nastaven na hodnotu Vysoká, cestovní cesta je důvěryhodná a vyloučená z aktivace detekce nemožné cesty. Obě strany se například považují za bezpečné, pokud jsou označené jako firemní. Pokud je však IP adresa pouze jedné strany cesty považována za bezpečnou, detekce se aktivuje jako normální.

- Umístění se počítají na úrovni země/oblasti. To znamená, že nebudou existovat žádná upozornění na dvě akce pocházející ze stejné země nebo oblasti nebo v hraničních zemích/oblastech.

Aktivita z občasné země

- Tato detekce bere v úvahu umístění minulých aktivit k určení nových a zřídka používaných umístění. Modul detekce anomálií ukládá informace o předchozích umístěních používaných uživatelem. Výstraha se aktivuje, když dojde k aktivitě z umístění, které uživatel nedávno nevštěvoval nebo nikdy nevštěvoval. Aby se snížila falešně pozitivní upozornění, detekce potlačí připojení, která jsou charakterizována běžnými předvolbami pro uživatele.

Detekce malwaru

Tato detekce identifikuje škodlivé soubory v cloudovém úložišti bez ohledu na to, jestli pocházejí z vašich aplikací Microsoftu nebo aplikací třetích stran. Microsoft Defender for Cloud Apps používá analýzu hrozeb Od Microsoftu k rozpoznání, jestli některé soubory, které odpovídají heuristickému riziku, jako je typ souboru a úroveň sdílení, jsou přidružené ke známým útokům na malware a potenciálně škodlivé. Tato předdefinovaná zásada je ve výchozím nastavení zakázaná. Po zjištění škodlivých souborů můžete zobrazit seznam napadených souborů. Výběrem názvu souboru malwaru v zásuvce souboru otevřete sestavu malwaru, která vám poskytne informace o typu malwaru, na který je soubor napadený.

Pomocí této detekce můžete řídit nahrávání a stahování souborů v reálném čase pomocí zásad relací.

Sandboxing souborů

Povolením sandboxu souborů budou soubory, které podle jejich metadat a na základě proprietární heuristiky potenciálně rizikové, prohledávají také v bezpečném prostředí. Kontrola sandboxu může detekovat soubory, které nebyly zjištěny na základě zdrojů analýzy hrozeb.

Defender for Cloud Apps podporuje detekci malwaru pro následující aplikace:

- Box

- DropBox

- Google Workspace

- Microsoft 365 (vyžaduje platnou licenci pro Microsoft Defender pro Microsoft 365 P1)

Poznámka:

Aplikace automaticky blokuje malware zjištěný v aplikacích Microsoft 365. Uživatelé nemůžou získat přístup k blokovaným souborům a přístup má jenom správce aplikace.

V Boxu, Dropboxu a Google Workspaceu neblokuje Defender for Cloud Apps soubor automaticky, ale blokování se může provádět podle možností aplikace a konfigurace aplikace nastavené zákazníkem.

Pokud si nejste jisti, jestli je zjištěný soubor skutečně malware nebo falešně pozitivní, přejděte na Microsoft Bezpečnostní analýza stránku na https://www.microsoft.com/wdsi/filesubmission stránce a odešlete soubor k další analýze.

Aktivita z anonymních IP adres

- Tato detekce identifikuje, že uživatelé byli aktivní z IP adresy, která byla identifikována jako IP adresa anonymního proxy serveru. Tyto proxy servery používají lidé, kteří chtějí skrýt IP adresu svého zařízení a můžou je použít ke škodlivému záměru. Tato detekce používá algoritmus strojového učení, který snižuje falešně pozitivní výsledky, jako jsou nesprávně označené IP adresy, které uživatelé v organizaci široce používají.

Aktivita ransomwaru

- Defender for Cloud Apps rozšířil své možnosti detekce ransomwaru s detekcí anomálií, aby se zajistilo komplexnější pokrytí sofistikovaných útoků Ransomware. Pomocí našich odborných znalostí z hlediska zabezpečení identifikujte vzory chování, které odrážejí aktivitu ransomwaru, zajišťuje Defender for Cloud Apps holistickou a robustní ochranu. Pokud Defender for Cloud Apps například identifikuje vysokou rychlost nahrávání souborů nebo aktivit odstranění souborů, může představovat nepříznivý proces šifrování. Tato data se shromažďují v protokolech přijatých z připojených rozhraní API a pak se kombinují s naučenými vzory chování a analýzou hrozeb, například známými rozšířeními ransomwaru. Další informace o tom, jak Defender for Cloud Apps detekuje ransomware, najdete v tématu Ochrana vaší organizace před ransomwarem.

Aktivita prováděná ukončeným uživatelem

- Díky tomu můžete zjistit, kdy ukončený zaměstnanec bude dál provádět akce s aplikacemi SaaS. Vzhledem k tomu, že data ukazují, že největší riziko vnitřní hrozby pochází od zaměstnanců, kteří opustili špatné podmínky, je důležité sledovat aktivitu na účtech od ukončených zaměstnanců. Když zaměstnanci opustí společnost, jejich účty se z podnikových aplikací zřazují, ale v mnoha případech si stále zachovají přístup k určitým firemním prostředkům. To je ještě důležitější při zvažování privilegovaných účtů, protože potenciální škody, které může bývalý správce provést, je ze své podstaty větší. Tato detekce využívá možnost Defenderu for Cloud Apps monitorovat chování uživatelů napříč aplikacemi, což umožňuje identifikaci běžné aktivity uživatele, skutečnost, že byl účet odstraněn a skutečná aktivita v jiných aplikacích. Například zaměstnanec, jehož účet Microsoft Entra byl odstraněn, ale stále má přístup k podnikové infrastruktuře AWS, může způsobit rozsáhlé škody.

Detekce hledá uživatele, jejichž účty byly odstraněny v ID Microsoft Entra, ale stále provádějí aktivity na jiných platformách, jako je AWS nebo Salesforce. To platí zejména pro uživatele, kteří ke správě prostředků používají jiný účet (nikoli primární účet jednotného přihlašování), protože tyto účty se často neodstraní, když uživatel opustí společnost.

Aktivita z podezřelých IP adres

- Tato detekce identifikuje, že uživatelé byli aktivní z IP adresy identifikované jako rizikové službou Microsoft Threat Intelligence. Tyto IP adresy jsou zapojeny do škodlivých aktivit, jako je například provedení hesla spray, Botnet C&C a můžou naznačovat ohrožený účet. Tato detekce používá algoritmus strojového učení, který snižuje falešně pozitivní výsledky, jako jsou nesprávně označené IP adresy, které uživatelé v organizaci široce používají.

Podezřelé přeposílání doručené pošty

- Tato detekce hledá podezřelá pravidla pro přeposílání e-mailů, například pokud uživatel vytvořil pravidlo doručené pošty, které přesměruje kopii všech e-mailů na externí adresu.

Poznámka:

Defender for Cloud Apps vás upozorní pouze na každé pravidlo předávání, které je identifikované jako podezřelé, na základě typického chování uživatele.

Podezřelá pravidla manipulace s doručenou poštou

- Tato detekce profiluje vaše prostředí a aktivuje výstrahy, když jsou v doručené poště uživatele nastavená podezřelá pravidla, která odstraňují nebo přesouvají zprávy nebo složky. To může znamenat, že je účet uživatele ohrožený, že zprávy jsou záměrně skryté a že poštovní schránka se používá k distribuci spamu nebo malwaru ve vaší organizaci.

Podezřelá aktivita odstranění e-mailu (Preview)

- Tato zásada profiluje vaše prostředí a aktivuje výstrahy, když uživatel provádí podezřelé aktivity odstranění e-mailu v jedné relaci. Tato zásada může znamenat, že poštovní schránky uživatele můžou být ohroženy potenciálními vektory útoku, jako je komunikace typu příkaz a řízení (C&C/C2) přes e-mail.

Poznámka:

Defender for Cloud Apps se integruje s XDR v programu Microsoft Defender, aby poskytoval ochranu pro Exchange Online, včetně detonace adres URL, ochrany před malwarem a dalších možností. Jakmile je defender pro Microsoft 365 povolený, začnete v protokolu aktivit Defenderu pro Cloud Apps zobrazovat upozornění.

Podezřelé aktivity stahování souborů aplikace OAuth

- Zkontroluje aplikace OAuth připojené k vašemu prostředí a aktivuje upozornění, když aplikace stáhne více souborů z Microsoft SharePointu nebo Microsoft OneDrivu způsobem, který je pro uživatele neobvyklý. To může znamenat, že dojde k ohrožení zabezpečení uživatelského účtu.

Neobvyklý poskytovatele internetových služeb pro aplikaci OAuth

- Tato zásada profiluje vaše prostředí a aktivuje upozornění, když se aplikace OAuth připojí k vašim cloudovým aplikacím z neobvyklého poskytovatele internetových služeb. Tato zásada může značit, že se útočník pokusil použít legitimní ohroženou aplikaci k provádění škodlivých aktivit ve vašich cloudových aplikacích.

Neobvyklé aktivity (podle uživatele)

Tyto detekce identifikují uživatele, kteří provádějí:

- Neobvyklé aktivity stahování více souborů

- Neobvyklé aktivity sdílené složky

- Neobvyklé aktivity odstranění souborů

- Neobvyklé zosobněné aktivity

- Neobvyklé administrativní aktivity

- Neobvyklé aktivity sdílení sestav Power BI (Preview)

- Neobvyklé aktivity vytváření několika virtuálních počítačů (Preview)

- Neobvyklé více aktivit odstranění úložiště (Preview)

- Neobvyklá oblast pro cloudový prostředek (Preview)

- Neobvyklý přístup k souborům

Tyto zásady hledají aktivity v rámci jedné relace s ohledem na směrný plán, který by mohl znamenat pokus o porušení zabezpečení. Tyto detekce využívají algoritmus strojového učení, který profiluje model přihlašování uživatelů a snižuje falešně pozitivní výsledky. Tyto detekce jsou součástí heuristického modulu detekce anomálií, který profiluje vaše prostředí a aktivuje výstrahy s ohledem na základní hodnoty, které se naučily v aktivitě vaší organizace.

Několik neúspěšných pokusů o přihlášení

- Tato detekce identifikuje uživatele, kteří v jedné relaci selhali více pokusů o přihlášení, pokud jde o směrný plán, který by mohl znamenat pokus o porušení zabezpečení.

Exfiltrace dat do neschválené aplikace

- Tato zásada vás automaticky upozorní, když uživatel nebo IP adresa používá aplikaci, která není schválená k provedení aktivity, která se podobá pokusu o exfiltraci informací z vaší organizace.

Několik aktivit odstranění virtuálních počítačů

- Tato zásada profiluje vaše prostředí a aktivuje upozornění, když uživatelé odstraní více virtuálních počítačů v jedné relaci vzhledem ke směrnému plánu ve vaší organizaci. To může znamenat pokus o porušení zabezpečení.

Povolení automatizovaných zásad správného řízení

U výstrah generovaných zásadami detekce anomálií můžete povolit automatizované akce nápravy.

- Na stránce Zásady vyberte název zásad detekce.

- V okně Upravit zásady detekce anomálií, které se otevře, nastavte v části Akce zásad správného řízení požadované akce nápravy pro každou připojenou aplikaci nebo pro všechny aplikace.

- Vyberte Aktualizovat.

Ladění zásad detekce anomálií

Pokud chcete ovlivnit modul detekce anomálií, aby potlačoval nebo zobrazoval výstrahy podle vašich preferencí:

V zásadách Impossible Travel můžete nastavit posuvník citlivosti, který určuje úroveň neobvyklého chování potřebného před aktivací výstrahy. Pokud ji například nastavíte na nízkou nebo střední hodnotu, potlačí upozornění na neuskutečenou cestu z běžných umístění uživatele a pokud je nastavíte na vysokou, zobrazí se tato upozornění. Můžete si vybrat z následujících úrovní citlivosti:

Nízké: Potlačení systému, tenanta a uživatele

Střední: Potlačení systému a uživatelů

Vysoká: Pouze potlačení systému

Kde:

Typ potlačení Popis Systém Integrované detekce, které jsou vždy potlačeny. Klient Běžné aktivity založené na předchozí aktivitě v tenantovi Například potlačování aktivit z zprostředkovatele internetových služeb dříve upozorňovalo ve vaší organizaci. Uživatel Běžné aktivity založené na předchozí aktivitě konkrétního uživatele Například potlačování aktivit z umístění, které běžně používá uživatel.

Poznámka:

Neuskutečné cestování, aktivita z občasných zemí nebo oblastí, aktivita z anonymních IP adres a aktivita z podezřelých IP adres se nevztahují na neúspěšná přihlášení a neinteraktivní přihlášení.

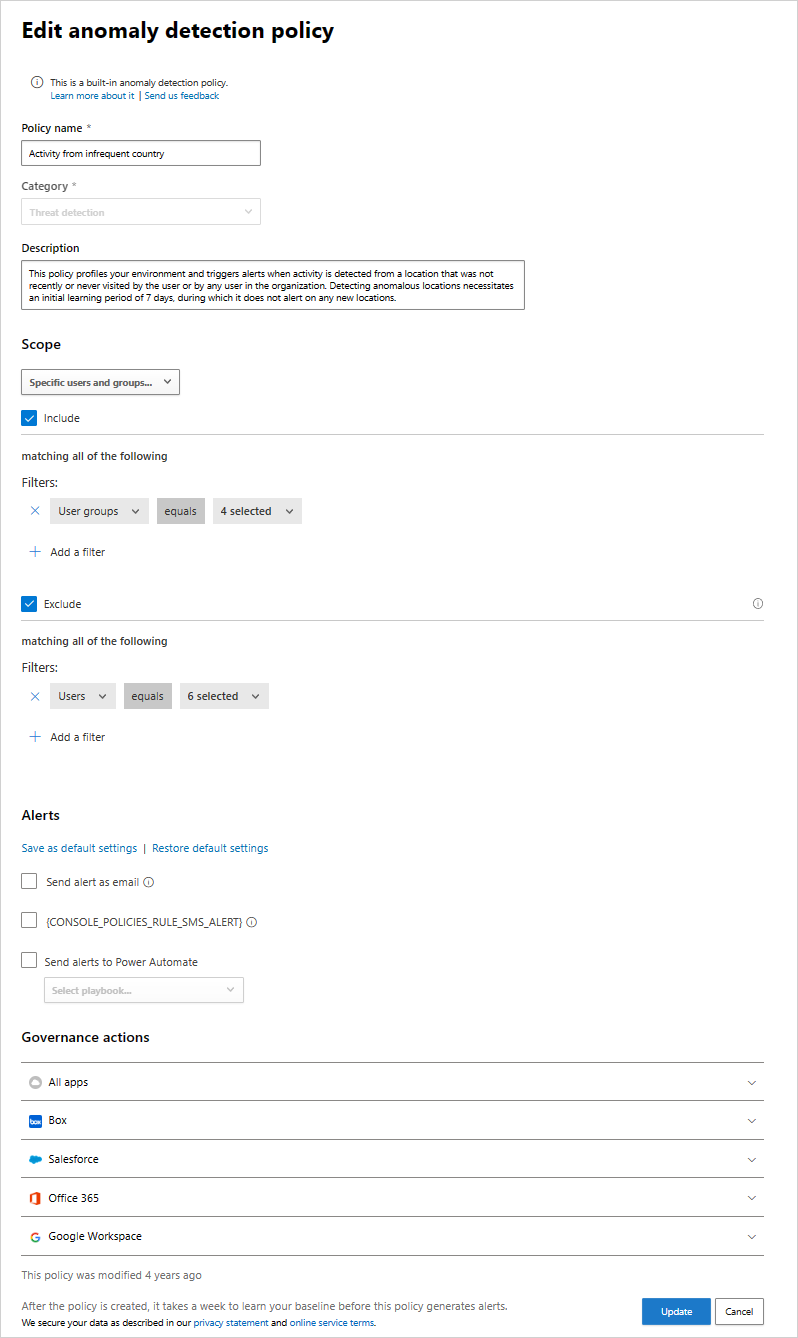

Určení rozsahu zásad detekce anomálií

Každá zásada detekce anomálií může být nezávisle vymezena tak, aby se vztahovala pouze na uživatele a skupiny, které chcete do zásad zahrnout a vyloučit. Můžete například nastavit aktivitu z občasné detekce okresu tak, aby ignorovala konkrétního uživatele, který často cestuje.

Určení rozsahu zásad detekce anomálií:

Na portálu Microsoft Defender přejděte na Cloud Apps ->Policies ->Policy management. Pak zvolte zásady detekce anomálií pro typ zásady.

Vyberte zásadu, kterou chcete vymezit.

V části Obor změňte rozevírací seznam z výchozího nastavení Všichni uživatelé a skupiny na Konkrétní uživatele a skupiny.

Výběrem možnosti Zahrnout určete uživatele a skupiny, pro které budou tyto zásady platit. Žádný uživatel nebo skupina, které zde nejsou vybrány, se nepovažují za hrozbu a nevygenerují upozornění.

Výběrem možnosti Vyloučit určete uživatele, pro které se tato zásada nepoužije. Každý uživatel vybraný zde nebude považován za hrozbu a nevygeneruje upozornění, ani když jsou členy skupin vybraných v části Zahrnout.

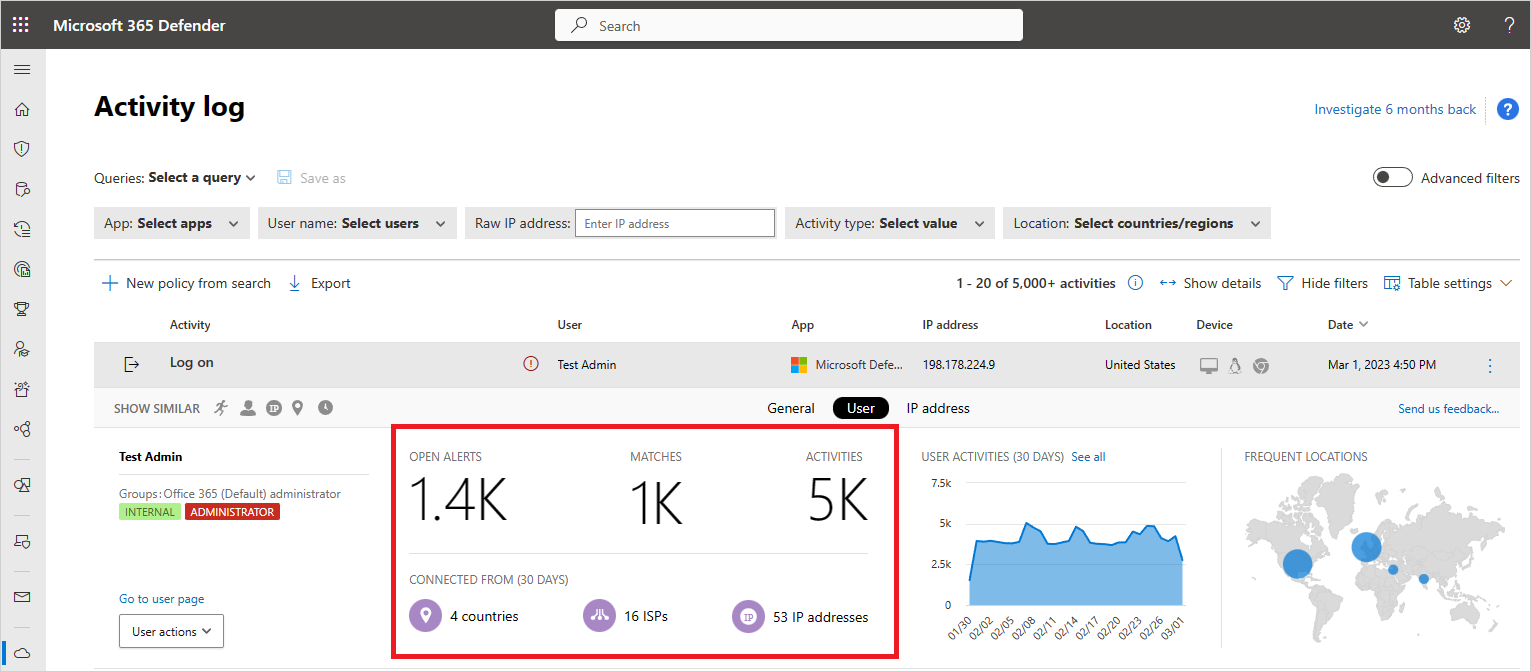

Výstrahy detekce anomálií podle třídění

Různé výstrahy aktivované novými zásadami detekce anomálií můžete rychle určit a rozhodnout, které výstrahy je potřeba nejprve provést. K tomu potřebujete kontext výstrahy, abyste viděli větší obrázek a pochopili, jestli se skutečně děje něco škodlivého.

V protokolu aktivit můžete otevřít aktivitu, aby se zobrazila zásuvka aktivity. Výběrem možnosti Uživatel zobrazíte kartu Přehledy uživatelů. Tato karta obsahuje informace, jako je počet výstrah, aktivit a místa, odkud jsou propojeny, což je důležité při vyšetřování.

U napadených souborů malwaru můžete po zjištění souborů zobrazit seznam napadených souborů. Výběrem názvu souboru malwaru v zásuvce souboru otevřete zprávu o malwaru, která vám poskytne informace o tomto typu malwaru, na který je soubor napadený.

Související videa

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro