Nasazení řízení podmíněného přístupu k aplikacím katalogu s ID Microsoft Entra

Řízení přístupu a relací v Programu Microsoft Defender for Cloud Apps pracují s aplikacemi z katalogu cloudových aplikací a s vlastními aplikacemi. Seznam aplikací, které jsou předem nasazené a připravené, najdete v tématu Ochrana aplikací pomocí Defenderu for Cloud Apps pro řízení podmíněného přístupu k aplikacím.

Požadavky

Abyste mohli používat řízení podmíněného přístupu k aplikacím, musí mít vaše organizace následující licence:

- Microsoft Entra ID P1 nebo vyšší

- Microsoft Defender for Cloud Apps

Aplikace musí být nakonfigurované s jednotným přihlašováním.

Aplikace musí používat jeden z následujících ověřovacích protokolů:

Federační Protokoly Microsoft Entra ID SAML 2.0 nebo OpenID Připojení Jiný důvod SAML 2.0

Konfigurace integrace Microsoft Entra ID

Poznámka:

Při konfiguraci aplikace s jednotným přihlašováním v Microsoft Entra ID nebo jiných zprostředkovatelů identity je jedno pole, které může být uvedeno jako volitelné, je nastavení přihlašovací adresy URL. Upozorňujeme, že toto pole může být nutné, aby řízení podmíněného přístupu aplikací fungovalo.

Pomocí následujícího postupu vytvořte zásadu podmíněného přístupu Microsoft Entra, která směruje relace aplikací do Defenderu for Cloud Apps. Další řešení zprostředkovatele identity najdete v tématu Konfigurace integrace s jinými řešeními zprostředkovatele identity.

V Microsoft Entra ID přejděte k podmíněnému přístupu zabezpečení>.

V podokně Podmíněný přístup na panelu nástrojů v horní části vyberte Nová zásada -> Vytvořit novou zásadu.

V podokně Nový zadejte do textového pole Název název zásady.

V části Přiřazení vyberte Uživatele nebo identity úloh a přiřaďte uživatele a skupiny, které budou aplikaci připojovat (počáteční přihlášení a ověření).

V části Přiřazení vyberte Cloudové aplikace nebo akce a přiřaďte aplikace a akce, které chcete řídit pomocí řízení podmíněného přístupu k aplikacím.

V části Řízení přístupu vyberte Možnost Relace, vyberte Použít řízení podmíněného přístupu aplikace a zvolte předdefinované zásady (jenom monitorování (Preview) nebo Blokovat stahování (Preview)) nebo Použití vlastních zásad k nastavení rozšířených zásad v Programu Defender for Cloud Apps a pak vyberte Vybrat.

Volitelně můžete podle potřeby přidat podmínky a udělit ovládací prvky.

Nastavte možnost Povolit zásadu na Zapnuto a pak vyberte Vytvořit.

Poznámka:

Než budete pokračovat, nezapomeňte se nejprve odhlásit z existujících relací.

Po vytvoření zásady se přihlaste ke každé aplikaci nakonfigurované v této zásadě. Ujistěte se, že se přihlašujete pomocí uživatele nakonfigurovaného v zásadách.

Defender for Cloud Apps synchronizuje podrobnosti o zásadách se svými servery pro každou novou aplikaci, ke které se přihlašujete. To může trvat až jednu minutu.

Ověřte, že jsou nakonfigurované řízení přístupu a relací.

Předchozí pokyny vám pomohly vytvořit předdefinované zásady Defenderu for Cloud Apps pro aplikace katalogu přímo v Microsoft Entra ID. V tomto kroku ověřte, že jsou pro tyto aplikace nakonfigurované řízení přístupu a relací.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

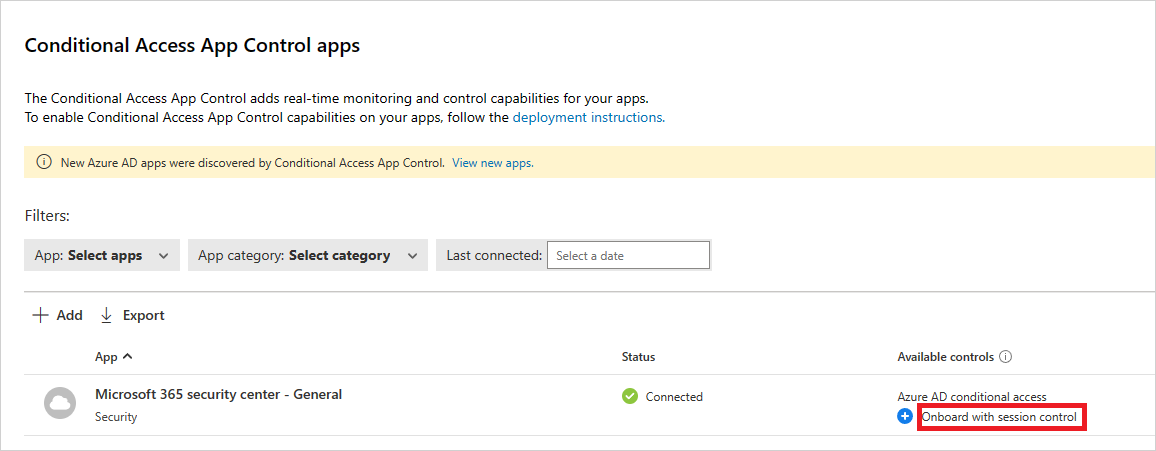

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu. Podívejte se na sloupec Dostupné ovládací prvky a ověřte, že se pro vaše aplikace zobrazí řízení přístupu i podmíněný přístup Azure AD a řízení relací.

Pokud aplikace není povolená pro řízení relace, přidejte ji tak, že vyberete onboarding s ovládacím prvku relace a zkontrolujete použití této aplikace s ovládacími prvky relace. Příklad:

Povolení použití aplikace v produkčním prostředí

Až budete připraveni, tento postup popisuje, jak povolit aplikaci pro použití v produkčním prostředí vaší organizace.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojení ed apps (Aplikace s podmíněným přístupem) vyberte aplikace pro řízení aplikací podmíněného přístupu. V seznamu aplikací na řádku, ve kterém se aplikace, kterou nasazujete, zobrazí, zvolte tři tečky na konci řádku a pak zvolte Upravit aplikaci.

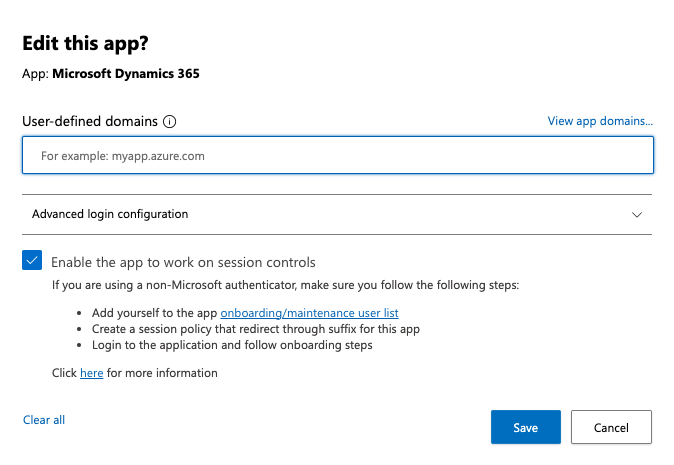

Vyberte Povolit aplikaci pro práci s ovládacími prvky relace a pak vyberte Uložit. Příklad:

Nejprve se odhlaste z existujících relací. Pak se zkuste přihlásit ke každé aplikaci, která byla úspěšně nasazena. Přihlaste se pomocí uživatele, který odpovídá zásadám nakonfigurovaným v Microsoft Entra ID, nebo pro aplikaci SAML nakonfigurovanou s vaším zprostředkovatelem identity.

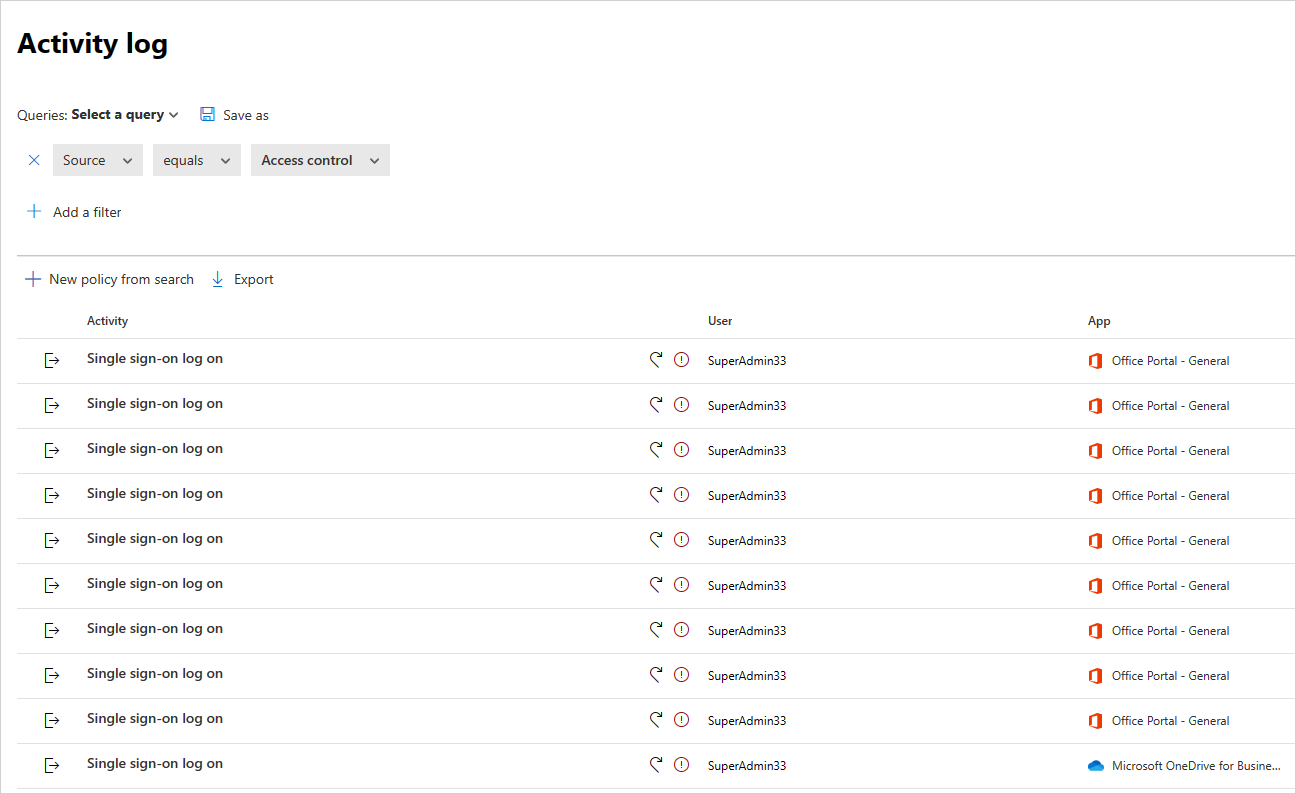

Na portálu Microsoft Defender v části Cloud Apps vyberte protokol aktivit a ujistěte se, že se pro každou aplikaci zaznamenávají aktivity přihlášení.

Můžete filtrovat výběrem možnosti Upřesnit a následným filtrováním pomocí ovládacího prvku Řízení přístupu se rovná zdroji. Příklad:

Doporučujeme přihlásit se k mobilním a desktopovým aplikacím ze spravovaných a nespravovaných zařízení. Tím zajistíte, aby se aktivity správně zaznamenávaly v protokolu aktivit.

Pokud chcete ověřit, že je aktivita správně zachycená, vyberte aktivitu jednotného přihlašování, aby se otevřela zásuvka aktivity. Ujistěte se , že značka uživatelského agenta správně odráží, jestli je zařízení nativním klientem (to znamená mobilní nebo desktopová aplikace), nebo je spravované zařízení (kompatibilní, připojené k doméně nebo platný klientský certifikát).

Poznámka:

Po nasazení nemůžete aplikaci odebrat ze stránky Řízení podmíněného přístupu k aplikacím. Pokud v aplikaci nenastavíte zásady relace ani přístupu, nebude řízení podmíněného přístupu u aplikace měnit žádné chování aplikace.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro