Microsoft Tunnel for Mobile Application Management for Android

Poznámka

Tato funkce je k dispozici jako doplněk Intune. Další informace najdete v tématu Použití funkcí doplňku Intune Suite.

Když do tenanta přidáte Microsoft Tunnel for Mobile Application Management (MAM), můžete použít Microsoft Tunnel VPN Gateway s nezaregistrovanými zařízeními s Androidem a podporovat scénáře MAM. S podporou MAM se vaše nezaregistrovaná zařízení můžou pomocí tunelu bezpečně připojit k vaší organizaci a umožnit tak uživatelům a aplikacím bezpečný přístup k datům vaší organizace.

Platí pro:

- Android Enterprise

Pokud chcete rozšířit stávající konfiguraci tunelu Microsoft o podporu MAM, vytvořte a nasaďte tři profily, které tuto podporu nakonfigurují na nezaregistrovaných zařízeních:

- Zásady konfigurace aplikací pro Microsoft Defender. Tato zásada nakonfiguruje Microsoft Defender for Endpoint na zařízení jako klientskou aplikaci tunelového propojení VPN.

- Zásady konfigurace aplikací pro Microsoft Edge Tato zásada nakonfiguruje Microsoft Edge tak, aby podporoval přepínač identit, který automaticky připojí a odpojí tunel VPN při přechodu z pracovního nebo školního účtu Microsoft na osobní účet Microsoft v Microsoft Edgi.

- Ochrana aplikací zásady, které automaticky spustí připojení k tunelu Microsoft, když aplikace s povoleným MAM na zařízení přistupuje k podnikovým prostředkům.

Díky těmto zásadám vaše stávající konfigurace lokality a serveru pro tunel podporují přístup ze zařízení, která nejsou zaregistrovaná v Intune. Kromě toho se můžete rozhodnout nasadit konfigurace tunelu MAM do zaregistrovaných zařízení místo použití konfigurací tunelu MDM. Zaregistrované zařízení však musí používat pouze konfigurace tunelu MDM nebo konfigurace tunelu MAM, ale ne obojí. Zaregistrovaná zařízení například nemůžou mít aplikaci, jako je Microsoft Edge, která používá konfigurace tunelu MAM, zatímco jiné aplikace používají konfigurace tunelu MDM.

Vyzkoušejte interaktivní ukázku:

Interaktivní ukázka Microsoft Tunnel for Mobile Application Management pro Android ukazuje, jak Tunel pro MAM rozšiřuje VPN Gateway Microsoft Tunnel na podporu zařízení s Androidem, která nejsou zaregistrovaná v Intune.

Požadavky

Infrastruktura a tenant:

Tunel pro MAM vyžaduje stejné aspekty a požadavky jako použití tunelu pro zaregistrovaná zařízení. Další informace najdete v tématu Požadavky na tunel.

Po konfiguraci tunelu Microsoft Tunnel budete připraveni přidat dvě zásady konfigurace aplikací a zásady Ochrana aplikací, které umožňují neregistrovaným zařízením používat tunel. Konfigurace těchto zásad je podrobně popsána v následujících částech.

Zařízení:

Uživatelé zařízení, která nejsou zaregistrovaná ve službě Intune, musí si na zařízení s Androidem nainstalovat následující aplikace, aby mohli použít scénář tunelu pro MAM. Všechny tyto aplikace je možné nainstalovat ručně z obchodu Google Play:

Microsoft Defender – Získat z Microsoft Defender – Aplikace na Google Play. Microsoft Defender zahrnuje klientskou aplikaci tunelu, kterou zařízení používá pro připojení k tunelu Microsoft Tunnel. Pokud chcete podporovat tunel pro MAM, Microsoft Defender for Endpoint musí být verze 1.0.4722.0101 nebo novější.

Microsoft Edge – Získejte ho z Microsoft Edge: Webový prohlížeč – Aplikace na Google Play.

Portál společnosti – získat na Portál společnosti Intune – Aplikace na Google Play. Zařízení musí nainstalovat aplikaci Portál společnosti, i když se uživatelé nebudou muset do aplikace přihlašovat ani registrovat své zařízení pomocí Intune.

Obchodní aplikace:

V případě obchodních aplikací je integrujte se sadou MAM SDK. Později můžete obchodní aplikace přidat do zásad ochrany aplikací a zásad konfigurace aplikací pro tunel MAM. Viz Začínáme s MAM pro Android.

Poznámka

Ujistěte se, že obchodní aplikace pro Android podporují přímý proxy server nebo pac (Proxy Auto-Configuration) pro MDM i MAM.

Verze sady MAM SDK:

Pokud chcete používat funkci důvěryhodných kořenových certifikátů Androidu pro Microsoft Tunnel pro MAM vyžaduje sadu MAM SDK verze 9.5.0 nebo novější, přejděte na verzi 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android na github.com.

Konfigurace zásad pro podporu Microsoft Tunnel pro MAM

Pokud chcete podporovat používání tunelu pro MAM, vytvořte a nasaďte tři profily podrobně popsané v následujících částech. Tyto zásady je možné vytvořit v libovolném pořadí:

- Zásady konfigurace aplikací pro Microsoft Edge

- Zásady konfigurace aplikací pro Microsoft Defender

- zásady Ochrana aplikací pro Microsoft Edge

Když jsou všechny tři nakonfigurované a nasazené do stejných skupin, zásady ochrany aplikací automaticky aktivují tunel pro připojení k SÍTI VPN při každém spuštění Microsoft Edge.

Profil důvěryhodného certifikátu můžete také nakonfigurovat pro použití s Microsoft Edgem a s obchodními aplikacemi, když se musí připojit k místním prostředkům a jsou chráněné certifikátem SSL/TLS vystaveným místní nebo privátní certifikační autoritou (CA). Microsoft Edge ve výchozím nastavení podporuje důvěryhodné kořenové certifikáty. U obchodních aplikací můžete pomocí sady MAM SDK přidat podporu důvěryhodných kořenových certifikátů.

Zásady konfigurace aplikací pro Microsoft Defender

Vytvořte zásadu konfigurace aplikace, která nakonfiguruje Microsoft Defender for Endpoint na zařízení pro použití jako klientská aplikace tunelu.

Poznámka

Ujistěte se, že neregistrované zařízení cílí jenom jedna zásada konfigurace aplikace Defender. Cílení na více než 1 zásad konfigurace aplikací s různými nastaveními tunelu pro Defender for Endpoint způsobí problémy s tunelovým připojením na zařízení.

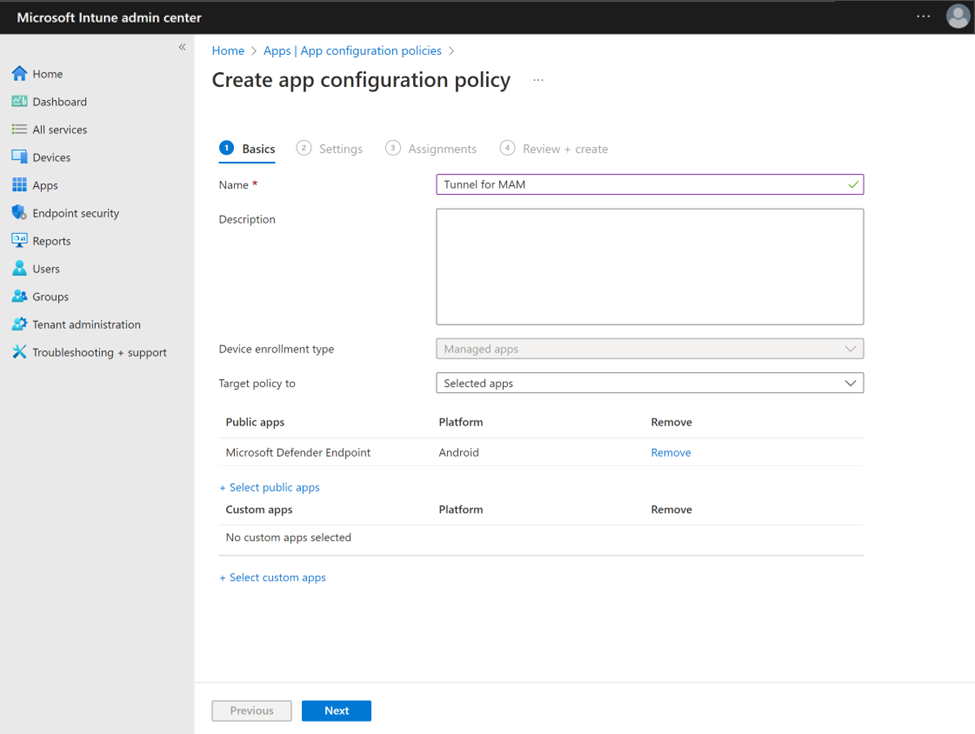

Přihlaste se do Centra pro správu Microsoft Intune a přejděte na Aplikace>App Configuration zásady>Přidat>spravované aplikace.

Na kartě Základy :

- Zadejte Název této zásady a Popis (volitelné).

- Klikněte na Vybrat veřejné aplikace, vyberte Microsoft Defender Koncový bod pro Android a potom klikněte na Vybrat.

Když je Microsoft Defender Koncový bod uvedený v části Veřejné aplikace, vyberte Další.

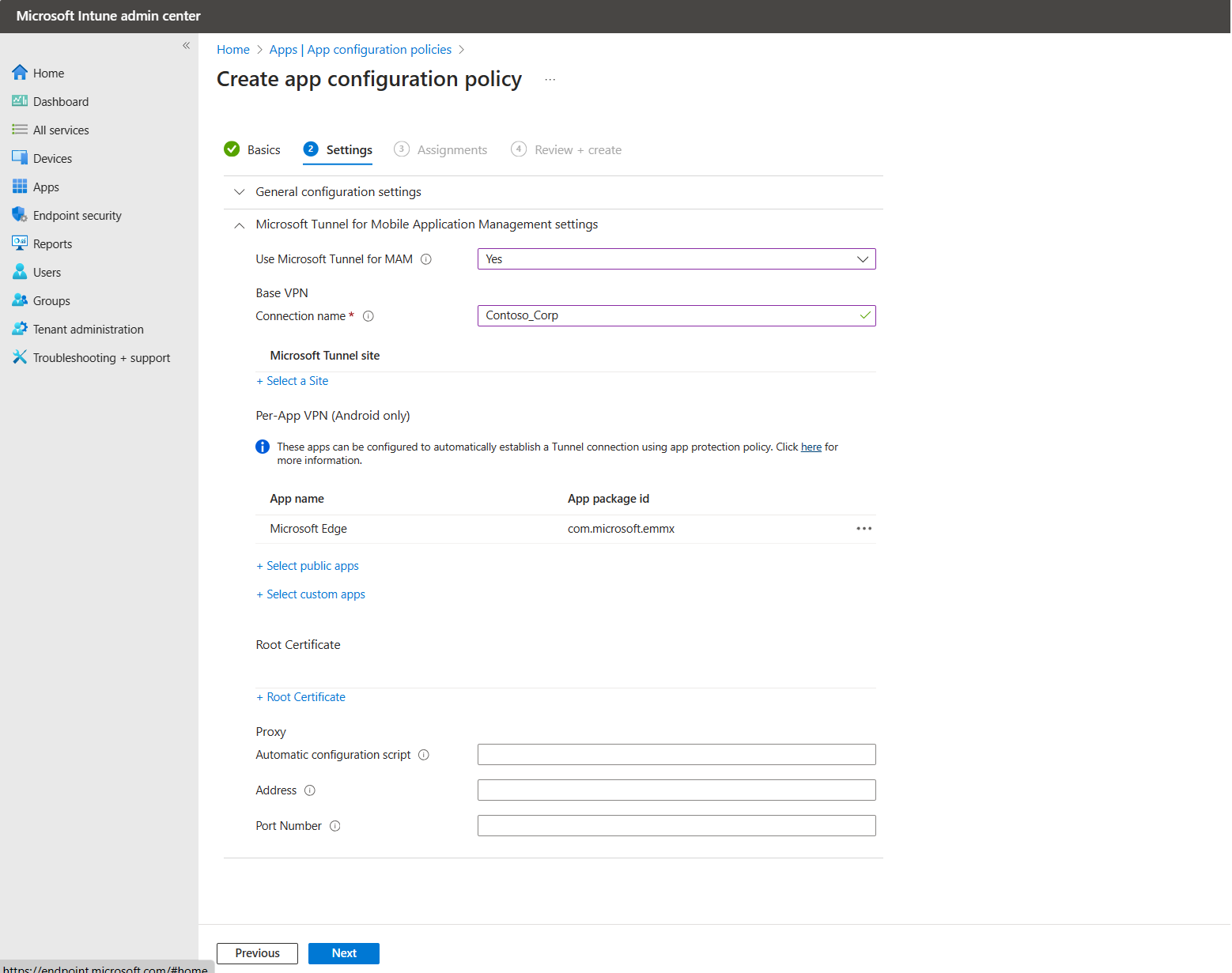

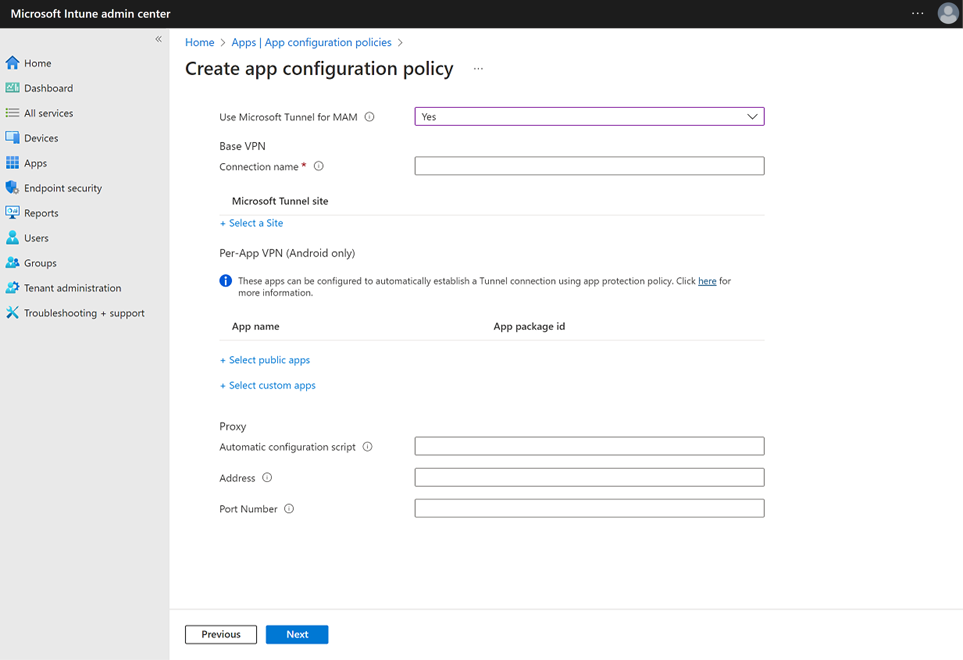

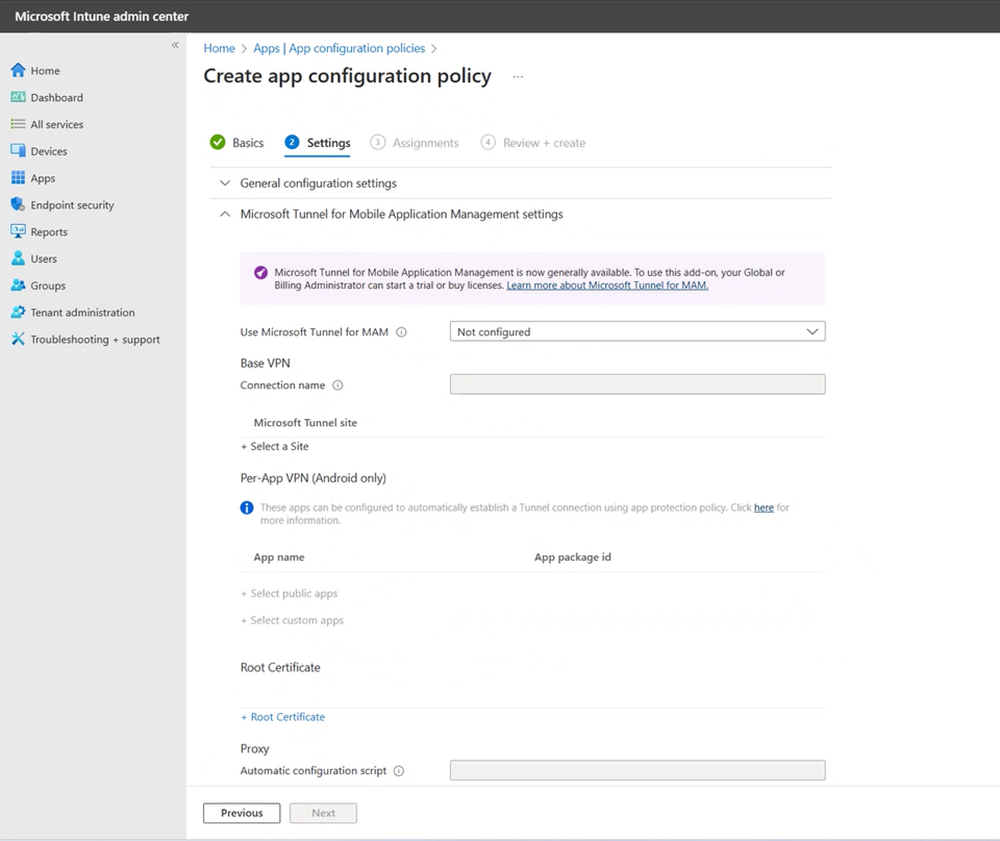

Na kartě Nastavení přeskočte kategorii Obecné nastavení konfigurace , která se pro tuto zásadu nepoužívá. Pro kategorii nastavení tunelu Microsoftu proveďte následující konfigurace:

- Nastavte Použít vpn tunelu Microsoft na Ano.

- Do pole Název připojení zadejte název připojení vaší sítě VPN.

Pak klikněte na Vybrat web:

V části Název lokality vyberte dostupnou lokalitu a potom klikněte na OK.

Vpn pro jednotlivé aplikace (jenom Android) je volitelné nastavení. Pokud chcete omezit použití tunelového připojení VPN na tyto zadané aplikace, vyberte veřejné nebo vlastní aplikace.

Důležité

Pokud chcete zajistit bezproblémové přepínání identit a přesná oznámení tunelu v microsoft Edgi, je nezbytné zahrnout Edge do seznamu SÍTÍ VPN pro jednotlivé aplikace.

Důležité

Tunel MAM pro Android nepodporuje použití always-on VPN. Pokud je trvale zapnutá síť VPN nastavená na Povolit, tunel se úspěšně nepřipojí a odešle oznámení o selhání připojení uživateli zařízení.

Proxy server je volitelné nastavení. Nakonfigurujte nastavení proxy serveru tak, aby splňovalo vaše požadavky na místní síť.

Poznámka

Konfigurace proxy serveru se nepodporují ve verzích Androidu starších než 10. Další informace najdete v tématu VpnService.Builder v dokumentaci pro vývojáře androidu.

Až budete připraveni, pokračujte výběrem možnosti Další .

Na kartě Přiřazení vyberte Přidat skupiny a pak vyberte stejné Microsoft Entra skupiny, do které jste nasadili konfigurační profil aplikace Microsoft Edge, a pak vyberte Další.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit , abyste dokončili vytvoření zásady a nasadili zásadu do přiřazených skupin.

Nová zásada se zobrazí v seznamu zásad konfigurace aplikací.

Zásady konfigurace aplikací pro Microsoft Edge

Vytvořte zásadu konfigurace aplikací pro Microsoft Edge. Tato zásada konfiguruje Microsoft Edge tak, aby podporoval přepínání identit, a poskytuje tak možnost automatického připojení tunelu VPN při přihlášení nebo přepnutí na pracovní nebo školní účet Microsoft a automatické odpojení tunelu VPN při přechodu na osobní účet Microsoft.

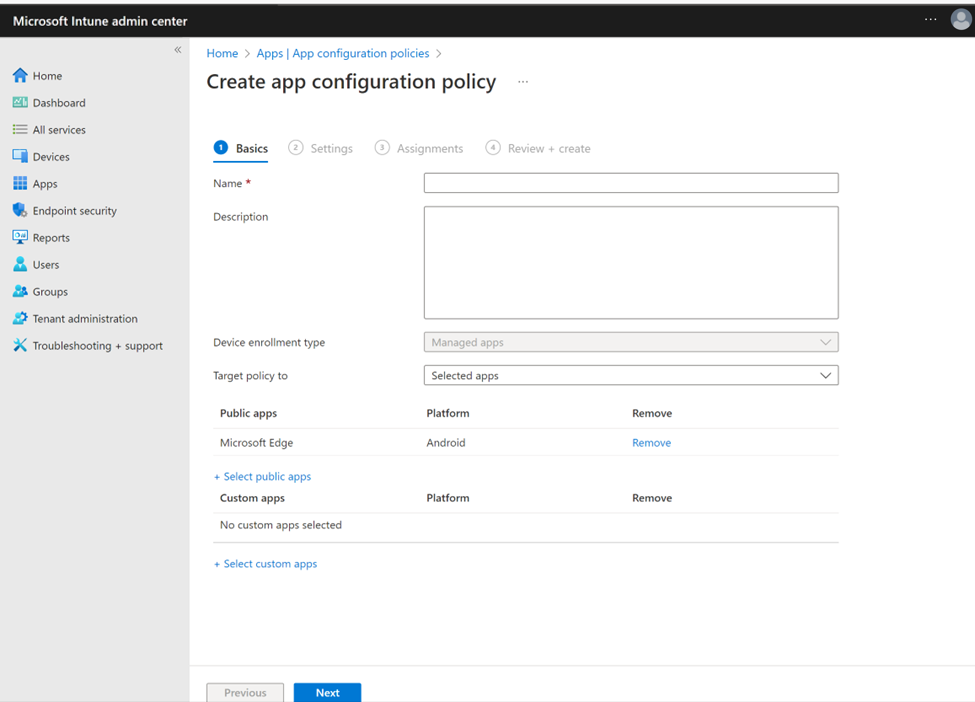

Přihlaste se do Centra pro správu Microsoft Intune a přejděte na Aplikace>App Configuration zásady>Přidat>spravované aplikace.

Na kartě Základy :

- Zadejte Název zásady a Popis (volitelné).

- Klikněte na Vybrat veřejné aplikace, vyberte Microsoft Edge pro Android a pak klikněte na Vybrat.

Jakmile se Microsoft Edge zobrazí jako Veřejné aplikace, vyberte Další.

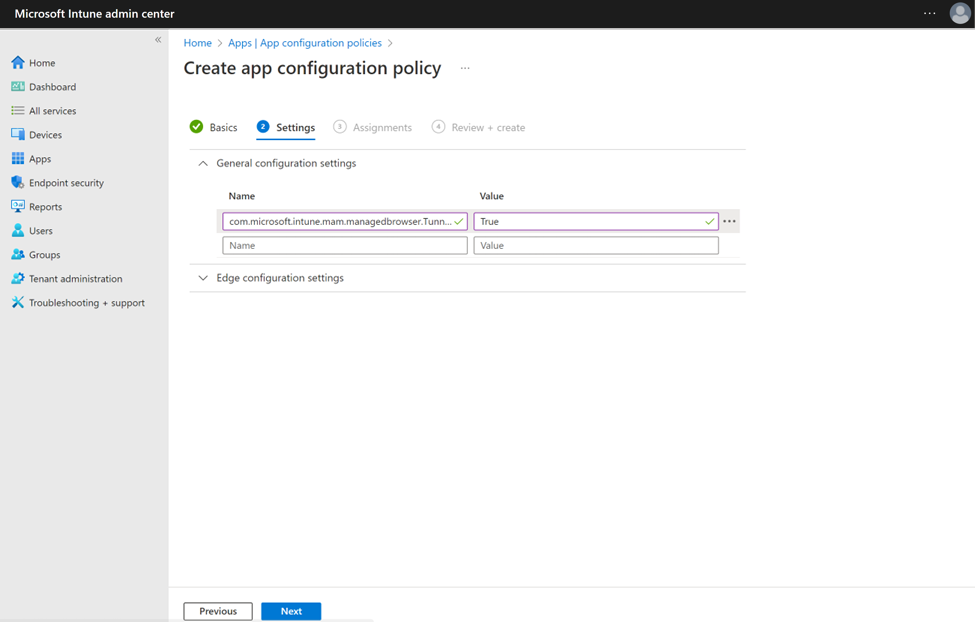

Na kartě Nastavení nakonfigurujte dvojici Název a Hodnota v kategorii Obecné nastavení konfigurace následujícím způsobem:

Name (Název) Popis com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Hodnota:TruePokud je nastavená hodnota True, poskytuje podporu přísného tunelového režimu pro Edge. Když se uživatelé přihlásí k Edgi pomocí účtu organizace a síť VPN není připojená, zablokuje přísný tunelový režim internetový provoz.

Když se síť VPN znovu připojí, bude znovu k dispozici procházení internetu.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Hodnota:TruePokud je nastavená na True, poskytuje podporu přepnutí identity do Edge.

Když se uživatelé přihlásí pomocí pracovního nebo školního účtu, Edge se k síti VPN automaticky připojí. Když uživatelé povolí procházení v privátním režimu, Edge přepne na osobní účet a odpojí síť VPN.Následující obrázek ukazuje

Identity switchnastavení v zásadách konfigurace aplikací pro Microsoft Edge:

Poznámka

Ujistěte se, že na konci nastavení obecné konfigurace nejsou žádné koncové mezery.

Stejnou zásadu můžete použít ke konfiguraci dalších konfigurací Microsoft Edge v kategorii nastavení konfigurace Microsoft Edge . Až budou všechny další konfigurace pro Microsoft Edge připravené, vyberte Další.

Na kartě Přiřazení vyberte Přidat skupiny a pak vyberte jednu nebo více Microsoft Entra skupin, které budou tuto zásadu přijímat. Po konfiguraci skupin vyberte Další.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit , abyste dokončili vytvoření zásady a nasadili zásadu do přiřazených skupin.

Nová zásada se zobrazí v seznamu zásad konfigurace aplikací.

zásady Ochrana aplikací pro Microsoft Edge

Vytvořte zásadu ochrany aplikací, která při spuštění aplikace automaticky spustí připojení VPN tunelu Microsoft.

Poznámka

Po spuštění aplikace se pokusí spustit tunelové připojení VPN. Po spuštění bude mít zařízení přístup k místním síťovým trasám dostupným prostřednictvím služby Microsoft Tunnel Gateway. Pokud chcete omezit přístup k tunelové síti na konkrétní aplikace, nakonfigurujte nastavení VPN pro jednotlivé aplikace (jenom Android).

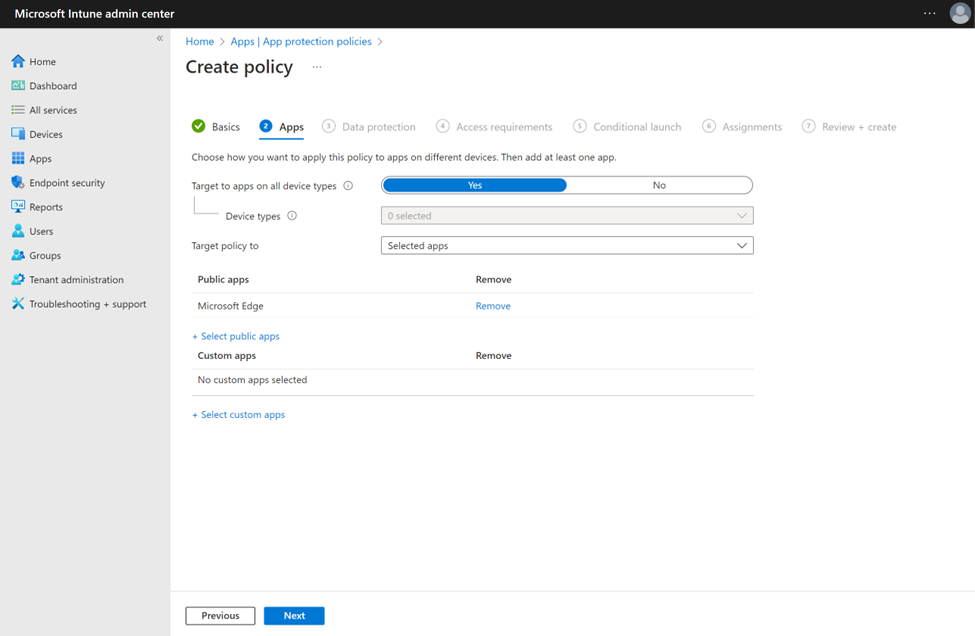

Přihlaste se do Centra pro správu Microsoft Intune a přejděte na Aplikace>Ochrana aplikací zásady>Vytvořit zásadu>pro Android.

Na kartě Základy zadejte Název této zásady a Popis (volitelné) a pak vyberte Další.

Na kartě Aplikace klikněte na Vybrat veřejné aplikace, vyberte Microsoft Edge a pak klikněte na Vybrat.

Když je Microsoft Edge uvedený v seznamu Veřejné aplikace, vyberte Další.

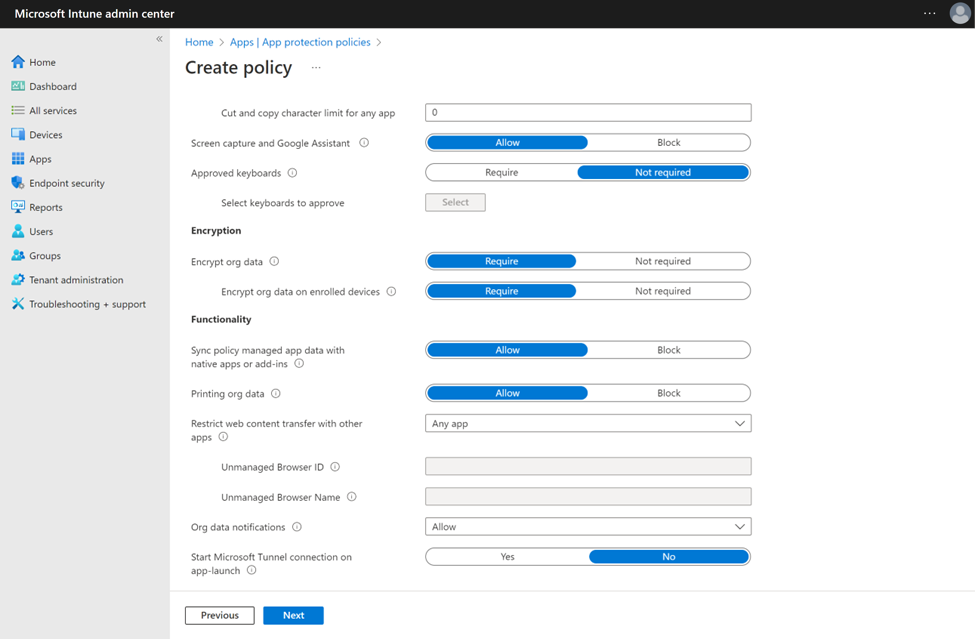

Na kartě Ochrana dat se posuňte do dolní části a nastavte Spustit připojení tunelu Microsoft při spuštění aplikace na Ano a pak vyberte Další.

Pokračujte za karty Požadavky na přístup a Podmíněné spuštění .

Na kartě Přiřazení vyberte Přidat skupiny a pak vyberte stejné Microsoft Entra skupiny, do které jste nasadili dva konfigurační profily aplikací, a pak vyberte Další.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit , abyste dokončili vytvoření zásady a nasadili zásadu do přiřazených skupin.

Nová zásada se zobrazí v seznamu zásad konfigurace aplikací.

Konfigurace obchodních aplikací

Pokud jste obchodní aplikace integrovali se sadou MAM SDK, můžete je použít s microsoft tunnelem tak, že je přidáte jako vlastní aplikace do tří dříve vytvořených zásad tunelu MAM.

Další informace o přidávání vlastních aplikací do zásad najdete v následujících článcích pro tyto dva typy zásad:

- Zásady konfigurace aplikací pro spravované aplikace sady Intune App SDK

- Vytvoření a přiřazení zásad ochrany aplikací

Aby bylo možné obchodní aplikace podporovat na nezaregistrovaných zařízeních, musí se aplikace nasadit jako dostupné aplikace z centra pro správu Microsoft Intune. Intune nemůžete použít k nasazení aplikací jako požadovaných aplikací do nezaregistrovaných zařízení.

Použití profilu důvěryhodného certifikátu

Obchodní aplikace, které používají tunel MAM v Androidu, se musí integrovat se sadou Intune App SDK a musí používat nový tunel pro správce důvěryhodnosti MAM, aby pro své obchodní aplikace využívaly podporu důvěryhodných kořenových certifikátů. Pokud chcete podporovat důvěryhodné kořenové certifikáty, musíte použít minimální verzi sady SDK (nebo novější), jak je podrobně popsáno v části Požadavky tohoto článku.

Správa důvěryhodných kořenových certifikátů:

Pokud vaše aplikace vyžaduje certifikáty SSL/TLS vydané místní nebo privátní certifikační autoritou, aby poskytovaly zabezpečený přístup k interním webům a aplikacím, sada Intune App SDK přidala podporu pro správu důvěryhodnosti certifikátů pomocí tříd rozhraní API MAMTrustedRootCertsManager a MAMCertTrustWebViewClient.

Požadavky:

Formáty certifikátů podporované tunelem mam pro Android:

- Binární soubor X.509 s kódováním DER

- PEM

MAMCertTrustWebViewClient podporuje:

- Android 10 nebo novější

MAMTrustedRootCertsManager podporuje:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

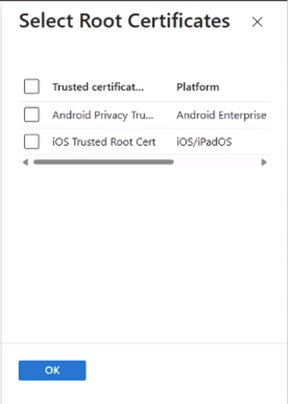

Během konfigurace konfiguračního profilu aplikace pro aplikaci, která bude používat tunel pro MAM, vyberte profil certifikátu, který se použije:

Na kartě Nastavení konfiguračního profilu aplikace rozbalte nastavení Microsoft Tunnel for Mobile Application Management.

Nakonfigurujte následující možnosti:

- Nastavte Použít Microsoft Tunnel pro MAM na Ano.

- Jako Název připojení zadejte název tohoto připojení, který má uživatel, například mam-tunnel-vpn.

- Pak vyberte Vybrat web a zvolte jeden z webů služby Microsoft Tunnel Gateway. Pokud jste ještě nenakonfigurovali web tunelové brány, přečtěte si téma Konfigurace tunelového propojení Microsoft.

- Pokud vaše aplikace vyžaduje důvěryhodný certifikát, výběrem možnosti Kořenový certifikát otevřete podokno Vybrat kořenové certifikáty a pak vyberte profil důvěryhodného certifikátu, který chcete použít.

Informace o konfiguraci profilů kořenových certifikátů najdete v tématu Profily důvěryhodných kořenových certifikátů pro Microsoft Intune.

Po konfiguraci nastavení Tunel MAM vyberte Další a otevřete tak kartu Přiřazení .

Známé problémy

Níže jsou uvedené známé problémy nebo omezení tunelu MAM pro Android.

Tunel pro správu mobilních aplikací nepodporuje Microsoft Defender v režimu osobního profilu

Informace o Microsoft Defender v režimu osobního profilu najdete v tématu Microsoft Defender v osobním profilu na Androidu Enterprise v režimu BYOD.

Alternativní řešení: Žádné.

Tunel MAM se při použití tunelu MDM nepodporuje

Místo konfigurace tunelu MDM můžete použít tunel MAM s zaregistrovanými zařízeními. Zaregistrované zařízení však musí používat pouze konfigurace tunelu MDM nebo konfigurace tunelu MAM, ale ne obojí. Zaregistrovaná zařízení například nemůžou mít aplikaci, jako je Microsoft Edge, která používá konfigurace tunelu MAM, zatímco jiné aplikace používají konfigurace tunelu MDM.

Alternativní řešení: Žádné.

Obchodní aplikace využívající WebView a sadu Intune SDK pro podporu důvěryhodných kořenových certifikátů, interní koncové body jsou nedostupné

Alternativní řešení: Ručně nasaďte a nainstalujte důvěryhodný kořenový certifikát na neregistrovaná zařízení s Androidem, která používají obchodní aplikace s WebView na tunelu.

Androidu se při použití privátní certifikační autority nepodaří sestavit řetěz certifikátů.

Pokud používáte WebView s MAMCertTrustWebViewClient v MAM k ověřování certifikátů, mam deleguje na Android, aby vytvořil řetěz certifikátů z certifikátů poskytovaných správci a serverem. Pokud server, který používá privátní certifikáty, poskytuje úplný řetěz pro připojující se WebView, ale správce nasadí pouze kořenový certifikát, Android může selhat vytvořit řetěz certifikátů a selhat při kontrole důvěryhodnosti serveru. K tomuto chování dochází, protože Android vyžaduje zprostředkující certifikáty k sestavení řetězu na přijatelné úrovni.

Alternativní řešení: Aby bylo zajištěno správné ověření certifikátu, musí správci nasadit kořenový certifikát a všechny zprostředkující certifikáty v Intune. Pokud kořenový certifikát spolu se všemi zprostředkujícími certifikáty nejsou nasazené, android nemusí selhat sestavit řetěz certifikátů a serveru nebude důvěřovat.

Chyba certifikátu Defenderu for Endpoint při použití certifikátu TLS/SSL od privátní certifikační autority

Pokud server brány tunelu Microsoft používá certifikát TLS/SSL vydaný privátní (místní) certifikační autoritou, Microsoft Defender for Endpoint při pokusu o připojení vygeneruje chybu certifikátu.

Alternativní řešení: Ručně nainstalujte odpovídající důvěryhodný kořenový certifikát privátní certifikační autority na zařízení s Androidem. Budoucí aktualizace aplikace Defender for Endpoint zajistí podporu a odstraní nutnost ruční instalace důvěryhodného kořenového certifikátu.

Microsoft Edge se po spuštění na krátkou dobu nemůže spojit s interními prostředky

Okamžitě po otevření Microsoft Edge se prohlížeč pokusí připojit k interním prostředkům, než se úspěšně připojí k tunelu. Výsledkem tohoto chování je, že prohlížeč hlásí, že prostředek nebo cílová adresa URL nejsou k dispozici.

Alternativní řešení: Aktualizujte připojení prohlížeče na zařízení. Prostředek se zpřístupní po navázání připojení k tunelu.

Tři aplikace potřebné k podpoře tunelu pro nezaregistrovaná zařízení nejsou v aplikaci Portál společnosti na zařízení viditelné.

Jakmile jsou aplikace Microsoft Edge, Microsoft Defender for Endpoint a Portál společnosti přiřazené k zařízení, které je dostupné s registrací nebo bez ní, nemůže cílový uživatel aplikace najít v Portál společnosti ani na portal.manage.microsoft.com.

Alternativní řešení: Nainstalujte všechny tři aplikace ručně z obchodu Google Play. Odkazy na všechny tři aplikace na Google Play najdete v tomto článku v části Požadavky .

Chyba: Síť VPN MSTunnel se nepovedlo spustit, požádejte o pomoc správce IT.

Tato chybová zpráva se může zobrazit i v případě, že je tunel připojený.

Alternativní řešení: Tuto zprávu je možné ignorovat.

Chyba: Neplatné licencování, obraťte se na správce.

K této chybě dochází v případě, že verze Microsoft Defender for Endpoint nepodporuje tunel.

Alternativní řešení: Nainstalujte podporovanou verzi Defenderu for Endpoint z Microsoft Defender – Aplikace na Google Play.

Použití více zásad pro Defender ke konfiguraci různých tunelových webů pro různé aplikace se nepodporuje.

Použití dvou nebo více zásad konfigurace aplikací pro Microsoft Defender, které určují různé tunelové weby, se nepodporuje a může vést ke konfliktu časování, který brání úspěšnému použití tunelu.

Alternativní řešení: Zaměřte každé zařízení na jednu zásadu konfigurace aplikací pro Microsoft Defender a zajistěte, aby každé nezaregistrované zařízení bylo nakonfigurované tak, aby používalo jenom jeden web.

Podpora GCC High a FIPS

Microsoft Tunnel pro MAM se nepodporuje v prostředích GCC High Microsoft Tunnel pro MAM nepodporuje standard FIPS (Federal Information Processing Standard). Microsoft Tunnel pro MAM se v prostředích Fairfax nepodporuje.

Další kroky

Viz také:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro