Microsoft Tunnel for Mobile Application Management pro iOS/iPadOS

Poznámka

Tato funkce je k dispozici jako doplněk Intune. Další informace najdete v tématu Použití funkcí doplňků sady Intune.

Když do svého tenanta přidáte Microsoft Tunnel for Mobile Application Management (MAM), můžete použít Microsoft Tunnel VPN Gateway s nezaregistrovanými zařízeními s iOSem a podporovat MAM v následujících scénářích:

- Zajistěte zabezpečený přístup k místním prostředkům pomocí moderního ověřování, jednotného přihlašování (SSO) a podmíněného přístupu.

- Povolit koncovým uživatelům používat své osobní zařízení pro přístup k místním prostředkům společnosti. Registrace mobilních Správa zařízení (MDM) se nevyžaduje a firemní data zůstávají chráněná.

- Umožněte organizacím osvojit si program PŘINESTE SI VLASTNÍ ZAŘÍZENÍ (BYOD). Vlastní zařízení nebo osobní zařízení snižují celkové náklady na vlastnictví, zajišťují ochranu osobních údajů uživatelů a podniková data na těchto zařízeních zůstávají chráněná.

Platí pro:

- iOS/iPadOS

Tunel pro MAM iOS je výkonný nástroj, který organizacím umožňuje bezpečně spravovat a chránit mobilní aplikace. Připojení VPN pro toto řešení se poskytuje prostřednictvím sady Microsoft Tunnel pro MAM iOS SDK.

Kromě použití tunelu MAM s nezaregistrovanými zařízeními ho můžete použít také s zaregistrovanými zařízeními. Zaregistrované zařízení ale musí používat buď konfigurace tunelu MDM, nebo konfigurace tunelu MAM, ale ne obojí. Zaregistrovaná zařízení například nemůžou mít aplikaci, jako je Microsoft Edge, která používá konfigurace tunelu MAM, zatímco jiné aplikace používají konfigurace tunelu MDM.

Vyzkoušejte interaktivní ukázku

Interaktivní ukázka Microsoft Tunnel for Mobile Application Management pro iOS/iPadOS ukazuje, jak Tunel pro MAM rozšiřuje VPN Gateway Microsoft Tunnel pro podporu zařízení s iOS a iPadOS, která nejsou zaregistrovaná v Intune.

Požadované sady SDK pro iOS

Pokud chcete používat Microsoft Tunnel pro MAM iOS, musíte aktualizovat obchodní aplikace tak, aby integrovaly následující tři sady SDK. Doprovodné materiály k integraci jednotlivých sad SDK najdete dále v tomto článku:

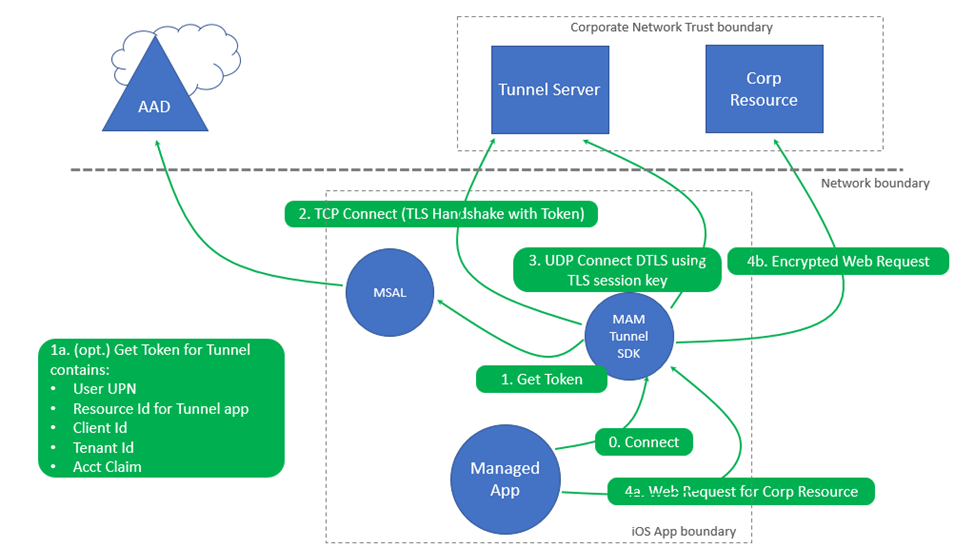

Architektura tunelu pro MAM iOS SDK

Následující diagram popisuje tok ze spravované aplikace, která se úspěšně integrovala se sadou Tunnel for MAM SDK pro iOS.

Akce

- Při počátečním spuštění aplikace se vytvoří připojení prostřednictvím tunelu pro sadu MAM SDK.

- K ověření se vyžaduje ověřovací token.

- Zařízení už může mít ověřovací token Microsoft Entra získaný z předchozího přihlášení pomocí jiné aplikace s podporou MAM na zařízení (jako je Outlook, Microsoft Edge a mobilní aplikace Office Microsoft 365).

- Protokol TCP Connect (TLS Handshake) probíhá s tokenem k serveru tunelu.

- Pokud je ve službě Microsoft Tunnel Gateway povolený protokol UDP, vytvoří se připojení datového kanálu pomocí DTLS. Pokud je protokol UDP zakázaný, použije se k navázání datového kanálu na bránu tunelu protokol TCP. Viz Protokol TCP, poznámky UDP v architektuře tunelového propojení Microsoftu.

- Když se mobilní aplikace připojí k místnímu podnikovému prostředku:

- Dojde k žádosti o připojení rozhraní API Microsoft Tunnel pro MAM pro daný prostředek společnosti.

- Na podnikový prostředek se vytvoří šifrovaný webový požadavek.

Poznámka

Tunel pro MAM iOS SDK poskytuje tunel VPN. Je vymezený na síťovou vrstvu v rámci aplikace. Připojení VPN se nezobrazují v nastavení iOS.

Každá aktivní obchodní aplikace (LOB), která je integrovaná se sadou Tunnel for MAM iOS-SDK a která běží v popředí, představuje aktivní připojení klienta na serveru tunelové brány. Nástroj příkazového řádku mst-cli můžete použít k monitorování aktivních připojení klientů. Informace o nástroji příkazového řádku mst-cli najdete v tématu Referenční informace o službě Microsoft Tunnel Gateway.

Konfigurace zásad Intune pro Microsoft Tunnel pro MAM iOS

Microsoft Tunnel pro MAM iOS používá následující zásady a profily Intune:

- Zásady konfigurace aplikací – Nakonfiguruje nastavení brány Microsoft Tunnel Gateway pro Edge a obchodní aplikace. Můžete přidat libovolné důvěryhodné certifikáty potřebné pro přístup k místním prostředkům.

- zásady Ochrana aplikací – Konfiguruje nastavení ochrany dat. Vytvoří také způsob nasazení zásad konfigurace aplikací, které konfigurují nastavení tunelu Microsoft Pro Edge a obchodní aplikace.

- Profil důvěryhodného certifikátu – pro aplikace, které se připojují k místním prostředkům a jsou chráněné certifikátem SSL/TLS vystaveným místní nebo privátní certifikační autoritou (CA).

Konfigurace zásad konfigurace aplikací pro obchodní aplikace

Vytvořte zásadu konfigurace aplikací pro aplikace, které používají tunel pro MAM. Tato zásada nakonfiguruje aplikaci tak, aby používala konkrétní web služby Microsoft Tunnel Gateway, proxy server a důvěryhodné certifikáty pro edge a obchodní aplikace. Tyto prostředky se používají při připojování k místním prostředkům.

Přihlaste se do Centra pro správu Microsoft Intune a přejděte na Aplikace>App Configuration zásady>Přidat>spravované aplikace.

Na kartě Základy zadejte Název zásady a Popis (volitelné).

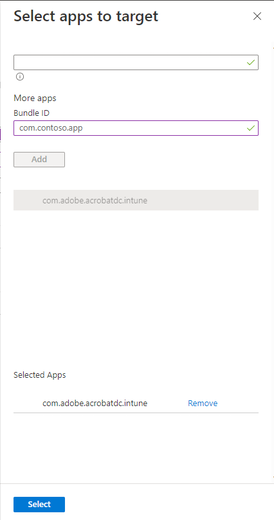

U obchodních aplikací vyberte + Vybrat vlastní aplikace a otevřete podokno Vybrat aplikace k cíli . V podokně Vybrat aplikace k cíli :

- Jako ID sady nebo balíčku zadejte ID sady obchodních aplikací.

- V části Platforma vyberte iOS/iPadOS a pak vyberte Přidat.

- Vyberte aplikaci, kterou jste právě přidali, a pak Vyberte.

Poznámka

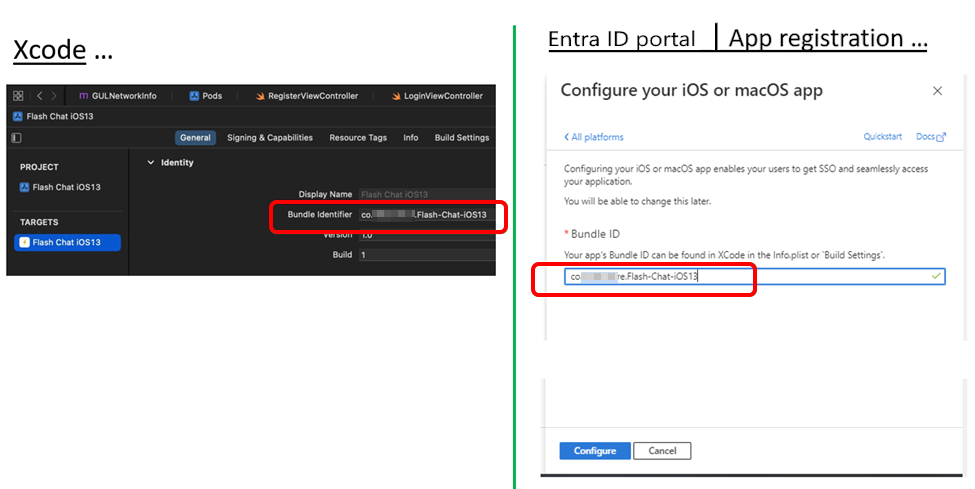

Obchodní aplikace vyžadují integraci sady Intune App SDK pro iOS a MSAL. MSAL vyžaduje registraci aplikace Microsoft Entra. Ujistěte se, že ID sady prostředků použité v zásadách konfigurace aplikace je stejné ID sady prostředků, které jste zadali v Microsoft Entra registraci aplikace a projektu aplikace Xcode. Xcode je integrované vývojářské prostředí Apple, které běží v systému macOS a slouží k integraci sady Tunnel for MAM iOS SDK s vaší aplikací.

Po výběru aplikace vyberte Další.

Další informace o přidávání vlastních aplikací do zásad najdete v tématu Zásady konfigurace aplikací pro spravované aplikace Intune App SDK.

Na kartě Nastavení rozbalte nastavení *Microsoft Tunnel for Mobile Application Management a nakonfigurujte následující možnosti:

Poznámka

Při konfiguraci proxy serveru a rozděleného tunelování:

- Soubor automatického konfiguračního skriptu proxy serveru (PAC) umožňuje povolit rozdělené tunelové propojení i proxy server.

- Při použití adresy proxy serveru nebo čísla portu se nepodporuje povolení rozděleného tunelového propojení ani proxy serveru. Veškerý provoz bude procházet přes proxy server, pokud zahrnuté trasy mají nakonfigurovaný proxy server. Pokud zahrnuté trasy nemají nakonfigurovaný proxy server, veškerý provoz bude vyloučen z používání tunelu.

- Nastavte Použít Microsoft Tunnel pro MAM na Ano.

- Jako Název připojení zadejte název tohoto připojení, který má uživatel, například mam-tunnel-vpn.

- Pak vyberte Vybrat web a zvolte jeden z webů služby Microsoft Tunnel Gateway. Pokud jste ještě nenakonfigurovali web tunelové brány, přečtěte si téma Konfigurace tunelového propojení Microsoft.

- Pokud vaše aplikace vyžaduje důvěryhodný certifikát, vyberte Kořenový certifikát a pak vyberte profil důvěryhodného certifikátu, který chcete použít. Další informace najdete v části Konfigurace profilu důvěryhodného certifikátu dále v tomto článku.

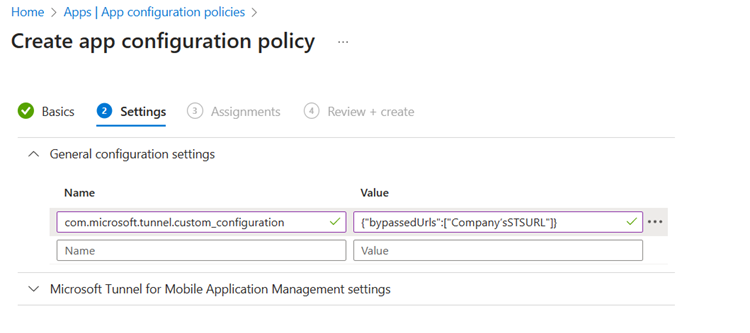

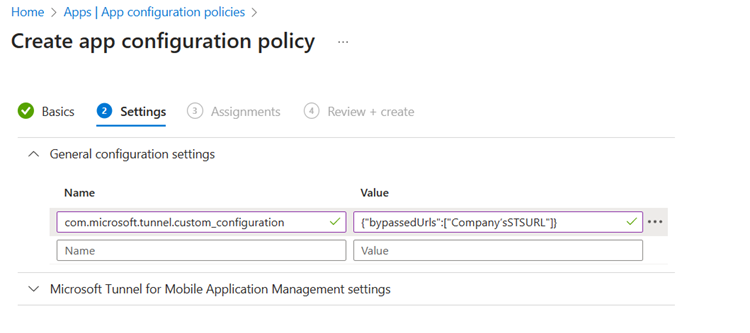

Pro federované Microsoft Entra tenanty se vyžadují následující konfigurace, které zajistí, že se vaše aplikace budou moct ověřovat a přistupovat k požadovaným prostředkům. Tato konfigurace obchází adresu URL veřejně dostupné služby zabezpečených tokenů:

Na kartě Nastavení rozbalte obecné nastavení konfigurace a pak následujícím způsobem nakonfigurujte dvojici Název a Hodnota , abyste nastavili profil Edge pro tunel:

- Jméno =

com.microsoft.tunnel.custom_configuration - Hodnotu =

{"bypassedUrls":["Company'sSTSURL"]}

- Jméno =

Poznámka

Adresa bypassedUrl by měla obsahovat koncový bod služby ZABEZPEČENÍ federace.

Například hodnota se může zobrazit jako {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Po konfiguraci nastavení Tunel MAM vyberte Další a otevřete tak kartu Přiřazení .

Na kartě Přiřazení vyberte Přidat skupiny a pak vyberte jednu nebo více Microsoft Entra skupin uživatelů, které obdrží tuto zásadu. Po konfiguraci skupin vyberte Další.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit , abyste dokončili vytvoření zásady a nasadili zásadu do přiřazených skupin.

Nová zásada se zobrazí v seznamu zásad konfigurace aplikací.

Konfigurace zásad konfigurace aplikací pro Microsoft Edge

Vytvořte zásadu konfigurace aplikací pro Microsoft Edge. Tato zásada nakonfiguruje Edge na zařízení tak, aby se připojil k tunelu Microsoft.

Poznámka

Pokud už máte pro obchodní aplikaci vytvořenou zásadu konfigurace aplikace, můžete tuto zásadu upravit tak, aby zahrnovala Edge a požadované nastavení páru klíč/hodnota .

V Centru pro správu Microsoft Intune přejděte na Aplikace>App Configuration zásady>Přidat>spravované aplikace.

Na kartě Základy :

- Zadejte Název zásady a Popis (volitelné).

- Klikněte na Vybrat veřejné aplikace, vyberte Microsoft Edge pro iOS/iPadOS a pak klikněte na Vybrat.

- Jakmile se Microsoft Edge zobrazí jako Veřejné aplikace, vyberte Další.

Na kartě Nastavení rozbalte obecné nastavení konfigurace a pak následujícím způsobem nakonfigurujte dvojici Název a Hodnota , abyste nastavili profil Edge pro tunel:

Name (Název) Popis com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Hodnota:TruePokud je nastavená hodnota True, poskytuje podporu přísného tunelového režimu pro Edge. Když se uživatelé přihlásí k Edgi pomocí účtu organizace a síť VPN není připojená, zablokuje přísný tunelový režim internetový provoz.

Když se síť VPN znovu připojí, bude znovu k dispozici procházení internetu.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Hodnota:TruePokud je nastavená na True, poskytuje podporu přepnutí identity do Edge.

Když se uživatelé přihlásí pomocí pracovního nebo školního účtu, Edge se k síti VPN automaticky připojí. Když uživatelé povolí procházení v privátním režimu, Edge přepne na osobní účet a odpojí síť VPN.Pouze federované tenanty Microsoft Entra com.microsoft.tunnel.custom_configuration

Hodnota:{"bypassedUrls":["Company'sSTSURL"]}Používá se federovanými tenanty Microsoft Entra. Abyste měli jistotu, že Edge může ověřovat požadované prostředky a přistupovat k požadovaným prostředkům, je toto nastavení povinné. Obchází adresu URL veřejně dostupné služby zabezpečených tokenů.

HodnotabypassedUrlby měla zahrnovat koncový bod služby STS federace. Hodnota může být například .{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}Následující obrázek ukazuje

bypassedUrlnastavení v zásadách konfigurace aplikací pro Microsoft Edge:

Poznámka

Ujistěte se, že na konci nastavení obecné konfigurace nejsou žádné koncové mezery.

Stejnou zásadu můžete použít ke konfiguraci dalších konfigurací Microsoft Edge v kategorii nastavení konfigurace Microsoft Edge . Až budou všechny další konfigurace pro Microsoft Edge připravené, vyberte Další.

Na kartě Přiřazení vyberte Přidat skupiny a pak vyberte jednu nebo více Microsoft Entra skupin, které budou tuto zásadu přijímat. Po konfiguraci skupin vyberte Další.

Na kartě Zkontrolovat a vytvořit vyberte Vytvořit , abyste dokončili vytvoření zásady a nasadili zásadu do přiřazených skupin.

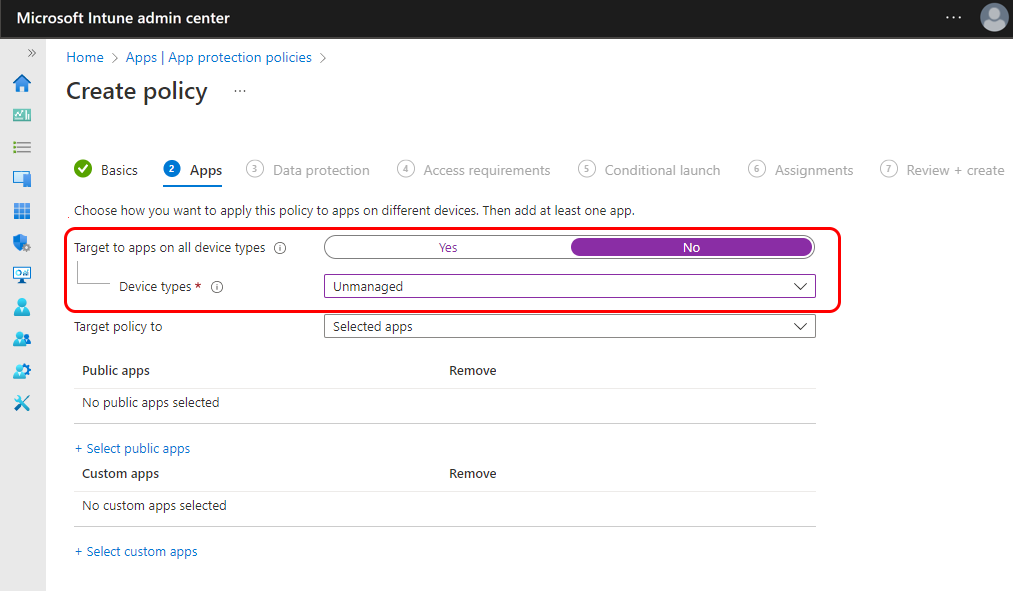

Konfigurace zásad ochrany aplikací

Ke konfiguraci tunelu Microsoft pro aplikace, které používají Microsoft Tunnel pro MAM iOS, se vyžadují zásady Ochrana aplikací.

Tato zásada poskytuje potřebnou ochranu dat a zavádí způsob, jak do aplikací doručovat zásady konfigurace aplikací. Pokud chcete vytvořit zásady ochrany aplikací, postupujte následovně:

Přihlaste se do Centra pro správu Microsoft Intune a přejděte na Aplikace>Ochrana aplikací zásady>+ Vytvořit zásadu> a vyberte iOS/iPadOS.

Na kartě Základy zadejte Název zásady a Popis (volitelné) a pak vyberte Další.

Na kartě Aplikace :

- Nastavte Cílové aplikace na všech typech zařízení na Ne.

- V části Typy zařízení vyberte Nespravované.

U obchodních aplikací vyberte + Vybrat vlastní aplikace a otevřete podokno Vybrat aplikace k cíli . Dále v podokně Vyberte aplikace, na které chcete cílit :

- Jako ID sady zadejte ID sady obchodních aplikací a pak vyberte Přidat.

- Vyberte aplikaci, kterou jste právě přidali, a pak Vyberte.

Poznámka

Obchodní aplikace vyžadují integraci sady Intune App SDK pro iOS a MSAL. MSAL vyžaduje registraci aplikace Microsoft Entra. Ujistěte se, že ID sady prostředků použité v zásadách konfigurace aplikace je stejné ID sady prostředků, které jste zadali v Microsoft Entra registraci aplikace a projektu aplikace Xcode.

Na kartách Ochrana dat, Požadavky na přístup a Podmíněné spuštění nakonfigurujte všechna zbývající nastavení zásad ochrany aplikací na základě vašich požadavků na nasazení a ochranu dat.

Na kartě Přiřazení vyberte Přidat skupiny a pak vyberte jednu nebo více Microsoft Entra skupin uživatelů, které obdrží tuto zásadu. Po konfiguraci skupin vyberte Další.

Nová zásada se zobrazí v seznamu zásad Ochrana aplikací.

Konfigurace profilu důvěryhodného certifikátu

Aplikace, které používají tunel MAM pro připojení k místnímu prostředku chráněnému certifikátem SSL/TLS vystaveným místní nebo privátní certifikační autoritou (CA), vyžadují profil důvěryhodného certifikátu. Pokud vaše aplikace nevyžadují tento typ připojení, můžete tuto část přeskočit. Profil důvěryhodného certifikátu se do zásad konfigurace aplikace nepřidá.

Profil důvěryhodného certifikátu se vyžaduje k vytvoření řetězu důvěryhodnosti s vaší místní infrastrukturou. Profil umožňuje zařízení důvěřovat certifikátu používanému místním webovým nebo aplikačním serverem a zajistit tak zabezpečenou komunikaci mezi aplikací a serverem.

Tunel pro MAM používá datovou část certifikátu veřejného klíče obsaženou v profilu důvěryhodného certifikátu Intune, ale nevyžaduje, aby byl profil přiřazený k žádným Microsoft Entra skupinám uživatelů nebo zařízení. V důsledku toho je možné použít profil důvěryhodného certifikátu pro libovolnou platformu. Zařízení s iOSem proto může tento požadavek splnit pomocí profilu důvěryhodného certifikátu pro Android, iOS nebo Windows.

Důležité

Tunel pro sadu MAM iOS SDK vyžaduje, aby důvěryhodné certifikáty používaly binární formát X.509 nebo PEM s kódováním DER .

Během konfigurace konfiguračního profilu aplikace pro aplikaci, která bude používat tunel pro MAM, vyberete použitý profil certifikátu. Informace o konfiguraci těchto profilů najdete v tématu Profily důvěryhodných kořenových certifikátů pro Microsoft Intune.

Konfigurace obchodních aplikací v Centrum pro správu Microsoft Entra

Obchodní aplikace, které používají Microsoft Tunnel pro MAM iOS, vyžadují:

- Cloudová aplikace instančního objektu služby Microsoft Tunnel Gateway

- registrace aplikace Microsoft Entra

Instanční objekt služby Microsoft Tunnel Gateway

Pokud ještě není vytvořený pro podmíněný přístup MDM tunelu Microsoft, zřiďte cloudovou aplikaci instanční objekt služby Microsoft Tunnel Gateway. Pokyny najdete v tématu Použití brány VPN tunelu Microsoft se zásadami podmíněného přístupu.

registrace aplikace Microsoft Entra

Když integrujete tunnel for MAM iOS SDK do obchodní aplikace, musí následující nastavení registrace aplikace odpovídat vašemu projektu aplikace Xcode:

- ID aplikace

- ID tenanta

V závislosti na vašich potřebách zvolte jednu z následujících možností:

Vytvoření nové registrace aplikace

Pokud máte aplikaci pro iOS, která ještě nebyla integrovaná se sadou Intune App SDK pro iOS nebo knihovnou Microsoft Authentication Library (MSAL), musíte vytvořit novou registraci aplikace. Postup vytvoření nové registrace aplikace:- Registrace aplikace

- Konfigurace ověřování

- Přidání oprávnění rozhraní API

- Konfigurace tokenu

- Ověření pomocí asistent integrace

Aktualizace existující registrace aplikace

Pokud máte aplikaci pro iOS, která byla dříve integrovaná se sadou Intune App SDK pro iOS, musíte zkontrolovat a aktualizovat stávající registraci aplikace.

Vytvoření nové registrace aplikace

V Microsoft Entra online dokumentaci najdete podrobné pokyny a pokyny k vytvoření registrace aplikace.

Následující doprovodné materiály jsou specifické pro požadavky na integraci tunelu pro SADU MAM pro iOS SDK.

V Centrum pro správu Microsoft Entra vašeho tenanta rozbalte Aplikace a pak vyberte Registrace aplikací>+ Nová registrace.

Na stránce Registrace aplikace :

- Zadejte **název registrace aplikace.

- Vyberte Účet pouze v tomto organizačním adresáři (pouze YOUR_TENANT_NAME – jeden tenant).

- Identifikátor URI přesměrování není v tuto chvíli potřeba zadávat. Jeden se vytvoří automaticky v pozdějším kroku.

Výběrem tlačítka Zaregistrovat dokončete registraci a otevřete stránku Přehled pro registraci aplikace.

V podokně Přehled si poznamenejte hodnoty ID aplikace (klienta) a ID adresáře (tenanta). Tyto hodnoty se vyžadují pro projekt Xcode registrace aplikací. Po nahrání těchto dvou hodnot vyberte v části Spravovat možnost Ověřování.

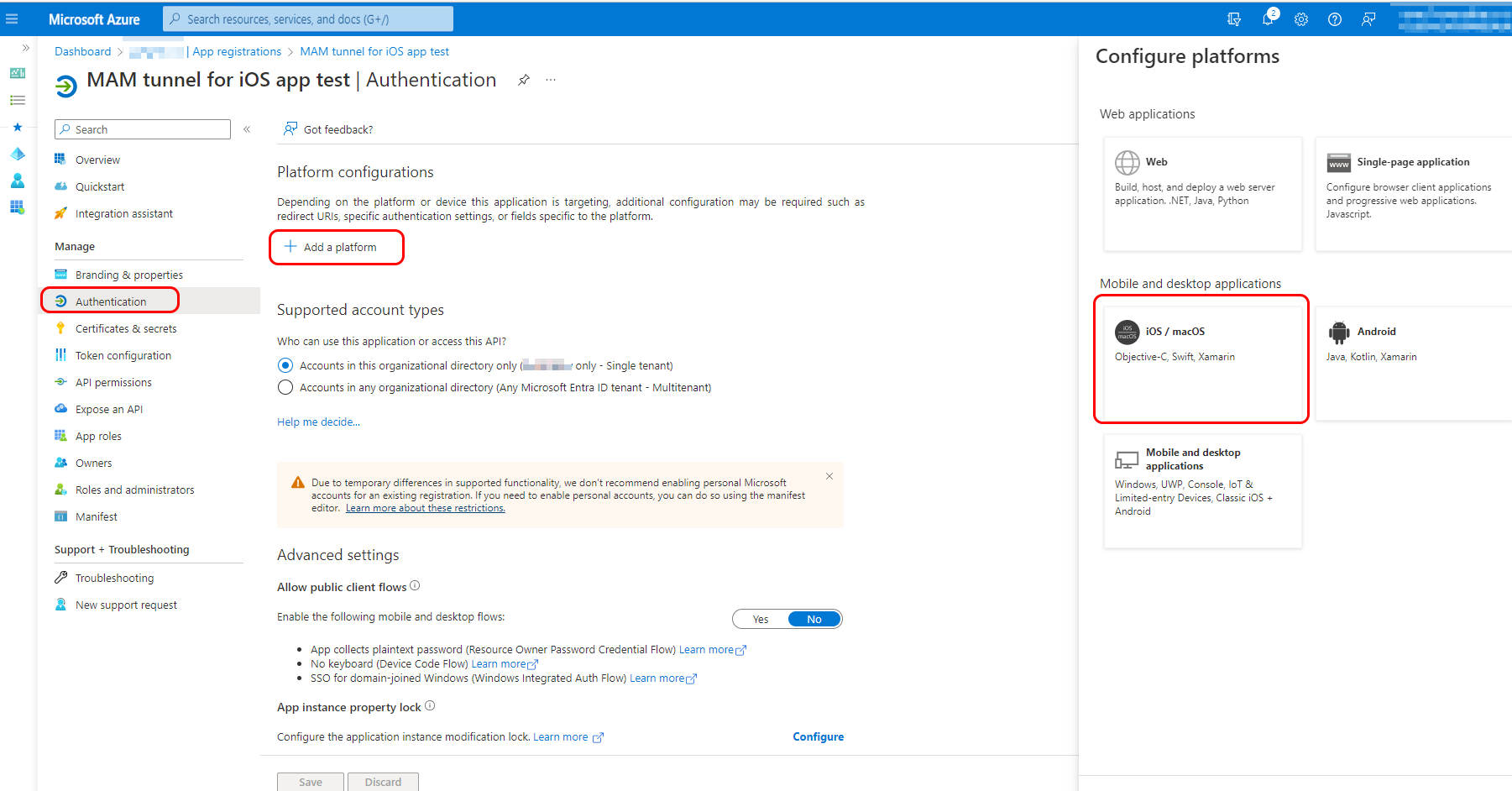

V podokně Ověřování pro registraci aplikace vyberte + Přidat platformu a pak vyberte dlaždici pro iOS/macOS. Otevře se podokno Konfigurace aplikace pro iOS nebo macOS .

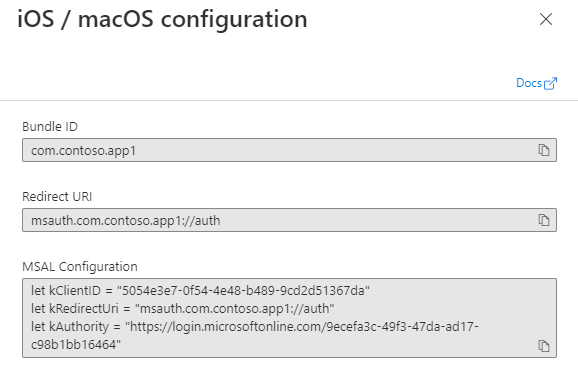

V podokně Konfigurace aplikace pro iOS nebo macOS zadejte ID sady pro aplikaci Xcode, která se má integrovat se sadou Tunnel for MAM iOS SDK, a pak vyberte Konfigurovat. Otevře se podokno konfigurace iOS/macOS.

ID sady v tomto zobrazení se musí přesně shodovat s ID sady v Xcode. Tyto podrobnosti najdete v následujících umístěních v projektu Xcode:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Obecná > identita projektu>: ID sady

Identifikátor URI přesměrování a konfigurace MSAL se vygenerují automaticky. Dokončení vyberte Hotovo v dolní části dialogového okna. Pro ověřování se nevyžadují žádná další nastavení.

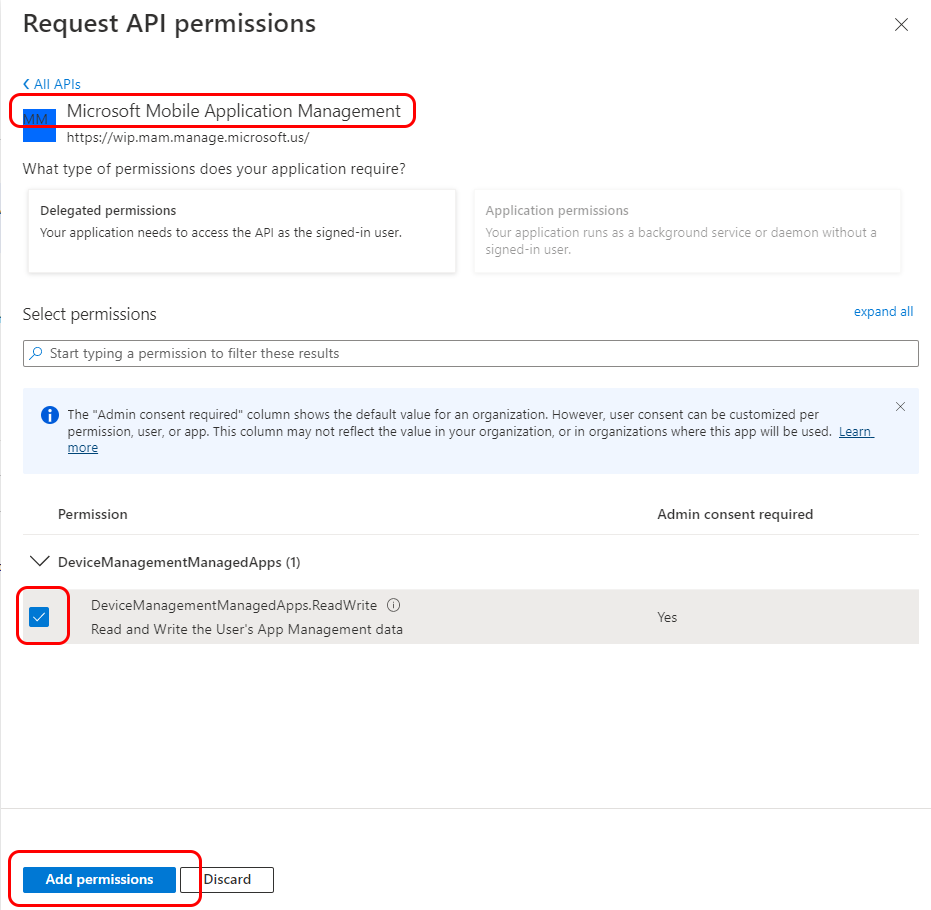

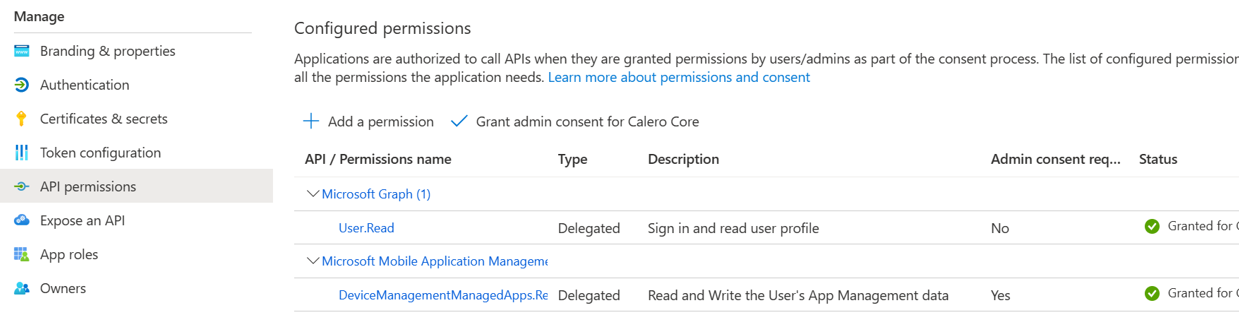

Pak při prohlížení registrace aplikace vyberte Oprávnění rozhraní API a pak + Přidat oprávnění. Přidejte oprávnění rozhraní API pro správu mobilních aplikací Microsoft a bránu Microsoft Tunnel Gateway:

- Na stránce Vyžádat oprávnění rozhraní API vyberte kartu rozhraní API, která používá moje organizace.

- Vyhledejte Microsoft Mobile Application Management, vyberte výsledek a pak zaškrtněte políčko.

- Vyberte Přidat oprávnění.

Potom zopakujte postup pro druhé oprávnění:

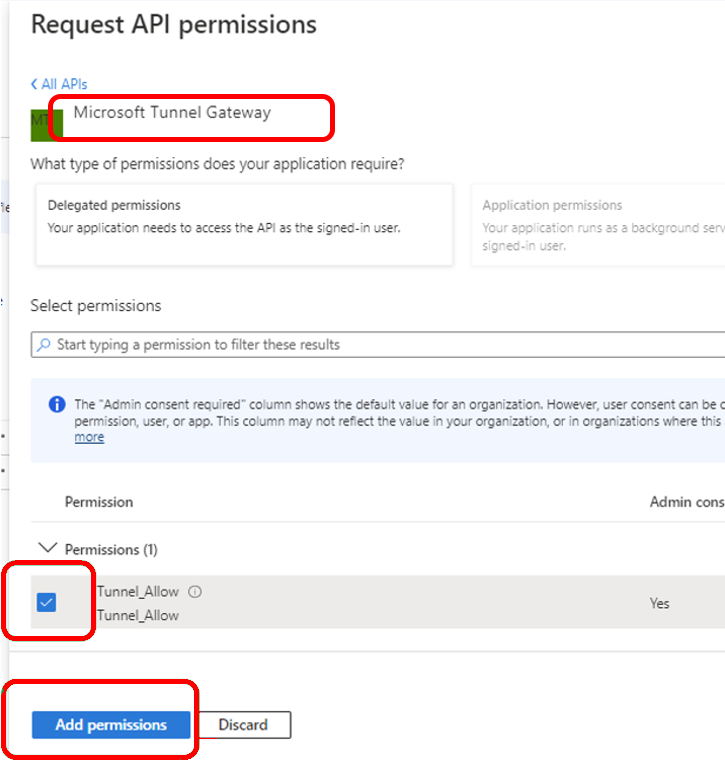

- Vyberte + Přidat oprávnění a přejděte na kartu Rozhraní API, která moje organizace používá .

- Vyhledejte Microsoft Tunnel Gateway, vyberte výsledek a pak zaškrtněte políčko Povolit tunel.

- Vyberte Přidat oprávnění.

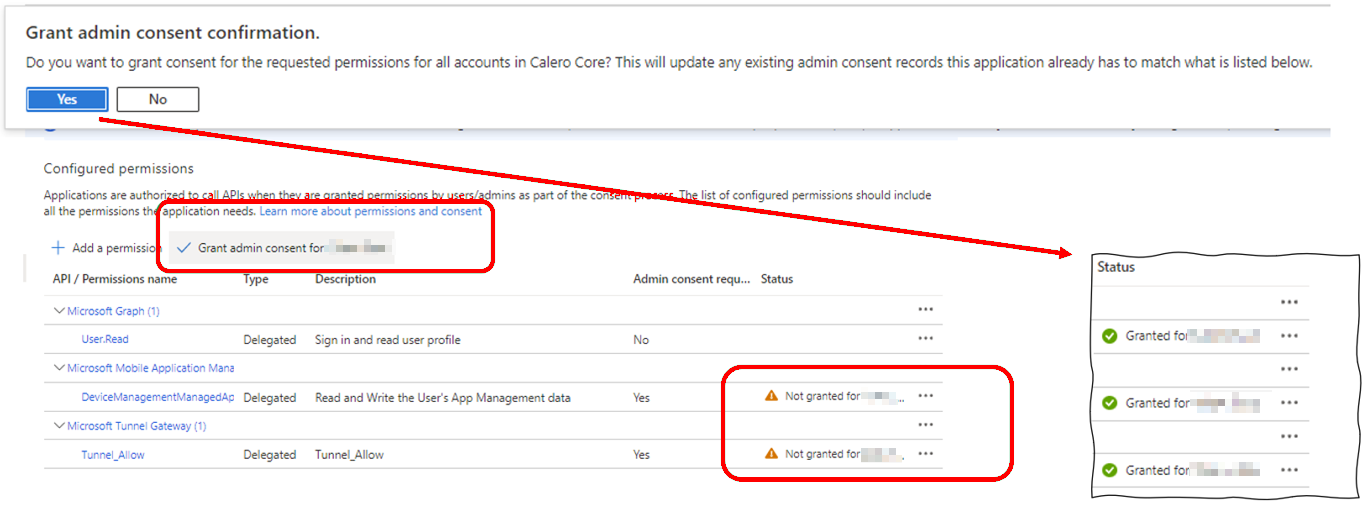

Konfiguraci dokončíte tak, že se vrátíte do podokna Oprávnění rozhraní API , vyberete Udělit souhlas správce pro YOUR_TENANT a pak vyberete Ano.

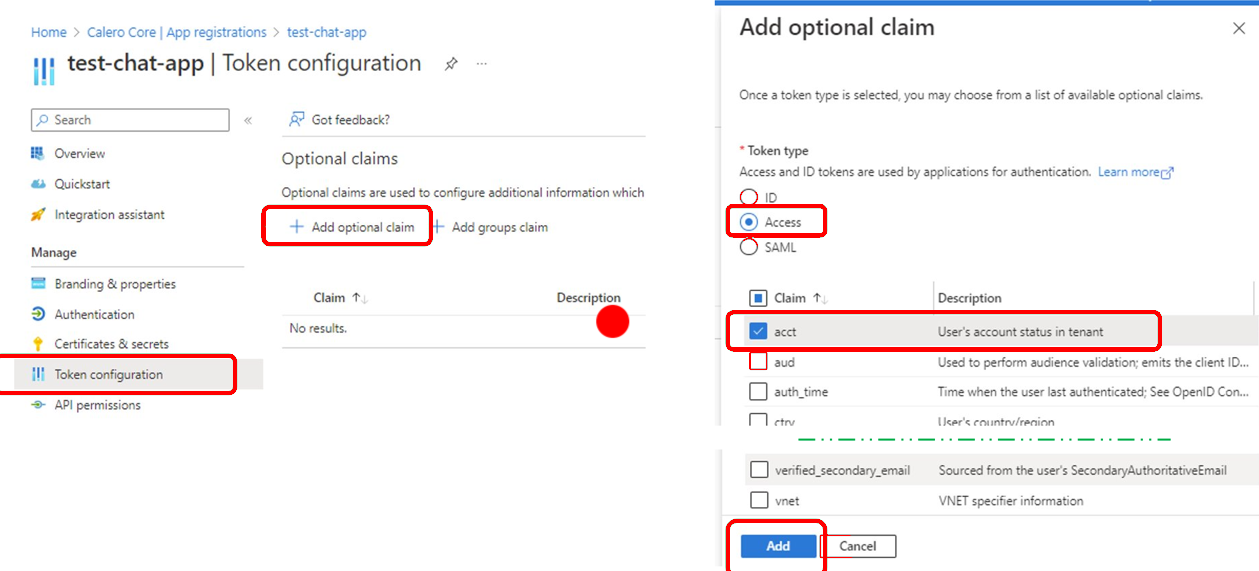

Pak při prohlížení registrace aplikace vyberte Konfigurace tokenu a pak + Přidat volitelnou deklaraci identity. Na stránce Přidat volitelnou deklaraci identity v poli Typ tokenu vyberte Přístup a pak v části Deklarace identity zaškrtněte políčko pro přístup. Tunel pro MAM vyžaduje tento ověřovací token k ověření uživatelů Microsoft Entra ID. Vyberte Přidat a dokončete konfiguraci tokenu.

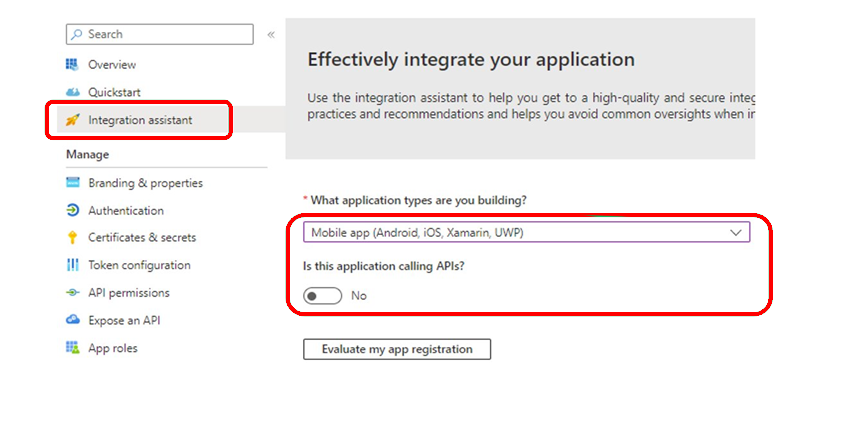

Pokud chcete ověřit, že se všechna nastavení úspěšně použila, vyberte Integrace asistent:

- V části Jaké typy aplikací vytváříte? vyberte Mobilní aplikace (Android, iOS, Xamarin, UPW).

- Nastavte Možnost Volá tato aplikace rozhraní API? na Ne a pak vyberte Vyhodnotit registraci aplikace.

Ve výsledcích by se měl zobrazit stav Dokončeno u doporučených i doporučených konfigurací.

Aktualizace existující registrace aplikace

Pokud už máte registraci aplikace, můžete ji místo vytváření nové aplikace aktualizovat. Zkontrolujte následující nastavení a v případě potřeby proveďte změny.

- ID aplikace a ID tenanta

- Konfigurace ověřování

- Oprávnění rozhraní API

- Konfigurace tokenu

- Asistent integrace

V Centrum pro správu Microsoft Entra rozbalte Položku Aplikace a pak vyberte Registrace aplikací. Dále vyberte registraci aplikace, kterou chcete zkontrolovat a aktualizovat, a otevřete její podokno Přehled . Poznamenejte si hodnoty ID aplikace (klienta) a ID adresáře (tenanta).

Tyto hodnoty se musí přesně shodovat s následujícími hodnotami v projektu aplikace Xcode:

- info.plist > IntuneMAMSettings

- ID aplikace (klienta) = ADALClientId

- ID adresáře (tenanta) = ADALAuthority

- info.plist > IntuneMAMSettings

Vyberte Ověřování a zkontrolujte typ platformy aplikace. Musí to být iOS/macOS a id sady aidentifikátor URI přesměrování. Identifikátor URI přesměrování musí být vytvořen jako

msauth.Your_Bundle_ID://auth.Pak vyberte Zobrazit a zobrazte podrobnosti o ID sady a identifikátoru URI přesměrování. Ujistěte se, že je k dispozici konfigurace MSAL . Pokud není, pokyny najdete v tématu Vytvoření aplikace Microsoft Entra a instančního objektu, který má přístup k prostředkům.

Stejně jako v předchozím kroku porovnejte hodnoty ID sady a Identifikátor URI přesměrování s těmito hodnotami z projektu aplikace Xcode:

- Obecná > identita projektu>: ID sady

- info.plist > IntuneMAMSettings: ADALRedirectUri

Ujistěte se také, že identifikátor sady Xcode v projektu aplikace odpovídá ID sady prostředků registrace aplikace:

Ověřte a aktualizujte oprávnění rozhraní API. Ujistěte se, že už máte nastavená oprávnění ke správě mobilních aplikací MicrosoftGraphu a Microsoftu.

Dále přidejte oprávnění pro instanční objekt služby Microsoft Tunnel Gateway :

Vyberte + Přidat oprávnění.

Vyberte kartu rozhraní API, které používá moje organizace .

Vyhledejte Microsoft Tunnel Gateway a vyberte ji, pokud chcete požádat o oprávnění rozhraní API.

Pokud se brána Microsoft Tunnel Gateway v seznamu nezobrazuje, není zřízená. Informace o jeho zřízení najdete v tématu Použití brány VPN tunelu Microsoft se zásadami podmíněného přístupu.

Vyberte oprávnění Tunnel_Allow a pokračujte výběrem možnosti Přidat oprávnění .

Dále udělte souhlas správce pro nová oprávnění:

- Vyberte Udělit souhlas správce pro YOUR_TENANT_NAME.

- V dialogovém okně Udělit souhlas správce vyberte Ano.

Po aktualizaci byste měli vidět následující tři oprávnění rozhraní API se stavem Uděleno pro YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Výběrem možnosti Konfigurace tokenu potvrďte nastavení. V části Deklarace identity byste měli vidět hodnotu pro přístup s typem tokenuAccess.

Pokud není přístup k dispozici, vyberte +Přidat volitelnou deklaraci identity a přidejte deklaraci identity:

- Jako Typ tokenu vyberte Přístup.

- Zaškrtněte políčko pro přístup.

- Vyberte Přidat a dokončete konfiguraci.

Výběrem možnosti Integrace asistent ověřte registraci aplikace:

- V části Jaké typy aplikací vytváříte? vyberte Mobilní aplikace (Android, iOS, Xamarin, UPW).

- Nastavte Možnost Volá tato aplikace rozhraní API? na Ne a pak vyberte Vyhodnotit registraci aplikace.

Ve výsledcích by se měl zobrazit stav Dokončeno u doporučených i doporučených konfigurací.

Integrace obchodních aplikací Xcode

Xcode je integrované vývojářské prostředí Apple, které běží v systému macOS a slouží k integraci sady Tunnel for MAM iOS SDK s vaší aplikací.

Níže jsou uvedené požadavky na použití Xcode k úspěšné integraci aplikace pro iOS pro použití Microsoft Tunnel pro MAM iOS:

- macOS – spuštění Xcode

- Xcode 14.0 nebo novější

- MAM-SDK – minimální verze: 16.1.1

- MSAL-SDK – minimální verze: 1.2.3

- Tunnel for MAM iOS SDK, k dispozici na GitHubu

Pokyny k integraci sady SDK najdete v příručce pro vývojáře tunelu pro sadu MAM pro iOS SDK.

Známé problémy

Níže jsou uvedené známé problémy nebo omezení tunelu pro MAM v iOSu. Informace o známých problémech se sadou Microsoft Tunnel pro MAM iOS SDK najdete v tématu Tunel pro sadu MAM pro iOS SDK.

Tunel MAM se při použití tunelu MDM nepodporuje

Místo konfigurace tunelu MDM můžete použít tunel MAM s zaregistrovanými zařízeními. Nasazení zásad konfigurace aplikace tunelu MDM i MAM, které obsahují nastavení tunelu Microsoft, ale není podporované a vede k selhání sítí klientů.

Zaregistrovaná zařízení například nemůžou mít aplikaci, jako je Microsoft Edge, která používá nastavení zásad konfigurace aplikace tunelu MAM, zatímco jiné aplikace používají konfigurace tunelu MDM.

Alternativní řešení: Pokud chcete používat tunel MAM s zaregistrovanými zařízeními, ujistěte se, že aplikace Defender for Endpoint pro iOS nemá zásady konfigurace aplikací s nakonfigurovaným nastavením tunelu Microsoft.

Integrace Firebase s tunelem pro iOS MAM

Pokud používáte Microsoft Tunnel pro iOS s aplikací, která integruje Firebase, pokud aplikace před inicializací Firebase nenaváže připojení k tunelu, může dojít k problémům s inicializací a neočekávanému chování.

Alternativní řešení: Pokud se chcete tomuto problému vyhnout, před inicializací Firebase se ujistěte, že logika aplikace upřednostňuje navázání úspěšného připojení k tunelu.

Další informace o Firebase najdete v tématu https://firebase.google.com/.

Nově vytvořená vlastní aplikace se nezobrazuje v uživatelském prostředí

Když vytvoříte vlastní zásady konfigurace aplikací, nově přidaná aplikace se nemusí zobrazit v seznamu cílových aplikací nebo v seznamu dostupných vlastních aplikací.

Alternativní řešení: Tento problém můžete vyřešit aktualizací Centra pro správu Intune a opětovným přístupem k zásadám:

- V Centru pro správu Intune přejděte na Aplikace>App Configuration Přidat zásady>.

- Vyberte vlastní aplikace, přidejte ID balíčku nebo balíčku pro iOS, dokončete tok a vytvořte zásadu konfigurace aplikace.

- Upravte základní nastavení. Nově přidané ID sady prostředků by se mělo zobrazit v seznamu cílových vlastních aplikací.

Aplikace Microsoft Azure Authenticator nefunguje s tunelem pro podmíněný přístup MAM pro iOS

Alternativní řešení: Pokud máte zásadu podmíněného přístupu pro službu Microsoft Tunnel Gateway, která vyžaduje vícefaktorové ověřování jako řízení přístupu, musíte implementovat metodu onTokenRequiredWithCallback ve třídě Delegát tunelu Microsoftu v rámci obchodních aplikací.

Tenanti federovaných Microsoft Entra

V konfiguraci aplikace vytvořte obecné nastavení konfigurace, které vyloučí zákazníky z tokenů zabezpečení (ADRESA URL federovaného serveru) a vyřeší tak problém s přihlášením MAM-Tunnel připojení:

Zkušenosti v prohlížeči Edge, když se uživatelé přihlašují pomocí pracovního účtu. Došlo také k prvnímu přihlášení uživatelů k obchodní aplikaci.

Alternativní řešení: Vytvořte obecné nastavení konfigurace:

klíč: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Poznámka

Adresa bypassedUrl by měla obsahovat koncový bod služby ZABEZPEČENÍ federace.

Omezení při používání Edge v iOS/iPadOS

Tunel pro MAM nepodporuje:

- Místní weby používající Protokol Kerberos.

- Ověřování na základě certifikátů pro weby pomocí Edge

Alternativní řešení: Žádné.

Tip

Tunel pro MAM v iOSu podporuje přihlášení k webovému serveru s integrovaným ověřováním NTLM pomocí Microsoft Edge, ale ne pro obchodní aplikace (LOB). Další informace najdete v tématu Správa webů jednotného přihlašování NTLM v tématu Správa Microsoft Edge v iOSu a Androidu pomocí Intune.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro