Robustní nasazení sítě ve službě Azure Stack Hub

Toto téma se zabývá přístupovými oprávněními k přepínačům TOR, přiřazením IP adres a dalším úlohám nasazení sítě.

Plánování nasazení konfigurace

Další části se týkají oprávnění a přiřazení IP adres.

Seznam řízení přístupu fyzických přepínačů

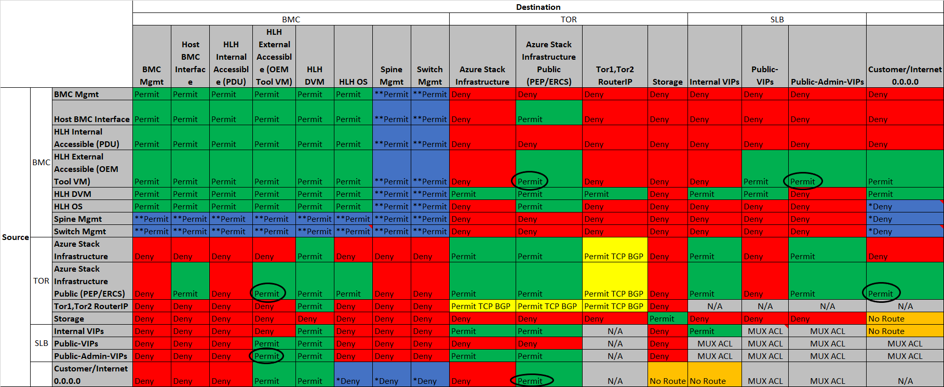

Abychom ochránili řešení Azure Stack, implementovali jsme do přepínačů TOR seznamy řízení přístupu (ACL). Tato část popisuje, jak je toto zabezpečení implementováno. Následující tabulka ukazuje zdroje a cíle každé sítě v rámci řešení Azure Stack:

Následující tabulka koreluje odkazy seznamu ACL se sítěmi Azure Stack.

| BMC Mgmt | Nasazení virtuálního počítače, rozhraní řadiče pro správu základní desky, serveru HLH NTP serveru a IP adresy serveru DNS zahrnuté jako Povolení na základě protokolu a portu. |

|---|---|

| HLH Internal Accessible (PDU) | Provoz je omezený na přepínač řadiče pro správu základní desky. |

| HLH – externí přístup (virtuální počítač s nástrojem OEM) | Seznam ACL umožňuje přístup za hraničním zařízením. |

| Switch Mgmt | Vyhrazená rozhraní pro správu přepínačů. |

| Páteřní mgmt | Vyhrazená rozhraní pro správu páteře. |

| Azure Stack | Služby a virtuální počítače infrastruktury Azure Stack, omezená síť |

| Infrastruktura | |

| Azure Stack | Chráněný koncový bod Služby Azure Stack, server konzoly pro nouzové obnovení |

| Infrastruktura | |

| Veřejné (PEP/ERCS) | |

| Tor1,Tor2 RouterIP | Rozhraní zpětné smyčky přepínače používaného pro partnerský vztah protokolu BGP mezi SLB a přepínačem/směrovačem. |

| Storage | Privátní IP adresy nesměrované mimo oblast |

| Interní virtuální IP adresy | Privátní IP adresy nesměrované mimo oblast |

| Public-VIPs | Adresní prostor sítě tenanta spravovaný síťovým adaptérem. |

| Veřejní Správa VIP | Malá podmnožina adres ve fondu tenantů, které jsou potřeba pro komunikaci s Internal-VIPs a infrastrukturou služby Azure Stack |

| Zákazník nebo internet | Síť definovaná zákazníkem. Z pohledu Služby Azure Stack 0.0.0.0 je hraniční zařízení. |

| 0.0.0.0 | |

| Deny | Zákazník může toto pole aktualizovat tak, aby povolovalo další sítě, které umožňují možnosti správy. |

| Povolení | Povolení provozu je povolené, ale přístup SSH je ve výchozím nastavení zakázaný. Zákazník se může rozhodnout povolit službu SSH. |

| Žádná trasa | Trasy se nešírují mimo prostředí Služby Azure Stack. |

| MUX ACL | Využívají se seznamy ACL služby Azure Stack MUX. |

| – | Není součástí seznamu ACL sítě VLAN. |

Přiřazení IP adres

Na listu Nasazení se zobrazí výzva k zadání následujících síťových adres pro podporu procesu nasazení služby Azure Stack. Tým nasazení pomocí nástroje List nasazení rozdělí sítě IP do všech menších sítí požadovaných systémem. Podrobné popisy jednotlivých sítí najdete výše v části NÁVRH SÍTĚ A INFRASTRUKTURA.

V tomto příkladu vyplníme kartu Nastavení sítě listu Nasazení následujícími hodnotami:

Síť řadiče pro správu základní desky: 10.193.132.0 /27

Síť privátního úložiště & interních virtuálních IP adres: 11.11.128.0 /24

Síť infrastruktury: 12.193.130.0 /24

Síť s veřejnou virtuální IP adresou (VIP): 13.200.132.0 /24

Switch Infrastructure Network: 10.193.132.128 /26

Když spustíte funkci Generate nástroje List nasazení, vytvoří v tabulce dvě nové karty. První karta je Souhrn podsítě a ukazuje, jak byly supernety rozděleny, aby se vytvořily všechny sítě vyžadované systémem. V našem příkladu níže je pouze podmnožina sloupců, které najdete na této kartě. Skutečný výsledek obsahuje další podrobnosti o každé uvedené síti:

| Stojan | Typ podsítě | Název | Podsíť IPv4 | Adresy IPv4 |

|---|---|---|---|---|

| Ohraničení | Odkaz P2P | P2P_Border/Border1_To_Rack1/TOR1 | 10.193.132.128/30 | 4 |

| Ohraničení | Odkaz P2P | P2P_Border/Border1_To_Rack1/TOR2 | 10.193.132.132/30 | 4 |

| Ohraničení | Odkaz P2P | P2P_Border/Border2_To_Rack1/TOR1 | 10.193.132.136/30 | 4 |

| Ohraničení | Odkaz P2P | P2P_Border/Border2_To_Rack1/TOR2 | 10.193.132.140/30 | 4 |

| Ohraničení | Odkaz P2P | P2P_Rack1/TOR1_To_Rack1/řadič pro správu základní desky | 10.193.132.144/30 | 4 |

| Ohraničení | Odkaz P2P | P2P_Rack1/TOR2_To_Rack1/řadič pro správu základní desky | 10.193.132.148/30 | 4 |

| Rack1 | Zpětné smyčky | Loopback0_Rack1_TOR1 | 10.193.132.152/32 | 1 |

| Rack1 | Zpětné smyčky | Loopback0_Rack1_TOR2 | 10.193.132.153/32 | 1 |

| Rack1 | Zpětné smyčky | Loopback0_Rack1_BMC | 10.193.132.154/32 | 1 |

| Rack1 | Odkaz P2P | P2P_Rack1/TOR1-ibgp-1_To_Rack1/TOR2-ibgp-1 | 10.193.132.156/30 | 4 |

| Rack1 | Odkaz P2P | P2P_Rack1/TOR1-ibgp-2_To_Rack1/TOR2-ibgp-2 | 10.193.132.160/30 | 4 |

| Rack1 | VLAN | BMCMgmt | 10.193.132.0/27 | 32 |

| Rack1 | VLAN | PřepínačMgmt | 10.193.132.168/29 | 8 |

| Rack1 | VLAN | CL01-RG01-SU01-Storage | 11.11.128.0/25 | 128 |

| Rack1 | VLAN | CL01-RG01-SU01-Infra | 12.193.130.0/24 | 256 |

| Rack1 | Jiné | CL01-RG01-SU01-VIPS | 13.200.132.0/24 | 256 |

| Rack1 | Jiné | CL01-RG01-SU01-InternalVIPS | 11.11.128.128/25 | 128 |

Druhá karta je Použití IP adresy a ukazuje, jak se IP adresy spotřebovávají:

Síť řadiče pro správu základní desky

Supernet pro síť řadiče pro správu základní desky vyžaduje minimálně síť /26. Brána používá první IP adresu v síti následovanou zařízeními řadiče pro správu základní desky v racku. Hostitel životního cyklu hardwaru má v této síti přiřazeno více adres a lze ho použít k nasazení, monitorování a podpoře racku. Tyto IP adresy se distribuují do 3 skupin: DVM, InternalAccessible a ExternalAccessible.

- Rack: Rack1

- Název: BMCMgmt

| Přiřazeno | IPv4 adresa |

|---|---|

| Síť | 10.193.132.0 |

| brána | 10.193.132.1 |

| HLH-BMC | 10.193.132.2 |

| AzS-Node01 | 10.193.132.3 |

| AzS-Node02 | 10.193.132.4 |

| AzS-Node03 | 10.193.132.5 |

| AzS-Node04 | 10.193.132.6 |

| ExternalAccessible-1 | 10.193.132.19 |

| ExternalAccessible-2 | 10.193.132.20 |

| ExternalAccessible-3 | 10.193.132.21 |

| ExternalAccessible-4 | 10.193.132.22 |

| ExternalAccessible-5 | 10.193.132.23 |

| InternalAccessible-1 | 10.193.132.24 |

| InternalAccessible-2 | 10.193.132.25 |

| InternalAccessible-3 | 10.193.132.26 |

| InternalAccessible-4 | 10.193.132.27 |

| InternalAccessible-5 | 10.193.132.28 |

| CL01-RG01-SU01-DVM00 | 10.193.132.29 |

| HLH-OS | 10.193.132.30 |

| Vysílání | 10.193.132.31 |

Síť úložiště

Síť storage je privátní síť a není určená ke směrování mimo rack. Je to první polovina nadsítě privátní sítě a používá ji přepínač distribuovaný, jak je znázorněno v následující tabulce. Brána je první IP adresa v podsíti. Druhá polovina interních virtuálních IP adres je privátní fond adres spravovaný nástrojem Azure Stack SLB, který se nezobrazuje na kartě Používání IP adres. Tyto sítě podporují Azure Stack a na přepínačích TOR jsou seznamy ACL, které brání inzerování nebo přístupu k těmto sítím mimo řešení.

- Rack: Rack1

- Název: CL01-RG01-SU01-Storage

| Přiřazeno | IPv4 adresa |

|---|---|

| Síť | 11.11.128.0 |

| brána | 11.11.128.1 |

| TOR1 | 11.11.128.2 |

| TOR2 | 11.11.128.3 |

| Vysílání | 11.11.128.127 |

Síť infrastruktury služby Azure Stack

Síťová supernet infrastruktury vyžaduje síť /24, která po spuštění nástroje List pro nasazení bude i nadále typu /24. Brána bude první IP adresou v podsíti.

- Rack: Rack1

- Název: CL01-RG01-SU01-Infra

| Přiřazeno | IPv4 adresa |

|---|---|

| Síť | 12.193.130.0 |

| brána | 12.193.130.1 |

| TOR1 | 12.193.130.2 |

| TOR2 | 12.193.130.3 |

| Vysílání | 12.193.130.255 |

Přepnutí sítě infrastruktury

Síť infrastruktury je rozdělená do několika sítí používaných infrastrukturou fyzického přepínače. Tím se liší od infrastruktury Azure Stack, která podporuje pouze software Azure Stack. Switch Infra Network podporuje pouze infrastrukturu fyzického přepínače. Infrastruktura podporuje sítě:

| Název | Podsíť IPv4 |

|---|---|

| P2P_Border/Border1_To_Rack1/TOR1 | 10.193.132.128/30 |

| P2P_Border/Border1_To_Rack1/TOR2 | 10.193.132.132/30 |

| P2P_Border/Border2_To_Rack1/TOR1 | 10.193.132.136/30 |

| P2P_Border/Border2_To_Rack1/TOR2 | 10.193.132.140/30 |

| P2P_Rack1/TOR1_To_Rack1/Řadič pro správu základní desky | 10.193.132.144/30 |

| P2P_Rack1/TOR2_To_Rack1/Řadič pro správu základní desky | 10.193.132.148/30 |

| Loopback0_Rack1_TOR1 | 10.193.132.152/32 |

| Loopback0_Rack1_TOR2 | 10.193.132.153/32 |

| Loopback0_Rack1_BMC | 10.193.132.154/32 |

| P2P_Rack1/TOR1-ibgp-1_To_Rack1/TOR2-ibgp-1 | 10.193.132.156/30 |

| P2P_Rack1/TOR1-ibgp-2_To_Rack1/TOR2-ibgp-2 | 10.193.132.160/30 |

| PřepínačMgmt | 10.193.132.168/29 |

Point-to-Point (P2P): Tyto sítě umožňují připojení mezi všemi přepínači. Velikost podsítě je /30 pro každý P2P. Nejnižší IP adresa je vždy přiřazená upstreamu (sever) zařízení v zásobníku.

Zpětná smyčka: Tyto adresy jsou sítě /32, které jsou přiřazené ke každému přepínači použitému v racku. Hraničním zařízením není přiřazena zpětná smyčka, protože se neočekává, že by byla součástí řešení Azure Stack.

Switch Mgmt nebo Switch Management: Tato síť /29 podporuje vyhrazená rozhraní pro správu přepínačů v racku. IP adresy jsou přiřazeny následujícím způsobem: Tuto tabulku najdete také na kartě Použití IP adresy na listu Nasazení:

Rack: Rack1

Název: SwitchMgmt

| Přiřazeno | IPv4 adresa |

|---|---|

| Síť | 10.193.132.168 |

| brána | 10.193.132.169 |

| TOR1 | 10.193.132.170 |

| TOR2 | 10.193.132.171 |

| Vysílání | 10.193.132.175 |

Příprava prostředí

Image hostitele životního cyklu hardwaru obsahuje požadovaný kontejner Linuxu, který se používá ke generování konfigurace fyzického síťového přepínače.

Nejnovější sada nástrojů pro nasazení partnerů obsahuje nejnovější image kontejneru. Image kontejneru na hostiteli životního cyklu hardwaru je možné nahradit, když je potřeba vygenerovat aktualizovanou konfiguraci přepínače.

Tady je postup aktualizace image kontejneru:

Stažení image kontejneru

Nahraďte image kontejneru v následujícím umístění.

Vygenerovat konfiguraci

Tady vás provedeme postupem generování souborů JSON a konfiguračních souborů síťového přepínače:

Otevření listu Nasazení

Vyplňte všechna požadovaná pole na všech kartách.

Vyvolání funkce "Generate" na listu nasazení.

Vytvoří se dvě další karty zobrazující vygenerované podsítě a přiřazení IP adres.Zkontrolujte data a po potvrzení vyvolejte funkci Export.

Zobrazí se výzva k zadání složky, do které se budou soubory JSON ukládat.Spusťte kontejner pomocí Invoke-SwitchConfigGenerator.ps1. Tento skript vyžaduje ke spuštění konzoly PowerShellu se zvýšenými oprávněními a ke spuštění vyžaduje následující parametry.

ContainerName – název kontejneru, který bude generovat konfigurace přepínače.

ConfigurationData – cesta k souboru ConfigurationData.json exportovaného z listu nasazení.

OutputDirectory – cesta k výstupnímu adresáři.

Offline – signalizuje, že skript běží v offline režimu.

C:\\WINDOWS\\system32\> .\\Invoke-SwitchConfigGenerate.ps1 -ContainerName generalonrampacr.azurecr.io/master -ConfigurationData .\\ConfigurationData.json -OutputDirectory c:\\temp -Offline

Po dokončení skriptu se vytvoří soubor ZIP s předponou použitou v listu.

C:\WINDOWS\system32> .\Invoke-SwitchConfigGenerate.ps1 -ContainerName generalonrampacr.azurecr.io/master -ConfigurationData .\ConfigurationData.json -OutputDirectory c:\temp -Offline

Seconds : 2

Section : Validation

Step : WindowsRequirement

Status : True

Detail : @{CurrentImage=10.0.18363.0}

Seconds : 2

Section : Validation

Step : DockerService

Status : True

Detail : @{Status=Running}

Seconds : 9

Section : Validation

Step : DockerSetup

Status : True

Detail : @{CPU=4; Memory=4139085824; OS=Docker Desktop; OSType=linux}

Seconds : 9

Section : Validation

Step : DockerImage

Status : True

Detail : @{Container=generalonrampacr.azurecr.io/master:1.1910.78.1}

Seconds : 10

Section : Run

Step : Container

Status : True

Detail : @{ID=2a20ba622ef9f58f9bcd069c3b9af7ec076bae36f12c5653f9469b988c01706c; ExternalPort=32768}

Seconds : 38

Section : Generate

Step : Config

Status : True

Detail : @{OutputFile=c:\temp\N22R19.zip}

Seconds : 38

Section : Exit

Step : StopContainer

Status : True

Detail : @{ID=2a20ba622ef9f58f9bcd069c3b9af7ec076bae36f12c5653f9469b988c01706c}

Vlastní konfigurace

Můžete upravit několik nastavení prostředí pro konfiguraci přepínače služby Azure Stack. Můžete určit, která nastavení můžete v šabloně změnit. Tento článek vysvětluje každé z těchto přizpůsobitelných nastavení a to, jak můžou změny ovlivnit službu Azure Stack. Tato nastavení zahrnují aktualizaci hesla, server syslogu, monitorování protokolu SNMP, ověřování a seznam řízení přístupu.

Během nasazování řešení Azure Stack výrobce původního vybavení (OEM) vytvoří a použije konfiguraci přepínače pro tor i řadič pro správu základní desky. Výrobce OEM pomocí automatizačního nástroje Azure Stack ověří, jestli jsou na těchto zařízeních správně nastavené požadované konfigurace. Konfigurace je založená na informacích v listu nasazení služby Azure Stack.

Poznámka

Neměňte konfiguraci bez souhlasu výrobce OEM ani technického týmu Microsoft Azure Stack. Změna konfigurace síťového zařízení může výrazně ovlivnit provoz nebo řešení potíží se sítí ve vaší instanci služby Azure Stack. Další informace o těchto funkcích na síťovém zařízení a o tom, jak provést tyto změny, získáte od svého poskytovatele hardwaru OEM nebo podpory Microsoftu. Váš výrobce OEM má konfigurační soubor vytvořený nástrojem pro automatizaci na základě vašeho listu nasazení služby Azure Stack.

Existují však některé hodnoty, které je možné přidat, odebrat nebo změnit při konfiguraci síťových přepínačů.

Aktualizace hesla

Operátor může kdykoli aktualizovat heslo pro libovolného uživatele síťových přepínačů. Není nutné měnit žádné informace o systému Azure Stack ani používat postup pro obměna tajných kódů ve službě Azure Stack.

Server syslogu

Operátoři můžou protokoly přepínače přesměrovat na server syslogu ve svém datacentru. Pomocí této konfigurace zajistíte, aby se k řešení potíží mohly použít protokoly z určitého bodu v čase. Ve výchozím nastavení jsou protokoly uloženy na přepínačích; jejich kapacita pro ukládání protokolů je omezená. V části Aktualizace seznamu řízení přístupu najdete přehled konfigurace oprávnění pro přístup ke správě přepínače.

Monitorování protokolu SNMP

Operátor může nakonfigurovat protokol SNMP (Simple Network Management Protocol) v2 nebo v3 pro monitorování síťových zařízení a odesílat depeše do aplikace pro monitorování sítě v datacentru. Z bezpečnostních důvodů použijte protokol SNMPv3, protože je bezpečnější než verze 2. Informace o požadovaných mib a konfiguraci získáte u svého poskytovatele hardwaru OEM. V části Aktualizace seznamu řízení přístupu najdete přehled konfigurace oprávnění pro přístup ke správě přepínače.

Authentication

Operátor může nakonfigurovat protokol RADIUS nebo TACACS pro správu ověřování na síťových zařízeních. Informace o podporovaných metodách a požadované konfiguraci najdete u svého poskytovatele hardwaru OEM. V části Aktualizace seznamu řízení přístupu najdete přehled konfigurace oprávnění pro přístup ke správě přepínačů.

Aktualizace seznamu řízení přístupu

Operátor může změnit některé seznamy řízení přístupu (ACL), aby umožňoval přístup k rozhraním pro správu síťových zařízení a hostiteli životního cyklu hardwaru (HLH) z důvěryhodného síťového rozsahu datacentra. Operátor může vybrat, která komponenta bude dostupná a odkud. Pomocí seznamu řízení přístupu může operátor povolit správu virtuálních počítačů jumpbox v rámci konkrétního rozsahu sítě pro přístup k rozhraní pro správu přepínače, operačnímu systému HLH a řadiči HLH BMC.

Další podrobnosti najdete v seznamu řízení přístupu fyzických přepínačů.

TACACS, RADIUS a Syslog

Řešení Azure Stack se nebude dodávat s řešením TACACS nebo RADIUS pro řízení přístupu k zařízením, jako jsou přepínače a směrovače, ani řešení Syslog pro zaznamenávání protokolů přepínačů, ale všechna tato zařízení tyto služby podporují. Abychom vám pomohli s integrací se stávajícím serverem TACACS, RADIUS nebo Syslog ve vašem prostředí, poskytneme další soubor s konfigurací síťového přepínače, který technikovi na místě umožní přizpůsobit přepínač potřebám zákazníka.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro