Úvod do odolné sítě služby Azure Stack Hub

Přehled návrhu sítě

Návrh fyzické sítě

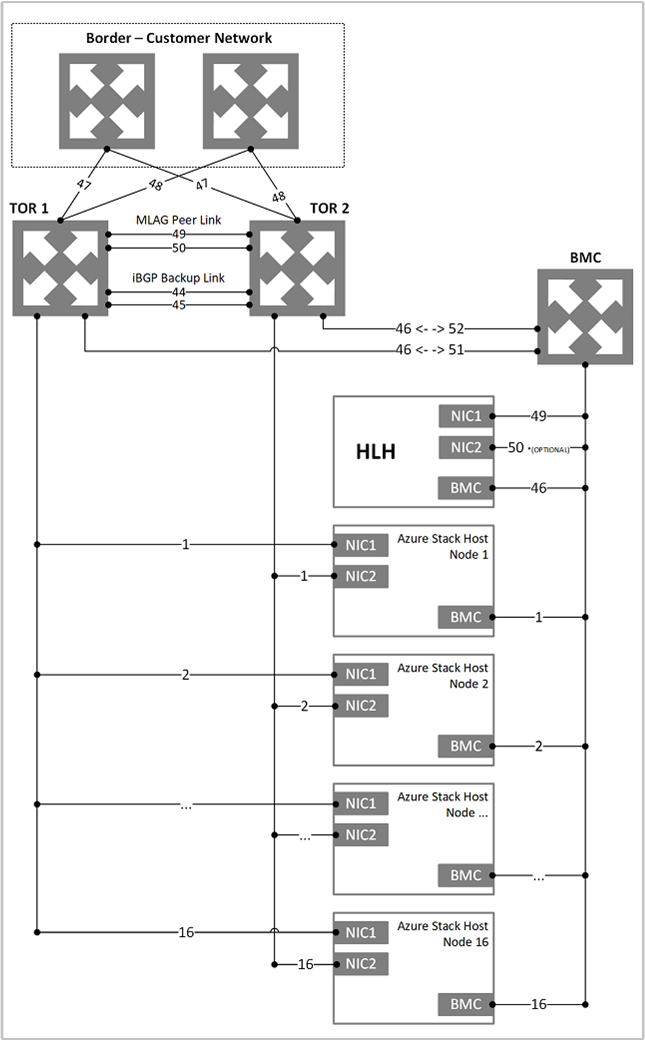

Odolné řešení služby Azure Stack Hub vyžaduje odolnou a vysoce dostupnou fyzickou infrastrukturu, která podporuje svůj provoz a služby. Odchozí připojení z přepínačů ToR na Border jsou omezena na média SFP+ nebo SFP28 a rychlosti 1 GB, 10 GB nebo 25 GB. Obraťte se na dodavatele hardwaru OEM (Original Equipment Manufacturer).

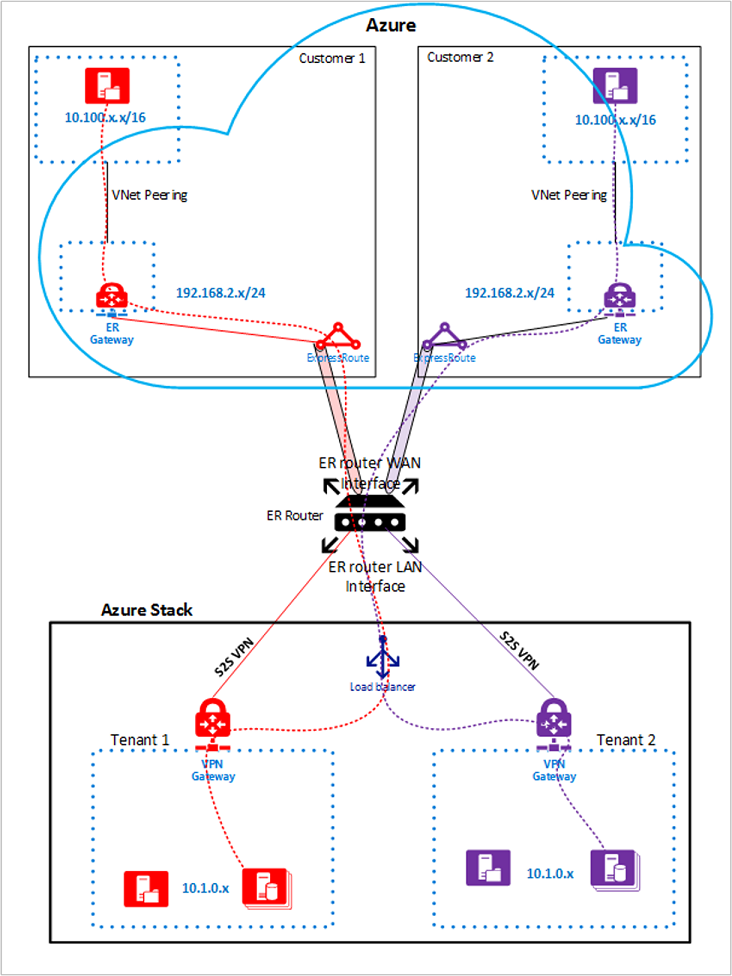

Následující diagram znázorňuje náš doporučený návrh odolné služby Azure Stack Hub.

Návrh logické sítě

Návrh logické sítě představuje abstrakci fyzické síťové infrastruktury. Používají se k uspořádání a zjednodušení přiřazování sítí pro hostitele, virtuální počítače a služby. Při vytváření logické sítě se vytvářejí síťové lokality, které definují:

- virtuální místní sítě (VLAN)

- Podsítě protokolu IP

- Páry podsítě protokolu IP a sítě VLAN

Všechny z nich jsou přidružené k logické síti v každém fyzickém umístění.

V následující tabulce jsou uvedeny logické sítě a přidružené rozsahy podsítí IPv4, které musíte naplánovat:

| Logická síť | Popis | Velikost |

|---|---|---|

| Veřejná virtuální IP adresa (VIP) | Azure Stack Hub ruggedized využívá celkem 31 adres z této sítě. Osm veřejných IP adres se používá pro malou sadu odolných služeb Azure Stack Hub a ostatní používají virtuální počítače tenanta. Pokud plánujete používat App Service a poskytovatele prostředků SQL, použije se 7 dalších adres. Zbývajících 15 IP adres je rezervovaných pro budoucí služby Azure. | /26 (62 hostitelů)- /22 (1022 hostitelů) Doporučeno = /24 (254 hostitelů) |

| Přepnutí infrastruktury | IP adresy typu point-to-point pro účely směrování, vyhrazená rozhraní pro správu přepínačů a adresy zpětné smyčky přiřazené k přepínači. | /26 |

| Infrastruktura | Používá se ke komunikaci odolných interních komponent služby Azure Stack Hub. | /24 |

| Privátní | Používá se pro síť úložiště, privátní VIRTUÁLNÍ IP adresy, kontejnery infrastruktury a další interní funkce. | /20 |

| Řadič pro správu základní desky (BMC) | Používá se ke komunikaci s řadiči pro správu základní desky na fyzických hostitelích. | /26 |

Síťová infrastruktura

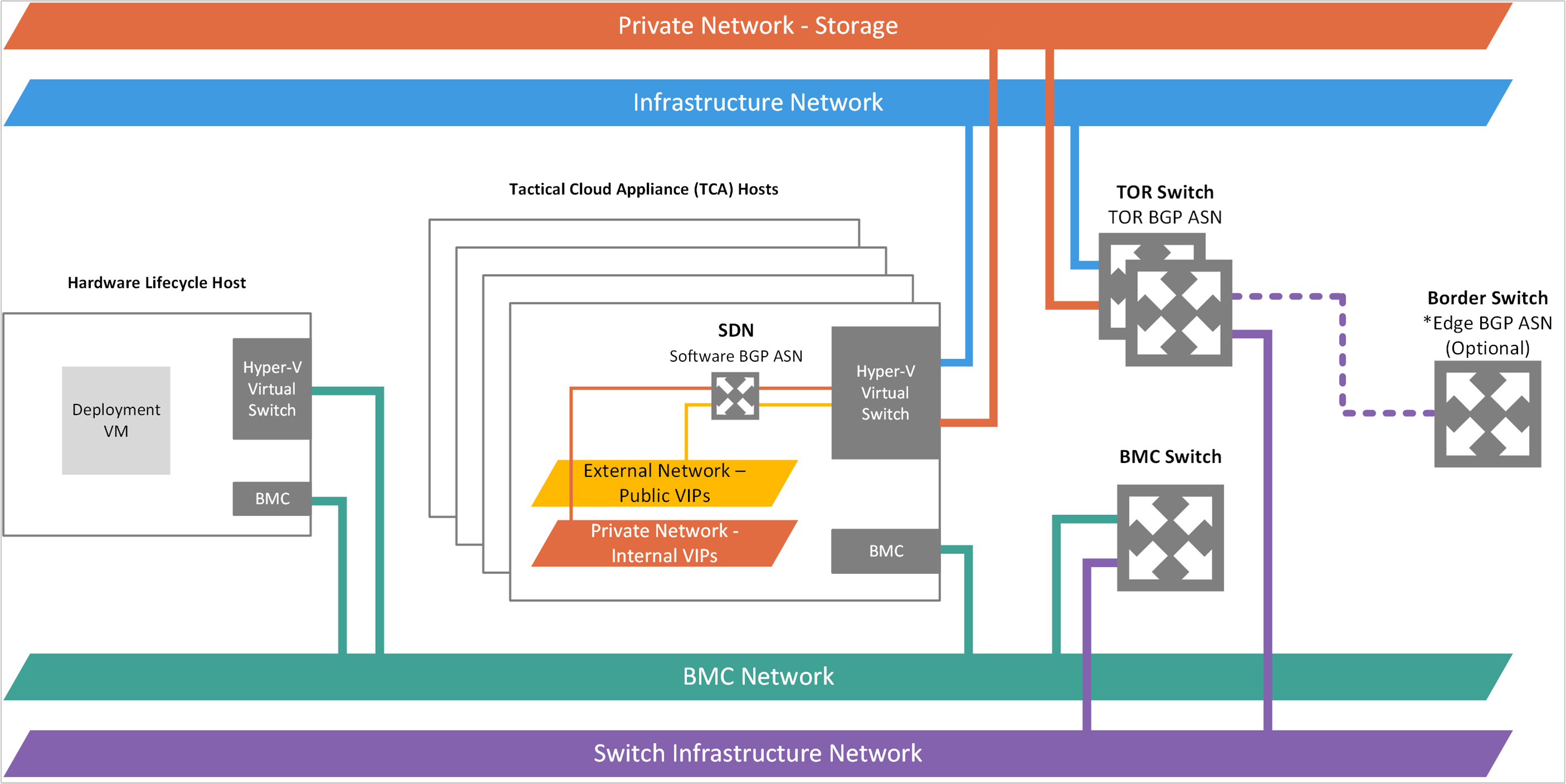

Síťová infrastruktura pro odolné služby Azure Stack Hub se skládá z několika logických sítí, které jsou nakonfigurované na přepínačích. Následující diagram znázorňuje tyto logické sítě a způsob jejich integrace s přepínači to-of-rack (TOR), řadičem pro správu základní desky a hraničními přepínači (síť zákazníka).

Diagram odolné logické sítě služby Azure Stack Hub:

Síť řadiče pro správu základní desky

Tato síť je vyhrazená pro připojení všech řadičů pro správu základní desky (označovaných také jako řadič pro správu základní desky nebo servisní procesory) k síti pro správu. Příklady: iDRAC, iLO, iBMC atd. Ke komunikaci s libovolným uzlem řadiče pro správu základní desky se používá pouze jeden účet řadiče pro správu základní desky. Pokud existuje, nachází se v této síti hostitel životního cyklu hardwaru (HLH) a může poskytovat software specifický pro výrobce OEM pro údržbu nebo monitorování hardwaru.

HLH také hostuje virtuální počítač pro nasazení (DVM). DVM se používá během odolného nasazení služby Azure Stack Hub a po dokončení nasazení se odebere. DVM vyžaduje přístup k internetu ve scénářích připojeného nasazení, aby bylo možné testovat, ověřovat a přistupovat k více komponentám. Tyto komponenty můžou být ve vaší podnikové síti i vně (například NTP, DNS a Azure). Další informace o požadavcích na připojení najdete v části NAT v tématu Integrace odolné brány firewall služby Azure Stack Hub.

Privátní síť

Síť /20 (4096 hostitelských IP adres) je privátní pro odolnou oblast služby Azure Stack Hub. Nerozšířuje se nad rámec hraničních přepínačů v odolné oblasti služby Azure Stack Hub. Tato síť je rozdělená na několik podsítí, například:

- Síť úložiště: Síť /25 (128 IP adres), která se používá k podpoře použití provozu úložiště Prostorů s přímým přístupem a protokolu SMB (Server Message Block) a migrace virtuálních počítačů za provozu.

- Interní virtuální IP síť: Síť /25 vyhrazená pouze interním virtuálním IP adresm pro nástroj pro vyrovnávání zatížení softwaru.

- Kontejnerová síť: Síť /23 (512 IP adres) vyhrazená pouze pro interní provoz mezi kontejnery, na kterých běží služby infrastruktury

Velikost privátní sítě je /20 (4096 IP adres) prostoru privátních IP adres. Tato síť je privátní pro odolný systém Azure Stack Hub. Nezasahuje za hraniční zařízení odolného systému Azure Stack Hub a je možné ho znovu použít v několika odolných systémech Azure Stack Hub. I když je síť privátní pro Azure Stack Hub odolná, nesmí se překrývat s jinými sítěmi v datacentru. Pokyny k prostoru privátních IP adres najdete v dokumentu RFC 1918.

Prostor privátních IP adres /20 je rozdělený na několik sítí, které umožňují, aby odolná systémová infrastruktura služby Azure Stack Hub běžela v kontejnerech v budoucích verzích. Podrobnosti najdete ve zprávě k vydání verze 1910. Tento nový prostor privátních IP adres umožňuje trvalé úsilí o zmenšení požadovaného směrovatelného prostoru IP adres před nasazením.

Odolná síť infrastruktury služby Azure Stack Hub

Síť /24 je vyhrazená pro interní odolné komponenty služby Azure Stack Hub, které mezi sebou komunikují a vyměňují data. Tato podsíť může být směrovatelná externě z odolného řešení Azure Stack Hub do vašeho datacentra. V této podsíti nedoporučujeme používat veřejné nebo internetové IP adresy. Tato síť se inzeruje na hraniční síti, ale většina jejích IP adres je chráněná seznamy Access Control (ACL). IP adresy povolené pro přístup jsou v malém rozsahu, což odpovídá velikosti sítě /27. IP adresy hostují služby, jako je privilegovaný koncový bod (PEP) a odolné zálohování služby Azure Stack Hub.

Veřejná síť virtuálních IP adres

Síť veřejných virtuálních IP adres je přiřazená síťovému adaptéru v odolném prostředí Azure Stack Hub. Nejedná se o logickou síť v přepínači. Nástroj SLB používá fond adres a přiřazuje sítě /32 pro úlohy tenanta. Ve směrovací tabulce přepínače se tyto IP adresy /32 inzerují jako dostupná trasa přes protokol BGP (Border Gateway Protocol). Tato síť obsahuje veřejné adresy, které jsou externě přístupné. Odolná infrastruktura služby Azure Stack Hub si vyhrazuje prvních 31 adres z této veřejné virtuální sítě, zatímco zbytek využívají virtuální počítače tenanta. Velikost sítě v této podsíti může být v rozsahu od /26 (64 hostitelů) až po maximálně /22 (1022 hostitelů). Doporučujeme naplánovat síť /24.

Přepnutí sítě infrastruktury

Síť /26 je podsíť, která obsahuje podsítě směrovatelné IP adresy typu point-to-point /30 (dvě IP adresy hostitele) a zpětné smyčky. Jedná se o vyhrazené podsítě /32 pro správu přepínačů v rámci pásma a ID směrovače protokolu BGP. Tento rozsah IP adres musí být směrovatelný mimo odolné řešení Azure Stack Hub do vašeho datacentra. IP adresy můžou být privátní nebo veřejné.

Přepnout síť pro správu

Síť /29 (šest IP adres hostitele) je vyhrazená pro připojení portů pro správu přepínačů. Tato síť umožňuje vzdálený přístup pro nasazení, správu a řešení potíží. Počítá se ze sítě infrastruktury přepínače uvedené výše.

Přehled návrhu DNS

Pokud chcete přistupovat k odolným koncovým bodům služby Azure Stack Hub (portál, portál, portál pro správu, správa, správa) z prostředí mimo službu Azure Stack Hub odolné, musíte integrovat odolné služby DNS služby Azure Stack Hub se servery DNS, které hostují zóny DNS, které chcete ve službě Azure Stack Hub používat.

Odolný obor názvů DNS služby Azure Stack Hub

Při nasazování odolné služby Azure Stack Hub musíte zadat některé důležité informace související s DNS.

| Pole | Popis | Příklad |

|---|---|---|

| Oblast | Zeměpisné umístění odolného nasazení služby Azure Stack Hub. | east |

| Název externí domény | Název zóny, kterou chcete použít pro odolné nasazení služby Azure Stack Hub. | cloud.fabrikam.com |

| Interní název domény | Název interní zóny, která se používá pro služby infrastruktury ve službě Azure Stack Hub ruggedized. Je to integrovaná a soukromá adresářová služba (není dostupná mimo odolné nasazení služby Azure Stack Hub). | azurestack.local |

| Servery pro předávání DNS | Servery DNS, které se používají k předávání dotazů DNS, zón DNS a záznamů hostovaných mimo službu Azure Stack Hub, a to buď v podnikovém intranetu, nebo ve veřejném internetu. Hodnotu modulu pro předávání DNS můžete po nasazení upravit pomocí rutiny Set-AzSDnsForwarder . | |

| Předpona pojmenování (volitelné) | Předpona pro pojmenování, kterou chcete mít v názvech počítačů instancí rolí odolné infrastruktury služby Azure Stack Hub. Pokud není zadaný, výchozí hodnota je azs. | Azs |

Plně kvalifikovaný název domény (FQDN) vašeho odolného nasazení a koncových bodů služby Azure Stack Hub je kombinací parametru Region (Oblast) a parametru External Domain Name (Externí název domény). Pomocí hodnot z příkladů v předchozí tabulce by plně kvalifikovaný název domény pro toto odolné nasazení služby Azure Stack Hub byl: east.cloud.fabrikam.com

Příklady některých koncových bodů pro toto nasazení by proto vypadaly jako následující adresy URL:

https://portal.east.cloud.fabrikam.comhttps://adminportal.east.cloud.fabrikam.com

Pokud chcete použít tento ukázkový obor názvů DNS pro robustní nasazení služby Azure Stack Hub, jsou vyžadovány následující podmínky:

- Zóna fabrikam.com je zaregistrovaná u doménového registrátora, interního podnikového serveru DNS nebo u obou. Registrace závisí na vašich požadavcích na překlad ip adres.

- Pod fabrikam.com zóny existuje cloud.fabrikam.com podřízené domény.

- Servery DNS, které hostují zóny fabrikam.com a cloud.fabrikam.com, jsou dostupné z odolného nasazení služby Azure Stack Hub.

Pokud chcete přeložit názvy DNS pro odolné koncové body a instance služby Azure Stack Hub mimo odolné služby Azure Stack Hub, musíte servery DNS integrovat. Včetně serverů hostujících externí zónu DNS pro službu Azure Stack Hub s odolnými servery DNS hostujícími nadřazenou zónu, kterou chcete použít.

Popisky názvů DNS

Služba Azure Stack Hub ruggedized podporuje přidání popisku názvu DNS k veřejné IP adrese, aby bylo možné překládat ip adresy. Popisky DNS představují pohodlný způsob, jak se uživatelé můžou spojit s aplikacemi a službami hostovanými ve službě Azure Stack Hub odolnými podle názvu. Popisek názvu DNS používá trochu jiný obor názvů než koncové body infrastruktury. Po předchozím příkladu oboru názvů by obor názvů pro popisky názvů DNS byl: *.east.cloudapp.cloud.fabrikam.com.

Pokud tenant v poli Název DNS prostředku veřejné IP adresy zadá Myapp , vytvoří záznam A pro myapp v zóně east.cloudapp.cloud.fabrikam.com na odolném externím serveru DNS služby Azure Stack Hub. Výsledný plně kvalifikovaný název domény by byl: myapp.east.cloudapp.cloud.fabrikam.com.

Pokud chcete tuto funkci využít a použít tento obor názvů, musíte integrovat servery DNS. Včetně serverů, které hostují externí zónu DNS pro robustní službu Azure Stack Hub, a serverů DNS, které hostují nadřazenou zónu, kterou chcete použít. Tento obor názvů se liší od oboru názvů používaného pro odolné koncové body služby Azure Stack Hub, takže musíte vytvořit další delegování nebo pravidlo podmíněného předávání.

Další informace o tom, jak popisek názvu DNS funguje, najdete v tématu Použití DNS ve službě Azure Stack Hub ruggedized.

Překládání a delegování

Existují dva typy serverů DNS:

- Autoritativní server DNS hostí zóny DNS. Odpovídá pouze na dotazy DNS pro záznamy v těchto zónách.

- Rekurzivní server DNS není hostitelem zón DNS. Odpovídá na všechny dotazy DNS voláním autoritativních serverů DNS, které shromáždí potřebná data.

Odolný systém Azure Stack Hub zahrnuje autoritativní i rekurzivní servery DNS. Rekurzivní servery slouží k překladu názvů všeho kromě interní privátní zóny a externí veřejné zóny DNS pro odolné nasazení služby Azure Stack Hub.

Překlad externích názvů DNS ze služby Azure Stack Hub bez problémů

Pokud chcete přeložit názvy DNS pro koncové body mimo službu Azure Stack Hub ruggedized (například : www.bing.com), musíte poskytnout servery DNS pro službu Azure Stack Hub odolné pro předávání požadavků DNS, pro které není robustní služba Azure Stack Hub autoritativní. Servery DNS, na které služba Azure Stack Hub robustním způsobem předává požadavky, se vyžadují v listu nasazení (v poli Dns Forwarder). Zajistěte alespoň dva servery v tomto poli pro odolnost proti chybám. Bez těchto hodnot selže odolné nasazení služby Azure Stack Hub. Hodnoty modulu pro předávání DNS můžete po nasazení upravit pomocí rutiny Set-AzSDnsForwarder .

Přehled návrhu brány firewall

K zabezpečení odolné služby Azure Stack Hub doporučujeme použít zařízení brány firewall. Brány firewall vám můžou pomoct chránit se proti útokům DDOS (Distributed Denial-of-Service), detekci neoprávněných vniknutí a kontrole obsahu. Můžou se ale také stát kritickým bodem propustnosti pro služby úložiště Azure, jako jsou objekty blob, tabulky a fronty.

Pokud se používá režim odpojeného nasazení, musíte publikovat koncový bod služby AD FS. Další informace najdete v článku o identitě integrace datacentra.

Koncové body azure Resource Manager (správce), portálu pro správu a Key Vault (správce) nemusí nutně vyžadovat externí publikování. Jako poskytovatel služeb můžete například omezit prostor pro útok tím, že budete spravovat službu Azure Stack Hub pouze z vaší sítě, a ne z internetu.

V podnikových organizacích může externí sítí být stávající podniková síť. V tomto scénáři musíte publikovat koncové body, aby bylo možné provozovat službu Azure Stack Hub odolnou z podnikové sítě.

Překlad síťových adres

Doporučeným způsobem je překlad adres (NAT), který virtuálnímu počítači nasazení (DVM) umožní během nasazování přístup k externím prostředkům. Také pro virtuální počítače konzoly pro nouzové zotavení (ERCS) nebo privilegovaného koncového bodu (PEP) během registrace a řešení potíží.

Překlad adres (NAT) může být také alternativou k veřejným IP adresm v externí síti nebo veřejným virtuálním IP adresm. Nedoporučuje se to ale, protože to omezuje uživatelské prostředí tenanta a zvyšuje složitost. Jednou z možností je překlad adres (NAT) 1:1, který stále vyžaduje jednu veřejnou IP adresu na IP adresu uživatele ve fondu. Další možností je překlad adres (NAT) M:1, který vyžaduje pravidlo překladu adres (NAT) pro každou virtuální IP adresu uživatele pro všechny porty, které může uživatel používat.

Mezi nevýhody použití překladu adres (NAT) pro veřejné virtuální IP adresy patří:

- Režijní náklady při správě pravidel brány firewall, protože uživatelé řídí své vlastní koncové body a publikují pravidla v zásobníku softwarově definovaných sítí (SDN). Uživatelé musí kontaktovat odolného operátora služby Azure Stack Hub, aby mohli publikovat své VIRTUÁLNÍ IP adresy a aktualizovat seznam portů.

- Použití překladu adres (NAT) sice omezuje uživatelské prostředí, ale dává operátorovi plnou kontrolu nad publikováním požadavků.

- V případě scénářů hybridního cloudu s Azure vezměte v úvahu, že Azure nepodporuje nastavení tunelu VPN ke koncovému bodu pomocí překladu adres (NAT).

Zachytávání SSL

V současné době se doporučuje zakázat jakékoli zachytávání SSL (například snižování zátěže dešifrování) u veškerého odolného provozu služby Azure Stack Hub. Pokud se to v budoucích aktualizacích podporuje, zobrazí se pokyny k povolení zachytávání SSL pro odolnou službu Azure Stack Hub.

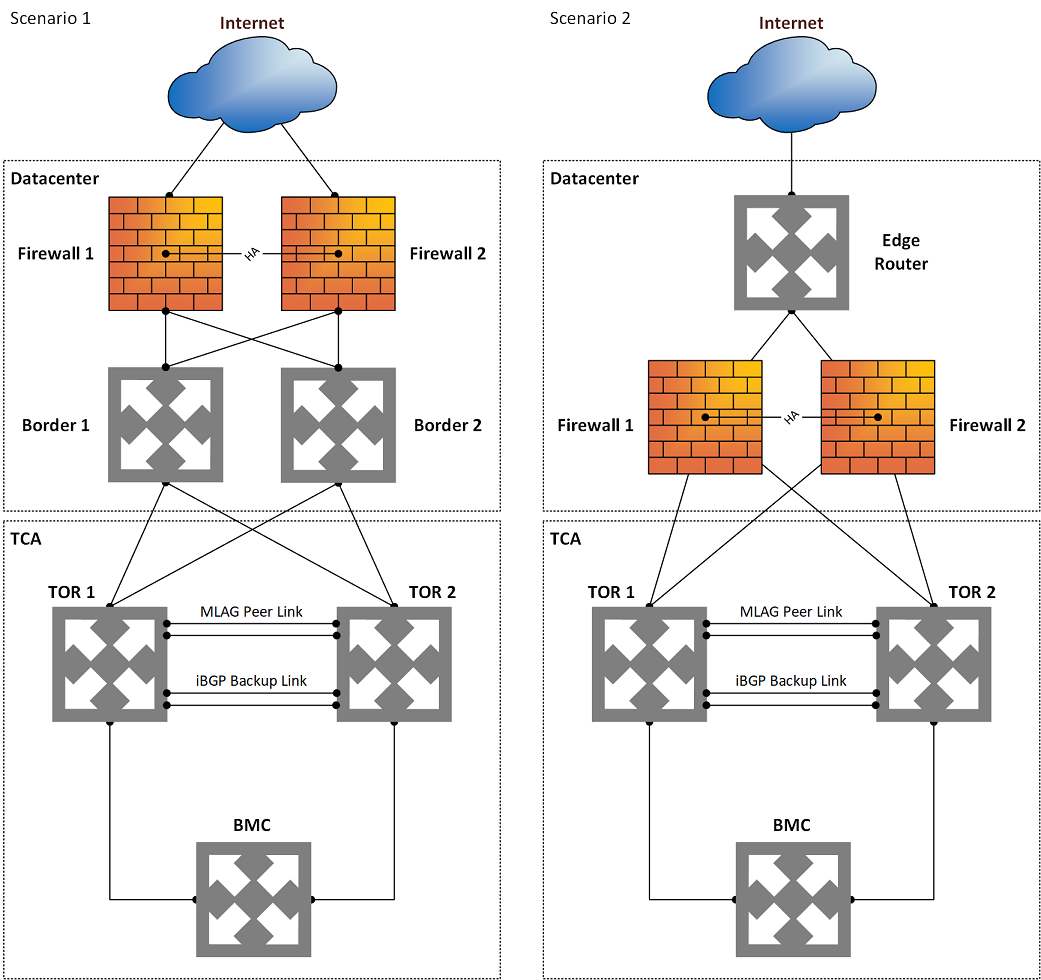

Scénář brány firewall nasazení Edge

V hraničním nasazení je služba Azure Stack Hub ruggedized nasazená přímo za hraničním směrovačem nebo bránou firewall. V těchto scénářích se podporuje, aby brána firewall byla nad hranicí (scénář 1), kde podporuje konfiguraci brány firewall aktivní-aktivní i aktivní-pasivní. Může také fungovat jako hraniční zařízení (scénář 2), kde podporuje pouze konfiguraci brány firewall aktivní-aktivní. Scénář 2 spoléhá pro převzetí služeb při selhání na ECMP (Equal-Cost Multi-Path) s protokolem BGP nebo statickým směrováním.

Veřejné směrovatelné IP adresy se zadají pro fond veřejných virtuálních IP adres z externí sítě v době nasazení. Z bezpečnostních důvodů se veřejné směrovatelné IP adresy nedoporučují v žádné jiné síti v hraničním scénáři. Tento scénář umožňuje uživateli využít úplné cloudové prostředí s vlastním řízením jako ve veřejném cloudu, jako je Azure.

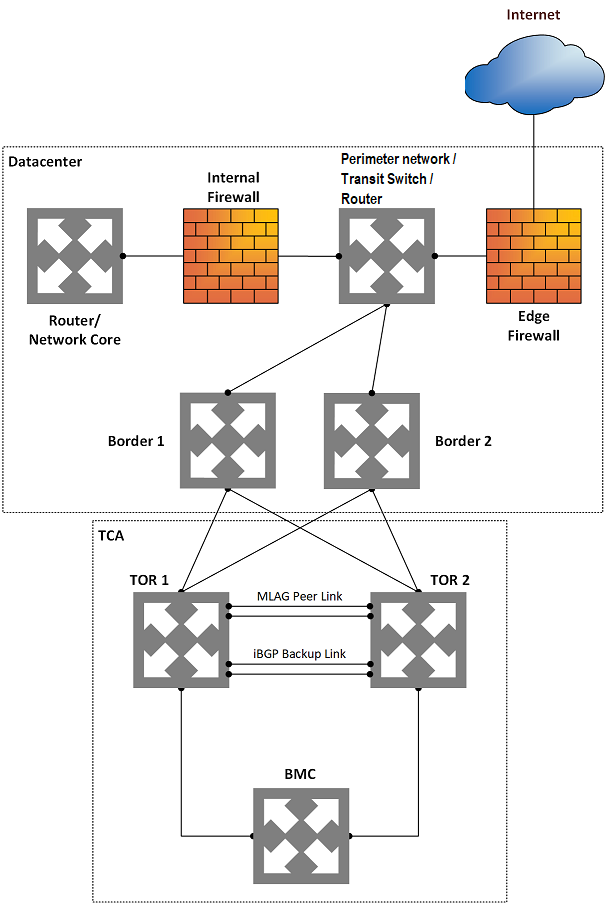

Scénář brány firewall podnikového intranetu nebo hraniční sítě

V podnikovém intranetovém nebo hraničním nasazení je služba Azure Stack Hub ruggedized nasazená v bráně firewall s více zónami nebo mezi hraniční bránou firewall a bránou firewall interní podnikové sítě. Jeho provoz se pak rozdělí mezi zabezpečenou hraniční síť (nebo DMZ) a nezabezpečené zóny, jak je popsáno níže:

- Zabezpečená zóna: Interní síť, která používá interní nebo podnikové směrovatelné IP adresy. Zabezpečenou síť je možné rozdělit. Může mít odchozí přístup k internetu prostřednictvím překladu adres (NAT) brány firewall. Je normálně přístupný z vašeho datacentra přes interní síť. Všechny odolné sítě služby Azure Stack Hub by se měly nacházet v zabezpečené zóně s výjimkou fondu veřejných VIRTUÁLNÍch IP adres externí sítě.

- Zóna perimetru. Hraniční síť je místo, kde se obvykle nasazují externí nebo internetové aplikace, jako jsou webové servery. Obvykle se monitoruje bránou firewall, aby se zabránilo útokům jako DDoS a neoprávněným vniknutím (hacking), a přitom stále povoluje zadaný příchozí provoz z internetu. V zóně DMZ by se měl nacházet pouze fond veřejných virtuálních IP adres externí sítě služby Azure Stack Hub ruggedized.

- Nezabezpečená zóna. Externí síť, internet. Nasazení služby Azure Stack Hub odolné v nezabezpečené zóně se nedoporučuje .

Přehled návrhu sítě VPN

I když je SÍŤ VPN uživatelským konceptem, musí vlastník a operátor řešení vědět o některých důležitých aspektech.

Než budete moct odesílat síťový provoz mezi virtuální sítí Azure a místní lokalitou, musíte pro svou virtuální síť vytvořit bránu virtuální sítě (VPN).

Brána VPN je typem brány virtuální sítě, která odesílá šifrovaný síťový provoz přes veřejné spojení. Brány VPN gateway můžete použít k zabezpečenému odesílání provozu mezi virtuální sítí ve službě Azure Stack Hub odolnou a virtuální sítí v Azure. Můžete také bezpečně odesílat provoz mezi virtuální sítí a jinou sítí, která je připojená k zařízení VPN.

Při vytváření brány virtuální sítě musíte určit typ brány, který chcete vytvořit. Azure Stack Hub ruggedized podporuje jeden typ brány virtuální sítě: typ VPN .

Každá virtuální síť může mít dvě brány virtuální sítě, ale každého typu jenom jednu. V závislosti na nastavení, které zvolíte, můžete k jedné bráně VPN vytvořit několik připojení. Příkladem tohoto typu nastavení je konfigurace připojení k více lokalitám.

Než vytvoříte a nakonfigurujete brány VPN pro robustní službu Azure Stack Hub, projděte si důležité informace o odolných sítích služby Azure Stack Hub. Dozvíte se, jak se konfigurace odolné služby Azure Stack Hub liší od Azure.

Propustnost šířky pásma pro skladovou položku brány VPN, kterou zvolíte, musí být v Azure rozdělená mezi všechna připojení připojená k bráně. Ve službě Azure Stack Hub se ale hodnota šířky pásma pro skladovou položku brány VPN použije na každý prostředek připojení, který je připojený k bráně. Příklad:

- V Azure může základní skladová položka brány VPN pojmout přibližně 100 Mb/s agregované propustnosti. Pokud vytvoříte dvě připojení k této bráně VPN a jedno připojení využívá šířku pásma 50 Mb/s, bude pro druhé připojení k dispozici 50 Mb/s.

- V odolné službě Azure Stack Hub má každé připojení k základní skladové poště brány VPN přidělenou propustnost 100 Mb/s.

Typy sítě VPN

Při vytváření brány virtuální sítě pro konfiguraci brány VPN musíte zadat typ sítě VPN. Zvolený typ sítě VPN závisí na topologii připojení, kterou chcete vytvořit. Typ sítě VPN může také záviset na hardwaru, který používáte. Konfigurace S2S vyžadují zařízení VPN. Některá zařízení VPN podporují jenom určitý typ sítě VPN.

Důležité

Odolná služba Azure Stack Hub v současné době podporuje pouze typ sítě VPN založené na trasách. Pokud vaše zařízení podporuje pouze sítě VPN založené na zásadách, připojení k těmto zařízením ze služby Azure Stack Hub odolná nejsou podporovaná. Kromě toho Azure Stack Hub ruggedized v současnosti nepodporuje použití selektorů provozu založených na zásadách pro brány založené na směrování, protože vlastní konfigurace zásad IPSec/IKE se nepodporují.

- PolicyBased: Sítě VPN založené na zásadách šifrují a směrují pakety prostřednictvím tunelů IPsec na základě zásad IPsec. Zásady se konfigurují pomocí kombinací předpon adres mezi vaší místní sítí a odolnou virtuální sítí Služby Azure Stack Hub. Zásada neboli selektor provozu je obvykle přístupový seznam v konfiguraci zařízení VPN. PolicyBased se podporuje v Azure, ale ne v Odolné službě Azure Stack Hub.

- RouteBased: Sítě VPN založené na směrování používají trasy, které jsou nakonfigurované v tabulce předávání IP adres nebo směrovací tabulce. Trasy směrují pakety do odpovídajících rozhraní tunelu. Rozhraní tunelového propojení potom šifrují nebo dešifrují pakety směřující do tunelových propojení nebo z nich. Zásady nebo selektor provozu pro sítě VPN RouteBased jsou nakonfigurované jako any-to-any (nebo použijte zástupné znaky). Ve výchozím nastavení se nedají změnit. Hodnota typu RouteBased VPN je RouteBased.

Konfigurace brány VPN

Připojení brány VPN se spoléhá na několik prostředků, které jsou nakonfigurované se specifickými nastaveními. Většinu těchto prostředků je možné nakonfigurovat samostatně, ale v některých případech je nutné je nakonfigurovat v určitém pořadí.

Nastavení

Nastavení, která zvolíte pro jednotlivé prostředky, jsou důležitá pro vytvoření úspěšného připojení.

Tento článek vám pomůže pochopit:

- Typy bran, typy sítí VPN a typy připojení.

- Podsítě bran, brány místní sítě a další nastavení prostředků, která byste měli zvážit.

Diagramy topologie připojení

Pro připojení brány VPN jsou k dispozici různé konfigurace. Určete, která konfigurace nejlépe vyhovuje vašim potřebám. V následujících částech můžete zobrazit informace a diagramy topologie týkající se následujících připojení brány VPN:

- dostupný model nasazení,

- dostupné konfigurační nástroje,

- odkazy na příslušný článek, pokud existuje.

Diagramy a popisy v následujících částech vám můžou pomoct vybrat topologii připojení tak, aby odpovídala vašim požadavkům. Diagramy znázorňují hlavní základní topologie, ale pomocí diagramů jako vodítka je možné vytvořit složitější konfigurace.

Site-to-Site a multi-site (tunel VPN IPsec/IKE)

Site-to-Site

Připojení brány VPN typu site-to-site (S2S) je připojení přes tunel VPN IPsec/IKE (IKEv2). Tento typ připojení vyžaduje zařízení VPN, které je umístěné místně a má přiřazenou veřejnou IP adresu. Toto zařízení nemůže být umístěné za překladem adres (NAT). Připojení S2S můžete použít pro konfigurace mezi různými místy a pro hybridní konfigurace.

Připojení typu multi-site (pro více lokalit)

Připojení s více lokalitami je varianta připojení typu site-to-site. Z brány virtuální sítě vytvoříte několik připojení VPN, obvykle pro připojení k několika místním lokalitám. Při práci s více připojeními musíte použít typ SÍTĚ VPN založený na směrování (při práci s klasickými virtuálními sítěmi se označuje jako dynamická brána). Vzhledem k tomu, že virtuální síť může mít jenom jednu bránu virtuální sítě, všechna připojení prostřednictvím brány sdílejí dostupnou šířku pásma.

Skladové položky brány

Při vytváření brány virtuální sítě pro robustní službu Azure Stack Hub zadáte skladovou položku brány, kterou chcete použít. Podporují se následující skladové položky brány VPN:

- Basic

- Standard

- High Performance

Výběrem vyšší skladové položky brány přidělíte bráně více procesorů a šířky pásma sítě. V důsledku toho může brána podporovat vyšší propustnost sítě do virtuální sítě.

Odolná služba Azure Stack Hub nepodporuje skladovou položku brány Ultra Performance, která se používá výhradně s ExpressRoute.

Při výběru skladové položky zvažte následující:

- Odolný azure Stack Hub nepodporuje brány založené na zásadách.

- SKU Basic nepodporuje protokol BGP.

- Současně existující konfigurace brány ExpressRoute a VPN nejsou ve službě Azure Stack Hub odolné, podporované.

Dostupnost brány

Scénáře vysoké dostupnosti je možné nakonfigurovat pouze ve skladové pouce připojení brány s vysokým výkonem . Na rozdíl od Azure, která poskytuje dostupnost prostřednictvím konfigurací aktivní/aktivní i aktivní/pasivní, podporuje odolná služba Azure Stack Hub pouze konfiguraci aktivní/pasivní.

Převzetí služeb při selhání

Ve službě Azure Stack Hub jsou tři virtuální počítače infrastruktury brány s více tenanty. Dva z těchto virtuálních počítačů jsou v aktivním režimu a třetí je v redundantním režimu. Aktivní virtuální počítače umožňují vytvářet na nich připojení VPN a redundantní virtuální počítač přijímá připojení VPN jenom v případě, že dojde k převzetí služeb při selhání. Pokud aktivní virtuální počítač brány přestane být dostupný, připojení VPN převezme po krátké době (několik sekund) ztráty připojení k redundantnímu virtuálnímu počítači služby při selhání.

Odhadovaná agregovaná propustnost podle typů SKU

Následující tabulka uvádí typy bran a odhadovanou agregovanou propustnost podle skladové položky brány:

| Propustnost brány sítě VPN (1) | Maximální počet tunelových propojení IPsec brány sítě VPN (2) | |

|---|---|---|

| Základní SKU(3) | 100 Mb/s | 20 |

| Standardní SKU | 100 Mb/s | 20 |

| Vysoce výkonná skladová položka | 200 Mb/s | 10 |

Poznámky k tabulce

(1) – Propustnost SÍTĚ VPN není zaručenou propustností pro připojení mezi různými místy přes internet. Jedná se o maximální možné měření propustnosti.

(2) – Maximální počet tunelů představuje celkový počet robustních nasazení služby Azure Stack Hub pro všechna předplatná.

(3) – Směrování protokolu BGP se pro skladovou položku Basic nepodporuje.

Důležité

Mezi dvěma robustními nasazeními služby Azure Stack Hub je možné vytvořit pouze jedno připojení site-to-site VPN. Důvodem je omezení platformy, které umožňuje pouze jedno připojení VPN ke stejné IP adrese. Vzhledem k tomu, že robustní služba Azure Stack Hub využívá bránu s více tenanty, která používá jednu veřejnou IP adresu pro všechny brány VPN v odolném systému Azure Stack Hub, může existovat pouze jedno připojení VPN mezi dvěma odolnými systémy Služby Azure Stack Hub.

Toto omezení se vztahuje také na připojení více než jednoho připojení site-to-site VPN k jakékoli bráně VPN, která používá jednu IP adresu. Robustní služba Azure Stack Hub neumožňuje vytvoření více než jednoho prostředku brány místní sítě se stejnou IP adresou.**

Parametry protokolu IPsec/IKE

Když ve službě Azure Stack Hub nastavíte odolné připojení VPN, musíte ho nakonfigurovat na obou stranách. Pokud konfigurujete připojení VPN mezi odolným zařízením Azure Stack Hub a hardwarovým zařízením, může vás toto zařízení požádat o další nastavení. Například přepínač nebo směrovač, který funguje jako brána VPN.

Na rozdíl od Azure, která podporuje více nabídek jako iniciátor i respondér, podporuje robustní služba Azure Stack Hub ve výchozím nastavení pouze jednu nabídku. Pokud pro práci se zařízením VPN potřebujete použít různá nastavení protokolu IPSec/IKE, máte k dispozici další nastavení, abyste mohli nakonfigurovat připojení ručně.

Parametry protokolu IKE fáze 1 (hlavní režim)

| Vlastnost | Hodnota |

|---|---|

| Verze IKE | IKEv2 |

| Skupina Diffie-Hellman | ECP384 |

| Metoda ověřování | Předsdílený klíč |

| Algoritmy šifrování a hash | AES256, SHA384 |

| Životnost SA (čas) | 28 800 sekund |

Parametry protokolu IKE fáze 2 (rychlý režim)

| Vlastnost | Hodnota |

|---|---|

| Verze IKE | IKEv2 |

| Šifrovací & hashovací algoritmy (šifrování) | GCMAES256 |

| Šifrování & algoritmy hashování (ověřování) | GCMAES256 |

| Životnost SA (čas) | 27 000 sekund |

| Životnost SA (kilobajtů) | 33,553,408 |

| Metoda Perfect Forward Secrecy (PFS) | ECP384 |

| Detekce mrtvých partnerských zařízení | Podporuje se |

Konfigurace vlastních zásad připojení IPSec/IKE

Standard protokolu IPsec a IKE podporuje širokou škálu kryptografických algoritmů v různých kombinacích. Pokud chcete zjistit, které parametry jsou podporované ve službě Azure Stack Hub odolné pro splnění požadavků na dodržování předpisů nebo zabezpečení, přečtěte si téma Parametry protokolu IPsec/IKE.

Tento článek obsahuje pokyny k vytvoření a konfiguraci zásad IPsec/IKE a použití pro nové nebo existující připojení.

Požadavky

Při používání těchto zásad si všimněte následujících důležitých aspektů:

- Zásady IPsec/IKE fungují pouze u skladových položek brány Standard a HighPerformance (založené na trasách).

- Pro jedno připojení můžete zadat pouze jednu kombinaci zásad.

- Musíte zadat všechny algoritmy a parametry pro protokol IKE (hlavní režim) i IPsec (rychlý režim). Částečná specifikace zásad není povolená.

- Obraťte se na specifikace dodavatele zařízení VPN a ujistěte se, že se zásady podporují na místních zařízeních VPN. Připojení typu site-to-site nejde navázat, pokud jsou zásady nekompatibilní.

Pracovní postup pro vytvoření a nastavení zásad IPsec/IKE

Tato část popisuje pracovní postup potřebný k vytvoření a aktualizaci zásad IPsec/IKE pro připojení site-to-site VPN:

- Vytvořte virtuální síť a bránu VPN.

- Vytvořte bránu místní sítě pro připojení mezi různými místy.

- Vytvořte zásadu IPsec/IKE s vybranými algoritmy a parametry.

- Vytvořte připojení IPSec pomocí zásad IPsec/IKE.

- Přidejte, aktualizujte nebo odeberte zásady IPsec/IKE pro existující připojení.

Podporované kryptografické algoritmy a síly klíčů

Následující tabulka obsahuje seznam podporovaných kryptografických algoritmů a silných klíčů, které můžou konfigurovat zákazníci s robustními funkcemi služby Azure Stack Hub:

| IPsec/IKEv2 | Možnosti |

|---|---|

| Šifrování protokolem IKEv2 | AES256, AES192, AES128, DES3, DES |

| Integrita protokolu IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Skupina DH | ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Šifrování protokolem IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Žádné |

| Integrita protokolu IPsec | GCMASE256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Skupina PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Žádná |

| Doba života přidružení zabezpečení v rychlém režimu | (Volitelné: Pokud nejsou zadané, použijí se výchozí hodnoty.) |

| Sekundy (celé číslo; min. 300/výchozí 27 000 sekund) | |

| KBajty (celé číslo; min. 1024/výchozí 102 400 000 kB) | |

| Selektor provozu | Selektory provozu založené na zásadách se ve službě Azure Stack Hub robustní nepodporují. |

Konfigurace vašeho místního zařízení VPN musí odpovídat zásadám brány Azure VPN Gateway nebo musí obsahovat následující algoritmy a parametry, které zadáte v zásadách IPsec/IKE Azure:

- Šifrovací algoritmus IKE (hlavní režim / fáze 1)

- Algoritmus integrity IKE (hlavní režim / fáze 1)

- Skupina DH (hlavní režim / fáze 1).

- Šifrovací algoritmus IPsec (rychlý režim / fáze 2).

- Algoritmus integrity protokolu IPsec (rychlý režim / fáze 2).

- Skupina PFS (rychlý režim / fáze 2).

- Životnosti SA jsou pouze místní specifikace, nemusí se shodovat.

Pokud se používá GCMAES jako pro šifrovací algoritmus IPsec, musíte pro integritu protokolu IPsec vybrat stejný algoritmus GCMAES a délku klíče. Příklad: použití GCMAES128 pro obojí.

V tabulce:

- IKEv2 odpovídá hlavnímu režimu nebo fázi 1.

- Protokol IPsec odpovídá rychlému režimu nebo fázi 2.

- Skupina DH určuje skupinu Diffie-Hellmen použitou v hlavním režimu nebo ve fázi 1.

- Skupina PFS určuje skupinu Diffie-Hellmen použitou v rychlém režimu nebo fázi 2.

- Životnost přidružení předplatného IKEv2 v hlavním režimu je na odolných branách VPN služby Azure Stack Hub pevně nastavená na 28 800 sekund.

Následující tabulka uvádí odpovídající skupiny Diffie-Hellman podporované vlastními zásadami:

| Skupina Diffie-Hellman | DHGroup | PFSGroup | Délka klíče |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768bitová skupina MODP |

| 2 | DHGroup2 | PFS2 | 1024bitová skupina MODP |

| 14 | DHGroup14 | PFS2048 | 2048bitová skupina MODP |

| DHGroup2048 | |||

| 19 | ECP256 | ECP256 | 256bitová skupina ECP |

| 20 | ECP384 | ECP384 | 384bitová skupina ECP |

| 24 | DHGroup24 | PFS24 | 2048bitová skupina MODP |

Připojení odolného služby Azure Stack Hub k Azure pomocí Azure ExpressRoute

Přehled, předpoklady a požadavky

Azure ExpressRoute umožňuje rozšířit vaše místní sítě do cloudu Microsoftu. Použijete privátní připojení poskytované poskytovatelem připojení. ExpressRoute není připojení VPN přes veřejný internet.

Další informace o Azure ExpressRoute najdete v tématu Přehled ExpressRoute.

Předpoklady

Tento článek předpokládá, že:

- Máte pracovní znalosti Azure.

- Máte základní znalosti o odolné službě Azure Stack Hub.

- Máte základní znalosti o sítích.

Požadavky

Pokud chcete pomocí ExpressRoute propojit službu Azure Stack Hub odolnou k Azure, musíte splňovat následující požadavky:

- Zřízený okruh ExpressRoute prostřednictvím poskytovatele připojení.

- Předplatné Azure pro vytvoření okruhu ExpressRoute a virtuálních sítí v Azure.

- Směrovač, který podporuje:

- Připojení site-to-site VPN mezi jeho rozhraním LAN a odolnou bránou pro více tenantů služby Azure Stack Hub.

- vytvoření více virtuálních virtuálních sítí (virtual routing and forwarding), pokud je ve vašem odolném nasazení služby Azure Stack Hub více než jeden tenant.

- Směrovač, který má:

- Port WAN připojený k okruhu ExpressRoute.

- Port LAN připojený k odolné bráně pro více tenantů služby Azure Stack Hub.

Architektura sítě ExpressRoute

Následující obrázek znázorňuje odolná prostředí Azure Stack Hub a prostředí Azure po dokončení nastavení ExpressRoute pomocí příkladů v tomto článku:

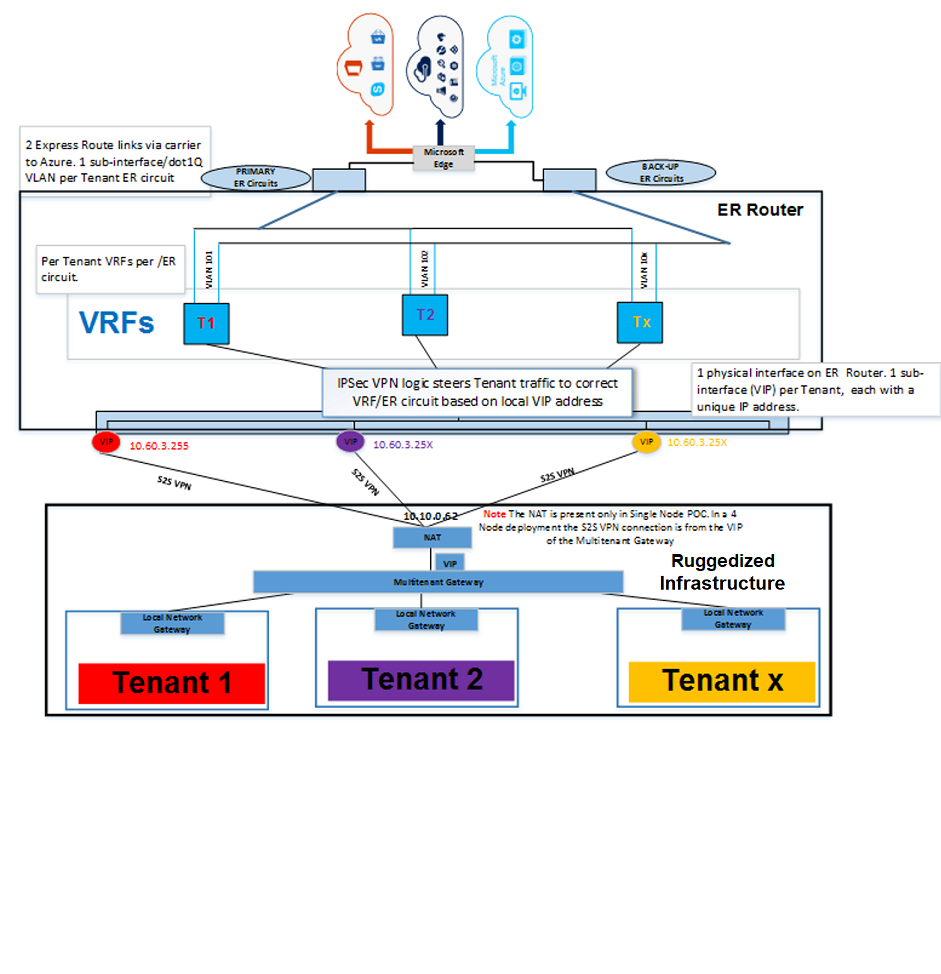

Následující obrázek ukazuje, jak se několik tenantů připojuje z odolné infrastruktury služby Azure Stack Hub přes směrovač ExpressRoute k Azure:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro