Kurz: Vytváření toků uživatelů a vlastních zásad v Azure Active Directory B2C

Než začnete, pomocí selektoru Zvolit typ zásady zvolte typ zásady, kterou nastavujete. Azure Active Directory B2C nabízí dvě metody pro definování způsobu interakce uživatelů s vašimi aplikacemi: prostřednictvím předdefinovaných toků uživatelů nebo prostřednictvím plně konfigurovatelných vlastních zásad. Kroky vyžadované v tomto článku se pro každou metodu liší.

Ve svých aplikacích můžete mít toky uživatelů, které uživatelům umožňují zaregistrovat se, přihlásit se nebo spravovat svůj profil. V tenantovi Azure Active Directory B2C (Azure AD B2C) můžete vytvořit několik toků uživatelů různých typů a podle potřeby je používat ve svých aplikacích. Toky uživatelů je možné opakovaně používat napříč aplikacemi.

Tok uživatele umožňuje určit, jak uživatelé pracují s vaší aplikací, když dělají věci, jako je přihlášení, registrace, úprava profilu nebo resetování hesla. V tomto článku získáte informace o těchto tématech:

Vlastní zásady jsou konfigurační soubory, které definují chování tenanta Azure Active Directory B2C (Azure AD B2C). V tomto článku získáte informace o těchto tématech:

- Vytvoření toku uživatele registrace a přihlášení

- Povolení samoobslužného resetování hesel

- Vytvoření toku uživatele pro úpravy profilu

Důležité

Změnili jsme způsob, jakým označujeme verze toků uživatelů. Dříve jsme nabízeli verze v1 (připravené pro produkční prostředí) a verze v1.1 a v2 (Preview). Nyní jsme konsolidovali toky uživatelů do dvou verzí: Doporučené toky uživatelů s nejnovějšími funkcemi a standardními (staršími) toky uživatelů. Všechny starší verze preview toků uživatelů (V1.1 a V2) jsou zastaralé. Podrobnosti najdete v tématu Verze toku uživatelů v Azure AD B2C. Tyto změny platí jenom pro veřejný cloud Azure. Ostatní prostředí budou dál používat starší verze správy verzí toku uživatelů.

Předpoklady

- Pokud ho ještě nemáte, vytvořte tenanta Azure AD B2C, který je propojený s vaším předplatným Azure.

- Zaregistrujte webovou aplikaci a povolte implicitní udělení tokenu ID.

- Pokud ho ještě nemáte, vytvořte tenanta Azure AD B2C, který je propojený s vaším předplatným Azure.

- Zaregistrujte webovou aplikaci a povolte implicitní udělení tokenu ID.

Vytvoření toku uživatele registrace a přihlášení

Tok registrace a přihlašování zpracovává prostředí registrace i přihlašování s jednou konfigurací. Uživatelé vaší aplikace jsou v závislosti na kontextu vedeni správnou cestou.

Přihlaste se k portálu Azure.

Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

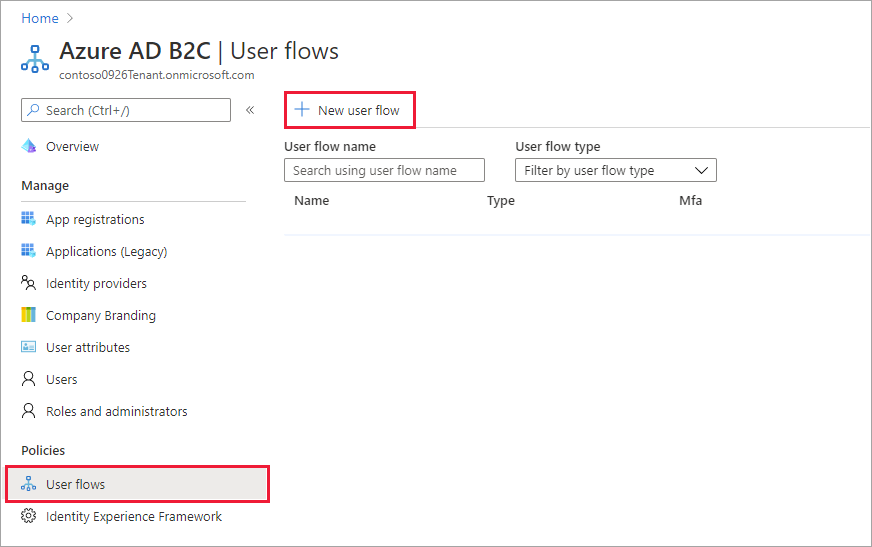

V části Zásady vyberte Toky uživatelů a pak vyberte Nový tok uživatele.

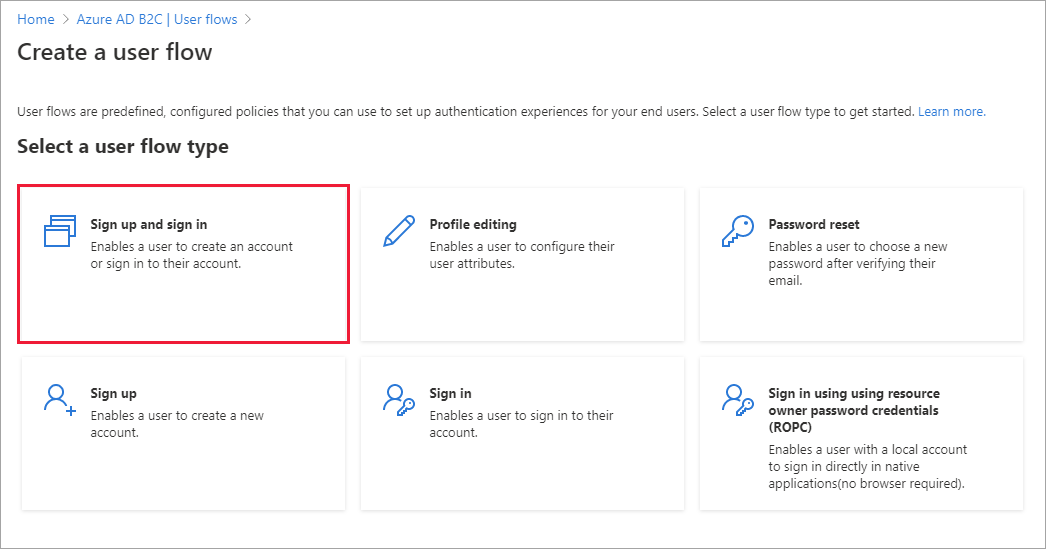

Na stránce Vytvořit tok uživatele vyberte Tok registrace a přihlášení uživatele.

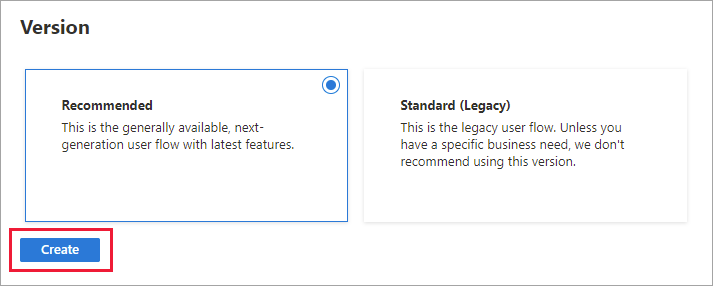

V části Vybrat verzi vyberte Doporučené a pak vyberte Vytvořit. (Další informace o verzích toků uživatelů.)

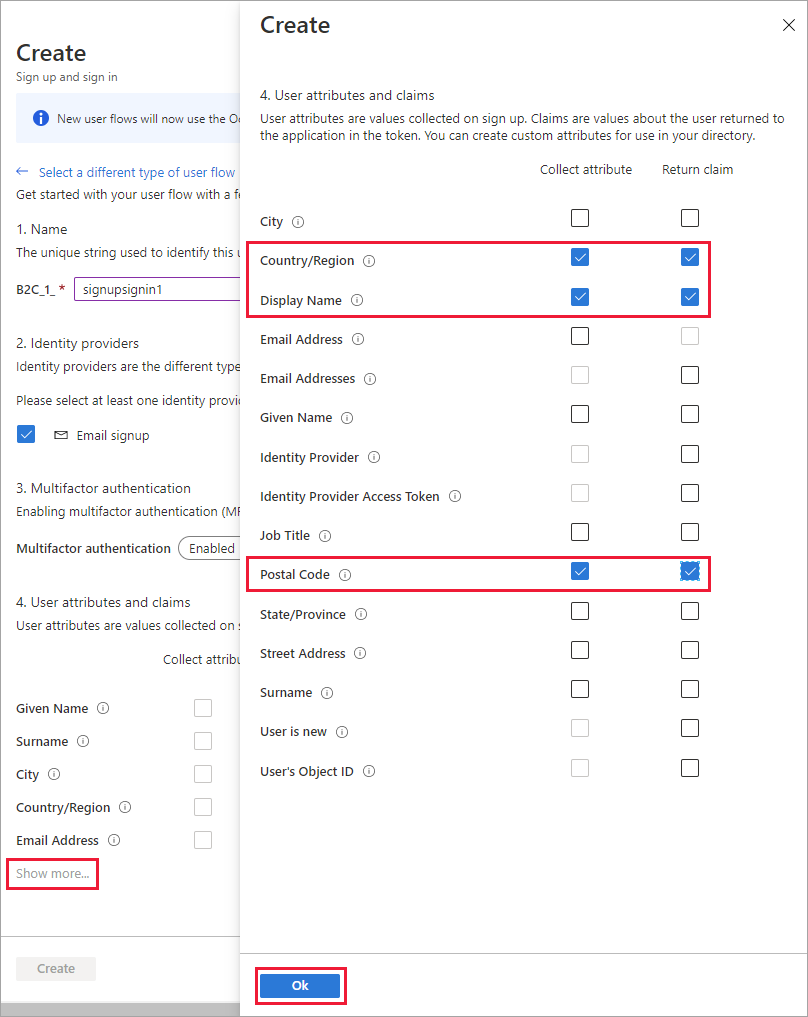

Zadejte název toku uživatele. Například signupsignin1.

U zprostředkovatelů identity vyberte Registrace e-mailu.

Pro atributy uživatele a deklarace identity tokenů zvolte deklarace identity a atributy, které chcete shromažďovat a odesílat od uživatele během registrace. Vyberte například Zobrazit více a pak zvolte atributy a deklarace identity pro zemi/oblast, zobrazované jméno a PSČ. Vyberte OK.

Vyberte Vytvořit a přidejte tok uživatele. Před název se automaticky předpona B2C_1_ .

Testování toku uživatele

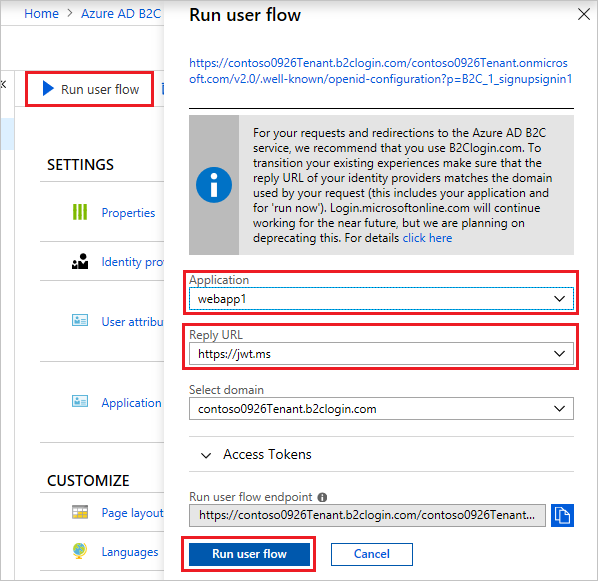

Vyberte tok uživatele, který jste vytvořili, a otevřete jeho stránku s přehledem.

V horní části stránky přehledu toku uživatele vyberte Spustit tok uživatele. Na pravé straně stránky se otevře podokno.

V části Aplikace vyberte webovou aplikaci, kterou chcete testovat, například webovou aplikaci s názvem 1. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms.Vyberte Spustit tok uživatele a pak vyberte Zaregistrovat se.

Zadejte platnou e-mailovou adresu, vyberte Odeslat ověřovací kód, zadejte ověřovací kód, který obdržíte, a pak vyberte Ověřit kód.

Zadejte nové heslo a potvrďte heslo.

Vyberte zemi a oblast, zadejte název, který chcete zobrazit, zadejte PSČ a pak vyberte Vytvořit. Token se vrátí

https://jwt.msa měl by se zobrazit vám.Tok uživatele teď můžete spustit znovu a měli byste být schopni se přihlásit pomocí účtu, který jste vytvořili. Vrácený token obsahuje deklarace identity, které jste vybrali pro zemi/oblast, název a PSČ.

Poznámka:

Prostředí Spustit tok uživatele není v současné době kompatibilní s typem adresy URL odpovědi SPA pomocí toku autorizačního kódu. Pokud chcete s těmito druhy aplikací používat prostředí Spustit tok uživatele, zaregistrujte adresu URL odpovědi typu Web a povolte implicitní tok, jak je popsáno zde.

Povolení samoobslužného resetování hesel

Povolení samoobslužného resetování hesla pro tok uživatele registrace nebo přihlášení:

- Vyberte tok uživatele registrace nebo přihlášení, který jste vytvořili.

- V části Nastavení v nabídce vlevo vyberte Vlastnosti.

- V části Konfigurace hesla vyberte Samoobslužné resetování hesla.

- Zvolte Uložit.

Testování toku uživatele

- Vyberte tok uživatele, který jste vytvořili, a otevřete jeho stránku přehledu a pak vyberte Spustit tok uživatele.

- V části Aplikace vyberte webovou aplikaci, kterou chcete testovat, například webovou aplikaci s názvem 1. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms. - Vyberte Spustit tok uživatele.

- Na registrační nebo přihlašovací stránce vyberte Zapomněli jste své heslo?.

- Ověřte e-mailovou adresu účtu, který jste vytvořili dříve, a pak vyberte Pokračovat.

- Teď máte možnost změnit heslo pro uživatele. Změňte heslo a vyberte Pokračovat. Token se vrátí

https://jwt.msa měl by se zobrazit vám.

Vytvoření toku uživatele pro úpravy profilu

Pokud chcete uživatelům povolit úpravy profilu ve vaší aplikaci, použijte tok uživatelů pro úpravy profilu.

- V nabídce na stránce přehledu tenanta Azure AD B2C vyberte Toky uživatelů a pak vyberte Nový tok uživatele.

- Na stránce Vytvořit tok uživatele vyberte tok uživatele pro úpravy profilu.

- V části Vybrat verzi vyberte Doporučené a pak vyberte Vytvořit.

- Zadejte název toku uživatele. Například profileediting1.

- V části Zprostředkovatelé identity v části Místní účty vyberte Registrace e-mailu.

- U atributů uživatele zvolte atributy, které má zákazník upravovat v profilu. Vyberte například Zobrazit více a pak zvolte atributy i deklarace identity pro zobrazovaný název a pracovní pozici. Vyberte OK.

- Vyberte Vytvořit a přidejte tok uživatele. K názvu se automaticky připojí předpona B2C_1_ .

Testování toku uživatele

- Vyberte tok uživatele, který jste vytvořili, a otevřete jeho stránku s přehledem.

- V horní části stránky přehledu toku uživatele vyberte Spustit tok uživatele. Na pravé straně stránky se otevře podokno.

- V části Aplikace vyberte webovou aplikaci, kterou chcete testovat, například webovou aplikaci s názvem 1. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms. - Vyberte Spustit tok uživatele a přihlaste se pomocí účtu, který jste vytvořili dříve.

- Teď máte možnost změnit zobrazované jméno a pracovní pozici uživatele. Zvolte Pokračovat. Token se vrátí

https://jwt.msa měl by se zobrazit vám.

Tip

Tento článek vysvětluje, jak nastavit tenanta ručně. Celý proces můžete automatizovat z tohoto článku. Automatizace nasadí úvodní balíček Azure AD B2C SocialAndLocalAccountsWithMFA, který bude poskytovat cesty k úpravám hesla a registrace, resetování hesla a úpravám profilu. Pokud chcete následující návod automatizovat, navštivte instalační aplikaci IEF a postupujte podle pokynů.

Přidání podpisových a šifrovacích klíčů pro aplikace Identity Experience Framework

- Přihlaste se k portálu Azure.

- Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

- Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

- Na stránce přehledu v části Zásady vyberte Architekturu prostředí identit.

Vytvoření podpisového klíče

- Vyberte Klíče zásad a pak vyberte Přidat.

- V nabídce Možnosti zvolte

Generate. - Do pole Název zadejte

TokenSigningKeyContainer. PředponaB2C_1A_může být přidána automaticky. - Jako typ klíče vyberte RSA.

- V případě použití klíče vyberte Podpis.

- Vyberte Vytvořit.

Vytvoření šifrovacího klíče

- Vyberte Klíče zásad a pak vyberte Přidat.

- V nabídce Možnosti zvolte

Generate. - Do pole Název zadejte

TokenEncryptionKeyContainer. PředponaB2C_1A_ může být přidána automaticky. - Jako typ klíče vyberte RSA.

- V případě použití klíče vyberte Šifrování.

- Vyberte Vytvořit.

Registrace aplikací architektury Identity Experience Framework

Azure AD B2C vyžaduje registraci dvou aplikací, které používá k registraci a přihlašování uživatelů pomocí místních účtů: IdentityExperienceFramework, webového rozhraní API a ProxyIdentityExperienceFramework, nativní aplikace s delegovaným oprávněním k aplikaci IdentityExperienceFramework. Vaši uživatelé se můžou zaregistrovat pomocí e-mailové adresy nebo uživatelského jména a hesla pro přístup k aplikacím registrovaným v tenantovi, což vytvoří "místní účet". Místní účty existují jenom ve vašem tenantovi Azure AD B2C.

Tyto dvě aplikace musíte zaregistrovat ve svém tenantovi Azure AD B2C jenom jednou.

Registrace aplikace IdentityExperienceFramework

Pokud chcete zaregistrovat aplikaci v tenantovi Azure AD B2C, můžete použít Registrace aplikací prostředí.

- Vyberte Registrace aplikací a pak vyberte Nová registrace.

- Do pole Název zadejte

IdentityExperienceFramework. - V části Podporované typy účtů vyberte Pouze účty v tomto organizačním adresáři.

- V části Identifikátor URI pro přesměrování vyberte web a pak zadejte

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com, kdeyour-tenant-nameje název vaší domény tenanta Azure AD B2C. - V části Oprávnění zaškrtněte políčko Udělit správci souhlas s openid a offline_access oprávnění.

- Vyberte Zaregistrovat.

- Poznamenejte si ID aplikace (klienta) pro použití v pozdějším kroku.

Dále zpřístupňte rozhraní API přidáním oboru:

- V nabídce vlevo v části Spravovat vyberte Zveřejnit rozhraní API.

- Vyberte Přidat obor a pak vyberte Uložit a pokračujte a přijměte výchozí identifikátor URI ID aplikace.

- Zadáním následujících hodnot vytvořte obor, který umožňuje spuštění vlastních zásad v tenantovi Azure AD B2C:

- Název oboru:

user_impersonation - zobrazovaný název Správa souhlasu:

Access IdentityExperienceFramework - popis souhlasu Správa:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

- Název oboru:

- Výběr možnosti Přidat obor

Registrace aplikace ProxyIdentityExperienceFramework

- Vyberte Registrace aplikací a pak vyberte Nová registrace.

- Do pole Název zadejte

ProxyIdentityExperienceFramework. - V části Podporované typy účtů vyberte Pouze účty v tomto organizačním adresáři.

- V části Identifikátor URI přesměrování vyberte v rozevíracím seznamu veřejný klient nebo nativní (mobilní & desktop).

- Pro identifikátor URI přesměrování zadejte

myapp://auth. - V části Oprávnění zaškrtněte políčko Udělit správci souhlas s openid a offline_access oprávnění.

- Vyberte Zaregistrovat.

- Poznamenejte si ID aplikace (klienta) pro použití v pozdějším kroku.

Dále určete, že aplikace by měla být považována za veřejného klienta:

- V nabídce vlevo v části Spravovat vyberte Ověřování.

- V části Upřesnit nastavení v části Povolit toky veřejného klienta nastavte na Hodnotu Ano následující mobilní a desktopové toky.

- Zvolte Uložit.

- Ujistěte se, že je v manifestu aplikace nastavená hodnota allowPublicClient: true :

- V nabídce vlevo v části Spravovat vyberte Manifest a otevřete manifest aplikace.

- Vyhledejte klíč allowPublicClient a ujistěte se, že je jeho hodnota nastavená na true.

Teď udělte oprávnění oboru rozhraní API, který jste zpřístupní dříve v registraci IdentityExperienceFramework :

- V nabídce vlevo v části Spravovat vyberte oprávnění rozhraní API.

- V části Nakonfigurovaná oprávnění vyberte Přidat oprávnění.

- Vyberte kartu Moje rozhraní API a pak vyberte aplikaci IdentityExperienceFramework.

- V části Oprávnění vyberte user_impersonation rozsah, který jste definovali dříve.

- Vyberte Přidat oprávnění. Podle pokynů počkejte několik minut, než budete pokračovat k dalšímu kroku.

- Vyberte Udělit souhlas správce pro <název vašeho tenanta).>

- Vyberte Ano.

- Vyberte Aktualizovat a pak ověřte, že je uděleno pro... zobrazí se v části Stav oboru.

Úvodní balíček vlastních zásad

Vlastní zásady jsou sada souborů XML, které nahrajete do tenanta Azure AD B2C, a definují tak technické profily a cesty uživatelů. Poskytujeme úvodní balíčky s několika předem připravenými zásadami, které vám pomůžou rychle začít. Každý z těchto úvodních balíčků obsahuje nejmenší počet technických profilů a cest uživatelů potřebných k dosažení popsaných scénářů:

- LocalAccounts – Povolí pouze použití místních účtů.

- SocialAccounts – Umožňuje používat jenom účty sociálních sítí (nebo federovaných).

- SocialAndLocalAccounts – umožňuje používat místní i sociální účty.

- SocialAndLocalAccountsWithMFA – Umožňuje možnosti sociálního, místního a vícefaktorového ověřování.

Každá úvodní sada obsahuje:

- Základní soubor – pro základ je vyžadováno několik úprav. Příklad: TrustFrameworkBase.xml

- Lokalizační soubor – Tento soubor je místem, kde se provádějí změny lokalizace. Příklad: TrustFrameworkLocalization.xml

- Soubor s příponou – Tento soubor je místem, kde se provádí většina změn konfigurace. Příklad: TrustFrameworkExtensions.xml

- Soubory předávající strany – Soubory specifické pro úlohy volané vaší aplikací Příklady: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

V tomto článku upravíte soubory vlastních zásad XML v úvodním balíčku SocialAndLocalAccounts . Pokud potřebujete editor XML, vyzkoušejte Visual Studio Code, jednoduchý multiplatformní editor.

Získání úvodní sady

Získejte úvodní balíčky vlastních zásad z GitHubu a pak aktualizujte soubory XML v úvodním balíčku SocialAndLocalAccounts názvem vašeho tenanta Azure AD B2C.

Stáhněte si soubor .zip nebo naklonujte úložiště:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackVe všech souborech v adresáři SocialAndLocalAccounts nahraďte řetězec

yourtenantnázvem vašeho tenanta Azure AD B2C.Pokud je například název vašeho tenanta B2C contosotenant, všechny instance

yourtenant.onmicrosoft.comse stanoucontosotenant.onmicrosoft.com.

Přidání ID aplikací do vlastních zásad

Přidejte ID aplikace do souboru TrustFrameworkExtensions.xml.

- Otevřete

SocialAndLocalAccounts/TrustFrameworkExtensions.xmla najděte prvek<TechnicalProfile Id="login-NonInteractive">. - Nahraďte obě instance

IdentityExperienceFrameworkAppIdID aplikace IdentityExperienceFramework, kterou jste vytvořili dříve. - Nahraďte obě instance

ProxyIdentityExperienceFrameworkAppIdID aplikace ProxyIdentityExperienceFramework, kterou jste vytvořili dříve. - Soubor uložte.

Přidání Facebooku jako zprostředkovatele identity

Úvodní balíček SocialAndLocalAccounts zahrnuje přihlášení k sociální síti Facebook. Facebook není nutný pro používání vlastních zásad, ale tady ho používáme k předvedení toho, jak můžete povolit federované sociální přihlášení ve vlastních zásadách. Pokud nepotřebujete povolit federované přihlášení k sociální síti, použijte místo toho úvodní balíček LocalAccounts a přeskočte Část Přidat Facebook jako zprostředkovatele identity.

Vytvoření facebookové aplikace

Pomocí kroků uvedených v části Vytvoření facebookové aplikace získejte ID aplikace Pro Facebook a tajný kód aplikace. Přeskočte požadavky a zbývající kroky v části Nastavení registrace a přihlaste se pomocí článku o facebookovém účtu .

Vytvoření klíče Facebooku

Přidejte tajný klíč aplikace pro Facebook jako klíč zásad. Tajný kód aplikace, kterou jste vytvořili, můžete použít v rámci požadavků tohoto článku.

- Přihlaste se k portálu Azure.

- Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

- Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

- Na stránce přehledu v části Zásady vyberte Architekturu prostředí identit.

- Vyberte Klíče zásad a pak vyberte Přidat.

- V nabídce Možnosti zvolte

Manual. - Do pole Název zadejte

FacebookSecret. PředponaB2C_1A_může být přidána automaticky. - V tajném kódu zadejte tajný kód aplikace pro Facebook z developers.facebook.com. Tato hodnota je tajný klíč, nikoli ID aplikace.

- V případě použití klíče vyberte Podpis.

- Vyberte Vytvořit.

Aktualizace Souboru TrustFrameworkExtensions.xml v úvodním balíčku vlastních zásad

SocialAndLocalAccounts/TrustFrameworkExtensions.xml V souboru nahraďte hodnotu client_id ID aplikace Facebook a uložte změny.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Nahrání zásad

- Na webu Azure Portal vyberte položku nabídky Rozhraní prostředí identit v tenantovi B2C.

- Vyberte Nahrát vlastní zásady.

- V tomto pořadí nahrajte soubory zásad:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Při nahrávání souborů azure přidá předponu B2C_1A_ k jednotlivým souborům.

Tip

Pokud váš editor XML podporuje ověřování, ověřte soubory ve TrustFrameworkPolicy_0.3.0.0.xsd schématu XML umístěném v kořenovém adresáři úvodní sady. Ověření schématu XML identifikuje chyby před nahráním.

Testování vlastních zásad

- V části Vlastní zásady vyberte B2C_1A_signup_signin.

- V části Vybrat aplikaci na stránce přehledu vlastních zásad vyberte webovou aplikaci, kterou chcete otestovat, například aplikaci s názvem webapp1.

- Ujistěte se, že adresa URL odpovědi je

https://jwt.ms. - Vyberte Spustit.

- Zaregistrujte se pomocí e-mailové adresy.

- Znovu vyberte Spustit .

- Přihlaste se pomocí stejného účtu a potvrďte, že máte správnou konfiguraci.

- Znovu vyberte Spustit a vyberte Facebook pro přihlášení pomocí Facebooku a otestování vlastních zásad.

Další kroky

V tomto článku jste se naučili:

- Vytvoření toku registrace a přihlášení uživatele

- Vytvoření toku uživatele pro úpravy profilu

- Vytvoření toku uživatele resetování hesla

Dále se dozvíte, jak pomocí Azure AD B2C přihlásit a zaregistrovat uživatele v aplikaci. Postupujte podle níže uvedených ukázkových aplikací:

- Konfigurace ukázkové webové aplikace ASP.NET Core

- Konfigurace ukázkové webové aplikace ASP.NET Core, která volá webové rozhraní API

- Konfigurace ověřování v ukázkové webové aplikaci v Pythonu

- Konfigurace ukázkové jednostránkové aplikace (SPA)

- Konfigurace ukázkové jednostrákové aplikace Angular

- Konfigurace ukázkové mobilní aplikace pro Android

- Konfigurace ukázkové mobilní aplikace pro iOS

- Konfigurace ověřování v ukázkové desktopové aplikaci WPF

- Povolení ověřování ve webovém rozhraní API

- Konfigurace aplikace SAML

Další informace najdete také v podrobné řadě architektury Azure AD B2C.