Povolení auditů zabezpečení a DNS pro službu Microsoft Entra Domain Services

Audity zabezpečení a DNS služby Microsoft Entra Domain Services umožňují streamovat události Azure do cílových prostředků. Mezi tyto prostředky patří Azure Storage, pracovní prostory Azure Log Analytics nebo Centrum událostí Azure. Po povolení událostí auditu zabezpečení služba Domain Services odešle všechny auditované události pro vybranou kategorii cílovému prostředku.

Události můžete archivovat do úložiště Azure a streamovat události do softwaru pro správu zabezpečení a správy událostí (SIEM) (nebo ekvivalentního) pomocí služby Azure Event Hubs nebo provádět vlastní analýzu a používat pracovní prostory Služby Azure Log Analytics z Centra pro správu Microsoft Entra.

Cíle auditu zabezpečení

Jako cílový prostředek pro audity zabezpečení služby Domain Services můžete použít azure Storage, Azure Event Hubs nebo pracovní prostory Azure Log Analytics. Tyto cíle je možné kombinovat. Můžete například použít Azure Storage k archivaci událostí auditu zabezpečení, ale pracovní prostor Služby Azure Log Analytics k analýze a hlášení informací v krátkodobém horizontu.

Následující tabulka popisuje scénáře pro každý typ cílového prostředku.

Důležité

Před povolením auditů zabezpečení služby Domain Services je potřeba vytvořit cílový prostředek. Tyto prostředky můžete vytvořit pomocí Centra pro správu Microsoft Entra, Azure PowerShellu nebo Azure CLI.

| Cílový prostředek | Scénář |

|---|---|

| Azure Storage | Tento cíl by se měl použít, pokud je primární potřeba ukládat události auditu zabezpečení pro účely archivace. Jiné cíle lze použít pro účely archivace, ale tyto cíle poskytují možnosti nad rámec primární potřeby archivace. Před povolením událostí auditu zabezpečení služby Domain Services nejprve vytvořte účet služby Azure Storage. |

| Azure Event Hubs | Tento cíl by se měl použít, pokud je primární potřeba sdílet události auditu zabezpečení s dalším softwarem, jako je software pro analýzu dat nebo software pro správu informací o zabezpečení (SIEM). Před povolením událostí auditu zabezpečení služby Domain Services vytvořte centrum událostí pomocí Centra pro správu Microsoft Entra. |

| Pracovní prostor Služby Azure Log Analytics | Tento cíl by se měl použít, pokud je primární potřeba analyzovat a kontrolovat zabezpečené audity přímo z Centra pro správu Microsoft Entra. Před povolením událostí auditu zabezpečení služby Domain Services vytvořte pracovní prostor služby Log Analytics v Centru pro správu Microsoft Entra. |

Povolení událostí auditu zabezpečení pomocí Centra pro správu Microsoft Entra

Pokud chcete povolit události auditu zabezpečení služby Domain Services pomocí Centra pro správu Microsoft Entra, proveďte následující kroky.

Důležité

Audity zabezpečení služby Domain Services nejsou zpětně aktivní. Události z minulosti nelze načíst ani znovu přehrát. Služba Domain Services může odesílat pouze události, ke kterým dochází po povolení auditů zabezpečení.

Přihlaste se do Centra pro správu Microsoft Entra jako globální Správa istrator.

Vyhledejte a vyberte Microsoft Entra Domain Services. Zvolte spravovanou doménu, například aaddscontoso.com.

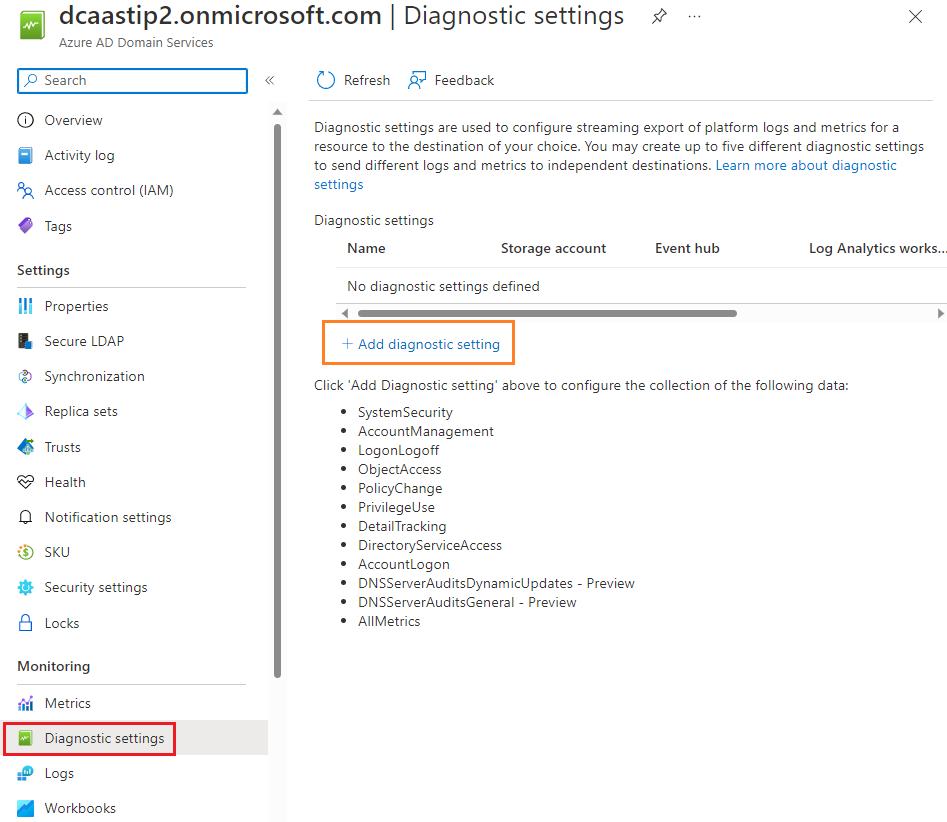

V okně Domain Services vyberte Nastavení diagnostiky na levé straně.

Ve výchozím nastavení nejsou nakonfigurovány žádné diagnostiky. Začněte výběrem možnosti Přidat nastavení diagnostiky.

Zadejte název konfigurace diagnostiky, například aadds-auditování.

Zaškrtněte políčko požadovaného cíle auditu zabezpečení nebo DNS. Můžete si vybrat z pracovního prostoru služby Log Analytics, účtu Azure Storage, centra událostí Azure nebo partnerského řešení. Tyto cílové prostředky už musí existovat ve vašem předplatném Azure. V tomto průvodci nemůžete vytvořit cílové prostředky.

- Pracovní prostory Azure Log Analytics

- Vyberte Odeslat do Log Analytics a pak zvolte předplatné a pracovní prostor služby Log Analytics, který chcete použít k ukládání událostí auditu.

- Úložiště Azure

- Vyberte Možnost Archivovat do účtu úložiště a pak zvolte Konfigurovat.

- Vyberte předplatné a účet úložiště, který chcete použít k archivaci událostí auditu.

- Až budete připraveni, zvolte OK.

- Azure Event Hubs

- Vyberte Stream do centra událostí a pak zvolte Konfigurovat.

- Vyberte předplatné a obor názvů centra událostí. V případě potřeby také zvolte název centra událostí a pak název zásady centra událostí.

- Až budete připraveni, zvolte OK.

- Partnerské řešení

- Vyberte Odeslat partnerskému řešení a pak zvolte předplatné a cíl , které chcete použít k ukládání událostí auditu.

- Pracovní prostory Azure Log Analytics

Vyberte kategorie protokolů, které chcete zahrnout pro konkrétní cílový prostředek. Pokud odesíláte události auditu do účtu Služby Azure Storage, můžete také nakonfigurovat zásady uchovávání informací, které definují počet dnů pro uchovávání dat. Výchozí nastavení 0 uchovává všechna data a neměňuje události po určité době.

Pro každý cílový prostředek můžete vybrat různé kategorie protokolů v rámci jedné konfigurace. Tato možnost umožňuje zvolit, které kategorie protokolů chcete uchovávat pro Log Analytics a které kategorie protokolů chcete archivovat, například.

Až budete hotovi, potvrďte provedené změny výběrem možnosti Uložit . Cílové prostředky začnou brzy po uložení konfigurace přijímat události auditu služby Domain Services.

Povolení událostí auditu zabezpečení a DNS pomocí Azure PowerShellu

Pokud chcete povolit události auditu DNS a zabezpečení služby Domain Services pomocí Azure PowerShellu, proveďte následující kroky. V případě potřeby nejprve nainstalujte modul Azure PowerShell a připojte se k předplatnému Azure.

Důležité

Audity služby Domain Services nejsou zpětně aktivní. Události z minulosti nelze načíst ani znovu přehrát. Služba Domain Services může odesílat pouze události, ke kterým dochází po povolení auditů.

K ověření předplatného Azure použijte rutinu Připojení-AzAccount. Po zobrazení výzvy zadejte přihlašovací údaje k účtu.

Connect-AzAccountVytvořte cílový prostředek pro události auditu.

Pracovní prostory - Azure Log Analytic vytvářejí pracovní prostor služby Log Analytics pomocí Azure PowerShellu.

Azure Event Hubs - vytvoří centrum událostí pomocí Azure PowerShellu. Možná budete také muset použít rutinu New-AzEventHubAuthorizationRule k vytvoření autorizačního pravidla, které udělí službě Domain Services oprávnění k oboru názvů centra událostí. Autorizační pravidlo musí obsahovat práva Spravovat, Naslouchat a Odesílat .

Důležité

Ujistěte se, že jste v oboru názvů centra událostí nastavili autorizační pravidlo, a ne samotné centrum událostí.

Pomocí rutiny Get-AzResource získejte ID prostředku pro spravovanou doménu Domain Services. Vytvořte proměnnou s názvem $aadds. ResourceId pro uložení hodnoty:

$aadds = Get-AzResource -name aaddsDomainNameNakonfigurujte nastavení diagnostiky Azure pomocí rutiny Set-AzDiagnosticSetting pro použití cílového prostředku pro události auditu služby Microsoft Entra Domain Services. V následujících příkladech proměnná $aadds. ResourceId se používá z předchozího kroku.

Azure Storage – Nahraďte storageAccountId názvem vašeho účtu úložiště:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure Event Hubs – Nahraďte eventHubName názvem centra událostí a eventHubRuleId ID autorizačního pravidla:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $truePracovní prostory Azure Log Analytic – Nahraďte id pracovního prostoru ID pracovního prostoru služby Log Analytics:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Dotazování a zobrazení událostí auditu DNS a zabezpečení pomocí služby Azure Monitor

Pracovní prostory Log Analytic umožňují zobrazit a analyzovat události auditu zabezpečení a DNS pomocí služby Azure Monitor a dotazovacího jazyka Kusto. Tento dotazovací jazyk je určený jen pro čtení, který se může pochlubit výkonnými analytickými funkcemi se snadno čitelnou syntaxí. Další informace o tom, jak začít s dotazovacími jazyky Kusto, najdete v následujících článcích:

- Dokumentace k Azure Monitor

- Začínáme s Log Analytics ve službě Azure Monitor

- Začínáme s dotazy protokolů v Azure Monitoru

- Vytváření a sdílení řídicích panelů s daty Log Analytics

Následující ukázkové dotazy je možné použít k zahájení analýzy událostí auditu ze služby Domain Services.

Ukázkový dotaz 1

Zobrazení všech událostí uzamčení účtu za posledních 7 dnů:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Ukázkový dotaz 2

Zobrazte všechny události uzamčení účtu (4740) od 3. června 2020 v 9:00 do 10. června 2020 půlnoci seřazené vzestupně podle data a času:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Ukázkový dotaz 3

Zobrazte si události přihlášení k účtu před sedmi dny (odteď) pro uživatele s názvem účtu:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Ukázkový dotaz 4

Zobrazte si události přihlášení k účtu před sedmi dny pro účet jménem uživatele, který se pokusil přihlásit pomocí chybného hesla (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Ukázkový dotaz 5

Zobrazte si události přihlášení k účtu před sedmi dny pro účet pojmenovaného uživatele, který se pokusil přihlásit, když byl účet uzamčen (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Ukázkový dotaz 6

Zobrazit počet událostí přihlášení k účtu před sedmi dny od této chvíle pro všechny pokusy o přihlášení, ke kterým došlo u všech uzamčených uživatelů:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Auditování kategorií zabezpečení a událostí DNS

Audity zabezpečení a DNS služby Domain Services odpovídají tradičnímu auditování tradičních řadičů domény SLUŽBY AD DS. V hybridních prostředích můžete znovu použít existující vzory auditu, aby se při analýze událostí mohla použít stejná logika. V závislosti na scénáři, který potřebujete vyřešit nebo analyzovat, je potřeba cílit na různé kategorie událostí auditu.

K dispozici jsou následující kategorie událostí auditu:

| Název kategorie auditu | Popis |

|---|---|

| Přihlášení k účtu | Audituje pokusy o ověření dat účtu na řadiči domény nebo v místním správci účtů zabezpečení (SAM). -Nastavení zásad přihlášení a odhlášení a události sledují pokusy o přístup k určitému počítači. Nastavení a události v této kategorii se zaměřují na použitou databázi účtů. Tato kategorie zahrnuje následující podkategorie: -Auditovat ověření přihlašovacích údajů -Auditovat ověřovací službu Kerberos -Auditovat operace lístku služby Kerberos -Auditovat další události přihlášení nebo odhlášení |

| Správa účtů | Audituje změny uživatelských a počítačových účtů a skupin. Tato kategorie zahrnuje následující podkategorie: -Auditovat správu skupin aplikací -Auditovat správu účtů počítače -Auditovat správu distribuční skupiny -Auditovat jinou správu účtů -Auditovat správu skupin zabezpečení -Auditovat správu uživatelských účtů |

| Server DNS | Audituje změny v prostředích DNS. Tato kategorie zahrnuje následující podkategorie: - DNSServerAuditsDynamic Aktualizace (Preview) - DNSServerAuditsGeneral (Preview) |

| Sledování podrobností | Audituje aktivity jednotlivých aplikací a uživatelů v tomto počítači a umožňuje pochopit, jak se počítač používá. Tato kategorie zahrnuje následující podkategorie: -Auditovat aktivitu DPAPI -Auditování aktivity PNP -Vytvoření procesu auditu -Ukončení procesu auditu -Auditování událostí RPC |

| Přístup k adresářové službě | Audituje pokusy o přístup k objektům a jejich úpravu ve službě Doména služby Active Directory Services (AD DS). Tyto události auditu jsou protokolovány pouze na řadičích domény. Tato kategorie zahrnuje následující podkategorie: -Auditovat podrobnou replikaci adresářové služby -Auditovat přístup k adresářové službě -Audit změn adresářové služby -Audit replikace adresářové služby |

| Přihlášení a odhlášení | Audituje pokusy o přihlášení k počítači interaktivně nebo přes síť. Tyto události jsou užitečné pro sledování aktivity uživatelů a identifikaci potenciálních útoků na síťové prostředky. Tato kategorie zahrnuje následující podkategorie: -Auditovat uzamčení účtu -Audit deklarací identity uživatelů a zařízení -Auditovat rozšířený režim protokolu IPsec -Auditovat členství ve skupině -Auditovat hlavní režim protokolu IPsec -Auditovat rychlý režim protokolu IPsec -Auditovat logff -Auditovat přihlášení -Auditovat server NPS (Network Policy Server) -Auditovat další události přihlášení nebo odhlášení -Auditovat zvláštní přihlášení |

| Přístup k objektům | Audituje pokusy o přístup ke konkrétním objektům nebo typům objektů v síti nebo počítači. Tato kategorie zahrnuje následující podkategorie: -Auditovat vygenerovanou aplikaci -Audit certifikačních služeb -Auditovat podrobnou sdílenou složku -Auditovat sdílenou složku -Auditovat systém souborů -Auditování Připojení platformy filtrování -Auditování zahozených paketů platformy filtrování -Manipulace s popisovačem auditu -Auditovat objekt jádra -Auditování jiných událostí přístupu k objektům -Auditovat registr -Auditovat vyměnitelné úložiště -Audit SAM -Auditovat přípravnou zásadu centrálního přístupu |

| Změna zásad | Audituje změny důležitých zásad zabezpečení v místním systému nebo síti. Správci obvykle navazují zásady, které pomáhají zabezpečit síťové prostředky. Monitorování změn nebo pokusů o změnu těchto zásad může být důležitým aspektem správy zabezpečení sítě. Tato kategorie zahrnuje následující podkategorie: -Auditovat změnu zásad auditu -Auditovat změnu zásad ověřování -Auditovat změnu zásad autorizace -Auditovat změnu zásad platformy filtrování -Auditovat změnu zásad na úrovni pravidel MPSSVC -Auditovat jinou změnu zásad |

| Použití oprávnění | Audituje použití určitých oprávnění v jednom nebo více systémech. Tato kategorie zahrnuje následující podkategorie: -Auditovat použití necitlivých oprávnění -Auditovat použití citlivých oprávnění -Auditování událostí použití jiných oprávnění |

| Systémová | Audituje změny na úrovni systému v počítači, který není součástí jiných kategorií a které mají potenciální dopady na zabezpečení. Tato kategorie zahrnuje následující podkategorie: -Auditovat ovladač IPsec -Auditovat další systémové události -Auditovat změnu stavu zabezpečení -Auditovat rozšíření systému zabezpečení -Auditovat integritu systému |

ID událostí na kategorii

Pokud konkrétní akce aktivuje auditovatelnou událost, zaznamená zabezpečení a DNS následující ID událostí:

| Název kategorie události | ID událostí |

|---|---|

| Zabezpečení přihlášení k účtu | 4767, 4774, 4775, 4776, 4777 |

| Zabezpečení správy účtů | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Zabezpečení podrobného sledování | Nic |

| Server DNS | 513-523, 525-531, 533-537, 540-582 |

| Zabezpečení přístupu DS | 5136, 5137, 5138, 5139, 5141 |

| Zabezpečení přihlášení a odhlášení | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Zabezpečení přístupu k objektům | Nic |

| Zabezpečení změn zásad | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Zabezpečení s využitím oprávnění | 4985 |

| Zabezpečení systému | 4612, 4621 |

Další kroky

Konkrétní informace o Kusto najdete v následujících článcích: