Konfigurace nastavení přístupu mezi tenanty pro přímé připojení B2B

Pomocí nastavení přístupu mezi tenanty můžete spravovat způsob spolupráce s jinými organizacemi Microsoft Entra prostřednictvím přímého připojení B2B. Tato nastavení umožňují určit úroveň odchozího přístupu, kterou uživatelé mají k externím organizacím. Umožňují také řídit úroveň příchozího přístupu, kterou uživatelé v externích organizacích Microsoft Entra mají k vašim interním prostředkům.

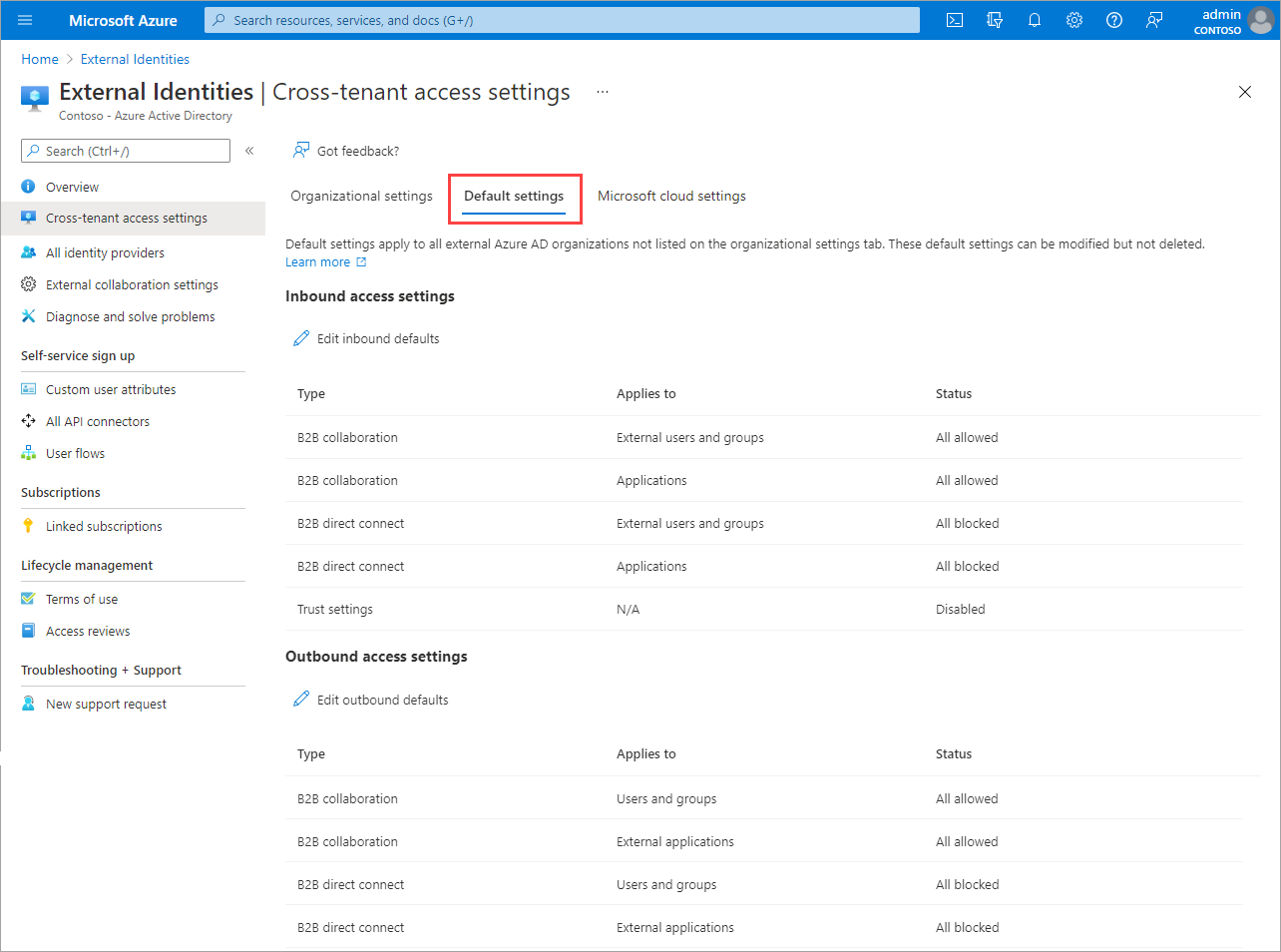

Výchozí nastavení: Výchozí nastavení přístupu mezi tenanty platí pro všechny externí organizace Microsoft Entra s výjimkou organizací, pro které konfigurujete jednotlivá nastavení. Tato výchozí nastavení můžete změnit. U přímého připojení B2B obvykle ponecháte výchozí nastavení tak, jak je, a povolíte přímý přístup B2B pomocí nastavení specifických pro organizaci. Výchozí hodnoty jsou zpočátku následující:

- Počáteční výchozí nastavení přímého připojení B2B – Ve výchozím nastavení je odchozí přímé připojení B2B blokováno pro celého tenanta a příchozí přímé připojení B2B je blokované pro všechny externí organizace Microsoft Entra.

- Nastavení organizace – Ve výchozím nastavení nejsou přidány žádné organizace.

Nastavení specifické pro organizaci: Můžete nakonfigurovat nastavení specifická pro organizaci přidáním organizace a úpravou příchozího a odchozího nastavení pro danou organizaci. Nastavení organizace má přednost před výchozím nastavením.

Přečtěte si další informace o použití nastavení přístupu mezi tenanty ke správě přímého připojení B2B.

Důležité

Microsoft začíná přesouvat zákazníky pomocí nastavení přístupu mezi tenanty na nový model úložiště 30. srpna 2023. Můžete si všimnout položky v protokolech auditu, které vás informují o tom, že vaše nastavení přístupu mezi tenanty se aktualizovalo, protože naše automatizovaná úloha migruje vaše nastavení. V případě krátkého okna během procesu migrace nebudete moct provádět změny nastavení. Pokud nemůžete provést změnu, měli byste chvíli počkat a zkuste změnu zopakovat. Po dokončení migrace už nebudete omezeni 25 kB prostoru úložiště a počet partnerů, které můžete přidat, už nebudete mít žádné další limity.

Než začnete

- Před konfigurací nastavení přístupu mezi tenanty si projděte část Důležité aspekty v přehledu přístupu mezi tenanty.

- Rozhodněte se o výchozí úrovni přístupu, kterou chcete použít pro všechny externí organizace Microsoft Entra.

- Identifikujte všechny organizace Microsoft Entra, které potřebují vlastní nastavení.

- Obraťte se na organizace, se kterými chcete nastavit přímé připojení B2B. Vzhledem k tomu, že přímé připojení B2B je vytvořeno prostřednictvím vzájemné důvěry, musíte vy i druhá organizace povolit přímé spojení B2B v nastavení přístupu mezi tenanty.

- Získejte všechny požadované informace od externích organizací. Pokud chcete použít nastavení přístupu pro konkrétní uživatele, skupiny nebo aplikace v rámci externí organizace, musíte tato ID získat od organizace, abyste mohli nakonfigurovat nastavení přístupu.

- Ke konfiguraci nastavení přístupu mezi tenanty v Centru pro správu Microsoft Entra potřebujete účet s rolí globálního Správa istratoru nebo Správa istratoru zabezpečení. Správci Teams můžou číst nastavení přístupu mezi tenanty, ale nemůžou tato nastavení aktualizovat.

Konfigurace výchozích nastavení

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Výchozí nastavení přístupu mezi tenanty platí pro všechny externí tenanty, pro které jste nevytvořili přizpůsobená nastavení specifická pro organizaci. Pokud chcete upravit výchozí nastavení id Microsoft Entra, postupujte takto.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

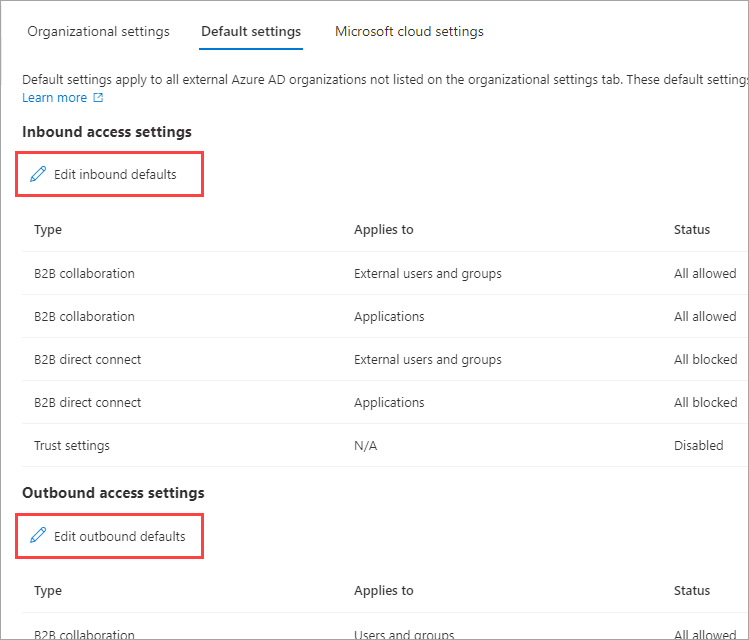

Vyberte kartu Výchozí nastavení a zkontrolujte stránku souhrnu.

Pokud chcete nastavení změnit, vyberte odkaz Upravit výchozí nastavení pro úpravy nebo odkaz Upravit výchozí nastavení odchozích přenosů .

Podle podrobných kroků v těchto částech upravte výchozí nastavení:

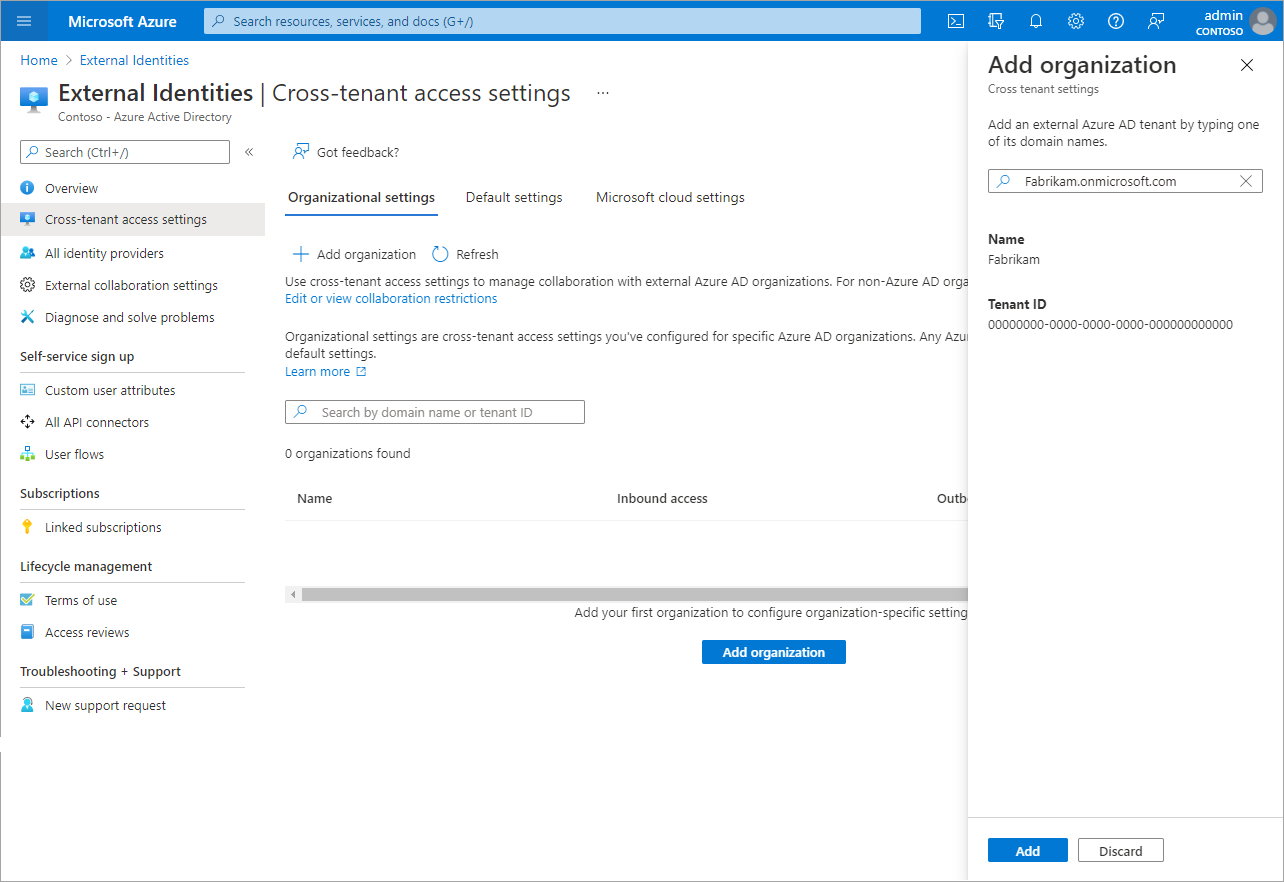

Přidání organizace

Podle těchto kroků nakonfigurujte přizpůsobená nastavení pro konkrétní organizace.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

Vyberte nastavení organizace.

Vyberte Přidat organizaci.

V podokně Přidat organizaci zadejte úplný název domény (nebo ID tenanta) pro organizaci.

Ve výsledcích hledání vyberte organizaci a pak vyberte Přidat.

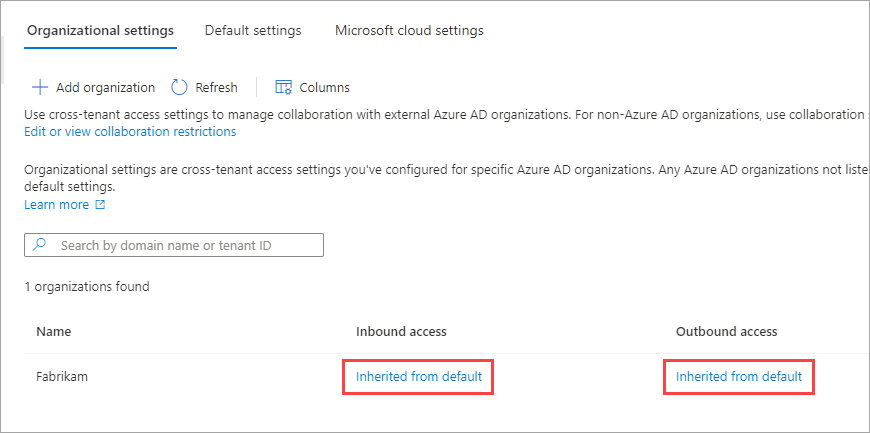

Organizace se zobrazí v seznamu nastavení organizace. V tomto okamžiku se všechna nastavení přístupu pro tuto organizaci dědí z vašeho výchozího nastavení. Pokud chcete změnit nastavení pro tuto organizaci, vyberte ve sloupci Příchozí přístup nebo Odchozí přístup zděděno z výchozíhoodkazu.

Upravte nastavení organizace podle podrobných kroků v těchto částech:

Úprava nastavení příchozího přístupu

V nastavení příchozích přenosů vyberete, kteří externí uživatelé a skupiny mají přístup k interním aplikacím, které zvolíte. Bez ohledu na to, jestli konfigurujete výchozí nastavení nebo nastavení specifická pro organizaci, jsou kroky pro změnu příchozích nastavení přístupu mezi tenanty stejné. Jak je popsáno v této části, přejdete na kartu Výchozí nebo organizace na kartě Nastavení organizace a pak provedete změny.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

Přejděte na nastavení, která chcete upravit:

- Pokud chcete upravit výchozí příchozí nastavení, vyberte kartu Výchozí nastavení a pak v části Nastavení příchozího přístupu vyberte Upravit příchozí výchozí hodnoty.

- Pokud chcete změnit nastavení pro určitou organizaci, vyberte kartu Nastavení organizace, najděte organizaci v seznamu (nebo ji přidejte) a pak vyberte odkaz ve sloupci Příchozí přístup .

Postupujte podle podrobných kroků pro nastavení, která chcete změnit:

Změna nastavení přímého připojení příchozího B2B

Výběr karty Přímé připojení B2B

Pokud konfigurujete nastavení pro organizaci, vyberte jednu z těchto možností:

Výchozí nastavení: Organizace používá nastavení nakonfigurovaná na kartě Výchozí nastavení. Pokud jste pro tuto organizaci už nakonfigurovali vlastní nastavení, musíte vybrat ano, abyste potvrdili, že chcete, aby všechna nastavení byla nahrazena výchozím nastavením. Pak vyberte Uložit a přeskočte zbývající kroky v tomto postupu.

Vlastní nastavení: Nastavení můžete přizpůsobit tak, aby se vynucuje pro tuto organizaci místo výchozích nastavení. Pokračujte zbývajícími kroky v tomto postupu.

Vyberte externí uživatele a skupiny.

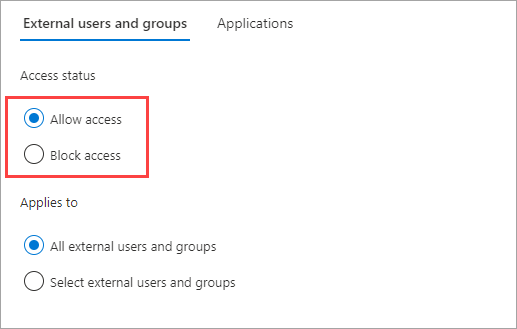

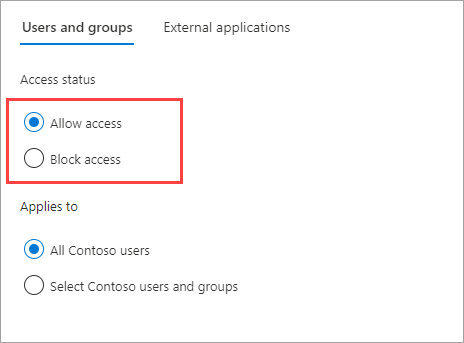

V části Stav accessu vyberte jednu z těchto možností:

- Povolit přístup: Povolí uživatelům a skupinám zadaným v části Platí pro přístup k přímému připojení B2B.

- Blokování přístupu: Zablokuje uživatele a skupiny zadané v části Platí pro přístup k přímému připojení B2B. Blokování přístupu pro všechny externí uživatele a skupiny také blokuje sdílení všech interních aplikací prostřednictvím přímého připojení B2B.

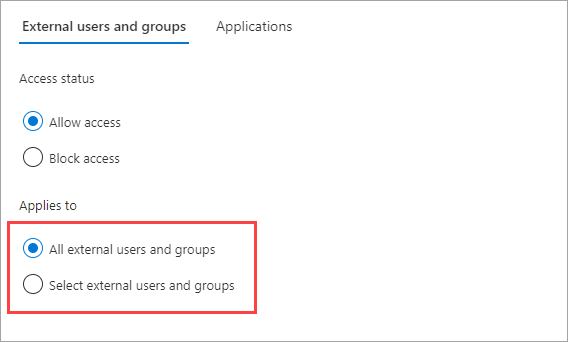

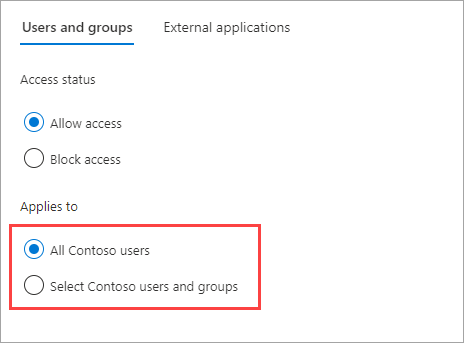

V části Platí pro vyberte jednu z následujících možností:

- Všichni externí uživatelé a skupiny: Použije akci, kterou jste zvolili v části Stav přístupu pro všechny uživatele a skupiny z externích organizací Microsoft Entra.

- Výběr externích uživatelů a skupin: Umožňuje použít akci, kterou jste zvolili v části Stav přístupu pro konkrétní uživatele a skupiny v rámci externí organizace. V tenantovi, kterého konfigurujete, se vyžaduje licence Microsoft Entra ID P1.

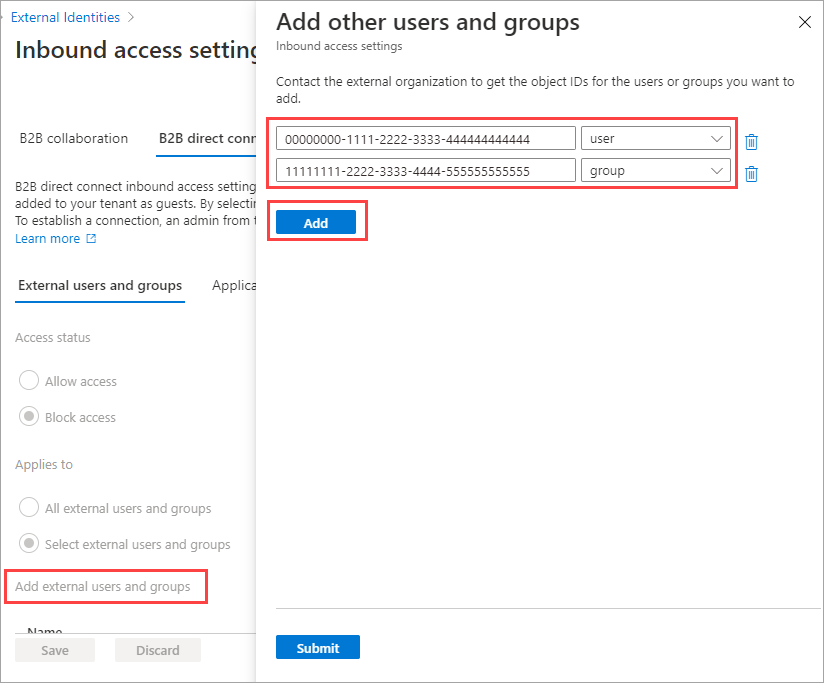

Pokud jste vybrali možnost Vybrat externí uživatele a skupiny, udělejte pro každého uživatele nebo skupinu, které chcete přidat:

- Vyberte Přidat externí uživatele a skupiny.

- Do podokna Přidat další uživatele a skupiny zadejte ID objektu uživatele nebo ID objektu skupiny do vyhledávacího pole.

- V nabídce vedle vyhledávacího pole zvolte uživatele nebo skupinu.

- Vyberte Přidat.

Poznámka:

Uživatele nebo skupiny nemůžete cílit na příchozí výchozí nastavení.

Až přidávání uživatelů a skupin dokončíte, vyberte Odeslat.

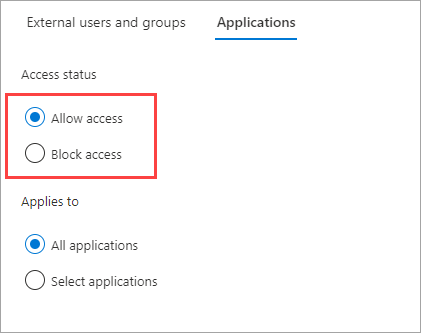

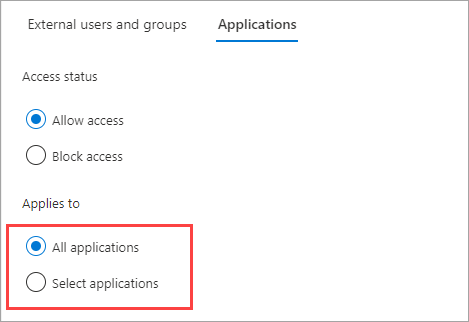

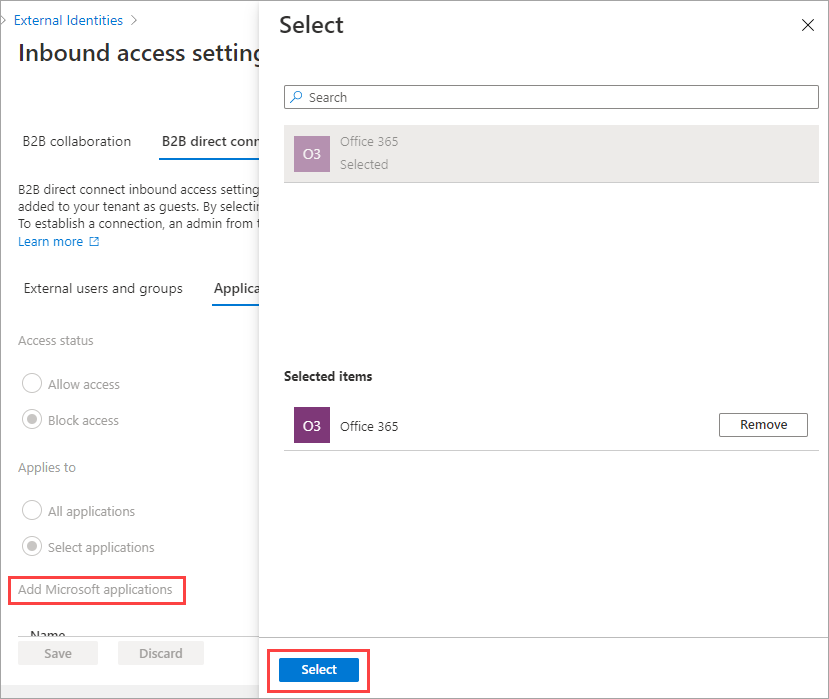

Vyberte kartu Aplikace.

V části Stav aplikace Access vyberte jednu z následujících možností:

- Povolit přístup: Umožňuje přístup k aplikacím zadaným v části Platí pro přístup uživatelůM přímého připojení B2B.

- Blokovat přístup: Zablokuje aplikace zadané v části Platí pro přístup uživatelůM přímého připojení B2B.

V části Platí pro vyberte jednu z následujících možností:

- Všechny aplikace: Použije akci, kterou jste zvolili ve stavu Accessu, u všech vašich aplikací.

- Vybrat aplikace (vyžaduje předplatné Microsoft Entra ID P1 nebo P2): Umožňuje použít akci, kterou jste zvolili ve stavu Accessu, u konkrétních aplikací ve vaší organizaci.

Pokud jste vybrali vybrat aplikace, proveďte následující kroky pro každou aplikaci, kterou chcete přidat:

- Vyberte Přidat aplikace Microsoftu.

- V podokně aplikací zadejte název aplikace do vyhledávacího pole a ve výsledcích hledání vyberte aplikaci.

- Až vyberete aplikace, zvolte Vybrat.

Zvolte Uložit.

Změna nastavení příchozí důvěryhodnosti pro vícefaktorové ověřování a stav zařízení

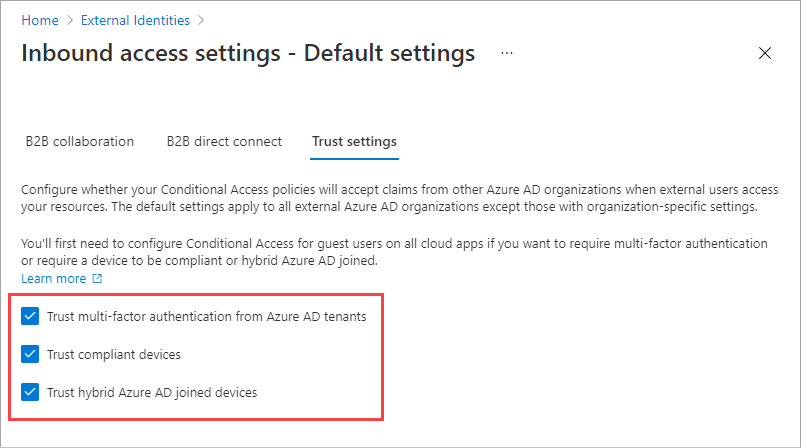

Vyberte kartu Nastavení důvěryhodnosti.

Pokud konfigurujete nastavení pro organizaci, vyberte jednu z těchto možností:

Výchozí nastavení: Organizace používá nastavení nakonfigurovaná na kartě Výchozí nastavení. Pokud jste pro tuto organizaci už nakonfigurovali vlastní nastavení, musíte vybrat ano, abyste potvrdili, že chcete, aby všechna nastavení byla nahrazena výchozím nastavením. Pak vyberte Uložit a přeskočte zbývající kroky v tomto postupu.

Vlastní nastavení: Nastavení můžete přizpůsobit tak, aby se vynucuje pro tuto organizaci místo výchozích nastavení. Pokračujte zbývajícími kroky v tomto postupu.

Vyberte jednu nebo více z následujících možností:

Důvěřovat vícefaktorovému ověřování z tenantů Microsoft Entra: Toto políčko zaškrtněte, pokud zásady podmíněného přístupu vyžadují vícefaktorové ověřování (MFA). Toto nastavení umožňuje zásadám podmíněného přístupu důvěřovat deklaracím vícefaktorového ověřování z externích organizací. Během ověřování microsoft Entra ID zkontroluje přihlašovací údaje uživatele pro deklaraci identity, kterou uživatel dokončil vícefaktorové ověřování. Pokud ne, spustí se v domovském tenantovi uživatele výzva vícefaktorového ověřování.

Důvěryhodná zařízení: Umožňuje zásadám podmíněného přístupu důvěřovat deklaracím zařízení vyhovujícím předpisům z externí organizace, když uživatelé přistupují k vašim prostředkům.

Důvěřovat zařízením připojeným k Hybridnímu připojení Microsoft Entra: Umožňuje zásadám podmíněného přístupu důvěřovat deklaracím zařízení připojených k Hybridnímu zařízení Microsoft Entra z externí organizace, když uživatelé přistupují k vašim prostředkům.

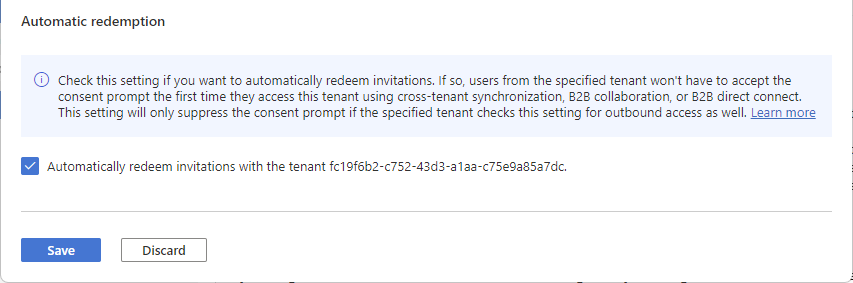

(Tento krok platí pro Jenom nastavení organizace.) Zkontrolujte možnost Automatické uplatnění :

- Automatické uplatnění pozvánek u tenanta tenanta<>: Toto nastavení zaškrtněte, pokud chcete pozvánky uplatnit automaticky. Pokud ano, uživatelé ze zadaného tenanta nebudou muset přijmout výzvu k vyjádření souhlasu při prvním přístupu k tomuto tenantovi pomocí synchronizace mezi tenanty, spolupráce B2B nebo přímého připojení B2B. Toto nastavení potlačí výzvu k vyjádření souhlasu pouze v případě, že zadaný tenant toto nastavení zkontroluje i pro odchozí přístup.

Zvolte Uložit.

Poznámka:

Při konfiguraci nastavení pro organizaci si všimnete karty synchronizace mezi tenanty . Tato karta se nevztahuje na konfiguraci přímého připojení B2B. Místo toho tuto funkci používají organizace s více tenanty k povolení spolupráce B2B napříč jejich tenanty. Další informace najdete v dokumentaci k organizaci s více tenanty.

Úprava nastavení odchozího přístupu

V nastavení odchozích přenosů vyberete, kteří uživatelé a skupiny budou mít přístup k externím aplikacím, které zvolíte. Podrobný postup pro úpravu nastavení odchozího přístupu mezi tenanty je stejný bez ohledu na to, jestli konfigurujete výchozí nastavení nebo nastavení specifická pro organizaci. Jak je popsáno v této části, přejděte na kartu Výchozí nebo organizace na kartě Nastavení organizace a proveďte změny.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

Přejděte na nastavení, která chcete upravit:

Pokud chcete upravit výchozí nastavení odchozích přenosů, vyberte kartu Výchozí nastavení a pak v části Nastavení odchozího přístupu vyberte Upravit výchozí nastavení odchozích přenosů.

Pokud chcete upravit nastavení pro určitou organizaci, vyberte kartu Nastavení organizace, najděte organizaci v seznamu (nebo ji přidejte) a pak vyberte odkaz ve sloupci Odchozí přístup .

Změna nastavení odchozího přístupu

Vyberte kartu přímé připojení B2B.

Pokud konfigurujete nastavení pro organizaci, vyberte jednu z těchto možností:

Výchozí nastavení: Organizace používá nastavení nakonfigurovaná na kartě Výchozí nastavení. Pokud jste pro tuto organizaci už nakonfigurovali vlastní nastavení, musíte vybrat ano, abyste potvrdili, že chcete, aby všechna nastavení byla nahrazena výchozím nastavením. Pak vyberte Uložit a přeskočte zbývající kroky v tomto postupu.

Vlastní nastavení: Můžete přizpůsobit nastavení pro tuto organizaci, která se vynutí pro tuto organizaci místo výchozího nastavení. Pokračujte zbývajícími kroky v tomto postupu.

Vyberte Uživatelé a skupiny.

V části Stav aplikace Access vyberte jednu z následujících možností:

- Povolit přístup: Umožňuje uživatelům a skupinám zadaným v části Platí pro přístup k přímému připojení B2B.

- Blokovat přístup: Zablokuje uživatele a skupiny zadané v části Platí pro přístup k přímému připojení B2B. Blokování přístupu pro všechny uživatele a skupiny také blokuje sdílení všech externích aplikací prostřednictvím přímého připojení B2B.

V části Platí pro vyberte jednu z následujících možností:

- Všichni <uživatelé vaší organizace>: Použije akci, kterou jste zvolili v části Stav přístupu, u všech uživatelů a skupin.

- Vyberte <uživatele a skupiny vaší organizace> (vyžaduje předplatné Microsoft Entra ID P1 nebo P2): Umožňuje použít akci, kterou jste zvolili v části Stav Accessu pro konkrétní uživatele a skupiny.

Pokud jste vybrali možnost Vybrat <uživatele a skupiny vaší organizace>, udělejte pro každého uživatele nebo skupinu, které chcete přidat:

- Vyberte Přidat <uživatele a skupiny vaší organizace>.

- V podokně Vybrat zadejte uživatelské jméno nebo název skupiny do vyhledávacího pole.

- Až vyberete uživatele a skupiny, zvolte Vybrat.

Poznámka:

Při cílení na uživatele a skupiny nebudete moct vybrat uživatele, kteří nakonfigurovali ověřování na základě SMS. Důvodem je to, že uživatelé, kteří mají u svého objektu uživatele "federované přihlašovací údaje", jsou zablokovaní, aby se zabránilo přidání externích uživatelů do nastavení odchozího přístupu. Jako alternativní řešení můžete pomocí rozhraní Microsoft Graph API přidat ID objektu uživatele přímo nebo cílit na skupinu, do které uživatel patří.

Zvolte Uložit.

Vyberte kartu Externí aplikace.

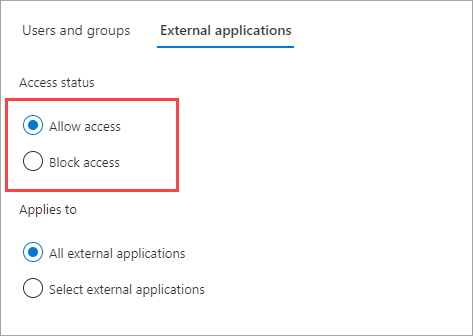

V části Stav aplikace Access vyberte jednu z následujících možností:

- Povolit přístup: Umožňuje přístup k aplikacím zadaným v části Platí pro přístup uživatelůM přímého připojení B2B.

- Blokovat přístup: Zablokuje aplikace zadané v části Platí pro přístup uživatelůM přímého připojení B2B.

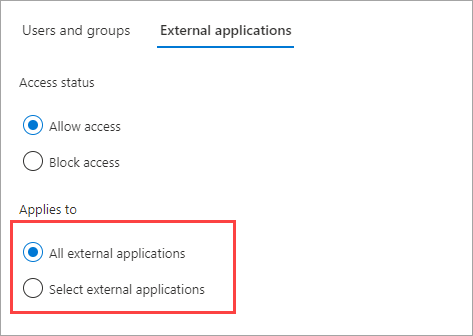

V části Platí pro vyberte jednu z následujících možností:

- Všechny externí aplikace: Použije akci, kterou jste zvolili ve stavu Accessu, u všech externích aplikací.

- Výběr aplikací (vyžaduje předplatné Microsoft Entra ID P1 nebo P2): Umožňuje použít akci, kterou jste zvolili v části Stav accessu pro konkrétní externí aplikace.

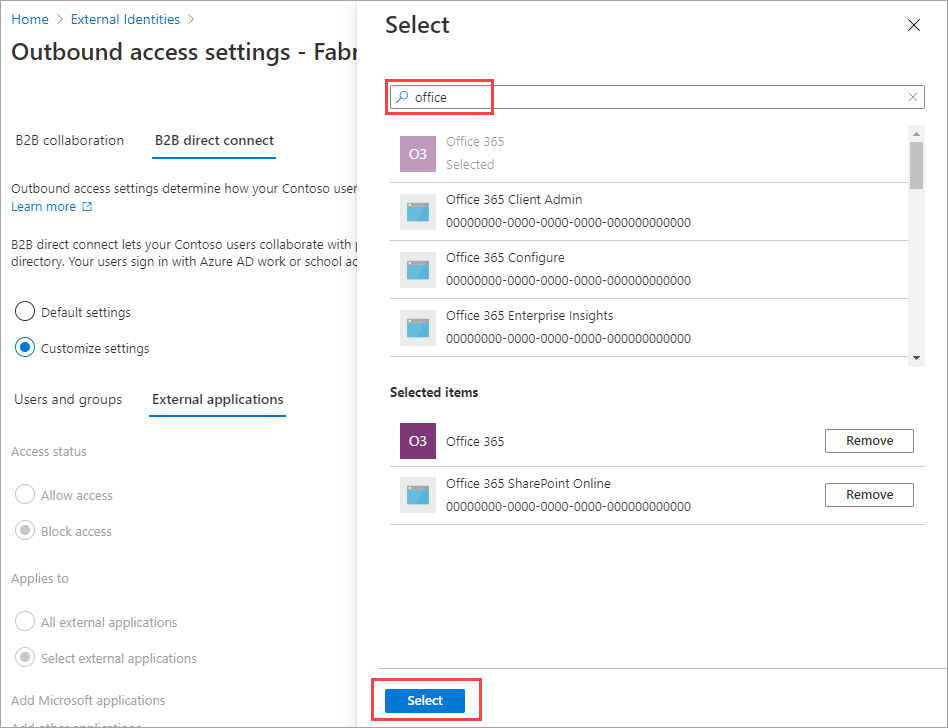

Pokud jste vybrali Možnost Vybrat externí aplikace, proveďte následující kroky pro každou aplikaci, kterou chcete přidat:

- Vyberte Přidat aplikace Microsoftu nebo Přidat další aplikace.

- V podokně aplikací zadejte název aplikace do vyhledávacího pole a ve výsledcích hledání vyberte aplikaci.

- Až vyberete aplikace, zvolte Vybrat.

Zvolte Uložit.

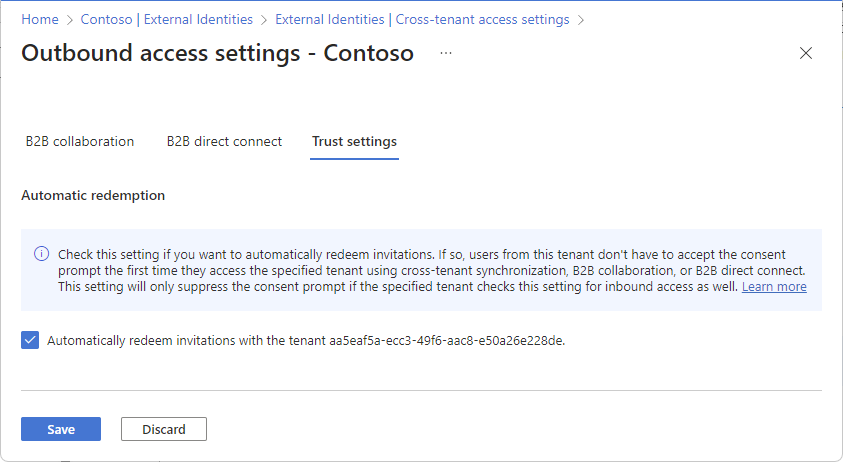

Změna nastavení odchozí důvěryhodnosti

(Tato část se vztahuje na Jenom nastavení organizace.)

Vyberte kartu Nastavení důvěryhodnosti.

Zkontrolujte možnost Automatické uplatnění:

- Automatické uplatnění pozvánek u tenanta tenanta<>: Toto nastavení zaškrtněte, pokud chcete pozvánky uplatnit automaticky. Pokud ano, uživatelé z tohoto tenanta nemusí přijmout výzvu k vyjádření souhlasu při prvním přístupu k zadanému tenantovi pomocí synchronizace mezi tenanty, spolupráce B2B nebo přímého připojení B2B. Toto nastavení potlačí výzvu k vyjádření souhlasu pouze v případě, že zadaný tenant zkontroluje toto nastavení pro příchozí přístup.

Zvolte Uložit.

Odebrání organizace

Když odeberete organizaci z nastavení organizace, výchozí nastavení přístupu mezi tenanty se pro danou organizaci projeví.

Poznámka:

Pokud je organizace poskytovatelem cloudových služeb pro vaši organizaci (vlastnost isServiceProvider v konfiguraci specifické pro partnery Microsoft Graphu je pravdivá), nebudete moct organizaci odebrat.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

Přejděte k >nastavení přístupu externích identit mezi tenanty.>

Vyberte kartu Nastavení organizace.

Najděte organizaci v seznamu a pak vyberte ikonu koše na daném řádku.

Další kroky

Konfigurace nastavení přístupu mezi tenanty pro spolupráci B2B