Kurz: Integrace jednotného přihlašování (SSO) Microsoft Entra s cloudovou službou Alibaba (jednotné přihlašování založené na rolích)

V tomto kurzu se dozvíte, jak integrovat cloudové služby Alibaba (jednotné přihlašování na základě role) s Microsoft Entra ID. Když integrujete cloudové služby Alibaba (jednotné přihlašování založené na rolích) s ID Microsoft Entra, můžete:

- Řízení v Microsoft Entra ID, který má přístup ke cloudové službě Alibaba (jednotné přihlašování na základě role).

- Povolte uživatelům automatické přihlášení k cloudové službě Alibaba (jednotné přihlašování na základě role) pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) alibaba Cloud Service (SSO)

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- Alibaba Cloud Service (jednotné přihlašování založené na rolích) podporuje jednotné přihlašování iniciované pomocí protokolu IDP .

Přidání cloudové služby Alibaba (jednotné přihlašování založené na rolích) z galerie

Pokud chcete nakonfigurovat integraci cloudové služby Alibaba (jednotného přihlašování založeného na rolích) do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat cloudovou službu Alibaba (jednotné přihlašování založené na rolích).

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

V části Přidat z galerie do vyhledávacího pole zadejte Alibaba Cloud Service (jednotné přihlašování založené na rolích).

Na panelu výsledků vyberte cloudovou službu Alibaba (jednotné přihlašování založené na rolích) a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

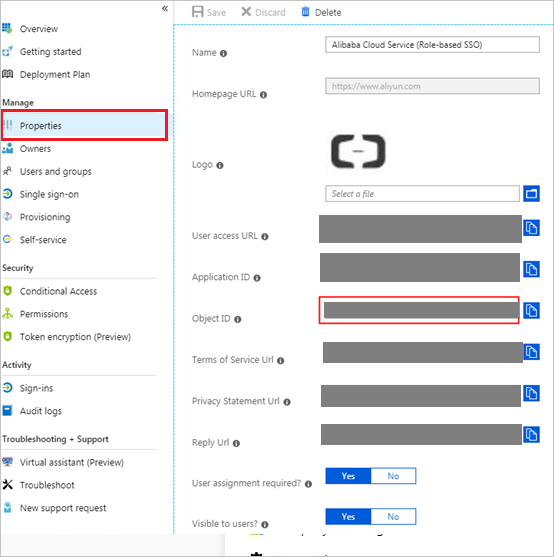

Na stránce Cloudové služby Alibaba (jednotné přihlašování založené na rolích) klikněte v levém navigačním podokně na Vlastnosti a zkopírujte ID objektu a uložte ho do počítače pro následné použití.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro cloudovou službu Alibaba (jednotné přihlašování založené na rolích)

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s cloudovou službou Alibaba (jednotné přihlašování založené na rolích) pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v cloudové službě Alibaba (jednotné přihlašování založené na rolích).

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s cloudovou službou Alibaba (jednotné přihlašování založené na rolích), proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí Britta Simon.

- Přiřaďte testovacího uživatele Microsoft Entra , aby britta Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte jednotné přihlašování založené na rolích v cloudové službě Alibaba, abyste uživatelům umožnili používat tuto funkci.

- Nakonfigurujte jednotné přihlašování cloudové služby Alibaba (jednotné přihlašování založené na rolích) a nakonfigurujte nastavení jednotného přihlašování na straně aplikace.

- Vytvořte testovacího uživatele cloudové služby Alibaba (SSO založené na rolích) – aby měl protějšek Britta Simon v Alibaba Cloudové službě (SSO založené na rolích), který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>identit>>alibaba Cloud Service (jednotné přihlašování založené na rolích)>Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

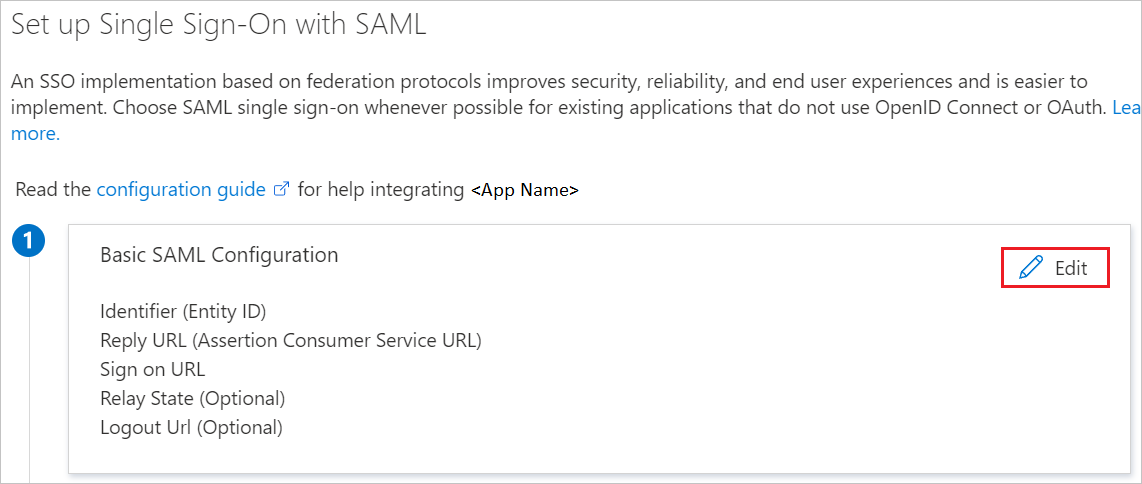

Na stránce Nastavit jednotné přihlašování pomocí SAML klikněte na ikonu úprav a pera pro základní konfiguraci SAML a upravte nastavení.

Pokud máte soubor metadat poskytovatele služeb, proveďte v části Základní konfigurace SAML následující kroky:

a. Klikněte na Nahrát soubor metadat.

b. Kliknutím na logo složky vyberte soubor metadat a klikněte na Nahrát.

Poznámka:

- Pro mezinárodní web Alibaba Cloud si z tohoto odkazu stáhněte metadata poskytovatele služeb.

- V případě webu cloudové služby Alibaba (CN) si z tohoto odkazu stáhněte metadata zprostředkovatele služeb.

c. Po úspěšném nahrání souboru metadat se do textového pole oddílu Alibaba Cloud Service (jednotné přihlašování na základě role) automaticky vyplní hodnoty identifikátoru a adresy URL odpovědi:

Poznámka:

Pokud se hodnoty identifikátoru a adresy URL odpovědi automaticky nenaplní, vyplňte hodnoty ručně podle vašeho požadavku.

Alibaba Cloud Service (jednotné přihlašování založené na rolích) vyžaduje, aby se role nakonfigurovaly v MICROSOFT Entra ID. Deklarace identity role je předem nakonfigurovaná, takže ji nemusíte konfigurovat, ale přesto je musíte vytvořit v Microsoft Entra ID pomocí tohoto článku.

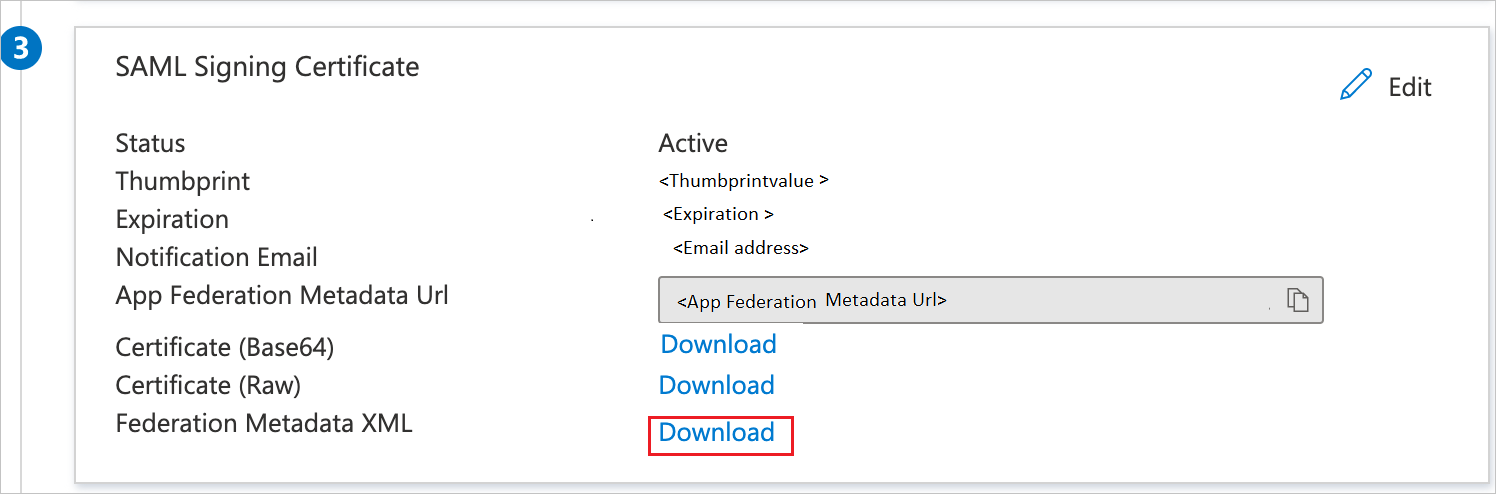

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte XML federačních metadat a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

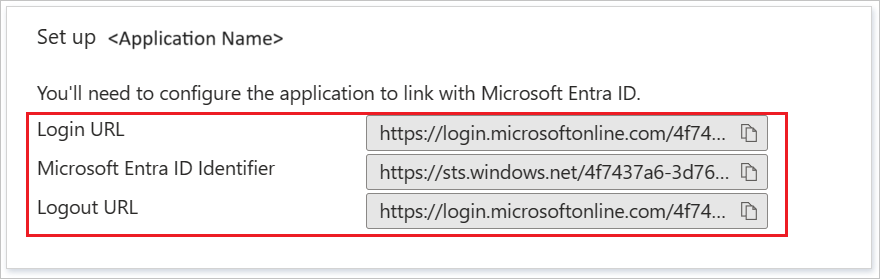

V části Nastavení cloudové služby Alibaba (jednotné přihlašování na základě role) zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte k identitě>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup ke cloudové službě Alibaba (jednotné přihlašování založené na rolích).

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte na Podnikové aplikace>identit>>Alibaba Cloud Service (jednotné přihlašování založené na rolích).

Na stránce s přehledem aplikace najděte oddíl Spravovat a vyberte Uživatelé a skupiny.

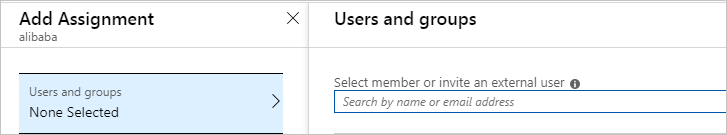

Vyberte Přidat uživatele a potom v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

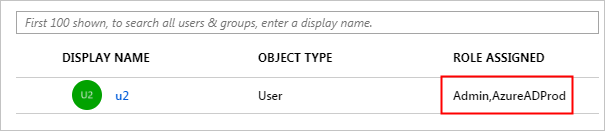

Na kartě Uživatelé a skupiny vyberte v seznamu uživatelů možnost u2 a klikněte na Vybrat. Potom klikněte na Přiřadit.

Zobrazení přiřazené role a testování cloudové služby Alibaba (jednotné přihlašování založené na rolích)

Poznámka:

Po přiřazení uživatele (u2) se vytvořená role automaticky připojí k uživateli. Pokud jste vytvořili více rolí, musíte podle potřeby k uživateli připojit příslušnou roli. Pokud chcete implementovat jednotné přihlašování založené na rolích z Microsoft Entra ID do několika cloudových účtů Alibaba, opakujte předchozí kroky.

Konfigurace jednotného přihlašování na základě role v cloudové službě Alibaba

Přihlaste se ke konzole Alibaba Cloud RAM pomocí účtu Account1.

V levém navigačním podokně vyberte jednotné přihlašování.

Na kartě Jednotné přihlašování na základě role klikněte na Vytvořit zprostředkovatele identity.

Na zobrazené stránce zadejte

AADdo pole Název zprostředkovatele identity popis do pole Poznámka , kliknutím na Nahrát nahrajte soubor federačních metadat, který jste si stáhli dříve, a klikněte na OK.Po úspěšném vytvoření zprostředkovatele identity klikněte na vytvořit roli ram.

Do pole Název role ram zadejte

AADrole, vyberteAADz rozevíracího seznamu Vybrat zprostředkovatele identity a klikněte na OK.Poznámka:

Podle potřeby můžete roli udělit oprávnění. Po vytvoření zprostředkovatele identity a odpovídající role doporučujeme uložit arn zprostředkovatele identity a roli pro následné použití. ArN můžete získat na stránce s informacemi zprostředkovatele identity a na stránce s informacemi o roli.

Přidružte roli Alibaba Cloud RAM (AADrole) k uživateli Microsoft Entra (u2):

Pokud chcete přidružit roli RAM k uživateli Microsoft Entra, musíte vytvořit roli v MICROSOFT Entra ID pomocí následujícího postupu:

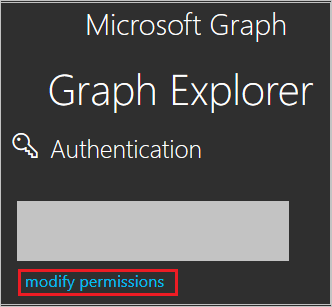

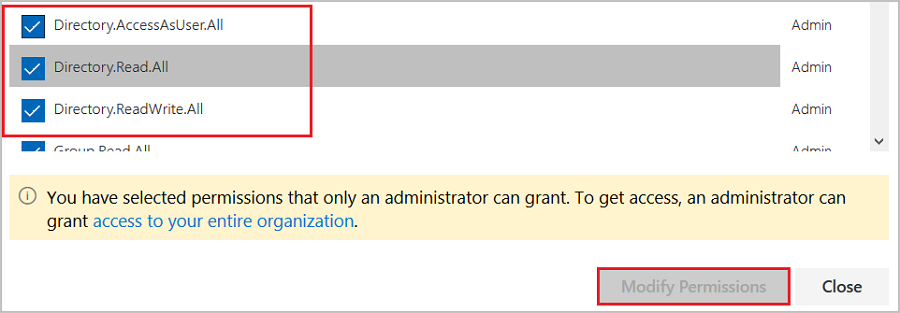

Kliknutím na upravit oprávnění získáte požadovaná oprávnění pro vytvoření role.

V seznamu vyberte následující oprávnění a klikněte na Upravit oprávnění, jak je znázorněno na následujícím obrázku.

Poznámka:

Po udělení oprávnění se znovu přihlaste k Graph Exploreru.

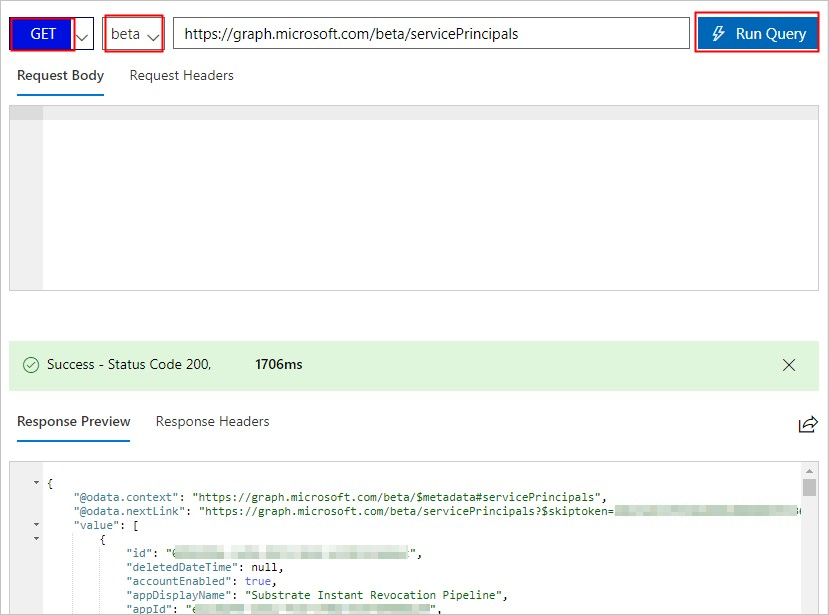

Na stránce Průzkumníka grafů vyberte z prvního rozevíracího seznamu a beta verzi z druhého rozevíracího seznamu. Potom zadejte

https://graph.microsoft.com/beta/servicePrincipalspole vedle rozevíracích seznamů a klikněte na Spustit dotaz.

Poznámka:

Pokud používáte více adresářů, můžete zadat

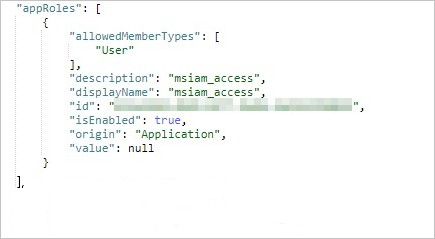

https://graph.microsoft.com/beta/contoso.com/servicePrincipalsdo pole dotazu.V části Response Preview extrahujte vlastnost appRoles z instančního objektu pro následné použití.

Poznámka:

Vlastnost appRoles můžete vyhledat zadáním

https://graph.microsoft.com/beta/servicePrincipals/<objectID>do pole dotazu. Všimněte si, žeobjectIDje ID objektu, které jste zkopírovali ze stránky Vlastnosti ID Microsoft Entra.Vraťte se do Graph Exploreru, změňte metodu z GET na PATCH, vložte do části Text požadavku následující obsah a klikněte na Spustit dotaz:

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "41be2db8-48d9-4277-8e86-f6d22d35****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "Admin,AzureADProd", "displayName": "Admin,AzureADProd", "id": "68adae10-8b6b-47e6-9142-6476078cdbce", "isEnabled": true, "origin": "ServicePrincipal", "value": "acs:ram::187125022722****:role/aadrole,acs:ram::187125022722****:saml-provider/AAD" } ] }Poznámka:

Jedná se

valueo sítě ARN zprostředkovatele identity a roli, kterou jste vytvořili v konzole RAM. V této části můžete podle potřeby přidat více rolí. ID Microsoft Entra odešle hodnotu těchto rolí jako hodnotu deklarace identity v odpovědi SAML. Nové role však můžete přidat pouze zamsiam_accessčást operace opravy. K hladkému procesu vytváření doporučujeme použít generátor ID, jako je generátor GUID, k vygenerování ID v reálném čase.Po opravě instančního objektu s požadovanou rolí připojte tuto roli k uživateli Microsoft Entra (u2) podle kroků v části Přiřazení testovacího uživatele Microsoft Entra kurzu.

Konfigurace jednotného přihlašování založeného na rolích (Alibaba Cloud Service)

Pokud chcete nakonfigurovat jednotné přihlašování na straně cloudové služby Alibaba (jednotné přihlašování založené na rolích), musíte odeslat stažený kód XML federačních metadat a odpovídající zkopírované adresy URL z konfigurace aplikace do týmu podpory cloudové služby Alibaba (jednotné přihlašování založené na rolích). Toto nastavení nastaví tak, aby bylo správně nastavené připojení jednotného přihlašování SAML na obou stranách.

Vytvoření testovacího uživatele cloudové služby Alibaba (jednotné přihlašování na základě role)

V této části vytvoříte uživatele s názvem Britta Simon v cloudové službě Alibaba (jednotné přihlašování založené na rolích). Spolupracujte s týmem podpory cloudové služby Alibaba (jednotné přihlašování založené na rolích) a přidejte uživatele na platformě cloudové služby Alibaba (jednotné přihlašování založené na rolích). Uživatelé se musí vytvořit a aktivovat před použitím jednotného přihlašování.

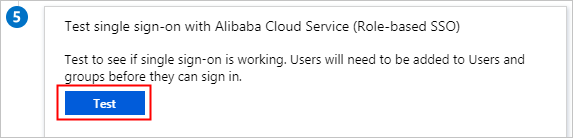

Testování jednotného přihlašování

Po dokončení předchozích konfigurací otestujte cloudové služby Alibaba (jednotné přihlašování založené na rolích) pomocí následujícího postupu:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte na Podnikové aplikace>identit>>Alibaba Cloud Service (jednotné přihlašování založené na rolích).

Vyberte jednotné přihlašování a klikněte na Test.

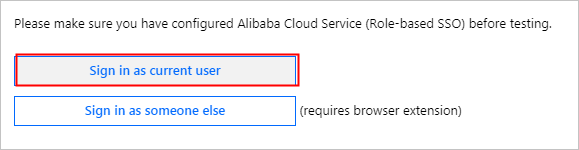

Klikněte na Přihlásit se jako aktuální uživatel.

Na stránce pro výběr účtu vyberte u2.

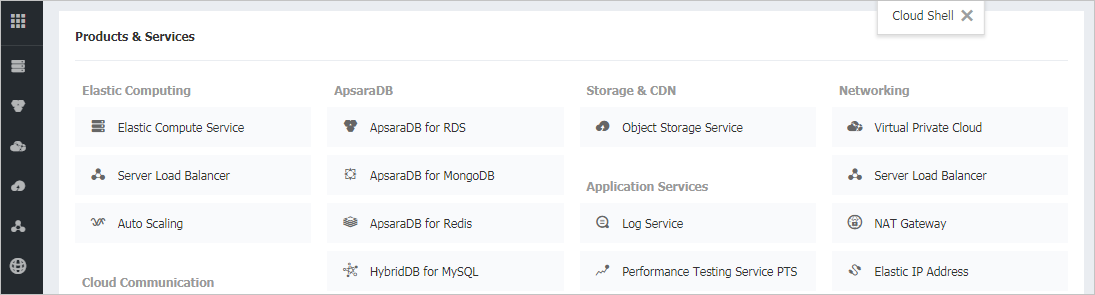

Zobrazí se následující stránka, která značí, že jednotné přihlašování na základě role bylo úspěšné.

Další kroky

Jakmile nakonfigurujete cloudové služby Alibaba (jednotné přihlašování založené na rolích), můžete vynutit řízení relace, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.