Kurz: Integrace jednotného přihlašování Microsoft Entra s DocuSignem

V tomto kurzu se dozvíte, jak integrovat DocuSign s ID Microsoft Entra. Když integrujete DocuSign s Microsoft Entra ID, můžete:

- Pomocí ID Microsoft Entra můžete určit, kdo má přístup k DocuSignu.

- Povolte automatické přihlášení k DocuSignu pro vaše uživatele prostřednictvím jejich účtů Microsoft Entra.

- Správa účtů v jednom centrálním umístění: na webu Azure Portal.

Předpoklady

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné DocuSign, které je povolené jednotné přihlašování (SSO).

- Kontrola nad dns vaší domény. To je potřeba k deklaraci domény na DocuSign.

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako ve veřejném cloudu.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí, abyste ověřili, že:

DocuSign podporuje jednotné přihlašování iniciované poskytovatelem služeb.

DocuSign podporuje zřizování uživatelů za běhu .

DocuSign podporuje automatické zřizování uživatelů.

Přidání DocuSignu z galerie

Pokud chcete nakonfigurovat integraci DocuSignu do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat DocuSign z galerie:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole DocuSign.

- Na panelu výsledků vyberte DocuSign a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích O365 najdete tady.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro DocuSign

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s DocuSignem pomocí testovacího uživatele S názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a odpovídajícím uživatelem v DocuSignu.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s DocuSignem, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra tak, aby uživatelé mohli tuto funkci používat.

- Vytvořte testovacího uživatele Microsoft Entra, který otestuje jednotné přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacímu uživateli Microsoft Entra, aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte jednotné přihlašování DocuSign tak, aby na straně aplikace nakonfigurovali nastavení jednotného přihlašování.

- Vytvořte testovacího uživatele DocuSign, který vygeneruje protějšk B.Simon v DocuSignu, který je propojený s reprezentací Microsoft Entra uživatele.

- Otestujte jednotné přihlašování a ověřte, že konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Pokud chcete povolit jednotné přihlašování Microsoft Entra na webu Azure Portal, postupujte takto:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte na stránku integrace aplikace DocuSign aplikací>>identit>, vyhledejte oddíl Spravovat a vyberte jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

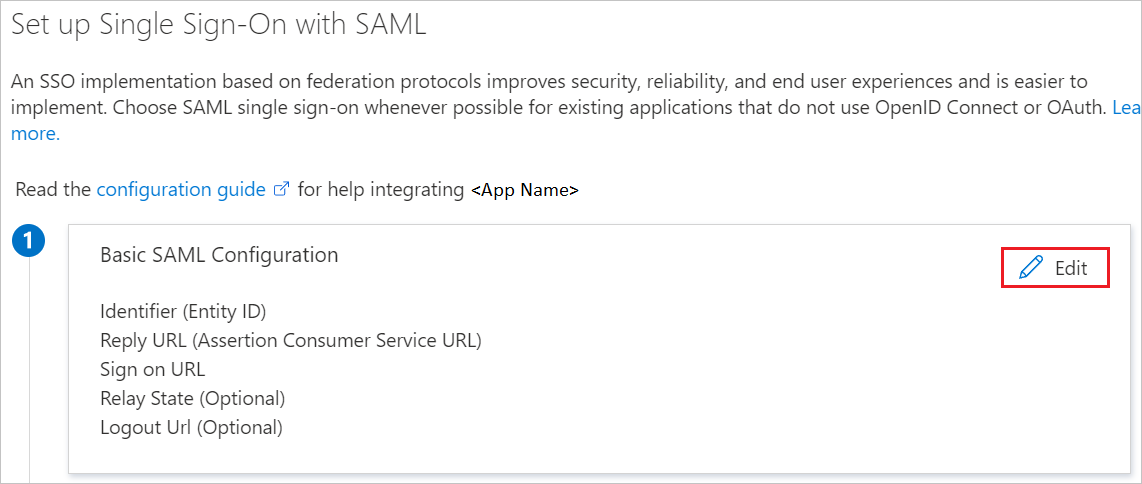

Na stránce Nastavení jednotného přihlašování pomocí SAML vyberte ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor (ID entity) zadejte adresu URL pomocí následujícího vzoru:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí jednoho z následujících vzorů:

Adresa URL odpovědi Produkce: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/Instance kontroly kvality: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí následujícího vzoru:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>Poznámka:

Tyto hodnoty v hranatých závorkách jsou zástupné symboly. Nahraďte je hodnotami ve skutečném identifikátoru, adrese URL odpovědi a přihlašovací adrese URL. Tyto podrobnosti jsou vysvětleny v části Zobrazit koncové body SAML 2.0 dále v tomto kurzu.

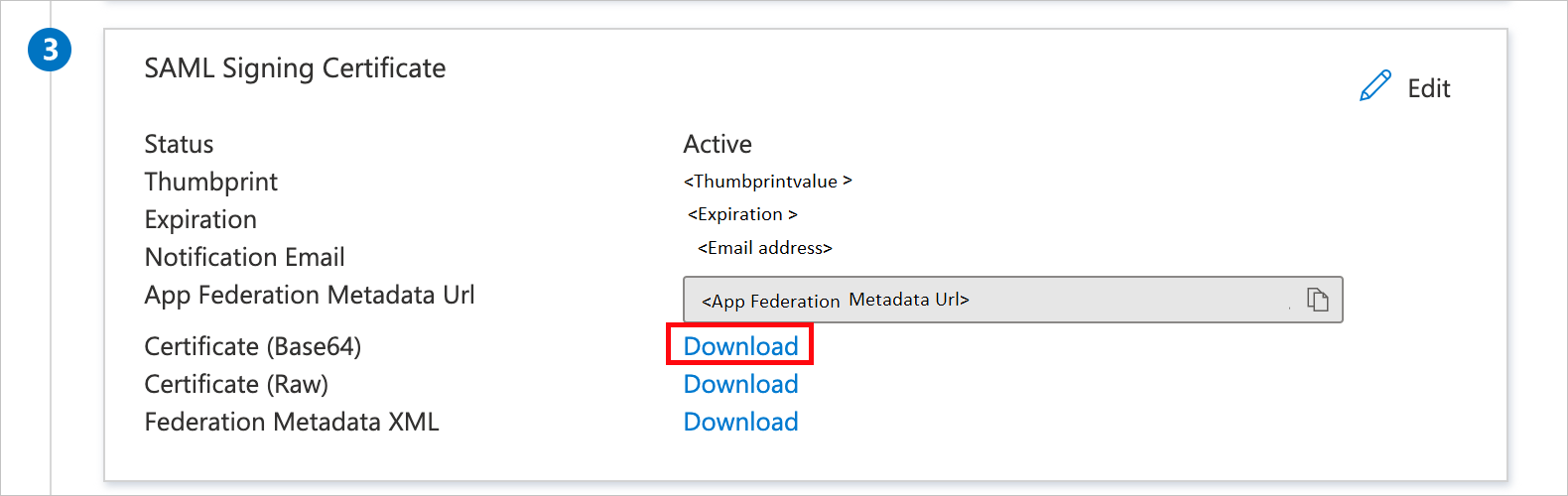

Na stránce Nastavení jednotného přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte certifikát (Base64). Vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

V části Nastavit DocuSign zkopírujte odpovídající adresu URL (nebo adresy URL) na základě vašich požadavků.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele S názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte k identitě>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například,

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části udělíte B.Simon přístup k DocuSignu, aby tento uživatel mohl používat jednotné přihlašování Azure.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte na Web DocuSign k podnikovým aplikacím>Identity>Applications.>

- Na stránce přehledu aplikace najděte oddíl Spravovat a vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele a potom v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom stiskněte tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení vyberte tlačítko Přiřadit .

Konfigurace jednotného přihlašování DocuSign

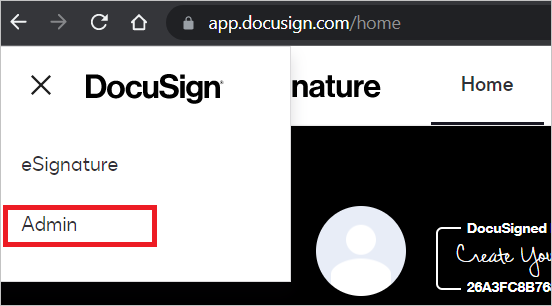

V jiném okně webového prohlížeče se přihlaste ke svému firemnímu webu DocuSign jako správce.

V levém horním rohu stránky vyberte spouštěč aplikací (9 teček) a pak vyberte Správa.

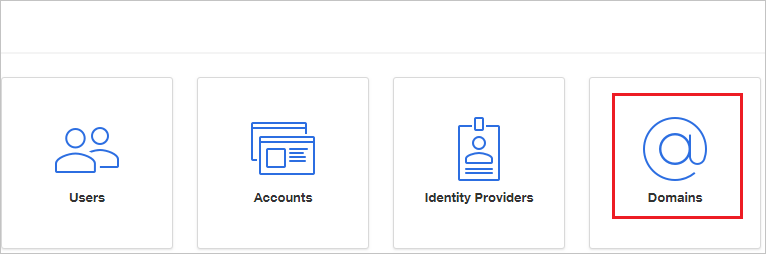

Na stránce řešení vaší domény vyberte Domény.

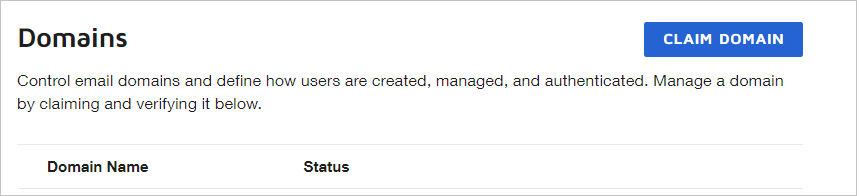

V části Domény vyberte DEKLARACE DOMÉNY.

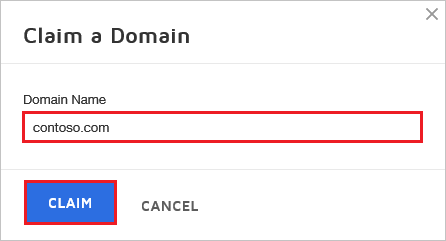

V dialogovém okně Deklarovat doménu zadejte do pole Název domény doménu vaší společnosti a pak vyberte CLAIM. Ujistěte se, že doménu ověříte a že je její stav aktivní.

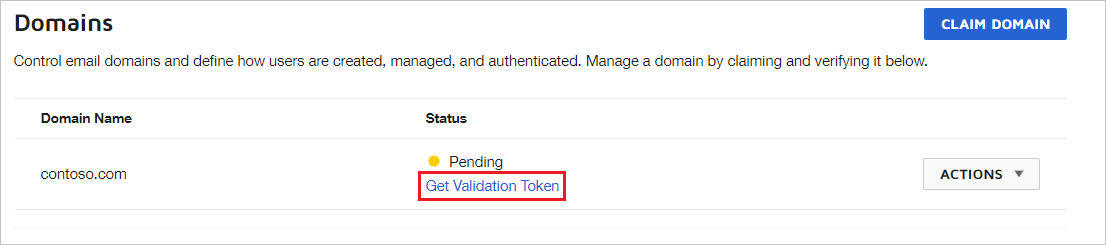

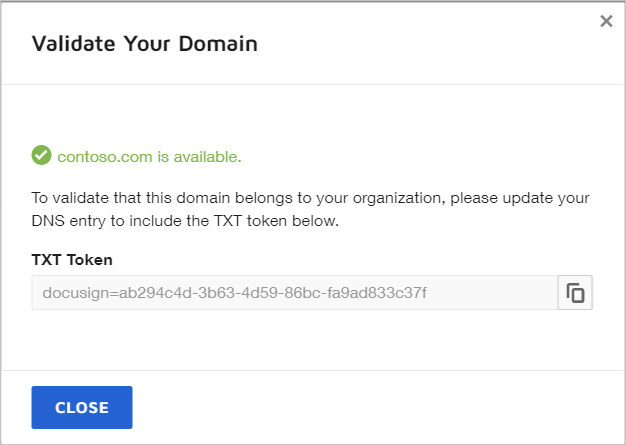

V části Domény vyberte Získat ověřovací token nové domény přidané v seznamu deklarací identity.

Zkopírování tokenu TXT

Nakonfigurujte svého poskytovatele DNS pomocí tokenu TXT následujícím postupem:

a. Přejděte na stránku správy záznamů DNS vaší domény. b. Přidejte nový záznam TXT. c. Název: @ nebo * d. Text: Vložte hodnotu tokenu TXT, kterou jste zkopírovali z předchozího kroku. e. TTL: Výchozí nebo 1 hodina / 3600 sekund

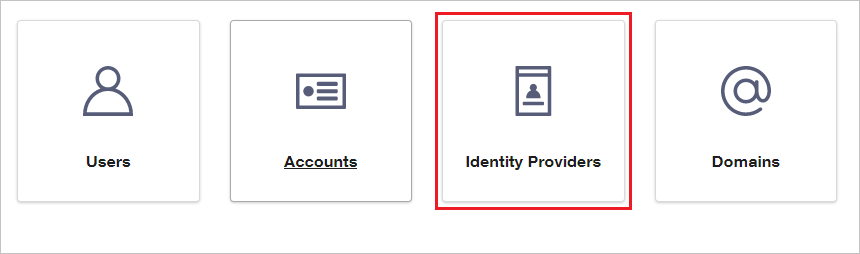

Na stránce řešení domény vyberte Zprostředkovatele identity.

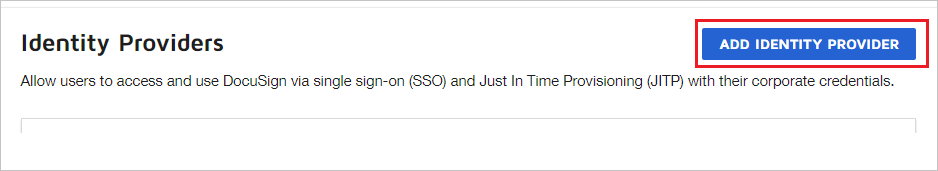

V části Zprostředkovatelé identity vyberte PŘIDAT ZPROSTŘEDKOVATELE IDENTITY.

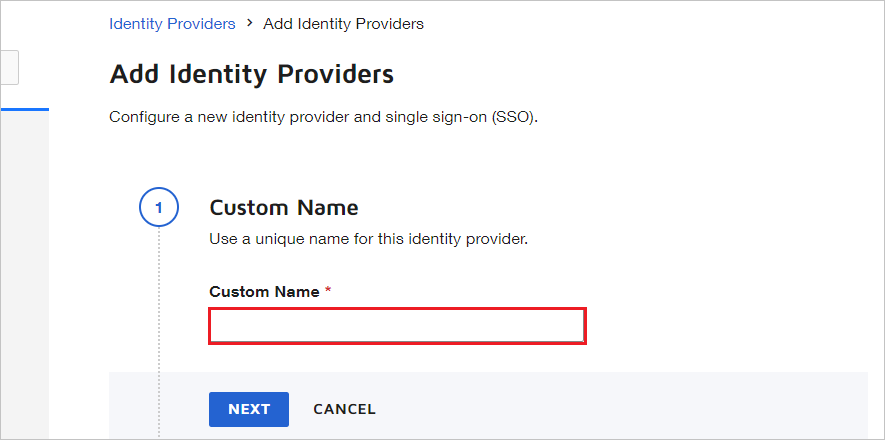

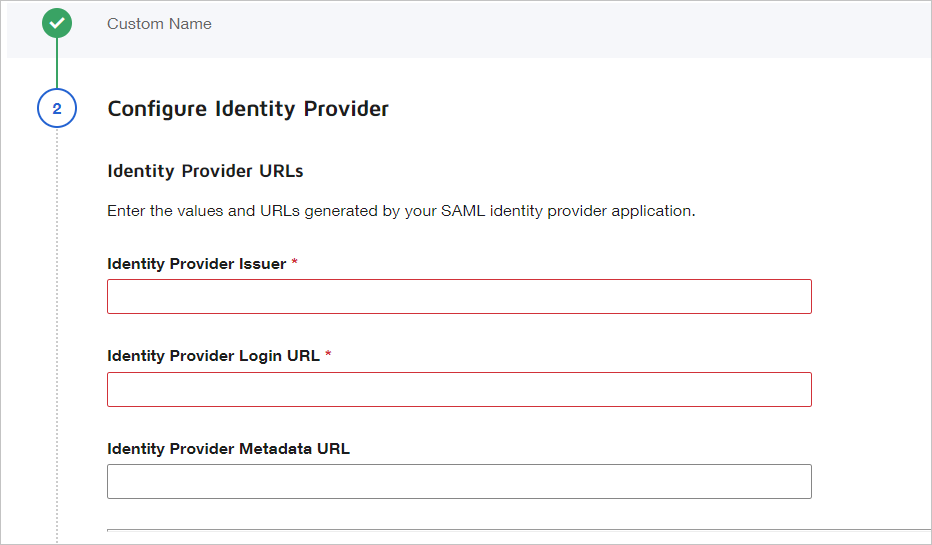

Na stránce Nastavení zprostředkovatele identity postupujte takto:

a. Do pole Vlastní název zadejte jedinečný název konfigurace. Nepoužívejte mezery.

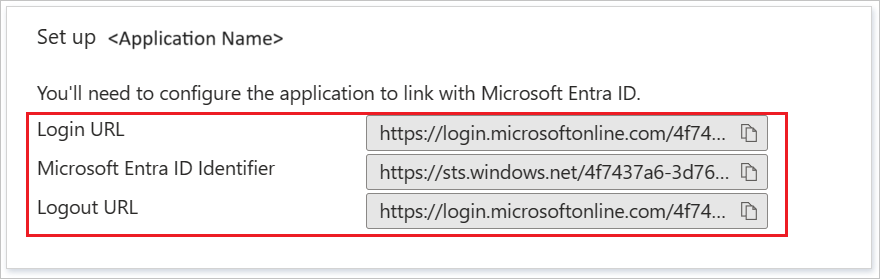

b. Do pole Vystavitel zprostředkovatele identity vložte hodnotu identifikátoru Microsoft Entra, kterou jste zkopírovali.

c. Do pole Přihlašovací adresa URL zprostředkovatele identity vložte hodnotu Přihlašovací adresa URL, kterou jste zkopírovali z webu Azure Portal.

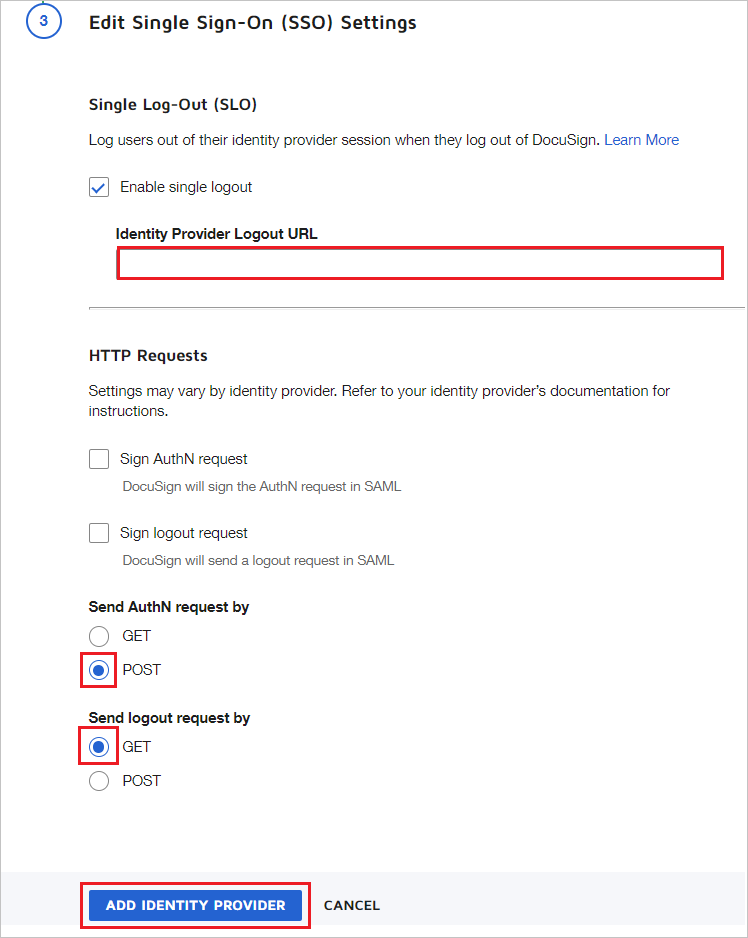

d. Do pole Adresa URL odhlášení zprostředkovatele identity vložte hodnotu adresy URL odhlášení, kterou jste zkopírovali z webu Azure Portal.

e. Pokud chcete odeslat požadavek AuthN, vyberte POST.

f. Pokud chcete odeslat žádost o odhlášení, vyberte GET.

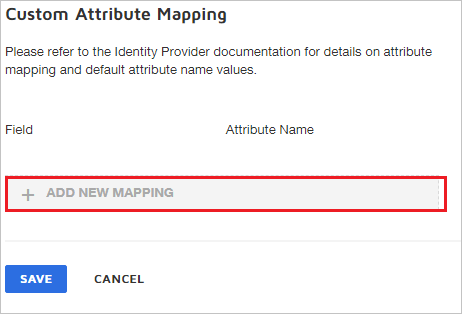

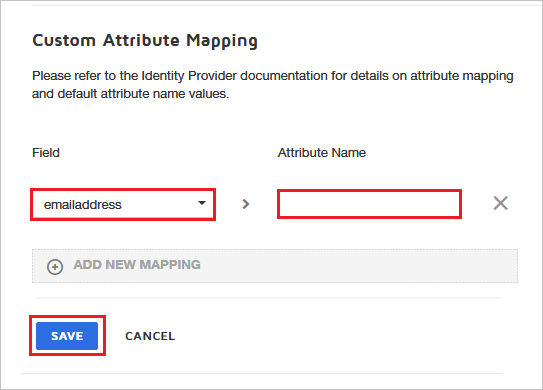

g. V části Mapování vlastních atributů vyberte PŘIDAT NOVÉ MAPOVÁNÍ.

h. Zvolte pole, které chcete namapovat na deklaraci identity Microsoft Entra. V tomto příkladu je deklarace identity emailaddress namapována na hodnotu

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress. Toto je výchozí název deklarace identity z ID Microsoft Entra pro e-mailovou deklaraci identity. Vyberte ULOŽIT.

Poznámka:

Pomocí příslušného identifikátoru uživatele namapujte uživatele z Microsoft Entra ID na mapování uživatele DocuSign. Vyberte správné pole a zadejte odpovídající hodnotu na základě nastavení vaší organizace. Vlastní nastavení mapování atributů není povinné.

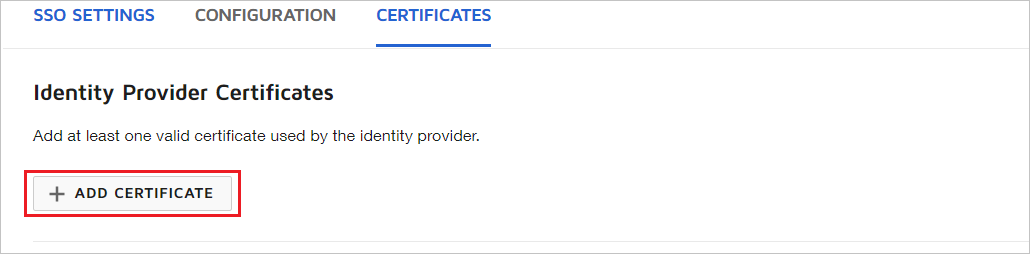

i. V části Certifikáty zprostředkovatele identity vyberte PŘIDAT CERTIFIKÁT, nahrajte certifikát, který jste stáhli z webu Azure Portal, a vyberte ULOŽIT.

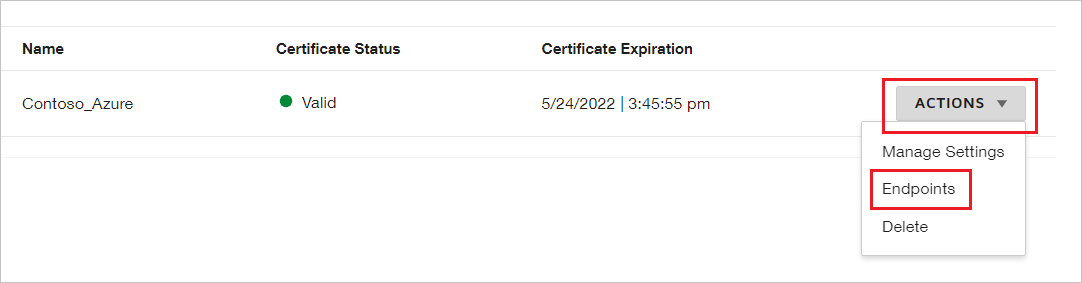

j. V části Zprostředkovatelé identity vyberte AKCE a pak vyberte Koncové body.

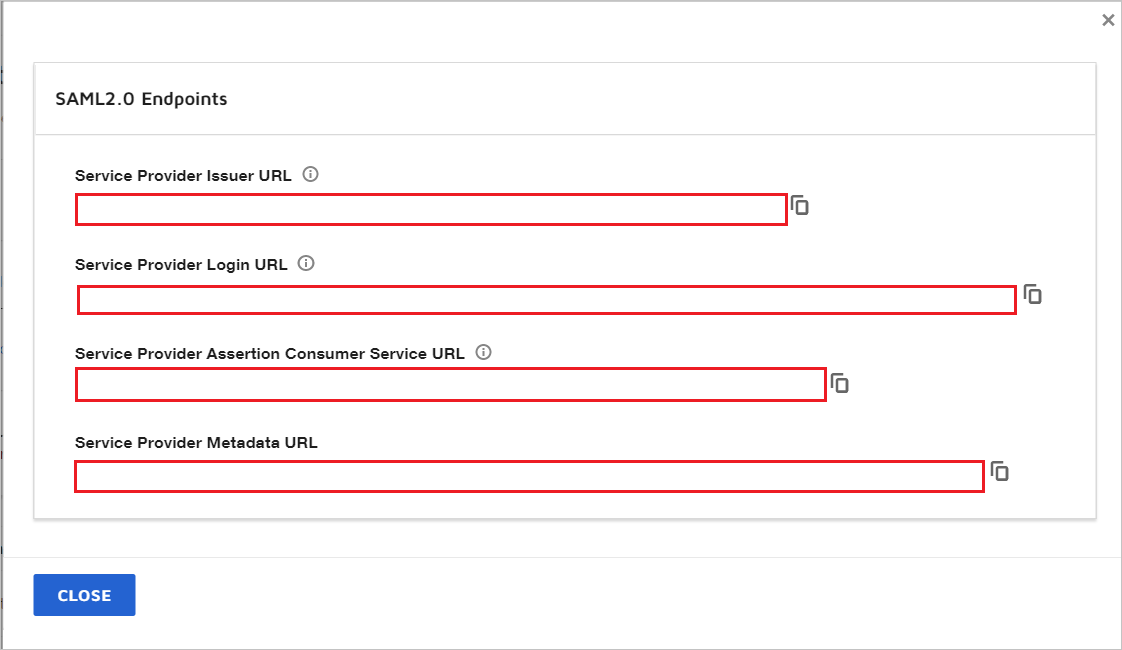

k. V části Zobrazit koncové body SAML 2.0 na portálu pro správu DocuSign postupujte takto:

Zkopírujte adresu URL vystavitele poskytovatele služeb a vložte ji do pole Identifikátor v části Základní konfigurace SAML.

Zkopírujte adresu URL služby Service Provider Assertion Consumer Service a vložte ji do pole Adresa URL odpovědi v části Základní konfigurace SAML.

Zkopírujte přihlašovací adresu URL zprostředkovatele služeb a vložte ji do pole Přihlašovací adresa URL v části Základní konfigurace SAML. Na konci přihlašovací adresy URL zprostředkovatele služeb získáte hodnotu IDPID.

Vyberte Zavřít.

Vytvoření testovacího uživatele DocuSign

V této části se v DocuSignu vytvoří uživatel B.Simon. DocuSign podporuje zřizování uživatelů za běhu, které je ve výchozím nastavení povolené. V této části není žádná položka akce. Pokud uživatel v DocuSignu ještě neexistuje, vytvoří se po ověření nový.

Poznámka:

Pokud potřebujete uživatele vytvořit ručně, obraťte se na tým podpory DocuSign.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci. Tím se přesměruje na přihlašovací adresu URL DocuSignu, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL DocuSign a spusťte tok přihlášení odtud.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici DocuSign v Moje aplikace, měli byste být automaticky přihlášení k DocuSignu, pro který jste nastavili jednotné přihlašování. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Jakmile nakonfigurujete DocuSign, můžete vynutit řízení relace, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.