Konfigurace sítě VPN typu site-to-site ve virtuální síti WAN pro řešení Azure VMware

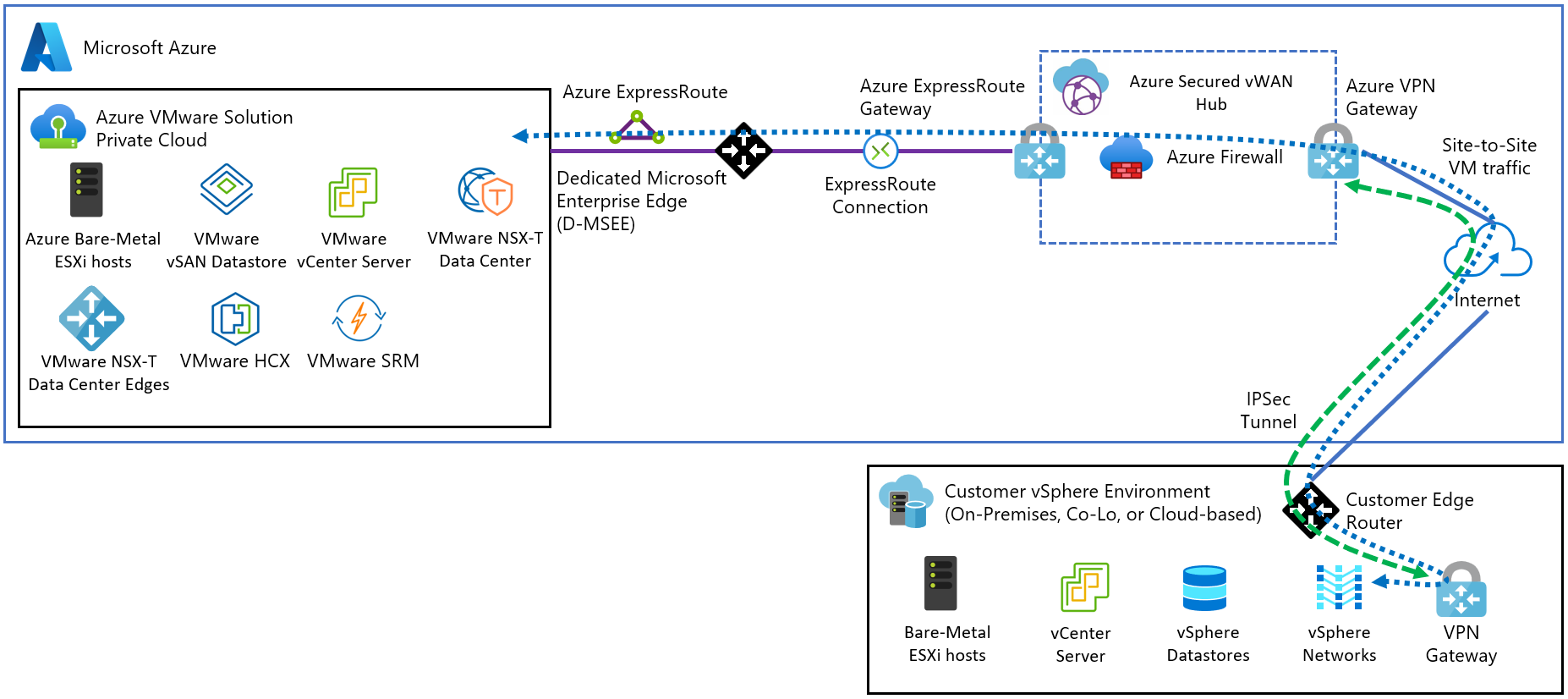

V tomto článku se dozvíte, jak vytvořit tunel site-to-site vpn (IPsec IKEv1 a IKEv2) v centru Microsoft Azure Virtual WAN. Centrum obsahuje bránu Azure VMware Solution ExpressRoute a bránu VPN typu site-to-site. Připojí místní zařízení VPN ke koncovému bodu azure VMware Solution.

Požadavky

Na místním zařízení VPN musíte mít ukončenou veřejnou IP adresu.

Vytvoření služby Azure Virtual WAN

Na portálu zadejte na panelu Prohledat prostředky virtuální síť WAN do vyhledávacího pole a vyberte Enter.

Ve výsledcích vyberte virtuální sítě WAN . Na stránce Virtuální sítě WAN vyberte + Vytvořit a otevřete stránku Vytvořit síť WAN.

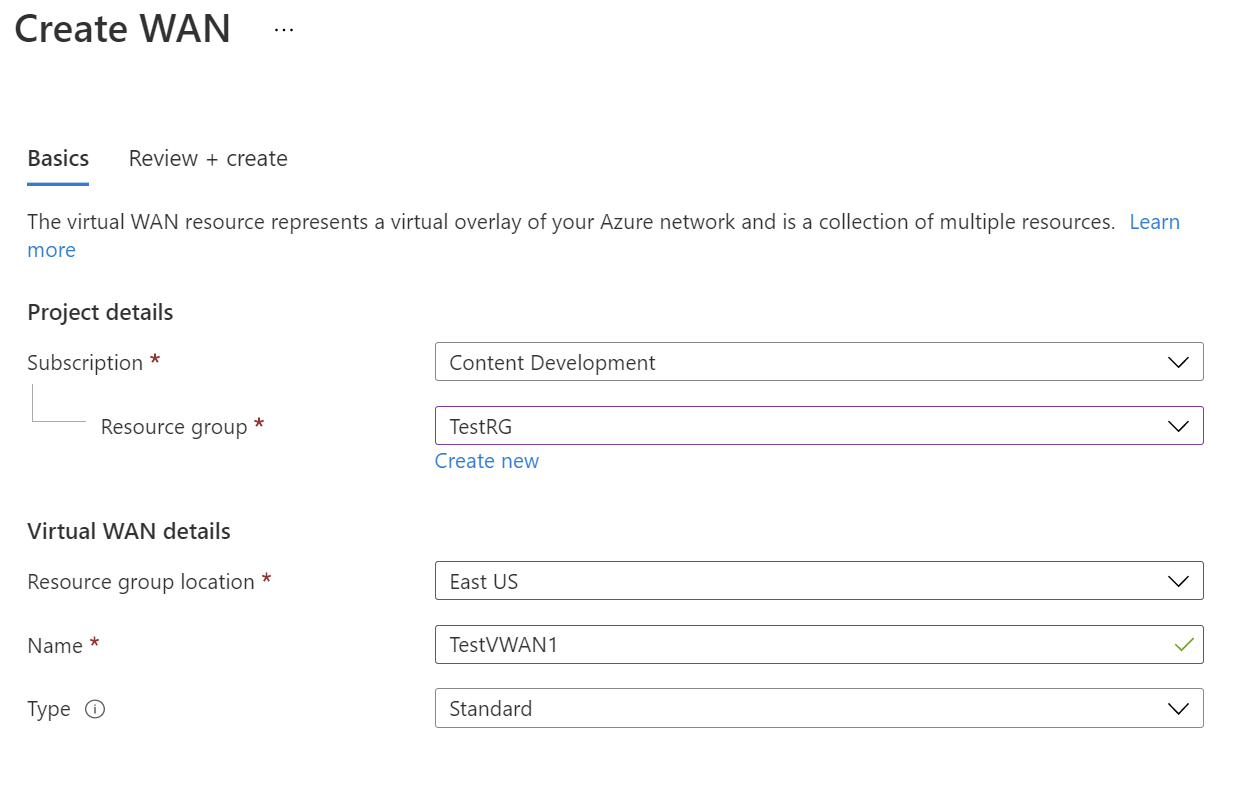

Na stránce Vytvořit síť WAN na kartě Základy vyplňte pole. Upravte ukázkové hodnoty tak, aby se použily pro vaše prostředí.

- Předplatné: Vyberte předplatné, které chcete použít.

- Skupina prostředků: Vytvořte novou nebo použijte existující.

- Umístění skupiny prostředků: V rozevíracím seznamu zvolte umístění prostředku. Síť WAN je globální prostředek, který není v konkrétní oblasti. Pokud ale chcete spravovat a vyhledat prostředek sítě WAN, který vytvoříte, musíte vybrat oblast.

- Název: Zadejte název, který chcete volat virtuální síť WAN.

- Typ: Basic nebo Standard. Vyberte položku Standardní. Pokud vyberete Základní, rozumíte tomu, že virtuální sítě WAN úrovně Basic můžou obsahovat pouze základní centra. Základní rozbočovače lze použít pouze pro připojení typu site-to-site.

Po vyplnění polí v dolní části stránky vyberte Zkontrolovat a vytvořit.

Jakmile ověření projde, kliknutím na Vytvořit vytvořte virtuální síť WAN.

Vytvoření virtuálního centra

Virtuální centrum je virtuální síť vytvořená a používaná službou Azure Virtual WAN. Je to jádro vaší sítě Virtual WAN v oblasti. Může obsahovat brány pro site-to-site a ExpressRoute.

Tip

Bránu můžete vytvořit také v existujícím centru.

Přejděte na virtuální síť WAN, kterou jste vytvořili. V levém podokně stránky virtual WAN v části Připojení ivity vyberte Centra.

Na stránce Hubs vyberte +New Hub a otevřete stránku Vytvořit virtuální centrum.

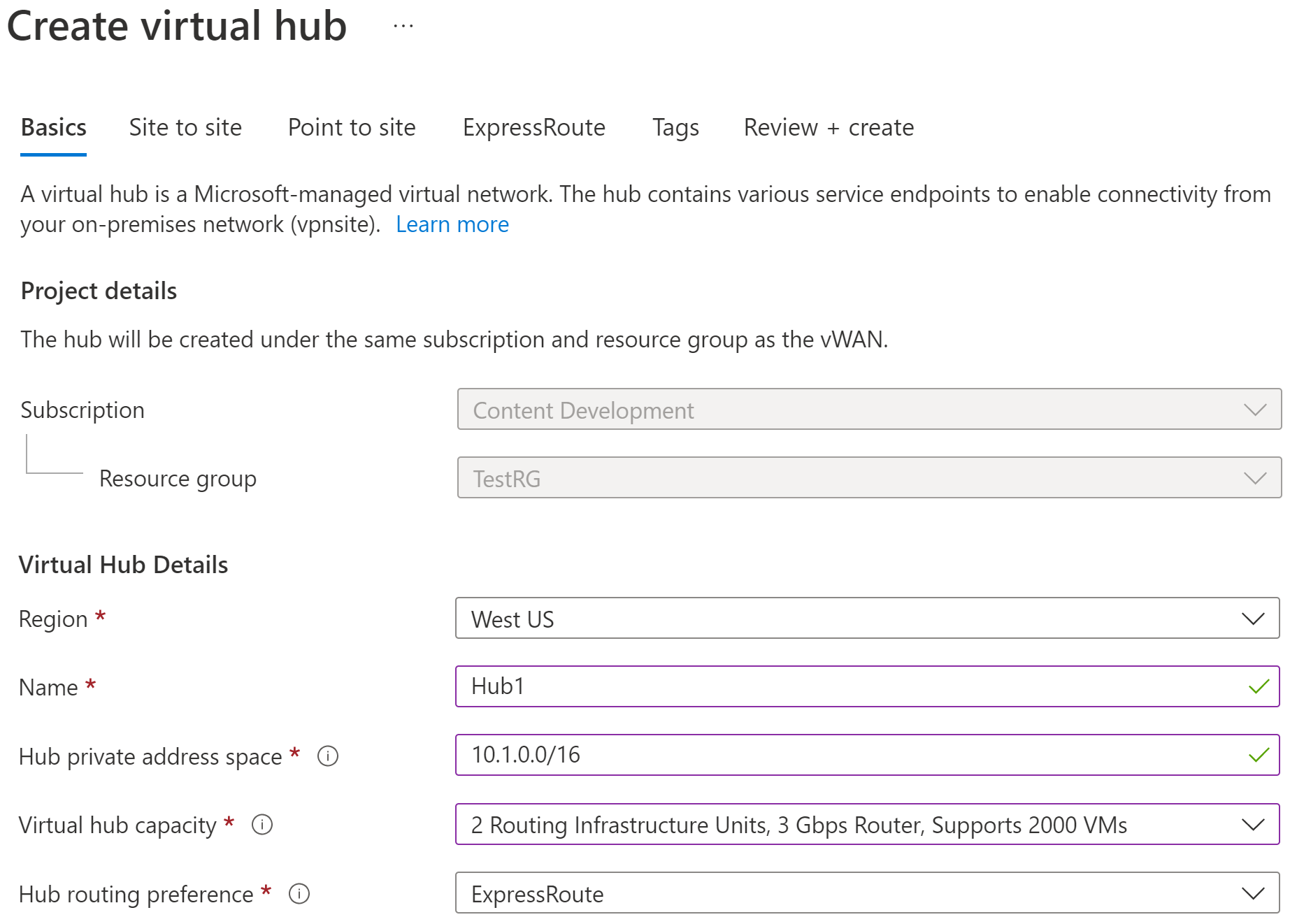

Na kartě Základy na stránce Vytvořit virtuální centrum vyplňte následující pole:

- Oblast: Vyberte oblast, ve které chcete nasadit virtuální centrum.

- Název: Název, podle kterého chcete, aby bylo virtuální centrum známé.

- Privátní adresní prostor centra: Rozsah adres centra v zápisu CIDR. Minimální adresní prostor je /24 pro vytvoření centra.

- Kapacita virtuálního centra: Vyberte z rozevíracího seznamu. Další informace najdete v tématu Nastavení virtuálního centra.

- Předvolba směrování centra: Ponechte výchozí nastavení. Další informace najdete v tématu Předvolby směrování virtuálního centra.

Vytvoření brány VPN

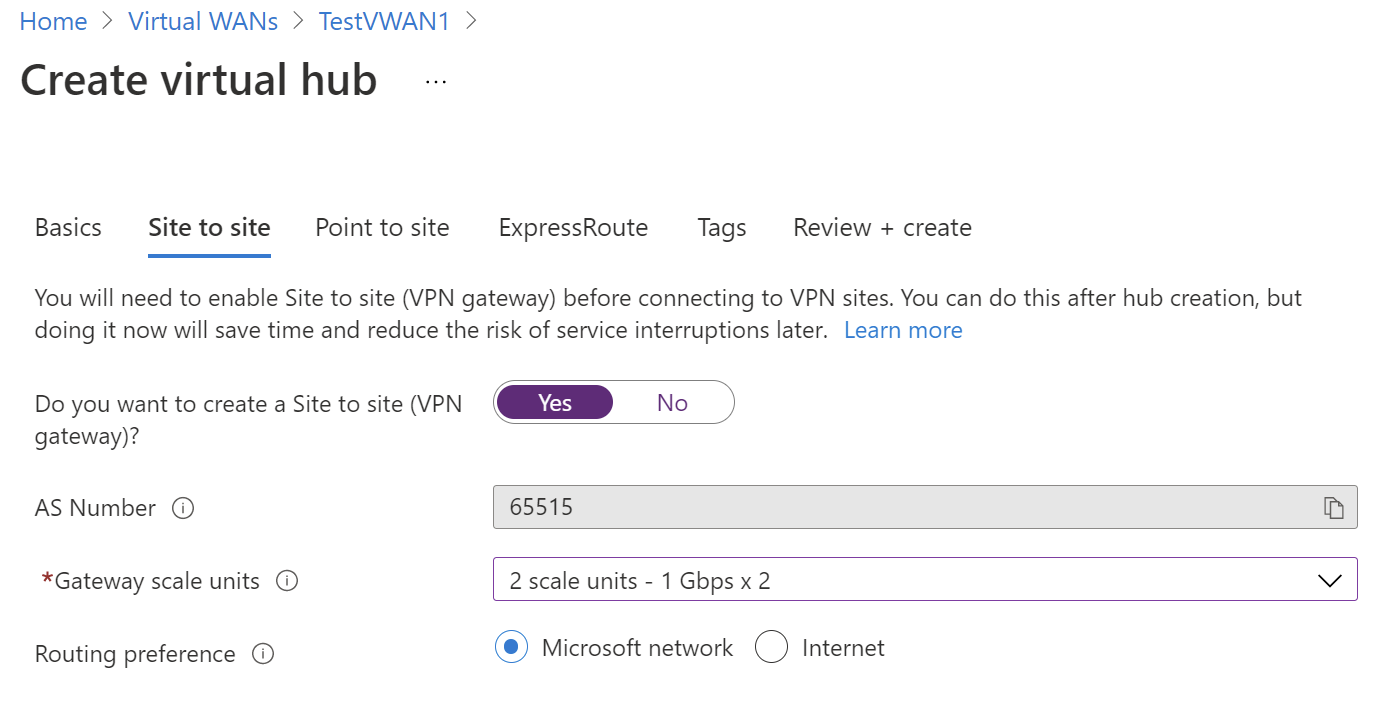

Na stránce Vytvořit virtuální centrum kliknutím na možnost Site-to-Site otevřete kartu Site-to-Site.

Na kartě Web-to-Site vyplňte následující pole:

Výběrem možnosti Ano vytvořte síť VPN typu Site-to-Site.

ČÍSLO AS: Pole Číslo AS nelze upravit.

Jednotky škálování brány: V rozevíracím seznamu vyberte hodnotu Jednotky škálování brány. Jednotka škálování umožňuje vybrat agregovanou propustnost brány VPN, která se vytváří ve virtuálním centru pro připojení lokalit.

Pokud vyberete 1 jednotku škálování = 500 Mb/s, znamená to, že se vytvoří dvě instance redundance, z nichž každá má maximální propustnost 500 Mb/s. Pokud máte například pět větví, každý z nich provádí 10 Mb/s ve větvi, budete potřebovat agregaci o velikosti 50 Mb/s na hlavním konci. Plánování agregované kapacity služby Azure VPN Gateway by se mělo provést po posouzení kapacity potřebné k podpoře počtu větví v centru.

Předvolba směrování: Předvolba směrování Azure umožňuje zvolit způsob směrování provozu mezi Azure a internetem. Můžete se rozhodnout směrovat provoz buď přes síť Microsoftu, nebo přes síť ISP (veřejný internet). Tyto možnosti se také označují jako směrování studených brambor a směrování horkých brambor.

Veřejná IP adresa ve službě Virtual WAN je přiřazena službou na základě vybrané možnosti směrování. Další informace o předvolbách směrování prostřednictvím sítě Microsoftu nebo isP najdete v článku Předvolby směrování.

Vyberte Zkontrolovat a vytvořit pro ověření.

Výběrem možnosti Vytvořit vytvořte centrum a bránu. Toto může trvat až 30 minut. Po 30 minutách aktualizujte , aby se centrum zobrazilo na stránce Centra . Výběrem možnosti Přejít k prostředku přejděte k prostředku.

Vytvoření S2S (Site-to-site) VPN

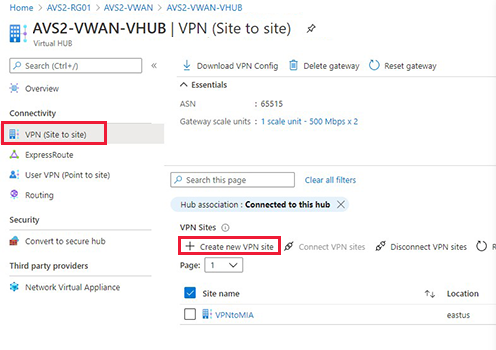

Na webu Azure Portal vyberte virtuální síť WAN, kterou jste vytvořili dříve.

V přehledu virtuálního centra vyberte Připojení ivity>VPN (Site-to-Site)>Vytvořit novou lokalitu VPN.

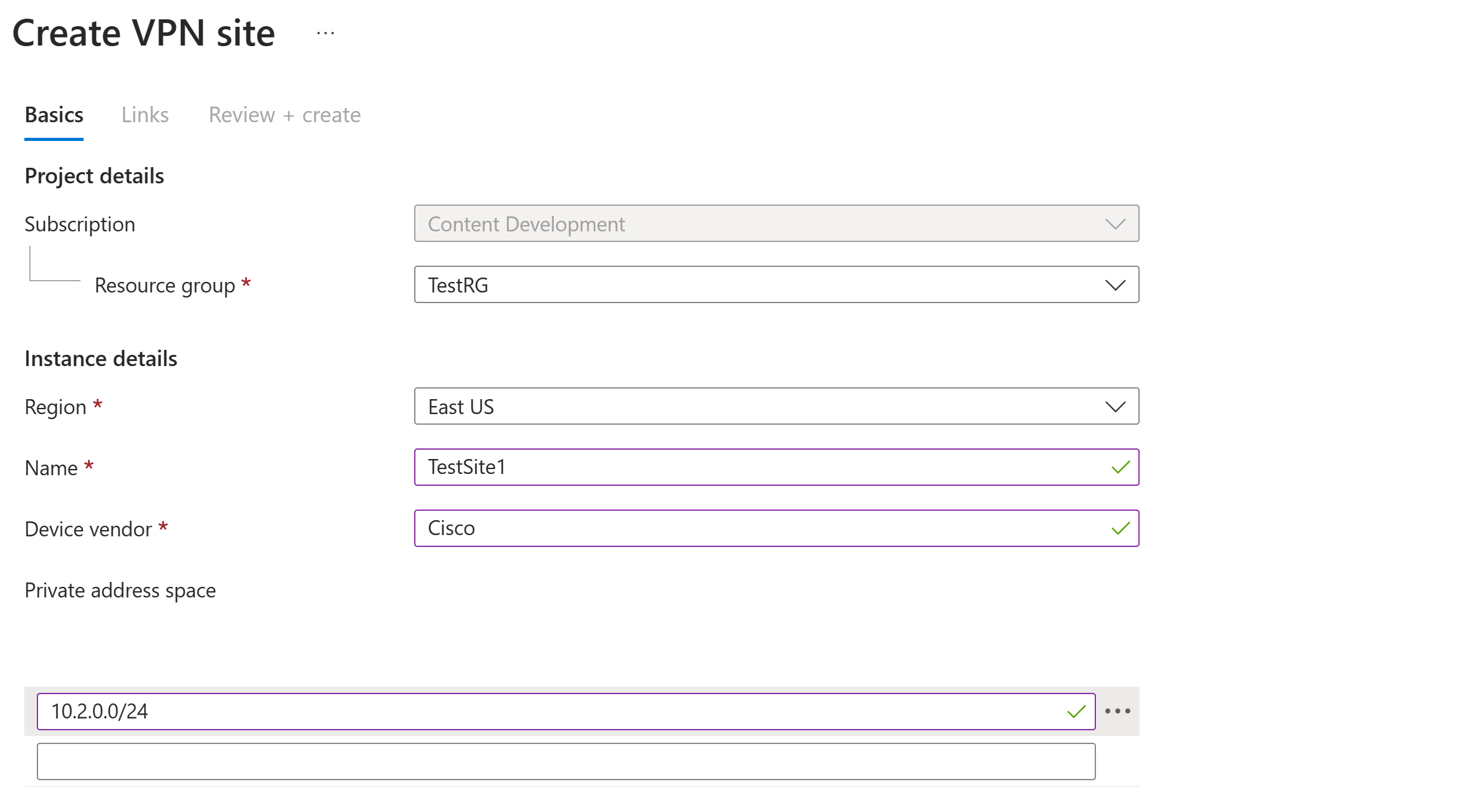

Na kartě Základy zadejte požadovaná pole.

Oblast – dříve označovaná jako umístění. Jedná se o umístění, ve které chcete vytvořit tento prostředek webu.

Název – název, podle kterého chcete odkazovat na místní lokalitu.

Dodavatel zařízení – název dodavatele zařízení VPN, například Citrix, Cisco nebo Barracuda. Pomůže týmu Azure lépe porozumět vašemu prostředí, aby v budoucnu přidal další možnosti optimalizace nebo vám pomohl s řešením potíží.

Privátní adresní prostor – adresní prostor IP adres CIDR umístěný v místní lokalitě. Provoz určený do tohoto adresního prostoru se přesměruje do místní lokality. Blok CIDR se vyžaduje jenom v případě, že pro web není povolený protokol BGP .

Poznámka:

Pokud adresní prostor upravíte po vytvoření webu (například přidáte další adresní prostor), může trvat 8 až 10 minut, než se efektivní trasy aktualizují, když se komponenty znovu vytvoří.

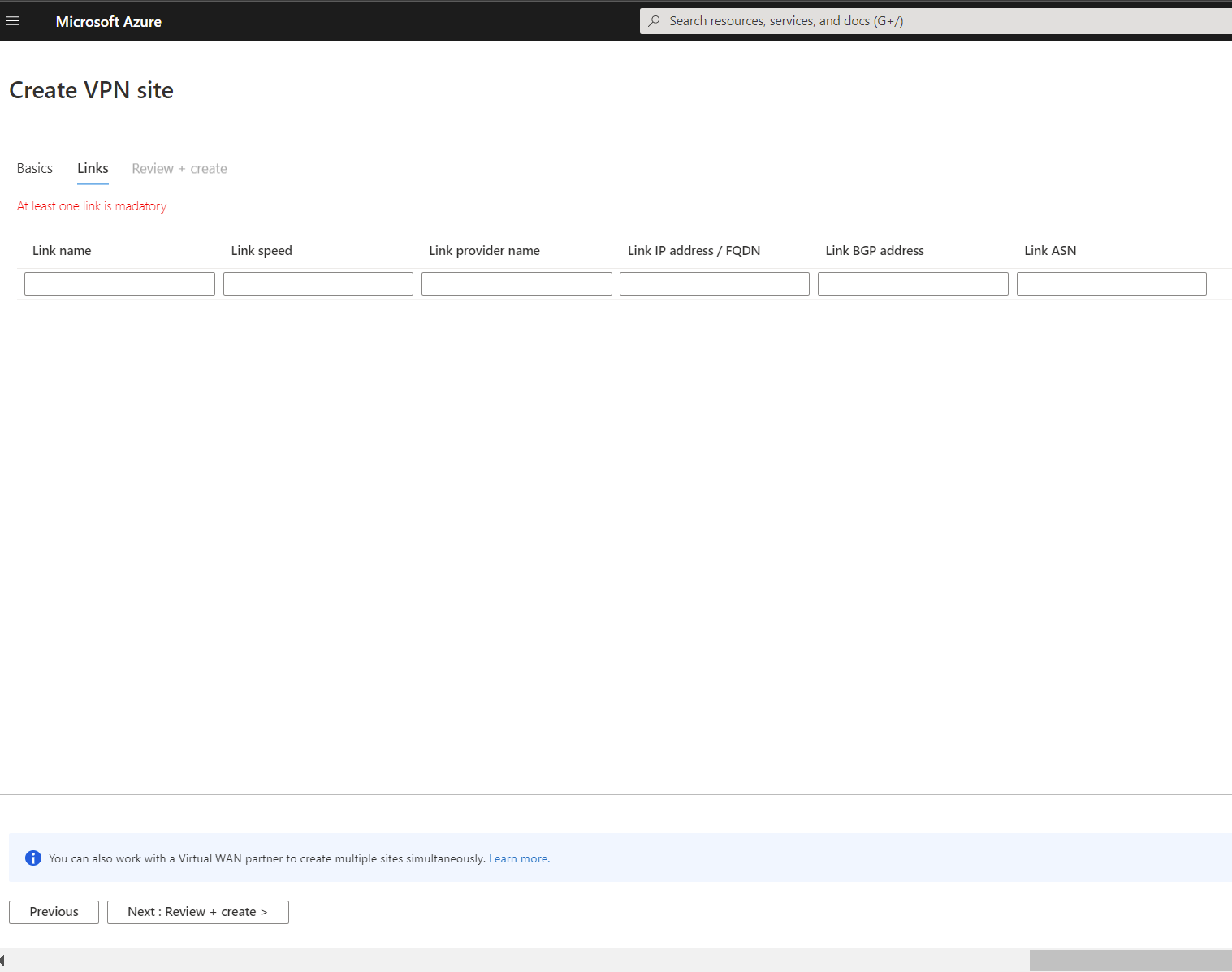

Vyberte Odkazy a přidejte informace o fyzických odkazech ve větvi. Pokud máte zařízení CPE partnera virtual WAN, zkontrolujte u nich, jestli se tyto informace vyměňují s Azure jako součást nahrávání informací o větvích nastavených z jejich systémů.

Zadání názvů propojení a zprostředkovatelů umožňuje rozlišovat mezi libovolným počtem bran, které se dají nakonec vytvořit jako součást centra. Protokol BGP a číslo autonomního systému (ASN) musí být v rámci vaší organizace jedinečné. Protokol BGP zajišťuje, aby azure VMware Solution i místní servery inzerovaly své trasy přes tunel. Pokud jsou zakázané, podsítě, které je potřeba inzerovat, musí být udržovány ručně. Pokud se zmešká podsítě, hcX se nepodaří vytvořit síť služby.

Důležité

Azure ve výchozím nastavení přiřadí privátní IP adresu z rozsahu předpon GatewaySubnet automaticky jako IP adresu protokolu Azure BGP v bráně Azure VPN. Pokud vaše místní zařízení VPN používají adresu APIPA (169.254.0.1 až 169.254.254.255.254) jako IP adresu protokolu BGP, je potřeba vlastní adresa protokolu AZURE APIPA BGP. Azure VPN Gateway zvolí vlastní adresu APIPA, pokud má odpovídající prostředek brány místní sítě (místní síť) adresu APIPA jako IP adresu partnerského uzlu protokolu BGP. Pokud brána místní sítě používá běžnou IP adresu (ne APIPA), azure VPN Gateway se vrátí k privátní IP adrese z rozsahu GatewaySubnet.

Vyberte Zkontrolovat a vytvořit.

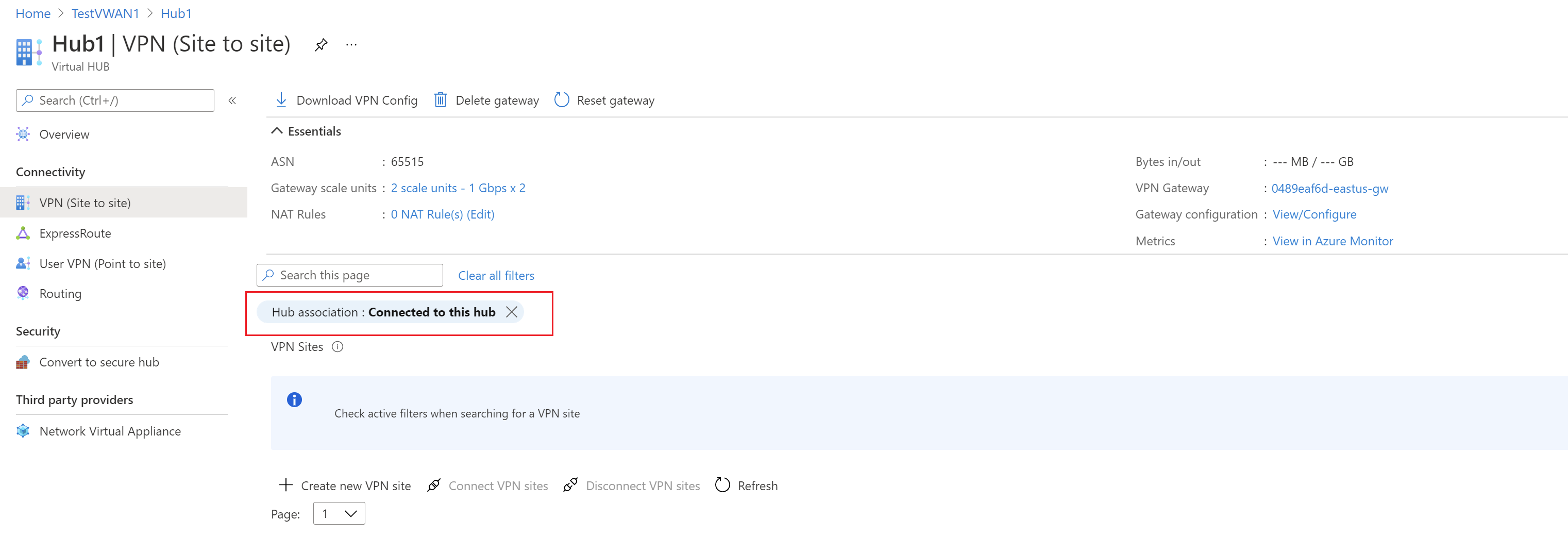

Přejděte do požadovaného virtuálního centra a zrušte výběr přidružení centra a připojte lokalitu VPN k rozbočovači.

(Volitelné) Vytváření tunelů VPN typu site-to-site založených na zásadách

Důležité

Jedná se o volitelný krok a vztahuje se pouze na sítě VPN založené na zásadách.

Nastavení sítě VPN založená na zásadách vyžadují zadání místních sítí a sítí Azure VMware Solution, včetně rozsahů rozbočovačů. Tyto rozsahy určují doménu šifrování místního koncového bodu tunelu VPN založeného na zásadách. Na straně řešení Azure VMware je potřeba povolit jenom indikátor selektoru provozu na základě zásad.

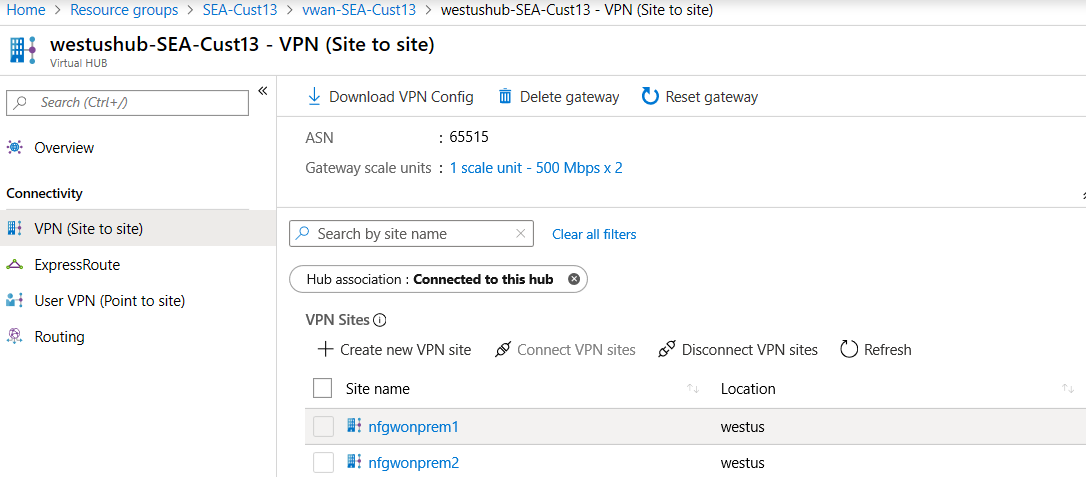

Na webu Azure Portal přejděte na centrální lokalitu služby Virtual WAN a v části Připojení ivity vyberte VPN (site-to-site).

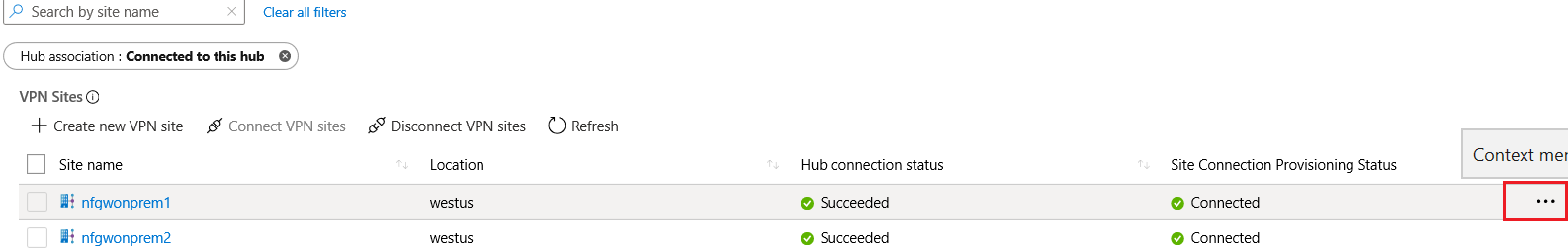

Vyberte lokalitu VPN, pro kterou chcete nastavit vlastní zásady IPsec.

Vyberte název lokality VPN, úplně vpravo vyberte Další (...) a pak vyberte Upravit Připojení VPN.

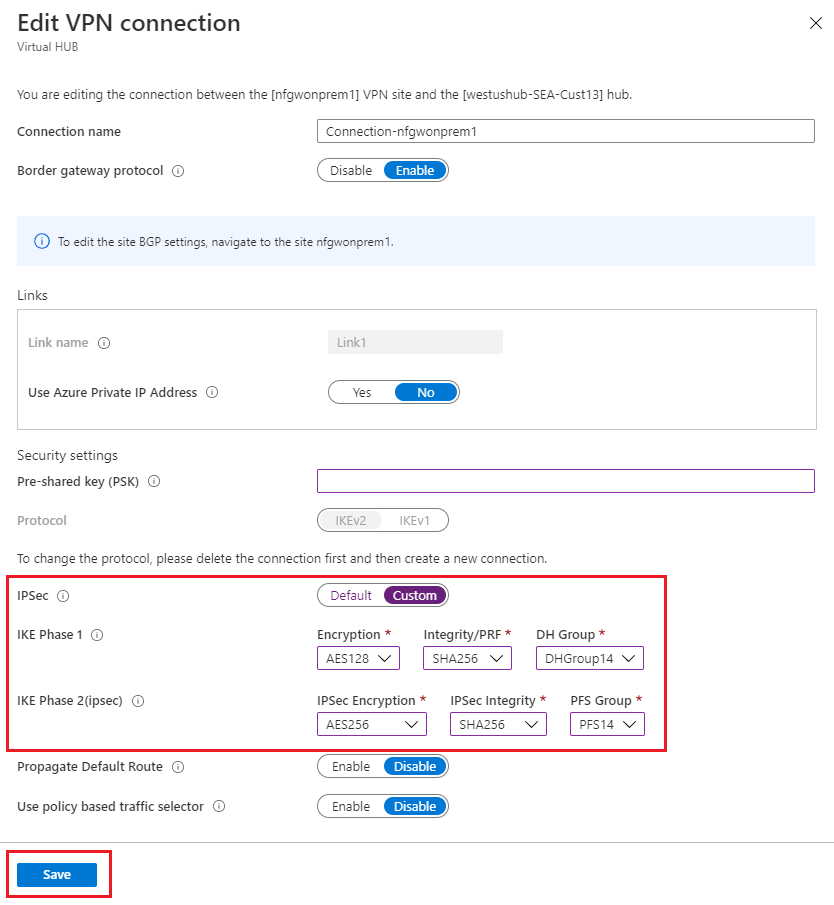

Vyberte Vlastní protokol IPSec (Internet Protocol Security).

Použití selektoru provozu na základě zásad, výběr možnosti Povolit

Zadejte podrobnosti pro fázi IKE 1 a fázi IKE 2 (ipsec).

Změňte nastavení protokolu IPsec z výchozího nastavení na vlastní a přizpůsobte zásady IPsec. Pak vyberte Uložit.

Selektory provozu nebo podsítě, které jsou součástí domény šifrování založené na zásadách, by měly být:

Centrum Virtual WAN

/24Privátní cloud Azure VMware Solution

/22Připojení virtuální síť Azure (pokud existuje)

Připojení lokalitu VPN do centra

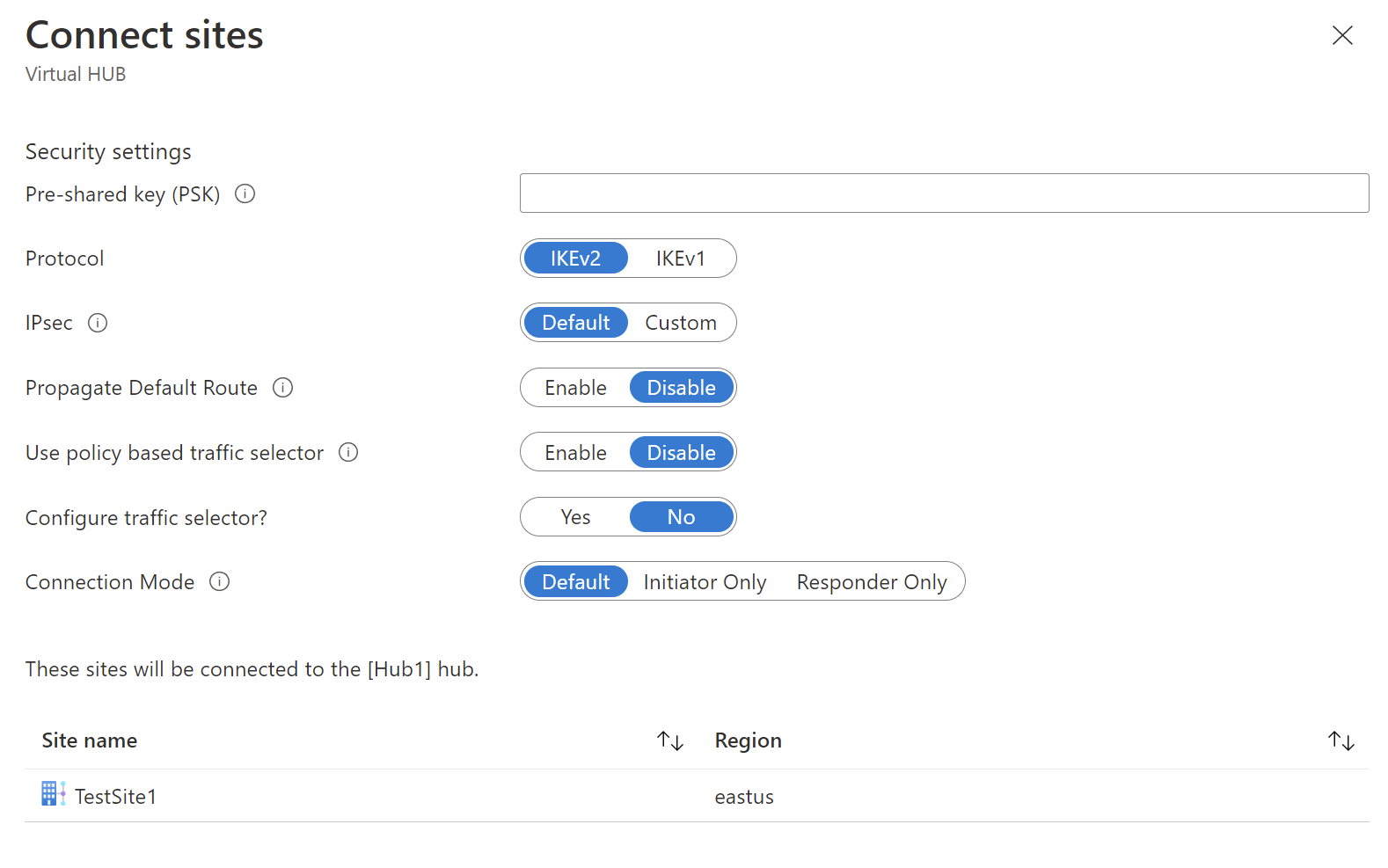

Vyberte název lokality VPN a pak vyberte Připojení lokality VPN.

Do pole Předsdílený klíč zadejte dříve definovaný klíč pro místní koncový bod.

Tip

Pokud nemáte dříve definovaný klíč, můžete toto pole ponechat prázdné. Klíč se vygeneruje automaticky.

Pokud nasazujete bránu firewall v centru a jedná se o další segment směrování, nastavte možnost Rozšířit výchozí trasu na hodnotu Povolit.

Pokud je tato možnost povolená, rozšíří se centrum Virtual WAN na připojení jenom v případě, že se centrum už naučilo výchozí trasu při nasazování brány firewall v centru nebo pokud je povolené jiné vynucené tunelování připojené lokality. Výchozí trasa nepochází z centra Virtual WAN.

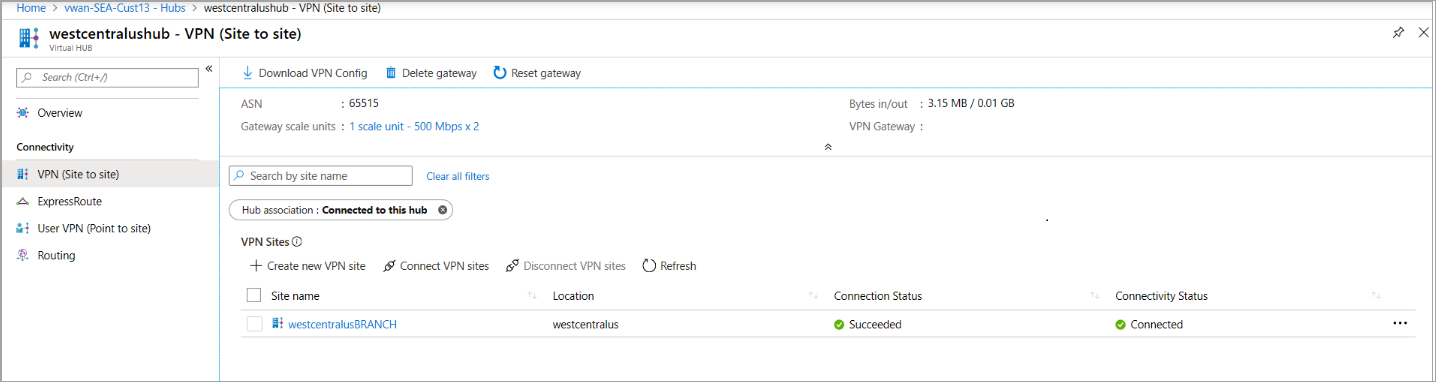

Vyberte Připojit. Po několika minutách se na webu zobrazí stav připojení a připojení.

stav Připojení: Stav prostředku Azure pro připojení, které připojuje lokalitu VPN k bráně VPN centra Azure. Jakmile bude tato operace řídicí roviny úspěšná, brána Azure VPN a místní zařízení VPN navazují připojení.

stav Připojení ivity: Skutečný stav připojení (cesta k datům) mezi bránou VPN Azure v centru a lokalitě VPN. Může zobrazit některý z následujících stavů:

- Neznámé: Obvykle se zjistí, jestli back-endové systémy pracují na přechodu na jiný stav.

- Připojení: Azure VPN Gateway se pokouší spojit se skutečnou místní lokalitou VPN.

- Připojení ed: Připojení ivity založená mezi službou Azure VPN Gateway a místní lokalitou VPN.

- Odpojeno: Obvykle dochází k odpojení z nějakého důvodu (z místního prostředí nebo v Azure).

Stáhněte si konfigurační soubor VPN a použijte ho na místní koncový bod.

Na stránce VPN (site-to-site) v horní části vyberte Stáhnout konfiguraci SÍTĚ VPN. Azure vytvoří účet úložiště ve skupině prostředků microsoft-network-[location], kde umístění je umístění sítě WAN. Po použití konfigurace pro zařízení VPN můžete tento účet úložiště odstranit.

Po vytvoření vyberte odkaz, který chcete stáhnout.

Konfiguraci použijte u svého místního zařízení VPN.

Další informace o konfiguračním souboru naleznete v tématu O konfiguračním souboru zařízení VPN.

Opravte Azure VMware Solution ExpressRoute v centru Virtual WAN.

Důležité

Než budete moct platformu opravit, musíte nejprve mít vytvořený privátní cloud.

Důležité

Jako součást centra Virtual WAN musíte mít také nakonfigurovanou bránu ExpressRoute.

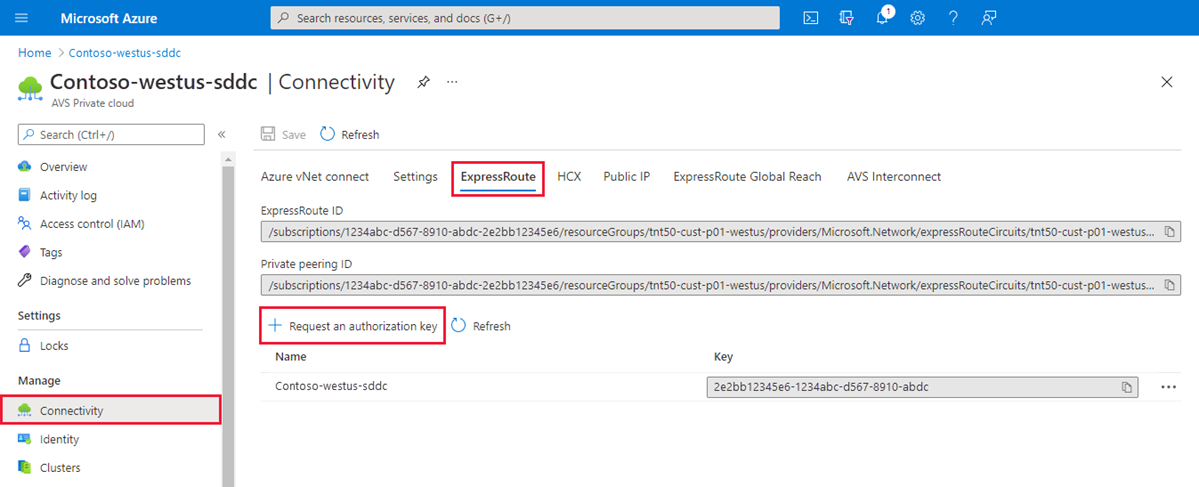

Na webu Azure Portal přejděte do privátního cloudu Azure VMware Solution. Vyberte Spravovat> Připojení ivity>ExpressRoute a pak vyberte + Požádat o autorizační klíč.

Zadejte název a vyberte Vytvořit.

Vytvoření klíče může trvat přibližně 30 sekund. Po vytvoření se nový klíč zobrazí v seznamu autorizačních klíčů pro privátní cloud.

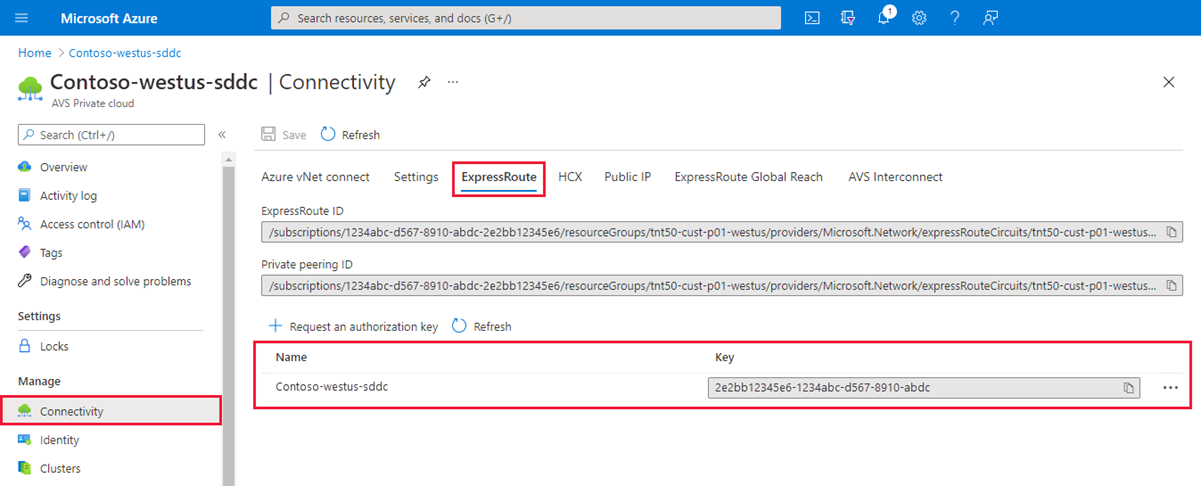

Zkopírujte autorizační klíč a ID ExpressRoute. Potřebujete je k dokončení partnerského vztahu. Autorizační klíč po nějaké době zmizí, takže ho zkopírujte hned, jak se zobrazí.

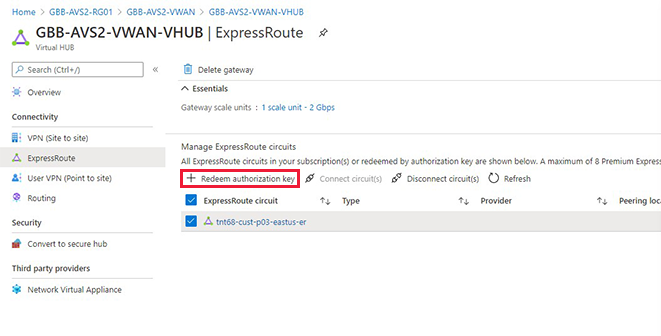

Propojení řešení Azure VMware a brány VPN v centru Virtual WAN Použijete autorizační klíč a ID ExpressRoute (identifikátor URI partnerského okruhu) z předchozího kroku.

Vyberte bránu ExpressRoute a pak vyberte Uplatnit autorizační klíč.

Vložte autorizační klíč do pole Autorizační klíč .

Vložte ID ExpressRoute do pole identifikátoru URI partnerského okruhu.

Zaškrtněte políčko Automaticky přidružit tento okruh ExpressRoute k centru .

Výběrem možnosti Přidat vytvořte odkaz.

Otestujte připojení vytvořením segmentu datového centra NSX-T a zřízením virtuálního počítače v síti. Příkaz ping na místní i místní koncové body řešení Azure VMware.

Poznámka:

Než otestujete připojení z klienta za okruhem ExpressRoute, počkejte přibližně 5 minut, například virtuální počítač ve virtuální síti, kterou jste vytvořili dříve.