Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tento článek popisuje, jak lze Caddy použít jako pomocný kontejner ve skupině kontejnerů a může fungovat jako reverzní proxy pro poskytnutí automaticky spravovaného koncového bodu HTTPS pro vaši aplikaci.

Caddy je výkonný, podnikový opensourcový webový server s automatickým HTTPS napsaný v Go a představuje alternativu k Nginxu.

Automatizace certifikátů je možná, protože Caddy podporuje rozhraní API ACMEv2 (RFC 8555), které komunikuje s let's Encrypt k vydávání certifikátů.

V tomto příkladu se zobrazí pouze kontejner Caddy na portech 80/TCP a 443/TCP. Aplikace za reverzním proxy serverem zůstává soukromá. Síťová komunikace mezi Caddy a vaší aplikací probíhá prostřednictvím místního hostitele.

Poznámka:

To je na rozdíl od komunikace uvnitř skupiny kontejnerů známé z docker compose, kde na kontejnery lze odkazovat podle názvu.

Příklad připojí soubor Caddyfile, který je nutný ke konfiguraci reverzního proxy serveru ze sdílené složky hostované v účtu Azure Storage.

Poznámka:

U produkčních nasazení chce většina uživatelů zabudovat soubor Caddyfile do vlastní Docker image založené na caddy. Tímto způsobem není nutné připojovat soubory do kontejneru.

Požadavky

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Začínáme s Azure Cloud Shellem.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Dockeru. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených v terminálu. Další možnosti přihlášení najdete v tématu Ověřování v Azure pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Použití a správa rozšíření pomocí Azure CLI.

Spusťte az version a zjistěte verzi a nainstalované závislé knihovny. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

- Tento článek vyžaduje verzi 2.0.55 nebo novější azure CLI. Pokud používáte Azure Cloud Shell, je už nainstalovaná nejnovější verze.

Příprava souboru Caddyfile

Vytvořte volaný Caddyfile soubor a vložte následující konfiguraci. Tato konfigurace vytvoří konfiguraci reverzního proxy serveru, která ukazuje na kontejner vaší aplikace naslouchající 5000/TCP.

my-app.westeurope.azurecontainer.io {

reverse_proxy http://localhost:5000

}

Je důležité si uvědomit, že konfigurace odkazuje na název domény místo IP adresy. Caddy musí být dosažitelné touto adresou URL, aby bylo možné provést krok výzvy vyžadovaný protokolem ACME a úspěšně načíst certifikát z let's Encrypt.

Poznámka:

Pro produkční nasazení můžou uživatelé chtít použít název domény, který řídí, api.company.com například a vytvořit záznam CNAME odkazující na my-app.westeurope.azurecontainer.io. Pokud ano, je potřeba zajistit, aby se v souboru Caddyfile používal také vlastní název domény místo názvu přiřazeného Azure (například *.westeurope.azurecontainer.io). Dále je potřeba odkazovat na vlastní název domény v konfiguraci YAML ACI popsané dále v tomto příkladu.

Příprava účtu úložiště

Vytvoření účtu úložiště

az storage account create \

--name <storage-account> \

--resource-group <resource-group> \

--location westeurope

Vytvořte sdílené složky potřebné k uložení stavu kontejneru a konfigurace caddy.

az storage share create \

--name proxy-caddyfile \

--account-name <storage-account>

az storage share create \

--name proxy-config \

--account-name <storage-account>

az storage share create \

--name proxy-data \

--account-name <storage-account>

Načtení klíčů účtu úložiště a vytvoření poznámky pro pozdější použití

az storage account keys list -g <resource-group> -n <storage-account>

Nasazení skupiny kontejnerů

Vytvoření souboru YAML

Vytvořte volaný ci-my-app.yaml soubor a vložte následující obsah. Nezapomeňte nahradit <account-key> jedním z dříve přijatých přístupových klíčů a <storage-account> odpovídajícím způsobem.

Tento soubor YAML definuje dva kontejnery reverse-proxy a my-app. Kontejner reverse-proxy připojí tři dříve vytvořené sdílené složky. Konfigurace také zveřejňuje port 80/TCP a 443/TCP kontejneru reverse-proxy . Komunikace mezi oběma kontejnery probíhá pouze na místním hostiteli.

Poznámka:

Je důležité si uvědomit, že dnsNameLabel klíč definuje veřejný název DNS, pod kterým bude skupina instancí kontejneru dostupná, musí odpovídat plně kvalifikovanému názvu domény definovanému v Caddyfile

name: ci-my-app

apiVersion: "2021-10-01"

location: westeurope

properties:

containers:

- name: reverse-proxy

properties:

image: caddy:2.6

ports:

- protocol: TCP

port: 80

- protocol: TCP

port: 443

resources:

requests:

memoryInGB: 1.0

cpu: 1.0

limits:

memoryInGB: 1.0

cpu: 1.0

volumeMounts:

- name: proxy-caddyfile

mountPath: /etc/caddy

- name: proxy-data

mountPath: /data

- name: proxy-config

mountPath: /config

- name: my-app

properties:

image: mcr.microsoft.com/azuredocs/aci-helloworld

ports:

- port: 5000

protocol: TCP

environmentVariables:

- name: PORT

value: 5000

resources:

requests:

memoryInGB: 1.0

cpu: 1.0

limits:

memoryInGB: 1.0

cpu: 1.0

ipAddress:

ports:

- protocol: TCP

port: 80

- protocol: TCP

port: 443

type: Public

dnsNameLabel: my-app

osType: Linux

volumes:

- name: proxy-caddyfile

azureFile:

shareName: proxy-caddyfile

storageAccountName: "<storage-account>"

storageAccountKey: "<account-key>"

- name: proxy-data

azureFile:

shareName: proxy-data

storageAccountName: "<storage-account>"

storageAccountKey: "<account-key>"

- name: proxy-config

azureFile:

shareName: proxy-config

storageAccountName: "<storage-account>"

storageAccountKey: "<account-key>"

Nasazení skupiny kontejnerů

Pomocí příkazu az group create vytvořte skupinu prostředků.

az group create --name <resource-group> --location westeurope

Nasaďte skupinu kontejnerů pomocí příkazu az container create a předáte soubor YAML jako argument.

az container create --resource-group <resource-group> --file ci-my-app.yaml

Zobrazení stavu nasazení

Pokud chcete zobrazit stav nasazení, použijte následující příkaz az container show :

az container show --resource-group <resource-group> --name ci-my-app --output table

Ověření připojení TLS

Než ověříte, jestli všechno proběhlo dobře, dejte skupině kontejnerů nějaký čas na úplné spuštění a požádejte caddy o certifikát.

OpenSSL

Pro tento účel můžeme použít s_client podpříkaz OpenSSL.

echo "Q" | openssl s_client -connect my-app.westeurope.azurecontainer.io:443

CONNECTED(00000188)

---

Certificate chain

0 s:CN = my-app.westeurope.azurecontainer.io

i:C = US, O = Let's Encrypt, CN = R3

1 s:C = US, O = Let's Encrypt, CN = R3

i:C = US, O = Internet Security Research Group, CN = ISRG Root X1

2 s:C = US, O = Internet Security Research Group, CN = ISRG Root X1

i:O = Digital Signature Trust Co., CN = DST Root CA X3

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIEgTCCA2mgAwIBAgISAxxidSnpH4vVuCZk9UNG/pd2MA0GCSqGSIb3DQEBCwUA

MDIxCzAJBgNVBAYTAlVTMRYwFAYDVQQKEw1MZXQncyBFbmNyeXB0MQswCQYDVQQD

EwJSMzAeFw0yMzA0MDYxODAzMzNaFw0yMzA3MDUxODAzMzJaMC4xLDAqBgNVBAMT

I215LWFwcC53ZXN0ZXVyb3BlLmF6dXJlY29udGFpbmVyLmlvMFkwEwYHKoZIzj0C

AQYIKoZIzj0DAQcDQgAEaaN/wGyFcimM+1O4WzbFgO6vIlXxXqp9vgmLZHpFrNwV

aO8JbaB7hE+M5EAg34LDY80RyHgY+Ff4vTh2Z96rVqOCAl4wggJaMA4GA1UdDwEB

/wQEAwIHgDAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwDAYDVR0TAQH/

BAIwADAdBgNVHQ4EFgQUoL5DP+4PWiyE79hL5o+v8uymHdAwHwYDVR0jBBgwFoAU

FC6zF7dYVsuuUAlA5h+vnYsUwsYwVQYIKwYBBQUHAQEESTBHMCEGCCsGAQUFBzAB

hhVodHRwOi8vcjMuby5sZW5jci5vcmcwIgYIKwYBBQUHMAKGFmh0dHA6Ly9yMy5p

LmxlbmNyLm9yZy8wLgYDVR0RBCcwJYIjbXktYXBwLndlc3RldXJvcGUuYXp1cmVj

b250YWluZXIuaW8wTAYDVR0gBEUwQzAIBgZngQwBAgEwNwYLKwYBBAGC3xMBAQEw

KDAmBggrBgEFBQcCARYaaHR0cDovL2Nwcy5sZXRzZW5jcnlwdC5vcmcwggEEBgor

BgEEAdZ5AgQCBIH1BIHyAPAAdgC3Pvsk35xNunXyOcW6WPRsXfxCz3qfNcSeHQmB

Je20mQAAAYdX8+CQAAAEAwBHMEUCIQC9Ztqd3DXoJhOIHBW+P7ketGrKlVA6nPZl

9CiOrn6t8gIgXHcrbBqItemndRMv+UJ3DaBfTkYOqECecOJCgLhSYNUAdgDoPtDa

PvUGNTLnVyi8iWvJA9PL0RFr7Otp4Xd9bQa9bgAAAYdX8+CAAAAEAwBHMEUCIBJ1

24z44vKFUOLCi1a7ymVuWErkmLb/GtysvcxILaj0AiEAr49hyKfen4BbSTwC8Fg4

/LgZnn2F3uHI+9p+ZMO9xTAwDQYJKoZIhvcNAQELBQADggEBACqxa21eiW3JrZwk

FHgpd6SxhUeecrYXxFNva1Y6G//q2qCmGeKK3GK+ZGPqDtcoASH5t5ghV4dIT4WU

auVDLFVywXzR8PT6QUu3W8QxU+W7406twBf23qMIgrF8PIWhStI5mn1uCpeqlnf5

HpRaj2f5/5n19pcCZcrRx94G9qhPYdMzuy4mZRhxXRqrpIsabqX3DC2ld8dszCvD

pkV61iuARgm3MIQz1yL/x5Bn4nywjnhYZA4KFktC0Ti55cPRh1mkzGQAsYQDdWrq

dVav+U9dOLQ4Sq4suaDmzDzApr+hpQSJhwgRN16+tLMyZ6INAU2JWKDxiyDTdOuH

jz456og=

-----END CERTIFICATE-----

subject=CN = my-app.westeurope.azurecontainer.io

issuer=C = US, O = Let's Encrypt, CN = R3

---

No client certificate CA names sent

Peer signing digest: SHA256

Peer signature type: ECDSA

Server Temp Key: X25519, 253 bits

---

SSL handshake has read 4208 bytes and written 401 bytes

Verification error: unable to get local issuer certificate

---

New, TLSv1.3, Cipher is TLS_AES_128_GCM_SHA256

Server public key is 256 bit

Secure Renegotiation IS NOT supported

Compression: NONE

Expansion: NONE

No ALPN negotiated

Early data was not sent

Verify return code: 20 (unable to get local issuer certificate)

---

---

Post-Handshake New Session Ticket arrived:

SSL-Session:

Protocol : TLSv1.3

Cipher : TLS_AES_128_GCM_SHA256

Session-ID: 85F1A4290F99A0DD28C8CB21EF4269E7016CC5D23485080999A8548057729B24

Session-ID-ctx:

Resumption PSK: 752D438C19A5DBDBF10781F863D5E5D9A8859230968A9EAFFF7BBA86937D004F

PSK identity: None

PSK identity hint: None

SRP username: None

TLS session ticket lifetime hint: 604800 (seconds)

TLS session ticket:

0000 - 2f 25 98 90 9d 46 9b 01-03 78 db bd 4d 64 b3 a6 /%...F...x..Md..

0010 - 52 c0 7a 8a b6 3d b8 4b-c0 d7 fc 04 e8 63 d4 bb R.z..=.K.....c..

0020 - 15 b3 25 b7 be 64 3d 30-2b d7 dc 7a 1a d1 22 63 ..%..d=0+..z.."c

0030 - 42 30 90 65 6b b5 e1 83-a3 6c 76 c8 f6 ae e9 31 B0.ek....lv....1

0040 - 45 91 33 57 8e 9f 4b 6a-2e 2c 9b f9 87 5f 71 1d E.3W..Kj.,..._q.

0050 - 5a 84 59 50 17 31 1f 62-2b 0e 1e e5 70 03 d9 e9 Z.YP.1.b+...p...

0060 - 50 1c 5d 1f a4 3c 8a 0e-f4 c5 7d ce 9e 5c 98 de P.]..<....}..\..

0070 - e5 .

Start Time: 1680808973

Timeout : 7200 (sec)

Verify return code: 20 (unable to get local issuer certificate)

Extended master secret: no

Max Early Data: 0

---

read R BLOCK

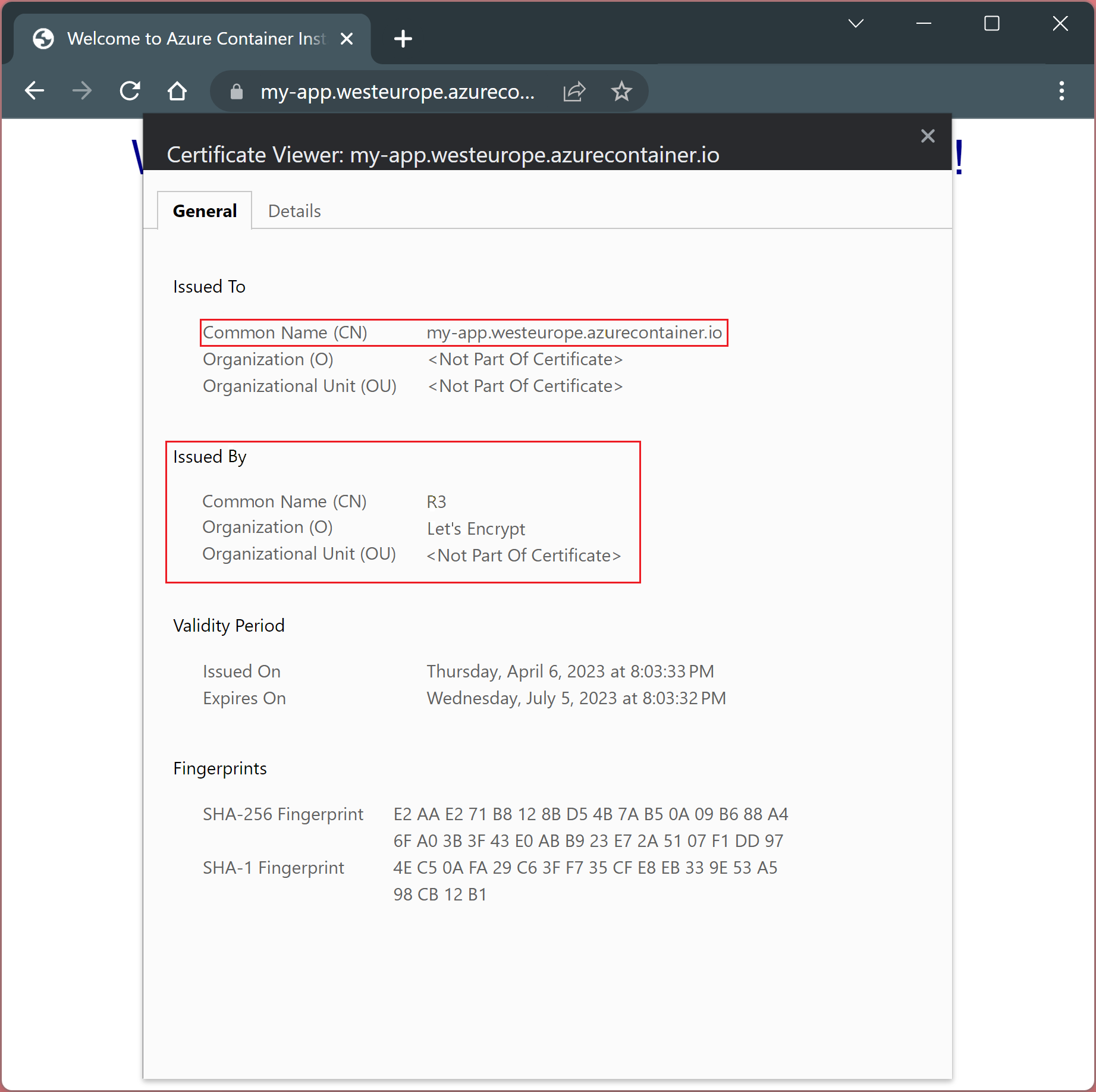

Prohlížeč Chrome

Přejděte na https://my-app.westeurope.azurecontainer.io certifikát a ověřte ho kliknutím na zámek vedle adresy URL.

Pokud chcete zobrazit podrobnosti o certifikátu, vyberte "Připojení je zabezpečené" a pak "certifikát je platný".