Vytváření a správa uživatelů v místní konzole pro správu (starší verze)

Důležité

Defender pro IoT teď doporučuje používat cloudové služby Microsoftu nebo stávající IT infrastrukturu pro centrální monitorování a správu senzorů a plánuje vyřadit místní konzolupro správu 1. ledna 2025.

Další informace naleznete v tématu Nasazení hybridního nebo vzduchově mezerovaného řízení snímačů OT.

Microsoft Defender for IoT poskytuje nástroje pro správu přístupu místních uživatelů v síťovém senzoru OT a místní konzole pro správu. Uživatelé Azure se spravují na úrovni předplatného Azure pomocí Azure RBAC.

Tento článek popisuje, jak spravovat místní uživatele přímo v místní konzole pro správu.

Výchozí privilegovaní uživatelé

Ve výchozím nastavení se každá místní konzola pro správu instaluje s privilegovanou podporou a uživateli cyberxu , kteří mají přístup k pokročilým nástrojům pro řešení potíží a nastavení.

Při prvním nastavování místní konzoly pro správu se přihlaste pomocí jednoho z těchto privilegovaných uživatelů, vytvořte počátečního uživatele s rolí Správa a pak vytvořte další uživatele pro analytiky zabezpečení a uživatele jen pro čtení.

Další informace najdete v tématu Instalace monitorovacího softwaru OT do místní konzoly pro správu a výchozích privilegovaných místních uživatelů.

Přidání nových uživatelů místní konzoly pro správu

Tento postup popisuje, jak vytvořit nové uživatele pro místní konzolu pro správu.

Požadavky: Tento postup je k dispozici pro uživatele podpory a kyberzločinců a pro všechny uživatele s rolí Správa.

Přidání uživatele:

Přihlaste se k místní konzole pro správu a vyberte Uživatelé>+ Přidat uživatele.

Vyberte Vytvořit uživatele a pak definujte následující hodnoty:

Název Popis Uživatelské jméno Zadejte uživatelské jméno. Poslat e-mail Zadejte e-mailovou adresu uživatele. Jméno Zadejte jméno uživatele. Příjmení Zadejte příjmení uživatele. Role Vyberte roli uživatele. Další informace najdete v tématu Místní role uživatelů. Skupina vzdáleného přístupu k webům K dispozici pouze pro místní konzolu pro správu.

Vyberte možnost Vše, pokud chcete přiřadit uživatele ke všem globálním přístupovým skupinám, nebo pokud je chcete přiřadit pouze ke konkrétní skupině, a pak vyberte skupinu z rozevíracího seznamu.

Další informace najdete v tématu Definování oprávnění globálního přístupu pro místní uživatele.Heslo Vyberte typ uživatele, a to buď místní, nebo active directory.

Pro místní uživatele zadejte heslo pro uživatele. Požadavky na heslo zahrnují:

- Nejméně osm znaků

– Malá i velká písmena abecední znaky

- Alespoň jedno číslo

- Alespoň jeden symbolTip

Integrace se službou Active Directory umožňuje přidružit skupiny uživatelů ke konkrétním úrovním oprávnění. Pokud chcete vytvořit uživatele pomocí služby Active Directory, nejprve nakonfigurujte službu Active Directory v místní konzole pro správu a pak se vraťte k tomuto postupu.

Až budete hotovi, zvolte tlačítko Uložit.

Váš nový uživatel se přidá a zobrazí se na stránce Uživatelé senzoru.

Pokud chcete upravit uživatele, vyberte tlačítko Upravit![]() pro uživatele, kterého chcete upravit, a podle potřeby změňte všechny hodnoty.

pro uživatele, kterého chcete upravit, a podle potřeby změňte všechny hodnoty.

Pokud chcete uživatele odstranit, vyberte tlačítko Odstranit![]() pro uživatele, kterého chcete odstranit.

pro uživatele, kterého chcete odstranit.

Změna hesla uživatele

Tento postup popisuje, jak můžou uživatelé Správa měnit hesla místních uživatelů. Správa uživatelé můžou měnit hesla pro sebe nebo pro jiného analytika zabezpečení nebo uživatele jen pro čtení. Privilegovaní uživatelé můžou měnit svá vlastní hesla a hesla pro Správa uživatele.

Tip

Pokud potřebujete obnovit přístup k privilegovanému uživatelskému účtu, přečtěte si téma Obnovení privilegovaného přístupu k místní konzole pro správu.

Požadavky: Tento postup je k dispozici pouze pro uživatele podpory nebo kyberzločince nebo pro uživatele s rolí Správa.

Resetování hesla uživatele v místní konzole pro správu:

Přihlaste se k místní konzole pro správu a vyberte Uživatelé.

Na stránce Uživatelé vyhledejte uživatele, jehož heslo je potřeba změnit.

Vpravo od tohoto řádku uživatele vyberte tlačítko Upravit

.

.V zobrazeném podokně Upravit uživatele se posuňte dolů do části Změnit heslo . Zadejte a potvrďte nové heslo.

Hesla musí mít minimálně 16 znaků, musí obsahovat malá a velká písmena, číslice a jeden z následujících symbolů: #%*+,-./:=?@[]^_{}~

Až budete hotovi, vyberte Aktualizovat .

Obnovení privilegovaného přístupu k místní konzole pro správu

Tento postup popisuje, jak obnovit podporu nebo heslo uživatele kyberzločince v místní konzole pro správu. Další informace najdete v tématu Výchozí privilegovaní místní uživatelé.

Požadavky: Tento postup je k dispozici pouze pro podporu a uživatele kyberzločinců.

Obnovení privilegovaného přístupu k místní konzole pro správu:

Začněte se přihlašovat k místní konzole pro správu. Na přihlašovací obrazovce v polích Uživatelské jméno a Heslo vyberte Obnovení hesla.

V dialogovém okně Obnovení hesla vyberte v rozevírací nabídce buď CyberX , nebo Podporu a zkopírujte kód jedinečného identifikátoru, který se zobrazí do schránky.

Na webu Azure Portal přejděte na stránku Weby a senzory Defenderu for IoT. Možná budete chtít otevřít Azure Portal na nové kartě nebo okně prohlížeče a nechat místní konzolu pro správu otevřenou.

Na portálu >Azure Portal se ujistěte, že jste vybrali předplatné, ve kterém byly vaše senzory nasazené do Defenderu pro IoT.

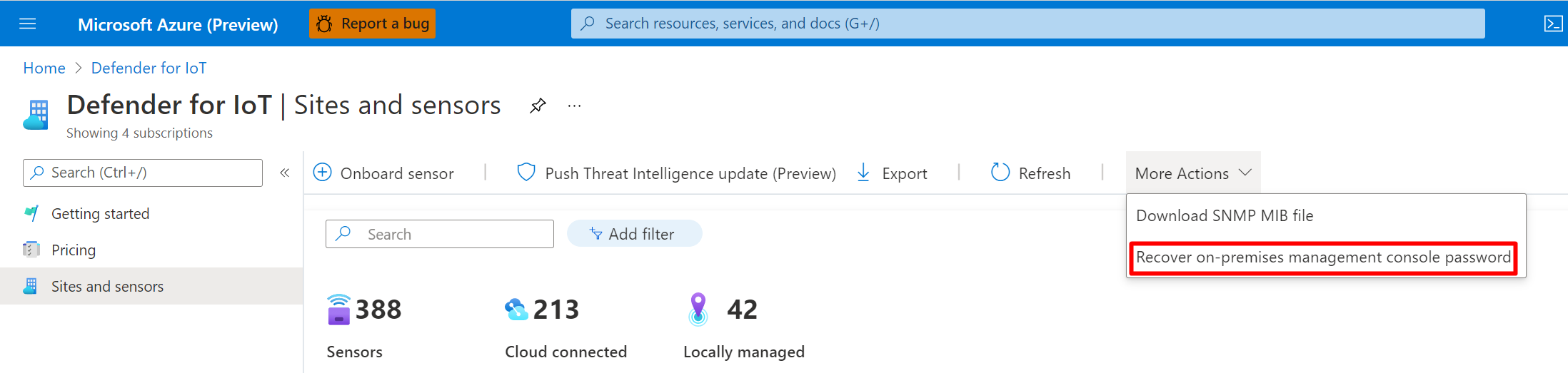

Na stránce Lokality a senzory vyberte rozevírací nabídku >Další akce Obnovit heslo místní konzoly pro správu.

V dialogovém okně Obnovit , které se otevře, zadejte jedinečný identifikátor, který jste zkopírovali do schránky z místní konzoly pro správu, a vyberte Obnovit. Automaticky se stáhne soubor password_recovery.zip .

Všechny soubory stažené z webu Azure Portal jsou podepsané kořenem důvěryhodnosti, aby vaše počítače používaly jenom podepsané prostředky.

Zpět na kartě místní konzoly pro správu v dialogovém okně Obnovení hesla vyberte Nahrát. Přejděte k nahrání souboru password_recovery.zip , který jste stáhli z webu Azure Portal.

Poznámka:

Pokud se zobrazí chybová zpráva s informací, že soubor je neplatný, pravděpodobně jste v nastavení webu Azure Portal vybrali nesprávné předplatné.

Vraťte se do Azure a na horním panelu nástrojů vyberte ikonu nastavení. Na stránce Adresáře a předplatná se ujistěte, že jste vybrali předplatné, ve kterém byly vaše senzory nasazené do defenderu pro IoT. Potom zopakujte kroky v Azure, abyste stáhli soubor password_recovery.zip a nahráli ho znovu do místní konzoly pro správu.

Vyberte Další. Zobrazí se systémové heslo pro místní konzolu pro správu, které můžete použít pro vybraného uživatele. Nezapomeňte si heslo zapsat, protože se znovu nezobrazí.

Dalším výběrem možnosti Další se přihlaste k místní konzole pro správu.

Integrace uživatelů se službou Active Directory

Nakonfigurujte integraci mezi místní konzolou pro správu a službou Active Directory tak, aby:

- Povolit uživatelům služby Active Directory přihlásit se k místní konzole pro správu

- Používejte skupiny služby Active Directory s kolektivními oprávněními přiřazenými všem uživatelům ve skupině.

Službu Active Directory můžete použít například v případě, že máte velký počet uživatelů, kterým chcete přiřadit přístup jen pro čtení, a chcete tato oprávnění spravovat na úrovni skupiny.

Další informace najdete v tématu Podpora Microsoft Entra ID na senzorech a místních konzolách pro správu.

Požadavky: Tento postup je k dispozici pouze pro uživatele podpory a kyberzločinců nebo pro libovolného uživatele s rolí Správa.

Integrace se službou Active Directory:

Přihlaste se k místní konzole pro správu a vyberte Systém Nastavení.

Posuňte se dolů do oblasti integrace konzoly pro správu vpravo a vyberte Active Directory.

Vyberte možnost Povolená integrace služby Active Directory a zadejte následující hodnoty pro server služby Active Directory:

Pole Popis Plně kvalifikovaný název domény řadiče domény Plně kvalifikovaný název domény (FQDN) přesně tak, jak se zobrazuje na serveru LDAP. Například zadejte host1.subdomain.contoso.com.

Pokud narazíte na problém s integrací pomocí plně kvalifikovaného názvu domény, zkontrolujte konfiguraci DNS. Při nastavování integrace můžete také zadat explicitní IP adresu serveru LDAP místo plně kvalifikovaného názvu domény.Port řadiče domény Port, na kterém je nakonfigurovaný protokol LDAP. Primární doména Název domény, například subdomain.contoso.com, a pak vyberte typ připojení pro vaši konfiguraci LDAP.

Mezi podporované typy připojení patří: LDAPS/NTLMv3 (doporučeno), LDAP/NTLMv3 nebo LDAP/SASL-MD5Skupiny služby Active Directory Podle potřeby vyberte + Přidat a přidejte do každé úrovně oprávnění skupinu Active Directory.

Při zadávání názvu skupiny se ujistěte, že jste zadali název skupiny, jak je definován v konfiguraci služby Active Directory na serveru LDAP. Tyto skupiny pak nezapomeňte použít při vytváření nových uživatelů snímačů ze služby Active Directory.

Mezi podporované úrovně oprávnění patří jen pro čtení, analytik zabezpečení, Správa a důvěryhodné domény.

Přidejte skupiny jako důvěryhodné koncové body do samostatného řádku od ostatních skupin služby Active Directory. Pokud chcete přidat důvěryhodnou doménu, přidejte název domény a typ připojení důvěryhodné domény. Důvěryhodné koncové body můžete nakonfigurovat jenom pro uživatele, kteří byli definováni v rámci uživatelů.Pokud chcete přidat další server, vyberte + Přidat server a podle potřeby zadejte jeho hodnoty a až budete hotovi, uložte ho.

Důležité

Při zadávání parametrů PROTOKOLU LDAP:

- Definujte hodnoty přesně tak, jak se zobrazují ve službě Active Directory, s výjimkou případu.

- Pouze malá písmena uživatele, i když konfigurace ve službě Active Directory používá velká písmena.

- Ldap a LDAPS nelze nakonfigurovat pro stejnou doménu. Můžete je ale nakonfigurovat v různých doménách a pak je používat současně.

Příklad:

Vytvořte pravidla přístupové skupiny pro uživatele místní konzoly pro správu.

Pokud nakonfigurujete skupiny služby Active Directory pro místní uživatele konzoly pro správu, musíte také vytvořit pravidlo přístupové skupiny pro každou skupinu služby Active Directory. Přihlašovací údaje služby Active Directory nebudou fungovat pro uživatele místní konzoly pro správu bez odpovídajícího pravidla přístupové skupiny.

Další informace najdete v tématu Definování oprávnění globálního přístupu pro místní uživatele.

Definování oprávnění globálního přístupu pro místní uživatele

Velké organizace často mají komplexní model uživatelských oprávnění založený na globálních organizačních strukturách. Pokud chcete spravovat místní defender pro uživatele IoT, doporučujeme použít globální obchodní topologii založenou na organizačních jednotkách, oblastech a webech a pak definovat uživatelská přístupová oprávnění k těmto entitám.

Vytvořte skupiny uživatelských přístupů, abyste vytvořili globální řízení přístupu v programu Defender pro místní prostředky IoT. Každá přístupová skupina obsahuje pravidla o uživatelích, kteří mají přístup ke konkrétním entitám v obchodní topologii, včetně organizačních jednotek, oblastí a webů.

Další informace najdete v tématu Místní globální přístupové skupiny.

Požadavky:

Tento postup je k dispozici pro uživatele podpory a kyberzločince a pro všechny uživatele s rolí Správa.

Před vytvořením přístupových skupin také doporučujeme:

Naplánujte, kteří uživatelé jsou přidruženi ke skupinám přístupu, které vytvoříte. Pro přiřazování uživatelů ke skupinám jsou k dispozici dvě možnosti:

Přiřazení skupin služby Active Directory: Ověřte, že jste nastavili instanci služby Active Directory pro integraci s místní konzolou pro správu.

Přiřazení místních uživatelů: Ověřte, že jste vytvořili místní uživatele.

Uživatelé s rolemi Správa mají ve výchozím nastavení přístup ke všem entitě obchodní topologie a nelze je přiřadit ke skupinám přístupu.

Pečlivě nastavte obchodní topologii. Aby bylo pravidlo úspěšně použito, je nutné přiřadit senzory zónům v okně Správa lokality. Další informace najdete v tématu Vytvoření lokalit a zón OT v místní konzole pro správu.

Vytvoření přístupových skupin:

Přihlaste se k místní konzole pro správu jako uživatel s rolí Správa.

V levé navigační nabídce vyberte Přístupové skupiny a pak vyberte Přidat

.

.V dialogovém okně Přidat přístupovou skupinu zadejte smysluplný název přístupové skupiny s maximálně 64 znaky.

Vyberte PŘIDAT PRAVIDLO a pak vyberte možnosti obchodní topologie, které chcete zahrnout do přístupové skupiny. Možnosti, které se zobrazí v dialogovém okně Přidat pravidlo , jsou entity, které jste vytvořili na stránkách podnikového zobrazení a správy webu. Příklad:

Pokud ještě neexistují, vytvoří se výchozí globální organizační jednotky a oblasti pro první skupinu, kterou vytvoříte. Pokud nevyberete žádné organizační jednotky nebo oblasti, budou mít uživatelé v přístupové skupině přístup přístup ke všem entitě obchodní topologie.

Každé pravidlo může obsahovat pouze jeden prvek na typ. Můžete například přiřadit jednu organizační jednotku, jednu oblast a jednu lokalitu pro každé pravidlo. Pokud chcete, aby stejní uživatelé měli přístup k více organizačním jednotkám, vytvořte v různých oblastech pro skupinu další pravidla. Pokud přístupová skupina obsahuje několik pravidel, logika pravidla agreguje všechna pravidla pomocí logiky AND.

Všechna pravidla, která vytvoříte, jsou uvedená v dialogovém okně Přidat přístupovou skupinu , kde je můžete podle potřeby upravit nebo odstranit. Příklad:

Přidejte uživatele pomocí jedné nebo obou následujících metod:

Pokud se zobrazí možnost Přiřadit skupinu služby Active Directory, přiřaďte k této přístupové skupině podle potřeby skupinu uživatelů služby Active Directory. Příklad:

Pokud se tato možnost nezobrazí a chcete do přístupových skupin zahrnout skupiny služby Active Directory, ujistěte se, že jste do integrace služby Active Directory zahrnuli svoji skupinu Active Directory. Další informace najdete v tématu Integrace místních uživatelů se službou Active Directory.

Přidejte do skupin místní uživatele úpravou existujících uživatelů ze stránky Uživatelé . Na stránce Uživatelé vyberte tlačítko Upravit pro uživatele, kterého chcete přiřadit ke skupině, a pak aktualizujte hodnotu skupiny vzdálených webů pro vybraného uživatele. Další informace najdete v tématu Přidání nových uživatelů místní konzoly pro správu.

Změny entit topologie

Pokud později upravíte entitu topologie a změna ovlivní logiku pravidla, pravidlo se automaticky odstraní.

Pokud změny entit topologie ovlivňují logiku pravidla tak, aby byla všechna pravidla odstraněna, zůstane přístupová skupina, ale uživatelé se nebudou moct přihlásit k místní konzole pro správu. Místo toho se uživatelům zobrazí oznámení, aby kontaktovali správce místní konzoly pro správu a požádejte o pomoc s přihlášením. Aktualizujte nastavení pro tyto uživatele tak, aby už nejsou součástí starší skupiny přístupu.

Řízení časových limitů uživatelských relací

Ve výchozím nastavení se místní uživatelé po 30 minutách nečinnosti odhlásí ze svých relací. Správa uživatelé můžou pomocí místního rozhraní příkazového řádku tuto funkci zapnout nebo vypnout nebo upravit prahové hodnoty nečinnosti. Další informace najdete v tématu Práce s příkazy Rozhraní příkazového řádku Defenderu pro IoT.

Poznámka:

Při aktualizaci softwaru pro monitorování OT se všechny změny časových limitů uživatelských relací resetují na výchozí hodnoty.

Požadavky: Tento postup je k dispozici pouze pro podporu a uživatele kyberzločinců.

Řízení časových limitů uživatelských relací senzoru:

Přihlaste se ke snímači přes terminál a spusťte:

sudo nano /var/cyberx/properties/authentication.propertiesObjeví se následující výstup:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Proveďte některou z následujících akcí:

Chcete-li vypnout časové limity uživatelských relací zcela, změňte

infinity_session_expiration = truenainfinity_session_expiration = false. Změňte ho zpátky, abyste ho znovu zapnuli.Pokud chcete upravit dobu časového limitu nečinnosti, upravte jednu z následujících hodnot na požadovaný čas v sekundách:

session_expiration_default_secondspro všechny uživatelesession_expiration_admin_secondspouze pro uživatele Správasession_expiration_security_analyst_secondspouze pro uživatele analytika zabezpečenísession_expiration_read_only_users_secondspouze pro uživatele jen pro čtení

Další kroky

Další informace naleznete v tématu: