Migrace pravidel detekce QRadaru do služby Microsoft Sentinel

Tento článek popisuje, jak identifikovat, porovnat a migrovat pravidla detekce QRadar do předdefinovaných pravidel služby Microsoft Sentinel.

Identifikace a migrace pravidel

Microsoft Sentinel používá analýzy strojového učení k vytváření vysoce věrných a použitelných incidentů a některé z vašich stávajících detekcí můžou být ve službě Microsoft Sentinel redundantní. Proto nemigrujte všechna pravidla detekce a analýzy naslepo. Při identifikaci stávajících pravidel detekce si projděte tyto důležité informace.

- Nezapomeňte vybrat případy použití, které ospravedlňují migraci pravidel s ohledem na obchodní prioritu a efektivitu.

- Zkontrolujte, že rozumíte typům pravidel služby Microsoft Sentinel.

- Zkontrolujte, že rozumíte terminologii pravidel.

- Zkontrolujte všechna pravidla, která v posledních 6 až 12 měsících neaktivovala žádná upozornění, a určete, jestli jsou stále relevantní.

- Eliminujte hrozby nízké úrovně nebo výstrahy, které běžně ignorujete.

- Použijte existující funkce a zkontrolujte, jestli předdefinované analytické pravidla služby Microsoft Sentinel můžou řešit vaše aktuální případy použití. Vzhledem k tomu, že Microsoft Sentinel používá analýzu strojového učení k vytváření vysoce věrných a použitelných incidentů, je pravděpodobné, že některé z vašich stávajících detekcí už nebudou potřeba.

- Potvrďte připojené zdroje dat a zkontrolujte metody datového připojení. Znovu si prohlédni konverzace o shromažďování dat, abyste zajistili hloubku a šířku dat napříč případy použití, které plánujete detekovat.

- Prozkoumejte komunitní zdroje, jako je například SOC Prime Threat Detection Marketplace , a zkontrolujte, jestli jsou vaše pravidla dostupná.

- Zvažte, jestli by pro vaše pravidla mohl fungovat online převaděč dotazů, jako je Uncoder.io.

- Pokud pravidla nejsou k dispozici nebo je nejde převést, je potřeba je vytvořit ručně pomocí dotazu KQL. Zkontrolujte mapování pravidel a vytvořte nové dotazy.

Přečtěte si další informace o osvědčených postupech pro migraci pravidel detekce.

Migrace analytických pravidel do služby Microsoft Sentinel:

Ověřte, že máte pro každé pravidlo, které chcete migrovat, zaveden testovací systém.

Připravte proces ověření pro migrovaná pravidla, včetně úplných testovacích scénářů a skriptů.

Ujistěte se, že váš tým má k otestování migrovaných pravidel užitečné zdroje informací.

Ověřte, že máte připojené všechny požadované zdroje dat, a zkontrolujte metody datového připojení.

Ověřte, jestli jsou vaše detekce dostupné jako předdefinované šablony ve službě Microsoft Sentinel:

Pokud jsou předdefinová pravidla dostatečná, použijte předdefinované šablony pravidel k vytvoření pravidel pro vlastní pracovní prostor.

Ve službě Microsoft Sentinel přejděte na kartu Šablony pravidel analýzy > konfigurace > a vytvořte a aktualizujte každé relevantní analytické pravidlo.

Další informace najdete v tématu Předdefinované zjišťování hrozeb.

Pokud máte detekce, které nejsou pokryty integrovanými pravidly služby Microsoft Sentinel, zkuste použít online převaděč dotazů, například Uncoder.io a převést dotazy na KQL.

Identifikujte podmínku triggeru a akci pravidla a pak vytvořte a zkontrolujte dotaz KQL.

Pokud předdefinovaná pravidla ani online převaděč pravidel nestačí, budete muset pravidlo vytvořit ručně. V takových případech použijte k vytvoření pravidla následující postup:

Identifikujte zdroje dat, které chcete v pravidle použít. Budete chtít vytvořit tabulku mapování mezi zdroji dat a tabulkami dat ve službě Microsoft Sentinel, abyste identifikovali tabulky, které chcete dotazovat.

Identifikujte všechny atributy, pole nebo entity v datech, které chcete použít ve svých pravidlech.

Identifikujte kritéria a logiku pravidla. V této fázi můžete chtít použít šablony pravidel jako ukázky pro vytváření dotazů KQL.

Zvažte filtry, pravidla korelace, aktivní seznamy, referenční sady, zhlédnutí, anomálie detekce, agregace atd. Můžete použít odkazy poskytované starší verzí SIEM, abyste pochopili , jak nejlépe namapovat syntaxi dotazu.

Identifikujte podmínku triggeru a akci pravidla a pak vytvořte a zkontrolujte dotaz KQL. Při kontrole dotazu zvažte zdroje informací o optimalizaci KQL.

Otestujte pravidlo s jednotlivými relevantními případy použití. Pokud neposkytuje očekávané výsledky, můžete si KQL projít a otestovat ho znovu.

Až budete spokojení, můžete zvážit migrované pravidlo. Podle potřeby vytvořte playbook pro akci pravidla. Další informace najdete v tématu Automatizace reakce na hrozby pomocí playbooků ve službě Microsoft Sentinel.

Další informace o analytických pravidlech:

- Vytvořte vlastní analytická pravidla pro detekci hrozeb. Seskupování výstrah můžete použít ke snížení únavy výstrah seskupením výstrah, které se objeví v daném časovém rámci.

- Mapování datových polí na entity ve službě Microsoft Sentinel , aby technici SOC mohli definovat entity jako součást důkazů, které se mají sledovat během vyšetřování. Mapování entit také umožňuje analytikům SOC využívat intuitivní [graf šetření (investigation-cases.md#use-the-investigation-graph-to-deep-dive), který může zkrátit čas a úsilí.

- Zkoumání incidentů pomocí dat UEBA jako příklad použití důkazů k zobrazení událostí, výstrah a všech záložek spojených s konkrétním incidentem v podokně náhledu incidentu

- dotazovací jazyk Kusto (KQL), který můžete použít k odesílání požadavků jen pro čtení do databáze Log Analytics za účelem zpracování dat a vrácení výsledků. KQL se používá také v jiných službách Microsoftu, jako jsou Microsoft Defender for Endpoint a Application Insights.

Porovnání terminologie pravidel

Tato tabulka vám pomůže objasnit koncept pravidla ve službě Microsoft Sentinel ve srovnání s QRadar.

| QRadar | Microsoft Sentinel | |

|---|---|---|

| Typ pravidla | •Události •Tok •Společné •Trestný čin • Pravidla detekce anomálií |

• Naplánovaný dotaz •Fusion • Microsoft Security • Analýza chování strojového učení (ML) |

| Kritéria | Definice v testovací podmínce | Definice v KQL |

| Podmínka triggeru | Definovat v pravidle | Prahová hodnota: Počet výsledků dotazu |

| Akce | • Vytvořit přestupek • Odeslání nové události • Přidat do referenční sady nebo dat • A další |

• Vytvoření upozornění nebo incidentu • Integrace s Logic Apps |

Mapování a porovnání ukázek pravidel

Pomocí těchto ukázek můžete porovnat a mapovat pravidla z QRadaru na Microsoft Sentinel v různých scénářích.

Syntaxe běžných testů vlastností

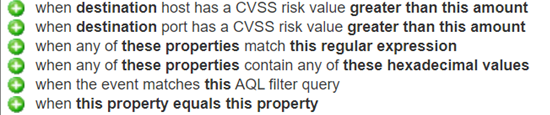

Tady je syntaxe QRadaru pro běžné pravidlo testů vlastností.

Běžné testy vlastností: Příklad regulárního výrazu (QRadar)

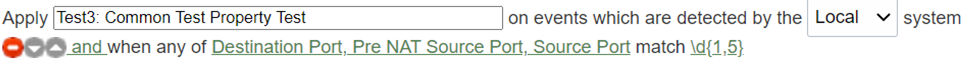

Tady je syntaxe ukázkového pravidla běžných testů vlastností QRadar, které používá regulární výraz:

when any of <these properties> match <this regular expression>

Tady je ukázkové pravidlo v QRadaru.

Běžné testy vlastností: Příklad regulárního výrazu (KQL)

Tady je běžné pravidlo testů vlastností s regulárním výrazem v KQL.

CommonSecurityLog

| where tostring(SourcePort) matches regex @"\d{1,5}" or tostring(DestinationPort) matches regex @"\d{1,5}"

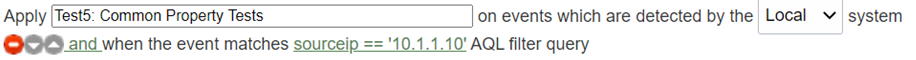

Běžné testy vlastností: Příklad dotazu filtru AQL (QRadar)

Tady je syntaxe ukázkového pravidla běžných testů vlastností QRadar, které používá dotaz filtru AQL.

when the event matches <this> AQL filter query

Tady je ukázkové pravidlo v QRadaru.

Běžné testy vlastností: Příklad dotazu filtru AQL (KQL)

Tady je společné pravidlo testů vlastností s dotazem filtru AQL v KQL.

CommonSecurityLog

| where SourceIP == '10.1.1.10'

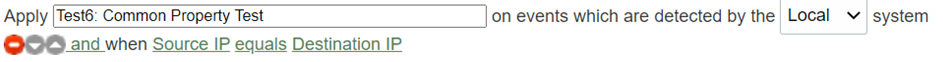

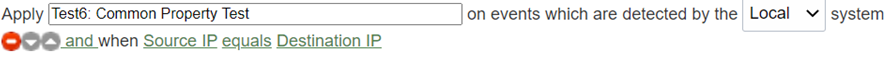

Běžné testy vlastností: příklad equals/not equals (QRadar)

Tady je syntaxe pro ukázkové pravidlo běžných testů vlastností QRadar, které používá equals operátor nebo not equals .

and when <this property> <equals/not equals> <this property>

Tady je ukázkové pravidlo v QRadaru.

Běžné testy vlastností: equals/not equals example (KQL)

Tady je společné pravidlo testů vlastností s operátorem equals nebo not equals v KQL.

CommonSecurityLog

| where SourceIP == DestinationIP

Syntaxe testů data a času

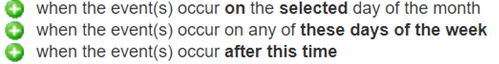

Tady je syntaxe QRadaru pro pravidlo testů data a času.

Testy data a času: Příklad vybraného dne v měsíci (QRadar)

Tady je syntaxe pro ukázkové pravidlo testů data a času QRadaru, které používá vybraný den v měsíci.

and when the event(s) occur <on/after/before> the <selected> day of the month

Tady je ukázkové pravidlo v QRadaru.

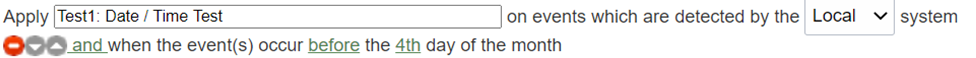

Testy data a času: Příklad vybraného dne v měsíci (KQL)

Tady je pravidlo testů data a času s vybraným dnem v měsíci v KQL.

SecurityEvent

| where dayofmonth(TimeGenerated) < 4

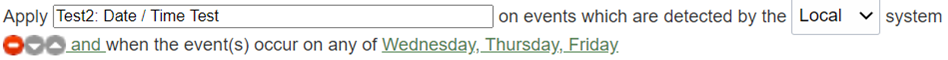

Testy data a času: Příklad vybraného dne v týdnu (QRadar)

Tady je syntaxe ukázkového pravidla testů data a času QRadaru, které používá vybraný den v týdnu:

and when the event(s) occur on any of <these days of the week{Monday, Tuesday, Wednesday, Thursday, Friday, Saturday, Sunday}>

Tady je ukázkové pravidlo v QRadaru.

Testy data a času: Příklad vybraného dne v týdnu (KQL)

Tady je pravidlo testů data a času s vybraným dnem v týdnu v KQL.

SecurityEvent

| where dayofweek(TimeGenerated) between (3d .. 5d)

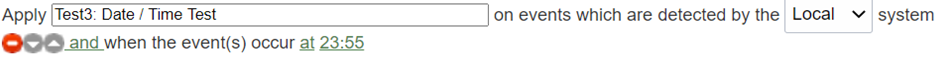

Testy data a času: po, před a v příkladu (QRadar)

Tady je syntaxe pro ukázkové pravidlo testů data a času QRadaru, které používá afteroperátor , beforenebo at .

and when the event(s) occur <after/before/at> <this time{12.00AM, 12.05AM, ...11.50PM, 11.55PM}>

Tady je ukázkové pravidlo v QRadaru.

Testy data a času: příklad po, před a v (KQL)

Tady je pravidlo testů data a času, které používá afteroperátor , beforenebo at v KQL.

SecurityEvent

| where format_datetime(TimeGenerated,'HH:mm')=="23:55"

TimeGenerated je ve standardu UTC/GMT.

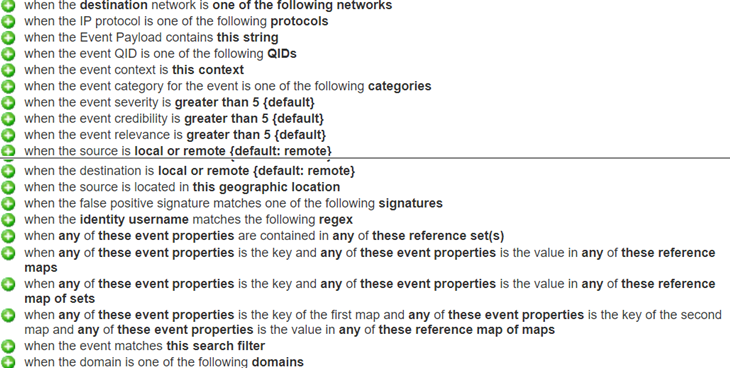

Syntaxe testů vlastností události

Tady je syntaxe QRadaru pro pravidlo testů vlastností události.

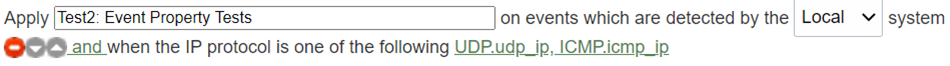

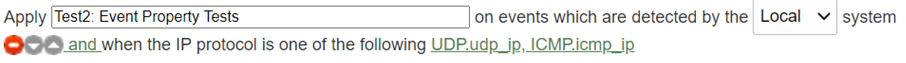

Testy vlastností události: Příklad protokolu IP (QRadar)

Tady je syntaxe ukázkového pravidla testů vlastností událostí QRadar, které používá protokol IP.

and when the IP protocol is one of the following <protocols>

Tady je ukázkové pravidlo v QRadaru.

Testy vlastností události: Příklad protokolu IP (KQL)

CommonSecurityLog

| where Protocol in ("UDP","ICMP")

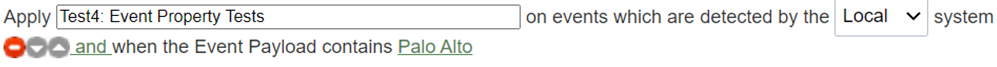

Testy vlastností události: Příklad řetězce datové části události (QRadar)

Tady je syntaxe ukázkového pravidla testů vlastností událostí QRadar, které používá řetězcovou Event Payload hodnotu.

and when the Event Payload contains <this string>

Tady je ukázkové pravidlo v nástroji QRadar.

Testy vlastností události: Příklad řetězce datové části události (KQL)

CommonSecurityLog

| where DeviceVendor has "Palo Alto"

search "Palo Alto"

Pokud chcete optimalizovat výkon, nepoužívejte search příkaz , pokud už název tabulky znáte.

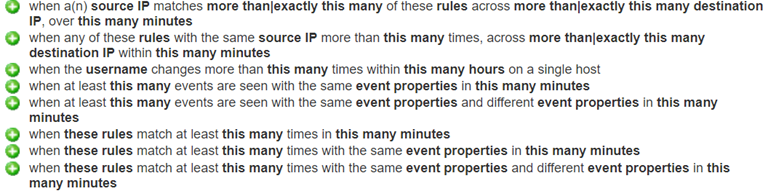

Funkce: syntaxe čítačů

Tady je syntaxe QRadar pro pravidlo funkcí, které používá čítače.

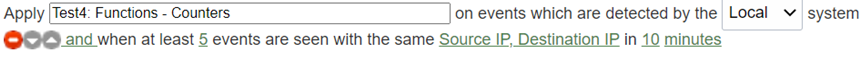

Čítače: Příklad vlastnosti a času události (QRadar)

Tady je syntaxe ukázkového pravidla funkcí QRadar, které používá definovaný počet vlastností události v definovaném počtu minut.

and when at least <this many> events are seen with the same <event properties> in <this many> <minutes>

Tady je ukázkové pravidlo v nástroji QRadar.

Čítače: Příklad vlastnosti a času události (KQL)

CommonSecurityLog

| summarize Count = count() by SourceIP, DestinationIP

| where Count >= 5

Funkce: syntaxe záporných podmínek

Tady je syntaxe QRadar pro pravidlo funkcí, které používá záporné podmínky.

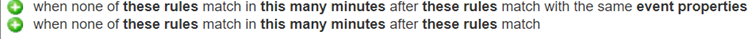

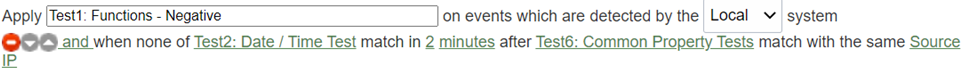

Příklad negativních podmínek (QRadar)

Tady je syntaxe ukázkového pravidla funkcí QRadar, které používá záporné podmínky.

and when none of <these rules> match in <this many> <minutes> after <these rules> match with the same <event properties>

Tady jsou dvě definovaná pravidla v nástroji QRadar. Negativní podmínky budou založeny na těchto pravidlech.

Tady je ukázka pravidla negativních podmínek na základě výše uvedených pravidel.

Příklad negativních podmínek (KQL)

let spanoftime = 10m;

let Test2 = (

CommonSecurityLog

| where Protocol !in ("UDP","ICMP")

| where TimeGenerated > ago(spanoftime)

);

let Test6 = (

CommonSecurityLog

| where SourceIP == DestinationIP

);

Test2

| join kind=rightanti Test6 on $left. SourceIP == $right. SourceIP and $left. Protocol ==$right. Protocol

Funkce: syntaxe jednoduchých podmínek

Tady je syntaxe QRadaru pro pravidlo funkcí, které používá jednoduché podmínky.

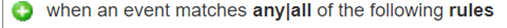

Příklad jednoduchých podmínek (QRadar)

Tady je syntaxe ukázkového pravidla funkcí QRadar, které používá jednoduché podmínky.

and when an event matches <any|all> of the following <rules>

Tady je ukázkové pravidlo v nástroji QRadar.

Příklad jednoduchých podmínek (KQL)

CommonSecurityLog

| where Protocol !in ("UDP","ICMP") or SourceIP == DestinationIP

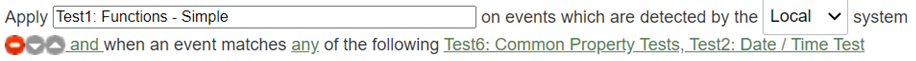

Syntaxe testů IP adres nebo portů

Tady je syntaxe QRadaru pro pravidlo testů IP/portů.

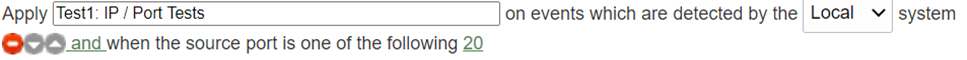

Testy IP/portu: Příklad zdrojového portu (QRadar)

Tady je syntaxe pro ukázkové pravidlo QRadaru určující zdrojový port.

and when the source port is one of the following <ports>

Tady je ukázkové pravidlo v nástroji QRadar.

Testy IP/portu: Příklad zdrojového portu (KQL)

CommonSecurityLog

| where SourcePort == 20

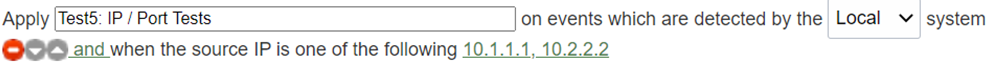

Testy IP/portu: Příklad zdrojové IP adresy (QRadar)

Tady je syntaxe ukázkového pravidla QRadaru, které určuje zdrojovou IP adresu.

and when the source IP is one of the following <IP addresses>

Tady je ukázkové pravidlo v nástroji QRadar.

Testy IP/portu: Příklad zdrojové IP adresy (KQL)

CommonSecurityLog

| where SourceIP in (“10.1.1.1”,”10.2.2.2”)

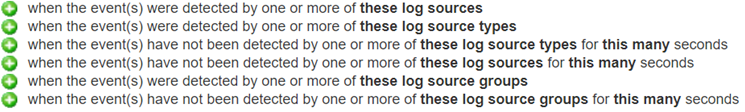

Syntaxe testů zdroje protokolů

Tady je syntaxe QRadar pro pravidlo testů zdroje protokolů.

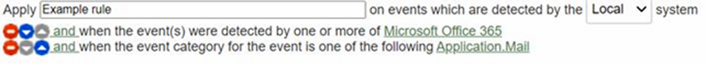

Příklad zdroje protokolu (QRadar)

Tady je syntaxe ukázkového pravidla QRadaru určujícího zdroje protokolů.

and when the event(s) were detected by one or more of these <log source types>

Tady je ukázkové pravidlo v nástroji QRadar.

Příklad zdroje protokolu (KQL)

OfficeActivity

| where OfficeWorkload == "Exchange"

Další kroky

V tomto článku jste se dozvěděli, jak namapovat pravidla migrace z QRadaru na Microsoft Sentinel.