Mapování existující vlastní domény na Azure Spring Apps

Poznámka:

Azure Spring Apps je nový název služby Azure Spring Cloud. Přestože má služba nový název, na některých místech uvidíte starý název, protože pracujeme na aktualizaci prostředků, jako jsou snímky obrazovky, videa a diagramy.

Tento článek se vztahuje na: ✔️ Java ✔️ C#

Tento článek se vztahuje na: ✔️ Standard ✔️ Enterprise

Dns (Domain Name Service) je technika pro ukládání názvů síťových uzlů v celé síti. Tento článek mapuje doménu, například www.contoso.compomocí záznamu CNAME. Zabezpečuje vlastní doménu pomocí certifikátu a ukazuje, jak vynutit protokol TLS (Transport Layer Security), označovaný také jako SSL (Secure Sockets Layer).

Certifikáty šifrují webový provoz. Tyto certifikáty TLS/SSL je možné ukládat ve službě Azure Key Vault.

Požadavky

- Předplatné Azure. Pokud předplatné nemáte, vytvořte si před zahájením bezplatný účet .

- (Volitelné) Azure CLI verze 2.45.0 nebo vyšší K instalaci rozšíření Azure Spring Apps použijte následující příkaz:

az extension add --name spring - Aplikace nasazená do Azure Spring Apps (viz Rychlý start: Spuštění existující aplikace v Azure Spring Apps pomocí webu Azure Portal nebo použití existující aplikace) Pokud je vaše aplikace nasazená pomocí plánu Basic, nezapomeňte upgradovat na plán Standard.

- Název domény s přístupem k registru DNS pro poskytovatele domény, například GoDaddy.

- Privátní certifikát (tj. certifikát podepsaný svým držitelem) od jiného poskytovatele. Certifikát musí odpovídat doméně.

- Nasazená instance služby Azure Key Vault. Další informace najdete v tématu o službě Azure Key Vault.

Důležité informace o privátním propojení služby Key Vault

IP adresy pro správu Azure Spring Apps ještě nejsou součástí důvěryhodného služby Microsoft Azure. Pokud tedy chcete službě Azure Spring Apps povolit načtení certifikátů ze služby Key Vault chráněného připojením privátního koncového bodu, musíte do brány firewall služby Azure Key Vault přidat následující IP adresy:

20.99.204.11120.201.9.9720.74.97.552.235.25.3520.194.10.020.59.204.46104.214.186.8652.153.221.22252.160.137.3920.39.142.5620.199.190.22220.79.64.620.211.128.9652.149.104.14420.197.121.20940.119.175.7720.108.108.22102.133.143.3852.226.244.15020.84.171.16920.93.48.10820.75.4.4620.78.29.21320.106.86.3420.193.151.132

Import certifikátu

Příprava souboru certifikátu v PFX (volitelné)

Azure Key Vault podporuje import privátního certifikátu ve formátu PEM a PFX. Pokud soubor PEM, který jste získali od svého poskytovatele certifikátů, nefunguje v části Uložit certifikát ve službě Key Vault , vygenerujte pfX pro Azure Key Vault podle kroků uvedených zde.

Sloučení zprostředkujících certifikátů

Pokud jste v řetězu certifikátů od své certifikační autority obdrželi více certifikátů, musíte certifikáty sloučit v daném pořadí.

Pokud chcete tento úkol provést, otevřete každý certifikát, který jste dostali v textovém editoru.

Vytvořte soubor mergedcertificate.crt pro sloučený certifikát. V textovém editoru zkopírujte do tohoto souboru obsah jednotlivých certifikátů. Pořadí certifikátů by mělo odpovídat jejich pořadí v řetězu certifikátů, počínaje vaším certifikátem a konče kořenovým certifikátem. Soubor bude vypadat jako v následujícím příkladu:

-----BEGIN CERTIFICATE-----

<your entire Base64 encoded SSL certificate>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 1>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 2>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded root certificate>

-----END CERTIFICATE-----

Export certifikátu do formátu PFX

Exportujte sloučený certifikát TLS/SSL s privátním klíčem, se kterým byl vygenerován požadavek na certifikát.

Pokud jste žádost o certifikát vygenerovali pomocí OpenSSL, vytvořili jste i soubor privátního klíče. Exportujte certifikát do formátu PFX spuštěním následujícího příkazu. Zástupné symboly <private-key-file> a <merged-certificate-file> nahraďte cestami k vašemu privátnímu klíči a souboru sloučeného certifikátu.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Po zobrazení výzvy definujte heslo pro export. Toto heslo použijte při pozdějším nahrání certifikátu TLS/SSL do služby Azure Key Vault.

Pokud jste k vygenerování žádosti o certifikát použili službu IIS nebo nástroj Certreq.exe, nainstalujte certifikát na místním počítači a pak exportujte certifikát do formátu PFX.

Uložení certifikátu ve službě Key Vault

Postup importu certifikátu vyžaduje, aby byl soubor s kódováním PEM nebo PFX na disku a musíte mít privátní klíč.

K nahrání certifikátu do trezoru klíčů použijte následující postup:

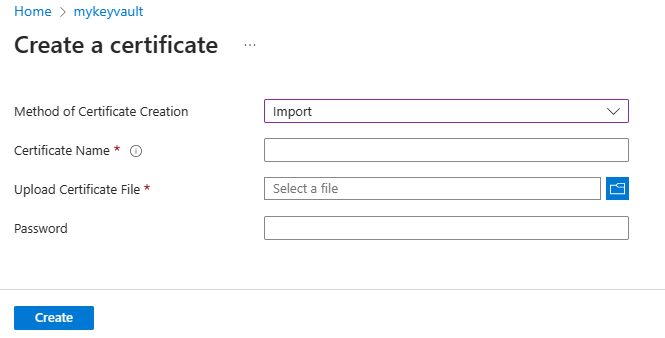

Přejděte do instance trezoru klíčů.

V navigačním podokně vyberte Certifikáty.

V horní nabídce vyberte Generovat/importovat.

Na stránce Vytvořit certifikát vyberte Možnost Importovat pro metodu vytvoření certifikátu a zadejte hodnotu pro název certifikátu.

V části Nahrát soubor certifikátu přejděte do umístění certifikátu a vyberte ho.

Pokud nahráváte soubor certifikátu chráněný heslem, zadejte toto heslo v části Heslo. V opačném případě ponechte pole prázdné. Jakmile se soubor certifikátu úspěšně naimportuje, trezor klíčů toto heslo odebere.

Vyberte Vytvořit.

Udělení přístupu k trezoru klíčů službě Azure Spring Apps

Před importem certifikátu musíte službě Azure Spring Apps udělit přístup ke svému trezoru klíčů.

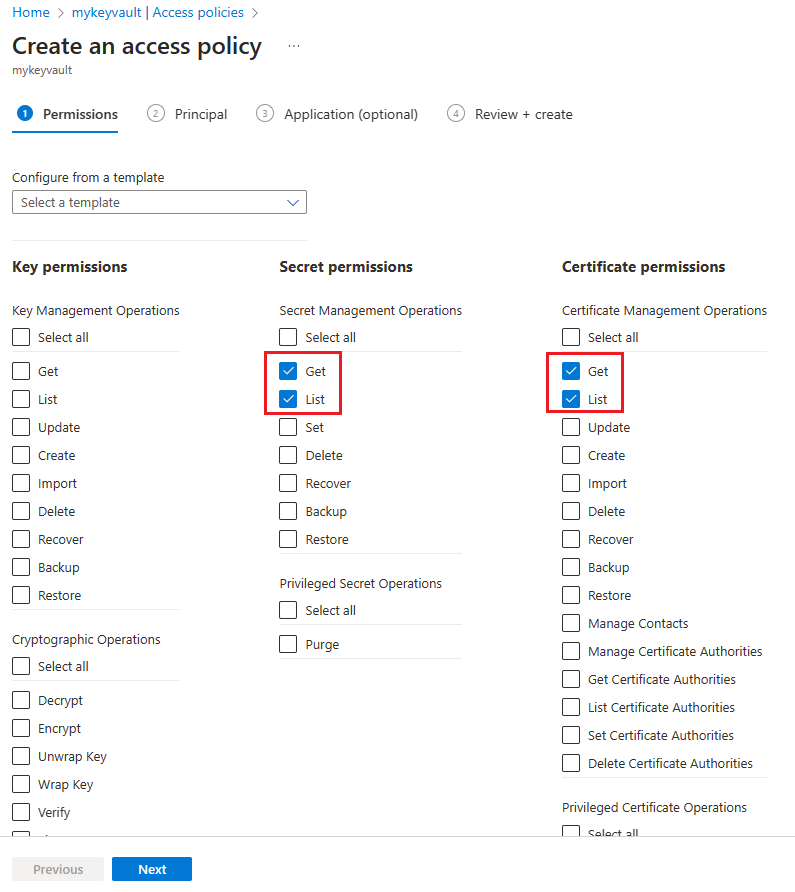

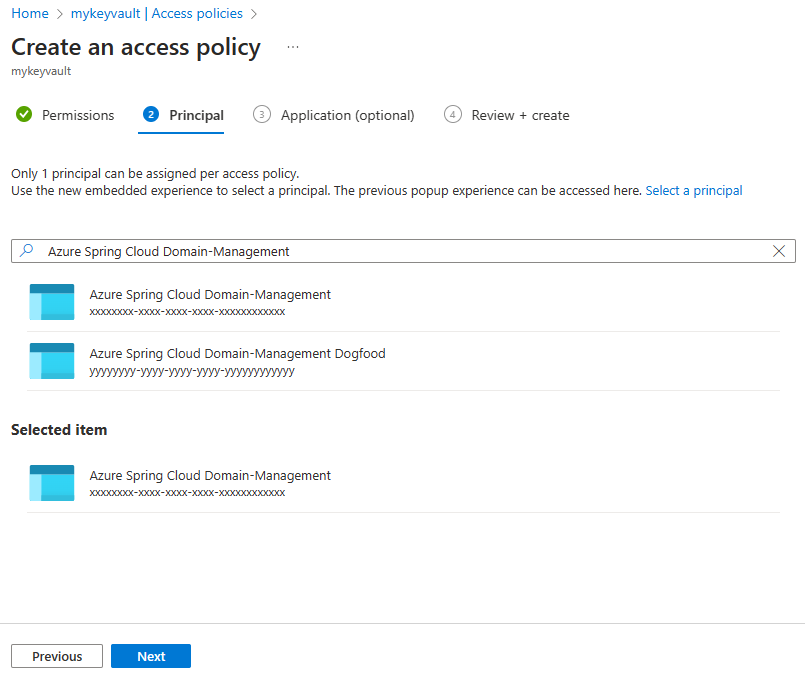

Pomocí následujících kroků udělte přístup pomocí webu Azure Portal:

- Přejděte do instance trezoru klíčů.

- V navigačním podokně vyberte Zásady přístupu.

- V horní nabídce vyberte Vytvořit.

- Vyplňte informace a vyberte tlačítko Přidat a pak vytvořte zásadu přístupu.

| Oprávnění k tajným kódům | Oprávnění k certifikátu | Výběr objektu zabezpečení |

|---|---|---|

| Get, List | Get, List | Správa domén služby Azure Spring Apps |

Poznámka:

Pokud nenajdete "Azure Spring Apps Domain-Management", vyhledejte "Azure Spring Cloud Domain-Management".

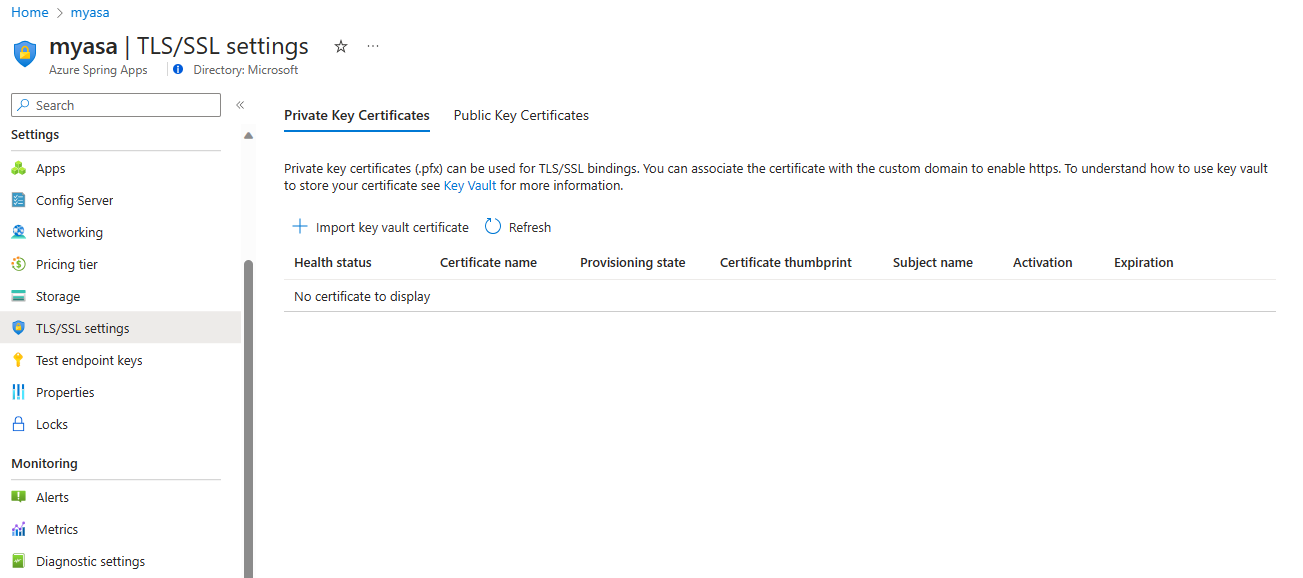

Import certifikátu do Azure Spring Apps

Přejděte do vaší instance Azure Spring Apps.

V navigačním podokně vyberte nastavení TLS/SSL.

Vyberte Importovat certifikát trezoru klíčů.

Na stránce Vybrat certifikát z Azure vyberte v rozevíracích možnostech předplatného, trezoru klíčů a certifikátu a pak zvolte Vybrat.

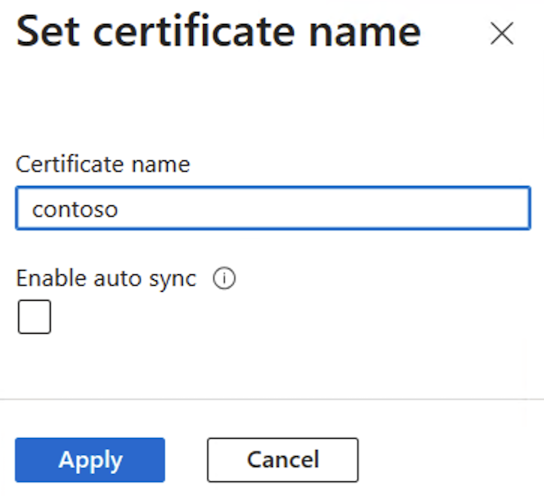

Na otevřené stránce Nastavit název certifikátu zadejte název certifikátu, v případě potřeby vyberte Povolit automatickou synchronizaci a pak vyberte Použít. Další informace najdete v části Automatické synchronizace certifikátu .

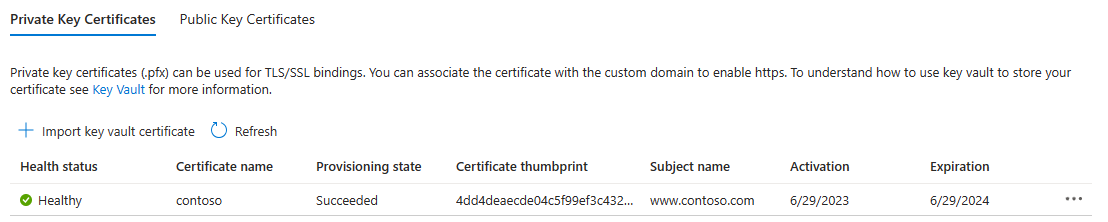

Po úspěšném importu certifikátu se zobrazí v seznamu certifikátů privátních klíčů.

Důležité

Pokud chcete zabezpečit vlastní doménu s tímto certifikátem, nezapomeňte certifikát svázat s konkrétní doménou. Další informace najdete v části Přidat vazbu SSL.

Automaticky synchronizovat certifikát

Certifikát uložený ve službě Azure Key Vault se někdy před vypršením platnosti obnoví. Podobně můžou zásady zabezpečení vaší organizace pro správu certifikátů vyžadovat, aby váš tým DevOps pravidelně nahradil certifikáty novými. Jakmile povolíte automatickou synchronizaci certifikátu, Azure Spring Apps začne pravidelně synchronizovat trezor klíčů pro novou verzi – obvykle každých 24 hodin. Pokud je k dispozici nová verze, Azure Spring Apps ji naimportuje a pak ji znovu načte pro různé komponenty pomocí certifikátu, aniž by to způsobilo výpadky. Následující seznam obsahuje ovlivněné komponenty a relevantní scénáře:

- App

- Vlastní doména

- Brána VMware Spring Cloud

- Vlastní doména

- Portál API pro VMware Tanzu

- Vlastní doména

- Akcelerátor aplikací VMware Tanzu

- Připojení úložiště Git s certifikátem podepsaným svým držitelem.

- Služba konfigurace aplikace pro Tanzu

- Připojení úložiště Git s certifikátem podepsaným svým držitelem.

Když Azure Spring Apps importuje nebo znovu načte certifikát, vygeneruje se protokol aktivit. Pokud chcete zobrazit protokoly aktivit, přejděte na svou instanci Azure Spring Apps na webu Azure Portal a v navigačním podokně vyberte Protokol aktivit.

Poznámka:

Funkce automatické synchronizace certifikátu funguje s privátními certifikáty a veřejnými certifikáty importovanými ze služby Azure Key Vault. Tato funkce není k dispozici pro certifikáty obsahu, které zákazník nahraje.

Funkci automatické synchronizace certifikátu můžete povolit nebo zakázat při importu certifikátu z trezoru klíčů do Azure Spring Apps. Další informace najdete v části Import certifikátu do Azure Spring Apps .

Tuto funkci můžete také povolit nebo zakázat pro certifikát, který už byl importován do Azure Spring Apps.

Pokud chcete povolit nebo zakázat automatickou synchronizaci importovaného certifikátu, použijte následující postup:

Přidání vlastní domény

Pomocí záznamu CNAME můžete namapovat vlastní název DNS na Azure Spring Apps.

Poznámka:

Záznam A není podporovaný.

Vytvoření záznamu CNAME

Přejděte ke svému poskytovateli DNS a přidejte záznam CNAME pro mapování domény na <service-name>.azuremicroservices.io. <service-name> Tady je název vaší instance Azure Spring Apps. Podporujeme zástupnou doménu a subdoménu.

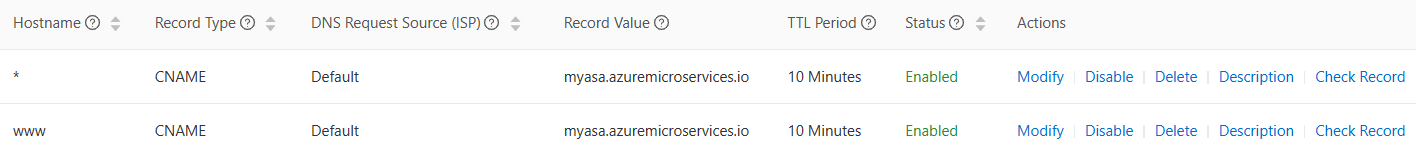

Po přidání záznamu CNAME se stránka záznamů DNS podobá následujícímu příkladu:

Mapování vlastní domény na aplikaci Azure Spring Apps

Pokud nemáte aplikaci v Azure Spring Apps, postupujte podle pokynů v rychlém startu: Nasaďte svou první aplikaci do Azure Spring Apps.

Přejděte na stránku aplikace.

Vyberte vlastní doménu.

Potom přidejte vlastní doménu.

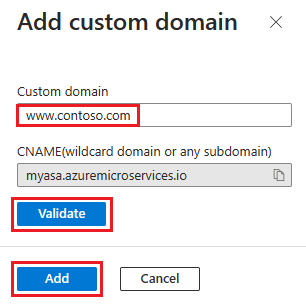

Zadejte plně kvalifikovaný název domény, pro který jste přidali záznam CNAME, například www.contoso.com. Ujistěte se, že je typ záznamu názvu hostitele nastavený na CNAME (

<service-name>.azuremicroservices.io).Výběrem možnosti Ověřit povolíte tlačítko Přidat .

Vyberte Přidat.

Jedna aplikace může mít více domén, ale jedna doména se může mapovat jenom na jednu aplikaci. Po úspěšném namapování vlastní domény na aplikaci se zobrazí v tabulce vlastní domény.

Poznámka:

Popisek Není zabezpečený pro vaši vlastní doménu znamená, že ještě není vázán na certifikát SSL. Jakýkoli požadavek HTTPS z prohlížeče do vaší vlastní domény obdrží chybu nebo upozornění.

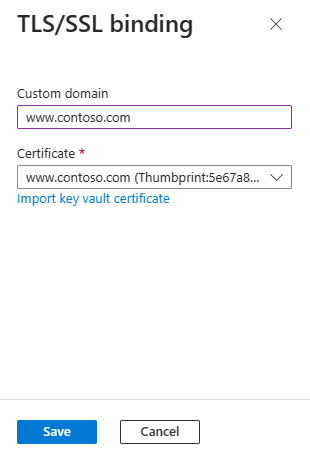

Přidání vazby SSL

V tabulce vlastní domény vyberte Přidat vazbu SSL, jak je znázorněno na předchozím obrázku.

Vyberte certifikát nebo ho naimportujte.

Zvolte Uložit.

Po úspěšném přidání vazby SSL je stav domény zabezpečený: V pořádku.

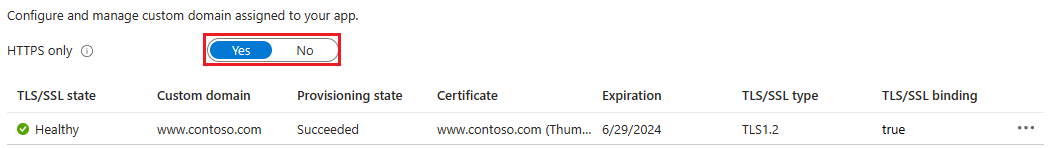

Vynucení HTTPS

Ve výchozím nastavení má každý přístup k vaší aplikaci pomocí protokolu HTTP, ale všechny požadavky HTTP můžete přesměrovat na port HTTPS.

Na stránce aplikace v navigaci vyberte Vlastní doména. Pak nastavte pouze HTTPS na Yes.

Po dokončení operace přejděte na některou z adres URL HTTPS, které odkazují na vaši aplikaci. Mějte na paměti, že adresy URL HTTP nefungují.